Diese Beschreibung basiert auf dem Stand des Microsoft 365 Portals im Juni 2023. Änderungen an der Benutzeroberfläche seitens Microsoft sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

Konfiguration des Whitelistings für Awareness PLUS in Microsoft 365 (früher: Office365)

Letzte Anpassung: 02.2025

Neu:

- Konfiguration der Spoofingintelligenz für IP-Range ergänzt

- Neu-Ordnung der Konfigurations-Schritte

- Neue Abschnitte:

- Erweiterte Zustellung für den Microsoft 365 Defender

- Sichere Links im Microsoft 365 Defender

- Spoofintelligenz konfigurieren

- Whitelisting Technischer Absender

- Exchange-Online-Protection-Spamfilter und Clutter-Ordner

Dieser Artikel bezieht sich auf eine Beta-Version

-

Whitelisting

Damit die simulierten Phishing-Mails des Awareness PLUS-Trainings nicht vom Microsoft Mailserver oder Microsoft Defender blockiert werden, muss an verschiedenen Stellen ein Whitelisting konfiguriert werden.

Die einzelnen Schritte sollten in der angegebenen Reihenfolge durchgeführt werden.

Die einzelnen Schritte sollten in der angegebenen Reihenfolge durchgeführt werden.

Basis Konfiguration

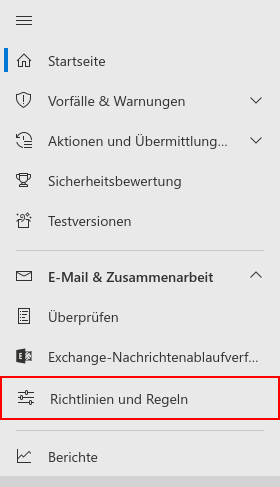

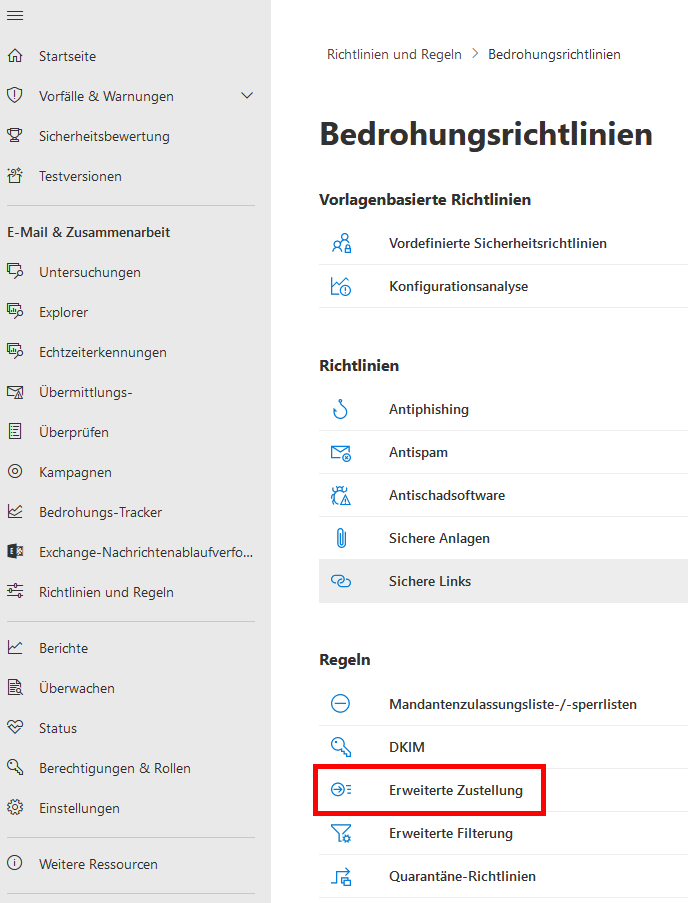

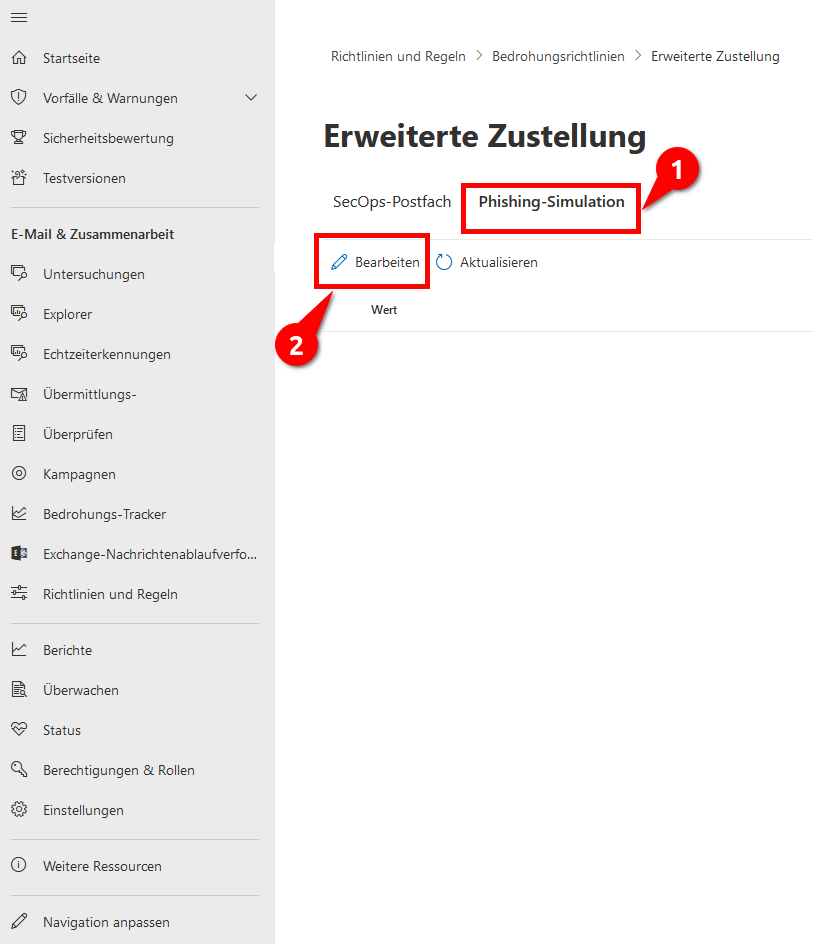

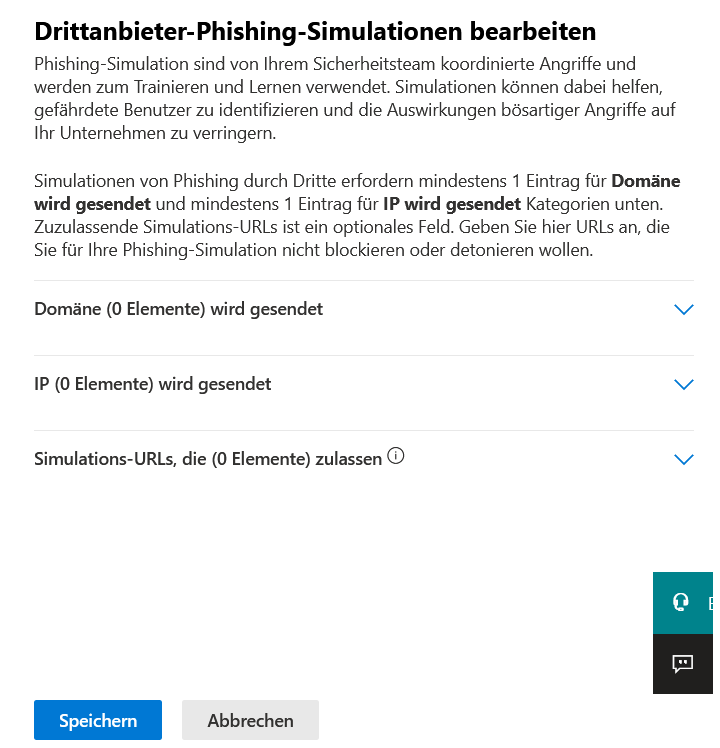

Erweiterte Zustellung für Phishing-Simulationen für den Microsoft 365 Defender

Abb.1

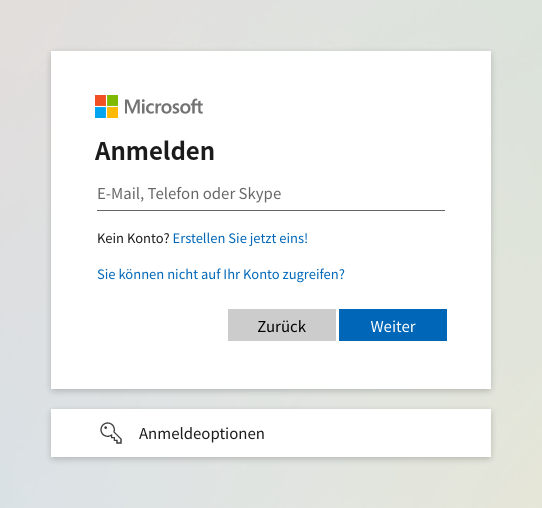

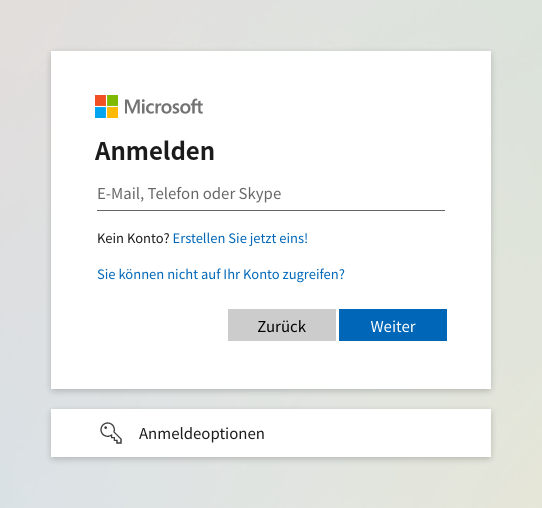

Anmeldung im MS365 Portal unter https://login.microsoftonline.com

Abb.7

Hier die Domäne des technischen Absenders eintragen (der gesamte Teil, der dem "@" der E-Mail-Adresse folgt, z.B. admin@ttt-point.de → ttt-point.de).

Die IPv4-Adressen eintragen ( Auflistung aller verwendeten Adressen).

Die verwendeten Simulations-URLs in den Phishing-Links in das Feld eintragen (im Format: "anyideas.de").

Anschließend Speichern

Die IPv4-Adressen eintragen ( Auflistung aller verwendeten Adressen).

Die verwendeten Simulations-URLs in den Phishing-Links in das Feld eintragen (im Format: "anyideas.de").

Anschließend Speichern

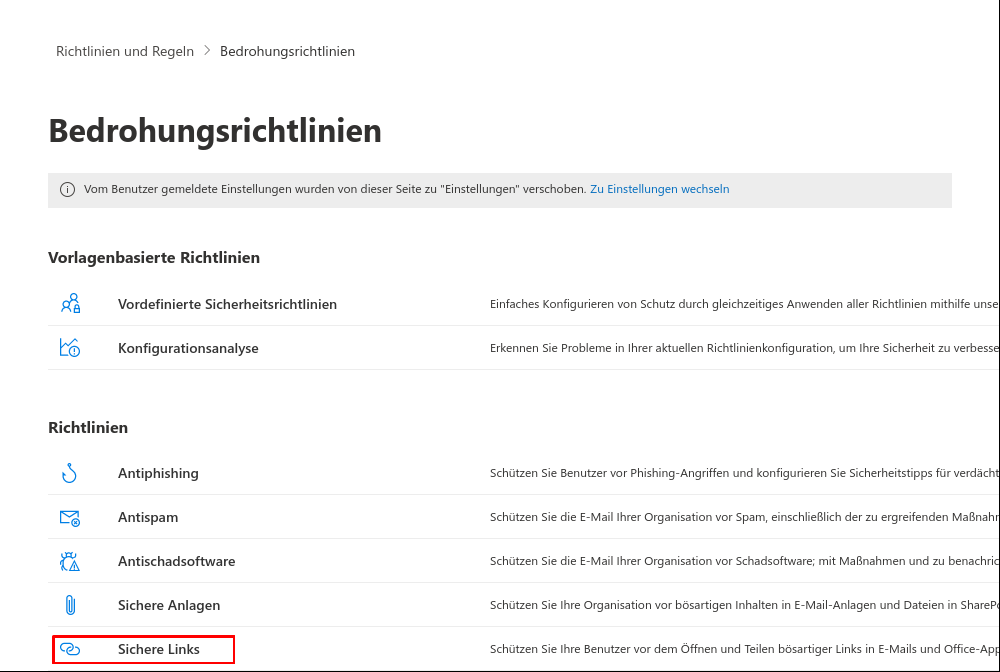

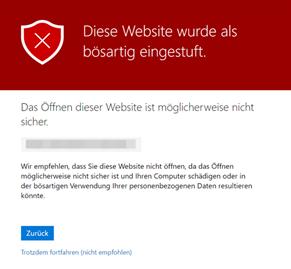

Die in der Phishing-Simulation benutzten Domains können im Microsoft 365 Defender (ehemals Advanced Threat Protection - ATP) hinterlegt werden, sodass kein Warnhinweis angezeigt wird.

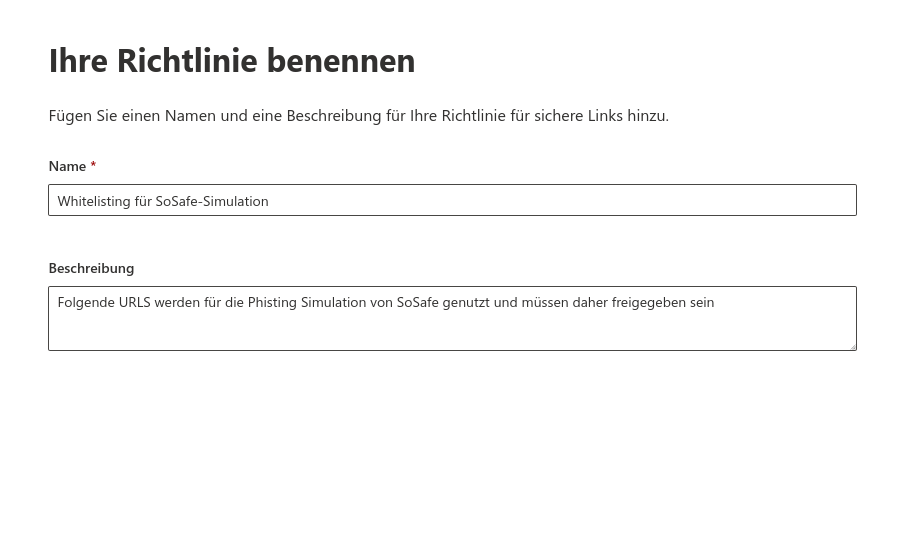

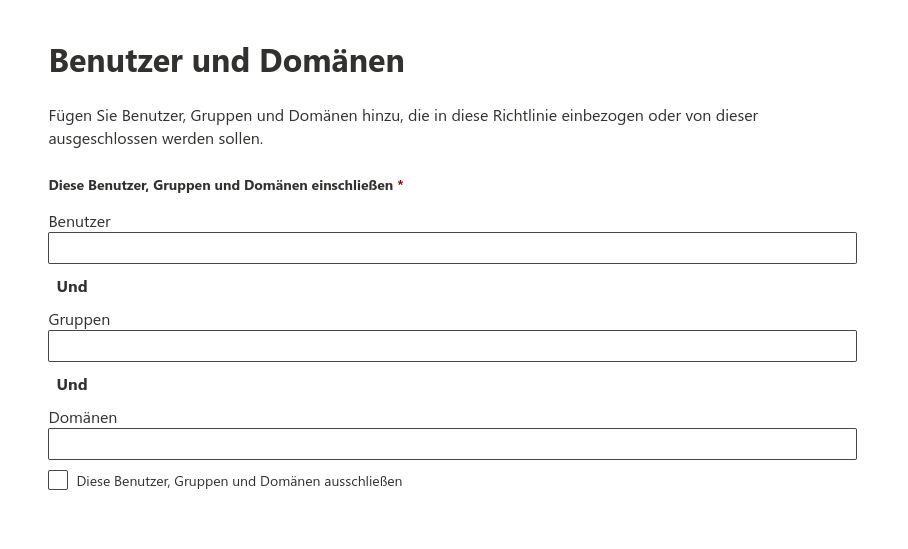

Sichere Links einrichten im Microsoft 365 Defender

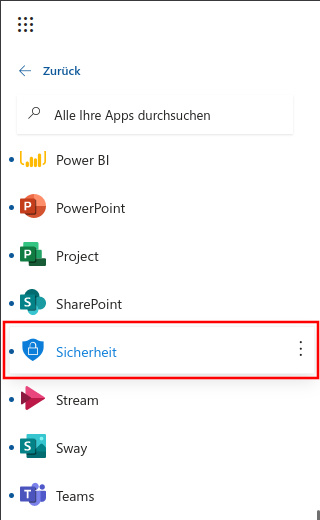

Abb.1

- Anmeldung bei Microsoft

- Menü Sicherheit wählen

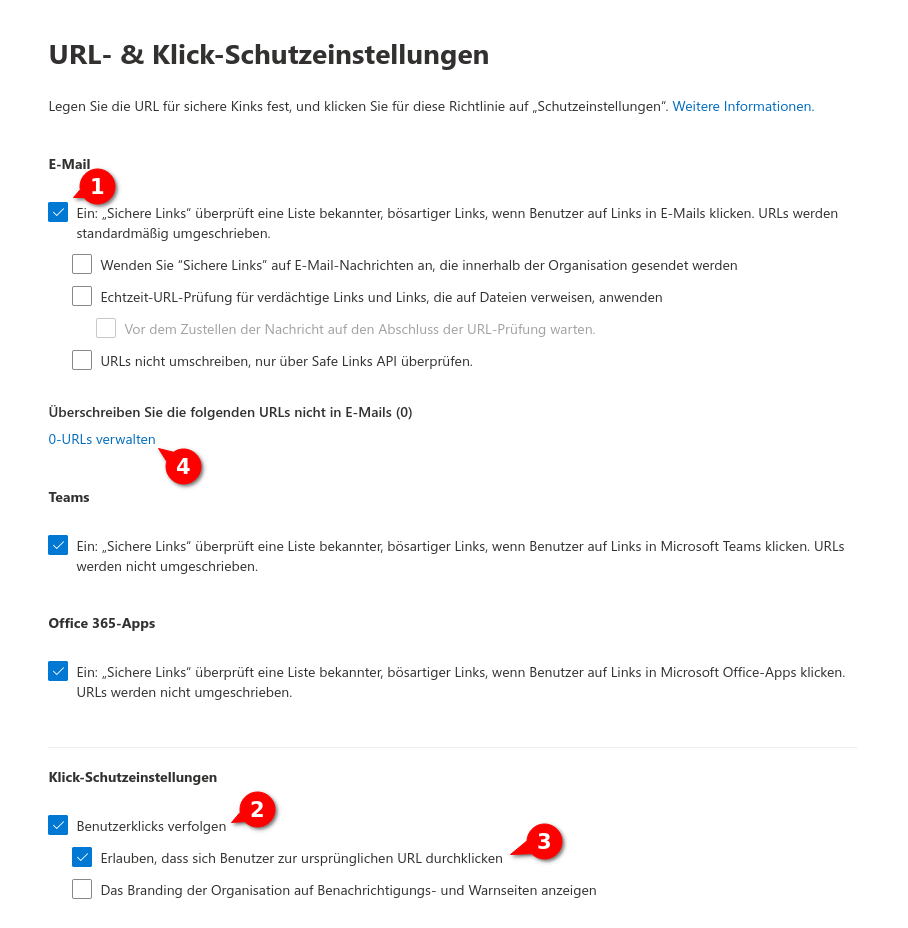

Abb.7

- Wählt aus, dass URLs neu geschrieben werden können

- Benutzerklicks sollen verfolgt werden können

- Benutzer sollen sich zur ursprünglichen URL durchklicken können

- Auf 0-URLs verwalten klicken

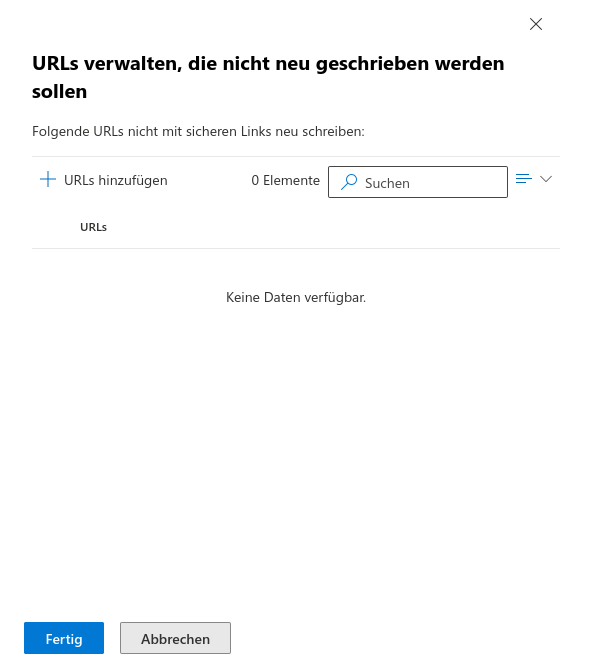

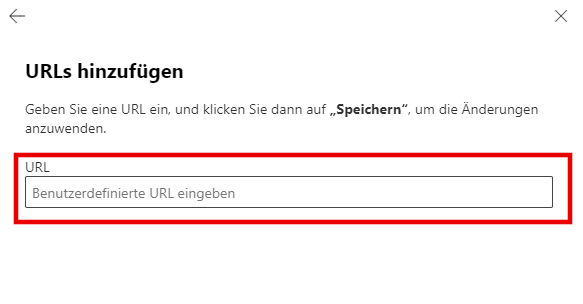

Abb.9

URLs eintragen, welche sich unter "Simulation" → "Whitelisting" → "Liste verwendeter Domains in den Phishing-Links" befinden. Dabei das Format https://domain/* einhalten.

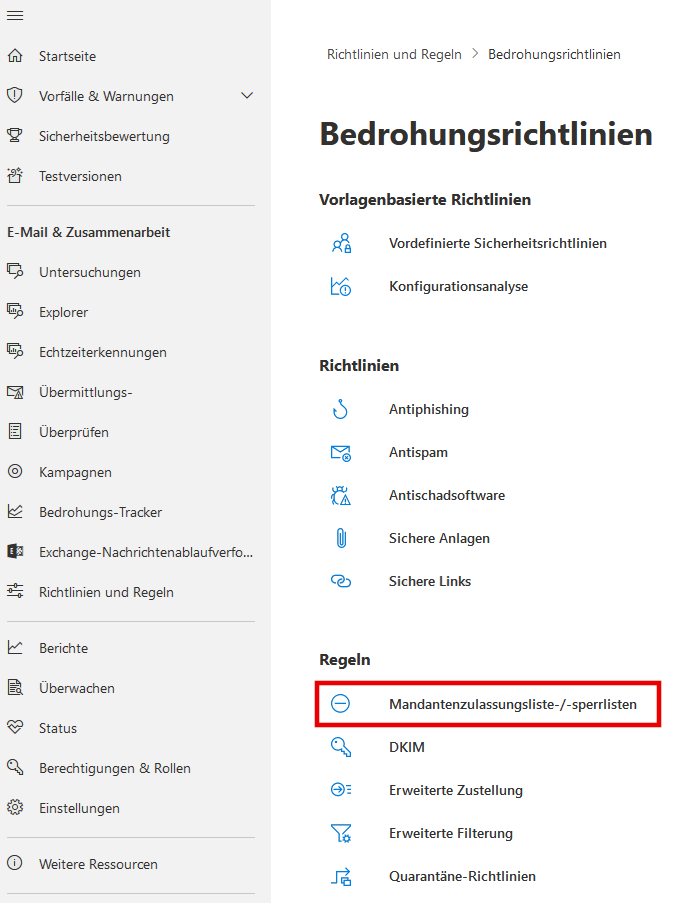

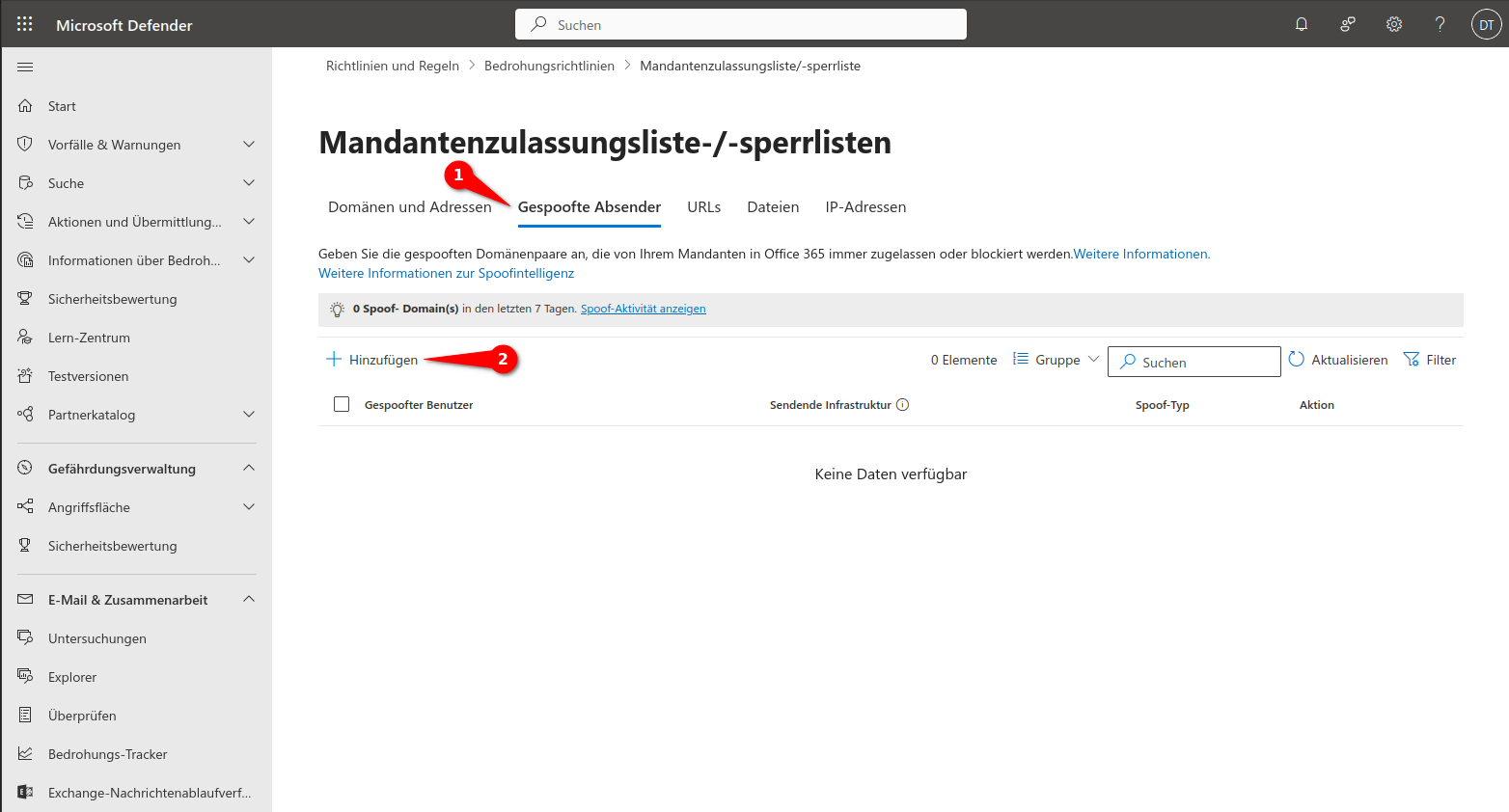

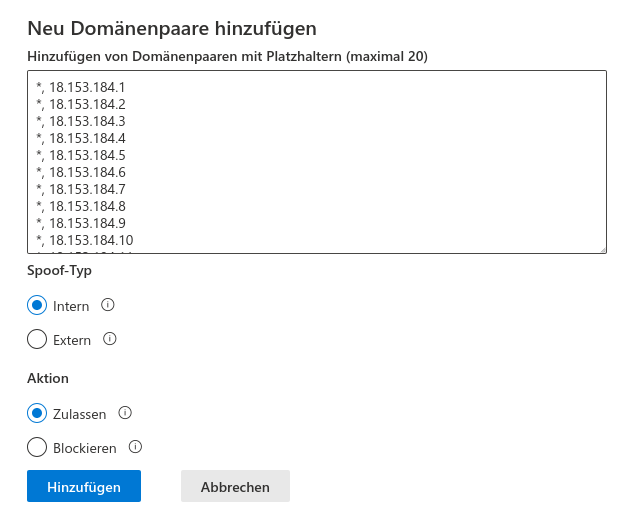

Spoofintelligenz konfigurieren

Abb.1

Anmeldung im MS365 Portal unter https://login.microsoftonline.com

Abb.7

- 1. Wert: Der Einfachheit halber kann ein * als Wildcard verwendet werden

- 2. Wert: (getrennt durch ein Komma) Die IPv4-Adresse wie im Whitelisting

- Falls im Whitelisting mehrere IP-Adressen zu sehen sind, muss für jede IP-Adresse eine Zeile geschrieben werden.

- Falls eine IP-Range zu sehen ist, müssen alle IP-Adressen aus dieser Range (exklusive der Netzwerk- und Broadcast-Adresse) hinzugefügt werden. Für die IP-Range 18.153.184.0/27 müssen die folgenden Einträge hinzugefügt werden:also der ersten und letzten Adresse

*, 18.153.184.1

*, 18.153.184.2

*, 18.153.184.3

*, 18.153.184.4

*, 18.153.184.5

*, 18.153.184.6

*, 18.153.184.7

*, 18.153.184.8

*, 18.153.184.9

*, 18.153.184.10

*, 18.153.184.11

*, 18.153.184.12

*, 18.153.184.13

*, 18.153.184.14

*, 18.153.184.15

*, 18.153.184.16

*, 18.153.184.17

*, 18.153.184.18

*, 18.153.184.19

*, 18.153.184.20 *, 18.153.184.21

*, 18.153.184.22

*, 18.153.184.23

*, 18.153.184.24

*, 18.153.184.25

*, 18.153.184.26

*, 18.153.184.27

*, 18.153.184.28

*, 18.153.184.29

*, 18.153.184.30 - Spoof-Typ Intern

- Aktion Zulassen

- Schaltfläche klicken

- Es sind max. 20 Einträge pro Speichervorgang möglich

Weitere Schritte

Sollten die oben stehenden Anleitungen für das Whitelisting bei Microsoft-Produkten nicht ausreichend sein, können folgende zusätzliche Schritte helfen:

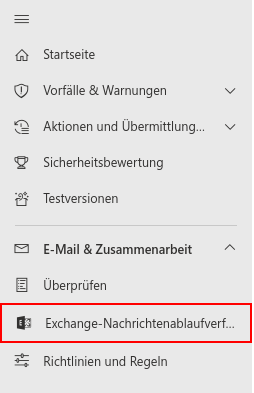

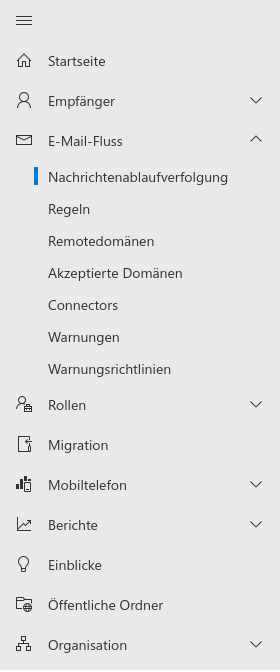

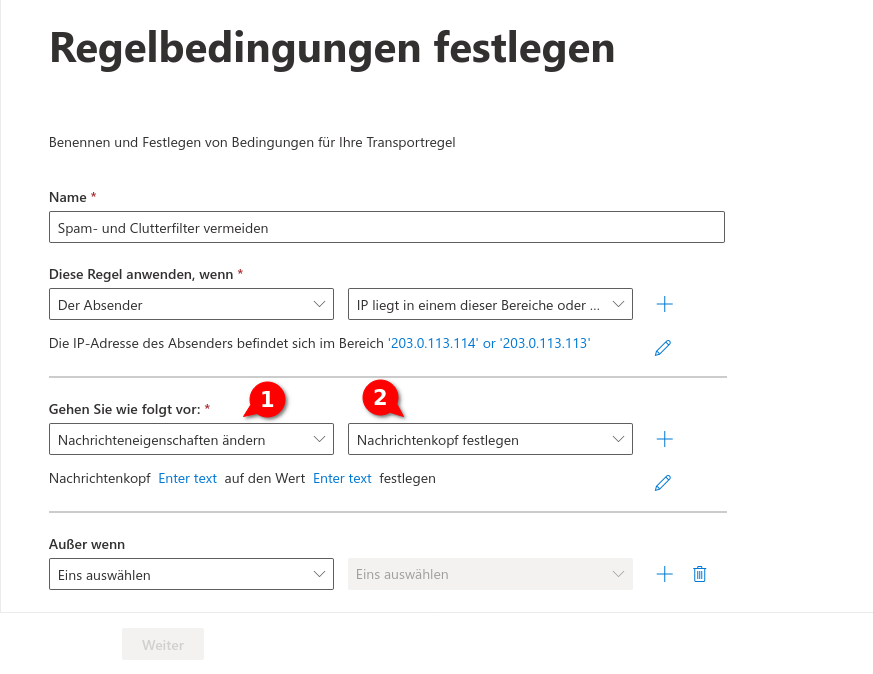

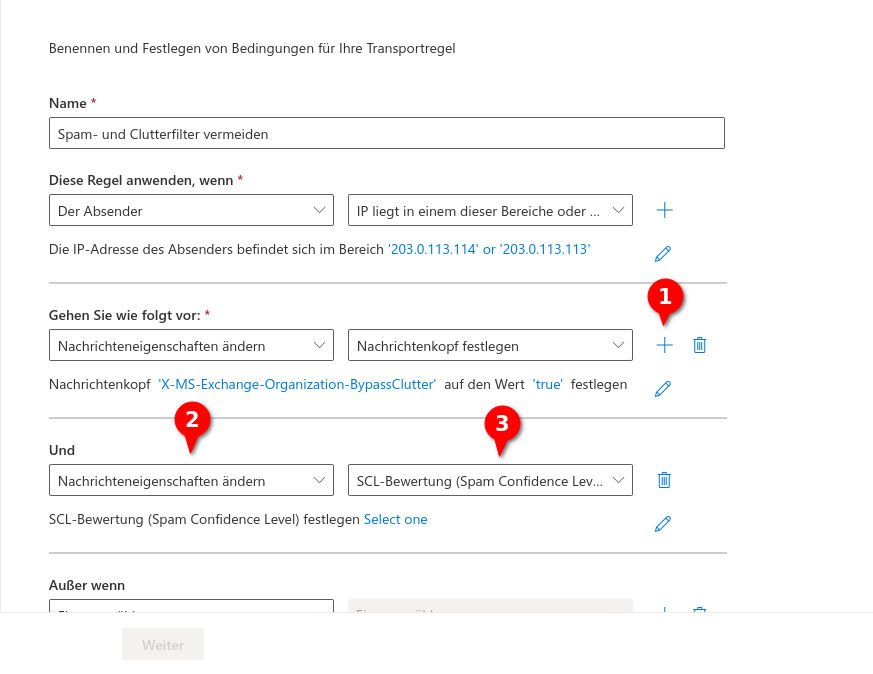

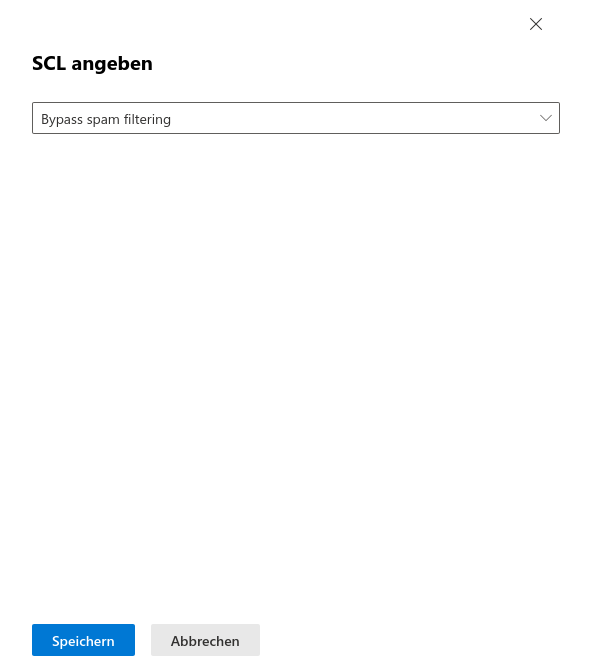

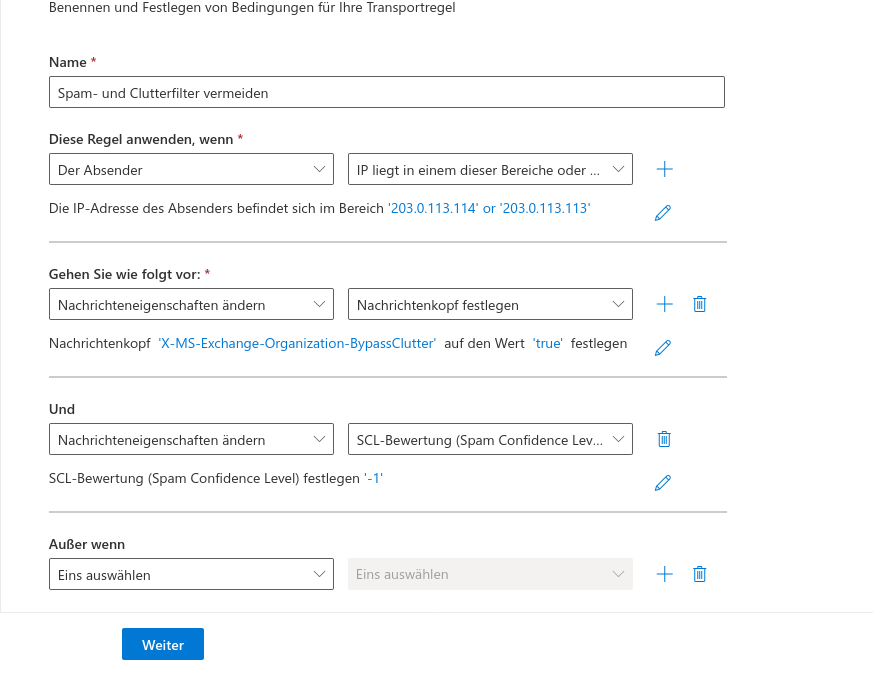

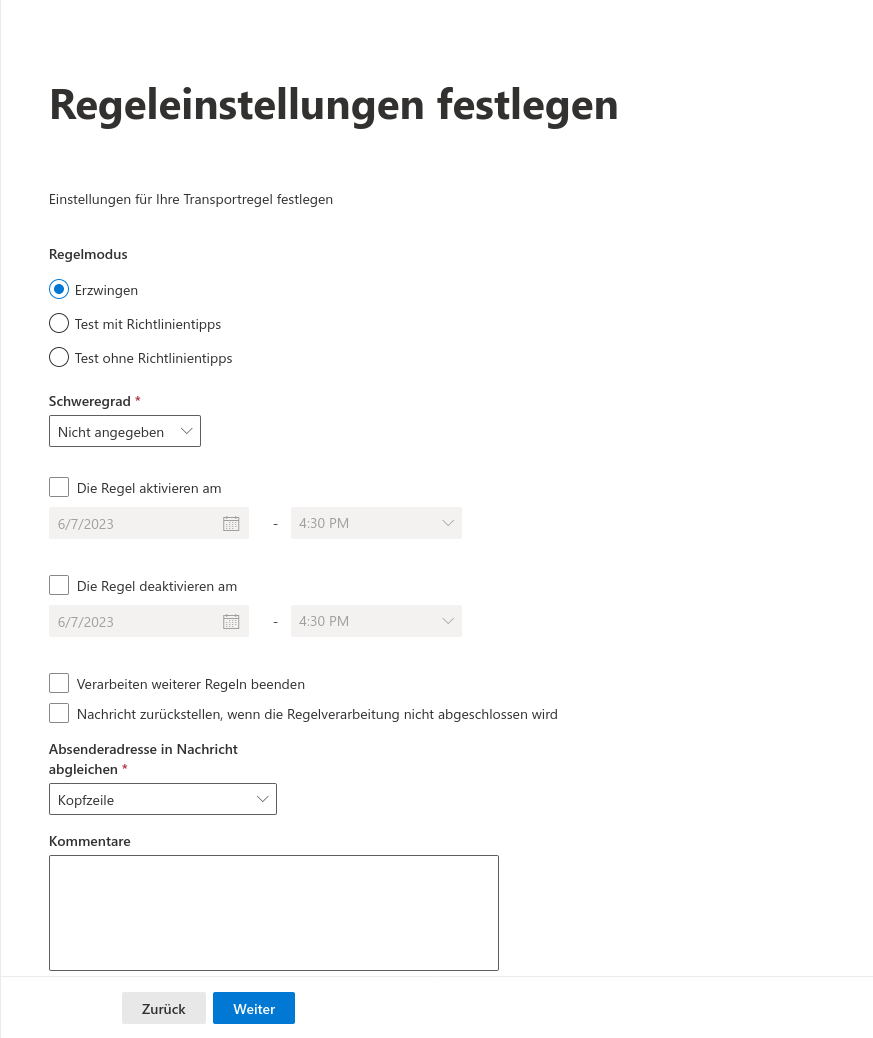

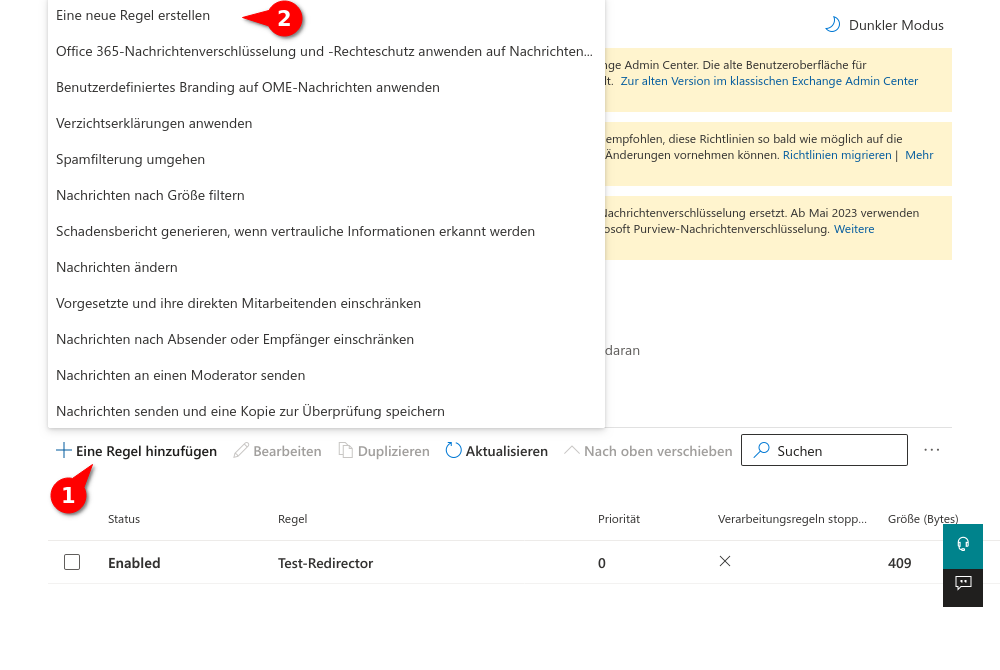

Spamfilter und Clutterfilter in Exchange umgehen

Abb.1

Anmeldung im MS365 Portal unter https://login.microsoftonline.com

Abb.5

- Auf die Schaltfläche Eine Regel hinzufügen klicken

- Im Dropdownmenu Eine neue Regel erstellen auswählen

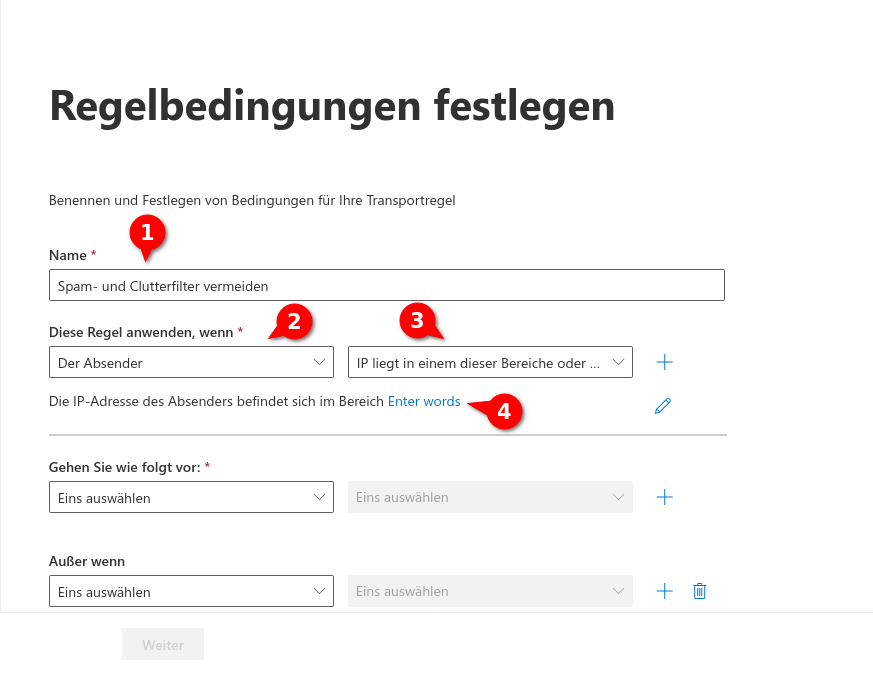

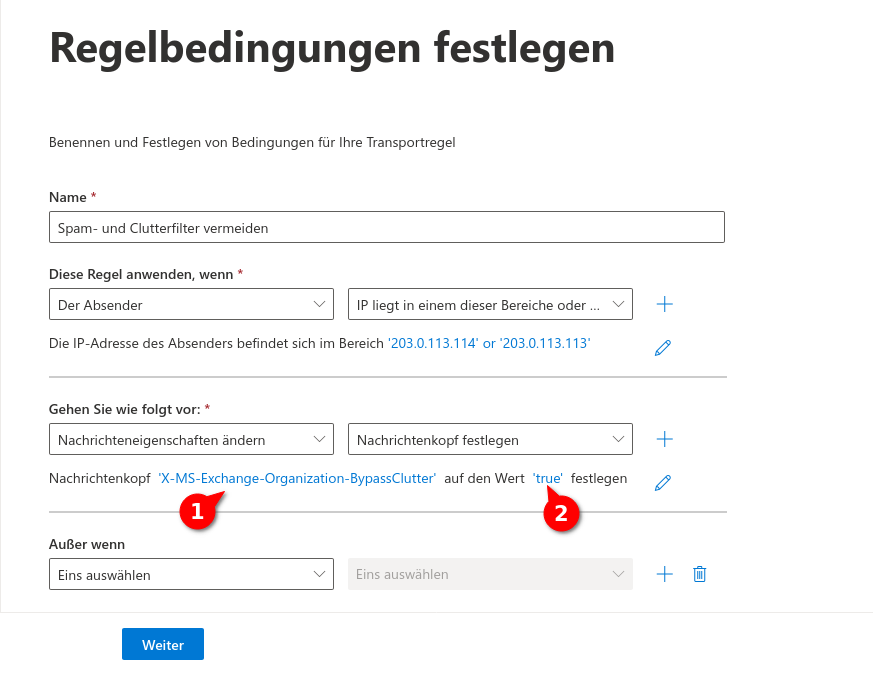

Abb.6

Abb.7

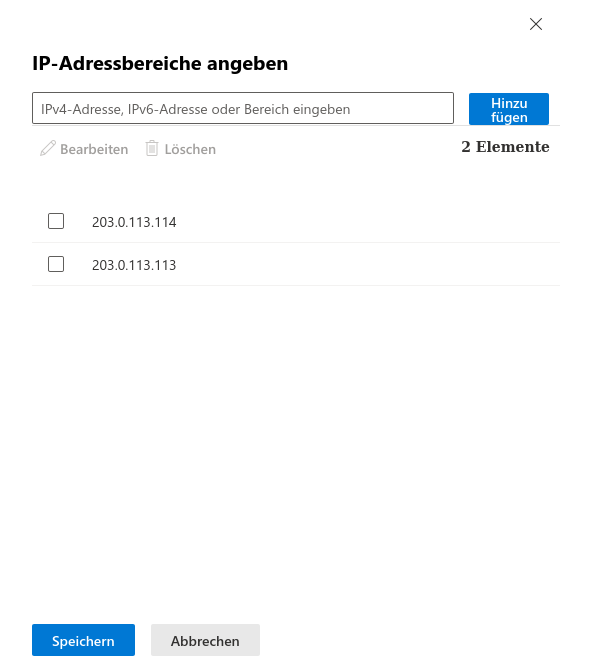

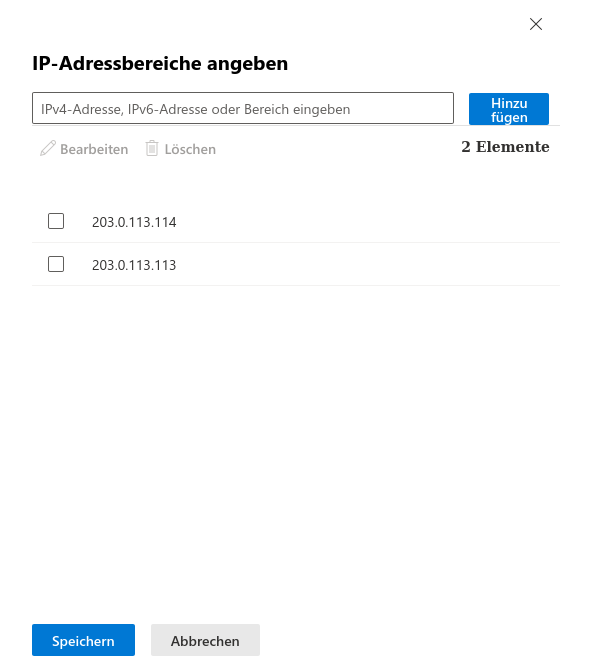

IP-Adresse(n) aus dem Abschnitt Whitelisting der Phishing-Simulation eintragen und mit übernehmen

In der Abb. sind Beispiel-IPs, die nicht verwendet werden!

In der Abb. sind Beispiel-IPs, die nicht verwendet werden!

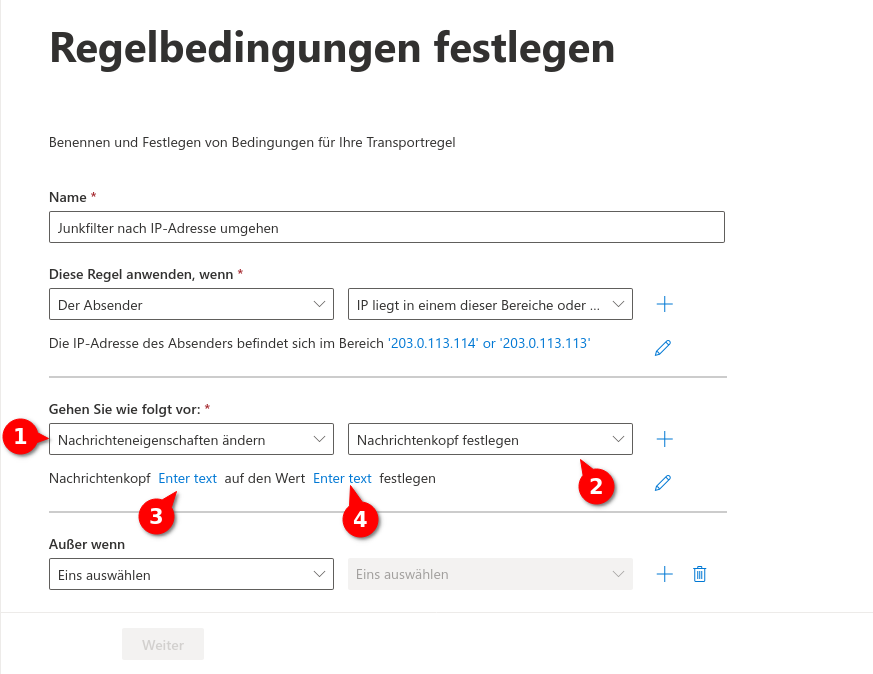

Abb.9

Folgende Werte eintragen

Nachrichtenkopf (1): X-MS-Exchange-Organization-BypassClutter

Wert (2): true

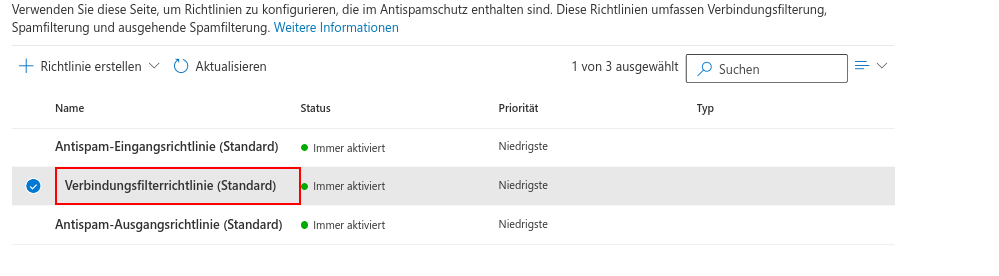

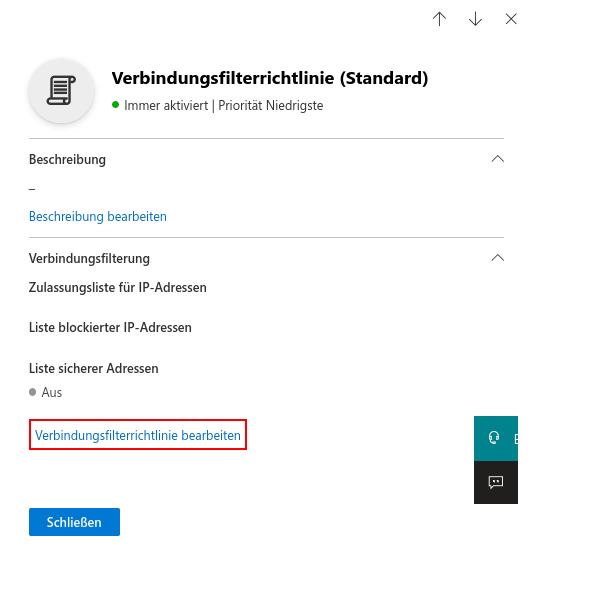

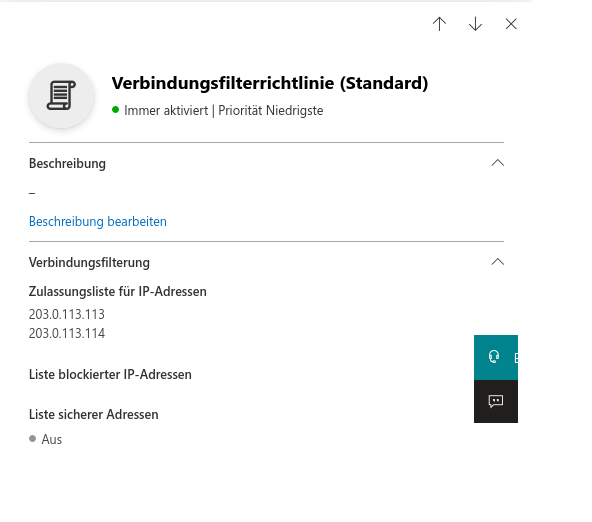

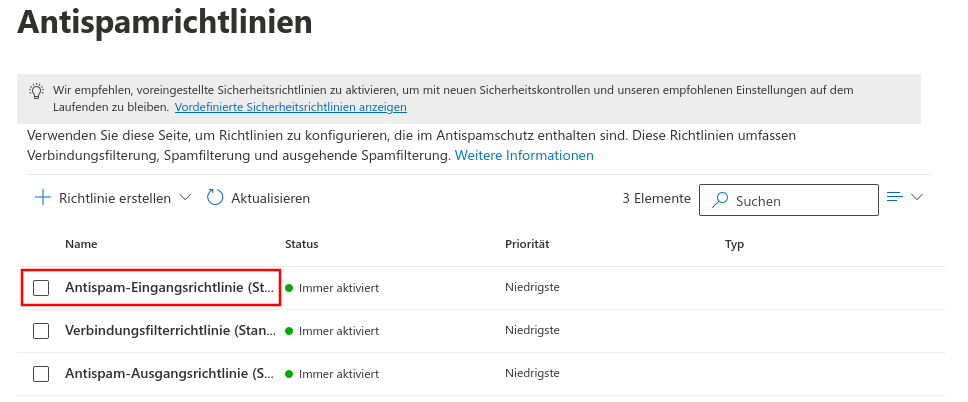

Einrichten der IP Zulassungsliste

Abb.1

Anmeldung im MS365 Portal unter https://login.microsoftonline.com

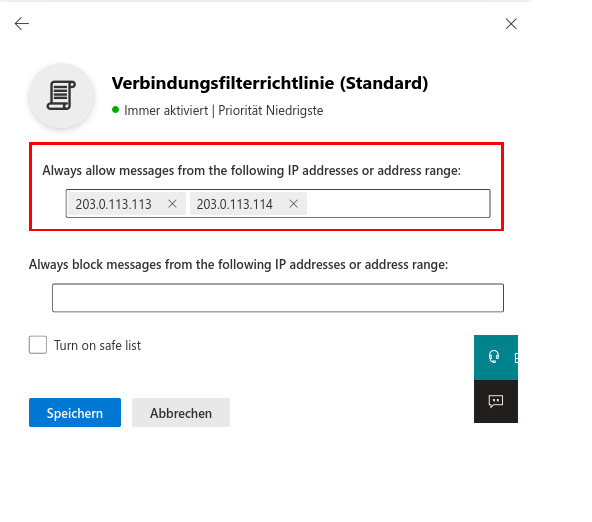

Abb.8

IP-Adresse(n) aus dem Abschnitt Whitelisting der Phishing-Simulation eintragen und mit Speichern übernehmen

In der Abb. sind Beispiel-IPs, die nicht verwendet werden!

In der Abb. sind Beispiel-IPs, die nicht verwendet werden!

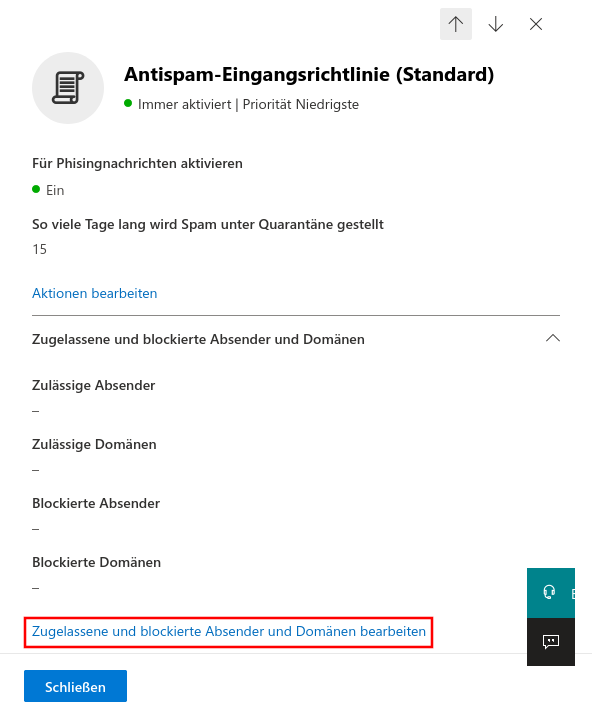

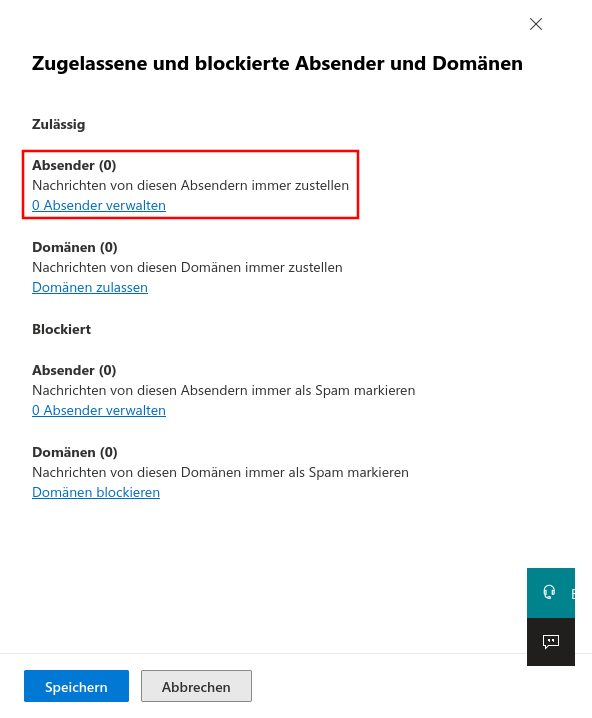

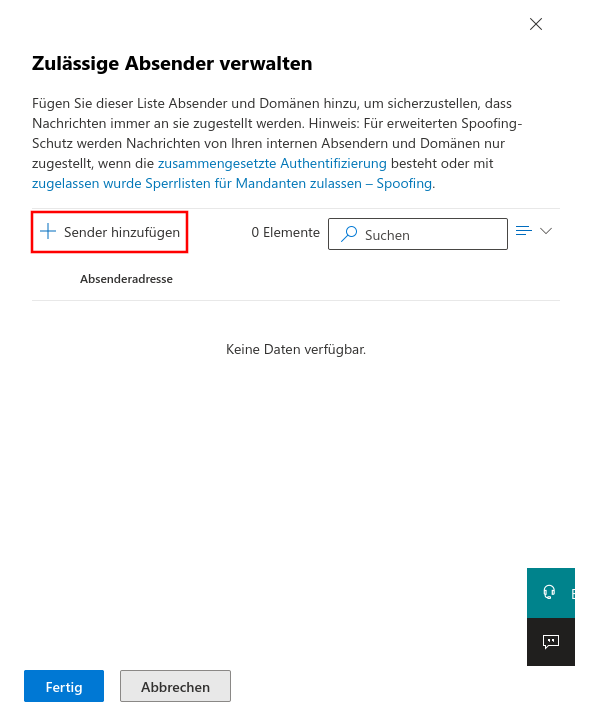

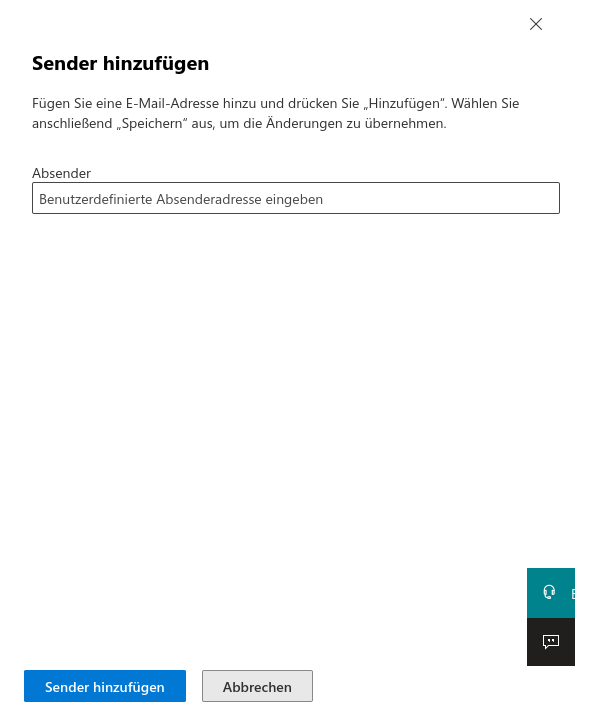

Einrichtung technischer Absender

Abb.1

Anmeldung im MS365 Portal unter https://login.microsoftonline.com

Abb.11

Die E-Mail-Adresse des technischen Absenders aus dem Abschnitt Whitelisting der Phishing-Simulation eintragen.

Auf klicken, um die Einträge abzuspeichern.Ggf. landen die E-Mails trotzdem in der Quarantäne, dann muss zusätzlich zum technischen auch der angezeigte Absender (z.B. absender@anyideas.de) eingetragen werden.

Auf klicken, um die Einträge abzuspeichern.

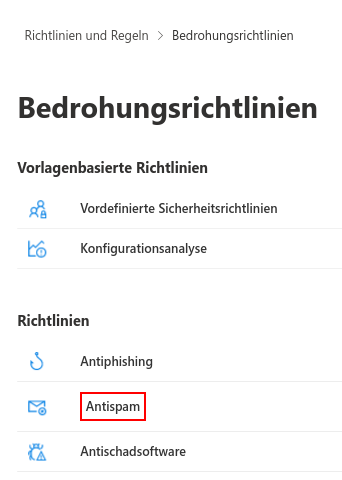

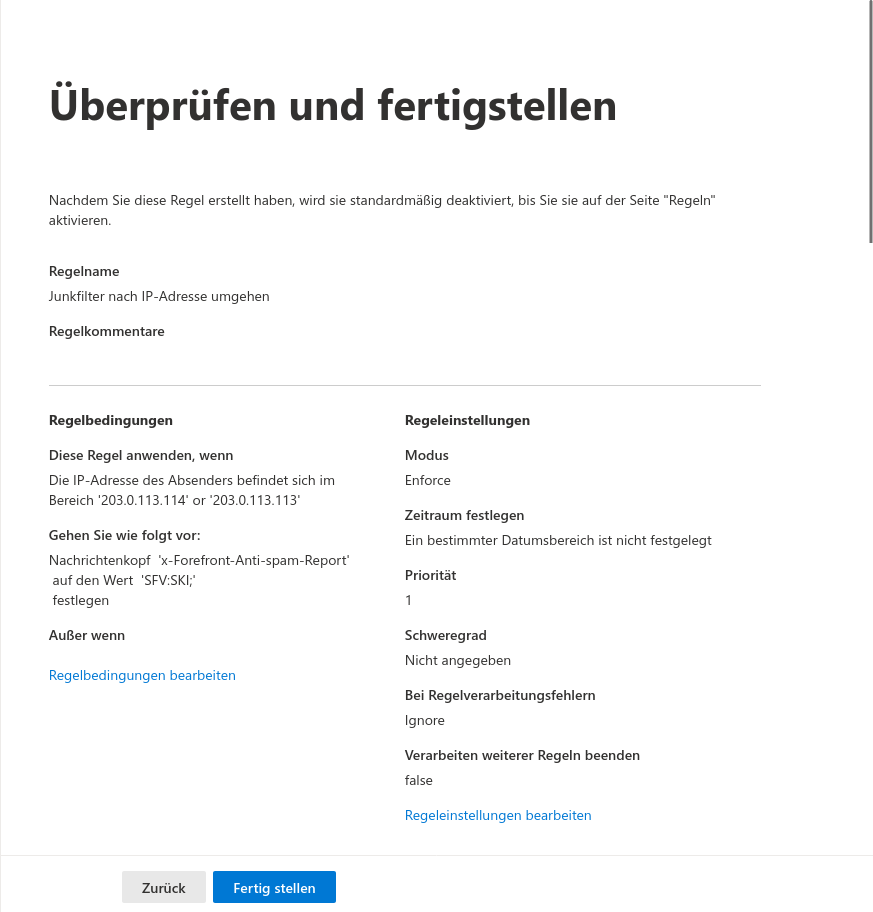

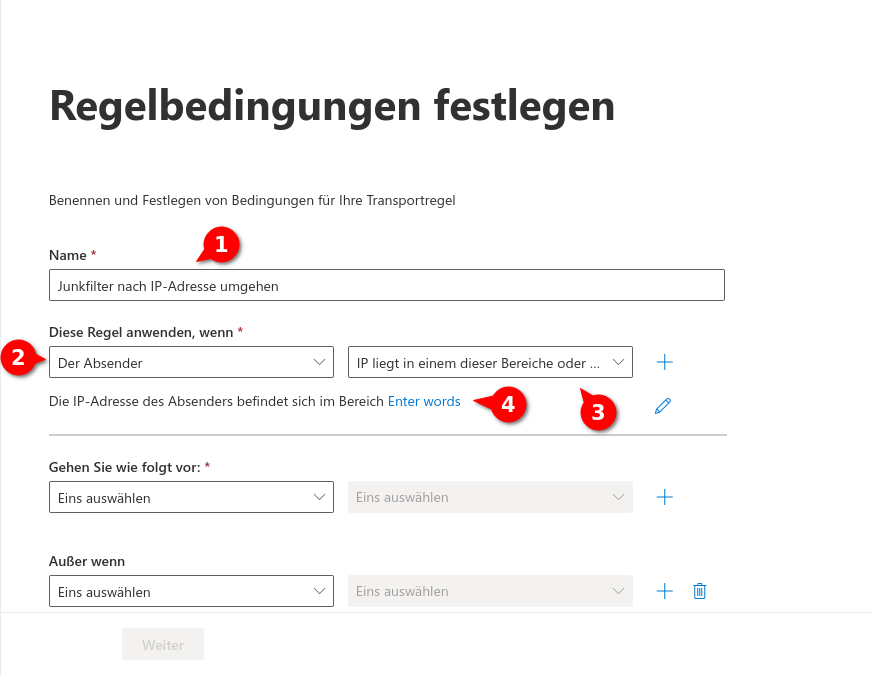

Junk-Filter umgehen

Eine weitere Regel wird benötigt, um den Junk-Filter zu umgehen

Abb.1

Anmeldung im MS365 Portal unter https://login.microsoftonline.com

Abb.6

Abb.7

IP-Adresse(n) aus dem Abschnitt Whitelisting der Phishing-Simulation eintragen und mit übernehmen

In der Abb. sind Beispiel-IPs, die nicht verwendet werden!

In der Abb. sind Beispiel-IPs, die nicht verwendet werden!

Abb.8

Abb.9

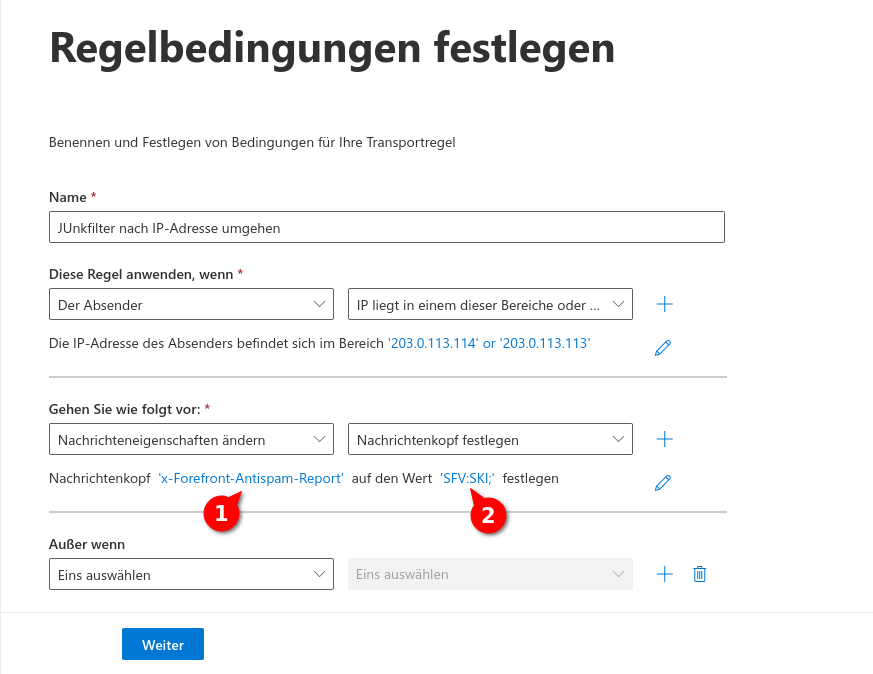

Folgende Werte eintragen:

Bei Nachrichtenkopf (1): x-Forefront-Antispam-Report

Bei Wert (2): SFV:SKI;

Anschließend auf klicken