Unterschiedliche Betriebsarten im Securepoint Mobile Device Management

Letzte Anpassung zur Version: 1.26

Neu:

- Die einzelnen Betriebsmodi sind als separate Artikel vorhanden

- Bei einem ZeroTouch Enrollment können ist ein Enrollmenttoken mit PIN Pflicht

Zuletzt aktualisiert:

- 01.2025

notemptyDieser Artikel bezieht sich auf eine Beta-Version

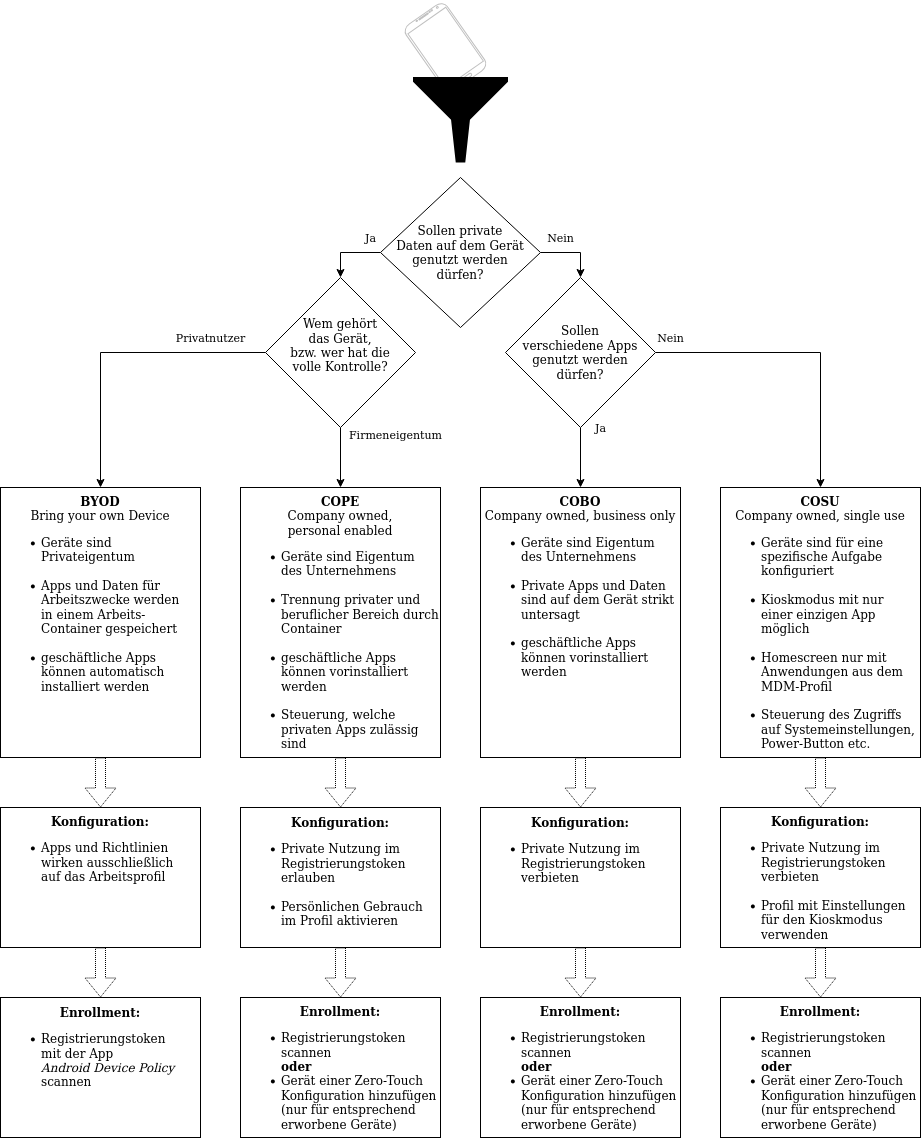

Betriebsarten im MDM

Ist mein Gerät kompatibel?

Zur Nutzung aller Funktionen wird die jeweils aktuelle Version benötigt.

Die Kompatibilität zwischen iOS und Securepoint Mobile Security wird stets auf aktuellen Geräten getestet.

notemptyDas Gerät darf nicht gerootet sein!

| iOS / iPadOS Version | Mobile Security | Bemerkung |

|---|---|---|

| bis 15.5 | Technisch nicht kompatibel | |

| 15.5 bis 16 | () | Version 15.5 ist die technisch niedrigste unterstützte Version Technisch kompatibel, es werden vom Betriebssystem her aber nicht alle Funktionen unterstützt. |

| 17 bis 26 | Technisch kompatibel | |

Kompatibilitäten Android

Kompatibilitäten Android

Kompatibilität der Android-Versionen mit Securepoint Mobile Security:

notemptyDas Gerät darf nicht gerootet sein!

| Android Version | Mobile Security | Bemerkung |

|---|---|---|

| bis einschließlich 6 | Technisch nicht kompatibel | |

| 7 bis 13 | () | Version 7 ist die technisch niedrigste unterstützte Version Technisch kompatibel, es werden vom Betriebssystem her aber nicht alle Funktionen unterstützt. |

| Ab 14 | Es werden alle Geräte ab Android 7.0 mit Zugriff auf die Google Play Api unterstützt Das schließt z.B. neuere Geräte von Huawei, die keinen Zugriff auf Google Play haben, aus! Mobile Security und MDM ist kompatibel zu den von Google empfohlenen Geräten. Die aktuelle Liste der kompatiblen Geräte findet sich unter https://androidenterprisepartners.withgoogle.com/devices/# | |

BYOD: Bring your own Device

Privates Gerät mit beruflicher Nutzung:

- Jede Mitarbeiterin und jeder Mitarbeiter verwendet sein privates Gerät

- Apps und Daten für Arbeitszwecke werden in einem Arbeits-Container gespeichert

Hinweis: Diese App erscheint nicht auf dem Homescreen oder im App Launcher.

Der Aufruf der App erfolgt über die Liste der installierten Apps im Google Play Store

COPE: Company owned, personal enabled

Firmeneigentum mit privater Nutzung:

- Das Unternehmen kauft das Gerät für den Nutzer

- Die private Nutzung ist erlaubt

- Trennung privater und beruflicher Apps und Daten durch Container

- simple Steuerung des privaten Bereichs durch das MDM

- z.B.: Zugriff auf Bilder erlauben / verbieten

- Adressaustausch erlauben / verbieten

- Es ist möglich, das Gerät in rein private Nutzung zu überführen

- Einstellung unter: → Neues Gerät anmelden →

→ Weitere Optionen → Private Nutzung zulassen: Private Nutzung ist erlaubt

Zusätzlich im Profil: Reiter Persönlicher Gebrauch Aktivieren

COBO: Company owned, business only

Firmeneigentum ohne private Nutzung:

- Die Geräte sind nur für den Einsatz im Unternehmensumfeld gedacht

- Der IT-Administrator hat die volle Kontrolle über das Smartphone

- Private Daten sind auf dem Gerät strikt untersagt

- Einstellung unter: → Neues Gerät anmelden →

→ Weitere Optionen → Private Nutzung zulassen → Private Nutzung ist nicht erlaubt

COSU: Company owned, single use

Firmeneigentum mit einer einzigen Anwendung:

- COSU-Geräte sind für eine spezifische Aufgabe konfiguriert

- Dies wird meist über einen Kioskmodus realisiert

- Einstellung unter: → Reiter Anwendungen → Anwendungen Anwendung hinzufügen oder Anwendung auswählen → Eintrag Installationstyp Kiosk