notempty

- Aktualisierung zum Redesign des Webinterfaces

Verwendungszweck

Mit einem Reverse-Proxy kann man aus dem Internet heraus, den Zugriff auf die "internen" Webserver steuern. Im Gegensatz zu einer Portweiterleitung, können über den Reverse-Proxy dedizierte Filterregeln erstellt werden. Zudem können, bei nur einer öffentlichen IP-Adresse, mehrere interne Webserver anhand der Domäne angesprochen werden.

Ein weiteres Highlight bietet das Load-Balancing. Server können zu Gruppen zusammen gefasst werden, auf die die Anfragen dann mit dem gewählten Algorithmus (z.B. Round-Robin) verteilt werden.

Voraussetzungen

Für die Beispielkonfiguration werden folgende Werte angenommen:

- Webserver mit der privaten IP: 10.1.0.150

- Domäne: www.ttt-point.de

Vorbereitungen

- Achtung:

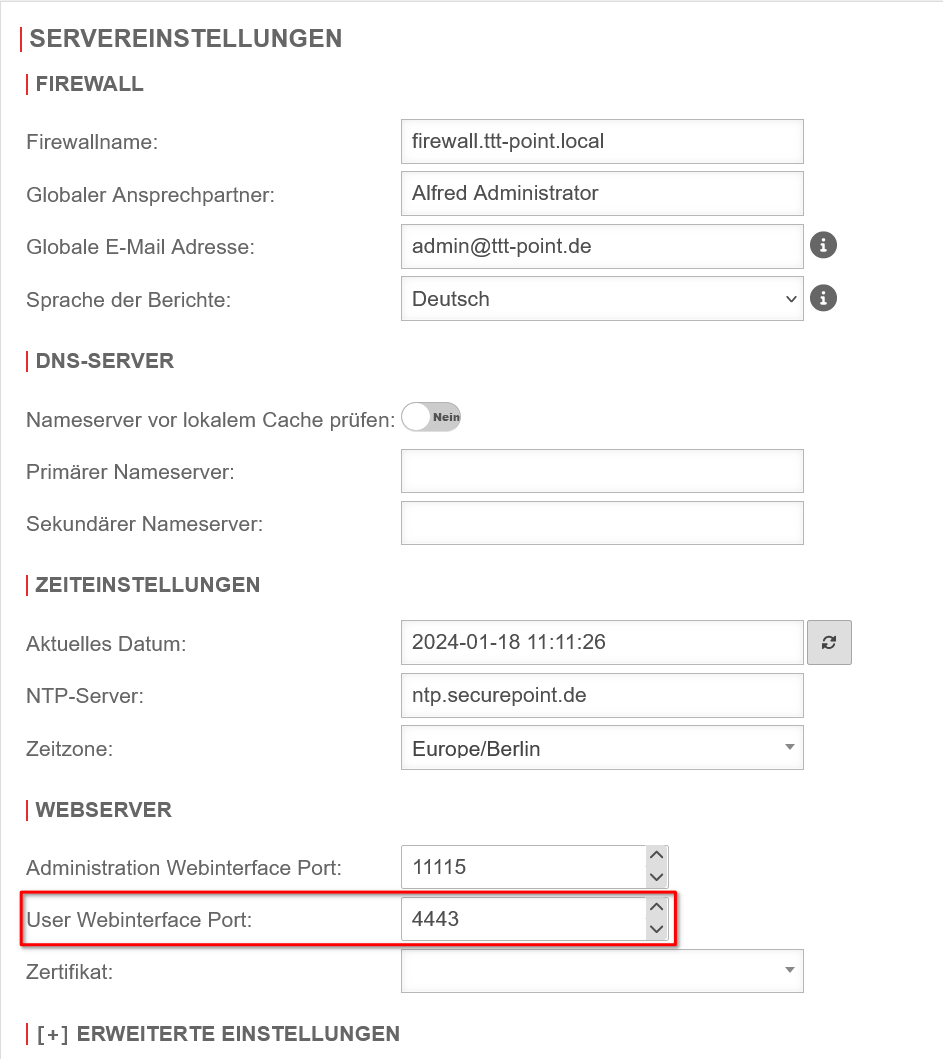

Soll der Zugriff auch auf den Webserver über https erfolgen, so muss zuerst der Port des Userinterfaces umgelegt werden.

UTMbenutzer@firewall.name.fqdnNetzwerk

Die Einstellungen dazu befinden sich im Menü Bereich Servereinstellungen im Abschnitt

- Für https benötigt der Reverse-Proxy ein Zertifikat damit er die verschlüsselte Verbindung entgegen nehmen kann

- Hierzu wird unter ein Zertifikat benötigt

In diesem Beispiel wird ein Wildcard-Zertifikat *.ttt-point.de verwendet.

Paketfilter-Regel

Einrichtung

Assistent

Schritt 1 - Intern

Bereich Servergruppen Schaltfläche

Mit einem Klick auf die Schaltfläche Reverse-Proxy Assistent öffnet sich der Assistent.

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungenReverse-Proxy Datei:UTM v12.6 Reverse Proxy Einrichtung Schritt 1.pngZielserver existiert bereits als Netzwerkobjekt |

|---|---|---|---|

| Zielserver: | Ist der Host schon als Netzwerkobjekt angelegt, kann dieser im Dropdown Menü direkt ausgewählt werden. | ||

| Port: | 443 | Der Webserver soll über eine Verschlüsselte Verbindung angesprochen werden. | |

| SSL benutzen: | Ein | SSL sollte unbedingt aktiviert sein | |

| Zielserver: | Sollte der Exchange Server noch nicht als Netzwerkobjekt existieren, kann er über den Auswahlpunkt im Assistenten angelegt werden. | Datei:UTM v12.6 Reverse Proxy Einrichtung Schritt 1 Server anlegen.png | |

| Servername: | www.ttt-point.de | Name des Netzwerkobjektes. Der Servername des Netzwerkobjekts kann bei der Neuanlage frei gewählt werden, darf jedoch noch nicht bei anderen Objekten in Verwendung sein. Eine sinnvolle Namenskonventionen sollte berücksichtigt und eingehalten werden. Da hier für den Webserver mit der Homepage die Verbindung konfiguriert und das Ziel später auch als "www.ttt-pint.de" zu erreichen sein soll, wird diese Bezeichnung auch für das Netzwerkobjekt verwendet. | |

| IP-Adresse: | 10.1.0.150/--- | IP-Adresse des Webservers | |

| Zone: | Zone des Netzwerkobjektes. Die Zone wird automatisch eingetragen, wenn die IP-Range der UTM bekannt ist. | ||

| Port: | 443 | Der Webserver soll über eine Verschlüsselte Verbindung angesprochen werden. | |

| SSL benutzen: | Ja (Default: aus) | SSL sollte unbedingt aktiviert sein | |

Erweiterte Einstellungen notempty Diese TLS Einstellungen gelten für die Verbindung zwischen dieser Appliance und dem (lokalen) Server.

Für TLS Einstellungen zwischen den Clients und dieser Appliance gelten die Einstellungen im Dialog Bereich Reverse-Proxy | |||

| Standard TLS Einstellungen verwenden: | Ja | Lässt nur Verbindungen mit TLS 1.2 oder 1.3 zu | |

| Minimale TLS Version: | Es lassen sich die veralteten TLS-Versionen 1.1 und 1.0 auswählen | ||

| Cipher-Suite: | Standardwert verwenden | Um direkt ein OpenSSL Sicherheitslevel zu verwenden, kann die Notation @SECLEVEL=N im Cipherstring verwendet werden, wobei N für das gewählte Level von 0 bis 5 steht.

| |

Schritt 2 - ExternEingehende Verbindung definieren | |||

| Externer Domainname: | www.ttt-point.de | Hier wird eingetragen, wie der Server hinter der UTM angesprochen wird |

Datei:UTM v12.6 Reverse Proxy Einrichtung Schritt 2.png |

| Modus | Der Zugriff soll ausschließlich verschlüsselt über https erfolgen. | ||

| SSL-Proxy Port: | 443 | Proxy-Port ist ebenfalls 443 | |

| SSL-Zertifikat: | Das zuvor angelegte Wildcard-Zertifikat (siehe Abschnitt: Vorbereitungen) | ||

Schritt 3 - Authentifizierung | |||

| Authentifizierung weiterleiten: | Leitet fixe Zugangsdaten (hier: Keine) an den Reverse Proxy weiter. Der Proxy soll keine Authentifizierung durchführen Die Zeichenfolge kann URL-Escapes enthalten (z. B. %20 für Leerzeichen). Das bedeutet auch, dass % als %% geschrieben werden muss. |

Datei:UTM v12.6 Reverse Proxy Einrichtung Schritt 3.png | |

| Leitet die Authentifizierungs-Header des Clients an die Gegenstelle weiter. Von der UTM empfangene Anmeldedaten werden an den Reverse Proxy gesendet. Dadurch wird das Proxy-Passwort des Benutzers für die Gegenstelle sichtbar. Eine Authentifizierung ist bei dieser Option nicht erforderlich. | |||

| Proxy- und Authentifizierung-Header werden unverändert weitergeleitet Sendet die vom Client empfangenen Anmeldedaten an den Reverse Proxy. Sowohl Proxy- als auch WWW-Authorization-Header werden ohne Änderung an die Gegenstelle weitergegeben. | |||

| Anmeldename | Leer | ||

| Passwort | Leer | ||

| Authentifizierung: | Authentifizierung ist bei einem Webserver, der die öffentliche Homepage vorhält nicht sinnvoll. | ||

Servergruppen Servergruppen

| |||

|

UTMbenutzer@firewall.name.fqdnAnwendungen Datei:UTM v12.6 Reverse Proxy Einrichtung fertig.pngAutomatisch angelegte Servergruppe | ||

| Mit der Schaltfläche lässt sich die Servergruppe erweitern. | UTMbenutzer@firewall.name.fqdnAnwendungenReverse-Proxy Datei:UTM v12.6 Reverse Proxy Servergruppe bearbeiten.pngBeispiel mit verschiedenen TLS-Versionen und Cipher-Suiten | ||

ACL Sets ACL Sets

| |||

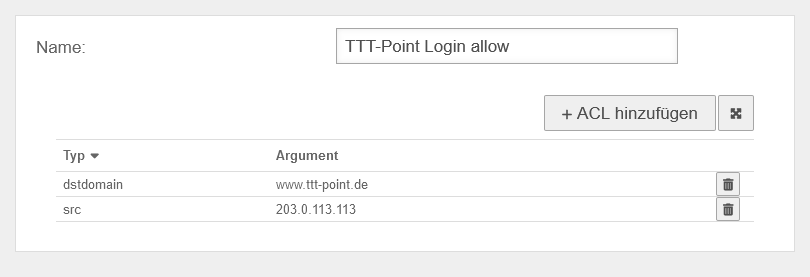

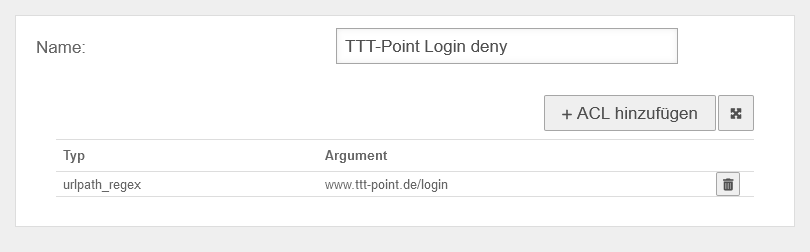

| Bereich ACLSets Schaltfläche Schaltfläche Über ACLs lassen sich Zugriffsrechte zuweisen. |

UTMbenutzer@firewall.name.fqdnAnwendungenReverse-Proxy

| ||

| Filter auf den Header des Clients (Es könnte z. B. der Browser bestimmt werden) | |||

| Gibt die Quell IP des Clients an (87.139.55.127/255.255.255.255) | |||

| Gibt die Domäne/IP des Ziel-Servers an (www.ttt-point.de oder IP-Adresse) | |||

| Regex auf die Ziel-Domäne (.*\ttt-point\.(de|com)) | |||

| Gibt die Domäne des Absenders an (anyideas.de) | |||

| Regex auf die Domäne (anyideas) | |||

| Regex für Pfade | |||

| protoProtokoll (http, https) | |||

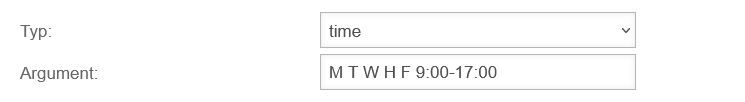

| Zeitangabe (M T W H F 9:00-17:00) S - Sonntag M - Montag | |||

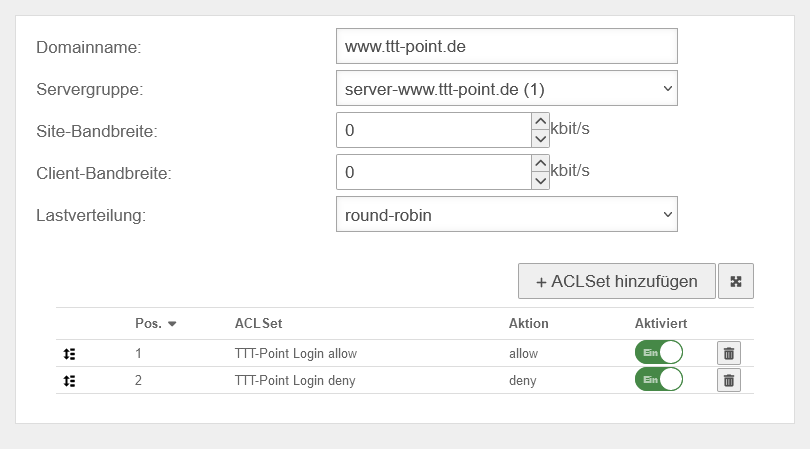

Sites Sites

| |||

| Bereich Sites Schaltfläche Hier können nun die Zuweisungen von den ACLs, der Aktion "Allow/Deny", der Reihenfolge, den Verteilungsalgorithmus sowie der Bandbreite für dem Server erfolgen. Die ACLs werden der Reihenfolge nach abgearbeitet, man kann sie entweder zulassen "Allow" oder verweigern "Deny". |

UTMbenutzer@firewall.name.fqdnAnwendungenReverse-Proxy Datei:UTM v12.6 Reverse Proxy Sites bearbeiten.png | ||

Kombinationsbeispiel | |||

Einstellungen Einstellungen

| |||

| Hier kann festgelegt werden ob HTTP/HTTPS oder beides verwendet werden soll, die Ports sowie das Zertifikat für den entsprechenden Server. | UTMbenutzer@firewall.name.fqdnAnwendungen Datei:UTM v12.6 Reverse Proxy Einstellungen.png | ||