(Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/VPN/IPSec-SP-Lancom.lang}} </div><div class="new_design"></div>{{Select_lang}}{{TOC2}} {{Header|06.2024|new=true |Menu={{Menu-UTM|VPN|IPSec}} }} ---- === {{#var:Vorbemerkung}} === <div class="einrücken"> {{#var:Vorbemerkung--desc}} </div> {| class="sptable2 pd5 zh1 Einrücken" | {{#var:lokales Router Netz}} || 172.30.0.0/24 |- | {{#var:geteilte UTM Netze}} || 172.31.2.0/24 '''&''' 192.168.250.0/…“) |

(kein Unterschied)

|

Aktuelle Version vom 3. Juni 2024, 08:41 Uhr

Vorbemerkung

Im folgenden wird gezeigt wie eine Konfiguration einer IPSec IKEv2-Verbindung mit LANCOM-Routern erfolgen kann, sowie wo die relevanten Einstellungen im Webinterface des Routers zu finden sind.

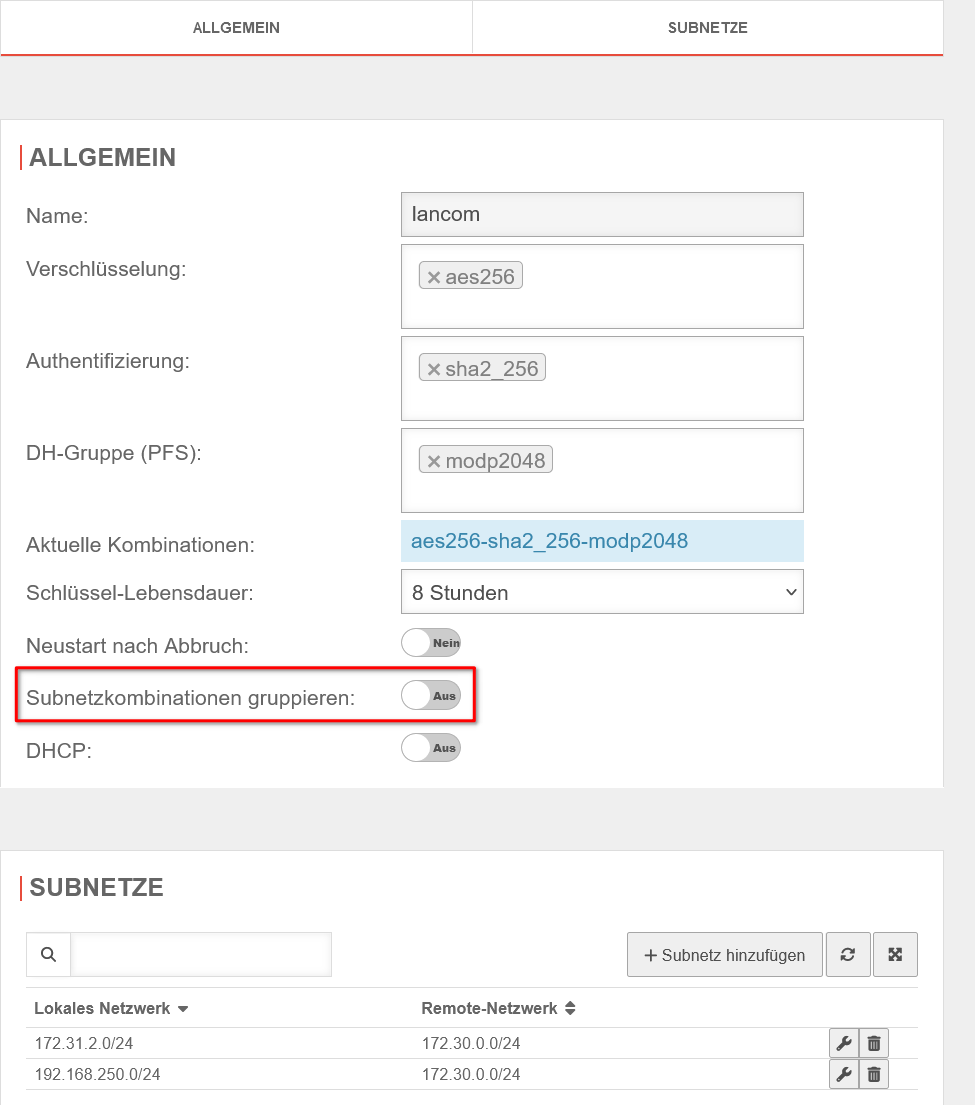

Folgende lokale Beispiel Netze sollen über die S2S Verbindung erreichbar sein:

| lokales Router Netz | 172.30.0.0/24 |

| geteilte UTM Netze | 172.31.2.0/24 & 192.168.250.0/24 |

Konfiguration der UTM

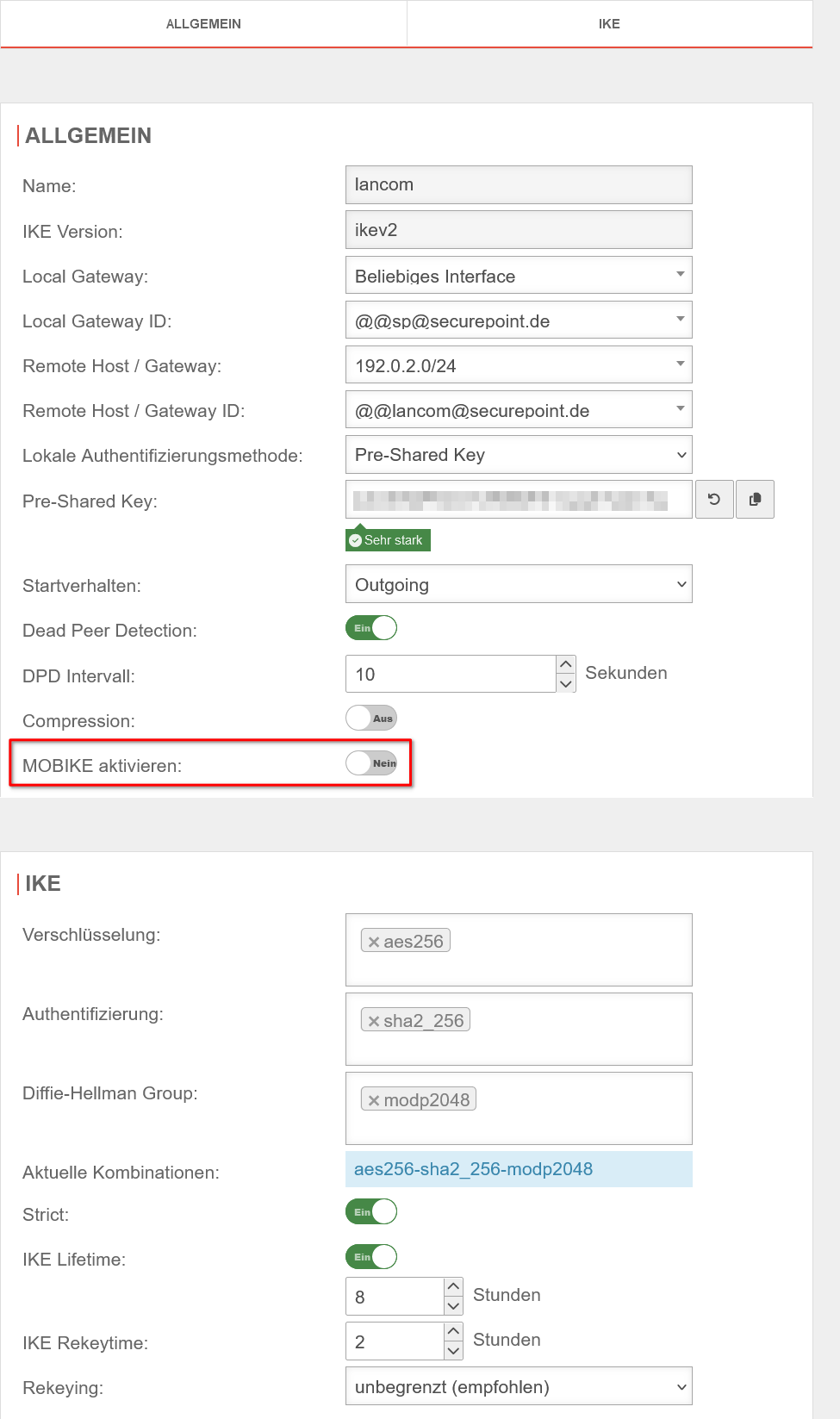

Anschließend werden folgende Konfigurationen angepasst:

- MOBIKE muss deaktiviert werden

- Außerdem wird bezüglich der Gateway-IDs empfohlen:

- bei festen, öffentlichen IPs auf beiden Seiten: IP-Adressen

- in allen anderen Fällen: E-Mail-Adressen

Konfiguration des LANCOM-Routers

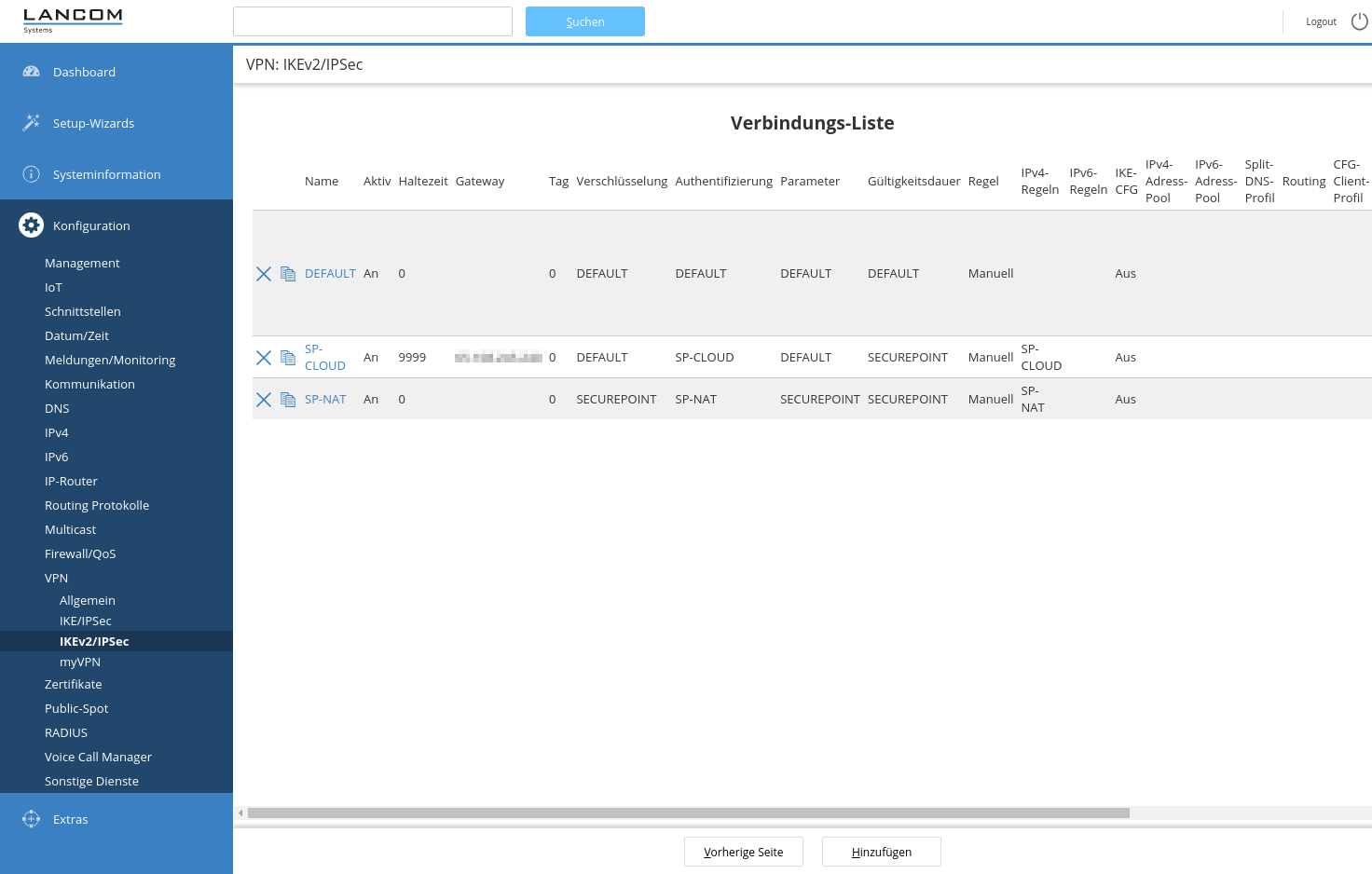

Anschließend werden die Verbindungsparameter auf dem LANCOM-Router konfiguriert.

Hierzu müssen zunächst die verschiedenen Datensätze erstellt werden. Dies erfolgt im Webinterface des Routers, hauptsächlich unter Konfiguration → VPN → IKEv2/IPSec, Ausnahmen sind die IPv4-Regeln, sowie das Routing.

Die Datensätze können immer durch klicken auf den blau hinterlegten Namen bearbeitet werden und es können mithilfe der Schaltfläche , die unten in der Mitte zu finden ist, neue Datensätze angelegt werden.

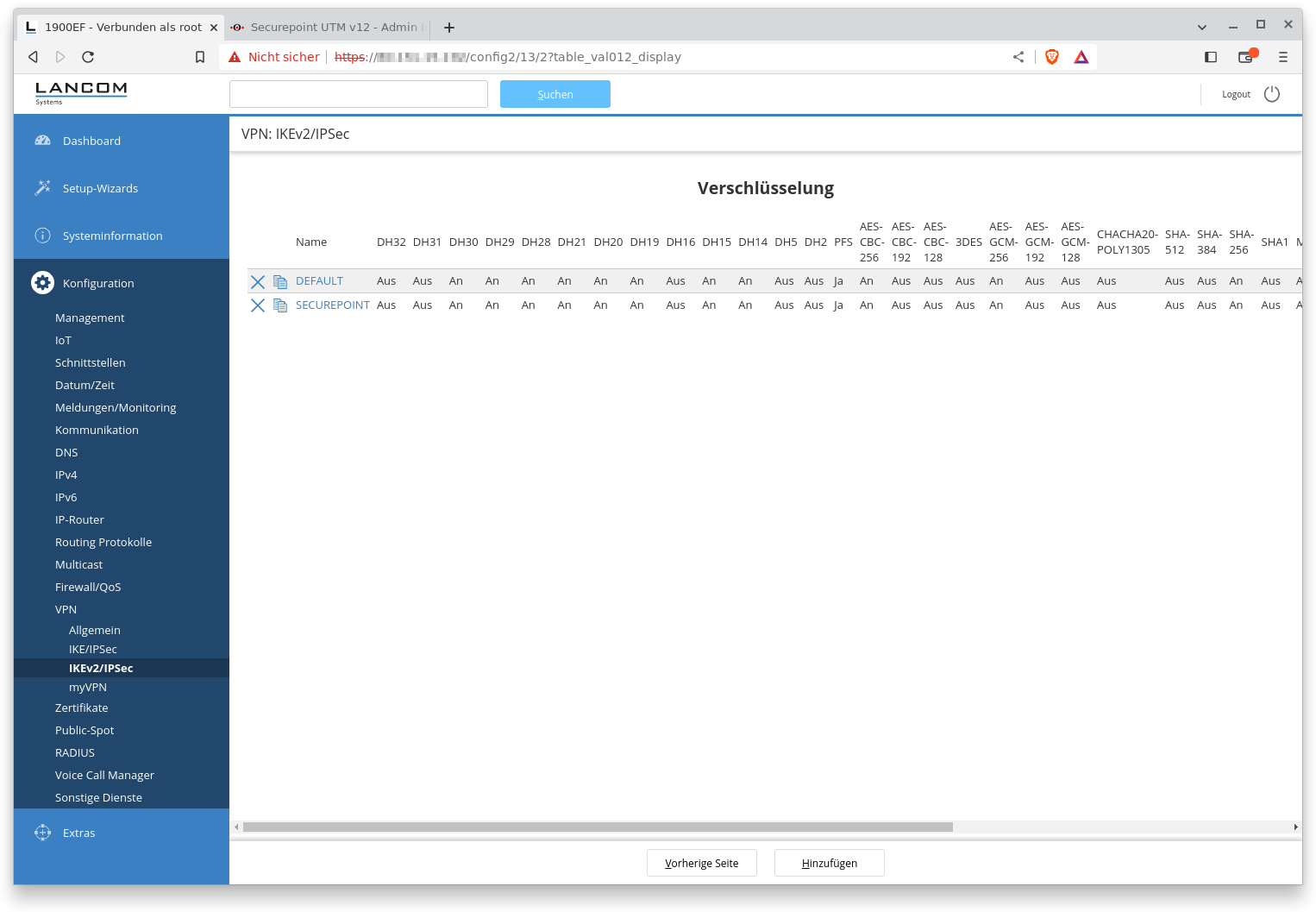

Verschlüsselung

Verschlüsselung Konfiguration → VPN → IKEv2/IPSec → VerschlüsselungHier findet sich eine Liste von Datensätzen, die Cipher-Suites enthalten. Es ist nicht zwingend notwendig, hier einen eigenen Datensatz anzulegen. Der Default-Datensatz enthält die gängigsten Cipher, die auch von der UTM unterstützt werden. Sollte aber die Proposal-Aushandlung fehlschlagen, wäre das die erste Stelle zur Fehlersuche.

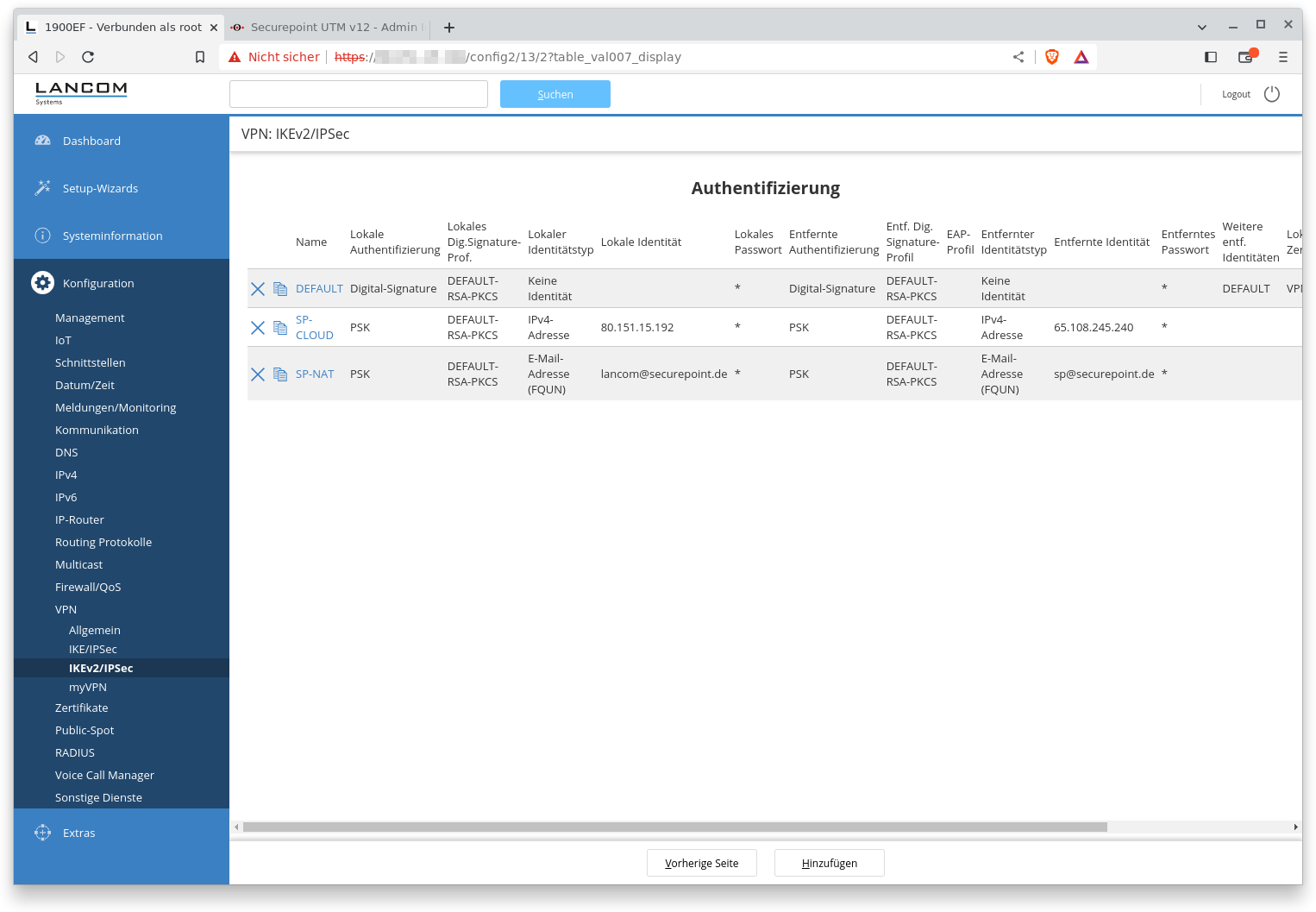

Authentifizierung

Authentifizierung Konfiguration → VPN → IKEv2/IPSec → Authentifizierung →Hier werden die für die Authentifizierung in der Phase 1 benötigten Parameter, in die für die entsprechende Gegenstelle eindeutigen Datensätzen konfiguriert.

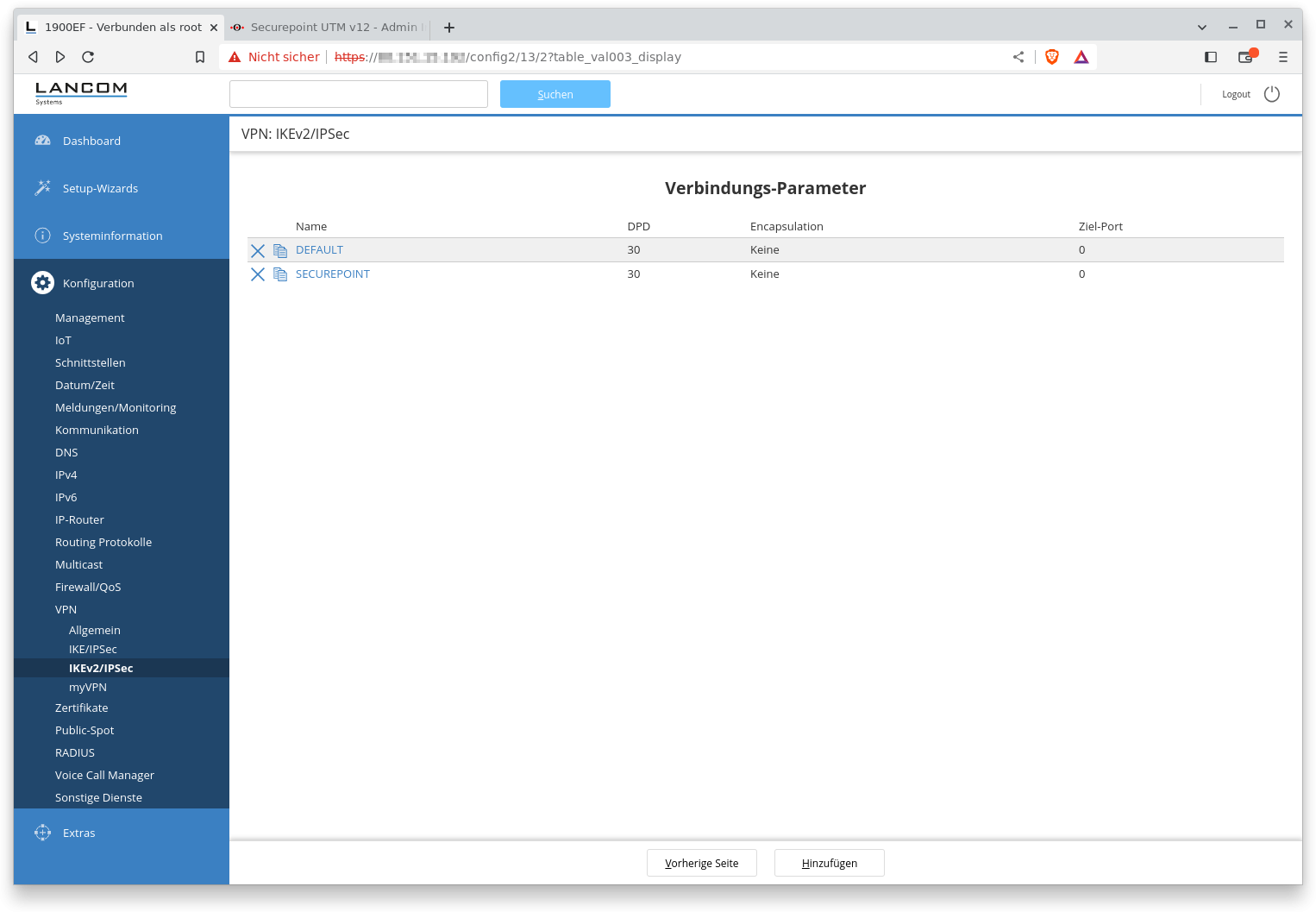

Verbindungs-Parameter

Verbindungs-Parameter Konfiguration → VPN → IKEv2/IPSec → Verbindungs-ParameterHier kann das DPD-Intervall und der Zielport für UDP-Encapsulation geändert werden. Die Default Werte müssen in der Regel nicht verändert werden.

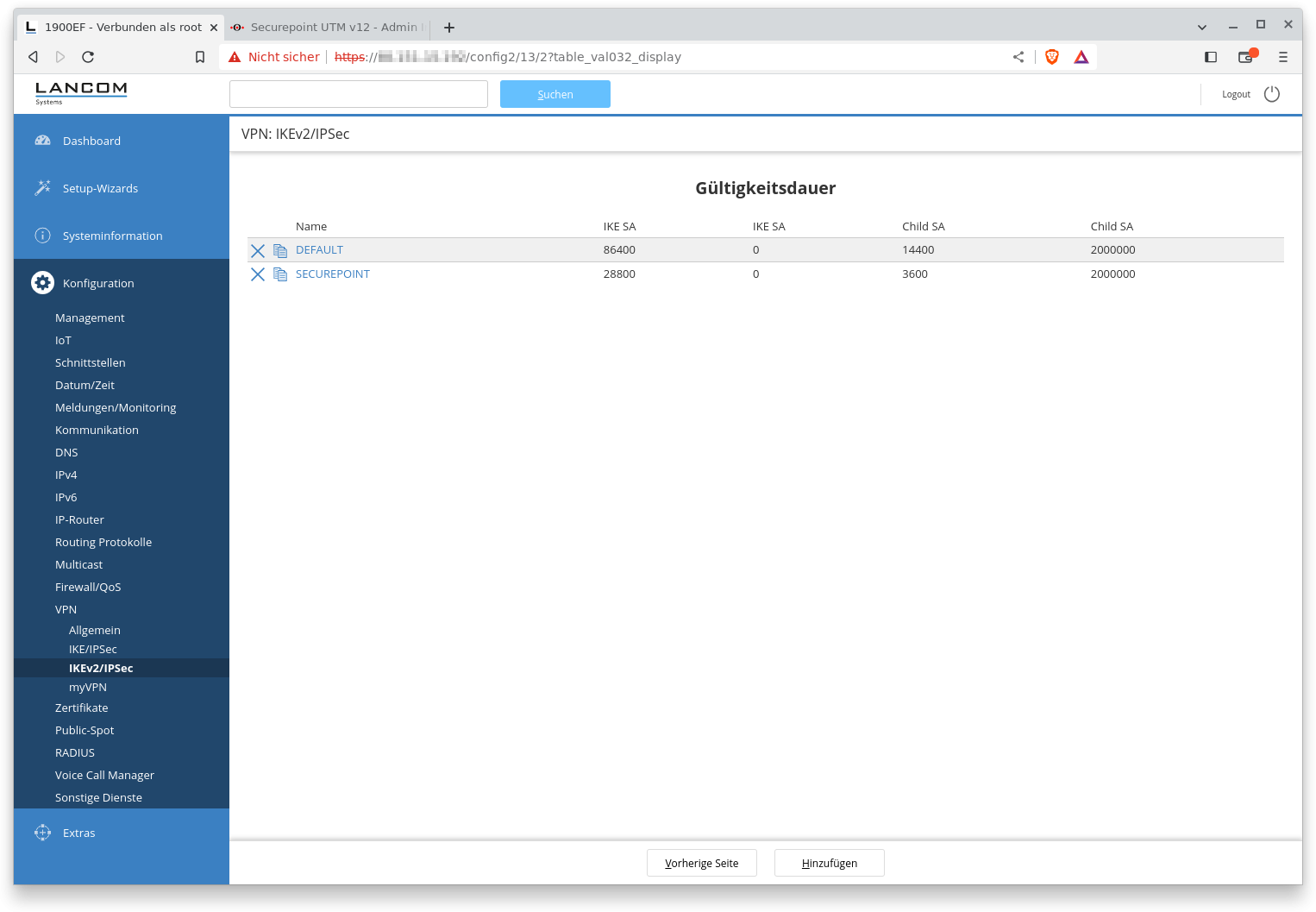

Gültigkeitsdauer

Gültigkeitsdauer Konfiguration → VPN → IKEv2/IPSec → GültigkeitsdauerHier werden die Lebensdauer der IKE-SA und der Child-SA(s) konfiguriert. Es ist auch möglich den DEFAULT-Datensatz zu verwenden, in diesem Fall müssen die Werte (24h Phase1, 4h Phase 2) in die UTM übernommen werden.

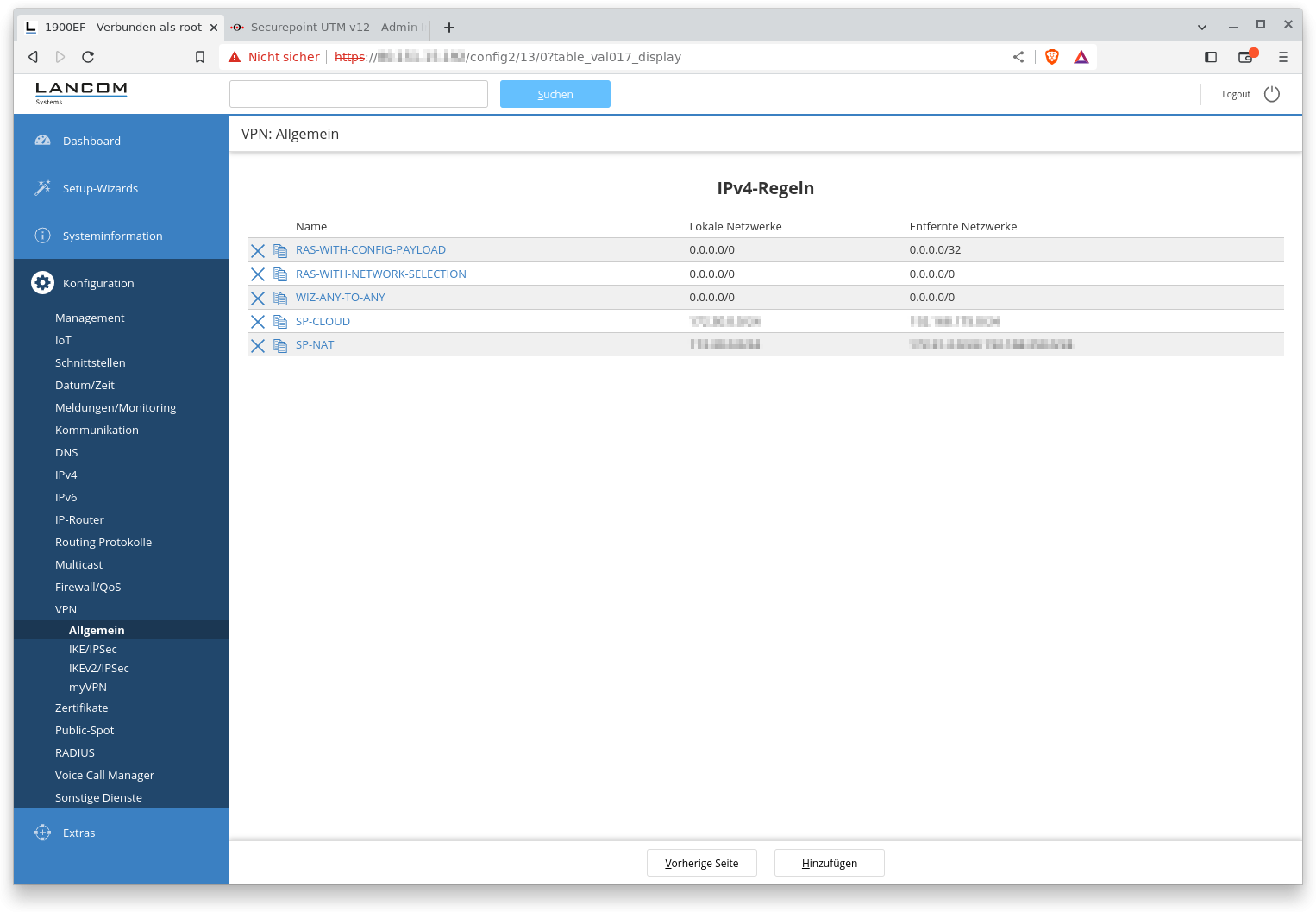

IPv4-Regeln

IPv4-Regeln Konfiguration → VPN → Allgemein → IPv4-RegelnDieser Punkt entspricht der Subnetz-Konfiguration in der Phase 2 auf der UTM, das heißt, hier werden die lokalen und entfernten Subnetze konfiguriert.

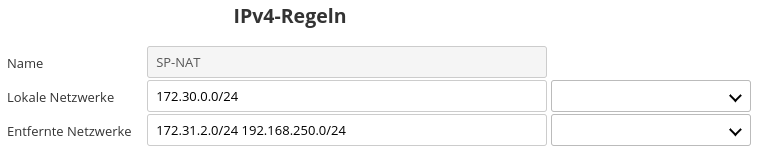

Verbindungs-Liste

Verbindungs-Liste Konfiguration → VPN → IKEv2/IPSec → Verbindungs-ListeDa nun alle Datensätze erstellt wurden, die für die Konfiguration der Verbindung notwendig sind, kann mit der Schaltfläche eine neue Verbindung erstellt und konfiguriert werden.

Routing

Routing Konfiguration → IP-Router → Routing → IPv4-Routing-TabelleZuletzt müssen hier noch Routing-Einträge für die entfernten Subnetze ➊ mit der entsprechenden IPSec-Verbindung als Router ➋ erstellt werden, da das entsprechende Policy Based Routing im Gegensatz zur UTM nicht automatisch erfolgt.

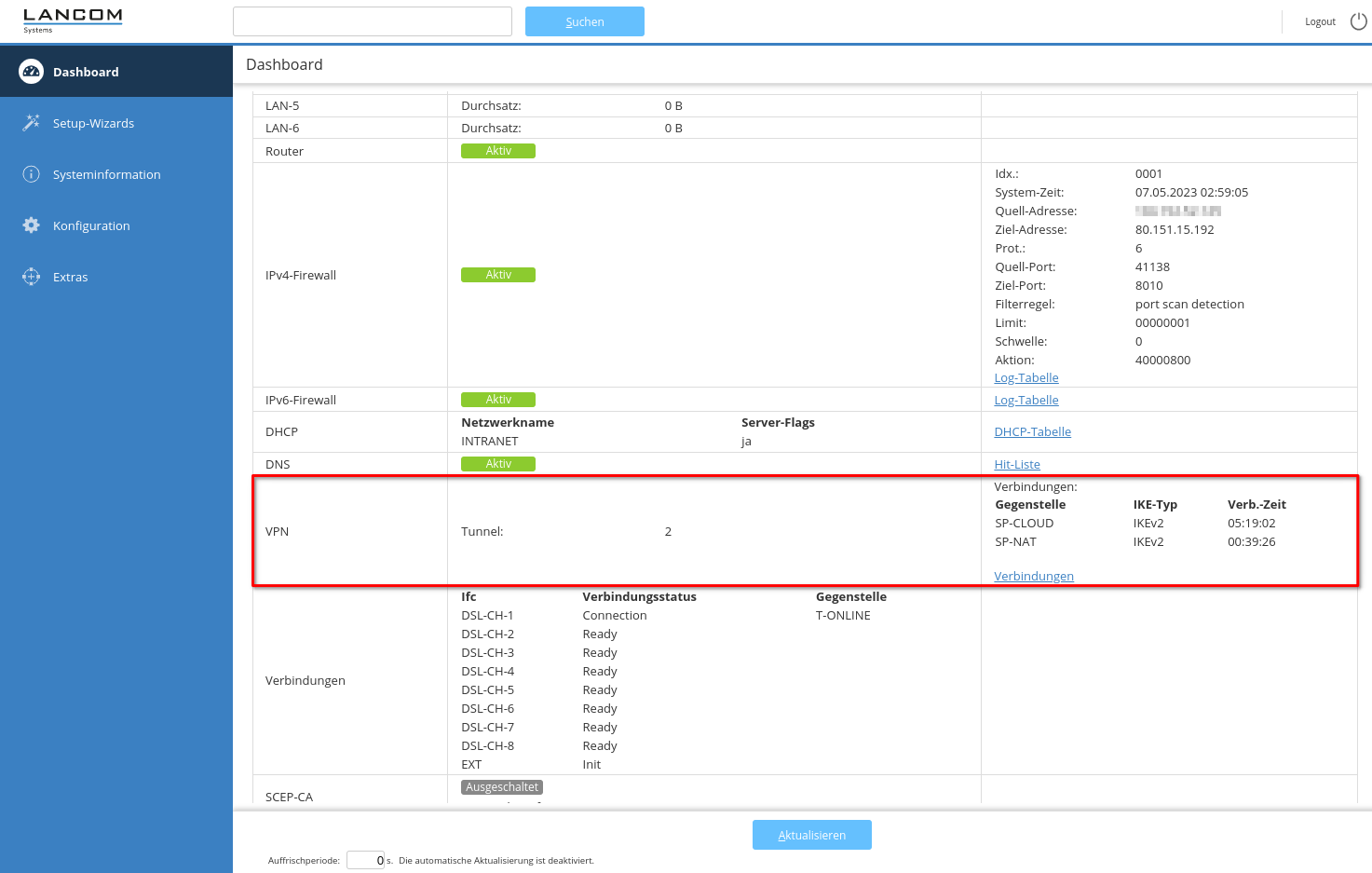

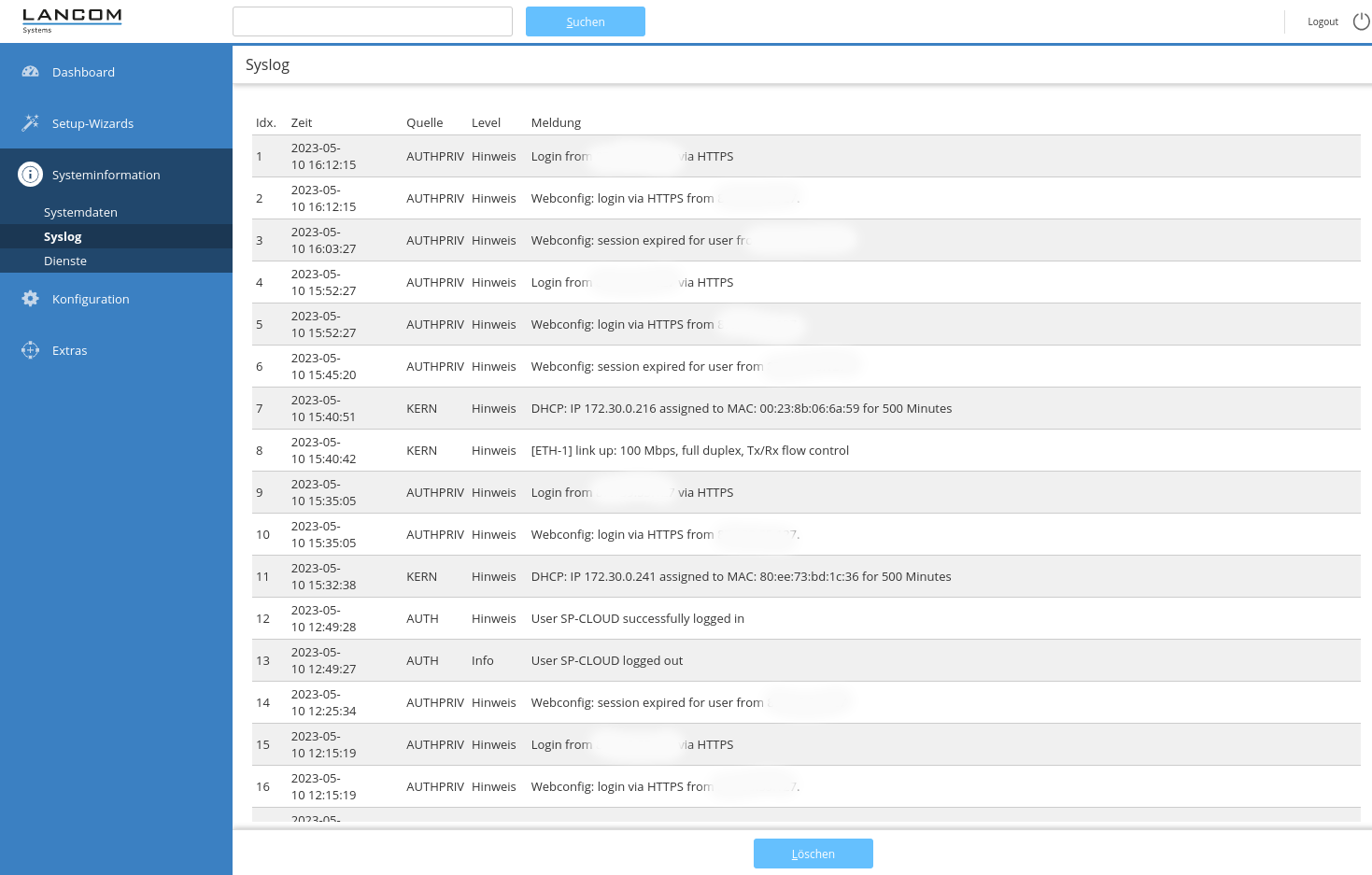

Überprüfung/Troubleshooting

Verortung der relevanten Einstellungen im Router Webinterface

| In der folgenden Tabelle wird gezeigt wo sich die Einstellungen, die von der UTM bekannt sind, in dem Webinterface des Lancom Routers konfigurieren lassen. notempty $NAME ist ein Platzhalter für den Namen eines Datensatzes, der durch Klicken geöffnet werden muss.

| |

Phase 1AllgemeinAllgemein

| |

| Bezeichnung Securepoint UTM | Bezeichung Lancom |

|---|---|

| Local Gateway | kein passendes Gegenstück vorhanden |

| Local Gateway ID | Konfiguration → VPN → IKEv2/IPSec → Authentifizierung → $NAME → Lokale Identität Wenn dieser gesetzt wird, muss in jedem Fall auch der entfernte Identitätstyp gesetzt werden! |

| Remote Host / Gateway | Konfiguration → VPN → IKEv2/IPSec → Verbindungs-Liste → $NAME → Entferntes Gateway |

| Remote Host / Gateway ID | Konfiguration → VPN → IKEv2/IPSec → |

| Authentifizierungsmethode | Konfiguration → VPN → IKEv2/IPSec → Authentifizierung → $NAME → Lokale Authentifzierung Konfiguration → VPN → IKEv2/IPSec → Authentifizierung → $NAME → entfernte Authentifizierung |

| Pre-Shared Key | Konfiguration → VPN → IKEv2/IPSec → Authentifizierung → $NAME → Lokales Passwort Konfiguration → VPN → IKEv2/IPSec → Authentifizierung → $NAME → Entferntes Passwort |

| Startverhalten: Incoming | Konfiguration → VPN → IKEv2/IPSec → Verbindungs-Liste → $NAME → Haltezeit: 0 |

| Startverhalten: Outgoing | Konfiguration → VPN → IKEv2/IPSec → Verbindungs-Liste → $NAME → Haltezeit: 9999 |

| Dead Peer Detection / DPD Intervall | Konfiguration → VPN → IKEv2/IPSec → Verbindungs-Parameter → $NAME → Dead Peer Detection |

IKEIKE

| |

| Verschlüsselung | Konfiguration → VPN → IKEv2/IPSec → Verschlüsselung → $NAME → IKE-SA Verschlüsselungsliste |

| Authentifizierung | Konfiguration → VPN → IKEv2/IPSec → Verschlüsselung → $NAME → IKE-SA Hash-Liste |

| Diffie-Hellman Group | Konfiguration → VPN → IKEv2/IPSec → Verschlüsselung → $NAME → Erlaubte DH-Gruppen |

| IKE Lifetime | Konfiguration → VPN → IKEv2/IPSec → Gültigkeitsdauer → $NAME → IKE SA |

Phase 2AllgemeinAllgemein

| |

| Verschlüsselung | Konfiguration → VPN → IKEv2/IPSec → Verschlüsselung → $NAME → Child-SA Verschlüsselungsliste |

| Authentifizierung | Konfiguration → VPN → IKEv2/IPSec → Verschlüsselung → $NAME → Child-SA Hash-Liste |

| DH-Gruppe (PFS) | Konfiguration → VPN → IKEv2/IPSec → Verschlüsselung → $NAME → Erlaubte DH-Gruppen → PFS: Ja |

| Schlüssel-Lebensdauer | Konfiguration → VPN → IKEv2/IPSec → Gültigkeitsdauer → $NAME → Child SA |

SubnetzeSubnetze

| |

| Lokales Netzwerk | Konfiguration → VPN → Allgemein → IPv4-Regeln → $NAME → Entfernte Netzwerke |

| Remote-Netzwerk | Konfiguration → VPN → Allgemein → IPv4-Regeln → $NAME → Lokale Netzwerke |

| notempty Lokal auf einer Seite ist immer Remote/Entfernt auf der anderen Seite!

| |