KKeine Bearbeitungszusammenfassung |

|||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 7: | Zeile 7: | ||

| Pauschales [[#App_Blocking | App-Blocking]] wurde entfernt | | Pauschales [[#App_Blocking | App-Blocking]] wurde entfernt | ||

| General [{{#var:host}}UTM/APP/HTTP_Proxy#App_Blocking app blocking] was removed }} | | General [{{#var:host}}UTM/APP/HTTP_Proxy#App_Blocking app blocking] was removed }} | ||

{{var | neu--Logging Statistics | |||

| Hinweis zur Option [[#Logging | Logging (Statistics)]] ergänzt | |||

| Hint for the option [[#Logging | Logging (Statistics)]] added }} | |||

{{var | neu--Virus-Scan-Pattern | |||

| Für den ''Securepoint Anitvirus Pro'' lassen sich [[#Virenscanner | Viruscan Pattern cachen]] | |||

| For ''Securepoint Anitvirus Pro'' [[#Virusscan | Viruscan Pattern can be cached]] }} | |||

</div><div class="new_design"></div>{{TOC2}}{{Select_lang}} | </div><div class="new_design"></div>{{TOC2}}{{Select_lang}} | ||

{{Header|12. | {{Header|12.7.2| | ||

* {{#var:neu--Wegfall App-Blocking}} | * {{#var:neu--Virus-Scan-Pattern}} | ||

|[[UTM/APP/HTTP_Proxy_v12.5| 12.5]] | |vorher= | ||

* {{#var:neu--Wegfall App-Blocking}} <small>v12.6.2</small> | |||

* {{#var:neu--Logging Statistics}} <small>08.2024</small> | |||

|[[UTM/APP/HTTP_Proxy_v12.6.2| 12.6.2]] | |||

[[UTM/APP/HTTP_Proxy_v12.5| 12.5]] | |||

[[UTM/APP/HTTP_Proxy_v12.4| 12.4]] | [[UTM/APP/HTTP_Proxy_v12.4| 12.4]] | ||

[[UTM/APP/HTTP_Proxy_v12.2 | 12.2]] | [[UTM/APP/HTTP_Proxy_v12.2 | 12.2]] | ||

| Zeile 39: | Zeile 49: | ||

# {{#var:Szenario Interface}} | # {{#var:Szenario Interface}} | ||

# {{#var:Szenario Webserver im VPN-Netz}} | # {{#var:Szenario Webserver im VPN-Netz}} | ||

{{Einblenden| {{#var:Details zum Szenario}} 1 | {{#var:hide}} |true|dezent}} {{#var:Details zum Szenario Interface--desc}}</div></span> {{Einblenden| {{#var:Details zum Szenario}} 2 | {{#var:hide}} |true|dezent}}{{#var:Details zum Szenario Webserver im VPN-Netz--desc}}</div></span> | {{Einblenden| {{#var:Details zum Szenario}} 1| {{#var:hide}} |true|dezent}} {{#var:Details zum Szenario Interface--desc}}</div></span> {{Einblenden| {{#var:Details zum Szenario}} 2 | {{#var:hide}} |true|dezent}}{{#var:Details zum Szenario Webserver im VPN-Netz--desc}}</div></span> | ||

|- | |- | ||

| {{b|{{#var:Anfragen an den systemweiten Parent-Proxy weiterleiten}}:}} || {{ButtonAus|{{#var:nein}} }} || {{#var:Anfragen an den systemweiten Parent-Proxy weiterleiten--desc}} | | {{b|{{#var:Anfragen an den systemweiten Parent-Proxy weiterleiten}}:}} || {{ButtonAus|{{#var:nein}} }} || {{#var:Anfragen an den systemweiten Parent-Proxy weiterleiten--desc}} | ||

| Zeile 47: | Zeile 57: | ||

| {{b|Logging (Syslog lokal):}} || {{ButtonAus|{{#var:aus}} }} || {{#var:Logging--syslog--desc}} | | {{b|Logging (Syslog lokal):}} || {{ButtonAus|{{#var:aus}} }} || {{#var:Logging--syslog--desc}} | ||

|- | |- | ||

| {{b|Logging (Statistics):}}<br><small>{{#var:Logging Statistics--Hinweis}}</small> || {{ButtonAn|{{#var:ein}} }} || {{#var:Logging--statisitcs--desc}} | | <span id=Logging></span>{{b|Logging (Statistics):}}<br><small>{{#var:Logging Statistics--Hinweis}}</small> || {{ButtonAn|{{#var:ein}} }} || {{#var:Logging--statisitcs--desc}} | ||

|- | |- | ||

| rowspan="5" | {{b|{{#var:Authentifizierungsmethode}}:}} || colspan="2" | {{#var:Authentifizierungsmethode--desc}} | | rowspan="5" | {{b|{{#var:Authentifizierungsmethode}}:}} || colspan="2" | {{#var:Authentifizierungsmethode--desc}} | ||

| Zeile 59: | Zeile 69: | ||

| {{ic|Radius|dr|class=available}} || {{#var:Radius--desc}} | | {{ic|Radius|dr|class=available}} || {{#var:Radius--desc}} | ||

|- | |- | ||

| {{b|{{#var:Zugriff nur aus internen Quellen erlauben}} }} || {{ButtonAn|{{#var:ja}} }} <br><small>default</small>|| {{#var:Zugriff nur aus internen Quellen erlauben--desc}} | | {{b|{{#var:Zugriff nur aus internen Quellen erlauben}} }} || {{ButtonAn|{{#var:ja}} }}<br> <small>default</small>|| {{#var:Zugriff nur aus internen Quellen erlauben--desc}} | ||

|- | |- | ||

| {{b|{{#var: Zugriff auf interne Ziele erlauben}} }} || {{ButtonAn|{{#var:ja}} }}<br><small>default</small> || {{#var: Zugriff auf interne Ziele erlauben--desc}} | | {{b|{{#var: Zugriff auf interne Ziele erlauben}} }} || {{ButtonAn|{{#var:ja}} }}<br> <small>default</small> || {{#var: Zugriff auf interne Ziele erlauben--desc}} | ||

|- | |- | ||

| {{b|{{#var:Verbindungsorientierte Microsoft-Authentifizierung weiterleiten}} }} || {{ButtonAus|{{#var:nein}} }} || {{#var:Verbindungsorientierte Microsoft-Authentifizierung weiterleiten--desc}} {{info|{{#var:MS Authentifizierung weiterleiten--info}} }} {{Hinweis-box|{{#var:Verbindungsorientierte Microsoft-Authentifizierung weiterleiten--Hinweis}}|r}} | | {{b|{{#var:Verbindungsorientierte Microsoft-Authentifizierung weiterleiten}} }} || {{ButtonAus|{{#var:nein}} }} || {{#var:Verbindungsorientierte Microsoft-Authentifizierung weiterleiten--desc}} {{info|{{#var:MS Authentifizierung weiterleiten--info}} }} {{Hinweis-box|{{#var:Verbindungsorientierte Microsoft-Authentifizierung weiterleiten--Hinweis}}|r}} | ||

| Zeile 76: | Zeile 86: | ||

|- | |- | ||

| rowspan="4" | {{b|{{#var:Virenscanner}}: }} || {{ButtonAn|{{#var:ein}} }} <i class="fas fa-check-circle fc__ja"></i>|| {{#var:Virenscanner--desc}} | | rowspan="4" | {{b|{{#var:Virenscanner}}: }} || {{ButtonAn|{{#var:ein}} }} <i class="fas fa-check-circle fc__ja"></i>|| {{#var:Virenscanner--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="10" | {{Bild| {{#var:Virenscanner--Bild}} |{{#var:Virenscanner--cap}}||HTTP-Proxy|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=HTTP-Proxy Log|icon2=fa-save}} | ||

|- | |- | ||

| | {{ButtonAn|{{#var:ein}} }} <i class="fas fa-times-circle fc__down"></i> || {{#var:spfilterengine down}}<br> {{#var:Dienst starten}} | | | {{ButtonAn|{{#var:ein}} }} <i class="fas fa-times-circle fc__down"></i> || {{#var:spfilterengine down}}<br> {{#var:Dienst starten}} | ||

|- | |- | ||

| {{ButtonAn| {{#var:ein}} }} <i class="fas fa-exclamation-circle fc__rot"></i> || {{#var:spfilterengine down}}{{Hinweis-box| {{#var:Virenscanner--Hinweis}} }} <li class="list--element__alert list--element__positiv">{{#var:Virenscanner genug RAM}}</li> | | {{ButtonAn|{{#var:ein}} }} <i class="fas fa-exclamation-circle fc__rot"></i> || {{#var:spfilterengine down}}{{Hinweis-box| {{#var:Virenscanner--Hinweis}} }} <li class="list--element__alert list--element__positiv">{{#var:Virenscanner genug RAM}}</li> | ||

|- | |- | ||

| {{ButtonAus|{{#var:aus}} }} || {{#var:Virenscanner deaktiviert}} | | {{ButtonAus|{{#var:aus}} }} || {{#var:Virenscanner deaktiviert}} | ||

| Zeile 91: | Zeile 101: | ||

|- | |- | ||

| {{b|Allowlist:}} || {{ButtonAn|{{#var:ein}} }} || {{#var:Whitelist--desc}} | | {{b|Allowlist:}} || {{ButtonAn|{{#var:ein}} }} || {{#var:Whitelist--desc}} | ||

|- | |||

| {{b|{{#var:Cache Updates}} }} {{Hinweis-box|{{#var:neu ab}} v12.7.2|gr|12.7.2|status=neu}} || {{ButtonAus|{{#var:aus}} }} || {{#var:Cache Updates--desc}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

| Zeile 109: | Zeile 121: | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| colspan="3" | | | colspan="3" | | ||

=== {{Reiter|{{#var:Bandbreite}} }} === | === {{Reiter|{{#var:Bandbreite}} }} === | ||

|- | |- | ||

Aktuelle Version vom 18. September 2024, 14:45 Uhr

- Für den Securepoint Anitvirus Pro lassen sich Viruscan Pattern cachen

- Pauschales App-Blocking wurde entfernt v12.6.2

- Hinweis zur Option Logging (Statistics) ergänzt 08.2024

Einleitung

Der Proxy dient als Vermittler zwischen Internet und dem zu schützenden Netz.

Die Clients stellen ihre Anfragen an den Proxy und dieser reicht sie an die entsprechenden Server weiter.

Die tatsächliche Adresse des Clients bleibt dem Server verborgen.

Auf diesem Wege ist es möglich, den Datenverkehr auf Viren und ungewollte Inhalte zu überprüfen.

Allgemein

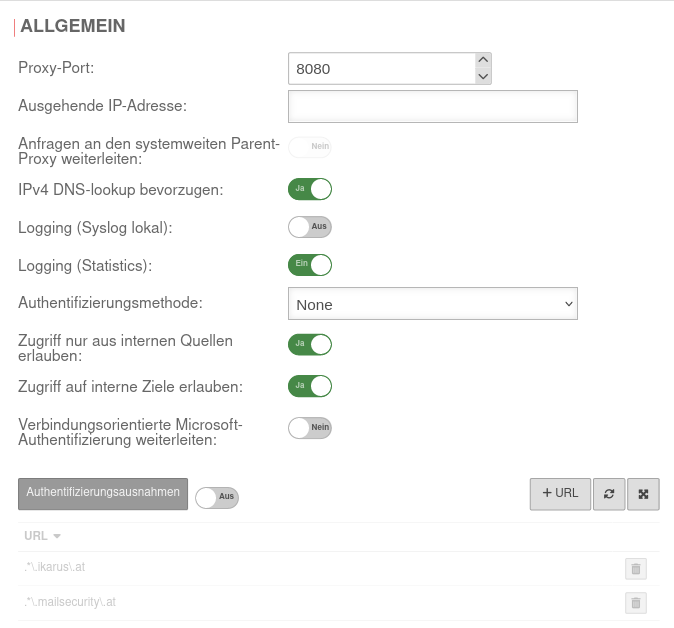

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  Bereich Allgemein Bereich Allgemein

|

|---|---|---|---|

| Proxy Port: | 8080 | Gibt an, auf welchem Port der Proxy anzusprechen ist | |

| Ausgehende Adresse: | Die ausgehende Adresse wird für 2 Szenarien benutzt:

Der Proxy wird in diesem Beispiel an die schnellere DSL Leitung gebunden:

Anbindung an einen Webserver im VPN-Netz:

| ||

| Anfragen an den systemweiten Parent-Proxy weiterleiten: | Nein | Falls vor dem HTTP-Proxy noch ein weiterer Proxy benutzt wird, muss diese Funktion aktiviert werden. Die Konfiguration erfolgt unter | |

| IPv4 DNS-lookup bevorzugen: | Ja | Hier kann festgelegt werden, ob die Namensauflösung bevorzugt mit IPv4-Adressen geschehen soll | |

| Logging (Syslog lokal): | Aus | Schreibt ein generelles Syslog für den HTTP-Proxy (Aufruf: Bereich Log | |

| Logging (Statistics): Nur auswählbar, wenn keine Anonymisierung für den HTTP-Proxy Einstellung unter |

Ein | Schreibt ein statistisches Log Aufruf: Bereich HTTP-Proxy Statistiken | |

| Authentifizierungsmethode: | Der Proxy bietet verschiedene Möglichkeiten zur Authentifizierung. Die Möglichkeiten sind: | ||

| None | Der HTTP-Proxy verarbeitet ohne Authentifizierung alle Anfragen | ||

| Basic | Bei einer Basic Authentifizierung werden die User gegen die hinterlegten Benutzer unter Bereich Benutzer auf der Firewall abgefragt | ||

| NTLM / Kerberos | Hier muss die Firewall dem Server bekannt gemacht werden. Dies kann im Webinterface unter eingerichtet werden. | ||

| Radius | Hier muss die Firewall dem Server bekannt gemacht werden. Dies kann im Webinterface unter eingerichtet werden. | ||

| Zugriff nur aus internen Quellen erlauben: | Ja default |

Der Zugriff auf den HTTP-Proxy ist im Default nur noch aus internen Quellen möglich. Das sind:

| |

| Zugriff auf interne Ziele erlauben: | Ja default |

Über den HTTP-Proxy sind auch alle internen Netze erreichbar (der Paketfilter wurde bereits durchlaufen um den HTTP-Proxy zu erreichen). Durch die Deaktivierung wird das verhindert und der Zugriff auf andere interne Netze muss ohne HTTP-Proxy über den Packetfilter explizit erlaubt werden. | |

| Verbindungsorientierte Microsoft-Authentifizierung weiterleiten: | Nein | Bei Aktivierung ist die Anmeldung, bzw. Authentifizierung auf Webseiten möglich. Bei einigen Webseiten ist dies sonst nicht möglich. Mit dieser Option werden NTLM, Negotiate und Kerberos Authentifizierungen weitergeleitet Ist SSL-Interception aktiv, muss dieser Parameter für HTTPS-basierte Authentifizierungen aktiviert werden, da auf diesen Webseiten sonst keine Authentifizierung/Anmeldung möglich ist.

| |

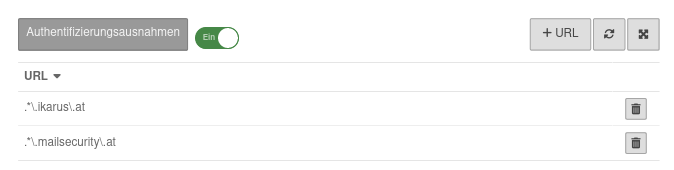

| Authentifizierungsausnahmen | Ein | Hier gelistete URLs werden ohne vorherige Authentifizierung aufgerufen. Als Vorgabe stehen hier Seiten, die für den Securepoint Antivirus Pro verwendet werden. Weitere Hinweise im Artikel HTTP-Proxy Authentifizierungsausnahmen |

|

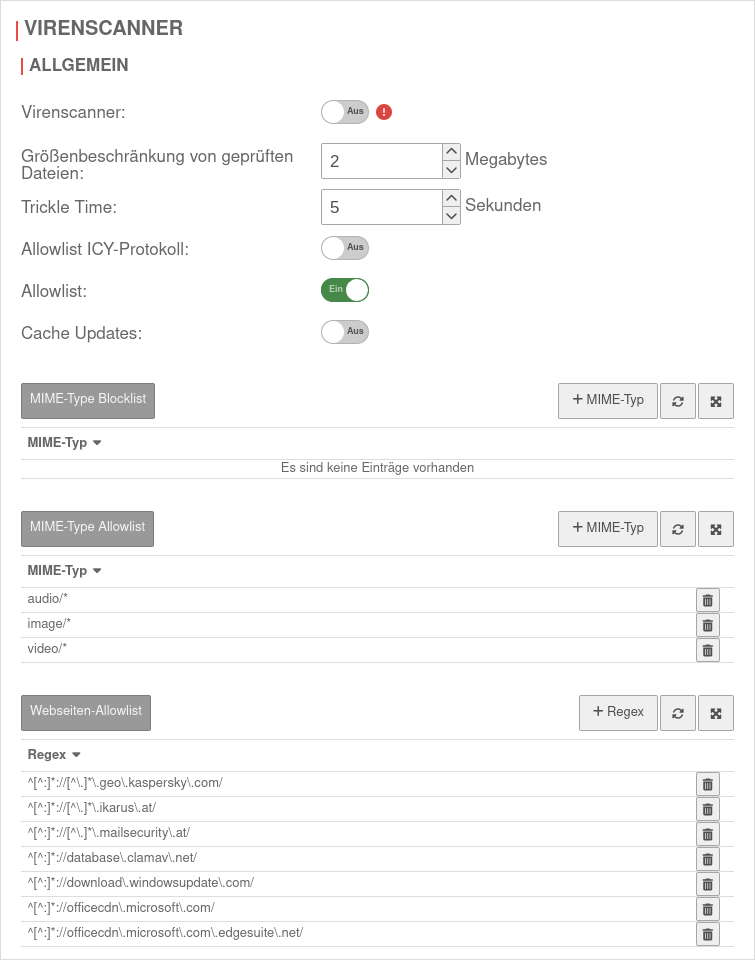

Virenscanner | |||

| Virenscanner: | Ein | Der Virenscanner ist aktiviert und der zugehörige Dienst läuft. Der HTTP-Proxy kann Datenverkehr auf Viren prüfen (Default Einstellung) |

UTMbenutzer@firewall.name.fqdnAnwendungen  Bereich Virenscanner Bereich Virenscanner

|

| Ein | Der Virenscanner-Dienst ist deaktiviert. Der HTTP-Proxy arbeitet nicht vollständig korrekt. Der Dienst kann gestartet werden über Menü Virenscanner | ||

| Ein | Der Virenscanner-Dienst ist deaktiviert. Der HTTP-Proxy arbeitet nicht vollständig korrekt.notempty Auf Geräten mit weniger als 3GB RAM kann der Dienst für den Virenscanner nicht starten. Bitte auf aktuelle Hardware wechseln oder mehr RAM zuweisen! | ||

| Aus | Der Virenscanner ist deaktiviert. | ||

| Größenbeschränkung von geprüften Dateien: | 2 Megabytes | Legt fest, wie groß die Dateien sein dürfen, die vom Virenscanner überprüft werden sollen | |

| Trickle Time: | 5 Sekunden | Intervall, in dem Daten vom Proxy an den Browser übergeben werden, damit während der Virenprüfung der Browser das Laden nicht abbricht | |

| Allowlist ICY-Protokoll: | Aus | Ein Webradio-Protokoll das hier von der Prüfung ausgenommen werden kann | |

| Allowlist: | Ein | Damit werden die folgenden Allowlist-Einträge aktiviert oder deaktiviert. Die Blocklist ist immer aktiviert!

| |

| Cache Updates notempty Neu ab v12.7.2 |

Aus | Bei Aktivierung Ein werden die Aktualisierungen der Viren-Datenbanken nach dem initialen Download an die angeschlossenen Clients mit Securepoint Antivirus Pro verteilt. Auf diese Weise reduziert sich der Traffic und die Updates werden reibungslos ausgerollt. | |

| Mime-Type-Blocklist | |||

| application/x-shockwave-flash Beispiel |

Hier aufgeführte Mime-Typen werden in jedem Falle geblockt. Mit der Schaltfläche öffnet sich ein Dialog, in dem aus einem Dropdown-Menü ein Mime-Type ausgewählt oder ein individueller Typ eingetragen werden kann. | ||

| Mime-Type-Allowlist | |||

| application/pkcs10 Beispiel |

Hier aufgeführte Mime-Typen werden nicht gescannt Standard-Vorgabe:

| ||

| Webseiten-Allowlist | |||

| ^[^:]*://[^\.]*\.ikarus\.at/ | Hier ist es möglich eigene Filter aufgrund von Regular Expressions (Regex) zu erstellen. notempty Diese Seiten werden nich auf Viren geprüft! Einige Update-Server, die unter Verwendung eines Virenscanners Probleme bereiten, sind bereits vorkonfiguriert. Hinweis: Damit iTunes korrekt mit dem Internet kommunizieren kann, sind weitere Ausnahmen notwendig. | ||

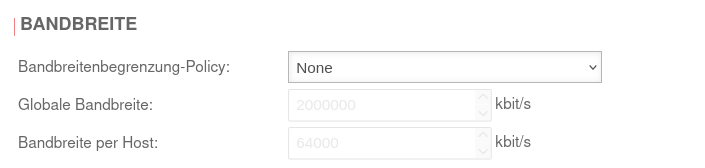

Bandbreite | |||

| Bandbreitenbegrenzung-Policy: | None | Default | UTMbenutzer@firewall.name.fqdnAnwendungen  Bereich Bandbreite Bereich Bandbreite

|

| Gesamte Bandbreite begrenzen | Der Proxy verwendet in diesem Fall nur die angegebene maximale Bandbreite und lässt den Rest der Bandbreite von Ihrer Internetverbindung unberührt. (Diese Bandbreite teilen sich alle Hosts die mit dem Proxy verbunden sind.) | ||

| Bandbreite per Host begrenzen | Bandbreite für jeden einzelnen Host. Die limitierte Bandbreite für Hosts kann nicht die globale Bandbreite übersteigen. | ||

| Globale Bandbreite: | 2.000.000 kbit/s | Default-Wert, falls aktiviert | |

| Bandbreite per Host: | 64.000 kbit/s | Default-Wert, falls aktiviert | |

App Blocking | |||

| Das pauschale App-Blocking mit festen Ports wurde entfernt. Einzelne Apps, bzw. die von Ihnen genutzten Ports, können flexibel über den Paketfilter gesperrt werden. | |||

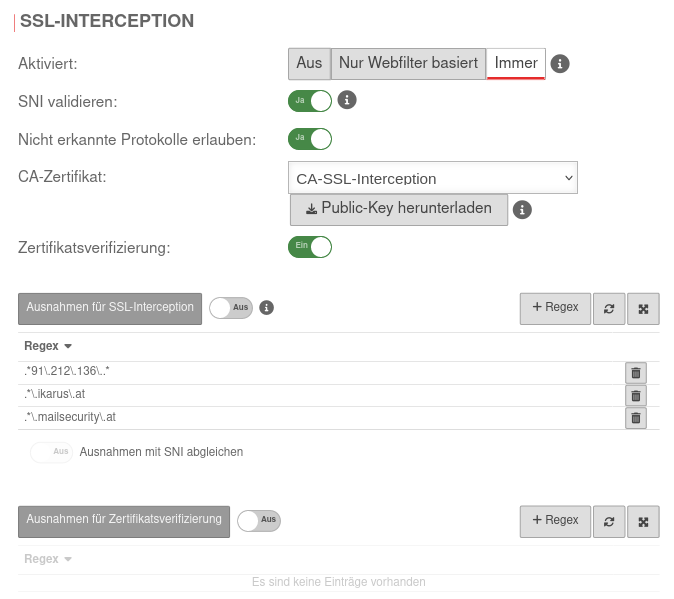

SSL-InterceptionMit dem Feature SSL-Interception ist es möglich, Schadcode in SSL-verschlüsselten Datenströmen bereits am Gateway zu erkennen. Es unterbricht die verschlüsselten Verbindungen und macht die Datenpakete für Virenscanner und andere Filter sichtbar. Die Datenübertragung zum Client erfolgt dann wieder verschlüsselt. | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungen  Reiter SSL-Interception Reiter SSL-Interception

|

| Aktiviert: | Die SSL-Interception ist ausgeschaltet | ||

| Bei Aktivierung werden vom Webfilter blockierte Verbindungen abgefangen. Dadurch wird das Problem umgangen, daß es Seiten gibt, die ein Unterbrechen der Verschlüsselung nicht tolerieren (z.B. Banking-Software), ohne das man dafür extra eine Ausnahme definieren muss. | |||

| Aktiviert die SSL-Interception | |||

| SNI validieren: | Ja | Bei Aktivierung wird eine sich ggf. im ClientHello des TLS-Handshake befindliche SNI geprüft. Dabei wird der enthaltene Hostname aufgelöst und die Adressen im Ergebnis mit der Zieladresse des abgefangenen Requests abgeglichen. Bei Nichtübereinstimmung wird die Verbindung geschlossen. Ohne Server Name Indication Validierung können Clients die SNI beliebig manipulieren, um den Webfilter zu passieren. Diese Einstellung sollte nur als eine letzte Möglichkeit betrachtet werden, wenn es unmöglich scheint, die DNS-Einstellungen zwischen Clients des HTTP-Proxy und der UTM zu vereinheitlichen. Verwenden Client und UTM unterschiedliche DNS-Server, kann es dabei zu false-positives kommen.

| |

| Nicht erkannte Protokolle erlauben: | Ja | Wenn dieser Schalter deaktiviert ist, werden nicht erkannte Protokolle blockiert. | |

| CA-Zertifikat: | CA-SSL-Interception | Hier muss eine CA ausgewählt werden, die die Verbindung nach dem entschlüsseln (und scannen) wieder verschlüsseln kann. Der Public-Key der CA muss auf allen Client Rechnern, die SSL-Interception nutzen sollen, installiert werden. Herunterladen kann hier direkt mit erfolgen. | |

| Der Public-Key sollte auf den Clients, die die SSL-Interception nutzen sollen installiert werden, um Zertifikatsfehler zu vermeiden | |||

| Zertifikatsverifizierung: nicht bei Nur Webfilter basiert |

Ein | Sollte unbedingt aktiviert werden! Damit überprüft der HTTP-Proxy, ob das Zertifikat der aufgerufenen Seite vertrauenswürdig ist. Da der Browser nur noch das lokale Zertifikat sieht, ist eine Überprüfung durch den Browser nicht mehr möglich. | |

| Ausnahmen für SSL-Interception nicht bei Nur Webfilter basiert |

Aus | Es besteht die Möglichkeit Ausnahmen im Format der Regular Expressions zu definieren. Da hier aber nur https ankommen kann, wird hier, anders als bei dem Virenscanner, nicht auf Protokolle gefiltert. Mit werden neue Ausnahmen hinzu gefügt. Eine Ausnahme für www.securepoint.de würde also lauten:

.*\.securepoint\.de" | |

| Ausnahmen mit SNI abgleichen: Verfügbar, wenn SNI validieren aktiv ist. |

Aus | Wendet die Server Name Indication Validierung nur auf aktivierte Ausnahmen für SSL-Interception an. | |

| Ausnahmen für Zertifikatsverifizierung nur bei aktivierter Zertifikatsverifizierung |

Aus | Hier können Ausnahmen für die Zertifikatsverifizierung im Regex-Format hinzugefügt werden. | |

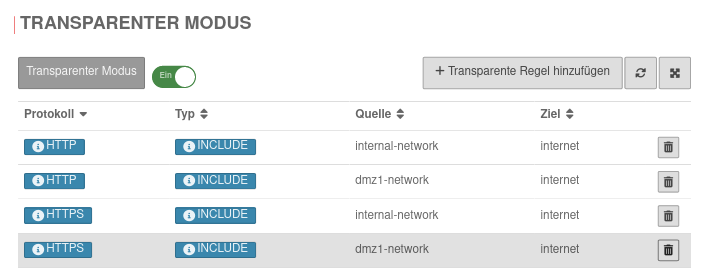

Transparenter Modus | |||

| Transparenter Modus | Ein | Durch den transparenten Modus ist der Proxy für die Clients nicht sichtbar, der Client sieht seine Internetverbindung (HTTP) als ob kein Proxy davor geschaltet wäre. Dennoch geht der gesamte HTTP Stream über den Proxy, wodurch keine Einstellungen auf dem Client vorgenommen werden müssen. Dabei gibt es aber die gleichen Möglichkeiten, den Datenstrom zu analysieren / blocken / filtern / manipulieren, als ob ein fest eingetragener Proxy benutzt würde. Jedes Netzwerkobjekt bzw. jede Gruppe von Netzwerkobjekten, die den transparenten Proxy nutzen sollen, müssen hier hinterlegt werden. |

UTMbenutzer@firewall.name.fqdnAnwendungen  Bereich Transparenter Modus Bereich Transparenter Modus

|

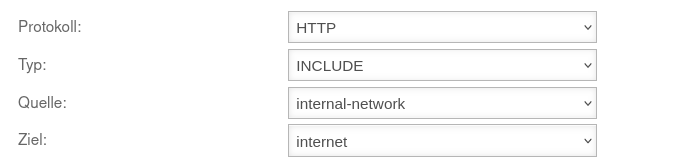

| Protokoll: | HTTP oder HTTPS |

Protokoll, das verwendet wird | UTMbenutzer@firewall.name.fqdnAnwendungenHTTP-Proxy  Hinzufügen einer Transparenten Regel Hinzufügen einer Transparenten Regel

|

| Typ: | INCLUDE | Der transparente Modus wird angewendet | |

| EXCLUDE | Der transparente Modus wird nicht angewendet | ||

| Quelle: | internal-network | Quell-Netzwerkobjekt, angelegt unter Bereich Netzwerkobjekte | |

| Ziel: | internet | Ziel-Netzwerkobjekt | |

Captive Portal

Das Captive Portal wird ab v12.1 in einem eigenen Menü unter konfiguriert. Hierzu gibt es einen eigenen Wiki-Artikel.