K (Weiterleitung auf UTM/VPN/DNS Relay v11.7 entfernt) Markierung: Weiterleitung entfernt |

KKeine Bearbeitungszusammenfassung |

||

| (9 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | {{Set_lang}} | ||

{{#vardefine:headerIcon| spicon-utm}} | |||

{{:UTM/VPN/DNS_Relay.lang}} | {{:UTM/VPN/DNS_Relay.lang}} | ||

{{var | neu-- | {{var | neu--Paketfilterregel korregiert | ||

| [[# | | [[UTM/VPN/DNS_Relay#Regel_erstellen_3 |Paketfilterregel]] Quelle und Ziel korregiert | ||

| | | [{{#var:host}}UTM/VPN/DNS_Relay#Create_rule_3 Packetfilter rule] Source and destination corrected }} | ||

{{var | neu--vereinfachte Regel im DNS-Server Netzwerk | |||

| Vereinfachte Regel im DNS-Server Netzwerk für [[#DNS_Relay_für_einen_OpenVPN_Site-to-Site_Tunnel | SSL-VPN]] und [[#DNS_Relay_für_einen_WireGuard_Site-to-Site_Tunnel | WireGuard]] Verbindungen | |||

| Simplified rule in the DNS server network for [[#DNS_Relay_for_an_OpenVPN_Site-to-Site_Tunnel | SSL-VPN]] and [[#DNS_Relay_for_a_WireGuard_Site-to-Site_Tunnel | WireGuard]] connections }} | |||

{{var | neu--WireGuard Transfernetz als Peernetzwerk freigeben | |||

| Abschnitt ergänzt: [[#WireGuard Transfernetz als Peernetzwerk freigeben|WireGuard Transfernetz als Peernetzwerk freigeben]] | |||

| Section added: [[#Enable WireGuard transfer network as peer network|Enable WireGuard transfer network as peer network]] }} | |||

{{var | neu--WG-DNS | |||

| Hinweis zur [[#Zentrale_Konfiguration_im_Netzwerk_des_DNS-Servers_2 | DNS-Auflösung mit WireGuard]] | |||

| Hint for [[#Central_configuration_in_the_DNS_server_network_2 | DNS resolving with WireGuard]] }} | |||

</div>{{TOC2 | </div><div class="new_design"></div>{{TOC2}}{{select_lang}} | ||

{{Header| | {{Header|12.6.1| | ||

* {{#var:neu-- | * {{#var:neu--WireGuard Transfernetz als Peernetzwerk freigeben}} <small>06.2024</small> | ||

|[[UTM/VPN/DNS_Relay_v11.7 | 11.7]] | * {{#var:neu--vereinfachte Regel im DNS-Server Netzwerk}} <small>04.2024</small> | ||

|{{Menu|{{#var: | * {{#var:neu--rwi}} | ||

* {{#var:neu--Paketfilterregel korregiert}} | |||

|<!-- [[UTM/VPN/DNS_Relay_v12.6.1 | 12.6.1 ???]] --> | |||

[[UTM/VPN/DNS_Relay_v12.3 | 12.3]] | |||

[[UTM/VPN/DNS_Relay_v11.7 | 11.7]] | |||

|{{Menu-UTM|Anwendungen|Nameserver}} | |||

|zuletzt=10.2024 | |||

* {{#var:neu--WG-DNS}} | |||

* {{#var:neu--WireGuard Transfernetz als Peernetzwerk freigeben}} <small>'''07.2024'''}} | |||

---- | |||

=== {{#var:Einleitung}} === | === {{#var:Einleitung}} === | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Einleitung--desc}} | {{#var:Einleitung--desc}} | ||

</div><br clear=all> | |||

</div> | ---- | ||

<br clear=all> | |||

=== {{#var:Anlegen der DNS Relay Zone}} === | === {{#var:Anlegen der DNS Relay Zone}} === | ||

{{:UTM/APP/Firewall_Nameserver}} | |||

---- | |||

==== {{#var:DNS Relay anlegen}} ==== | ==== {{#var:DNS Relay anlegen}} ==== | ||

| Zeile 40: | Zeile 49: | ||

{{#var:DNS Relay anlegen--desc}} | {{#var:DNS Relay anlegen--desc}} | ||

{{Gallery3 | {{#var:DNS Relay anlegen Relay Zone--Bild}} | {{#var:DNS Relay anlegen Relay Zone--cap}} | Abb1={{#var:Schritt 1}} | {{Gallery3 | {{#var:DNS Relay anlegen Relay Zone--Bild}} | {{#var:DNS Relay anlegen Relay Zone--cap}} | Abb1={{#var:Schritt}} 1 | Abb1-header={{Dialog-header|Nameserver|{{#var:Anwendungen}}|icon=fa-save}} | ||

| {{#var:DNS Relay anlegen Relay Zone eintragen--Bild}} | {{#var:DNS Relay anlegen Relay Zone eintragen--cap}} | Abb2={{#var:Schritt 2}} | | {{#var:DNS Relay anlegen Relay Zone eintragen--Bild}} | {{#var:DNS Relay anlegen Relay Zone eintragen--cap}} | Abb2={{#var:Schritt}} 2 | Abb2-header={{Dialog-header|{{#var:Relay-Zone hinzufügen}}|{{#var:Anwendungen}}|Nameserver|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

| {{#var:DNS Relay anlegen IP Adresse--Bild}} | {{#var:DNS Relay anlegen IP Adresse--cap}} | Abb3={{#var:Schritt 3}} | | {{#var:DNS Relay anlegen IP Adresse--Bild}} | {{#var:DNS Relay anlegen IP Adresse--cap}} | Abb3={{#var:Schritt}} 3 | Abb3-header={{Dialog-header|{{#var:Server hinzufügen}}|{{#var:Anwendungen}}|Nameserver|{{#var:Relay-Zone hinzufügen}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

| {{#var:DNS Relay anlegen--Bild}} | {{#var:DNS Relay anlegen--cap}} | Abb4={{#var:Schritt 4}} | | {{#var:DNS Relay anlegen--Bild}} | {{#var:DNS Relay anlegen--cap}} | Abb4={{#var:Schritt}} 4 | Abb4-header={{Dialog-header|{{#var:Relay-Zone hinzufügen}}|{{#var:Anwendungen}}|Nameserver|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

| i=3 | | i=3 |}} | ||

{{#var:DNS Relay anlegen--desc2}} | {{#var:DNS Relay anlegen--desc2}} | ||

</div> | </div><br clear=all> | ||

---- | |||

<br clear=all> | |||

=== {{#var:DNS Relay für einen IPSec Site-to-Site Tunnel}} === | === {{#var:DNS Relay für einen IPSec Site-to-Site Tunnel}} === | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:DNS Relay für einen IPSec Site-to-Site Tunnel--desc}} | {{#var:DNS Relay für einen IPSec Site-to-Site Tunnel--desc}} | ||

</div> | |||

==== {{#var:Netzwerkobjekt anlegen}} ==== | ==== {{#var:Netzwerkobjekt anlegen}} ==== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Netzwerkobjekt anlegen--desc}} | {{#var:Netzwerkobjekt anlegen--desc}} | ||

< | </div> | ||

{| class="sptable2 pd5 zh1" | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- | |- | ||

| rowspan=3 class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | | rowspan="3" class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | ||

! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | ! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | ||

| class="Bild" rowspan="7" | {{Bild | | | class="Bild" rowspan="7" | {{Bild| {{#var:Netzwerkobjekt anlegen Übersicht--Bild}} |{{#var:Netzwerkobjekt anlegen Übersicht--cap}}||{{#var:Netzwerkobjekte}}|Firewall|icon=fa-play|icon-text={{#var:Regeln aktualisieren}} }} | ||

|- | |- | ||

| {{ic|{{spc|world|o| | | {{ic|{{spc|world|o|Internet }}|class=available}} || {{ic|{{spc|interface|o|external-interface }}|class=available}} | ||

|- | |- | ||

| {{ic|{{spc|network|o| | | {{ic|{{spc|network|o|internal-network }}|class=available}} || {{ic|{{spc|interface|o|internal-interface }}|class=available}} | ||

|- | |- | ||

| class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic|{{spc|network|o| | | class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic|{{spc|network|o|dmz1-network }}|class=available}} || {{ic|{{spc|interface|o|dmz1-interface }}|class=available}} | ||

|- class="noborder" | |- class="noborder" | ||

| | | | ||

| Zeile 81: | Zeile 90: | ||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="8" | {{Bild| {{#var:Netzwerkobjekt anlegen--Bild}} |||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|Name:}} || {{ic|{{#var:IPSec-Netzwerk}}|class=available}} || {{#var:Name--desc}} | ||

|- | |- | ||

| {{b|{{#var:Typ}} }} || {{ | | {{b|{{#var:Typ}}:}} || {{Button|{{#var:Typ--val}}|dr|class=available}} || {{#var:Typ--desc}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}} }} || {{ic|192.168.8.0/24|class=available}} || {{#var:Adresse--desc}} | | {{b|{{#var:Adresse}}:}} || {{ic|192.168.8.0|rechts|icon=/24 |iconw=x|class=available}} || {{#var:Adresse--desc}} | ||

|- | |- | ||

| {{b| | | {{b|Zone:}} || {{Button|vpn-ipsec|dr|class=available}} || {{#var:Zone--desc}} | ||

|- | |- | ||

| {{b|{{#var:Gruppen}} }} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | | {{b|{{#var:Gruppen}}:}} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt speichern und schließen}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

<!-- | |||

<div class="Einrücken"> | |||

{{#var:Netzwerkobjekt anlegen Speichern}} | {{#var:Netzwerkobjekt anlegen Speichern}} | ||

</div> | </div> | ||

--> | |||

==== {{#var:Regel erstellen}} ==== | ==== {{#var:Regel erstellen}} ==== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Regel erstellen--desc}} | {{#var:Regel erstellen--desc}} | ||

{| class="sptable2 pd5 | </div> | ||

! {{#var: | |||

| class="Bild" rowspan=" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} !! {{#var:val}} | |||

| class="Bild" rowspan="12" | {{Bild| {{#var:Regel erstellen--Bild}} |{{#var:Regel erstellen--cap}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |||

| {{b|{{#var:Aktiv}}: }} || {{ButtonAn|{{#var:Ein}} }} | |||

|- | |||

| {{b|{{#var:Quelle}}: }} || {{ic| {{spc|interface|o|external-interface}} |dr|class=available}} | |||

|- | |||

| {{b|{{#var:Ziel}}: }} || {{ic| {{spc|vpn-network|o|{{#var:IPSec-Netzwerk}} }} |dr|class=available}} | |||

|- | |||

| {{b|{{#var:Dienst}}: }} || {{ic| {{spc|udp|o|domain-udp}} |dr|class=available}} | |||

|- | |||

| {{b|{{#var:Aktion}}: }} || {{Button|ACCEPT|dr|class=available}} | |||

|- class="Leerzeile" | |||

| {{Kasten|[-] NAT|class=Beschriftung}} | |||

|- | |||

| {{b|{{#var:Typ}}:}} || {{Button|HIDENAT|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Netzwerkobjekt}}:}} || {{ic| {{spc|interface|o|internal-interface}} |dr|class=available}} | |||

|- class="noborder" | |||

| colspan="2" | {{#var:Regel erstellen Speichern}} <br>{{#var:Regel aktualisieren}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

<div class="Einrücken"> | |||

{{#var:Regel erstellen--desc2}}<br> | |||

{{Hinweis-box|{{#var:Regel erstellen--Hinweis}} }} | |||

</div> | |||

---- | |||

=== {{#var:DNS Relay für einen OpenVPN Site-to-Site Tunnel}} === | |||

<div class="einrücken"> | |||

{{#var:DNS Relay für einen OpenVPN Site-to-Site Tunnel--desc}} | |||

</div> | |||

==== {{#var:Vereinfachte Lösung}} ==== | |||

<div class="Einrücken"> | |||

{{#var:Vereinfachte Lösung--desc}} | |||

</div> | |||

===== {{#var:WireGuard Transfernetz als Peernetzwerk freigeben}} ===== | |||

<i class="host utm">UTM im DNS-Server Netzwerk</i> | |||

<div class="einrücken"> | |||

{{#var:WireGuard Transfernetz als Peernetzwerk freigeben--desc}} | |||

</div> | |||

===== {{#var:Anlegen Netzwerkobjekt Transfernetz}} ===== | |||

<div class="Einrücken"> | |||

<i class="host utm"> UTM im DNS-Server Netzwerk</i> | |||

{{Menu-UTM|Firewall|Netzwerkobjekte}} {{#var:Kasten}} {{Kasten|{{#var:Netzwerkobjekte}}|grau}} {{#var:Schaltfläche}} {{Button|{{#var:Objekt hinzufügen}}|+}} | |||

</div> | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="8" | {{Bild| {{#var:Netzwerkobjekt Transfernetz--Bild}} |{{#var:Netzwerkobjekt Transfernetz--cap}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |||

| {{b|Name:}} || class=mw15| {{ic|Transfer Netz|class=available}} || {{#var:Transfer Netz--desc}} | |||

|- | |||

| {{b|{{#var:Typ}}:}} || {{Button|{{#var:SSL-VPN Transfer Netz--Typ--val}}|dr|class=available}} || {{#var:SSL-VPN Transfer Netz--Typ--desc}} | |||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Adresse}}:}} || {{ic|10.40.40.0|rechts|icon=/24|iconborder=none|class=available}} || {{#var:SSL-VPN Adresse-Transfernetz--desc}} | ||

|- | |- | ||

| {{b| | | {{b|Zone:}} || {{Button|vpn-ssl-DNS-Relay-server|dr|class=available}} || {{#var:SSL-VPN Zone-Transfernetz--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Gruppen}}:}} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt speichern und schließen}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

===== {{#var:Netzwerkobjekt DNS-Server}} ===== | |||

<div class="Einrücken"> | |||

{{#var:Netzwerkobjekt DNS-Server--desc}} | |||

<br> | |||

{{Einblenden|{{#var:Anlegen Netzwerkobjekt DNS-Server zeigen}} | {{#var:hide}} |true|dezent}} | |||

<i class="host utm"> {{#var:UTM im DNS-Server Netzwerk}}</i> | |||

{{Menu-UTM|Firewall|Netzwerkobjekte}} {{#var:Kasten}} {{KastenGrau|{{#var:Netzwerkobjekte}} }} {{#var:Schaltfläche}} {{Button|{{#var:Objekt hinzufügen}}|+}} | |||

{| class="sptable2 pd5 zh1" | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="8" | {{Bild| {{#var:Netzwerkobjekt DNS-Server--Bild}} |{{#var:Netzwerkobjekt DNS-Server--cap}}||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |- | ||

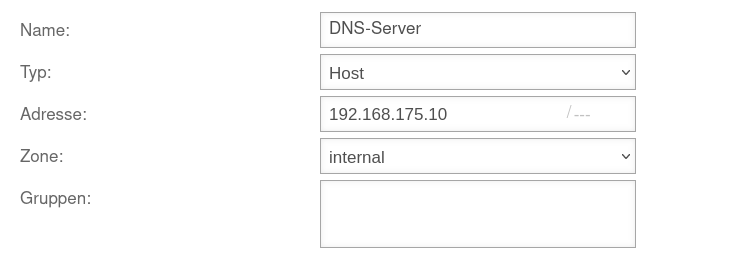

| {{b| | | {{b|Name:}} || class=mw15| {{ic|DNS-Server|class=available}} || {{#var:DNS-Server--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Typ}}:}} || {{Button|Host|dr|class=available}} || {{#var:DNS-Server--Typ--desc}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}}:}} || {{ic|192.168.175.10|rechts|icon=/--|iconborder=none|class=available}} || {{#var:DNS-Server Adresse--desc}} | |||

|- | |- | ||

| {{b| | | {{b|Zone:}} || {{Button|internal|dr|class=available}} || {{#var:DNS-Server Zone--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Gruppen}}:}} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt speichern und schließen}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

</div></span></span> | |||

< | |||

</div> | </div> | ||

===== {{#var:Regel erstellen}} ===== | |||

<div class="Einrücken"> | |||

{{Menu-UTM|Firewall|Paketfilter||{{#var:Regel hinzufügen}}|+}} | |||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | |||

|- class="bold small no1cell" | |||

| rowspan="3" class="Leerzeile pd0 pdr05 bc__default fs-initial normal" | | |||

<li class="list--element__alert list--element__hint">{{#var:Kein NAT}}</li> | |||

<li class="list--element__alert list--element__hint">{{#var:Regel aktualisieren}}</li> | |||

| || # || class=mw12 | {{#var:Quelle}} || class=mw12 | {{#var:Ziel}} || class=mw12 | {{#var:Dienst}} || class=mw6 | NAT || Logging || {{#var:Aktion}} || {{#var:Aktiv}} || class=mw5 | | |||

|- | |||

| {{spc|drag|o|-}} || 4 || {{spc|vpn-network|o|-}} {{#var:Transfer Netz}} || {{spc|host|o|-}} DNS-Server || {{spc|udp|o|-}} domain-udp || || {{Logging-Slider|1}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|- class="Leerzeile" | |||

| colspan="9" class=bc__default| | |||

|} | |||

{{#var:Regel erstellen DNS-Netzwerk--desc}} | |||

</div></div> | |||

---- | ---- | ||

{{#var: | {{Hinweis-box|Alternative}} | ||

==== {{#var:Zone anlegen}} ==== | ==== {{#var:Klassische Lösung}} ==== | ||

<div class="Einrücken"> | |||

{{#var:Klassische Lösung--desc}} | |||

<li class="list--element__alert list--element__hint">{{#var:Klassische Lösung--Hinweis}}</li> | |||

</div> | |||

===== {{#var:Zone anlegen}} ===== | |||

<div class="einrücken"> | <div class="einrücken"> | ||

<i class="host utm"> {{#var:UTM im S2S Client Netzwerk}}</i> | |||

{{Menu-UTM|Netzwerk|Zoneneinstellungen}}<br> | |||

{{#var:Zone anlegen--desc}} | {{#var:Zone anlegen--desc}} | ||

{| class="sptable2 pd5 zh1 | </div> | ||

!{{#var:cap}} !! | |||

| class="Bild" rowspan=" | {| class="sptable2 pd5 zh1 Einrücken" | ||

!{{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="6" | {{Bild| {{#var:Zone anlegen--Bild}} |{{#var:Zone anlegen--cap}}||{{#var:Zone hinzufügen}}|{{#var:Netzwerk}}|{{#var:Zoneneinstellungen}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | |||

|- | |- | ||

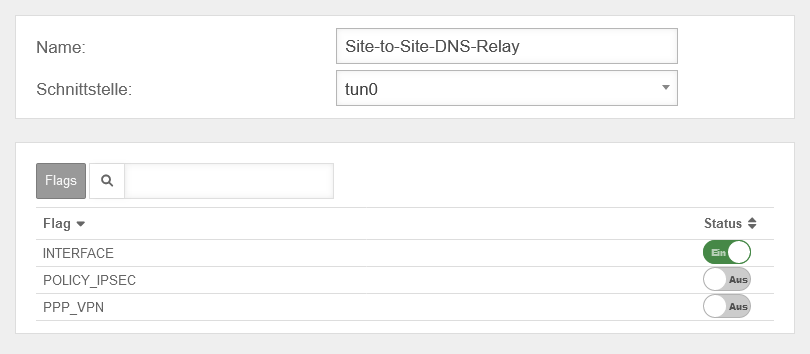

| {{b| | | {{b|Name:}} || {{ic|Site-to-Site-DNS-Relay|class=available}} || {{#var:Name Zone--desc}} | ||

|- | |- | ||

| {{b|{{#var:Schnittstelle}} }} || {{ | | {{b|{{#var:Schnittstelle}}:}} || {{ic|tun0|dr|class=available}} || {{#var:Schnittstelle--desc}} | ||

|- | |- | ||

| {{b|Interface:}} || {{ | | {{b|Interface:}} || {{ButtonAn|{{#var:ein}} }} || {{#var:Interface Zone--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Dialog Speichern und Schließen}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

==== {{#var:Open-VPN Netzwerkobjekte anlegen}} ==== | ===== {{#var:Open-VPN Netzwerkobjekte anlegen}} ===== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Netzwerkobjekt anlegen--desc}} | <i class="host utm"> {{#var:UTM im S2S Client Netzwerk}}</i> {{Menu-UTM|Firewall|Netzwerkobjekte}}<br> | ||

{{#var:Open-VPN Netzwerkobjekt anlegen--desc}} | |||

</div> | |||

{| class="sptable2 pd5 zh1" | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- | |- | ||

| rowspan=3 class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | | rowspan=3 class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | ||

! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | ! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | ||

| class="Bild" rowspan="7" | {{Bild | | | class="Bild" rowspan="7" | {{Bild| {{#var:Netzwerkobjekt anlegen Übersicht--Bild}} |{{#var:Netzwerkobjekt anlegen Übersicht--cap}}||{{#var:Netzwerkobjekte}}|Firewall|icon=fa-play|icon-text={{#var:Regeln aktualisieren}} }} | ||

|- | |- | ||

| {{ic|{{spc|world|o| | | {{ic| {{spc|world|o|Internet}} |class=available}} || {{ic| {{spc|interface|o|external-interface}} |class=available}} | ||

|- | |- | ||

| {{ic|{{spc|network|o| | | {{ic| {{spc|network|o|internal-network}} |class=available}} || {{ic| {{spc|interface|o|internal-interface}} |class=available}} | ||

|- | |- | ||

| class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic|{{spc|network|o| | | class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic| {{spc|network|o|dmz1-network}} |class=available}} || {{ic| {{spc|interface|o|dmz1-interface}} |class=available}} | ||

|- class="noborder" | |- class="noborder" | ||

| | | | ||

| Zeile 179: | Zeile 298: | ||

| | | | ||

|- | |- | ||

! | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="8" | {{Bild| {{#var:Netzwerkobjekt anlegen Open VPN--Bild}} |||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

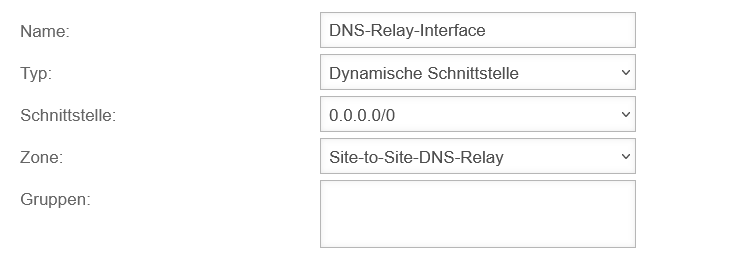

| {{b| | | {{b|Name:}} || {{ic|DNS-Relay-Interface|class=available}} || {{#var:Name Open VPN--desc}} | ||

|- | |- | ||

| {{b|{{#var:Typ}} }} || {{ | | {{b|{{#var:Typ}}:}} || {{Button|{{#var:Typ Open VPN--val}}|dr|class=available}} || {{#var:Typ Open VPN--desc}} | ||

|- | |- | ||

| {{b|{{#var:Schnittstelle}} }} || {{ | | {{b|{{#var:Schnittstelle}}:}} || {{Button|0.0.0.0/0|dr|class=available}} || {{#var:Schnittstelle Netzwerkobjekt Open VPN--desc}} | ||

|- | |- | ||

| {{b| | | {{b|Zone:}} || {{Button|Site-to-Site-DNS-Relay|dr|class=available}} || {{#var:Zone Open VPN--desc}} | ||

|- | |- | ||

| {{b|{{#var:Gruppen}} }} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | | {{b|{{#var:Gruppen}}:}} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt speichern und schließen}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

{{#var: | |||

<br>{{#var: | |||

===== {{#var:Open-VPN Regel erstellen}} ===== | |||

<div class="einrücken"> | |||

<i class="host utm"> {{#var:UTM im S2S Client Netzwerk}}</i> {{Menu-UTM|Firewall|Paketfilter||{{#var:Regel hinzufügen}}|+}}<br> | |||

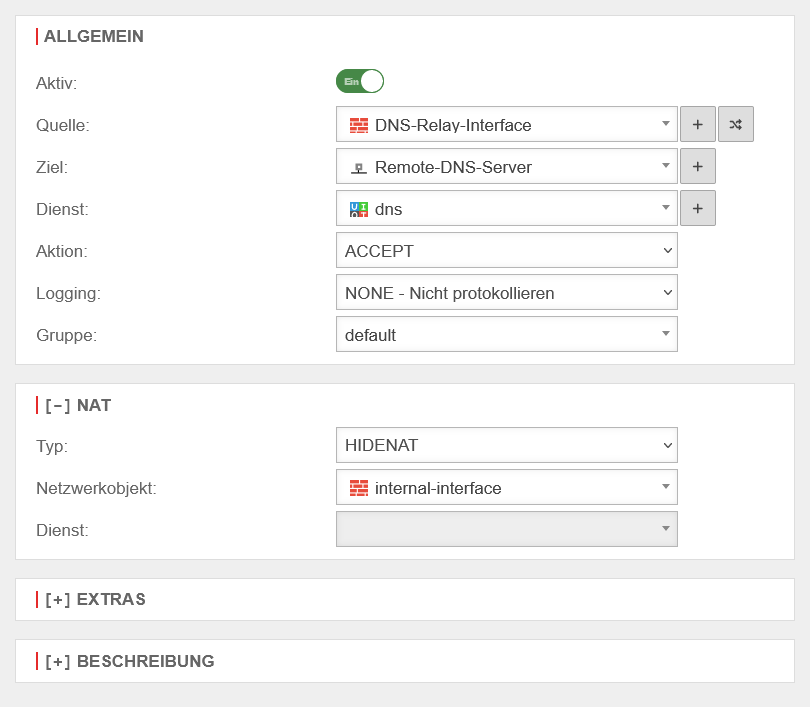

{{#var:Regel erstellen--desc}} | |||

</div> | </div> | ||

=== | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} !! {{#var:val}} | |||

| class="Bild" rowspan="12" | {{Bild| {{#var:Regel erstellen Open VPN--Bild}} |{{#var:Regel erstellen Open VPN--cap}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |||

| {{b|{{#var:Aktiv}}: }} || {{ButtonAn|{{#var:Ein}} }} | |||

|- | |||

| {{b|{{#var:Quelle}}: }} || {{ic| {{spc|interface|o|DNS-Relay-Interface}} |dr|class=available}} | |||

|- | |||

| {{b|{{#var:Ziel}}: }} || {{ic| {{spc|host|o|-}} Remote-DNS-Server |dr|class=available}} | |||

|- | |||

| {{b|{{#var:Dienst}}: }} || {{ic|{{spc|dienste|o|-}} dns|dr|class=available}} | |||

|- | |||

| {{b|{{#var:Aktion}}: }} || {{Button|ACCEPT|dr|class=available}} | |||

|- class="Leerzeile" | |||

| {{Kasten|[-] NAT|class=Beschriftung}} | |||

|- | |||

| {{b|{{#var:Typ}}:}} || {{Button|HIDENAT|dr|class=available}}<br> {{#var:Regel erstellen Open VPN NAT--desc}} | |||

|- | |||

| {{b|{{#var:Netzwerkobjekt}}: }} || {{ic| {{spc|interface|o|internal-interface}} |dr|class=available}} | |||

|- class="noborder" | |||

| colspan="3" | {{#var:Dialog Speichern und Schließen}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

---- | |||

=== {{#var:DNS Relay für einen WireGuard Site-to-Site Tunnel}} === | |||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var: | {{#var:DNS Relay für einen WireGuard Site-to-Site Tunnel--desc}} | ||

</div> | |||

==== {{#var:Vereinfachte Lösung}} ==== | |||

<div class="Einrücken"> | |||

{{#var:Vereinfachte Lösung--desc}}<br> | |||

{{Hinweis-box| {{#var:WireGuard Adresse-Transfernetz--Hinweis}}|g|fs__icon=em2}} | |||

<!-- | |||

===== WireGuard Zone auf Tunnel anlegen ===== | |||

<div class="Einrücken"> | |||

<i class="host utm"> UTM im DNS-Server Netzwerk</i> {{Menu-UTM|Netzwerk|Zoneneinstellungen|{{#var:Zonen}}|{{#var:Zone hinzufügen}}|+}} | |||

</div> | |||

{| class="sptable2 pd5 zh1" | {| class="sptable2 pd5 zh1" | ||

! {{#var: | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="5" | {{Bild|{{#var:WireGuard Zone--Bild}}|{{#var:WireGuard Zone--cap}} ||{{#var:Zone hinzufügen}}|{{#var:Netzwerk}}|{{#var:Zoneneinstellungen}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|Name:}} || class=mw15| {{ic|wg-zone|class=available}} || {{#var:WireGuard Zone Name--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | | {{b|{{#var:Schnittstelle}}:}} || {{Button|wg0|dr|class=available}} || {{#var:WireGuard Adresse-Transfernetz--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Dialog Speichern und Schließen}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

--> | |||

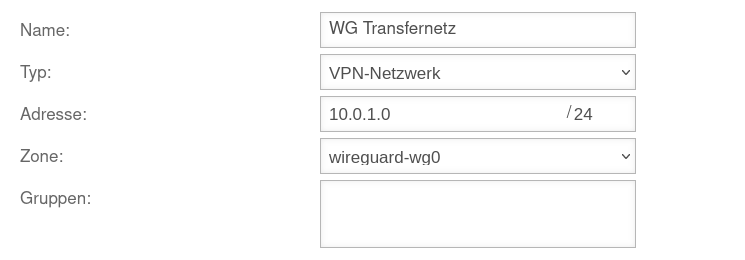

===== {{#var:Anlegen Netzwerkobjekt Transfernetz}} ===== | |||

<div class="Einrücken"> | |||

<i class="host utm"> UTM im DNS-Server Netzwerk</i> | |||

{{Menu-UTM|Firewall|Netzwerkobjekte}} {{#var:Kasten}} {{KastenGrau|{{#var:Netzwerkobjekte}} }} {{#var:Schaltfläche}} {{Button|{{#var:Objekt hinzufügen}}|+ }} | |||

</div> | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="8" | {{Bild| {{#var:Netzwerkobjekt WG Transfernetz--Bild}} | {{#var:Netzwerkobjekt WGH Transfernetz--cap}} ||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |- | ||

| {{b|{{#var: | | {{b|Name:}} || class=mw15| {{ic|Transfer Netz|class=available}} || {{#var:Transfer Netz--desc}} | ||

|- | |||

| {{b|{{#var:Typ}}:}} || {{Button|{{#var:WG Transfer Netz--Typ--val}}|dr|class=available}} || {{#var:WG Transfer Netz--Typ--desc}} | |||

|- | |||

| {{b|{{#var:Adresse}}:}} || {{ic|10.0.1.0|rechts|icon=/24|iconborder=none|class=available}} || {{#var:WireGuard Adresse-Transfernetz--desc}} | |||

|- | |||

| {{b|Zone:}} || {{Button|wireguard-wg0|dr|class=available}} || {{#var:WireGuard Zone-Transfernetz--desc}} | |||

|- | |||

| {{b|{{#var:Gruppen}}:}} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | |||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt speichern und schließen}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

===== {{#var:Netzwerkobjekt DNS-Server}} ===== | |||

<div class="Einrücken"> | |||

{{#var:Netzwerkobjekt DNS-Server--desc}} | |||

<br> | |||

{{Einblenden|{{#var:Anlegen Netzwerkobjekt DNS-Server zeigen}} | {{#var:hide}} |true|dezent}} | |||

<i class="host utm"> {{#var:UTM im DNS-Server Netzwerk}}</i> | |||

{{Menu-UTM|Firewall|Netzwerkobjekte}} {{#var:Kasten}} {{KastenGrau|{{#var:Netzwerkobjekte}} }} {{#var:Schaltfläche}} {{Button|{{#var:Objekt hinzufügen}}|+ }} | |||

</div> | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

| class="Bild" rowspan="8" | {{Bild| {{#var:Netzwerkobjekt DNS-Server--Bild}} | {{#var:Netzwerkobjekt DNS-Server--cap}} ||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |- | ||

| {{b| | | {{b|Name:}} || class=mw15 | {{ic|DNS-Server|class=available}} || {{#var:DNS-Server--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Typ}}:}} || {{Button|Host|dr|class=available}} || {{#var:DNS-Server--Typ--desc}} | ||

|- | |- | ||

| {{b|{{#var:Adresse}}:}} || {{ic|192.168.175.10|rechts|icon=/--|iconborder=none|class=available}} || {{#var:DNS-Server Adresse--desc}} | |||

|- | |- | ||

|{{b| | | {{b|Zone:}} || {{Button|internal|dr|class=available}} || {{#var:DNS-Server Zone--desc}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Gruppen}}:}} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt speichern und schließen}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

{{#var:Regel erstellen | </div></span></span> | ||

===== {{#var:Regel erstellen}} ===== | |||

<div class="Einrücken"> | |||

<i class="host utm"> {{#var:UTM im DNS-Server Netzwerk}}</i> {{Menu-UTM|Firewall|{{#var:Paketfilter}}||{{#var:Regel hinzufügen}}|+}} | |||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | |||

|- class="bold small no1cell" | |||

| rowspan="3" class="Leerzeile pd0 pdr05 bc__default fs-initial normal" | | |||

<li class="list--element__alert list--element__hint">{{#var:Kein NAT}}</li> | |||

<li class="list--element__alert list--element__hint">{{#var:Regel aktualisieren}}</li> | |||

| || # || class=mw12 | {{#var:Quelle}} || class=mw12 | {{#var:Ziel}} || class=mw12 | {{#var:Dienst}} || class=mw6 | NAT || Logging || {{#var:Aktion}} || {{#var:Aktiv}} || class=mw5 | | |||

|- | |||

| {{spc|drag|o|-}} || 4 || {{spc|vpn-network|o|-}} {{#var:Transfer Netz}} || {{spc|host|o|-}} DNS-Server || {{spc|udp|o|-}} domain-udp || || {{Logging-Slider|1}} || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|- class="Leerzeile" | |||

| colspan="9" class=bc__default| | |||

|} | |||

{{#var:Regel erstellen DNS-Netzwerk--desc}} | |||

</div> | </div> | ||

---- | |||

{{Hinweis-box|Alternative}} | |||

==== {{#var:Klassische Lösung}} ==== | |||

<div class="Einrücken"> | |||

{{#var:Klassische Lösung--desc}} | |||

</div> | </div> | ||

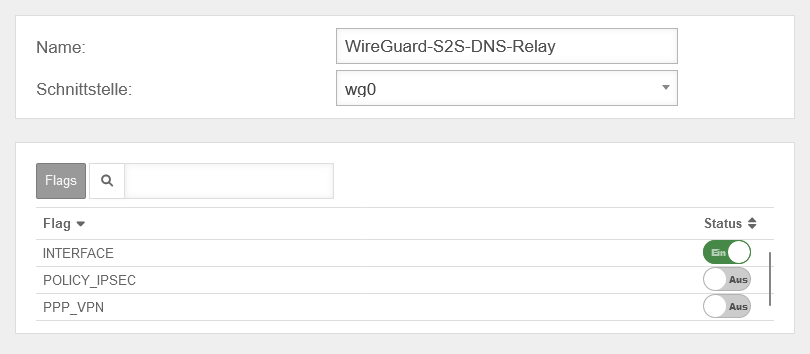

==== {{#var:Zone anlegen}} ==== | ===== {{#var:Zone anlegen}} ===== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

<i class="host utm"> {{#var:UTM im S2S Client Netzwerk}}</i> | |||

{{Menu-UTM|Netzwerk|Zoneneinstellungen||Zone hinzufügen|+}}<br> | |||

{{#var:WireGuard Zone anlegen--desc}} | {{#var:WireGuard Zone anlegen--desc}} | ||

</div> | |||

{| class="sptable2 pd5 zh1 einrücken" | {| class="sptable2 pd5 zh1 einrücken" | ||

!{{#var:cap}} !! | !{{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="6" | {{Bild| {{#var:WireGuard Zone anlegen--Bild}} |{{#var:Zone anlegen--cap}}||{{#var:Zone hinzufügen}}|{{#var:Netzwerk}}|{{#var:Zoneneinstellungen}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|Name:}} || {{ic|{{#var:Name WireGuard Zone--val}}|class=available}} || {{#var:Name Zone--desc}} | ||

|- | |- | ||

| {{b|{{#var:Schnittstelle}} }} || {{ | | {{b|{{#var:Schnittstelle}}:}} || {{ic|wg0|dr|class=available}} || {{#var:Schnittstelle WireGuard--desc}} | ||

|- | |- | ||

| {{b|Interface:}} || {{ | | {{b|Interface:}} || {{ButtonAn|{{#var:Ein}} }} || {{#var:Interface Zone--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Dialog Speichern und Schließen}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

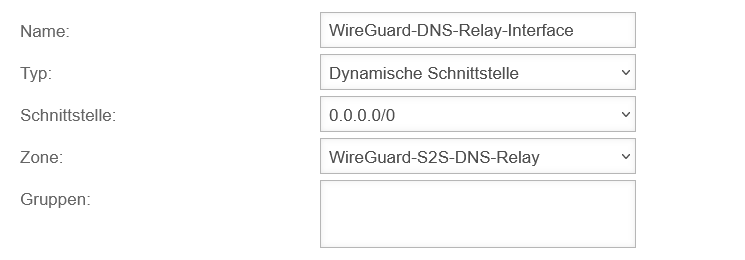

==== {{#var:WireGuard Netzwerkobjekte anlegen}} ==== | ===== {{#var:WireGuard Netzwerkobjekte anlegen}} ===== | ||

<div class="einrücken"> | <div class="einrücken"> | ||

{{#var:Netzwerkobjekt anlegen--desc}} | <i class="host utm"> {{#var:UTM im S2S Client Netzwerk}}</i> | ||

{{Menu-UTM|Firewall|Netzwerkobjekte}}<br> | |||

{{#var:WireGuard Netzwerkobjekt anlegen--desc}} | |||

</div> | |||

{| class="sptable2 pd5 zh1" | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- | |- | ||

| rowspan=3 class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | | rowspan="3" class="noborder bc__default top normal" | {{#var:Objekte vorkonfiguriert}} | ||

! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | ! {{#var:Netzwerkobjekt}} !! {{#var:zugehöriges Schnittstellen-Objekt}} | ||

| class="Bild" rowspan="7" | {{Bild | | | class="Bild" rowspan="7" | {{Bild| {{#var:Netzwerkobjekt anlegen Übersicht--Bild}} |{{#var:Netzwerkobjekt anlegen Übersicht--cap}}||{{#var:Netzwerkobjekte}}|Firewall|icon=fa-play|icon-text={{#var:Regeln aktualisieren}} }} | ||

|- | |- | ||

| {{ic|{{spc|world|o| | | {{ic| {{spc|world|o|Internet}} |class=available}} || {{ic| {{spc|interface|o|external-interface}} |class=available}} | ||

|- | |- | ||

| {{ic|{{spc|network|o| | | {{ic| {{spc|network|o|internal-network}} |class=available}} || {{ic| {{spc|interface|o|internal-interface}} |class=available}} | ||

|- | |- | ||

| | | class="noborder bold small" | {{#var:nur bei min 3 Schnittstellen}} || {{ic| {{spc|network|o|dmz1-network}} |class=available}} || {{ic| {{spc|interface|o|dmz1-interface}} |class=available}} | ||

|- class="noborder" | |- class="noborder" | ||

| | | | ||

| Zeile 275: | Zeile 511: | ||

| | | | ||

|- | |- | ||

! | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="8" | {{Bild| {{#var:Netzwerkobjekt anlegen WireGuard--Bild}} |||{{#var:Netzwerkobjekt hinzufügen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|Name:}} || class=mw15 | {{ic|WireGuard-DNS-Relay-Interface|class=available}} || {{#var:Name WireGuard--desc}} | ||

|- | |- | ||

| {{b|{{#var:Typ}} }} || {{ | | {{b|{{#var:Typ}}:}} || {{Button|{{#var:Typ Open VPN--val}}|dr|class=available}} || {{#var:Typ WireGuard--desc}} | ||

|- | |- | ||

| {{b|{{#var:Schnittstelle}} }} || {{ | | {{b|{{#var:Schnittstelle}}:}} || {{Button|0.0.0.0/0|dr|class=available}} || {{#var:Schnittstelle Netzwerkobjekt Open VPN--desc}} | ||

|- | |- | ||

| {{b| | | {{b|Zone:}} || {{Button|WireGuard-S2S-DNS-Relay|dr|class=available}} || {{#var:Zone WireGuard--desc}} | ||

|- | |- | ||

| {{b|{{#var:Gruppen}} }} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | | {{b|{{#var:Gruppen}}:}} || {{ic||cb|class=available}} || {{#var:Gruppen--desc}} | ||

|- class="noborder" | |||

| colspan="3" | {{#var:Netzwerkobjekt speichern und schließen}} | |||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

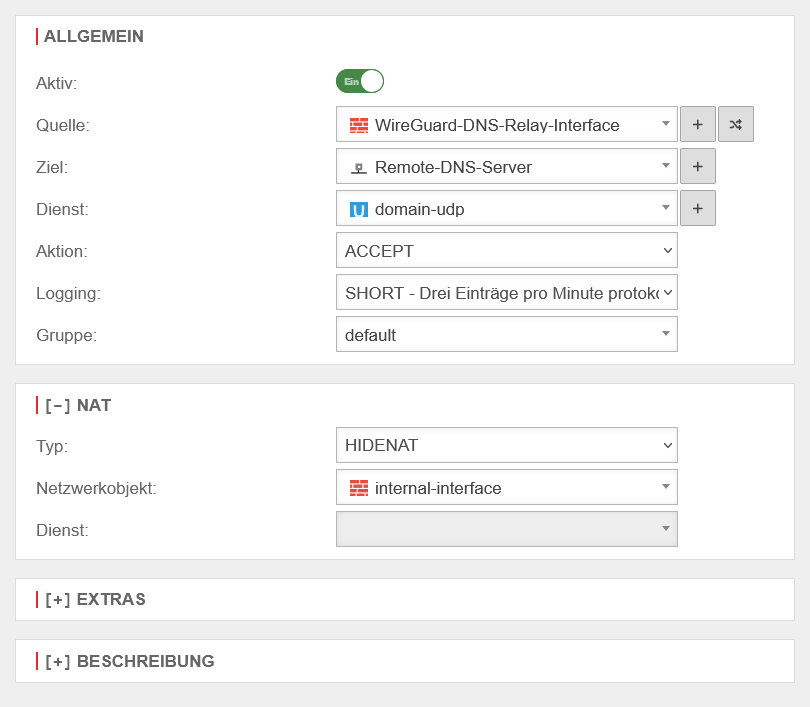

==== {{#var:Open-VPN Regel erstellen}} ==== | |||

===== {{#var:Open-VPN Regel erstellen}} ===== | |||

<div class="einrücken"> | <div class="einrücken"> | ||

<i class="host utm"> {{#var:UTM im S2S Client Netzwerk}}</i> {{Menu-UTM|Firewall|{{#var:Paketfilter}}||{{#var:Regel hinzufügen}}|+}} | |||

{{#var:Regel erstellen--desc}} | {{#var:Regel erstellen--desc}} | ||

{| class="sptable2 pd5 zh1" | </div> | ||

! {{#var: | |||

| class="Bild" rowspan=" | {| class="sptable2 pd5 zh1 Einrücken" | ||

! {{#var:cap}} !! {{#var:val}} | |||

| class="Bild" rowspan="12" | {{Bild| {{#var:Regel erstellen WireGuard--Bild}} |{{#var:Regel erstellen Open VPN--cap}}||{{#var:Regel hinzufügen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Aktiv}}:}} || {{ButtonAn|{{#var:Ein}} }} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Quelle}}:}} || {{ic| {{spc|interface|o|WireGuard-DNS-Relay-Interface}} |dr|class=available}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Ziel}}:}} || {{ic| {{spc|host|o|Remote-DNS-Server}} |dr|class=available}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Dienst}}:}} || {{ic| {{spc|udp|o|domain-udp}} |dr|class=available}} | ||

|- | |- | ||

| {{b|{{#var: | | {{b|{{#var:Aktion}}:}} || {{Button|ACCEPT|dr|class=available}} | ||

|- class="Leerzeile" | |||

| {{Kasten|[ - ] NAT}} | |||

|- | |- | ||

| {{b|{{#var:Typ}}:}} || {{Button|HIDENAT|dr|class=available}}<br>{{#var:Regel erstellen Open VPN NAT--desc}} | |||

|- | |- | ||

|{{b|{{#var: | | {{b|{{#var:Netzwerkobjekt}}: }} || {{ic| {{spc|interface|o|internal-interface}} |dr|class=available}} | ||

|- | |- class="noborder" | ||

| | | colspan="3" | {{#var:Dialog Speichern und Schließen}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

<br clear=all> | |||

< | |||

Aktuelle Version vom 25. Oktober 2024, 09:40 Uhr

- Abschnitt ergänzt: WireGuard Transfernetz als Peernetzwerk freigeben 06.2024

- Vereinfachte Regel im DNS-Server Netzwerk für SSL-VPN und WireGuard Verbindungen 04.2024

- Aktualisierung zum Redesign des Webinterfaces

- Paketfilterregel Quelle und Ziel korregiert

- 10.2024

- Hinweis zur DNS-Auflösung mit WireGuard

- Abschnitt ergänzt: WireGuard Transfernetz als Peernetzwerk freigeben 07.2024

Einleitung

In diesem Szenario sollen die UTM und die Clients einer Außenstelle an die Domäne im Hauptstandort angebunden werden.

- Alle DNS Anfragen für die Domäne an den DNS Server, durch den VPN Tunnel, werden zum Hauptstandort weitergeleitet

- Die UTM soll DNS für die Clients in der Außenstelle bereitstellen

- Anfragen für das Domänen Netz sollen in den VPN Tunnel zum DNS Server im Hauptstandort weitergeleitet werden

Anlegen der DNS Relay Zone

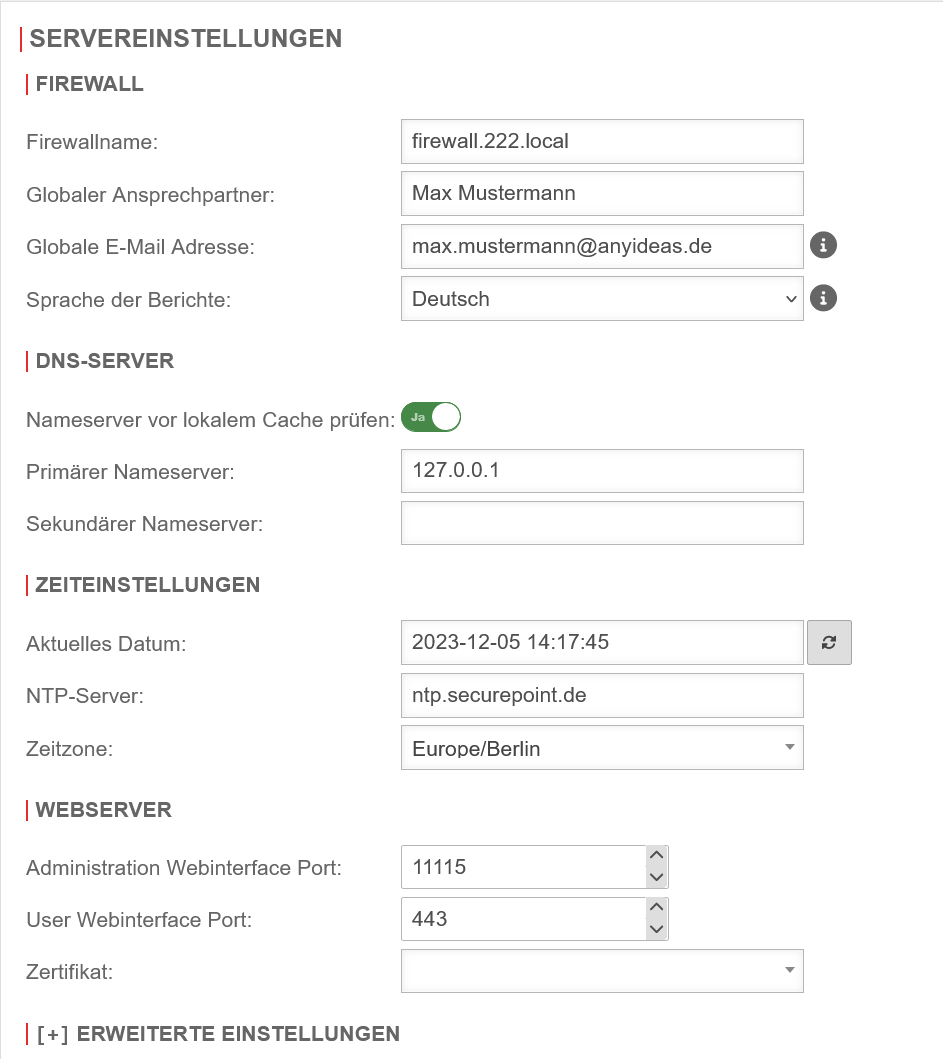

Firewall als Nameserver festlegen

UTMbenutzer@firewall.name.fqdnNetzwerk  Nameserver IP

Im ersten Schritt muss die UTM selbst als Nameserver der Firewall festgelegt werden.

Nameserver IP

Im ersten Schritt muss die UTM selbst als Nameserver der Firewall festgelegt werden.

- Konfiguration unter Bereich Servereinstellungen Abschnitt DNS-Server

- Feld Primärer Nameserver als IP die 127.0.0.1 (localhost) setzen.

- Speichern mit

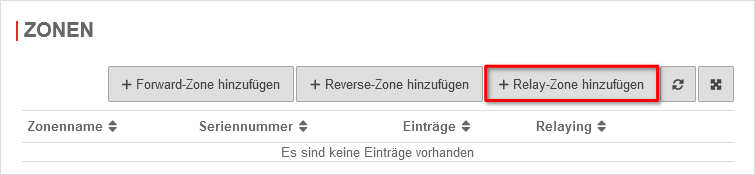

DNS Relay anlegen

Bereich Zonen

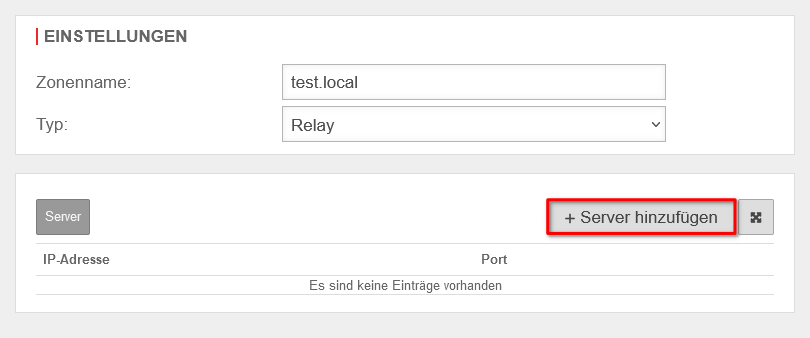

Im nächsten Schritt wird eine Relay-Zone angelegt.

- Im Fenster Nameserver den Reiter Zonen öffnen

- Auf die Schaltfläche klicken, um eine neue Relay-Zone anzulegen

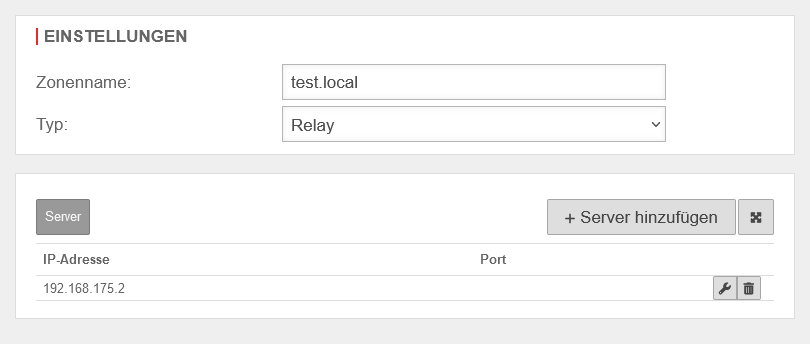

- Unter Zonenname: den gewünschten Domänennamen eintragen

- Als Typ: auswählen

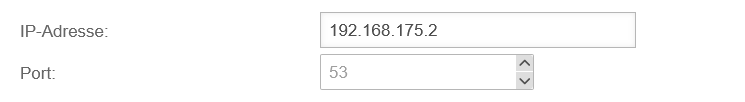

- Auf die Schaltfläche klicken, um die IP-Adresse des Nameservers einzutragen

- Unter IP-Adresse: wird die IP-Adresse des entfernten Nameservers eingetragen

Um diese nutzen zu können, den Dialog Relay-Zone hinzufügen und den Dialog Nameserver

Nach dem Anlegen der Relay-Zone leitet die Firewall alle Anfragen auf das Domänennetz zum DNS-Server im Hauptstandort weiter.

DNS Relay für einen IPSec Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiterzuleiten, der sich in einem IPSec-Netz befindet, ist zu beachten, dass standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird aber nicht in einen IPSec-Tunnel geroutet.

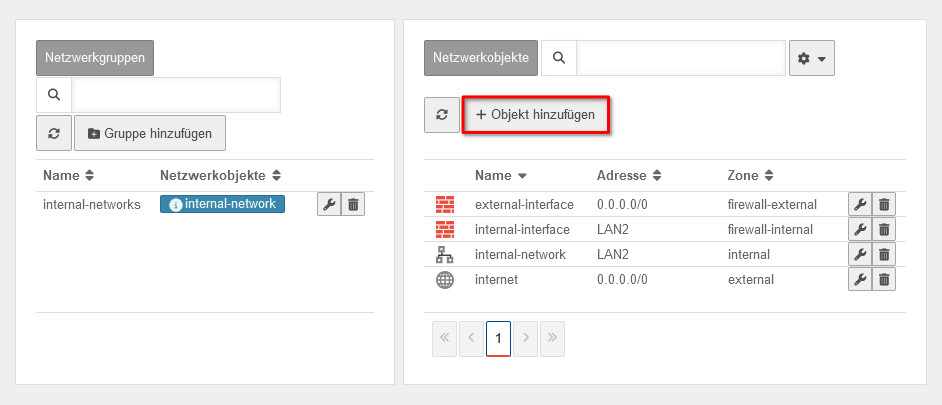

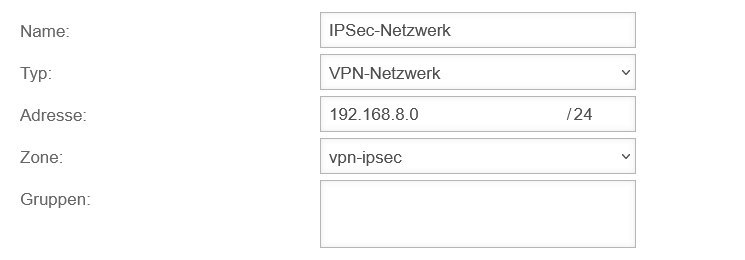

Netzwerkobjekt anlegen

Die Paketfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das IPSec-Netz vorhanden.

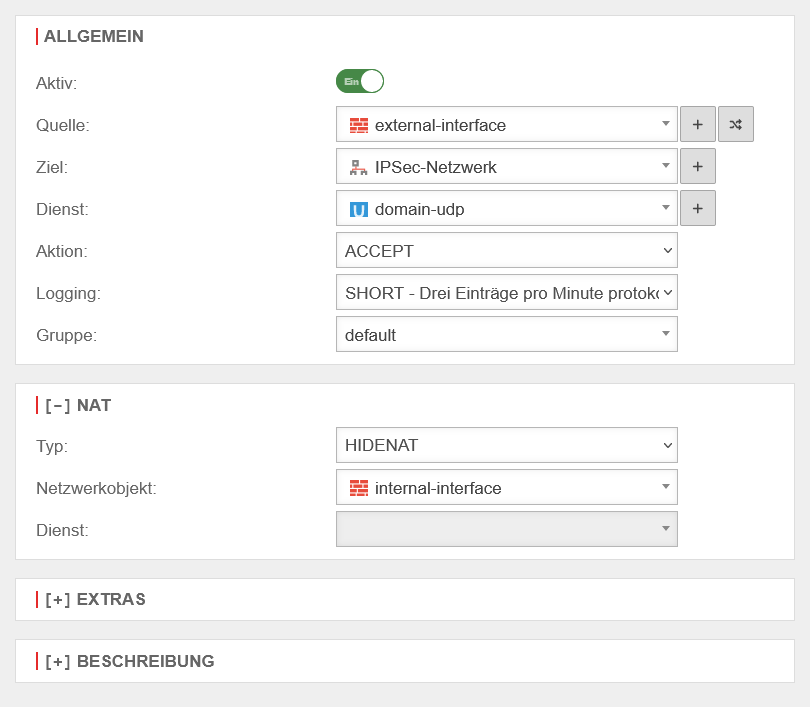

Regel erstellen

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

Mit dieser Regel werden alle Domain-UDP-Anfragen, die über die Firewall an den entfernten Nameserver gestellt werden, über die IP des internen Interfaces genatet und können somit in den IPSec-Tunnel geleitet werden.

DNS Relay für einen OpenVPN Site-to-Site Tunnel

Um interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem OpenVPN-Netz befindet, ist zu beachten, dass standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird aber nicht in einen OpenVPN-Tunnel geroutet.

Zentrale Konfiguration im Netzwerk des DNS-Servers

Vereinfachte Lösung mit Paketfilter Regel im Netzwerk des DNS-Servers

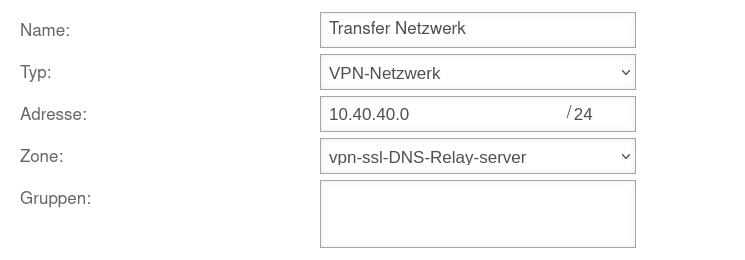

Bei mehreren Außenstellen ist es oft die einfachste Variante, das komplette Transfernetz auf der Serverseite freizugeben. Hierzu ist eine Paketfilter Regel auf der UTM im Netzwerk des DNS-Servers erforderlich.

WireGuard Transfernetz als Peernetzwerk freigeben

UTM im DNS-Server Netzwerk

Unter Schaltfläche bearbeiten kann die IPv4 Adresse der entsprechenden WireGuard-Schnittstelle nachgeschaut bzw. angepasst werden. Anschließend wird das Netz in dem diese liegt unter Schaltfläche bearbeiten des entsprechenden WireGuard Peers als Peernetzwerk freigegeben.

Anlegen des Netzwerkobjektes für das Transfernetz

UTM im DNS-Server Netzwerk Kasten Netzwerkobjekte Schaltfläche

Netzwerkobjekt DNS-Server

Ein Netzwerkobjekt für den DNS-Server (Typ: Host) sollte bereits existieren.

Andernfalls muss es ebenfalls angelegt werden.

UTM im DNS-Server Netzwerk Kasten Netzwerkobjekte Schaltfläche

Regel erstellen

Schaltfläche

|

|

# | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | ||

| 4 | Accept | Ein | ||||||||

Diese Paketfilter Regel erlaubt dem SSL-VPN-Transfernetz und damit sämtlichen S2S-Clients auf diesem SSL-VPN-Tunnel den Zugriff auf den DNS-Server

Dezentrale Konfiguration auf jedem S2S Client

Wenn eine Zentrale Konfiguration im Netzwerk des DNS-Servers nicht gewünscht oder möglich ist, kann eine NAT-Regel auf jedem S2S-Client erstellt werden.

Zone anlegen

UTM im S2S Client Netzwerk

Um die DNS Anfragen in den OpenVPN Tunnel routen zu können, muss auf der UTM eine neue Interface Zone angelegt werden.

Eine neue Zone wird mit der Schaltfläche angelegt.

Open-VPN Netzwerkobjekte anlegen

UTM im S2S Client Netzwerk

Die Paketfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das Open-VPN-Netz vorhanden.

Regel erstellen

UTM im S2S Client Netzwerk Schaltfläche

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.

DNS Relay für einen WireGuard Site-to-Site Tunnel

Die internen Domainanfragen können auch an einen entfernten Nameserver weitergeleitet werden, der sich in einem WireGuard-Netz befindet. Für die Konfiguration eines solchen Szenarios wird eine vorhandene WireGuard Site-to-Site VPN (S2S) Verbindung benötigt.

Zentrale Konfiguration im Netzwerk des DNS-Servers

Vereinfachte Lösung mit Paketfilter Regel im Netzwerk des DNS-Servers

Bei mehreren Außenstellen ist es oft die einfachste Variante, das komplette Transfernetz auf der Serverseite freizugeben. Hierzu ist eine Paketfilter Regel auf der UTM im Netzwerk des DNS-Servers erforderlich.

Anlegen des Netzwerkobjektes für das Transfernetz

UTM im DNS-Server Netzwerk Kasten Netzwerkobjekte Schaltfläche

Netzwerkobjekt DNS-Server

Ein Netzwerkobjekt für den DNS-Server (Typ: Host) sollte bereits existieren.

Andernfalls muss es ebenfalls angelegt werden.

UTM im DNS-Server Netzwerk Kasten Netzwerkobjekte Schaltfläche

Regel erstellen

UTM im DNS-Server Netzwerk Schaltfläche

|

|

# | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | ||

| 4 | Accept | Ein | ||||||||

Diese Paketfilter Regel erlaubt dem SSL-VPN-Transfernetz und damit sämtlichen S2S-Clients auf diesem SSL-VPN-Tunnel den Zugriff auf den DNS-Server

notempty

Dezentrale Konfiguration auf jedem S2S Client

Wenn eine Zentrale Konfiguration im Netzwerk des DNS-Servers nicht gewünscht oder möglich ist, kann eine NAT-Regel auf jedem S2S-Client erstellt werden.

Zone anlegen

UTM im S2S Client Netzwerk

Schaltfläche

Um die DNS Anfragen in den WireGuard Tunnel routen zu können, muss auf der UTM eine neue Interface-Zone angelegt werden.

WireGuard Netzwerkobjekte anlegen

UTM im S2S Client Netzwerk

Die Paketfilterregeln in den Impliziten Regeln werden automatisch aktiviert. Damit ist noch kein Netzwerkobjekt für das WireGuard-Netz vorhanden.

Regel erstellen

UTM im S2S Client Netzwerk Schaltfläche

Im letzten Schritt muss eine Firewallregel mit einem Hide-NAT angelegt werden.

Diese bewirkt, dass die DNS-Weiterleitung auch in den Tunnel und nicht direkt in das Internet geht.