KKeine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 52: | Zeile 52: | ||

! {{#var:Funktion}} !! {{#var:Port/Protokoll}} | ! {{#var:Funktion}} !! {{#var:Port/Protokoll}} | ||

|- | |- | ||

| {{#var:Updates sowie Zeitstempelabruf}} || 443/TCP | | {{#var:Updates sowie Zeitstempelabruf}} || 80/TCP, 443/TCP | ||

|- | |- | ||

| {{#var:Zeitserver}} || 123/TCP, 123/UDP | | {{#var:Zeitserver}} || 123/TCP, 123/UDP | ||

Aktuelle Version vom 6. November 2024, 10:01 Uhr

Letzte Anpassung zur Version: 3.3.5

- Allgemeine Überarbeitung des Artikels

- Anpassung des Designs zur UTM v12.6

- Detailliertere Auflistung der benötigten Ports

- Aktualisierung des Zeitstempelservers

- Aktualisierung des Updateservers

- 01.2024

Einleitung

Das UMA wird in der Regel in einem internen Netz einer vorgeschalteten Firewall, bzw. einem Router mit Firewall-Funktion eingesetzt. Um volle Funktionalität zu gewährleisten, ist es in einigen Fällen erforderlich, die benötigten Ports für das UMA freizugeben.

Benötigte Ports

Folgende Ports müssen in der Firewall konfiguriert werden, damit das UMA eingesetzt werden kann:

| Funktion | Port/Protokoll |

|---|---|

| Updates sowie Zeitstempelabruf | 80/TCP, 443/TCP |

| Zeitserver | 123/TCP, 123/UDP |

| IMAP | 143/TCP, 993/TCP |

| POP3 | 110/TCP, 995/TCP |

| SMTP | 25/TCP, 465/TCP, 587/TCP |

| Namensauflösung | 53/TCP, 53/UDP |

Für diese Ports müssen entsprechende Firewall-Regeln erstellt werden. Falls eine UTM hierfür verwendet wird, beschreiben die folgenden Wiki-Artikeln die Konfiguration des Portfilters.

In wird mit der Schaltfläche eine entsprechende Regel hinzugefügt.

Zeitstempel

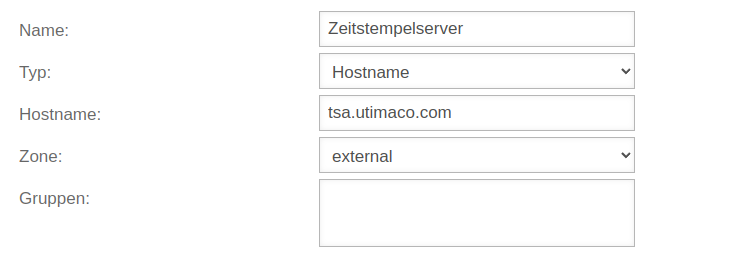

Für die Signatur des Zeitstempels und der Zeitsynchronisation werden ebenfalls eine Firewall-Regel benötigt. Für die Firewall-Regeln für den Zeitstempelserver und der Zeitsynchronisation müssen gelten:

- Quelle: das verwendete UMA

- Ziel: für den Zeitstempel tsa.utimaco.com, für die Zeitsynchronisation ntp.securepoint.de

- Dienst: Zeitstempel https, Zeitsynchronisation ntp-tcp / ntp-udp

- NAT: das externe Interface

| # | Quelle: | Ziel: | Dienst: | NAT | Aktion: | Aktiv: | ||

| 4 | HN | Accept | Ein | |||||

| 5 | HN | Accept | Ein | |||||

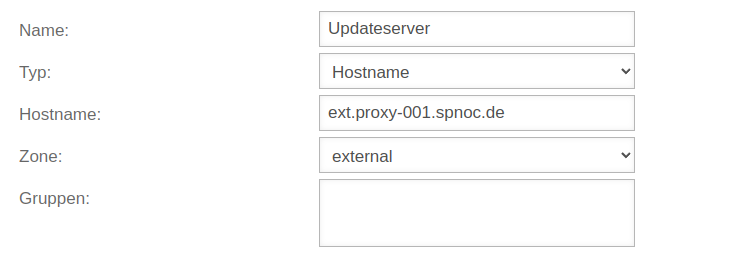

Updateserver

Damit das UMA sich Updates herunterladen kann, muss eine entsprechende Firewall-Regel existieren.

Der dafür zuständige Updateserver ist: ext.proxy-001.spnoc.de

| # | Quelle: | Ziel: | Dienst: | NAT | Aktion: | Aktiv: | ||

| 6 | Accept | Ein | ||||||

Weitere Einstellungsmöglichkeiten

Je nach verwendeter Firewall lassen sich dann weitere Funktionalitäten einstellen, wie die Überprüfung der Mails auf Viren, die Filterung nach Spam, oder die Weiterleitung der Mails auf einen internen Mailserver.

Wird eine UTM verwendet, so beschreiben die folgenden Wiki-Artikel wie das Mailrelay und der Mailfilter konfiguriert werden.