Letzte Anpassung zur Version: Portal v1.30 (09.2024) / UTM v12.5.2 (10.2023)

- Layout etwas angepasst

- Es ist möglich die PIN für die aktuelle Sitzung zu merken

- 02.2025

- Alle Versionen älter als die v12.5.1 als stark veraltet eingeordnet

- Hinweis zu VPN-Konfigurationen mit einer kommenden Portal Version

Voraussetzungen

USC nach Update

Die Unified Security Console muss in der UTM aktiviert sein

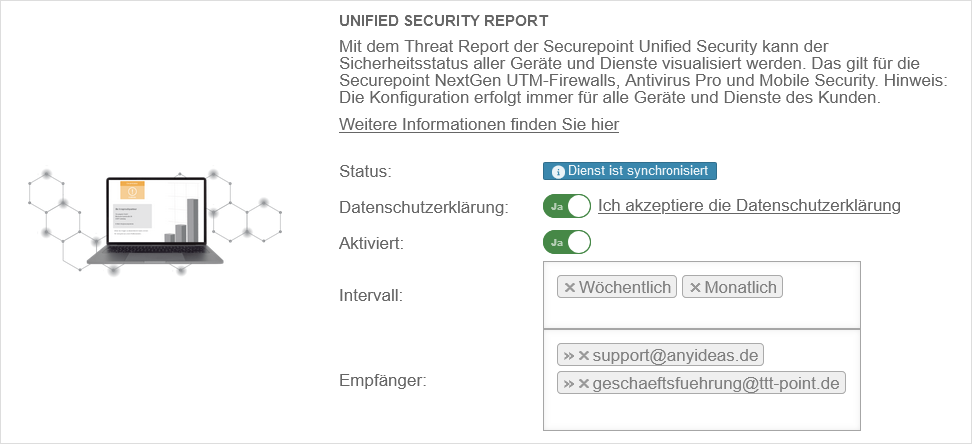

Einstellungen und Berechtigungen der UTM für den Unified Security Report

| Der Unified Security Report bietet eine gute Übersicht über alle Geräte direkt im Unified Security Portal, damit eine UTM dort berücksichtigt wird, muss die Funktion auf der UTM aktiviert werden. Um den Unified Security Report auf einer UTM aktivieren zu können, muss zunächst für die gewählte Lizenz der USR aktiviert werden. Genauere Informationen dazu sind im Artikel zum Unified Security Reporting zu finden. | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdn

|

|---|---|---|---|

| Status: | Dienst ist synchronisiert | Synchronisationsstatus mit dem Unified Security Portal | |

| Datenschutzerklärung: | Ja | Zustimmung zur Datenschutzerklärung des Unified Security Reports | |

| Aktiviert: | Ja | Aktivierung der Verbindung zum Unified Security Portal | |

| Intervall: | WöchentlichMonatlich | Intervall in dem Report E-Mails versendet werden und damit auch jeweils der Berichtszeitraum | |

| Empfänger: | »support@anyideas.de»geschaeftsfuehrung@ttt-point.de | E-Mail Adresse für die Reports | |

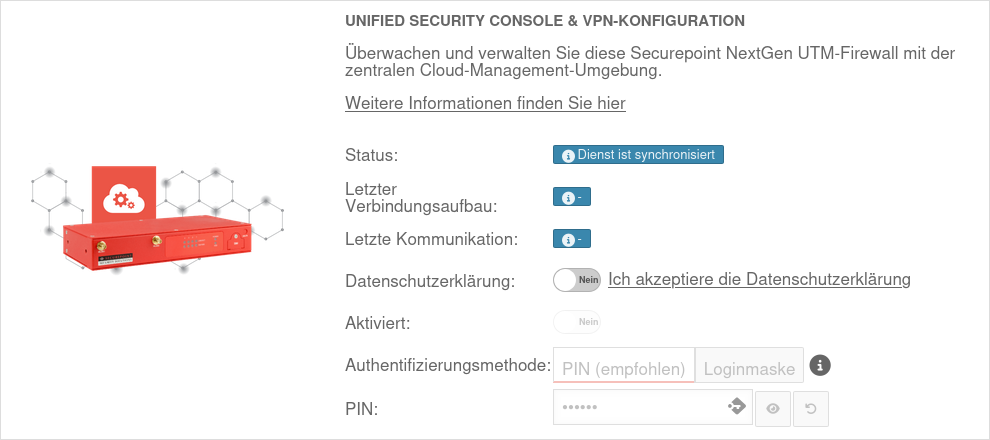

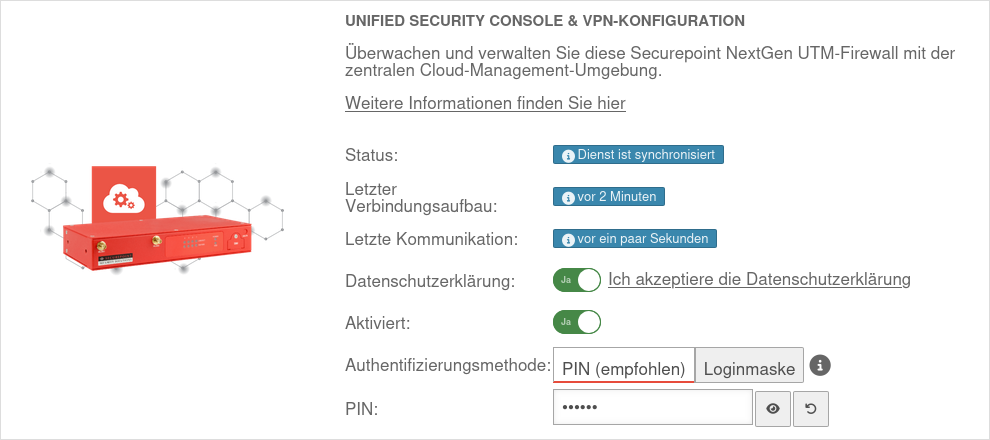

Einstellungen und Berechtigungen der UTM für die Unified Security Console

|

notempty Hinweis für Cluster-Lizenzen Damit beide Clustermitglieder einander zugeordnet werden können, müssen auf beiden Geräten spezielle, neue Lizenzen registriert werden. Menü Schaltfläche Dazu müssen im Resellerportal zwei Lizenzen herunter geladen werden. Sollte im Resellerportal keine Lizenz als xynnnnn-SPARE gekennzeichnet sein (zusammengehörige Lizenzen haben am linken Tabellenrand eine identische Farbmarkierung) bitte eine E-Mail an lizenzen@securepoint.de senden mit Kundennamen, Kundennummer und den Seriennummern der Geräte bzw. bei VMs mit der Lizenz ID. Der Zugriff über die Unified Security Console muss zunächst in der UTM im Menü selbst freigeschaltet werden. Achtung: In der Regel dauert es wenige Minuten, in ungünstigen Fällen bis zu einer Stunde, bevor das Menü das erste Mal angezeigt wird. Der Vorgang kann verkürzt werden, indem nach einigen Minuten Laufzeit (die UTM muss die Gelegenheit gehabt haben, sich beim Lizenzserver zu melden!) auf dem CLI der Befehl system restrictions update ausgeführt wird. |

UTMbenutzer@firewall.name.fqdn

| ||

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

| Datenschutzerklärung: | Ja | Der Datenschutzerklärung muss zugestimmt werden | |

| Aktiviert: | Ja | Hiermit wird die Unified Security Console - und damit die Anzeige, Konfiguration und der Zugriff über das Securepoint Unified Security Portal aktiviert. | |

| Authentifizierungsmethode: | Authentifizierungsmethode für eine Websession | ||

| PIN: | •••••••• | Als Authentifizierung für eine Websession kann eine 6-stellige PIN statt der Loginmaske mit Zugangsdaten gewählt werden.

| |

| Zeigt die Websession PIN an | |||

| Erstellt eine neue PIN | |||

| Die eingegebene PIN ist falsch | Nach 5 (Default-Wert Wert im CLI veränderbar mit der extc-Variable SESSIONAUTH_MAXRETRY extc value set application "spcloudpuppet" variable "SESSIONAUTH_MAXRETRY" value "5" Bei einem Login auf der UTM selbst kann die PIN wieder entsperrt werden. | ||

Aktionen, die nur mit PIN ausführbar sind:

| |||

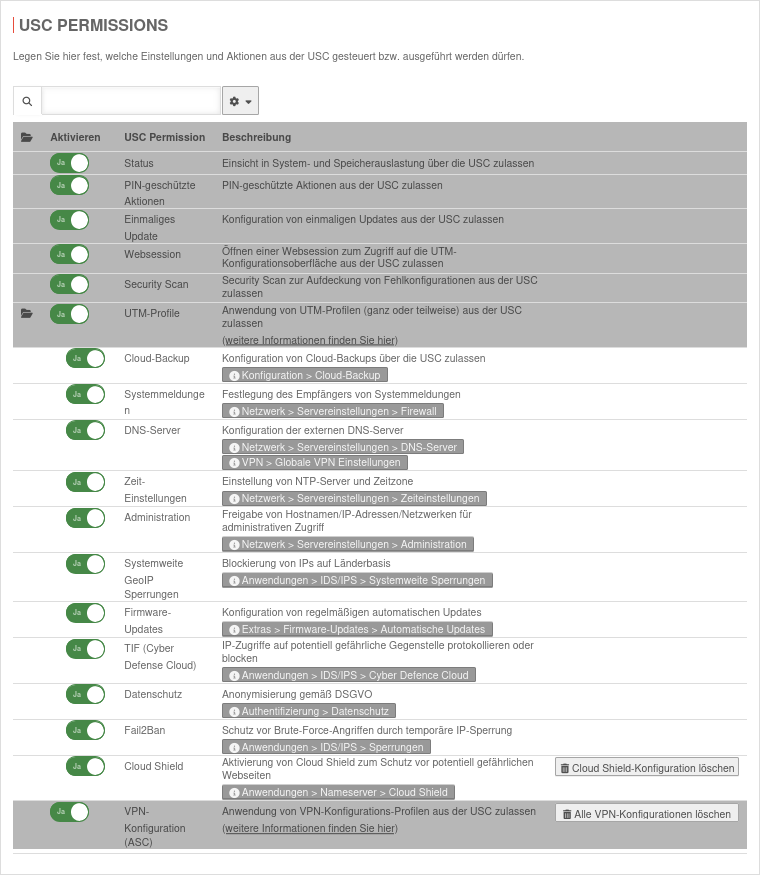

Detaillierte Berechtigungen

IP-Adresse

- UTM bis v.12.2.2.8: Update erforderlich

Die UTM verwendet ein älteres Verfahren für die Websession, das nur noch bis zum 30.11.2023 zur Verfügung steht- Die UTM ist über ein lokales Netz direkt erreichbar

- Zugangsdaten (Benutzername und Kennwort) werden benötigt

oder - Die UTM verfügt über eine öffentliche IP Steht keine öffentliche IPv4 zur Verfügung, weil die UTM hinter einem NAT-Router steht, kann per IPv6 Prefix Delegation eine öffentliche IPv6 zugewiesen werden.

- UTM bis v12.4.4.1 Ein Update auf die aktuellste Version wird empfohlen

- Die UTM ist über ein lokales Netz direkt erreichbar

- Zugangsdaten (Benutzername und Kennwort) werden benötigt

oder - Die UTM verfügt über eine öffentliche IP Steht keine öffentliche IPv4 zur Verfügung, weil die UTM hinter einem NAT-Router steht, kann per IPv6 Prefix Delegation eine öffentliche IPv6 zugewiesen werden.

- UTM v12.5.0

- Die UTM ist über ein lokales Netz direkt erreichbar

- Zugangsdaten (Benutzername und Kennwort) werden benötigt

oder - Die UTM verfügt über eine öffentliche IP Steht keine öffentliche IPv4 zur Verfügung, weil die UTM hinter einem NAT-Router steht, kann per IPv6 Prefix Delegation eine öffentliche IPv6 zugewiesen werden.

- Es ist zusätzlich eine PIN erforderlich Festgelegt auf der UTM im Menü USC / Kasten Unified Security Console

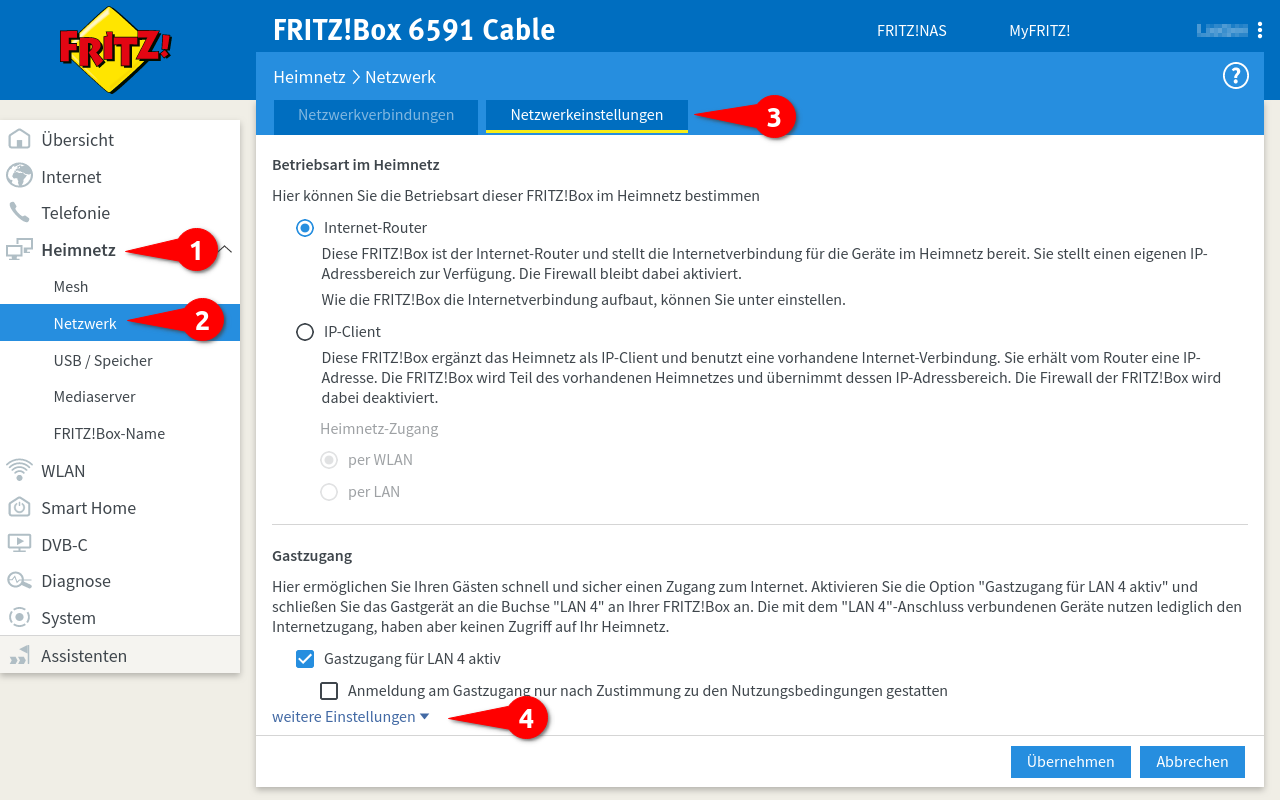

Beispielkonfiguration einer öffentlichen IPv6 anhand einer Fritzbox

Dieser Abschnitt beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

- Anmeldung auf der Konfigurationsoberfläche (in den Standardeinstellungen unter https://192.168.178.1)

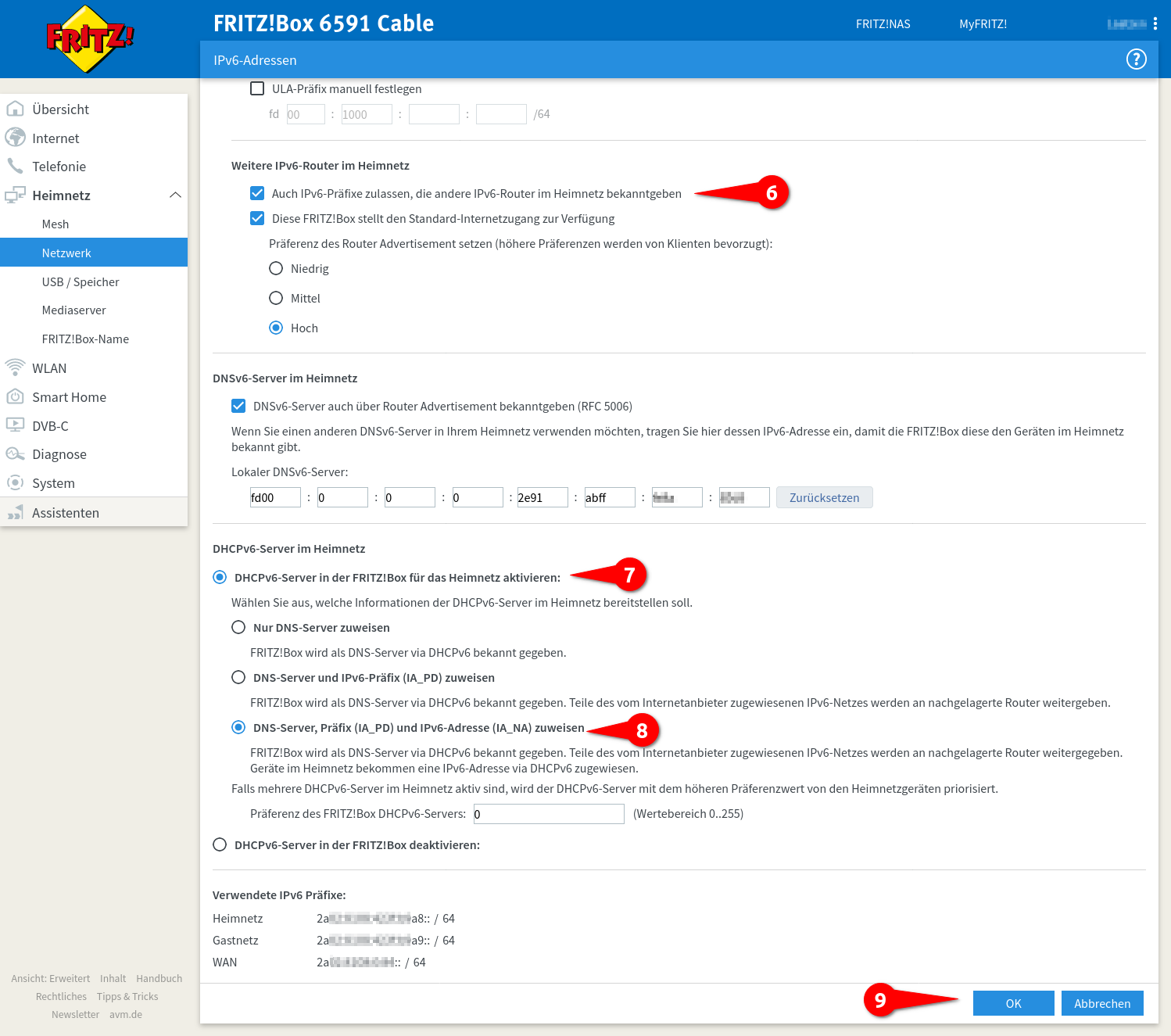

- In den Netzwerkeinstellungen für IPv6 muss die Option DHCPv6-Server in der FRITZ!Box für das Heimnetz aktivieren ausgewählt werden

- Unteroption DNS-Server, Präfix (IA_PD) und IPv6-Adresse (IA_NA) zuweisen wählen

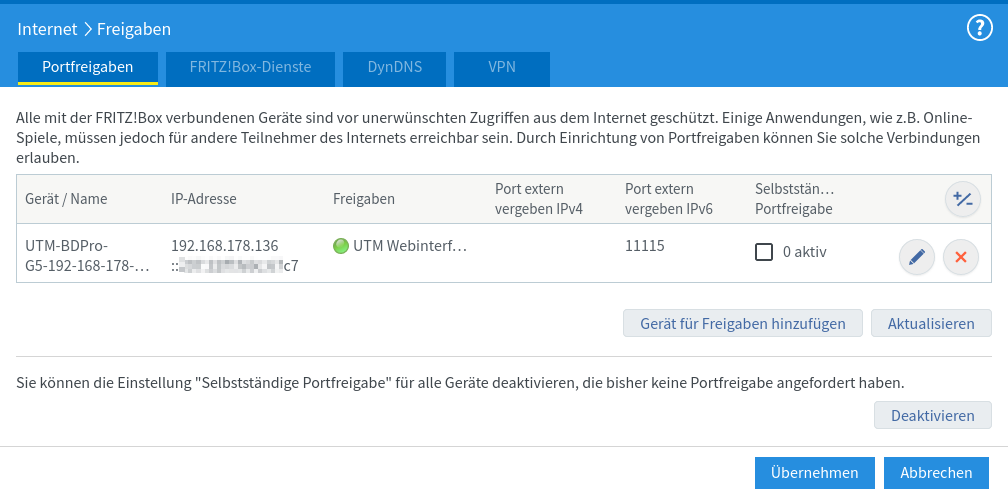

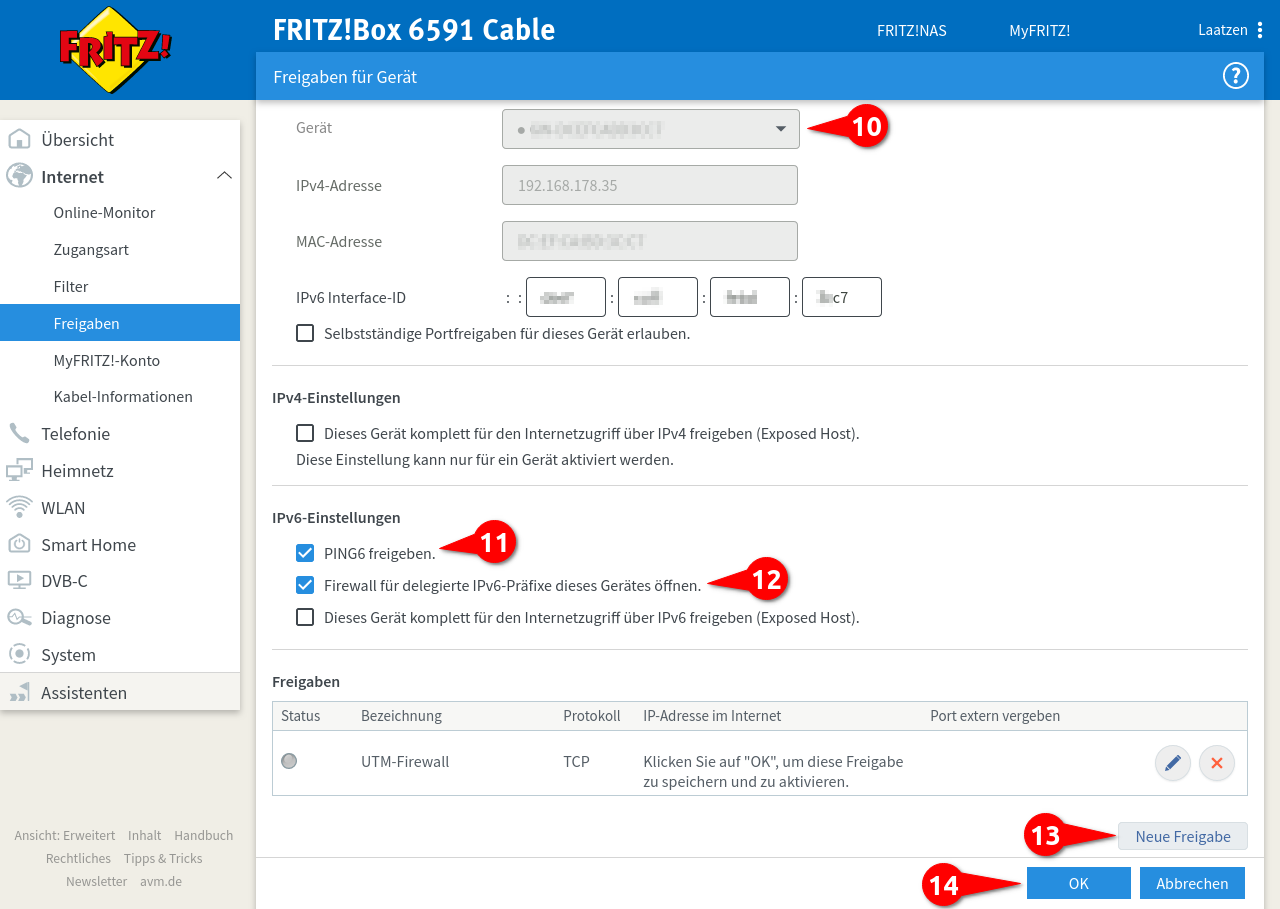

- Portfreigabe in der Fritzbox für den Admin Webinterface Port der UTM (Menü Internet / Freigaben /Reiter Portfreigaben Schaltfläche Gerät für Freigaben hinzufügen

- Menü Heimnetz ➊ / Netzwerk ➋ / Reiter Netzwerkeinstellungen ➌

- am Ende der Seite Dropdownmenü: weitere Einstellungen ➍

- Abschnitt IP Adressen / Schaltfläche IPv6 Einstellungen ➎ (nicht im Bild)

oder auch IPv6 Konfiguration

Auch IPv6-Präfixe zulassen, die andere IPv6-Router im Heimnetz bekanntgeben ➏

DHCPv6-Server in der FRITZ!Box für das Heimnetz aktivieren: ➐

- DNS-Server, Präfix (IA_PD) und IPv6-Adresse (IA_NA) zuweisen ➑ aktivieren

Menü Internet → Freigaben→ Reiter Portfreigaben/ Schaltfläche

IP-Adresse manuell eingeben wählen, falls diese nicht per DHCP zugeteilt wird

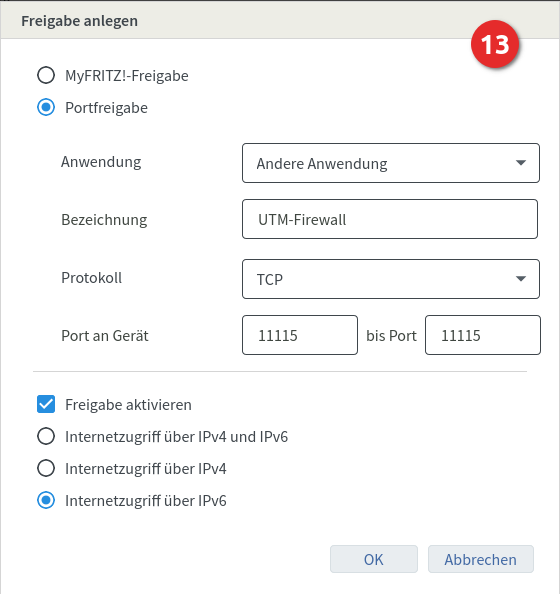

Es öffnet sich ein weitere Dialog

Port ggf. anpassen, wenn unter Bereich Servereinstellungen Abschnitt Webserver Administration Webinterface Port: ein anderer Port konfiguriert wurde

Internetzugriff über IPv6 wählen

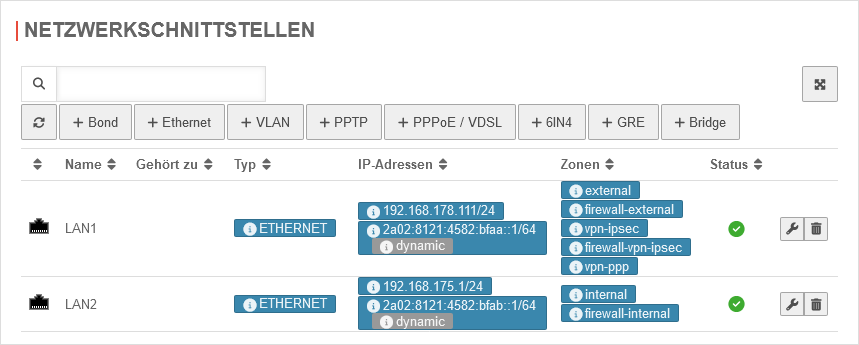

Konfiguration auf der UTM:

Schnittstellen bearbeiten

verbunden zum Internet über NAT-Router

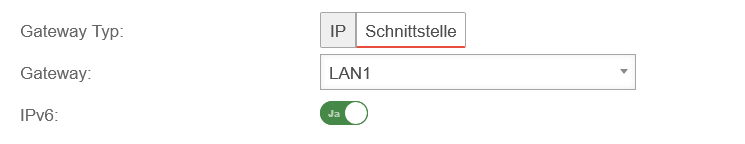

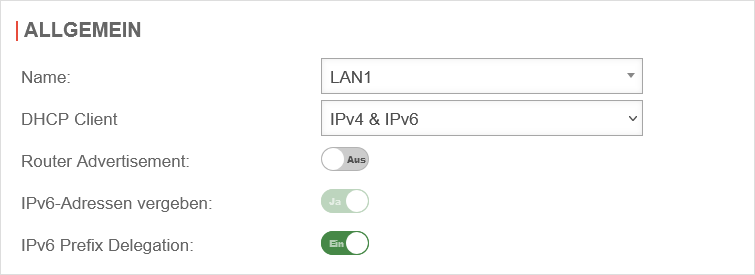

Menü Bereich Netzwerkschnittstellen / externes Interface bearbeiten / Reiter Allgemein

DHCP Client

Router Advertisement: Aus

IPv6 Prefix Delegation Ein

(muss für alle internen Schnittstellen konfiguriert werden, die eine öffentliche IPv6-Adresse an Clients verteilen sollen (und damit auch selber eine erhalten).

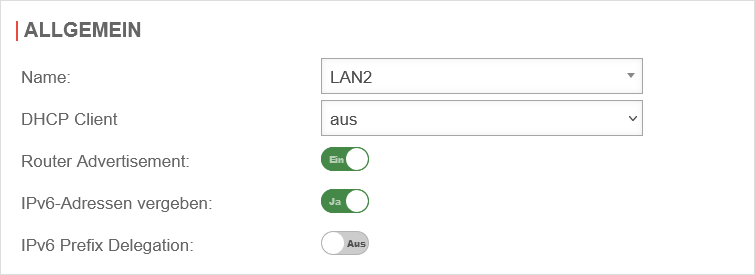

Menü Bereich Netzwerkschnittstellen / internes Interface bearbeiten / Reiter Allgemein

DHCP Client

Router Advertisement: Ein

IPv6-Adressen vergeben: Ja

IPv6 Prefix Delegation: Aus

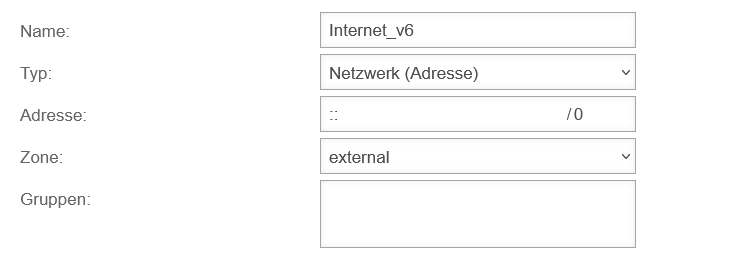

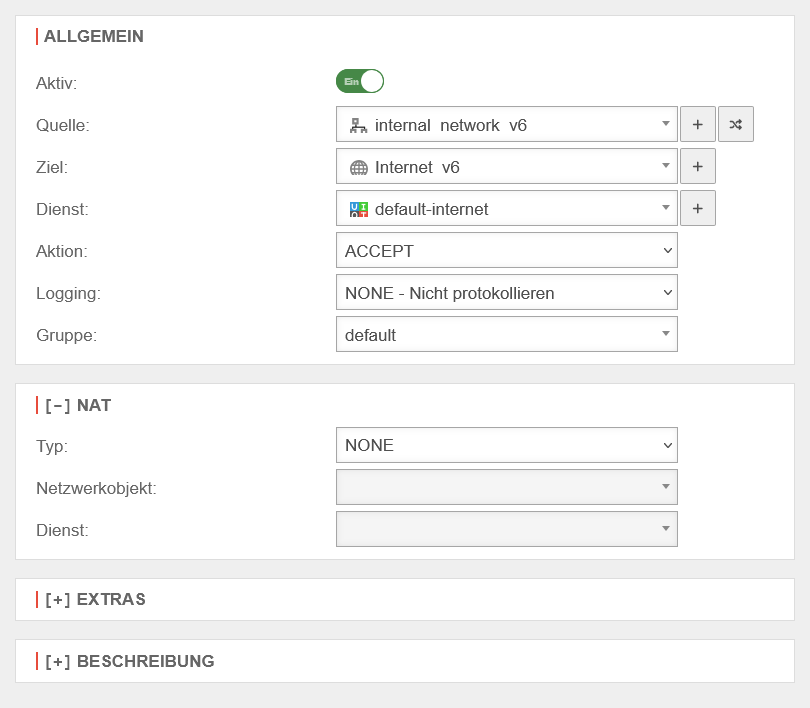

Netzwerkobjekte und Paketfilterregeln erstellen

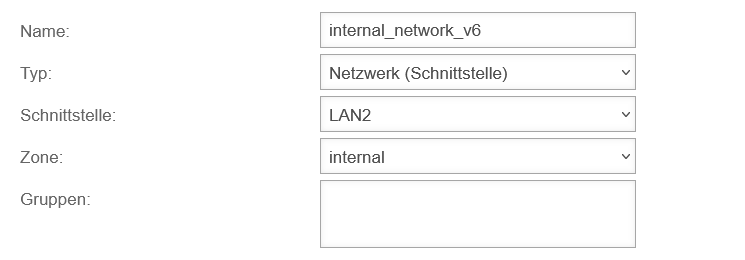

Name: internal_network_v6

Typ:

Adresse:

Zone:

Nach einigen Minuten wird diese Adresse in der Auswahlbox für IP-Adressen in der USC angezeigt.

- UTM ab v.12.5.1:

- Die UTM ist über ein lokales Netz direkt erreichbar

- Zugangsdaten (Benutzername und Kennwort) werden benötigt

oder - Eine Websession aus entfernten Netzen ist auch möglich, wenn die UTM über keine öffentliche IP verfügt

- Die Verbindung wird über die Schnittstelle hergestellt, auf der die Default-Route der UTM eingerichtet ist.

- Login mit PIN oder Zugangsdaten möglich Festgelegt auf der UTM im Menü USC / Kasten Unified Security Console

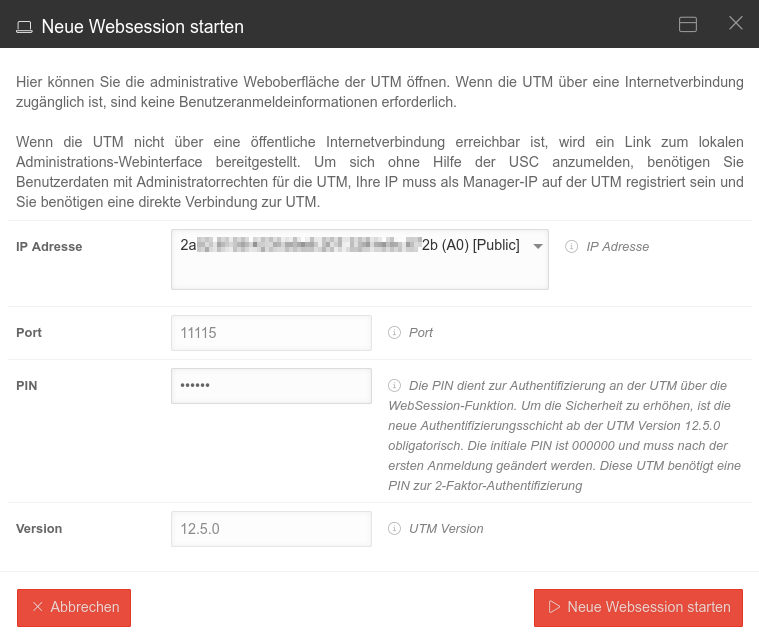

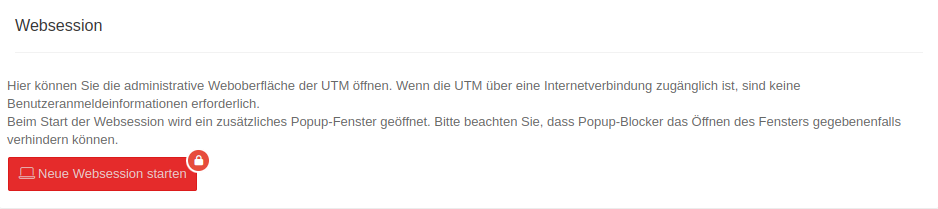

Websession

| Aktion: | Beschreibung |

| |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Neue Websession starten | Öffnet den Dialog , um die administrative Weboberfläche der UTM zu starten | ||||||||||||||

Websession mit UTM bis v12.5.0notempty Ein Update auf die aktuellste Version wird empfohlen

| |||||||||||||||

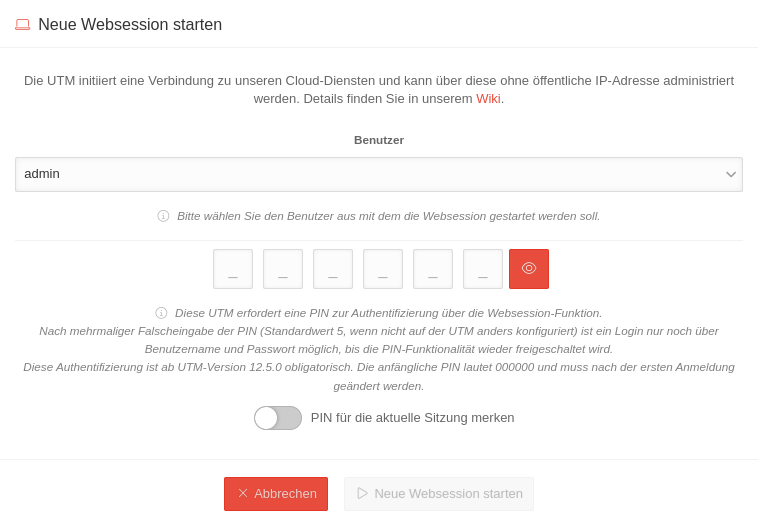

Websession mit PINnotemptyWebsession mit PIN (UTM ab v12.5.1) | |||||||||||||||

| admin | Gibt es keinen Benutzer mit dem Namen admin, kann hier ein Benutzer mit Adminrechten ausgewählt werden, mit dem die Websession Verbindung gestartet werden soll. |  | |||||||||||||

| _ _ _ _ _ _ | Websession PIN (Konfiguriert auf der UTM im Menü im Abschnitt Unified Security Console Nach Eingabe der PIN kann per ↵ Enter die Websession direkt gestartet werden. | ||||||||||||||

| notempty Neu ab: 1.27 | |||||||||||||||

| PIN für die aktuelle Sitzung merken notempty Neu ab 1.30 |

In diesem Dialogfenstern ist es möglich die PIN für diese Sitzung zu merken. Wird dies aktiviert , wird die PIN automatisch bei anderen Dialogen eingetragen und der Schieberegler wird nicht mehr angezeigt. Wird die PIN dabei falsch eingetragen, erfolgt keine Speicherung. | ||||||||||||||

| Die eingegebene PIN ist falsch | Nach 5 (Default-Wert Wert im CLI veränderbar mit der extc-Variable SESSIONAUTH_MAXRETRY extc value set application "spcloudpuppet" variable "SESSIONAUTH_MAXRETRY" value "5" Bei einem Login auf der UTM selbst kann die PIN wieder entsperrt werden.

[[Datei:|hochkant=2|mini| ]] | ||||||||||||||

| Neue Websession starten | Öffnet das Admin-Interface der UTM in einem neuen Tab des verwendeten Browsers | ||||||||||||||

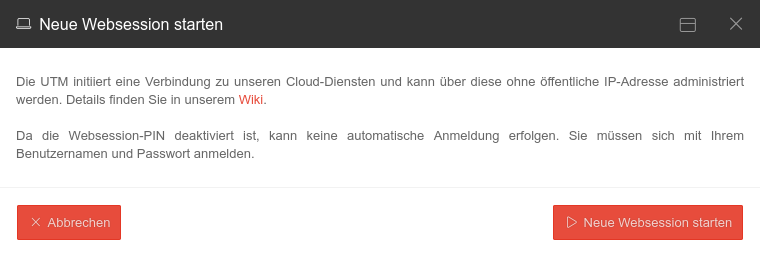

Websession mit LoginmaskenotemptyWebsession mit Loginmaske (UTM ab v12.5.1) | |||||||||||||||

| Die Verbindung wird über die Schnittstelle hergestellt, auf der die Default-Route der UTM eingerichtet ist. |  | ||||||||||||||

| Da die Websession-PIN deaktiviert ist, kann keine automatische Anmeldung erfolgen. Es sind Zugangsdaten (Benutzername und Passwort) erforderlich. | |||||||||||||||

| Neue Websession starten | Öffnet das Admin-Interface der UTM in einem neuen Tab des verwendeten Browsers | ||||||||||||||