KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (4 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/AUTH/AD Anbindung}} | |||

{{Set_lang}} | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{var | display | {{var | display | ||

| AD/LDAP-Anbindung | |||

| AD/LDAP Authentication }} | |||

{{var | | {{var | head | ||

| Anbindung einer UTM an ein AD/LDAP | |||

| Connection of a UTM to an AD/LDAP }} | |||

{{var | Authentifizierung | |||

| Authentifizierung | |||

| Authentication }} | |||

{{var | AD/LDAP Authentifizierung | |||

| AD/LDAP Authentifizierung | |||

| AD/LDAP Authentication }} | |||

{{var | neu--ldap | {{var | neu--ldap | ||

| Automatische Einstellung der [[#LDAP | Verschlüsselung]] einer LDAP-Anbindung | |||

| Automatic setting of [[#LDAP | Encryption]] of an LDAP connection }} | |||

{{var | neu--menu | {{var | neu--menu | ||

| Der Eintrag hat einen eigenen Platz in der Menü-Struktur erhalten und wurde im Layout angepasst. | |||

| The entry has its own place in the menu structure and has been adapted in the layout }} | |||

{{var | neu--appliance-account | {{var | neu--appliance-account | ||

| Hinweis auf ''Appliance Account''-Name im Cluster-Betrieb | |||

| Notification of ''Appliance Account''-name in cluster operation }} | |||

{{var| Einführung | {{var | Einführung | ||

| Einführung | |||

| Introduction }} | |||

{{var | ladap--desc | {{var | ladap--desc | ||

| <p>Die AD/LDAP-Anbindung ermöglicht es, bestehende Verzeichnisdienste wie das Microsoft Active Directory® oder andere auf dem LDAProtocol basierende Systeme für die Authentifizierung, Verwaltung von Gruppen und Speichern von Attributen zu nutzen.</p> | |||

<p>Zentral verwaltete Benutzer aus dem Verzeichnis können so einfach für die Authentifizierung oder Nutzung von Diensten auf der UTM verwendet werden.</p> | <p>Zentral verwaltete Benutzer aus dem Verzeichnis können so einfach für die Authentifizierung oder Nutzung von Diensten auf der UTM verwendet werden.</p> | ||

<p>Dies erleichtert die Administration komplexer Unternehmensnetzwerke und vereinheitlicht die Benutzer-Verwaltung.</p> | <p>Dies erleichtert die Administration komplexer Unternehmensnetzwerke und vereinheitlicht die Benutzer-Verwaltung.</p> | ||

<p>Für die Anbindung an das Directory wird unter anderem das Light Directory Access Protocol (LDAP) verwendet.<br> | <p>Für die Anbindung an das Directory wird unter anderem das Light Directory Access Protocol (LDAP) verwendet.<br> | ||

Mittels LDAP können die Informationen über Benutzer, Gruppen und weitere Objekte aus dem Directory ausgelesen werden.</p> | Mittels LDAP können die Informationen über Benutzer, Gruppen und weitere Objekte aus dem Directory ausgelesen werden.</p> | ||

<p>{{Hinweis|!|g}}Das Protokoll selbst sieht dabei im Standard keine Verschlüsselung oder Authentifizierung der Nachrichten vor.</p> | <p>{{Hinweis-neu|!|g}}Das Protokoll selbst sieht dabei im Standard keine Verschlüsselung oder Authentifizierung der Nachrichten vor.</p> | ||

<p>In [https://portal.msrc.microsoft.com/de-de/security-guidance/advisory/ADV190023 ADV190023] (Microsoft Guidance for Enabling LDAP Channel Binding and LDAP Signing) wird | <p>In [https://portal.msrc.microsoft.com/de-de/security-guidance/advisory/ADV190023 ADV190023] (Microsoft Guidance for Enabling LDAP Channel Binding and LDAP Signing) wird | ||

auf diesen Umstand hingewiesen und eine Anpassung der Sicherheitseinstellungen bekannt gegeben.</p> | auf diesen Umstand hingewiesen und eine Anpassung der Sicherheitseinstellungen bekannt gegeben.</p> | ||

<p>Zukünftig ist eine Signierung und Verschlüsselung des LDAP-Verkehrs erforderlich (''seal'').</p> | <p>Zukünftig ist eine Signierung und Verschlüsselung des LDAP-Verkehrs erforderlich (''seal'').</p> | ||

<p>{{Hinweis|! Diese Umstellung wird von der UTM automatisch vorgenommen.|gr}}</p> | <p>{{Hinweis-neu|! Diese Umstellung wird von der UTM automatisch vorgenommen.|gr}}</p> | ||

<p>Alternativ kann das die gesamte Verbindung mit SSL abgesichert werden.</p> | <p>Alternativ kann das die gesamte Verbindung mit SSL abgesichert werden.</p> | ||

| An AD or LDAP can be used for authentication on the UTM. The rights on the UTM can then be controlled via the group membership in the AD.</p><p>In general, this is the Active Directory Service, which manages the domain in a network and controls the authentication of the network users via the LDAP and Kerberos protocol. }} | |||

{{var | Voraussetzung | {{var | Voraussetzung | ||

| Voraussetzung | |||

| Requirement}} | |||

{{ var | Voraussetzung--desc | {{var | Voraussetzung--desc | ||

| Um ein AD / LDAP zur Authentisierung nutzen zu können, müssen dort Benutzer angelegt und in Gruppen organisiert sein. | |||

| To use an AD / LDAP for authentication, users must be created there and organized in groups. }} | |||

{{var | vorbereitung-ad | {{var | vorbereitung-ad | ||

| Vorbereitung im Active Directory anzeigen | |||

| Show preparation in Active Directory }} | |||

{{var | add-usergroup | {{var | add-usergroup | ||

| Benutzergruppen im AD anlegen | |||

| Create user groups in AD }} | |||

{{var | security-groups--ad | {{var | security-groups--ad | ||

| Sicherheitsgruppe hinzufügen | |||

| Add a security group }} | |||

{{var | security-groups--added | {{var | security-groups--added | ||

| Sicherheitsgruppe hinzugefügt | |||

| Security group added }} | |||

{{var | user-groups--added--text | {{var | user-groups--added--text | ||

| <p>In diesem Beispiel sollen die Benutzer für [[UTM/VPN/ClientlessVPN | Clientless VPN]] über den Active Directory Service Authentifiziert werden.</p><p>Es muss also zunächst eine Gruppe vom Typ ''Sicherheitsgruppe'' auf dem AD hinzugefügt werden, die hier den Namen ''ClientlessVPN'' bekommt.</p> | |||

| <p>In this example, the users for [[UTM/VPN/ClientlessVPN | Clientless VPN]] are to be authenticated via the Active Directory Service.</p><p> So first of all a group of the type ''Security Group'' must be added on the AD, which is given the name ''ClientlessVPN'' here.</p> }} | |||

{{var | Benutzer hinzufügen | {{var | Benutzer hinzufügen | ||

| Benutzer im AD hinzufügen | |||

| Add user in AD}} | |||

{{var | Benutzer-ist-mitglied | {{var | Benutzer-ist-mitglied | ||

| Benutzer ist Mitglied der Gruppe | |||

| User is a member of the group }} | |||

{{var | Benutzer hinzufügen--desc | {{var | Benutzer hinzufügen--desc | ||

| Anschließend werden die Benutzer, die für Clientless VPN freigeschaltet werden sollen, zu dieser Gruppe hinzugefügt. | |||

| The users to be enabled for Clientless VPN are then added to this group. }} | |||

{{var | utm-in-domäne | {{var | utm-in-domäne | ||

| UTM in die Domäne einbinden | |||

| Integrate UTM into the domain }} | |||

{{var | utm-in-domäne--uhrzeit | {{var | utm-in-domäne--uhrzeit | ||

| Es muss darauf geachtet werden, dass die [[UTM/NET/Servereinstellungen#Zeiteinstellungen | Uhrzeit der UTM]] mit dem des AD einigermaßen synchron läuft, da ein Kerberos Ticket nur eine begrenzte Gültigkeitsdauer hat. | |||

| It is important to make sure that the [[UTM/NET/Servereinstellungen#Zeiteinstellungen | UTM Time]] is reasonably synchronized with the AD, since a Kerberos ticket has a limited validity period. }} | |||

{{var | utm-in-domäne--authentifizierung | {{var | utm-in-domäne--authentifizierung | ||

| Im Menü {{Menu | Authentifizierung |AD/LDAP Authentifizierung}} wird die Authentifizierung konfiguriert. | |||

| In the menu {{Menu | Authentication |AD/LDAP Authentication}} the authentication is configured. }} | |||

{{var | ad-verbindung | {{var | ad-verbindung | ||

| AD Verbindung herstellen | |||

| Establishing an AD connection }} | |||

{{var | ad-verbindung--text | {{var | ad-verbindung--text | ||

| Besteht noch keine AD/LDAP-Authentifizierung öffnet sich automatisch der AD/LDAP Authentifizierungs Assistent | |||

| If there is no AD/LDAP authentication yet, the AD/LDAP authentication wizard opens automatically }} | |||

{{var | ad-verbindung--assistent | {{var | ad-verbindung--assistent | ||

| Andernfalls kann der Assistent mit der Schaltfläche {{Button| Assistent }} gestartet werden. | |||

| Otherwise the wizard can be started with the button {{Button| Wizard }} }} | |||

{{var | Schritt | {{var | Schritt | ||

| Schritt | |||

| Step }} | |||

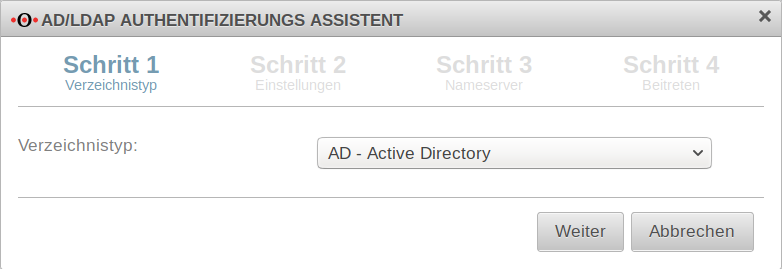

{{var | Verzeichnistyp | {{var | Verzeichnistyp | ||

| Verzeichnistyp | |||

| Directory type }} | |||

{{var | ad-hinweis | {{var | 1=ad-hinweis | ||

| 2=Es sollte auf alle Fälle der Verzeichnistyp <i>»AD«</i> gewählt werden, wenn es sich um eine Active Directory Umgebung handelt. | |||

| 3=In any case, the directory type <i>»AD«</i> should be selected if it is an Active Directory environment. }} | |||

{{var | ad-hinweis--erklärung | {{var | ad-hinweis--erklärung | ||

| Zwar läuft auch hier ein LDAP, die Gruppenzugehörigkeit wird aber in der AD Umgebung anders behandelt als bei einem reinen LDAP-Server. | |||

| Even there is also running an LDAP, the group membership is treated differently in the AD environment than in a pure LDAP server. }} | |||

{{var | schritt-1--bild | {{var | schritt-1--bild | ||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt1.png | |||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt1-en.png }} | |||

{{var | Weiter | {{var | Weiter | ||

| Weiter | |||

| Next }} | |||

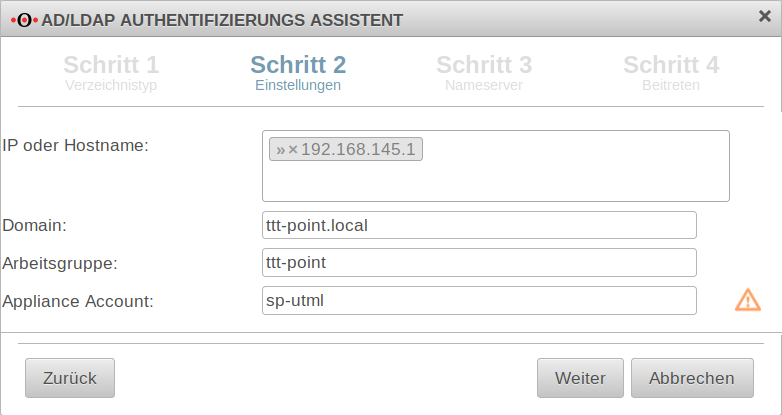

{{var | Einstellungen | {{var | Einstellungen | ||

| Einstellungen | |||

| Options }} | |||

{{var | ip | {{var | ip | ||

| IP oder Hostname: | |||

| IP Address or Hostname: }} | |||

{{var | beispiel-adrresse | {{var | beispiel-adrresse | ||

| (Beispiel-Adresse!) | |||

| (Example address!) }} | |||

{{var | schritt-2--bild | {{var | schritt-2--bild | ||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt2.png | |||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt2-en.png }} | |||

{{var | Arbeitsgruppe | {{var | Arbeitsgruppe | ||

| Arbeitsgruppe: | |||

| Workgroup: }} | |||

{{var | netbios-name | {{var | netbios-name | ||

| Der NETBIOS-Name des AD<br>Sollte dieser von der ''Base Domain'' abweichen, muss hier der korrekte NETBIOS-Name eingetragen werden. | |||

| The NETBIOS name of the AD<br>If this should differ from the ''base domain'', the correct NETBIOS name must be entered here. }} | |||

{{var | appliance-account--text | {{var | appliance-account--text | ||

| Der Name, unter dem die UTM im AD in der Gruppe ''Computers'' eingetragen wird.<br>Ein eindeutiger Name, der nicht doppelt vergeben werden darf! | |||

| The name by which the UTM is entered in the AD in the group ''Computers''.<br>A unique name that must not be assigned twice! }} | |||

{{var | appliance-account--text--cluster-hinweis | {{var | appliance-account--text--cluster-hinweis | ||

| Bei Betrieb der UTM im Cluster muss der Name im Master und Spare unterschiedlich sein. Der Name wird nicht synchronisiert! | |||

| When operating the UTM in a cluster, the name in the master and spare must be different. The name is not synchronized! }} | |||

{{var | schritt-3--text | {{var | schritt-3--text | ||

| Ist der AD-Server noch nicht als Name-Server eingetragen, wird das in diesem Schritt vorgenommen: | |||

| If the AD server is not yet entered as the name server, this is done in this step: }} | |||

{{var | add-server | {{var | add-server | ||

| Server hinzufügen | |||

| Add Server }} | |||

{{var | ip-adresse | {{var | ip-adresse | ||

| IP-Adresse | |||

| IP Address: }} | |||

{{var | Beispieladresse | {{var | Beispieladresse | ||

| Beispieladresse! | |||

| Sample address! }} | |||

{{var | ip-adresse--text | {{var | ip-adresse--text | ||

| IP-Adresse eines AD-Servers der Domäne, ggf. zusätzlich der Port | |||

| IP address of an AD server of the domain, if necessary additionally the port }} | |||

{{var | schritt-3--bild | {{var | schritt-3--bild | ||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt3.png | |||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt3-en.png }} | |||

{{var | Speichern | {{var | Speichern | ||

| Speichern | |||

| Save }} | |||

{{var | ad-server | {{var | ad-server | ||

| Der AD-Server wird damit als Relay-Zone im Nameserver der UTM hinzugefügt.</p><p>Der Eintrag ist im Menü {{Menu|Anwendungen|Nameserver }} im Reiter {{Reiter|Zonen}} zu finden. | |||

| The AD server is thus added as a relay zone in the name server of the UTM.</p><p>The entry can be found in the menu {{Menu|Applications|Nameserver }} in the tab {{Reiter|Zones}}. }} | |||

{{var | Beitreten | {{var | Beitreten | ||

| Beitreten | |||

| Join }} | |||

{{var | Administratorname | {{var | Administratorname | ||

| Administratorname: | |||

| Administratorname: }} | |||

{{var | Administratorname--hinweis | {{var | Administratorname--hinweis | ||

| Um der Domäne beizutreten ist ein Benutzer-Konto mit Domain-Administrator-Rechten erforderlich. | |||

| To join the domain, a user account with domain administrator permissions is required. }} | |||

{{var | schritt-4--bild | {{var | schritt-4--bild | ||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt4.png | |||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt4-en.png }} | |||

{{var | Passwort | {{var | Passwort | ||

| Passwort: | |||

| Password: }} | |||

{{var | hinweis--cluster | {{var | hinweis--cluster | ||

| Hinweis bei Clusterbetrieb | |||

| Note for cluster operation }} | |||

{{var | ausblenden | {{var | ausblenden | ||

| ausblenden | |||

| hide }} | |||

{{var | hinweis--cluster--text | {{var | hinweis--cluster--text | ||

| Bei Betrieb der UTM im Cluster muss das Passwort auf der Spare-UTM unter {{Menu|Authentifizierung|AD/LDAP Authentifizierung|Beitreten}} separat eingegeben werden. </p><small>Bis auf den {{b|Appliance Account:}} (siehe Schritt 2) werden alle anderen Angaben im Cluster synchronisiert.</small> <br>Abschluss mit {{Button| Beitreten}} | |||

| When operating the UTM in a cluster, the password on the spare UTM must be entered separately under {{Menu|Authentication|AD/LDAP Authentication|Join }}. </p><small>Except of the {{b|Appliance Account:}} (see step 2), all other information in the cluster will be synchronized.</small> <br>Complete with {{Button|Join}} }} | |||

{{var | fertig | {{var | fertig | ||

| Fertig | |||

| Finish }} | |||

{{var | ergebnis-ad | {{var | ergebnis-ad | ||

| Ergebnis AD-Anbindung | |||

| Result of AD connection }} | |||

{{var | ergebnis-ad--text | {{var | ergebnis-ad--text | ||

| Ergebnis im Abschnitt {{ Kasten | Status}} : | |||

| Result in section {{ Kasten | Status}} : }} | |||

{{var | aktiviert | {{var | aktiviert | ||

| Aktiviert | |||

| Enabled: }} | |||

{{var | ad-aktiviert--text | {{var | ad-aktiviert--text | ||

| Die AD/LDAP Authentifizierung ist aktiviert. | |||

| AD/LDAP authentication is enabled. }} | |||

{{var | ergebnis--bild | {{var | ergebnis--bild | ||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung.png | |||

| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung-en.png }} | |||

{{var | Verbindungsstatus | {{var | Verbindungsstatus | ||

| Verbindungsstatus: | |||

| Connection Status: }} | |||

{{var | Verbindungsstatus--text | {{var | Verbindungsstatus--text | ||

| Zur Bestätigung wechselt die Anzeige von grau auf grün.<br/>Aktualisieren mit {{Button| |refresh}} | |||

| For confirmation the display changes from grey to green.<br/>Update with {{Button| |refresh}} }} | |||

{{var | Erweiterte-Einstellungen | {{var | Erweiterte-Einstellungen | ||

| Erweiterte Einstellungen | |||

| Extended settings }} | |||

{{var | Erweitert | {{var | Erweitert | ||

| Erweitert | |||

| Extended }} | |||

{{var | ssl--text | {{var | ssl--text | ||

| Die Verbindung zum Active Directory Server kann SSL-Verschlüsselt hergestellt werden. | |||

| The connection to the Active Directory server can be established using SSL encryption. }} | |||

{{var | erweitert--bild | {{var | erweitert--bild | ||

| UTM_v11.8.8_Authentifizierung_AD-LDAP-Authentifizierung_Erweitert1.png | |||

| UTM_v11.8.8_Authentifizierung_AD-LDAP-Authentifizierung_Erweitert1-en.png }} | |||

{{var | ldap--hinweis | {{var | ldap--hinweis | ||

| Hinweis zur LDAP-Verschlüsselung | |||

| Note on LDAP Encryption }} | |||

{{var | ldap--hinweis--text | {{var | ldap--hinweis--text | ||

| Aufgrund eines Microsoft-Updates (ursprünglich geplant für März 2020) wird eine unverschlüsselte Anbindung an ein AD mit Default-Einstellungen zukünftig nicht mehr möglich sein. | |||

| Due to a Microsoft update (originally planned for March 2020), an unencrypted connection to an AD with default settings will no longer be possible in future. }} | |||

{{var | ab | {{var | ab | ||

| ab | |||

| since }} | |||

{{var | ldap-verschlüsselung--automatisch | {{var | ldap-verschlüsselung--automatisch | ||

| Die Einstellung wird von der Securepoint Appliance automatisch vorgenommen. | |||

| The setting is made automatically by the Securepoint appliance. }} | |||

{{var | ldap-verschlüsselung--automatisch--hinweis | {{var | ldap-verschlüsselung--automatisch--hinweis | ||

| Die Option <i>LDAP-Verschlüsselung</i> entfällt ab Version 11.8.8 | |||

| The option ''LDAP Encryption'' has been removed from version 11.8.8 }} | |||

{{var | ldap-verschlüsselung--automatisch--separat | {{var | ldap-verschlüsselung--automatisch--separat | ||

| bestehende und neue Verbindungen werden separat verschlüsselt und signiert (''seal'') | |||

| existing and new connections are encrypted and signed separately }} | |||

{{var | ldap-verschlüsselung--automatisch--ssl | {{var | ldap-verschlüsselung--automatisch--ssl | ||

| bei Aktivierung von SSL wird keine zusätzliche Verschlüsselung angewendet. | |||

| if SSL is activated, no additional encryption is applied }} | |||

{{var | Root-Zertifikat | {{var | Root-Zertifikat | ||

| Root-Zertifikat | |||

| Root Certificate }} | |||

{{var | Zertifikat | {{var | Zertifikat | ||

| Zertifikat | |||

| Certificate }} | |||

{{var | Zertifikat--text | {{var | Zertifikat--text | ||

| Es kann ein Root-Zertifikat hinterlegt werden. | |||

| A root certificate can be deposited. }} | |||

{{var | LDAP-Filter--desc | {{var | LDAP-Filter--desc | ||

| Schränkt die Authentisierung auf Mitglieder der folgenden Gruppen ein: {{info|Weitere Filter sind möglich}} | |||

* 268435456 (→ Gruppen, SAM_ALIAS_OBJECT 0x20000000) | * 268435456 (→ Gruppen, SAM_ALIAS_OBJECT 0x20000000) | ||

* 268435457 (→ Nicht Sicherheits-Gruppen, SAM_NON_SECURITY_ALIAS_OBJECT 0x20000001) | * 268435457 (→ Nicht Sicherheits-Gruppen, SAM_NON_SECURITY_ALIAS_OBJECT 0x20000001) | ||

* 805306368 (→ Benutzer Konten, SAM_USER_OBJECT 0x30000000) | * 805306368 (→ Benutzer Konten, SAM_USER_OBJECT 0x30000000) | ||

| Restricts authentication to members of the following groups: {{info|Further filters are possible}} | |||

* 268435456 (→ Groups, SAM_ALIAS_OBJECT 0x20000000) | * 268435456 (→ Groups, SAM_ALIAS_OBJECT 0x20000000) | ||

* 268435457 (→ Non Security Groups, SAM_NON_SECURITY_ALIAS_OBJECT 0x20000001) | * 268435457 (→ Non Security Groups, SAM_NON_SECURITY_ALIAS_OBJECT 0x20000001) | ||

* 805306368 (→ User Accounts, SAM_USER_OBJECT 0x30000000) }} | * 805306368 (→ User Accounts, SAM_USER_OBJECT 0x30000000) }} | ||

{{var | User-Attribute | {{var | User-Attribute | ||

| User-Attribute | |||

| User-Attribute: }} | |||

{{var | User-Attribute--text | {{var | User-Attribute--text | ||

| Es können Attribute definiert werden, unter denen die AD Verwaltung die Informationen zum Benutzer speichert und die dann von der UTM abgefragt werden können: | |||

| Attributes can be defined under which the AD administration stores the user information and which can then be queried by the UTM: }} | |||

{{var | Mail-Attribute | {{var | Mail-Attribute | ||

| Mail-Attribute | |||

| Mail-Attribute }} | |||

{{var | Mail-Attribute--text | {{var | Mail-Attribute--text | ||

| Die Attribute von OTP bis SSL-VPN, die hier eingetragen sind, existieren in der Regel nicht im AD.<br>Um zum Beispiel den OTP-Geheimcode auf dem AD zu hinterlegen, kann ein ungenutztes Attribut des AD Schema verwendet werden, der diesen Geheimcode des Benutzers enthält.<br>Eine entsprechende Anleitung befindet sich im Artikel [[UTM/AUTH/OTP-AD | Einbinden der OTP Funktion in das Active Directory]]. | |||

| The attributes from OTP to SSL VPN, which are entered here, usually do not exist in the AD.<br>For example, to store the OTP secret code on the AD, an unused attribute of the AD schema can be used, which contains this secret code of the user.<br>A corresponding instruction can be found in the article [[UTM/AUTH/OTP-AD | Integrating the OTP function into the Active Directory]]. }} | |||

{{var | page-size--desc | {{var | page-size--desc | ||

| In größeren Umgebungen kann es vorkommen, dass bei LDAP-Anfragen die serverseitig festgelegte, maximale Anzahl von Datensätzen (im AD sind es 1000) überschritten wird. Mit Page Size kann eingestellt werden das die LDAP-Abfrage stückweise ausgeführt wird. Eine Page Size von 500 bedeutet 500 Datensätze pro Abfrage. Die Page Size von 0 deaktiviert eine schrittweise LDAP-Abfrage. | |||

| In larger environments, LDAP requests may exceed the maximum number of records defined on the server side (1000 in AD). With Page Size you can set that the LDAP query is executed piecewise. A page size of 500 means 500 data records per query. A page size of 0 deactivates a step-by-step LDAP query. }} | |||

{{var | ad-benutzergruppen-berechtigungen | {{var | ad-benutzergruppen-berechtigungen | ||

| AD Benutzergruppen Berechtigungen erteilen | |||

| AD Grant permissions to user groups }} | |||

{{var | ad-benutzergruppen-berechtigungen--bild | {{var | ad-benutzergruppen-berechtigungen--bild | ||

| UTM_11-8_Authentifizierung_Benutzer_Gruppe-CLientlessvpn.png | |||

| UTM_11-8_Authentifizierung_Benutzer_Gruppe-CLientlessvpn-en.png }} | |||

{{var | ad-benutzergruppen-berechtigungen--bild--cap | {{var | ad-benutzergruppen-berechtigungen--bild--cap | ||

| Gruppen Berechtigungen | |||

| Group permissions }} | |||

{{var | ad-benutzergruppen-berechtigungen--desc | {{var | ad-benutzergruppen-berechtigungen--desc | ||

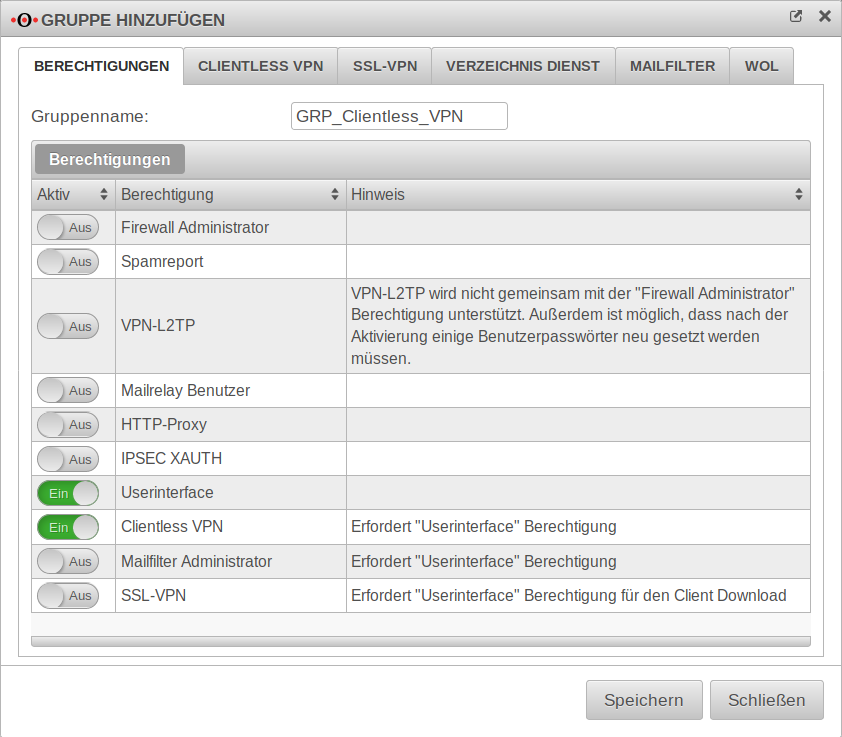

| Um den Benutzern aus dem Active Directory die Berechtigungen für den Zugriff auf das User-Interface der UTM und der Nutzung des Clientless VPN zu erteilen, wird im Menü {{Menu|Authentifizierung|Benutzer|Gruppen|Gruppe hinzufügen|+}} eine Gruppe mit eben diesen Berechtigungen angelegt. | |||

| To grant users from the Active Directory the permissions for accessing the UTM user interface and using the Clientless VPN, a group with exactly these permissions is created in the {{Menu|Authentication|User|Groups|Add Group|+}} menu. }} | |||

{{var | Aktiv | {{var | Aktiv | ||

| Aktiv | |||

| Active }} | |||

{{var | Berechtigung | {{var | Berechtigung | ||

| Berechtigung | |||

| Permissions }} | |||

{{var | Hinweis | {{var | Hinweis | ||

| Hinweis | |||

| Note }} | |||

{{var | benutzergruppe-auswählen | {{var | benutzergruppe-auswählen | ||

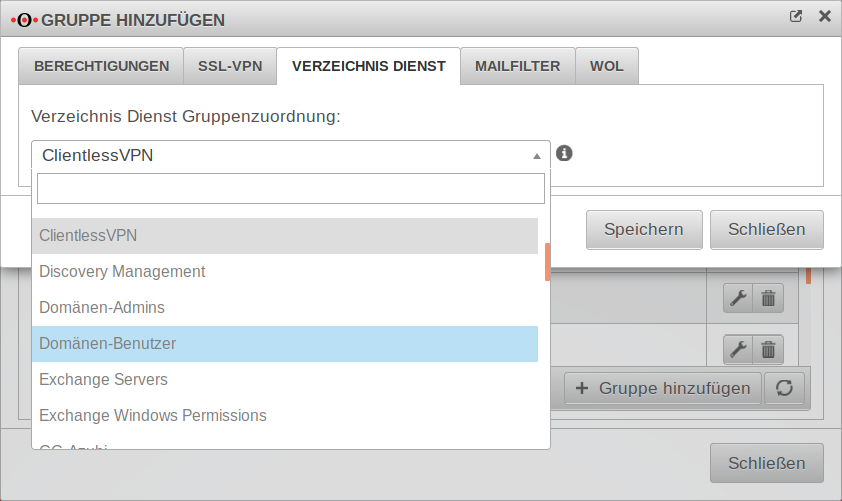

| UTM_11-8_Authentifizierung_Gruppe-hinzufügen_Verzeichnisdienst.png | |||

| UTM_11-8_Authentifizierung_Gruppe-hinzufügen_Verzeichnisdienst-en.png }} | |||

{{var | benutzergruppe-auswählen--cap | {{var | benutzergruppe-auswählen--cap | ||

| Benutzergruppe aus AD auswählen | |||

| Select user group from AD }} | |||

{{var | benutzergruppe-auswählen--text | {{var | benutzergruppe-auswählen--text | ||

| Im Reiter {{ Reiter | Verzeichnis Dienst}} kann jetzt die entsprechende Gruppe aus dem Active Directory ausgewählt und zugeordnet werden.<p>Weitere Informationen über Clientless VPN Berechtigungen befindet sich in dem Wiki zu [[UTM/VPN/ClientlessVPN#Zuweisen_der_Gruppe | Clientless VPN]].</p> | |||

| In the tab {{Reiter| Directory Service}} the corresponding group from the Active Directory can now be selected and assigned.<p> Further information about Clientless VPN permissions can be found in the wiki for [[UTM/VPN/ClientlessVPN#Assign_to_the_group | Clientless VPN]].</p> }} | |||

{{var | Ergebnis | {{var | Ergebnis | ||

| Ergebnis | |||

| Result }} | |||

{{var | Ergebnis--text | {{var | Ergebnis--text | ||

| Nach dem Speichern kann sich jeder Benutzer, der Mitglied in der AD Gruppe ''ClientlessVPN'' ist, mit seinen Windows Domänen Zugangsdaten für die Nutzung des Clientless VPN auf der UTM anmleden. | |||

| After saving, every user who is a member of the AD group ''ClientlessVPN'' can log on to the UTM with their Windows domains access data for using the Clientless VPN. }} | |||

{{var | ad-test-cli | {{var | ad-test-cli | ||

| Überprüfen der AD Anbindung mit CLI | |||

| }} | |||

{{var | ad-test-cli--text | {{var | ad-test-cli--text | ||

| Über CLI (Command Line Interface) Kommandos lässt sich verschiedenes über die Active Directory Anbindung und Benutzer überprüfen.{{Hinweis-neu|Hinweis:}} Erfolgt die Eingabe (Bildschirm und Tastatur) direkt an der UTM lautet der Eingabe-Prompt der Firewall z. B.: ''firewall.foo.local>'' bzw. entprechend der lokalen Konfiguration. Bei Aufruf über das User-Interface mit dem Menü {{Menu|Extras|CLI}} lautet der Prompt ''CLI>''Dahinter befindet sich das CLI Kommando.<br>Bei den Zeilen darunter handelt es sich um die Ausgabe der UTM zu diesem Befehl. | |||

| Validating the AD connection with CLI }} | |||

{{var | ad-beitreten | {{var | ad-beitreten | ||

| Beitreten und Verlassen der Domäne | |||

| Joining and leaving the domain }} | |||

{{var | ad-beitreten--text | {{var | ad-beitreten--text | ||

| Um zu überprüfen ob die UTM schon der Domäne beigetreten ist: | |||

| To validate whether the UTM has already joined the domain: }} | |||

{{var | ad-beitreten--text--alternativ | {{var | ad-beitreten--text--alternativ | ||

| Sollte das nicht der Fall sein, erfolgt die Ausgabe | |||

| If this is not the case, the following output will take place }} | |||

{{var | ad-beitreten--alternativ--comand | {{var | ad-beitreten--alternativ--comand | ||

| In diesem Fall kann der Domäne mit dem folgenden Kommando beigetreten werden | |||

| In this case the domain can be joined with the following command }} | |||

{{var | ad-beitreten--command-verlassen | {{var | ad-beitreten--command-verlassen | ||

| Das Kommando um die Domäne zu verlassen lautet | |||

| The command to leave the domain is }} | |||

{{var | ad-beitreten--passwort | {{var | ad-beitreten--passwort | ||

| Beim Beitreten bzw. Verlassen des Active Directories ist die Angabe des Administratorpasswortes notwendig. Das Passwort wird nicht gespeichert, die AD-Zugehörigkeit ist trotzdem Reboot fest. | |||

| When entering or leaving the Active Directory, the administrator password must be entered. The password is not stored, but the AD membership is nevertheless rebootable. }} | |||

{{var | ad-zeigen | {{var | ad-zeigen | ||

| AD Gruppen anzeigen | |||

| Display AD groups }} | |||

{{var | ad-zeigen--text | {{var | ad-zeigen--text | ||

| Mit dem folgenden Kommando können die Gruppen im Active Directory aufgelistet werden: | |||

| With the following command the groups can be listed in the Active Directory: }} | |||

{{var | ad-zugehörigkeit | {{var | ad-zugehörigkeit | ||

| Überprüfen der Benutzer und Gruppenzugehörigkeit | |||

| Verification of users and group membership }} | |||

{{var | ad-zugehörigkeit--text | {{var | ad-zugehörigkeit--text | ||

| Das folgende Kommando überprüft, ob ein ''AD-Benutzer'' einer ''UTM Gruppe'' zugeordnet ist: | |||

| The following command checks whether an ''AD user'' is assigned to an ''UTM group'': }} | |||

{{var | ad-zugehörigkeit--no-member | {{var | ad-zugehörigkeit--no-member | ||

| Sollte das nicht der Fall sein erfolgt die Ausgabe | |||

| If this is not the case, the output is }} | |||

{{var | ad-zugehörigkeit--gruppe | {{var | ad-zugehörigkeit--gruppe | ||

| Befehl, um zu einem AD-Benutzer die Gruppenzugehörigkeit und Berechtigungen auszugegeben: | |||

| Command to display the group membership and permissions for an AD user: }} | |||

{{var | dc-hinters2s | {{var | dc-hinters2s | ||

| Domain-Controller hinter Site-to-Site-VPN | |||

| Domain controller behind site-to-site VPN }} | |||

{{var | dc-hinters2s--text | {{var | dc-hinters2s--text | ||

| In manchen Szenarien befindet sich der Domain-Controller hinter einem Site-to-Site-VPN-Tunnel. Ist dies der Fall, muss eine entsprechende Zone und eine Regel konfiguriert werden. | |||

| In some scenarios, the domain controller is located behind a site-to-site VPN tunnel. If this is the case, a corresponding zone and rule must be configured. }} | |||

{{var | dc-hinters2s--hinweis | {{var | dc-hinters2s--hinweis | ||

| Achtung: Für einen Beitritt in ein Active-Directory, das sich hinter einem VPN-Tunnel befindet, werden in der NAT-Regel Richtung Domain-Controller neben den DNS-Ports die LDAP-Ports benötigt. | |||

| Attention: To join an active directory located behind a VPN tunnel, the LDAP ports are required in the NAT rule towards the domain controller in addition to the DNS ports. }} | |||

{{var | 1=groups--permissions | |||

| 2=<p>Die Berechtigungen zu den in der UTM enthaltenen Diensten können in Gruppen verwaltet werden. Die Benutzer, die diesen Gruppen zugeordnet werden sollen, müssen zunächst entsprechenden Benutzergruppen im AD zugeordnet werden.</p> | |||

| 3=<p>The authorizations for the services contained in the UTM can be managed in groups. The users to be assigned to these groups must first be assigned to corresponding user groups in AD.</p> }} | |||

{{var | neu--alle-dcs | |||

| Ab 11.8.10: Verwendung sämtlicher DCs für LDAP Anfragen | |||

| }} | |||

{{var | neu--alle-dcs--desc | |||

| Ab Version 11.8.10 wird nicht nur der PDC, sondern '''sämtliche''' DCs für LDAP Anfragen verwendet. Somit steht die Authentifizierung für Benutzer aus dem AD auch zu Verfügung, wenn der PDC nicht erreichbar ist. | |||

| }} | |||

{{var | </div> {{Select_lang}} {{TOC2}} | ||

{{Header|11.8.10| | |||

* {{#var:neu--alle-dcs}} | |||

* {{#var:neu--ldap}} | |||

* {{#var:neu--menu}} | |||

* {{#var:neu--appliance-account}} | |||

|[[UTM/AUTH/AD_Anbindung-v11.4 |'''11.5''']] | |||

[[UTM/AUTH/AD_Anbindung_11.7 |'''11.7''']] | |||

[[UTM/AUTH/AD_Anbindung_11.8 |'''11.8''']] | |||

|{{Menu|{{#var:Authentifizierung}}|{{#var:AD/LDAP Authentifizierung}} }} | |||

}} | |||

---- | |||

=== {{#var:Einführung}} === | |||

< | <div class="Einrücken"> | ||

{{#var:ladap--desc}} | |||

{{#var:neu--alle-dcs--desc}} | |||

<br clear=all></div> | |||

< | |||

---- | ---- | ||

=== {{#var:Voraussetzung}} === | === {{#var:Voraussetzung}} === | ||

<div class="Einrücken"> | |||

{{#var:Voraussetzung--desc}} | {{#var:Voraussetzung--desc}} | ||

{{ | {{Einblenden3| {{#var:vorbereitung-ad}} |{{#var:hide}}|true|dezent}} | ||

< | ==== {{#var:add-usergroup}} ==== | ||

{{pt3| WIN2012_AD_Sgrpcvpn1.png | {{#var:security-groups--ad}} }} | |||

{{pt3| WIN2012 AD Sgrpcvpn2.png | {{#var:security-groups--added}} }} | |||

<div class="Einrücken"> | |||

{{#var:groups--permissions}} | |||

{{#var:user-groups--added--text}} | |||

<br clear=all></div> | |||

< | ==== {{#var:Benutzer hinzufügen}} ==== | ||

{{pt3| WIN2012_AD_EgrpM.png | {{#var:Benutzer hinzufügen}} }} | |||

{{pt3| WIN2012_AD_EuserMv.png | {{#var:Benutzer-ist-mitglied}} }} | |||

<div class="Einrücken"> | |||

{{#var:Benutzer hinzufügen--desc}} | |||

<br clear=all></div> | |||

</div></div></div> | |||

---- | |||

=== {{#var:utm-in-domäne}} === | |||

<div class="Einrücken"> | |||

{{ | <p>{{Hinweis-neu|!|g}} {{#var:utm-in-domäne--uhrzeit}}</p> | ||

<p>{{#var:utm-in-domäne--authentifizierung}}</p> | |||

</div><br clear=all> | |||

</ | |||

<p> | |||

<p>{{#var: | ==== {{#var:ad-verbindung}} ==== | ||

<div class="Einrücken"> | |||

<p>{{#var:ad-verbindung--text}}</p> | |||

<p>{{#var:ad-verbindung--assistent}}</p> | |||

</div><br clear=all> | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

{| class="sptable2 pd5" | ===== {{#var:Schritt}} 1: {{#var:Verzeichnistyp}} ===== | ||

| class="Bild" rowspan="5" | {{Bild| {{#var:schritt-1--bild}} |{{#var:Schritt}} 1}} | |||

|- | |- class="Leerzeile" | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | |||

===== {{#var: | |||

| | |||

|- | |||

|- | |- | ||

| {{ b | | | {{b|{{#var:Verzeichnistyp}}: }} || {{Button| AD - Active Directory|dr}} || <li class="UTM list--element__alert list--element__hint em2">{{Hinweis-neu| {{#var:ad-hinweis}}|g|c=graul }}<br> {{#var:ad-hinweis--erklärung}} | ||

|- class="Leerzeile" | |||

| {{Button|{{#var:Weiter}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

===== {{#var:Schritt}} 2: {{#var:Einstellungen}} ===== | |||

| class="Bild" rowspan="7" | {{Bild| {{#var:schritt-2--bild}} |{{#var:Schritt}} 2}} | |||

|- | |- | ||

| {{ b | {{#var: | | {{b|{{#var:ip}} }} || {{cb|192.168.145.1}} || {{#var:beispiel-adrresse}} | ||

|- | |- | ||

| {{ b | | | {{b|Domain:}} || {{ic|ttt-point.local}} || Domainname | ||

|- | |- | ||

| {{b|{{#var:Arbeitsgruppe}} }} || {{ic|ttt-point}} || {{#var:netbios-name}} | |||

|- | |- | ||

| class="Leerzeile" colspan="3" | | | {{b|Appliance Account:}} || {{ic|sp-utml}} || {{#var:appliance-account--text}}<br> {{Hinweis-neu|!|g}} {{#var:appliance-account--text--cluster-hinweis}} | ||

|- class="Leerzeile" | |||

| {{Button|{{#var:Weiter}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="noborder" | |||

| colspan="3" | | |||

===== {{#var:Schritt}} 3: Nameserver ===== | ===== {{#var:Schritt}} 3: Nameserver ===== | ||

| class="Bild" rowspan="6" | {{Bild| {{#var:schritt-3--bild}} |{{#var:Schritt}} 3: Nameserver}} | |||

|- class="noborder" | |||

| colspan="3" | {{#var:schritt-3--text}}<br> {{Button|{{#var:add-server}}|+}} | |||

|- | |||

| | |||

|- | |- | ||

| | | {{b|{{#var:ip-adresse}}: }} || {{ic|192.168.145.1}} ||{{Hinweis-neu|!|g}} {{#var:Beispieladresse}} <br>{{#var:ip-adresse--text}} | ||

|- | |- | ||

| class="Leerzeile" colspan="3" | | | {{Button|{{#var:Speichern}} }} || colspan="2" | <p>{{#var:ad-server}} </p> | ||

==== {{#var: | |- class="Leerzeile" | ||

{{#var: | | {{Button|{{#var:Weiter}} }} | ||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

===== {{#var:Schritt}} 4: {{#var:Beitreten}} ===== | |||

| class="Bild" rowspan="5" | {{Bild| {{#var:schritt-4--bild}} }} | |||

|- | |- | ||

| {{ b | {{#var: | | {{b|{{#var:Administratorname}} }} || {{ic|Administrator}} || {{Hinweis-neu|!|g}} {{#var:Administratorname--hinweis}} | ||

|- | |- | ||

| {{ b | {{#var: | | {{b|{{#var:Passwort}} }} || {{ic| <nowiki>••••••••</nowiki> }} || {{einblenden3| {{#var:hinweis--cluster}} | {{#var:ausblenden}} |true|dezent|icon={{spc|io|o|-|c=g}} }} {{#var:hinweis--cluster--text}} separat eingegeben werden. </p><small>Bis auf den {{b|Appliance Account:}} (siehe Schritt 2) werden alle anderen Angaben im Cluster synchronisiert.</small> <br>Abschluss mit {{Button|Beitreten}}</div> | ||

|- class="Leerzeile" | |||

| {{Button|{{#var:fertig}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="noborder" | |||

| colspan="3" | | |||

==== {{#var:ergebnis-ad}} ==== | |||

| class="Bild" rowspan="5" | {{Bild|{{#var:ergebnis--bild}} }} | |||

|- class="noborder" | |||

| colspan="3" | {{#var:ergebnis-ad--text| Ergebnis im Abschnitt {{Kasten|Status}}: }} | |||

|- | |- | ||

| | | {{b|{{#var:aktiviert}}: }} || {{ButtonAn|{{#var:ein}} }} || {{#var:ad-aktiviert--text}} | ||

|- | |- | ||

| class="Leerzeile" colspan="3" | {{h4 | {{#var:Erweiterte- | | {{b|{{#var:Verbindungsstatus}} }} || {{#if:|| <small><font color=green>⬤</font></small>}} || {{#var:Verbindungsstatus--text}} | ||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

{{h4| {{#var:Erweiterte-Einstellungen}} | {{Reiter|{{#var:Erweitert}} }} }} | |||

|- | |- | ||

| {{ b | SSL:}} || {{ ButtonAus|{{#var:aus}} }} || {{#var:ssl--text | | {{b|SSL:}} || {{ButtonAus|{{#var:aus}} }} || {{#var:ssl--text}} | ||

| class="Bild" rowspan="13" | {{Bild| {{#var:erweitert--bild}} |{{#var:Erweiterte-Einstellungen}} }} | |||

|- | |- | ||

| colspan="3" | <span id="LDAP"></span>{{Hinweis| ! {{#var:ldap--hinweis | | colspan="3" | <span id="LDAP"></span>{{Hinweis-neu|! {{#var:ldap--hinweis}}: |g|c=graul}}{{#var:ldap--hinweis--text}}<br> | ||

{{Hinweis| {{#var:ab| ab }} 11.8.8|11.8.8|gr}} {{#var:ldap-verschlüsselung--automatisch | {{Hinweis-neu| {{#var:ab| ab }} 11.8.8|11.8.8|gr}} {{#var:ldap-verschlüsselung--automatisch}} {{Hinweis-neu|§ {{#var:ldap-verschlüsselung--automatisch--hinweis}} |11.8.8}} | ||

* {{#var:ldap-verschlüsselung--automatisch--separat | * {{#var:ldap-verschlüsselung--automatisch--separat}} | ||

* {{#var:ldap-verschlüsselung--automatisch--ssl | * {{#var:ldap-verschlüsselung--automatisch--ssl}} | ||

|- | |- | ||

| {{ b | {{#var: | | {{b|{{#var:Root-Zertifikat}}: }} || {{Button|{{#var:Zertifikat}} |dr}} || {{#var:Zertifikat--text}} | ||

|- | |- | ||

| {{ b | LDAP-Filter: }} || {{ic| <nowiki>(|(sAMAccountType=268435456)(sAMAccountType=268435457)(sAMAccountType=805306368))</nowiki></code> }} || ''[https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-drsr/cc44dc4c-fb88-4ffb-9a29-148fb39002d4 sAMAccountType]=''{{#var:LDAP-Filter--desc}} | | {{b|LDAP-Filter:}} || {{ic| <nowiki>(|(sAMAccountType=268435456)(sAMAccountType=268435457)(sAMAccountType=805306368))</nowiki></code> }} || ''[https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-drsr/cc44dc4c-fb88-4ffb-9a29-148fb39002d4 sAMAccountType]=''{{#var:LDAP-Filter--desc}} | ||

|- | |- | ||

| {{ b | {{#var: | | {{b|{{#var:User-Attribute}}: }} || {{ic|sAMAccountName}} || {{#var:User-Attribute--text}} | ||

|- | |- | ||

| {{ b | {{#var: | | {{b| {{#var:Mail-Attribute}}: }} || {{ic| {{cb|proxyAddresses}} |cb}} || | ||

|- | |- | ||

| class="Leerzeile" colspan="3" | <br>{{#var:Mail-Attribute--text | | class="Leerzeile" colspan="3" | <br>{{#var:Mail-Attribute--text}} | ||

|- | |- | ||

| {{ b | OTP-Attribute: }} || {{ ic | sPOTPSecret }} || | | {{b|OTP-Attribute:}} || {{ic|sPOTPSecret}} || | ||

|- | |- | ||

| {{ b | L2TP-Attribute: }} || {{ ic | sPL2TPAddress }} || | | {{b|L2TP-Attribute:}} || {{ic|sPL2TPAddress}} || | ||

|- | |- | ||

| {{ b | SSL-VPN-Attribute (IPv4): }} || {{ ic | sPOVPNAddress }} || | | {{b|SSL-VPN-Attribute (IPv4):}} || {{ic|sPOVPNAddress}} || | ||

|- | |- | ||

| {{ b | SSL-VPN-Attribute (IPv6): }} || {{ ic | sPOVPNIP6Address }} || | | {{b|SSL-VPN-Attribute (IPv6):}} || {{ic|sPOVPNIP6Address}} || | ||

|- | |- | ||

| {{ b | SSL-Bump-Attribute: }} || {{ ic | sPSSLBumpMode }} || | | {{b|SSL-Bump-Attribute:}} || {{ic|sPSSLBumpMode}} || | ||

|- | |- | ||

| {{ b | Cert-Attribute: }} || {{ ic | sPCertificate }} || | | {{b|Cert-Attribute:}} || {{ic| sPCertificate}} || | ||

|- | |- | ||

| {{ b | Page Size: }} || {{ ic | 500   |c}} || colspan="2" | {{#var:page-size--desc | | {{b|Page Size:}} || {{ic|500   |c}} || colspan="2" | {{#var:page-size--desc}} | ||

|} | |} | ||

---- | ---- | ||

=== {{#var:ad-benutzergruppen-berechtigungen | === {{#var:ad-benutzergruppen-berechtigungen}} === | ||

{{ pt3 | {{#var:ad-benutzergruppen-berechtigungen--bild | {{pt3| {{#var:ad-benutzergruppen-berechtigungen--bild}} |{{#var:ad-benutzergruppen-berechtigungen--bild--cap}} }} | ||

{{#var:ad-benutzergruppen-berechtigungen--desc | <div class="Einrücken"> | ||

{| class="sptable2 pd5" | {{#var:ad-benutzergruppen-berechtigungen--desc}} | ||

! {{#var: | </div> | ||

{| class="sptable2 pd5 Einrücken" | |||

! {{#var:Aktiv}} !! {{#var:Berechtigung}} !! {{#var:Hinweis}} | |||

|- | |- | ||

| {{ButtonAn| {{#var:ein | | {{ButtonAn|{{#var:ein}} }} || {{ic|Userinterface}} || | ||

|- | |- | ||

| {{ButtonAn| {{#var:ein | | {{ButtonAn|{{#var:ein}} }} || {{ic|Clientless VPN}} || Gewünschte Berechtigung | ||

|} | |} | ||

<br clear=all> | <br clear=all> | ||

{{ pt3 | {{#var:benutzergruppe-auswählen | {{pt3| {{#var:benutzergruppe-auswählen}} |{{#var:benutzergruppe-auswählen--cap}} }} | ||

{{#var:benutzergruppe-auswählen--text | <div class="Einrücken"> | ||

{{#var:benutzergruppe-auswählen--text}} | |||

< | <br clear=all></div> | ||

---- | ---- | ||

<br clear=all> | === {{#var:Ergebnis}} === | ||

<div class="Einrücken"> | |||

<p>{{#var:Ergebnis--text}}</p> | |||

<br clear=all></div> | |||

---- | ---- | ||

{{ | === {{#var:ad-test-cli}} === | ||

<div class="Einrücken"> | |||

{{#var:ad-test-cli--text}} | |||

<br clear=all></div> | |||

==== {{#var:ad-beitreten | ==== {{#var:ad-beitreten}} ==== | ||

<div class="Einrücken"> | |||

{{#var:ad-beitreten--text | {{#var:ad-beitreten--text}} | ||

cli> '''system activedirectory testjoin''' | cli> '''system activedirectory testjoin''' | ||

Join is OK | Join is OK | ||

cli> | cli> | ||

{{#var:ad-beitreten--text--alternativ | {{#var:ad-beitreten--text--alternativ}} | ||

cli> '''system activedirectory testjoin''' | cli> '''system activedirectory testjoin''' | ||

Not joined | Not joined | ||

cli> | cli> | ||

{{#var:ad-beitreten--alternativ--comand | {{#var:ad-beitreten--alternativ--comand}} | ||

cli> '''system activedirectory join password Beispiel-Admin-Passwort''' | cli> '''system activedirectory join password Beispiel-Admin-Passwort''' | ||

Password for Administrator@TTT-POINT.LOCAL: | Password for Administrator@TTT-POINT.LOCAL: | ||

| Zeile 557: | Zeile 583: | ||

cli> | cli> | ||

{{#var:ad-beitreten--command-verlassen | {{#var:ad-beitreten--command-verlassen}} | ||

cli> '''system activedirectory leave password Beispiel-Admin-Passwort''' | cli> '''system activedirectory leave password Beispiel-Admin-Passwort''' | ||

Enter Administrator's password: | Enter Administrator's password: | ||

| Zeile 563: | Zeile 589: | ||

cli> | cli> | ||

{{#var:ad-beitreten--passwort | {{#var:ad-beitreten--passwort}} | ||

<br clear=all></div> | |||

==== {{#var:ad-zeigen | ==== {{#var:ad-zeigen}} ==== | ||

{{#var:ad-zeigen--text | <div class="Einrücken"> | ||

{{#var:ad-zeigen--text}} | |||

cli> '''system activedirectory lsgroups''' | cli> '''system activedirectory lsgroups''' | ||

member | member | ||

| Zeile 584: | Zeile 612: | ||

Windows-Autorisierungszugriffsgruppe | Windows-Autorisierungszugriffsgruppe | ||

cli> | cli> | ||

<br clear=all></div> | |||

==== {{#var:ad-zugehörigkeit | ==== {{#var:ad-zugehörigkeit}} ==== | ||

{{#var:ad-zugehörigkeit--text | <div class="Einrücken"> | ||

{{#var:ad-zugehörigkeit--text}} | |||

cli> '''user check name "m.meier" groups grp_ClientlessVPN''' | cli> '''user check name "m.meier" groups grp_ClientlessVPN''' | ||

matched | matched | ||

cli> | cli> | ||

{{#var:ad-zugehörigkeit--no-member | {{#var:ad-zugehörigkeit--no-member}} | ||

not a member | not a member | ||

cli> | cli> | ||

{{#var:ad-zugehörigkeit--gruppe | {{#var:ad-zugehörigkeit--gruppe}} | ||

cli> '''user get name m.meier''' | cli> '''user get name m.meier''' | ||

name |groups |permission | name |groups |permission | ||

| Zeile 601: | Zeile 631: | ||

m.meier|grp_ClientlessVPN|WEB_USER,VPN_CLIENTLESS | m.meier|grp_ClientlessVPN|WEB_USER,VPN_CLIENTLESS | ||

cli> | cli> | ||

<br clear=all></div> | |||

==== {{#var:dc-hinters2s | ==== {{#var:dc-hinters2s}} ==== | ||

{{#var:dc-hinters2s--text | <div class="Einrücken"> | ||

{{#var:dc-hinters2s--text}} <br> | |||

[http://wiki.securepoint.de/index.php/UTM/VPN/DNS_Relay#DNS_Relay_f.C3.BCr_einen_IPSec_Site-to-Site_Tunnel DNS-Relay bei IPSec-S2S]<br> | [http://wiki.securepoint.de/index.php/UTM/VPN/DNS_Relay#DNS_Relay_f.C3.BCr_einen_IPSec_Site-to-Site_Tunnel DNS-Relay bei IPSec-S2S]<br> | ||

[http://wiki.securepoint.de/index.php/UTM/VPN/DNS_Relay#DNS_Relay_f.C3.BCr_einen_OpenVPN_Site-to-Site_Tunnel DNS-Relay bei SSL-S2S]<br> | [http://wiki.securepoint.de/index.php/UTM/VPN/DNS_Relay#DNS_Relay_f.C3.BCr_einen_OpenVPN_Site-to-Site_Tunnel DNS-Relay bei SSL-S2S]<br> | ||

{{ Hinweis | !! {{#var:dc-hinters2s--hinweis | {{Hinweis-neu|!! {{#var:dc-hinters2s--hinweis}}|g|c=graul}} | ||

<br clear=all></div> | |||

---- | ---- | ||

Aktuelle Version vom 15. Mai 2023, 15:56 Uhr

notempty

- Ab 11.8.10: Verwendung sämtlicher DCs für LDAP Anfragen

- Automatische Einstellung der Verschlüsselung einer LDAP-Anbindung

- Der Eintrag hat einen eigenen Platz in der Menü-Struktur erhalten und wurde im Layout angepasst.

- Hinweis auf Appliance Account-Name im Cluster-Betrieb

Einführung

Die AD/LDAP-Anbindung ermöglicht es, bestehende Verzeichnisdienste wie das Microsoft Active Directory® oder andere auf dem LDAProtocol basierende Systeme für die Authentifizierung, Verwaltung von Gruppen und Speichern von Attributen zu nutzen.

Zentral verwaltete Benutzer aus dem Verzeichnis können so einfach für die Authentifizierung oder Nutzung von Diensten auf der UTM verwendet werden.

Dies erleichtert die Administration komplexer Unternehmensnetzwerke und vereinheitlicht die Benutzer-Verwaltung.

Für die Anbindung an das Directory wird unter anderem das Light Directory Access Protocol (LDAP) verwendet.

Mittels LDAP können die Informationen über Benutzer, Gruppen und weitere Objekte aus dem Directory ausgelesen werden.

In ADV190023 (Microsoft Guidance for Enabling LDAP Channel Binding and LDAP Signing) wird auf diesen Umstand hingewiesen und eine Anpassung der Sicherheitseinstellungen bekannt gegeben.

Zukünftig ist eine Signierung und Verschlüsselung des LDAP-Verkehrs erforderlich (seal).

Alternativ kann das die gesamte Verbindung mit SSL abgesichert werden.

Ab Version 11.8.10 wird nicht nur der PDC, sondern sämtliche DCs für LDAP Anfragen verwendet. Somit steht die Authentifizierung für Benutzer aus dem AD auch zu Verfügung, wenn der PDC nicht erreichbar ist.

Voraussetzung

Um ein AD / LDAP zur Authentisierung nutzen zu können, müssen dort Benutzer angelegt und in Gruppen organisiert sein.

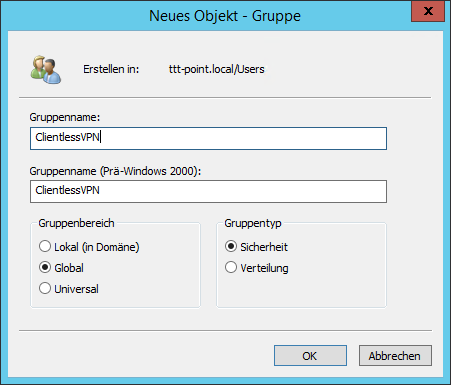

Benutzergruppen im AD anlegen

Die Berechtigungen zu den in der UTM enthaltenen Diensten können in Gruppen verwaltet werden. Die Benutzer, die diesen Gruppen zugeordnet werden sollen, müssen zunächst entsprechenden Benutzergruppen im AD zugeordnet werden.

In diesem Beispiel sollen die Benutzer für Clientless VPN über den Active Directory Service Authentifiziert werden.

Es muss also zunächst eine Gruppe vom Typ Sicherheitsgruppe auf dem AD hinzugefügt werden, die hier den Namen ClientlessVPN bekommt.

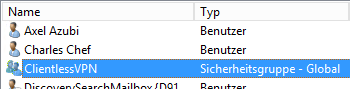

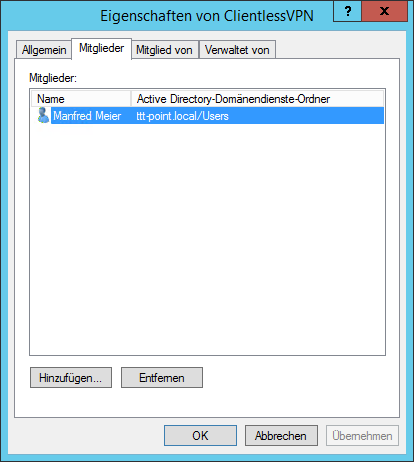

Benutzer im AD hinzufügen

Anschließend werden die Benutzer, die für Clientless VPN freigeschaltet werden sollen, zu dieser Gruppe hinzugefügt.

UTM in die Domäne einbinden

Im Menü wird die Authentifizierung konfiguriert.

AD Verbindung herstellen

Besteht noch keine AD/LDAP-Authentifizierung öffnet sich automatisch der AD/LDAP Authentifizierungs Assistent

Andernfalls kann der Assistent mit der Schaltfläche gestartet werden.

Schritt 1: Verzeichnistyp |

| ||

| Beschriftung | Wert | Beschreibung | |

|---|---|---|---|

| Verzeichnistyp: | Es sollte auf alle Fälle der Verzeichnistyp »AD« gewählt werden, wenn es sich um eine Active Directory Umgebung handelt. Zwar läuft auch hier ein LDAP, die Gruppenzugehörigkeit wird aber in der AD Umgebung anders behandelt als bei einem reinen LDAP-Server. | ||

Schritt 2: Einstellungen |

| ||

| IP oder Hostname: | » ✕192.168.145.1 | (Beispiel-Adresse!) | |

| Domain: | ttt-point.local | Domainname | |

| Arbeitsgruppe: | ttt-point | Der NETBIOS-Name des AD Sollte dieser von der Base Domain abweichen, muss hier der korrekte NETBIOS-Name eingetragen werden. | |

| Appliance Account: | sp-utml | Der Name, unter dem die UTM im AD in der Gruppe Computers eingetragen wird. Ein eindeutiger Name, der nicht doppelt vergeben werden darf! Bei Betrieb der UTM im Cluster muss der Name im Master und Spare unterschiedlich sein. Der Name wird nicht synchronisiert!

| |

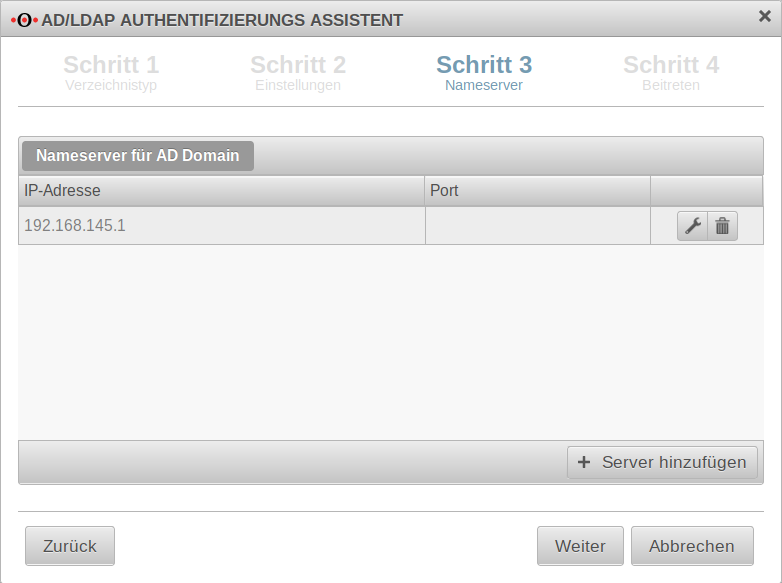

Schritt 3: Nameserver |

| ||

| Ist der AD-Server noch nicht als Name-Server eingetragen, wird das in diesem Schritt vorgenommen: | |||

| IP-Adresse: | 192.168.145.1 | Beispieladresse! IP-Adresse eines AD-Servers der Domäne, ggf. zusätzlich der Port | |

Der AD-Server wird damit als Relay-Zone im Nameserver der UTM hinzugefügt. Der Eintrag ist im Menü im Reiter Zonen zu finden. | |||

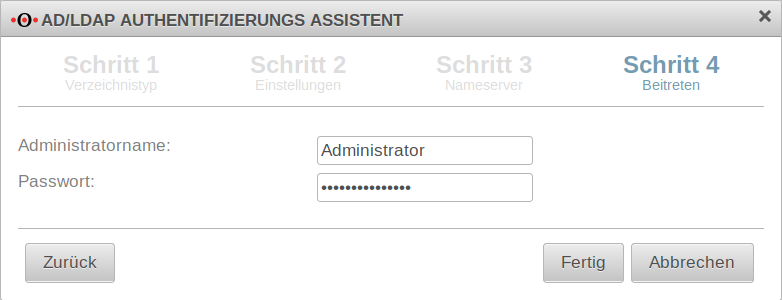

Schritt 4: Beitreten |

| ||

| Administratorname: | Administrator | Um der Domäne beizutreten ist ein Benutzer-Konto mit Domain-Administrator-Rechten erforderlich.

| |

| Passwort: | •••••••• | Bei Betrieb der UTM im Cluster muss das Passwort auf der Spare-UTM unter Reiter Beitreten separat eingegeben werden. Bis auf den Appliance Account: (siehe Schritt 2) werden alle anderen Angaben im Cluster synchronisiert.

Abschluss mit separat eingegeben werden. Bis auf den Appliance Account: (siehe Schritt 2) werden alle anderen Angaben im Cluster synchronisiert. Abschluss mit | |

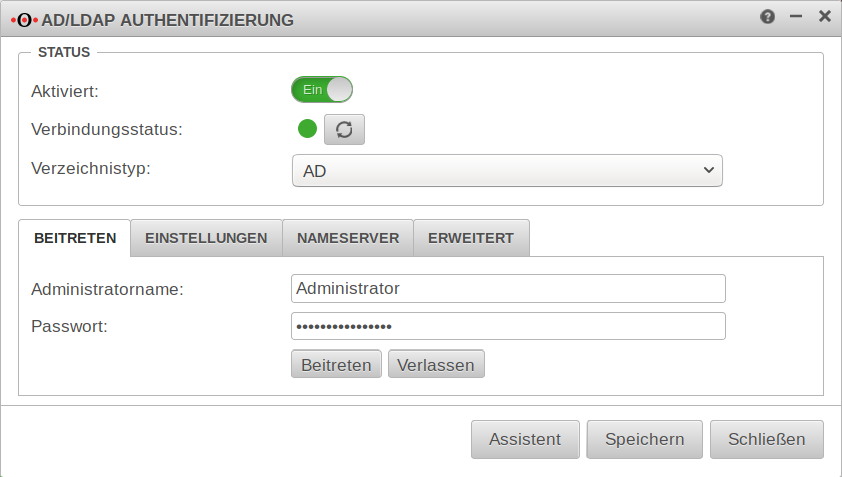

Ergebnis AD-Anbindung |

| ||

| Ergebnis im Abschnitt Status :

| |||

| Aktiviert: | Ein | Die AD/LDAP Authentifizierung ist aktiviert. | |

| Verbindungsstatus: | ⬤ | Zur Bestätigung wechselt die Anzeige von grau auf grün. Aktualisieren mit | |

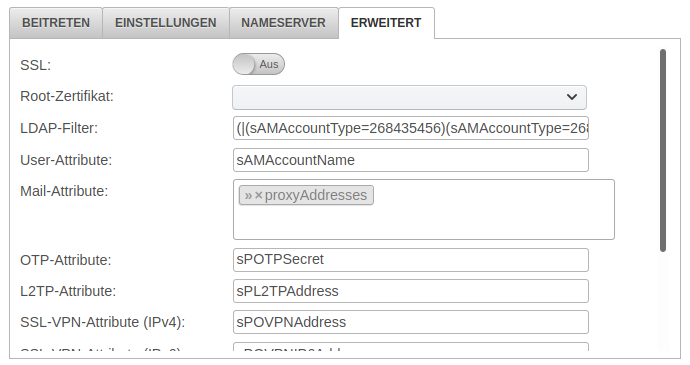

Erweiterte Einstellungen Erweitert

| |||

| SSL: | Aus | Die Verbindung zum Active Directory Server kann SSL-Verschlüsselt hergestellt werden. |  |

| Hinweis zur LDAP-Verschlüsselung: Aufgrund eines Microsoft-Updates (ursprünglich geplant für März 2020) wird eine unverschlüsselte Anbindung an ein AD mit Default-Einstellungen zukünftig nicht mehr möglich sein.ab 11.8.8 Die Einstellung wird von der Securepoint Appliance automatisch vorgenommen. Die Option LDAP-Verschlüsselung entfällt ab Version 11.8.8

| |||

| Root-Zertifikat: | Es kann ein Root-Zertifikat hinterlegt werden. | ||

| LDAP-Filter: | (|(sAMAccountType=268435456)(sAMAccountType=268435457)(sAMAccountType=805306368)) | sAMAccountType=Schränkt die Authentisierung auf Mitglieder der folgenden Gruppen ein: Weitere Filter sind möglich

| |

| User-Attribute: | sAMAccountName | Es können Attribute definiert werden, unter denen die AD Verwaltung die Informationen zum Benutzer speichert und die dann von der UTM abgefragt werden können: | |

| Mail-Attribute: | » ✕proxyAddresses | ||

Die Attribute von OTP bis SSL-VPN, die hier eingetragen sind, existieren in der Regel nicht im AD. Um zum Beispiel den OTP-Geheimcode auf dem AD zu hinterlegen, kann ein ungenutztes Attribut des AD Schema verwendet werden, der diesen Geheimcode des Benutzers enthält. Eine entsprechende Anleitung befindet sich im Artikel Einbinden der OTP Funktion in das Active Directory. | |||

| OTP-Attribute: | sPOTPSecret | ||

| L2TP-Attribute: | sPL2TPAddress | ||

| SSL-VPN-Attribute (IPv4): | sPOVPNAddress | ||

| SSL-VPN-Attribute (IPv6): | sPOVPNIP6Address | ||

| SSL-Bump-Attribute: | sPSSLBumpMode | ||

| Cert-Attribute: | sPCertificate | ||

| Page Size: | 500 | In größeren Umgebungen kann es vorkommen, dass bei LDAP-Anfragen die serverseitig festgelegte, maximale Anzahl von Datensätzen (im AD sind es 1000) überschritten wird. Mit Page Size kann eingestellt werden das die LDAP-Abfrage stückweise ausgeführt wird. Eine Page Size von 500 bedeutet 500 Datensätze pro Abfrage. Die Page Size von 0 deaktiviert eine schrittweise LDAP-Abfrage. | |

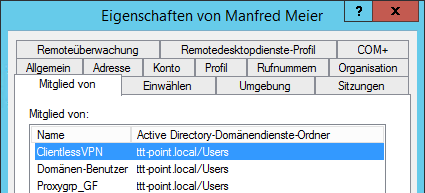

AD Benutzergruppen Berechtigungen erteilen

Um den Benutzern aus dem Active Directory die Berechtigungen für den Zugriff auf das User-Interface der UTM und der Nutzung des Clientless VPN zu erteilen, wird im Menü Reiter Gruppen Schaltfläche eine Gruppe mit eben diesen Berechtigungen angelegt.

| Aktiv | Berechtigung | Hinweis |

|---|---|---|

| Ein | Userinterface | |

| Ein | Clientless VPN | Gewünschte Berechtigung |

Weitere Informationen über Clientless VPN Berechtigungen befindet sich in dem Wiki zu Clientless VPN.

Ergebnis

Nach dem Speichern kann sich jeder Benutzer, der Mitglied in der AD Gruppe ClientlessVPN ist, mit seinen Windows Domänen Zugangsdaten für die Nutzung des Clientless VPN auf der UTM anmleden.

Überprüfen der AD Anbindung mit CLI

Bei den Zeilen darunter handelt es sich um die Ausgabe der UTM zu diesem Befehl.

Beitreten und Verlassen der Domäne

Um zu überprüfen ob die UTM schon der Domäne beigetreten ist:

cli> system activedirectory testjoin Join is OK cli>

Sollte das nicht der Fall sein, erfolgt die Ausgabe

cli> system activedirectory testjoin Not joined cli>

In diesem Fall kann der Domäne mit dem folgenden Kommando beigetreten werden

cli> system activedirectory join password Beispiel-Admin-Passwort Password for Administrator@TTT-POINT.LOCAL: Processing principals to add... Enter Administrator's password: Using short domain name -- TTT-POINT Joined 'SP-UTML' to dns domain 'ttt-point.local' cli>

Das Kommando um die Domäne zu verlassen lautet

cli> system activedirectory leave password Beispiel-Admin-Passwort Enter Administrator's password: Deleted account for 'SP-UTML' in realm 'TTT-POINT.LOCAL' cli>

Beim Beitreten bzw. Verlassen des Active Directories ist die Angabe des Administratorpasswortes notwendig. Das Passwort wird nicht gespeichert, die AD-Zugehörigkeit ist trotzdem Reboot fest.

AD Gruppen anzeigen

Mit dem folgenden Kommando können die Gruppen im Active Directory aufgelistet werden:

cli> system activedirectory lsgroups member ------ Abgelehnte RODC-Kennwortreplikationsgruppe Administratoren Benutzer Builtin ClientlessVPN Discovery Management Domänen-Admins Domänen-Benutzer Domänen-Gäste Exchange Servers ... Users Windows-Autorisierungszugriffsgruppe cli>

Überprüfen der Benutzer und Gruppenzugehörigkeit

Das folgende Kommando überprüft, ob ein AD-Benutzer einer UTM Gruppe zugeordnet ist:

cli> user check name "m.meier" groups grp_ClientlessVPN matched cli>

Sollte das nicht der Fall sein erfolgt die Ausgabe

not a member cli>

Befehl, um zu einem AD-Benutzer die Gruppenzugehörigkeit und Berechtigungen auszugegeben:

cli> user get name m.meier name |groups |permission -------+-----------------+---------- m.meier|grp_ClientlessVPN|WEB_USER,VPN_CLIENTLESS cli>

Domain-Controller hinter Site-to-Site-VPN

In manchen Szenarien befindet sich der Domain-Controller hinter einem Site-to-Site-VPN-Tunnel. Ist dies der Fall, muss eine entsprechende Zone und eine Regel konfiguriert werden.

DNS-Relay bei IPSec-S2S

DNS-Relay bei SSL-S2S