Letzte Anpassung: 06.2025

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Englischsprachige Phishing-Templates stehen aber bereits schon zur Verfügung.

Lizenzerstellung/Lizenzupgrade

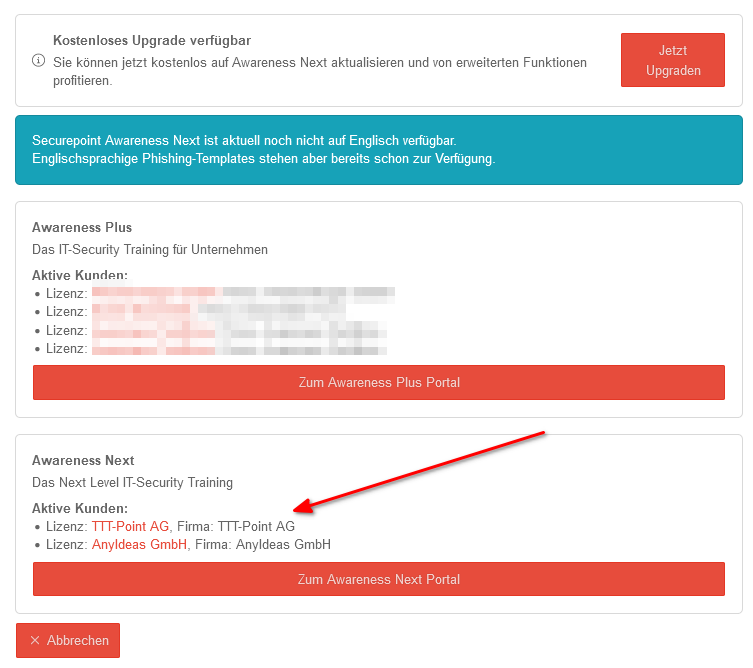

Lizenzerstellung/LizenzupgradeIm Resellerportal

- erstellt man zunächst entweder eine Awareness Next Lizenz oder

- führt man ein Upgrade von Awareness Plus zu Awareness Next durch

Videoanleitung

Schritt für Schritt

- Anmeldung im Resellerportal über die URL https://my.securepoint.de/ im Menü

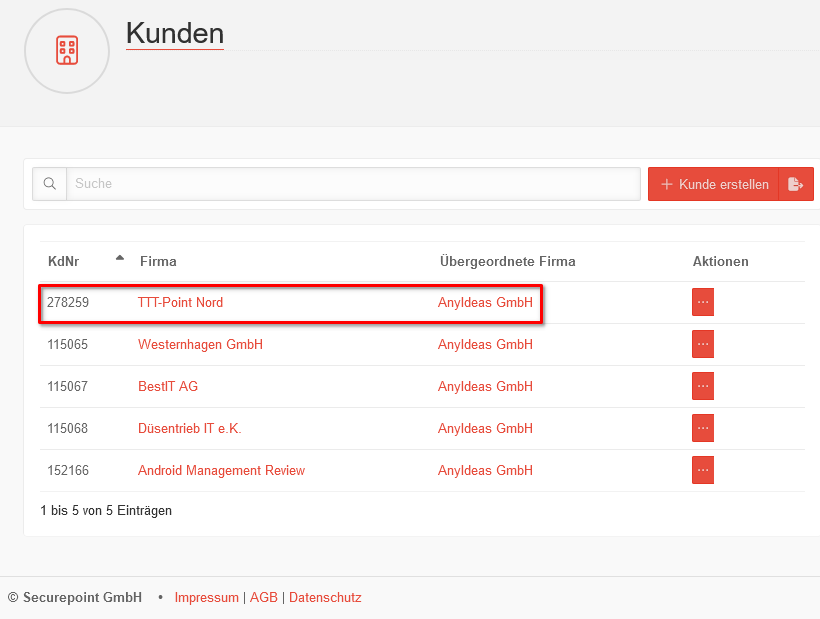

- Schritt 1: Kunde auswählen

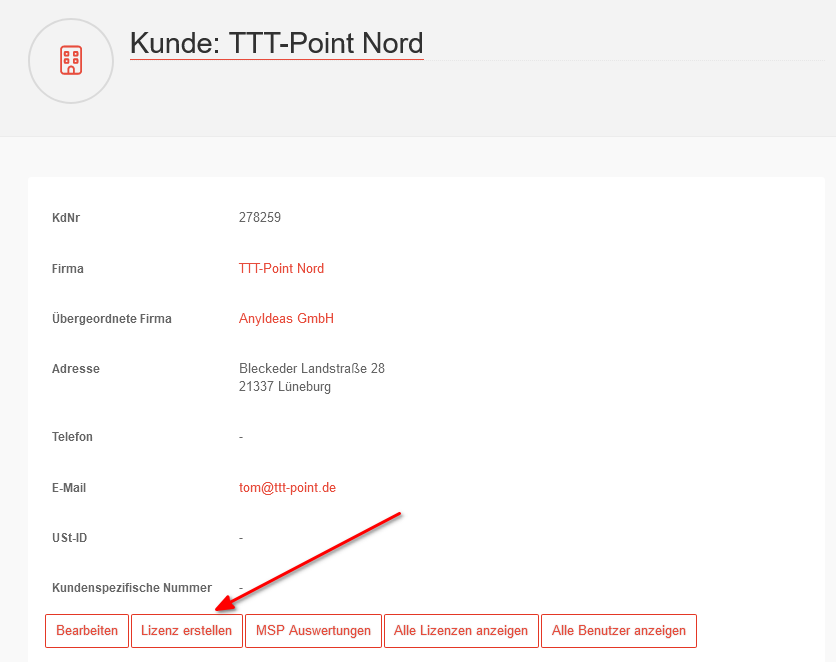

- Schritt 2: Unter Stammdaten Klick auf die Schaltfläche

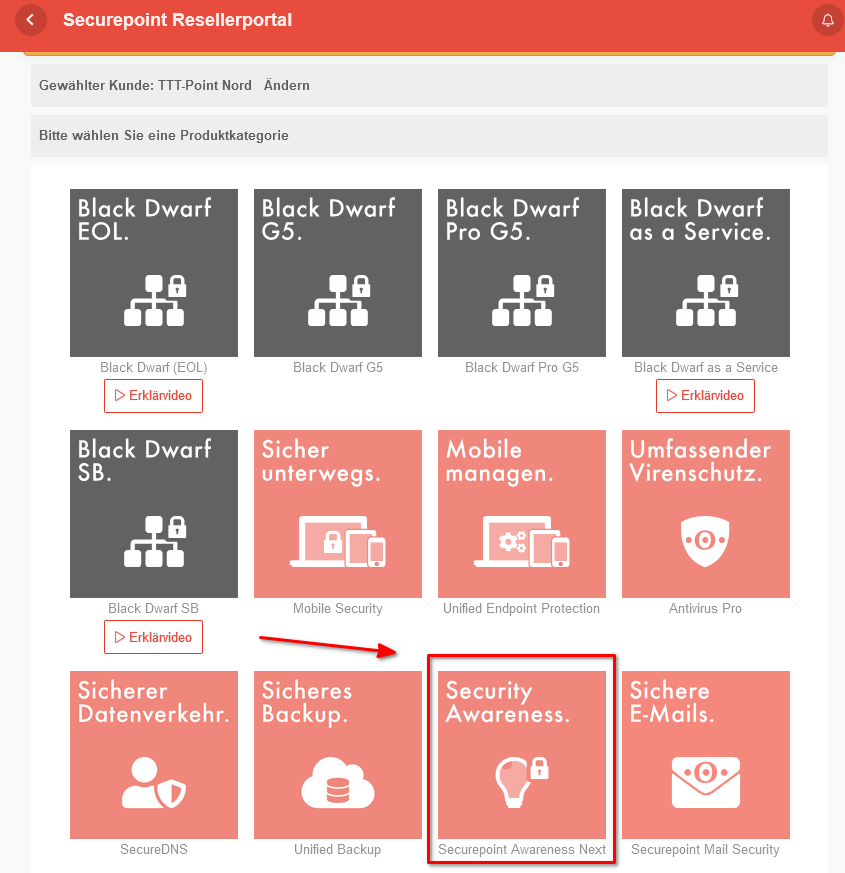

- Schritt 3: Lizenzkachel für Awareness Next wählen

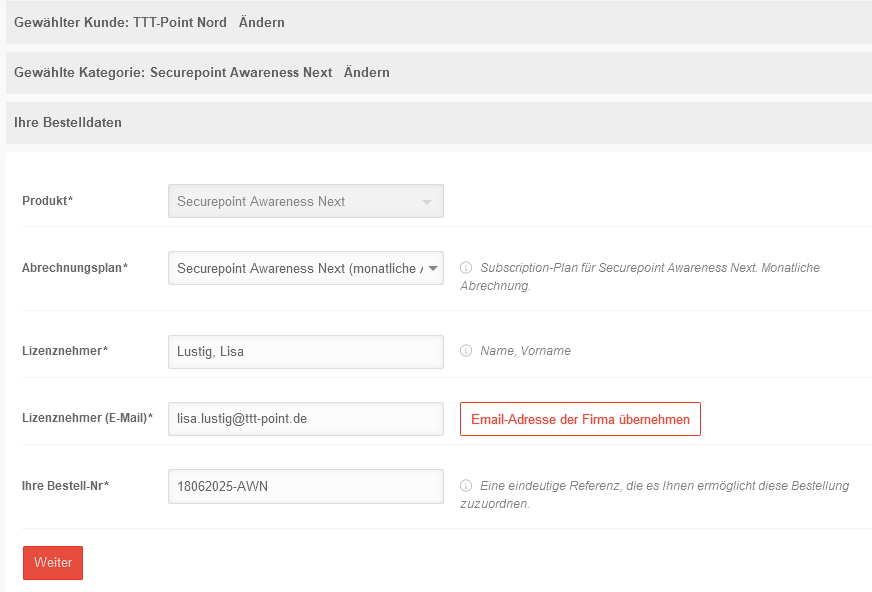

- Schritt 4: Bestelldaten eingeben

- Auswahl des monatlichen Abrechnungsplans

- Namen und Vornamen des Lizenznehmers einfügen. Schema: Nachname, Vorname

- Eintrag der Lizenznehmer (E-Mail). Klick auf zum Eintragen der E-Mail-Adresse des Unternehmens.

- Bestimmung einer eindeutigen Bestellnummer bei Ihre Bestell-Nr

- Die Bestellnummer sollte so gewählt sein sein, dass sie vom Lizenznehmer selbst eindeutig zugeordnet werden kann

- Klick auf die Schaltfläche zum Fortfahren

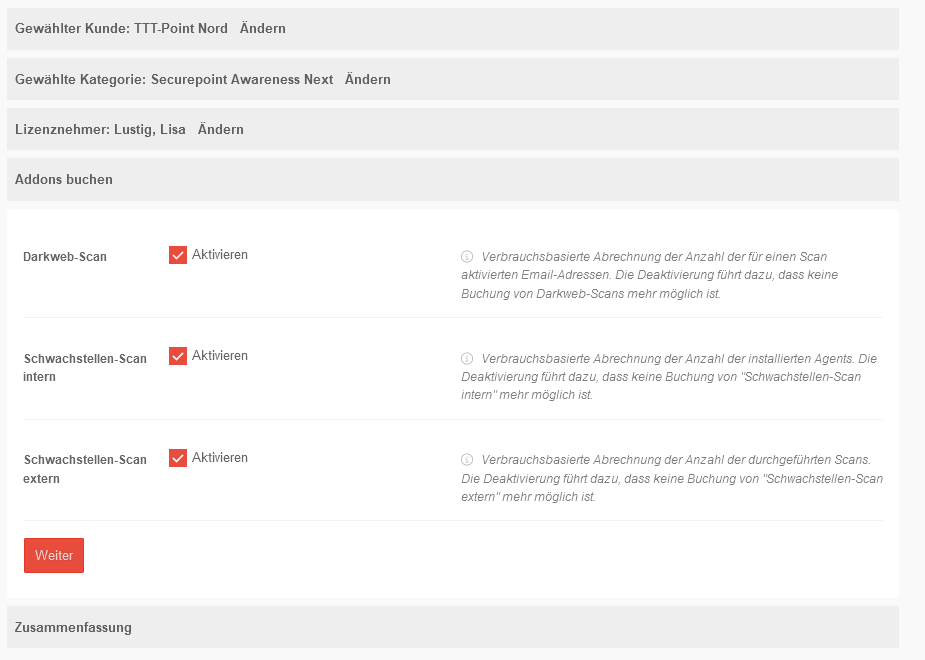

- Schritt 5: Optionale Zubuchung des Addons Darkweb-Scan. Auswahl durch Klick in die Checkbox Aktivieren

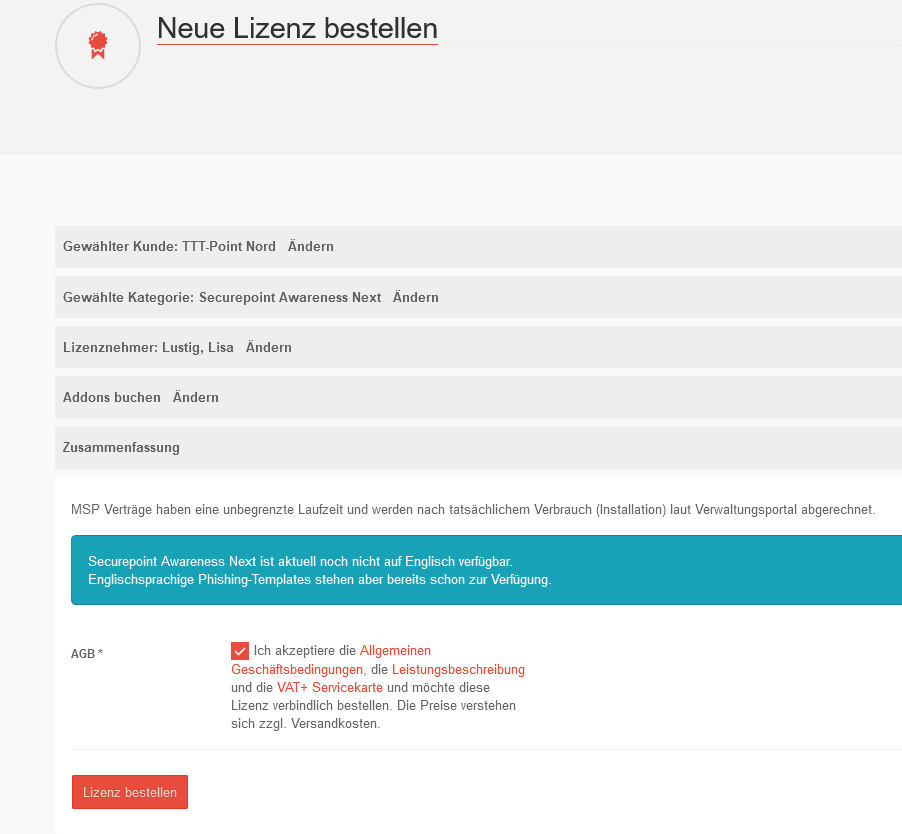

notemptyDas Addon ist kostenpflichtig und wird verbrauchsbasiert abgerechnet. Details zu den anfallenden Kosten finden sich in der Preisliste - Schritt 6: Prüfung der Bestellzusammenfassung auf Korrektheit.

Bei Richtigkeit: Man akzeptiert die AGB, die Leistungsbeschreibung und die VAT+ Servicekarte durch einen Klick auf die Checkbox .

Zur Finalisierung des Kaufs klickt man auf

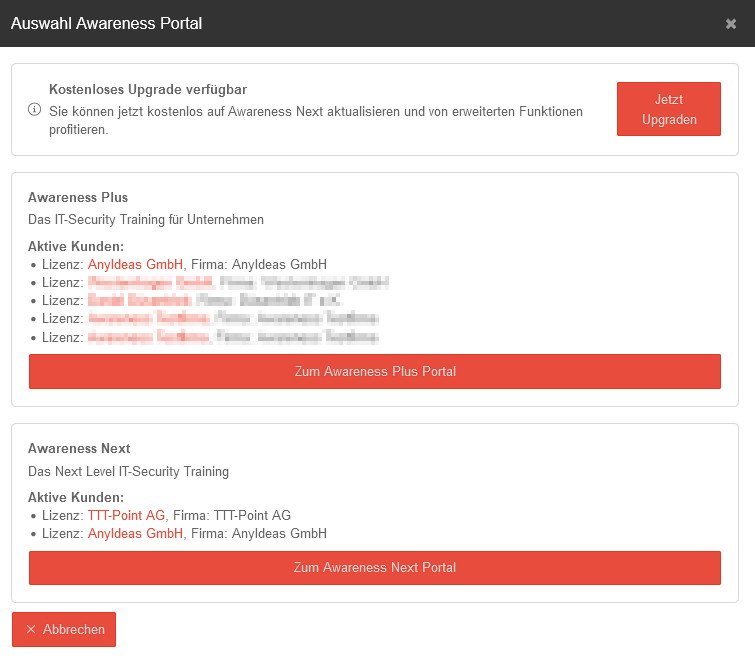

Dieser Artikel zeigt das kostenlose Upgrade von Awareness Plus zu Awareness Next

- als Video und als

- detallierte Schritt für Schritt Anleitung

Englischsprachige Phishing-Templates stehen aber bereits schon zur Verfügung.

Videoanleitung

Schritt für Schritt Anleitung

- Anmeldung im Resellerportal über die URL https://my.securepoint.de/ im Menü

- Schritt 1: Upgrade starten

- Schritt 2:

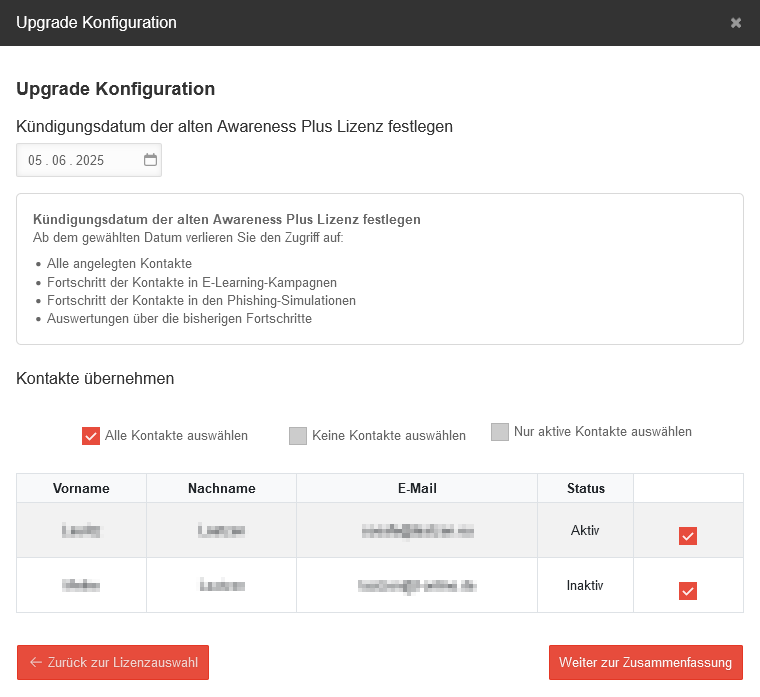

- Kündigungsdatum festlegen

- Kontakte auswählen

notemptyAb dem gewählten Zeitraum ist kein Zugriff mehr auf Awareness Plus und die enthaltenen Daten möglich. Das Kündigungsdatum sollte so gewählt sein, dass man seine Daten exportieren und somit sichern kann

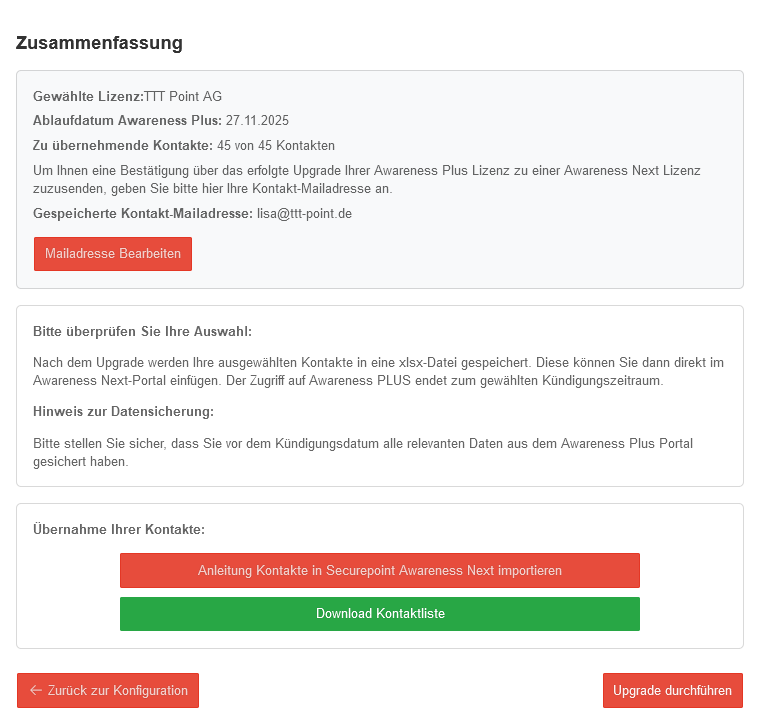

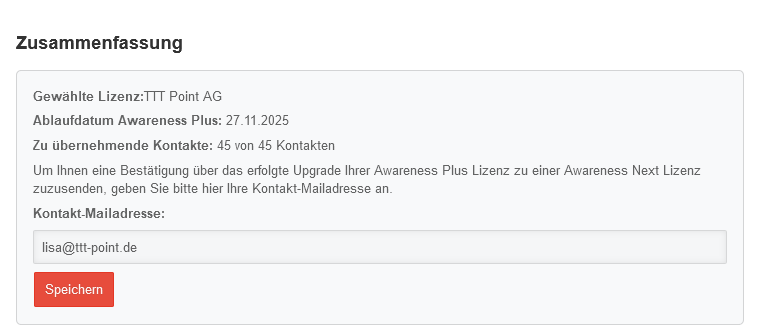

- Schritt 3: Kontakt-Mailadresse eintragen und speichern

- Schritt 4:

- Kontakte sichern (und bei Bedarf die Reportings im Awareness Plus Portal)

- Upgrade durchführen

notemptyBitte beachten, dass ein Downgrade zu Awareness Plus nicht möglich ist

notemptyEs ist nicht möglich, abgeschlossene oder laufende Kampagnen und deren Auswertungen von Awareness Plus zu Awareness Next zu übertragen

- Schritt 5: Eine Bestätigungs-E-Mail wird versendet, dass das Upgrade erfolgreich war

- Kündigungsdatum der alten Awareness Plus Lizenz festlegen

- Auswahl der Kontakte mit der Checkbox , die zu Awareness Next migriert werden sollen

- Klick auf Weiter zur Zusammenfassung

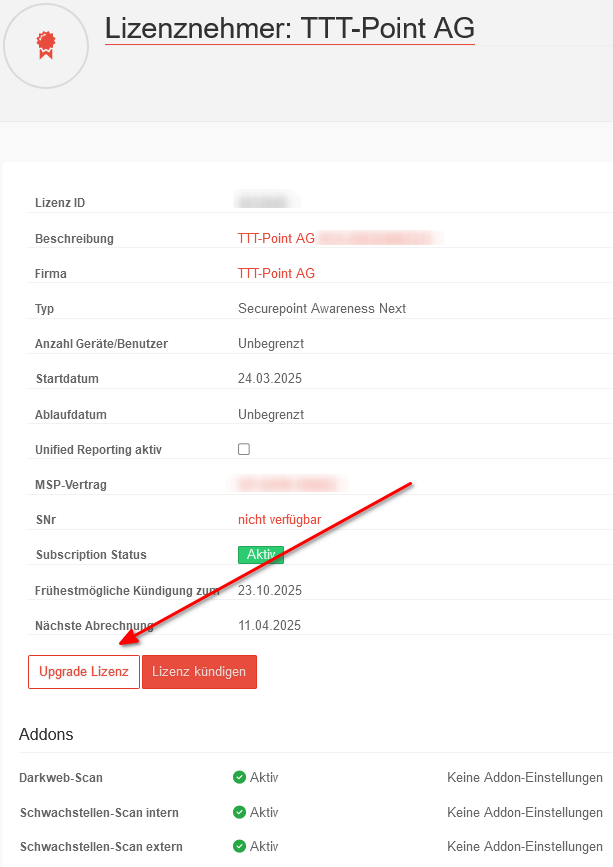

Lizenzdowngrade für Awareness Next Addons

Dieser Artikel beschreibt, wie man Awareness Next Addons abbestellt, ohne die Lizenz zu kündigen.

Schritt für Schritt Anleitung

- Anmeldung im Resellerportal über die URL https://my.securepoint.de/ im Menü

- Schritt 1: Kunden auswählen und Downgrade starten

- Schritt 2: Up-/Downgrade Lizenz anklicken

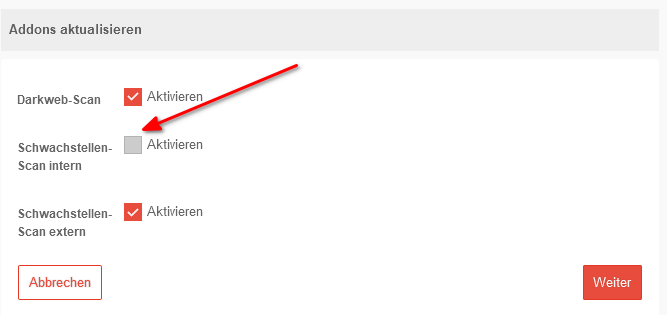

- Schritt 3: Aktives Addon Darkweb-Scan deaktivieren

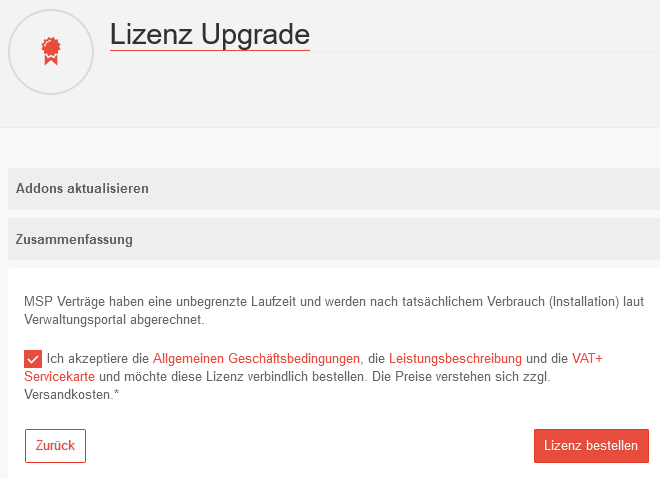

- Schritt 4:

- Vertragswerke akzeptieren und

- Downgrade mit Lizenz bestellen bestätigen

- Das Downgrade war erfolgreich

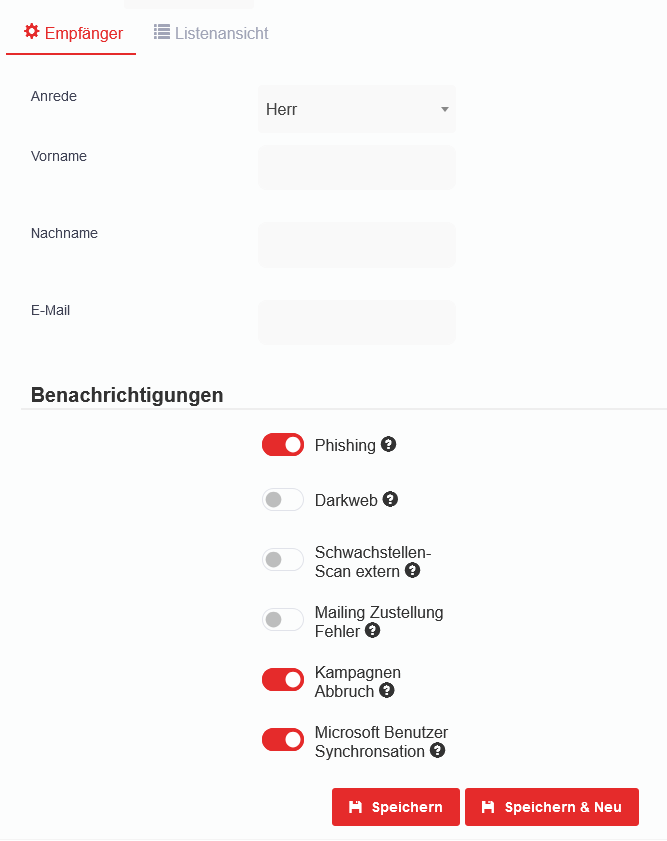

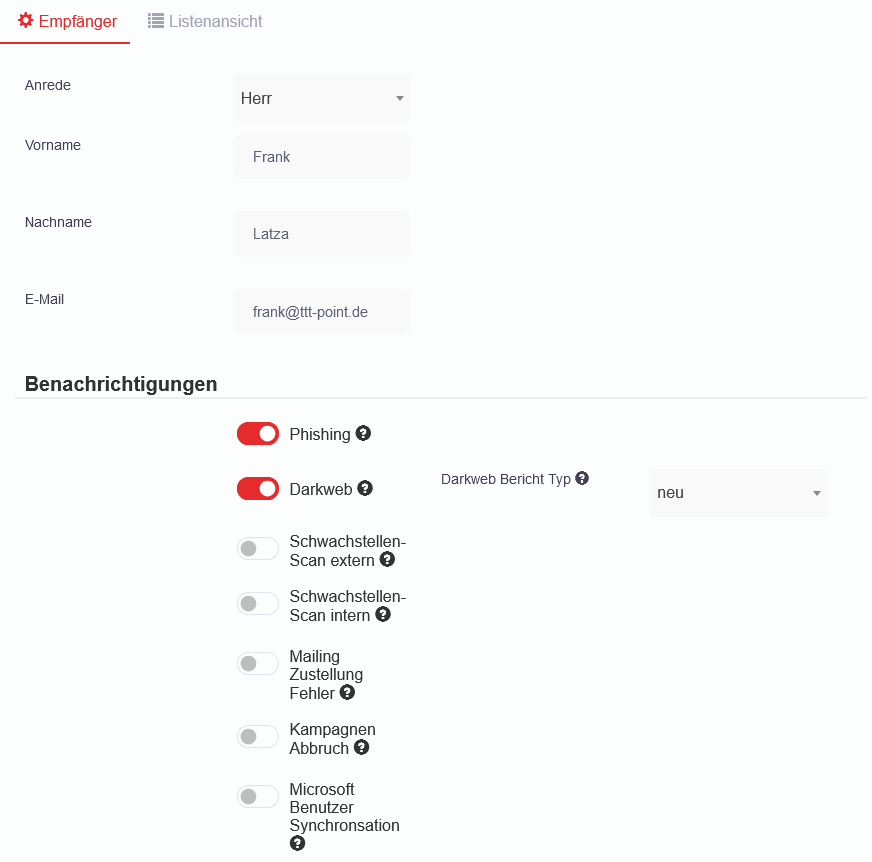

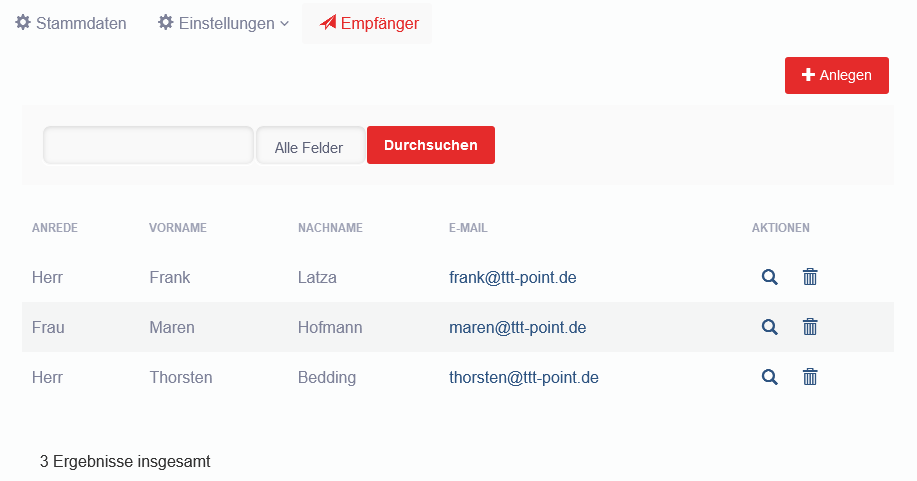

Anmeldung

AnmeldungAnschließend meldet man sich bei Awareness Next an

Securepoint empfiehlt für ein reibungsloses Onboarding, die folgenden Schritte in der angegebenen Reihenfolge vorzunehmen.

Als Reseller meldet man sich zum Start bei Awareness Next an. Dazu klickt man unter auf .

Die nächsten Schritte

Die nächsten Schritte- als Schritt-für-Schritt-Anleitung oder als

- Anleitungsvideos im Helpcenter des Awareness Next Portals unter

Menu Help Center

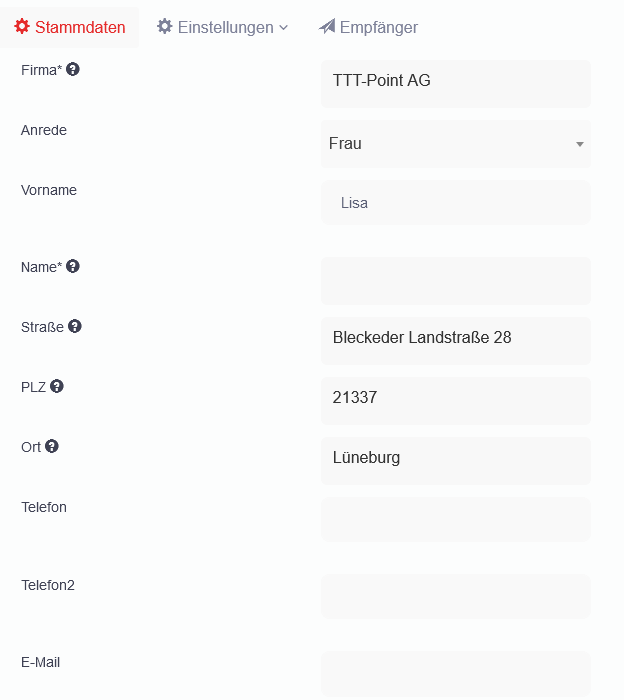

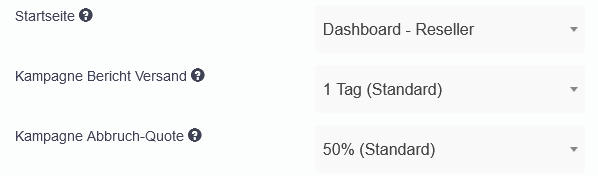

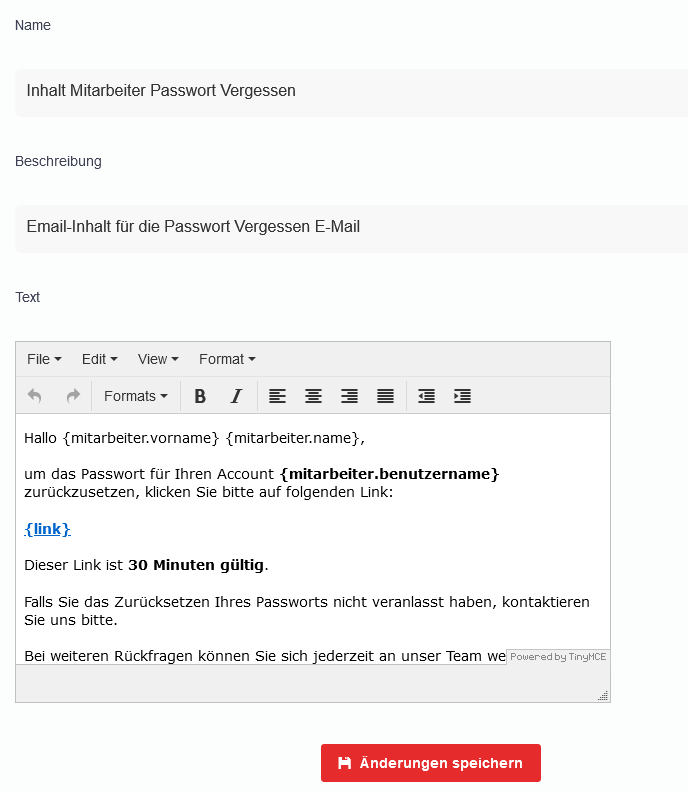

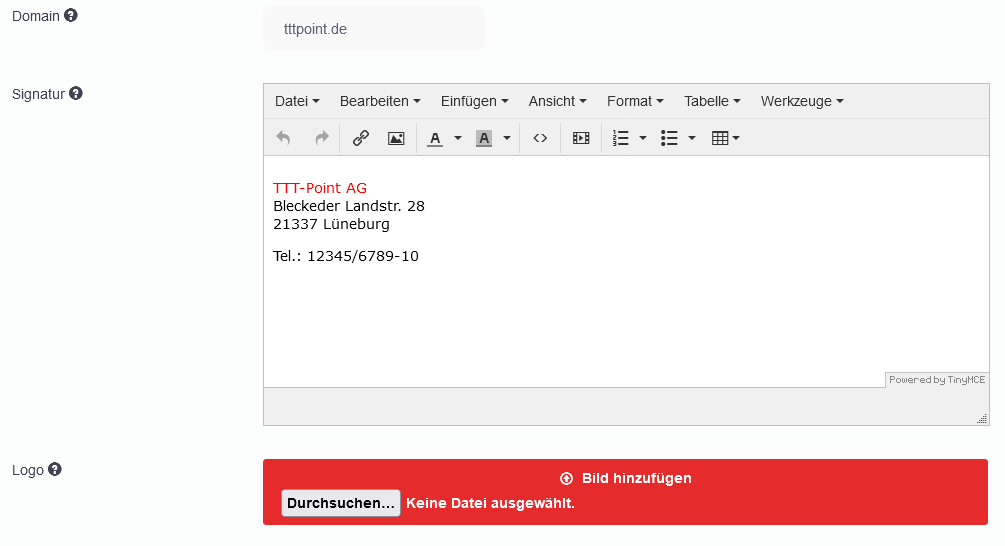

Stammdaten-Reseller

Stammdaten-ResellerMenü Stammdaten - Reseller

Man startet mit der Eingabe der Reseller-Stammdaten.

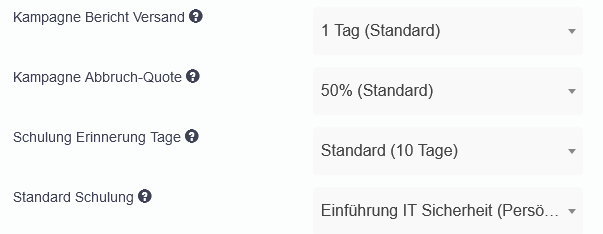

Wenn ein Reseller im Portal auch als Reseller eingeloggt ist und Einstellungen zu den Schulungseinladungen für sich selbst (und keinen Endkunden) vornehmen möchte, dann kann er das unter Stammdaten - Kunde tun.

Folgende Einstellungen sind dort möglich:

- Die gewünschte Art der Schulung: Standard Schulung

- Alle Optionen zum Thema Erinnerungsversand: Schulung Erinnerung Tage

Stammdaten

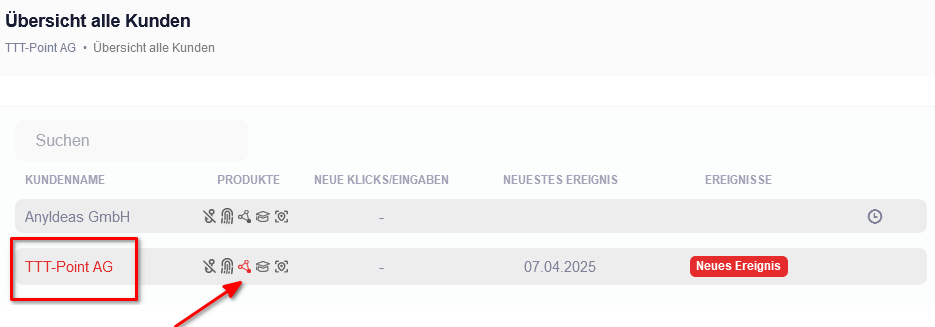

Reseller-Dashboard

Reseller-DashboardMenü

Reseller sehen nach dem Login ein Dashboard mit der Übersicht über die Phishing-Kampagnen ihrer Kunden.

Das Reseller-Dashboard zeigt eine Übersicht über alle Kunden an.

Zur Anzeige der Details klickt man auf den Namen des jeweiligen Kunden.

Bedeutung eines roten Icons: Ein neues Ereignis ist für den Kunden aufgetreten (hier: Neuer Fund im Darkweb).

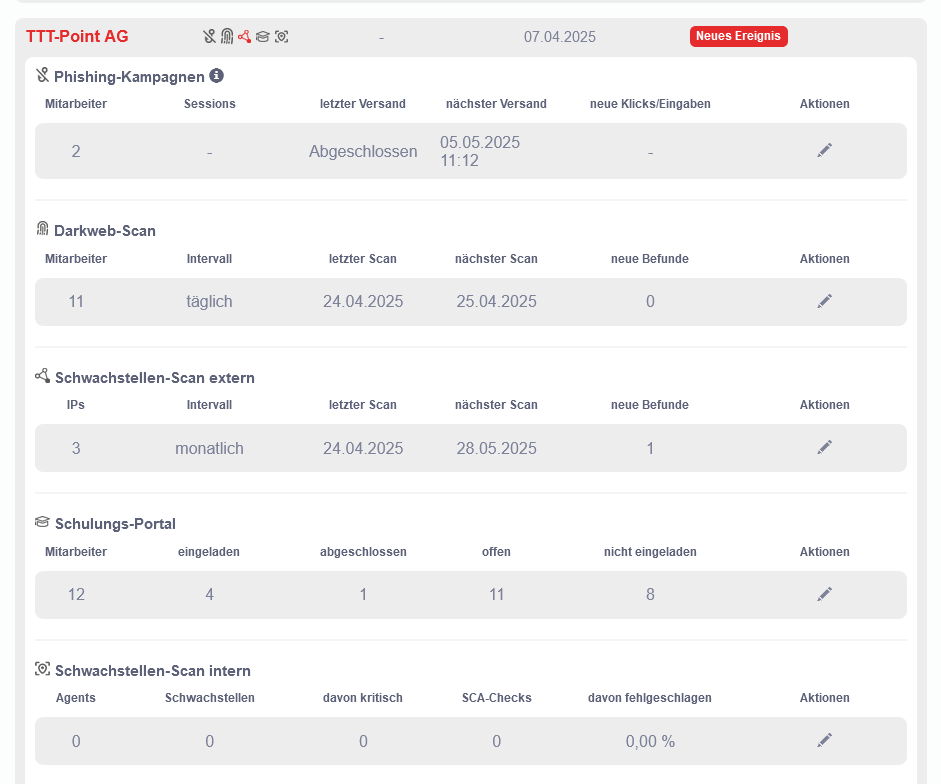

Die Detail-Übersicht zeigt den aktuellen Status der

- Phishing-Kampagnen

- des Darkweb-Scans

- des Schulungs-Portals und

Sie können unter Aktionen über das Stift-Symbol bearbeitet werden.

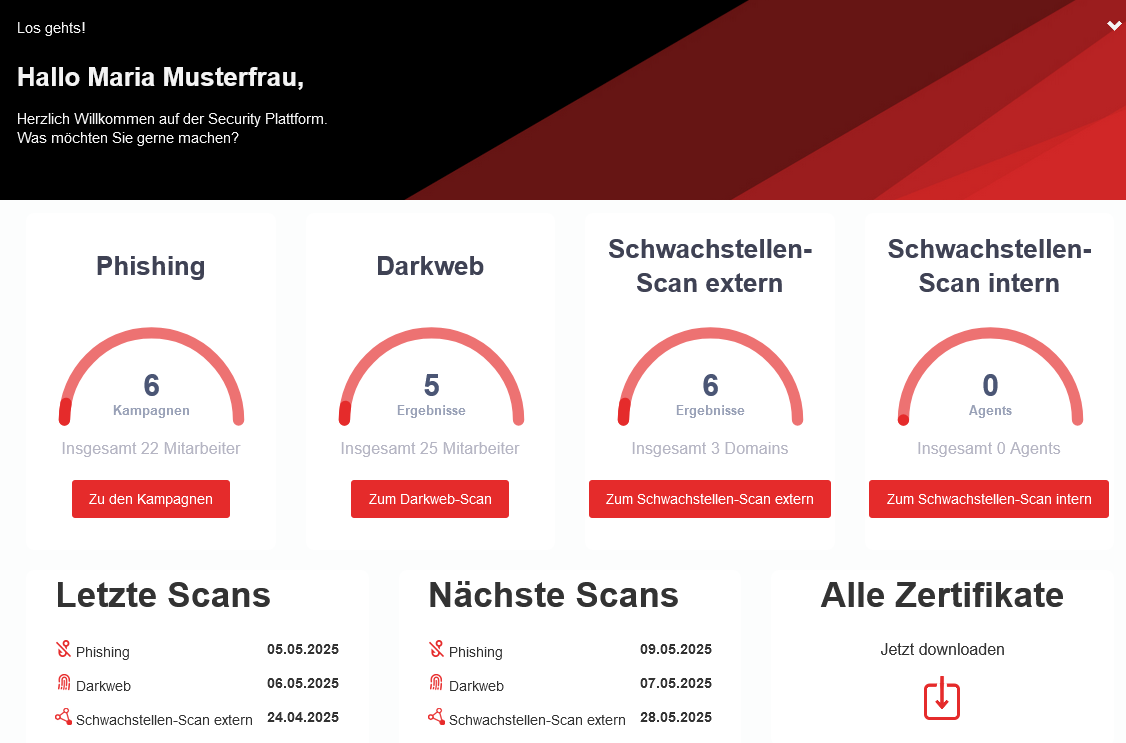

Wenn sich Kunden bei Awareness Next anmelden, dann sehen sie das Kunden-Dashboard.

Kunden-Dashboard

Kunden-DashboardMenü Dashboard

Kunden sehen nach dem Login ihr eigenes Dashboard mit den wichtigsten Kennzahlen zu ihren laufenden Phishing-Kampagnen.

Das Kunden-Dashboard liefert eine Übersicht über

- die laufenden Phishing-Kampagnen sowie

- die erfolgten Darkweb-Scans

| Schaltfläche | Beschreibung |  |

|---|---|---|

| Aufruf der detaillierten Übersicht über die aktuellen Phishing-Kampagnen | ||

| Öffnet die Übersicht über die laufenden Darkweb-Scans | ||

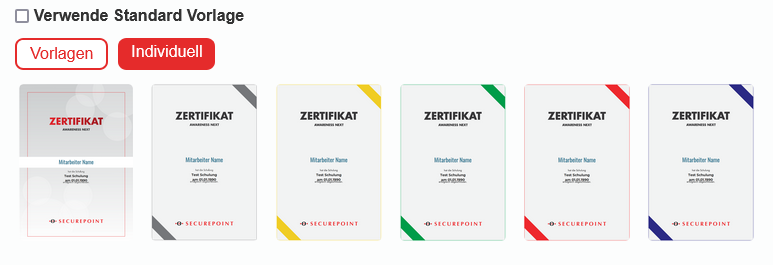

| Alle Zertifikate |

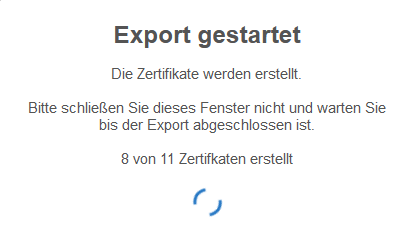

Bei einem Klick kommt man auf eine separate Export-Seite, auf der man alle Zertifikate für durchgeführte Mitarbeiter-Schulungen als PDF herunterladen kann. Die Anzahl der vorhandenen Zertifikate wird dabei angezeigt. Start des Downloads mit |

|

| Die Zertifikate werden generiert und können anschließend lokal gespeichert werden |  | |

| Im zip-Archiv finden sich alle Zertifikate als PDF-Dateien |  | |

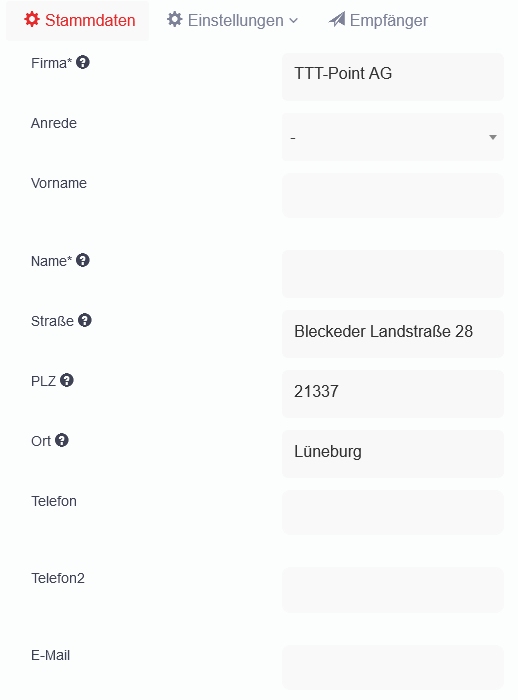

Stammdaten-Kunde

Stammdaten-KundeMenü Stammdaten - Kunde

Man gibt nun die Stammdaten der Kunden ein.

Stammdaten

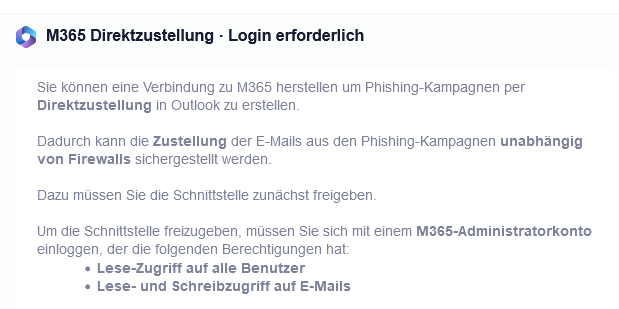

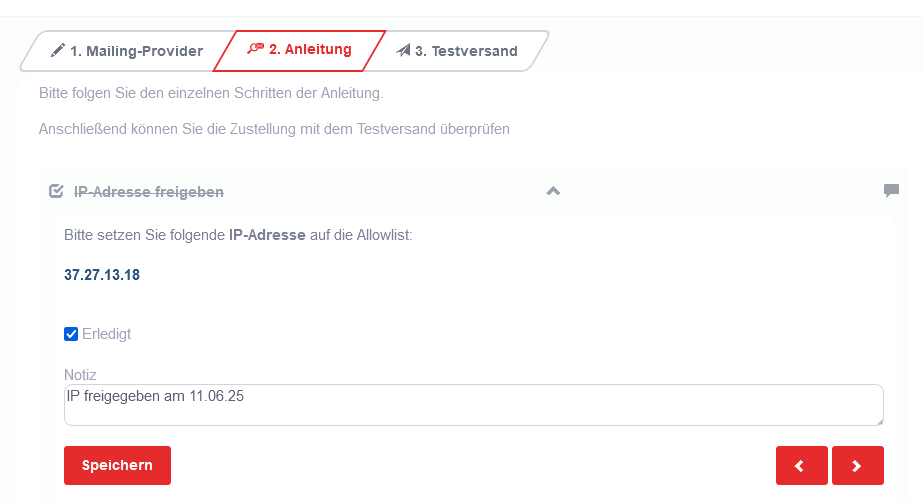

IP- und Domainfreigabe

IP- und DomainfreigabeEine IP- und Domainfreigabe ist erforderlich, damit die simulierten Phishing-Mails garantiert bei den Empfängern ankommen. Hierzu gibt es verschiedene Optionen:

- M365-Direktzustellung

- Allowlisting bei Exchange und 4 populären Freemail-Anbietern

- Allgemeine Einrichtung via E-Mail-Audit

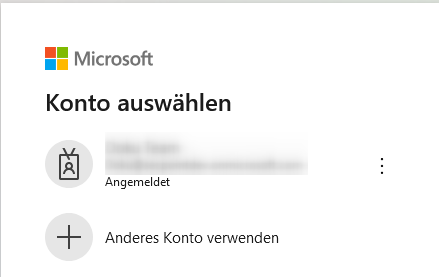

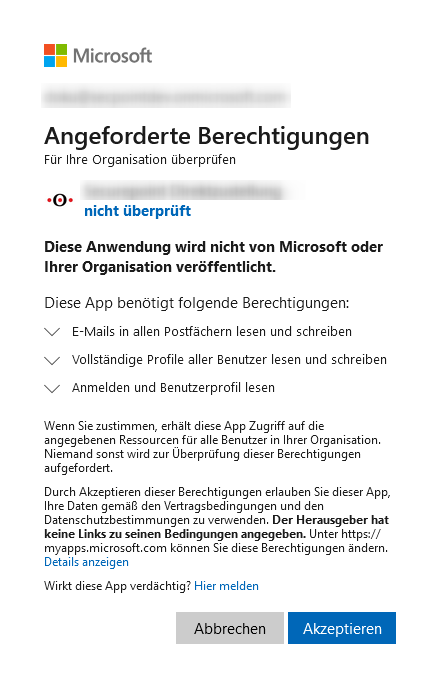

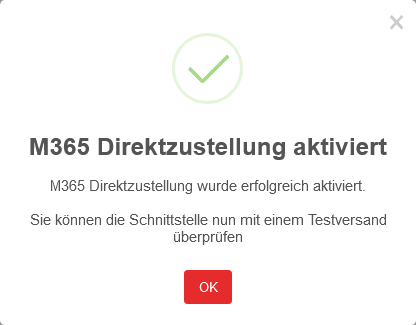

Mit der M365 Direktzustellung kann man Phishing-Mails direkt und firewall-unabhängig in Outlook zustellen. Dazu ist eine Freigabe der M365-Schnittstelle erforderlich.

notemptyZur Herstellung einer Verbindung wird ein Administrator-Konto mit allen Rechten benötigt.

Wie die Zustellung der Phishing-Mails ohne die Direktzustellung funktioniert, das erfährt man im Artikel zum Allowlisting in Awareness Next.

Einleitung

Dieser Artikel beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

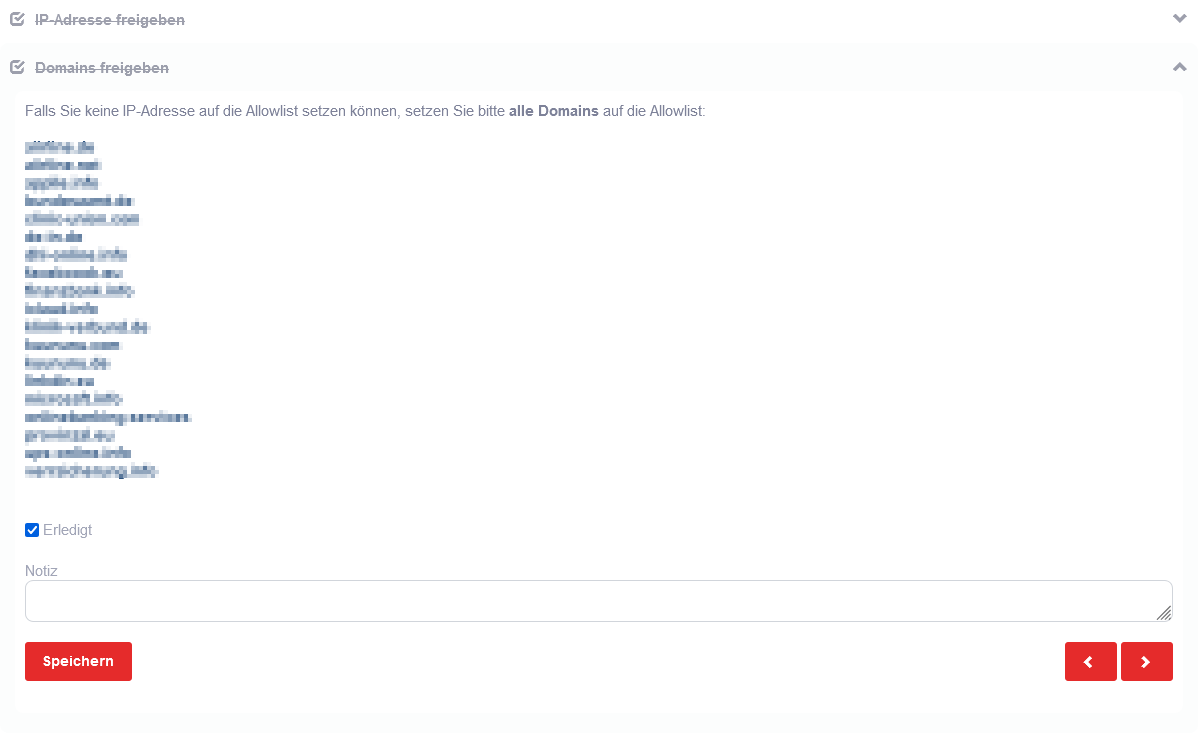

Damit die Phishing-Mails problemlos ohne die M365 Direktzustellung in Awareness Next zugestellt werden können, sind bei Exchange oder anderen E-Mail-Lösungen

- entweder die IPs 37.27.13.18 und 85.13.162.252 freizugeben oder alternativ

- diverse Domains

Dieser Artikel beschreibt, wie die IP- und Domainfreigabe bei

funktioniert.

Die Domains findet man im Awareness Next Portal unter Phishing-Kampagnen.

notemptyAus Sicherheitsgründen ist es empfehlenswert, die IP-Adressen im Verbund mit den Domains und DKIM-Signaturen freizugeben.

Damit verhindert man effektiv Domain Spoofing und stellt sicher, dass nur authentifizierte E-Mails zugestellt werden!

Allgemeine Informationen zur IP- und Domainfreigabe finden sich im Artikel zum E-Mail-Audit.

Manuelle IP- und Domainfreigabe

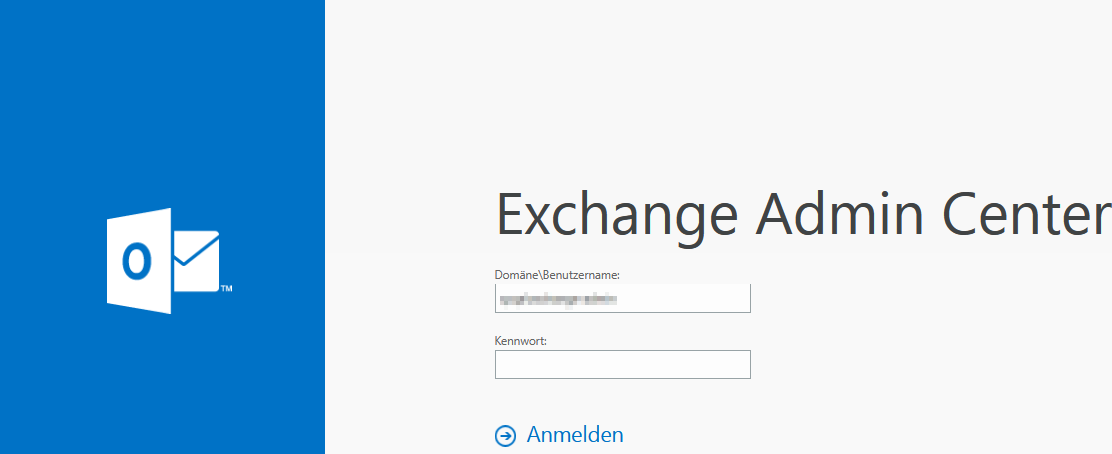

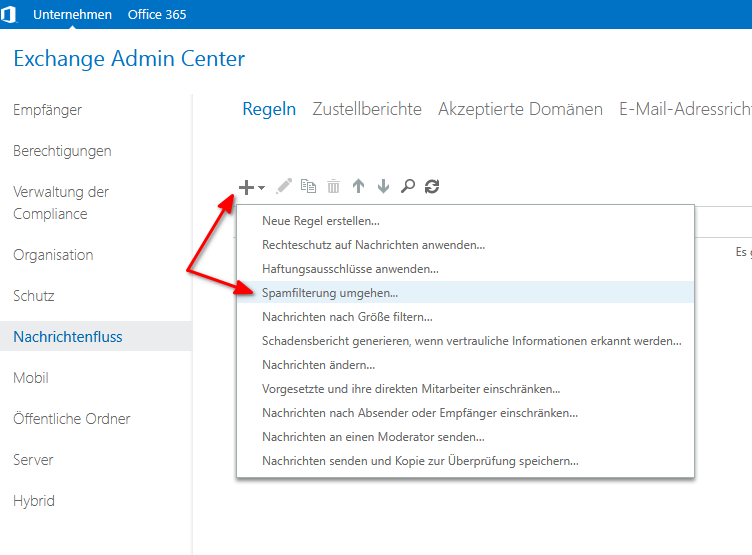

Microsoft Exchange 2016-2019

- Anmeldung bei Exchange

- Ein Administrator-Konto ist erforderlich

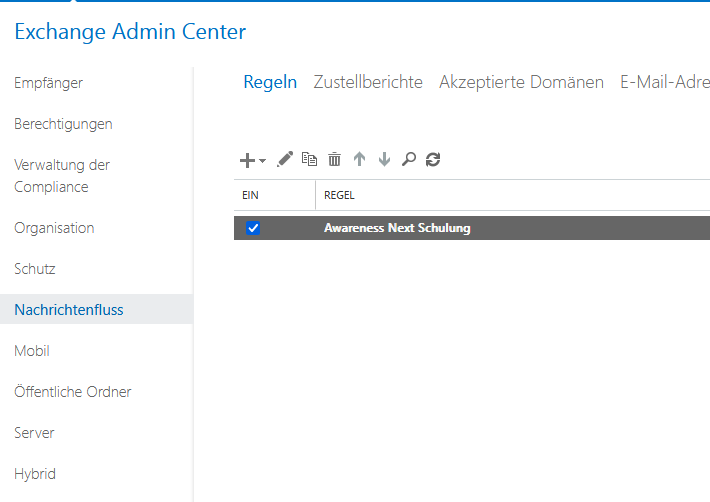

- Im Menu unter Nachrichtenfluss und Regeln:

- Klick auf das +-Zeichen und im Popup auf

- Spamfilterung umgehen...

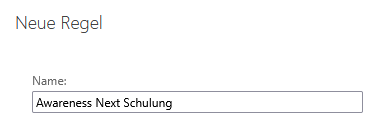

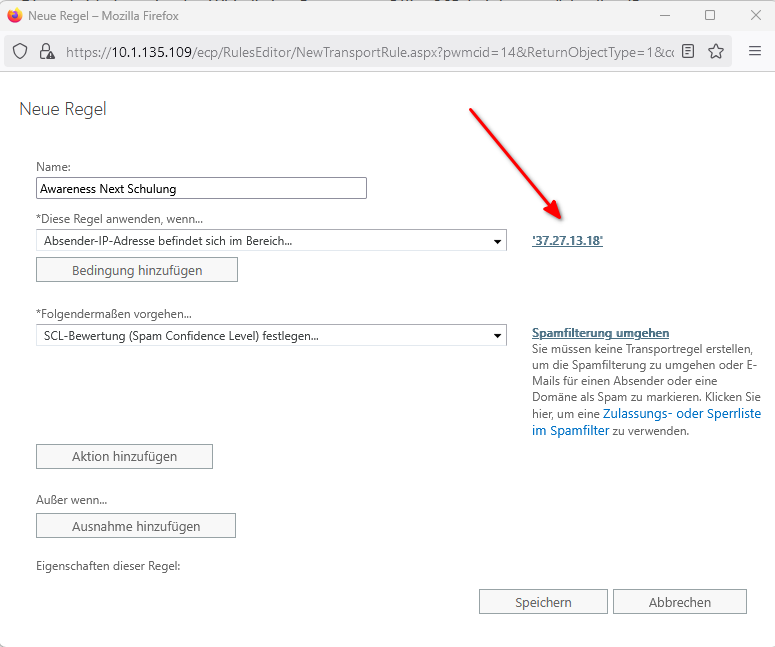

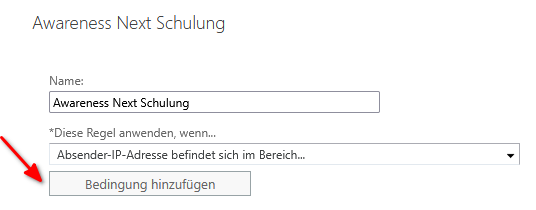

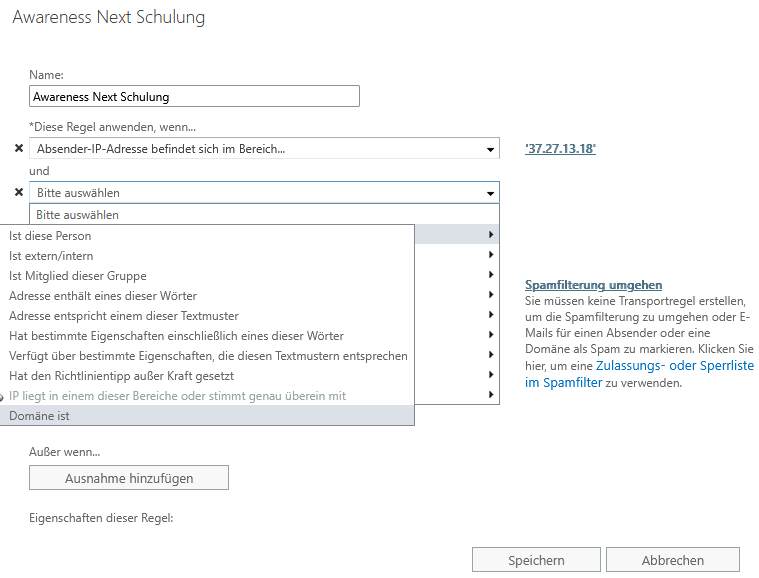

- Vergabe des Regelnamens, wie z. B. "Awareness Next Schulung"

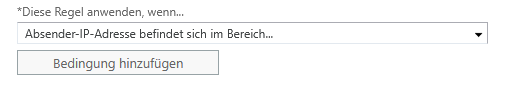

- Im Dropdown-Feld von Diese Regel anwenden, wenn...: Mausanzeiger auf Absender... bewegen

- Ein Submenu öffnet sich: Auswahl von IP liegt in einem dieser Bereiche oder stimmt genau überein mit...

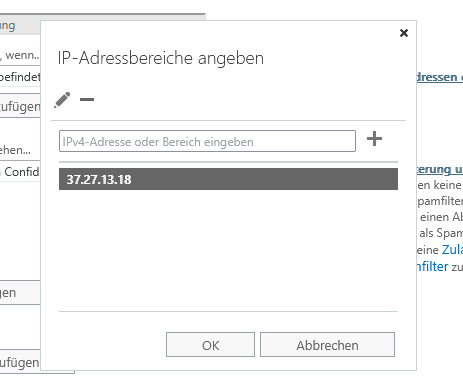

- Eingabe der IP 37.27.13.18

- Übernahme der IP mit der +-Schaltfläche

- Klick auf OK zum Speichern

- Check: Die IP 37.27.13.18 wurde erfolgreich übernommen

- Wiederholung der Schritte 5-9 für die IP 85.13.162.252

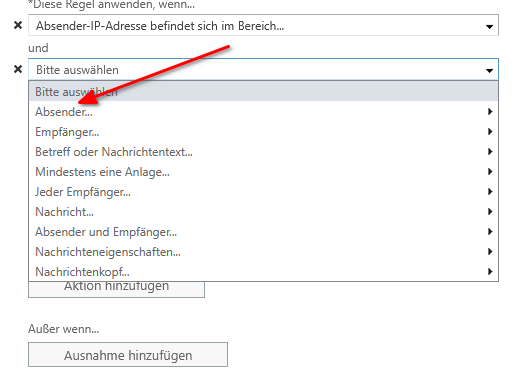

- Klick auf die Schaltfläche Bedingung hinzufügen

- Im nun angezeigten Dropdown-Feld den Mausanzeiger auf Absender... bewegen

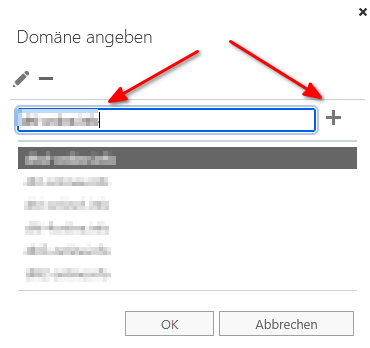

- Ein Submenu öffnet sich: Klick auf Domäne ist

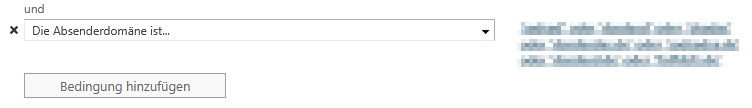

- Freigabe aller Domains, die in Phishing-Kampagnen E-Mail-Audit aufgelistet werden

- Domains nacheinander eintragen

- Jede Domain hinzufügen über die +-Schaltfläche oder alternativ mit der Enter-Taste

- Nach Übertragung aller Domains abschließend ein Klick auf OK

- Check, ob alle Domains übernommen wurdem

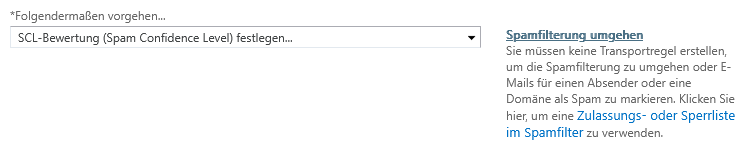

- Überpüfung, ob unter Folgendermaßen vorgehen...

- SCL-Bewertung (Spam Confidence Level) festlegen und

- Spamfilterung umgehen eingestellt ist

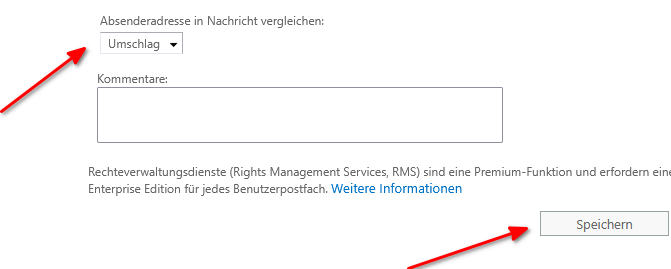

- Scrolling nach unten bis zur Option Absenderadresse in Nachricht abgleichen: Auswahl von Umschlag

- Abschließend Speichern.

- Der Speichervorgang kann ein wenig mehr Zeit in Anspruch nehmen.

- Die Umgehung der Spamfilterung ist aktiv

Gmail

IP-Freigabe

- Anmeldung in der Google Admin-Konsole

- Ein Administrator-Konto ist erforderlich

- Im Menü: Aufruf von Apps - Google Workspace - Gmail - Spam, Phishing und Malware

- Auswahl der obersten Organisationseinheit auf der linken Seite

- Tab Spam, Phishing und Malware -- Einstellung für Zulassungsliste für E-Mails: Eingabe der IP-Adressen 37.27.13.18 und 85.13.162.252

- Änderungen speichern

Detaillierter Hilfetext in der Google Workspace-Admin-Hilfe.

Domain-Freigabe

- Anmeldung in der Google Admin-Konsole

- Ein Administrator-Konto ist erforderlich

- Im Menü: Aufruf von Apps - Google Workspace - Gmail - Spam, Phishing und Malware

- Auswahl der Organisationseinheit auf der linken Seite

- Unter Spam Auswahl von

- Konfigurieren oder

- Weitere Regel hinzufügen

- Vergabe eines eindeutigen Namens im Feld Einstellung hinzufügen

- Spamfilter-Option Spamfilter für Nachrichten von Absendern oder Domains in ausgewählten Listen umgehen anklicken

- Anlegung einer neuen Adressliste und Eintrag der freizugebenden Domains

Eine detaillierte Anleitung zum Thema findet sich in der Google Workspace-Admin-Hilfe.

GMX und WEB.DE

- Login bei GMX/WEB.DE

- Klick in der Navigation auf das Zahnrad

- Klick auf Erwünscht-Liste

- Domains eintragen und speichern

Hierzu kann man aber eine Anfrage an den Kundensupport des Providers stellen.

Weitere Informationen in GMX Hilfe & Kontakt und WEB.DE Hilfe & Kontakt

T-Online

Bei T-Online in der kostenlosen Variante kann standardmäßig keine IP-Adressen und Domains freigegeben werden.

Spamschutz-Plus (kostenpflichtig, separate Buchung erforderlich):

- Login im T-Online E-MAIL CENTER

- Klick auf Spamschutz-Plus

- Domains freigeben und speichern

Zur Freigabe der IP-Adresse kann man eine Anfrage an den Kundensupport des Providers stellen.

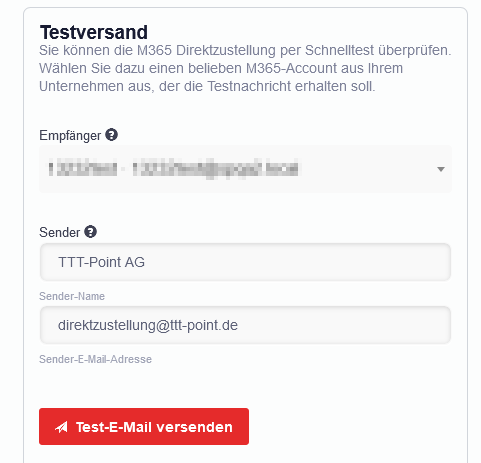

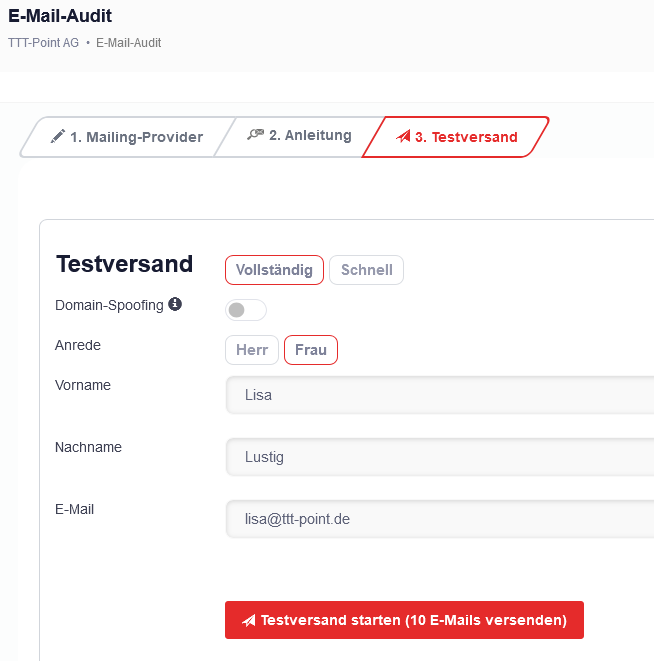

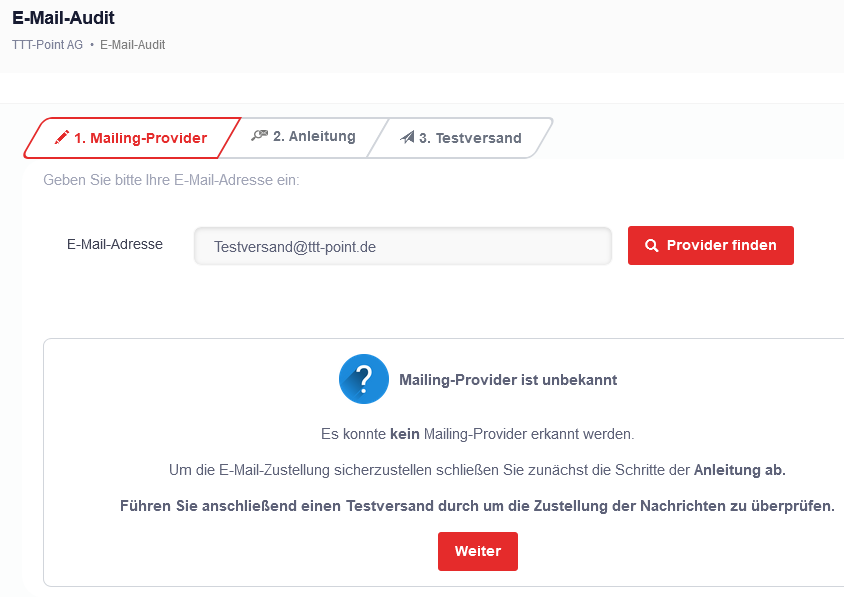

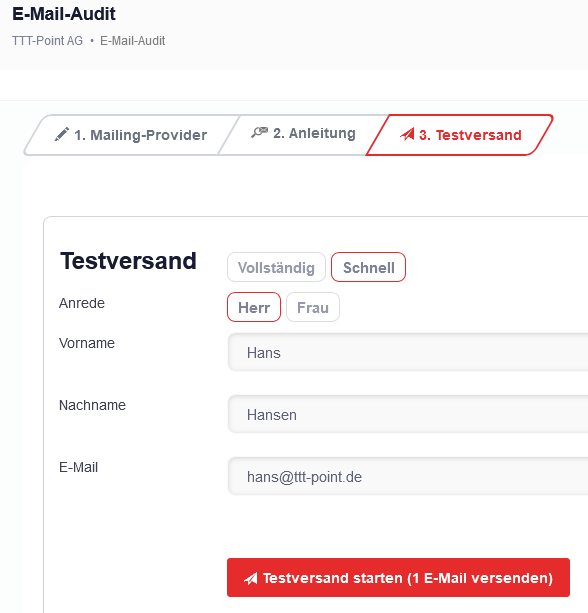

Testversand

Einleitung

Wenn man nicht die M365 Direktzustellung nutzt, dann ist eine manuelle Einrichtung des Allowlistings erforderlich.

Nur so kann man sicherstellen, dass die simulierten Phishing-E-Mails auch tatsächlich bei den Empfängern ankommen.

Dieser Artikel beschreibt die allgemeine Einrichtung einer Phishing-Simulation.

Grundsätzlich reicht die Domain-Freigabe aus, um die Zustellung der Awareness Next Phishing-Mails sicherzustellen.

Aus Sicherheitsgründen ist es aber empfehlenswert, die IP-Adressen im Verbund mit den Domains und DKIM-Signaturen freizugeben.

Damit verhindert man effektiv Domain Spoofing und stellt sicher, dass nur authentifizierte E-Mails zugestellt werden!

notemptyWenn IP Freigaben nicht möglich sind, werden stattdessen Domain-Freigaben eingerichtet.

Kontaktbuch-Gruppen

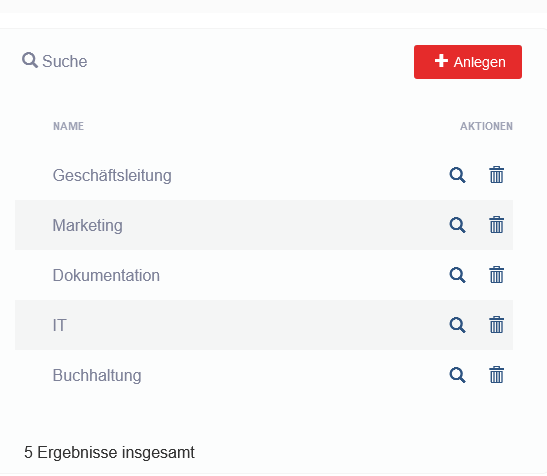

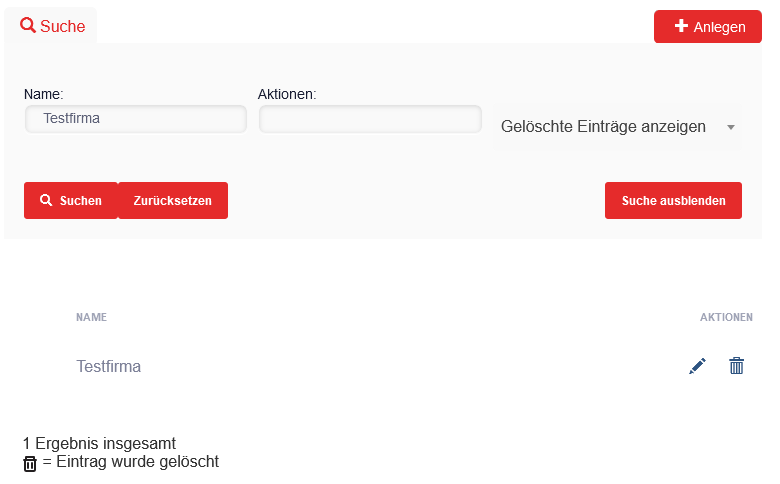

Kontaktbuch-GruppenMenü Mitarbeiterkontakte Kontaktbuch-Gruppen verwalten

Es bietet sich an, Mitarbeiter in Gruppen zu organisieren. So kann man beispielsweise individuelle Phishing-Kampagnen für spezielle Abteilungen durchführen.

Man kann

- Gruppen für Mitarbeiter manuell anlegen

- diese Gruppen nachträglich bearbeiten oder sie

- löschen

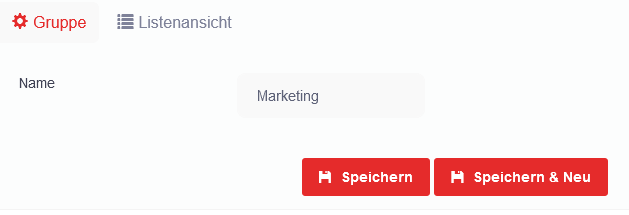

Neue Gruppe anlegen

| Wert | Beschreibung |  | |

|---|---|---|---|

| Neue Gruppe erstellen. Dabei öffnet sich ein neuer Dialog notempty Alternativ können Gruppen auch automatisch beim Importieren von Mitarbeiterkontakten erstellt werden. Bei der M365-Synchronisation werden in Awareness Next bereits vorhandene Gruppen automatisch importiert | |||

Gruppe Gruppe | |||

| Beschriftung | Wert | Beschreibung |  |

| Name | Marketing | Name für Mitarbeiter-Gruppe | |

| Eine Gruppe speichern | |||

| Eine Gruppe speichern und eine weitere anlegen | |||

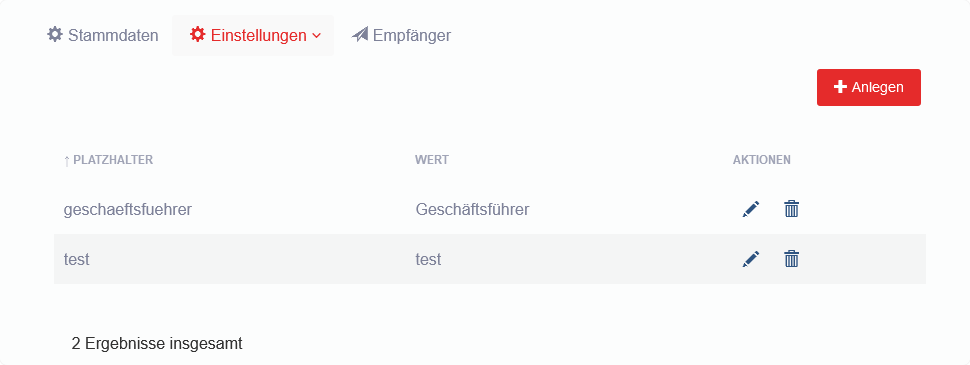

Listenansicht Listenansicht | |||

| Die Listenansicht zeigt alle selbst angelegten Platzhalter an | |||

| Beschriftung | Wert | Beschreibung |  |

| Name | Vertrieb | Name der jeweiligen Gruppe | |

| Aktion | | Eine Gruppe bearbeiten | |

| | Löschung einer Gruppe | ||

| Weitere Gruppe anlegen | |||

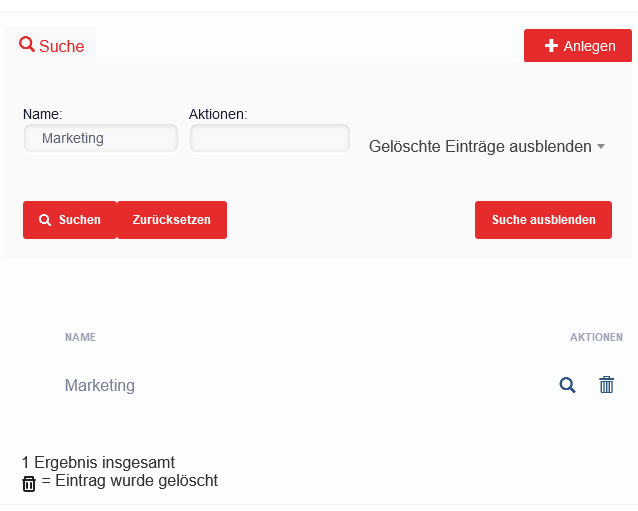

| Suchparameter einblenden per Klick | |||

| Name | Testfirma | Eingabe eines zu suchenden Gruppennamens |  |

| Aktionen | Gelöschte Einträge ausblenden | Bei den Suchergebnissen die gelöschten Einträge ausblenden | |

| Gelöschte Einträge anzeigen | Bei den Suchergebnissen auch die gelöschten Einträge anzeigen | ||

| Suche starten per Klick | |||

| Löschen der eingegebenen Suchparameter | |||

| Suchfenster wieder ausblenden | |||

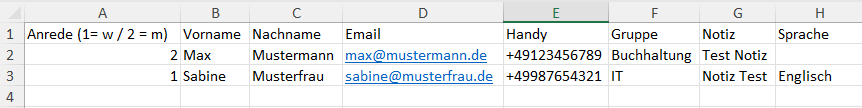

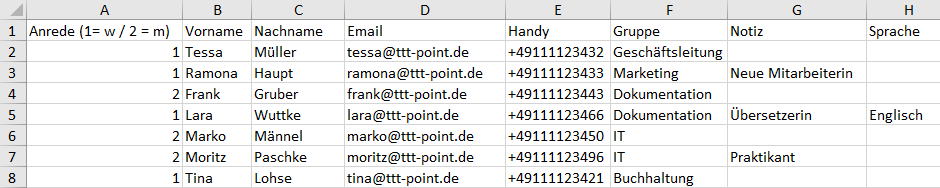

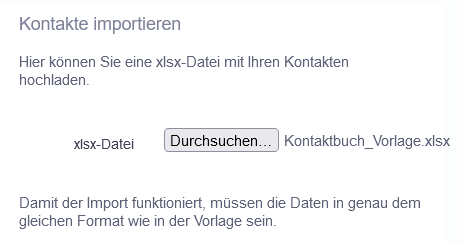

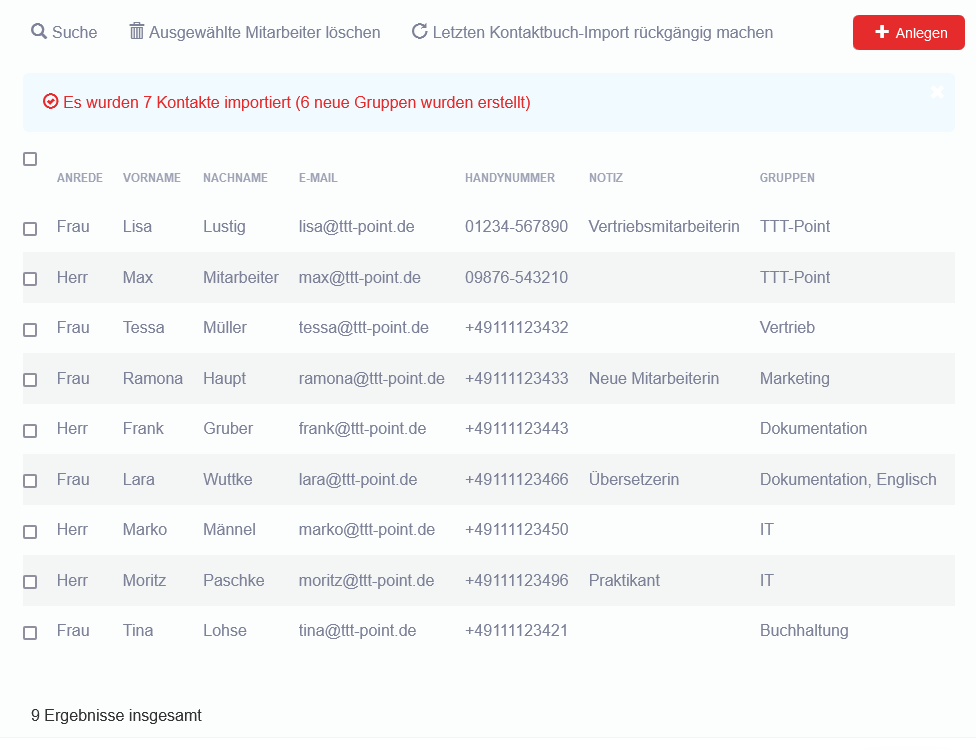

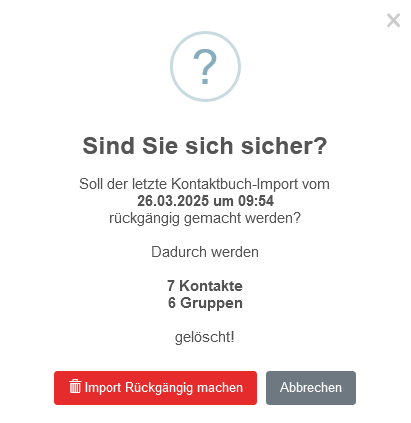

Mitarbeiter importieren

Mitarbeiter importierenMenü Mitarbeiterkontakte Kontakte importieren

Bei einer Vielzahl von Mitarbeitern ist ein Import sinnvoll. Man kann sie aber auch in der Oberfläche von Awareness Next manuell anlegen.

Vorlage

Man kann Mitarbeiterkontakte

- manuell anlegen

- mit M365 synchronisieren

- mithilfe einer Excel-Vorlage Mitarbeiterkontakte direkt importieren

Phishing-Kampagnen

Phishing-KampagnenMenü Phishing-Kampagnen

Man kann

- automatische Phishing-Kampagnen anlegen und diese konfigurieren oder

- Phishing-Kampagnen manuell aufsetzen

Phishing-Kampagnen anlegen und verwalten

Eine neue Phishing-Kampagne erzeugt man mit der Schaltfläche .

Es öffnet sich ein neuer Dialog.

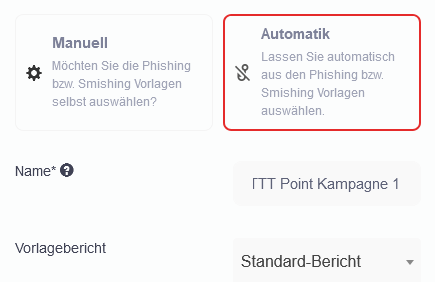

Automatik

…

Dieser Artikel beschreibt die Erstellung und Konfiguration einer Phishing-Kampagne im Automatik-Modus.

Eine vollkommen individuelle Phishing-Kampagne erstellt man alternativ als Manuelle Phishing-Kampagne.

Automatik Kampagne vorbereiten

Allgemeine Einstellungen | |||

| Beschriftung | Wert | Beschreibung | |

|---|---|---|---|

| Modus | Automatik … |

Im Automatik-Modus werden die Phishing-/Smishing-Vorlagen vom System ausgewählt. Branchenspezische Vorauswahl (z. B. IT) ist aber möglich | |

| Automatik … | |||

| Name | TTT Point Kampagne 1 | Vergabe eines Kampagnen-Namens |  |

| Vorlagebericht | Standard-Bericht | Auswahl, ob man einen Bericht bekommen möchte | |

| - keine - | |||

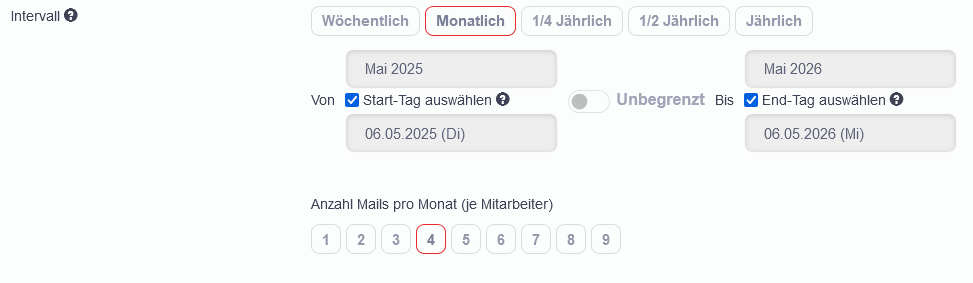

Intervall | |||

| Frequenz | Default: Monatlich Wöchentlich, 1/4 Jährlich, 1/2 Jährlich, Jährlich |

Festlegung der Wiederholungsraten der Phishing-Attacken-Simulation |  |

| Startdatum | Mai 2025 | Bestimmung des Startdatums der Phishing-Kampagne | |

| Enddatum | Mai 2026 | Bestimmung des Enddatums der Phishing-Kampagne | |

| Start-Tag | Von Start-Tag auswählen | Optional: Auswahl des Start-Datums im Kalender | |

| 07.04.2026 (Mo) | |||

| Kampagnendauer | Unbegrenzt | Die Kampagne hat kein Enddatum | |

| Unbegrenzt Bis End-Tag auswählen 06.05.2026 (Mi) |

Optional: Auswahl eines Enddatums im Kalender | ||

| Anzahl Mails pro Monat (je Mitarbeiter) | 4 |

Häufigkeit von Phishing-Mails pro Mitarbeiter und Monat. Werte von 1 bis 9 möglich | |

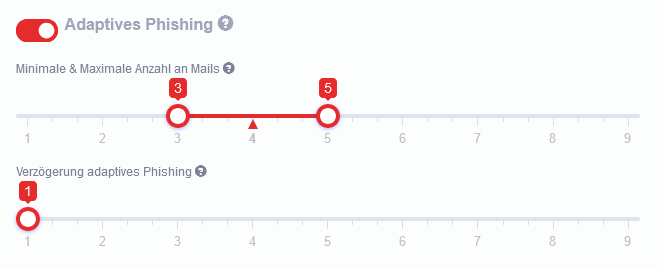

| Adaptives Phishing | Beim Adaptiven Phishing hängt die Anzahl der Phishing-Mails vom Verhalten der Mitarbeiter ab:

Adaptives Phishing ist standardmäßig aktiviert, kann aber auch deaktiviert werden | ||

| Anpassung der Phishing-Intensität | Minimale & Maximale Anzahl an Mails | Einstellung per Schieberegler: Intelligente Steuerung der Phishing-Mail-Häufigkeit nach Mitarbeiterverhalten |  |

| Verzögerung adaptives Phishing | Anpassung des Intervalls mit dem Schieberegler (Standard-Einstellung: Start nach 1 Monat) | ||

Schwierigkeit Modus |

Zufällig | Die Schwierigkeit ist zufallsbasiert | |

| Schwierigkeit Aufsteigend | Jeden Monat beginnt die Schwierigkeit bei leicht und sie nimmt dann permanent zu | ||

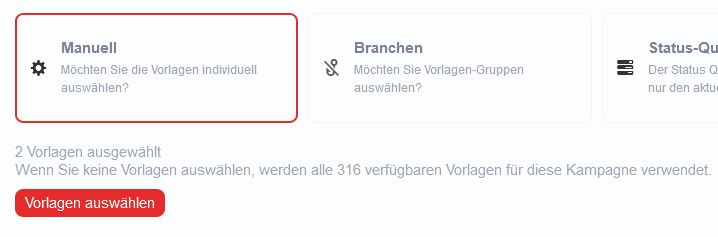

| Manuell … |

Auswahl von einer oder mehreren beliebigen Vorlagen nach Klick auf die Schaltfläche |  | |

| Weitere Einstellungen zu | |||

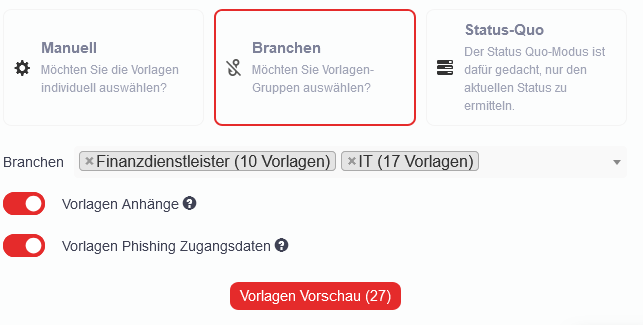

| Branchen … | |||

| Vorlagen-Typ Branchen: Branchenspezifische Vorlagen-Auswahl | |||

| Branchen | Finanzdienstleister (10 Vorlagen) IT (17 Vorlagen) | Sortierung der Vorlagen nach Branchen Auswahl via Dropdown-Menü |

|

| Vorlagen Anhänge | E-Mails werden standardmäßig mit Anhängen versendet. Deaktivierung per Klick | ||

| Vorlagen Phishing Zugangsdaten | Phishing nach Zugangsdaten ist aktiviert. Das kann auch deaktiviert werden | ||

| Vorschau auf die ausgewählten Vorlagen | |||

| Weitere Einstellungen zu | |||

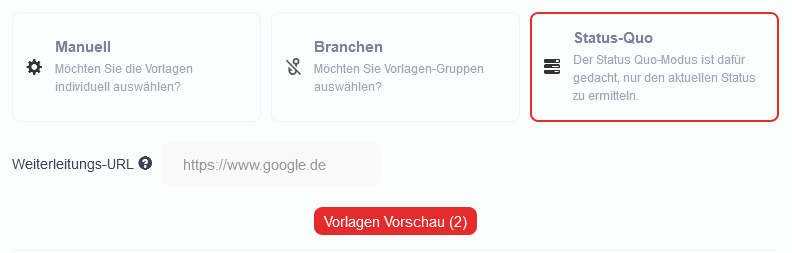

| Status-Quo … | |||

Vorlagen-Typ Status-Quo: Ermittelt

| |||

| Weiterleitungs-URL | https://www.google.de | Für Vorlagen mit einer Sensibilisierungs-Landingpage. Standardmäßig wird auf https://www.google.de weitergeleitet |  |

| Vorschau auf die Vorlagen, die den jeweiligen Status-Quo ermitteln | |||

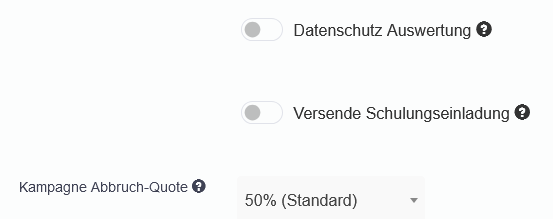

| Datenschutz Auswertung | Die Datenschutz Auswertung ist deaktiviert (Standard). Sie kann aber auch aktiviert werden . Dann wird nur erfasst, dass jemand auf einen Phishing-Link geklickt hat und nicht wer. |  | |

| Versende Schulungseinladung | Standardmäßig wird der User nicht zu einer Schulung eingeladen, wenn er auf einen Phishing-Link klickt. Option aktivieren , wenn eine Schulungseinladung automatisch erfolgen soll | ||

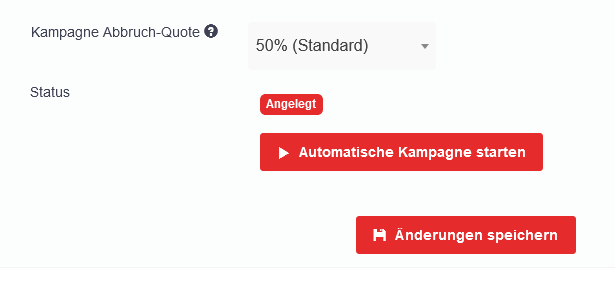

| Kampagne Abbruch-Quote | 50 % (Standard) 5 % - 100 %. Ebenso Kein Abbruch einstellbar |

Bestimmung der Abbruch-Bedingung einer Phishing-Kampagne (einstellbar in 5%-Schritten). Sie wird ab dem eingestellten Zielwert von fehlgeschlagenen Phishing-Mail-Zustellungsversuchen automatisch eingestellt. | |

|

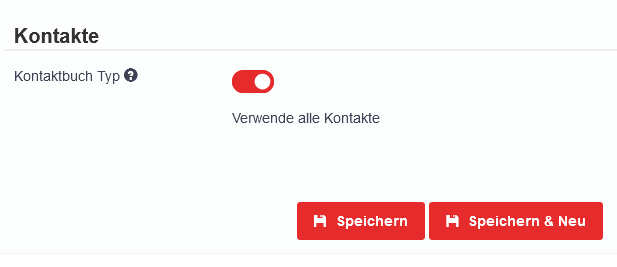

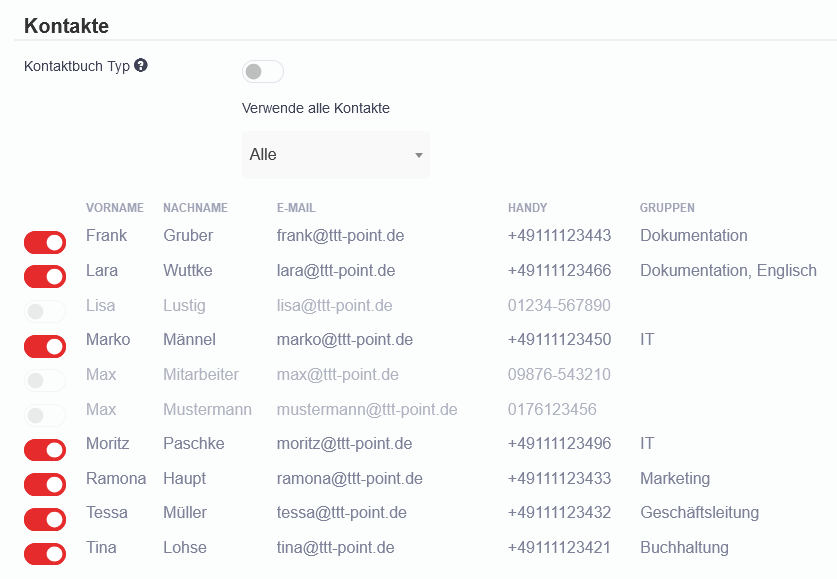

Kontakte | |||

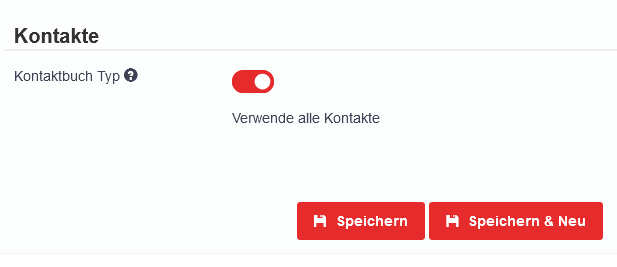

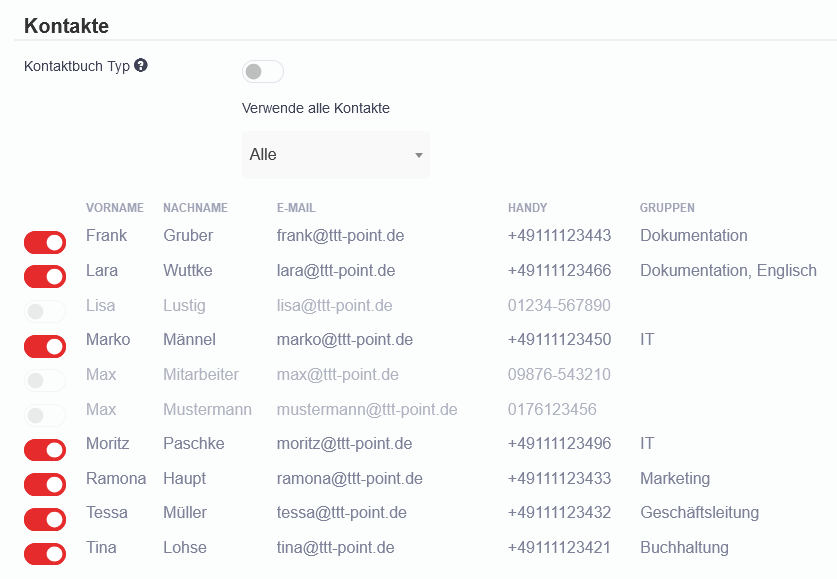

| Kontaktbuch Typ | Alternative Verwendung von

| ||

| Verwende alle Kontakte | Die Phishing Kampagne wird standardmäßig mit allen Mitarbeitern durchgeführt. |  | |

| Verwende alle Kontakte | Alle |

Bei der Auswahl von Alle: Alle Mitarbeiter sind ausgewählt. Sie können aber einzeln ausgeschlossen werden. |  |

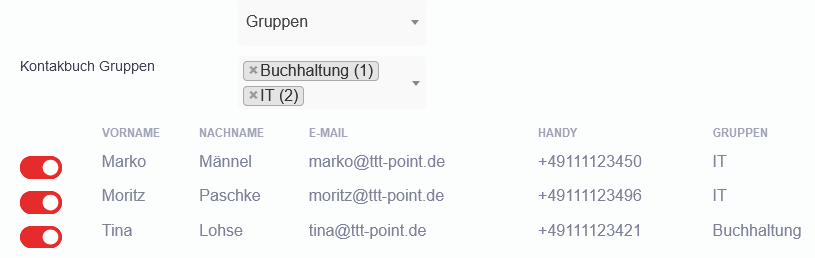

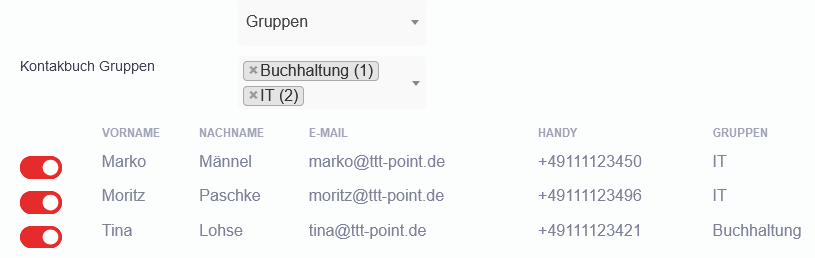

| Verwende alle Kontakte | Gruppen |

Bei der Auswahl von Gruppen |  |

| Kontaktbuch Gruppen | Buchhaltung (1) IT (2) |

Auswahl von einer Gruppe oder mehreren | |

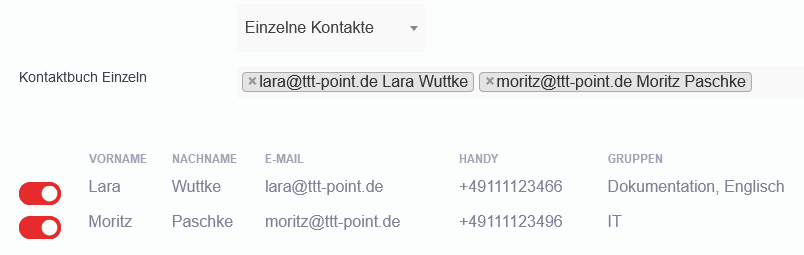

| Verwende alle Kontakte | Einzelne Kontakte |

Bei der Auswahl von Einzelne Kontakte |  |

| Kontaktbuch Einzeln | lara@ttt-point.de Lara Wuttke moritz@ttt-point.de Moritz Paschke | Auswahl des Personenkreises | |

Zusatz-Einstellungen | |||

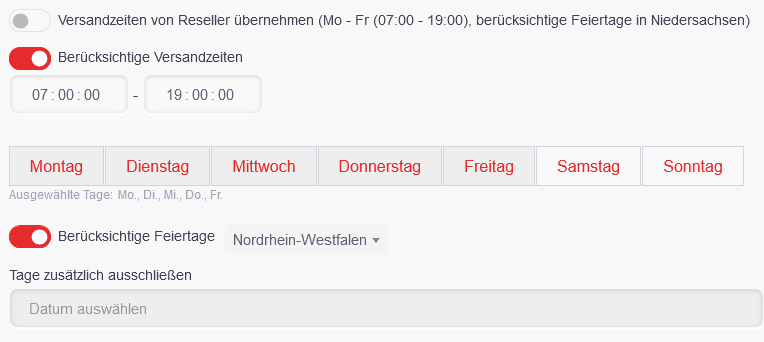

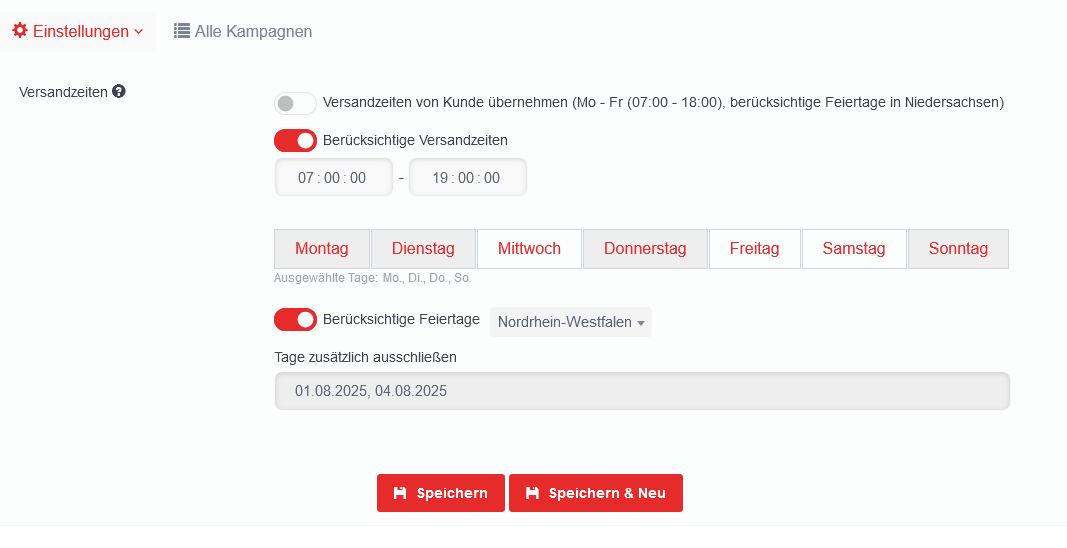

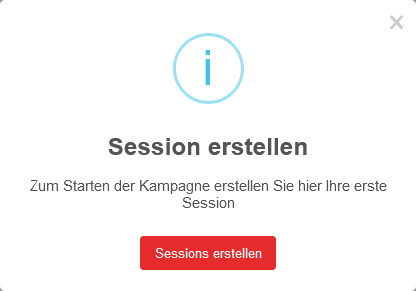

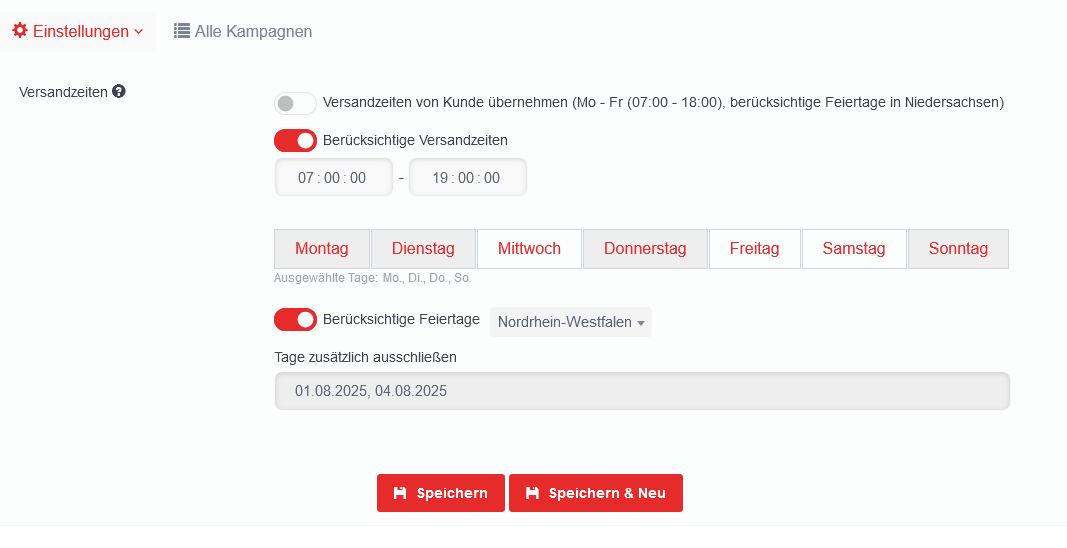

| Versandzeiten | Versandzeiten von Kunde übernehmen (Mo - Fr (07:00 - 18:00), berücksichtige Feiertage in Niedersachsen) | In der Standard-Einstellung werden die Versandzeiten vom Kunden übernommen, hier: Mo - Fr 07 - 18 Uhr plus Feiertage in Niedersachsen | |

| Versandzeiten von Kunde übernehmen | Optional: Festlegung von individuellen Versandzeiten, abhängig von

|

| |

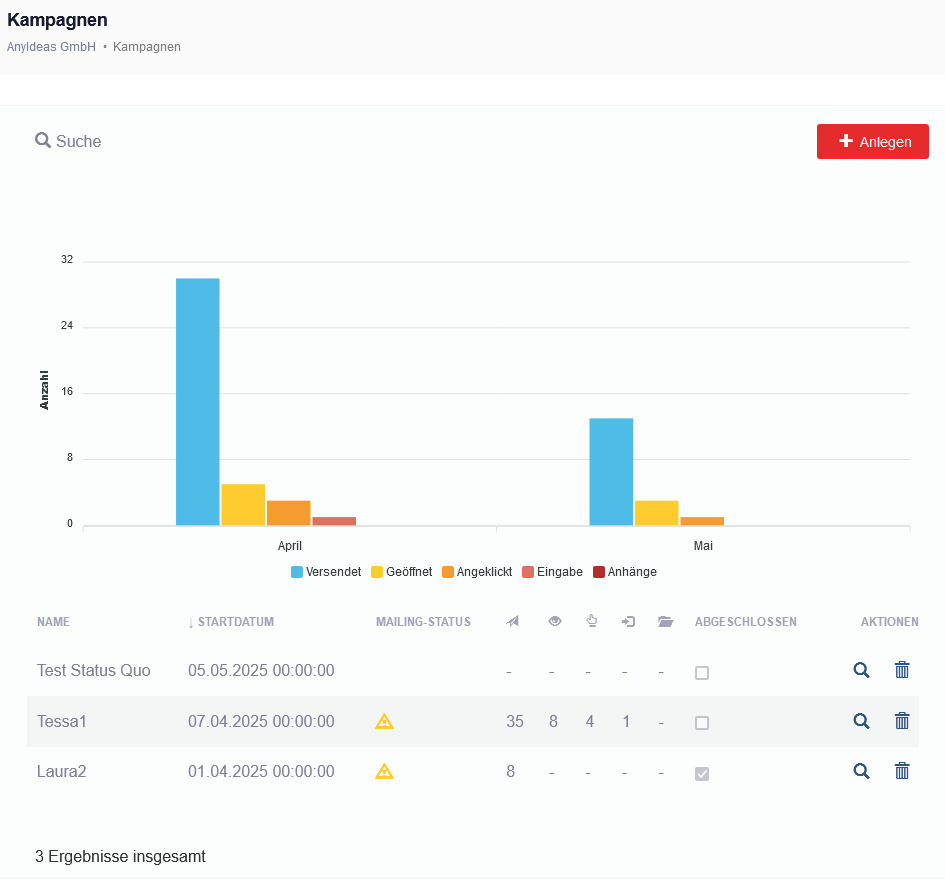

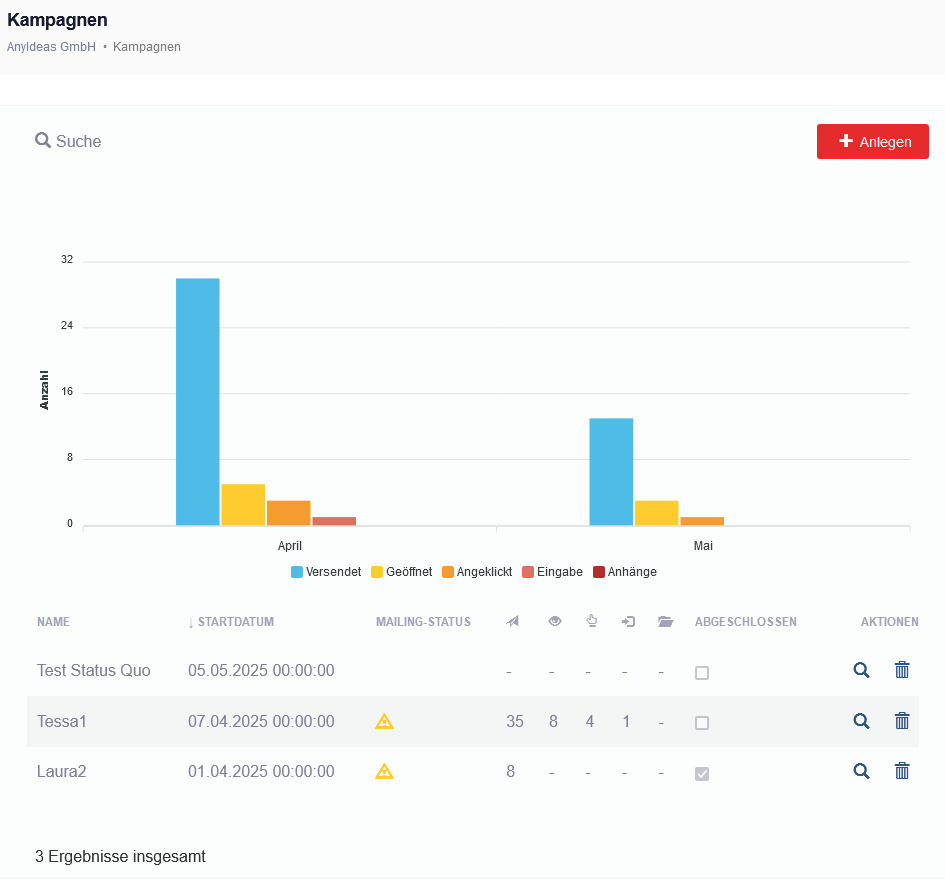

Alle KampagnenAlle Kampagnen

| |||

| Übersicht über alle laufenden Phishing-Kampagnen |  | ||

Mit der Schaltfläche

notemptyMit dem Speichern wird eine Kampagne erst einmal nur angelegt.

| |||

| Status |  | ||

| Start der Phishing-Kampagne mit Klick auf die Schaltfläche. | |||

| notemptyNach Kampagnen-Start können einige Einstellungen wie der Intervall oder der Schwierigkeitsmodus nicht mehr verändert werden. | |||

| Status | Die Phishing-Kampagne ist nun aktiviert | ||

Kampagne bearbeiten und auswerten | |||

EinstellungenEinstellungen

| |||

Nach dem Anlegen der Kampagne können die Allgemeinen Einstellungen nachträglich verändert werden.

| |||

|

| |||

Nachträgliche Bearbeitung der Mitarbeiterkontakte, die im Rahmen der Kampagne attackiert werden

| |||

Änderung der Versandzeiten der Phishing-Nachrichten möglich

| |||

Archiviert die Kampagne unter Phishing-Kampagnen Archive. Bestätigung im Popup mit

| |||

Pausiert die Kampagne. Zur Wiederaufnahme muss sie erneut gestartet werden

| |||

Setzt eine zuvor unterbrochene Kampagne fort.

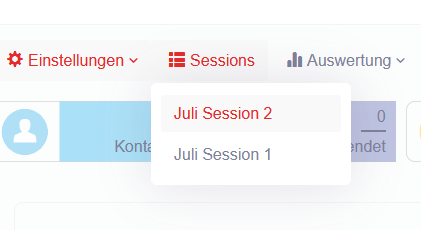

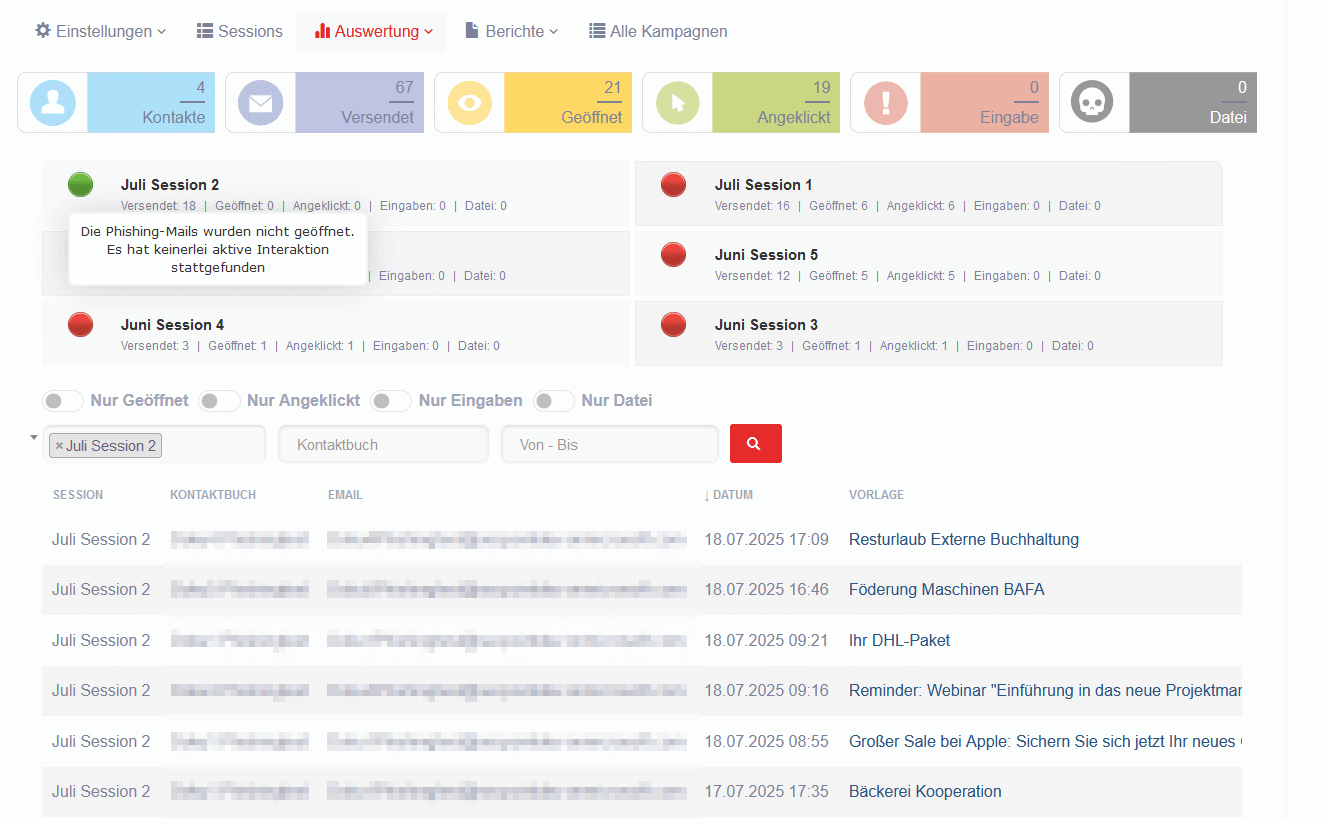

Sessions | |||

| Bei einer Automatik-Kampagne werden die Sessions systemseitig geplant. Bei einem Klick auf die Schaltfläche kommt man in die Session-Übersicht | |||

Es können auch einzelne Sessions direkt geöffnet werden

|

| ||

| In einer Session erhält man Detail-Informationen wie z. B. zur Session-Planung und kann sich session-bezogene PDF-Berichte herunterladen |  | ||

AuswertungAuswertung

| |||

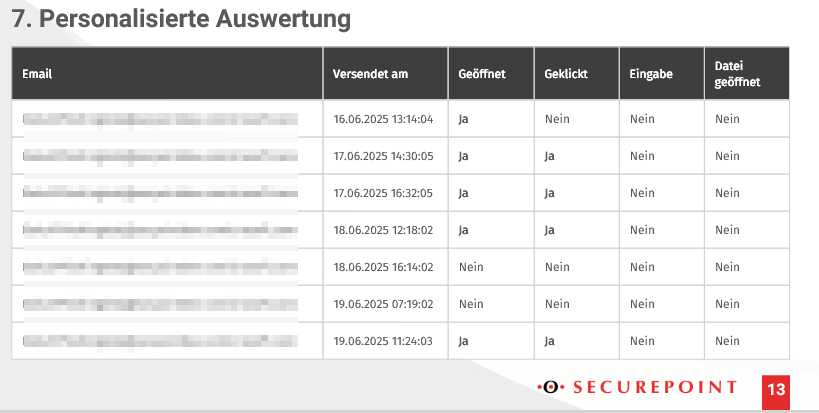

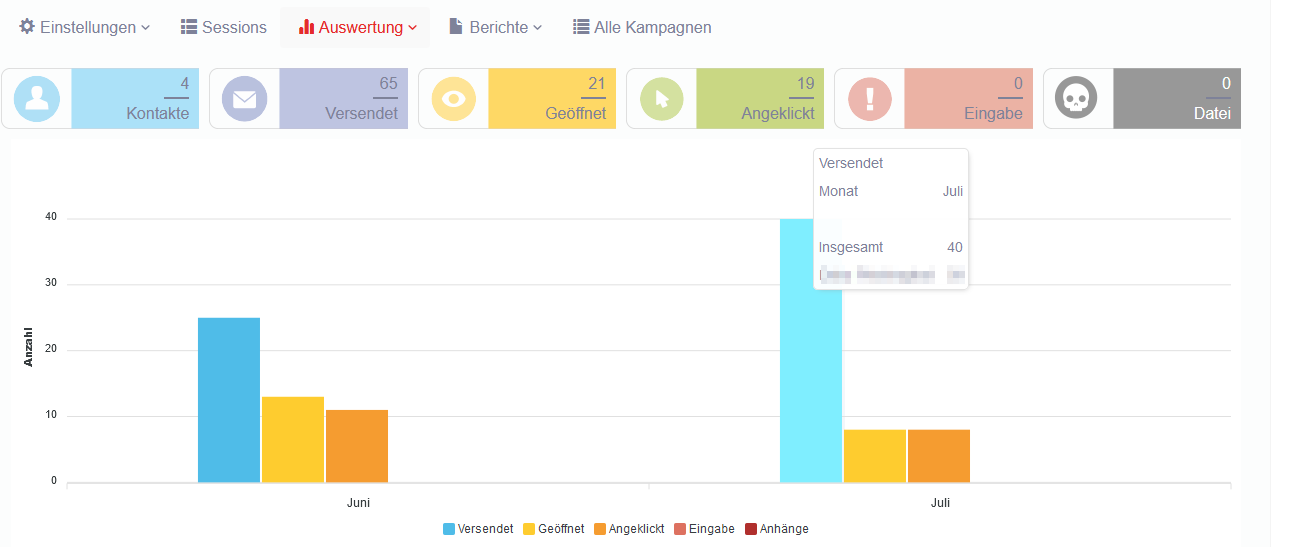

Diagramm, das die monatlichen Kennzahlen der Phishing-Attacken visualisiert:

|

| ||

| Es werden alle Ergebnisse der Phishing-Kampagne angezeigt. Es gibt diverse Möglichkeiten zur Filterung, die standardmäßig deaktiviert sind wie z. B. Nur Geöffnet. Sie können separat aktiviert werden Nur Geöffnet | |||

| Nur Geöffnet | Anzeige von Interaktionen, in denen Phishing-Nachrichten ausschließlich geöffnet wurden |  | |

| Nur Angeklickt | Anzeige von Interaktionen, in denen Phishing-Links angeklickt wurden | ||

| Nur Eingaben | Anzeige von Interaktionen, in denen persönliche Informationen wie Login-Daten eingegeben wurden | ||

| Nur Datei | Anzeige von Interaktionen, in denen Dateianhänge geöffnet wurden | ||

|

| |||

| Sessionbezogene Übersicht über die geplanten Phishing-Attacken |  | ||

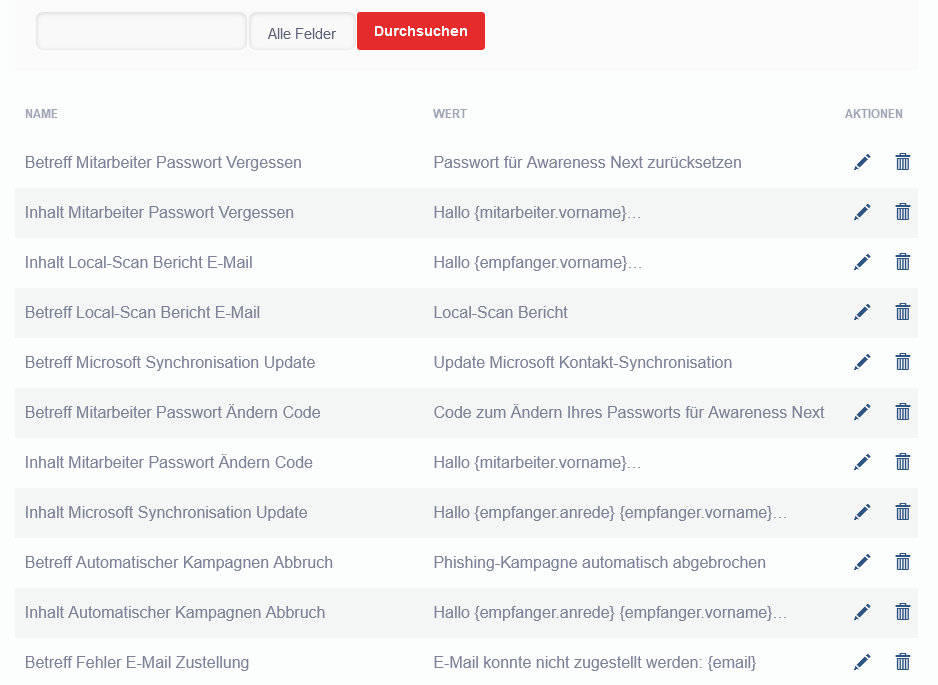

Alle Felder

|

Lara Wuttke | Standard: Suche nach einem String in allen Feldern. Einschränkung des Suchradius über spezielle Felder wie IP oder Event im Dropdown-Menu

Start der Suche mit |

|

Der Algorithmus prüft, ob es sich um eine Firewall-Aktivität oder ein nutzerausgelöstes Ereignishandelt. Ignorierte Tracking-Ergebnisse lösen unter anderem keine automatischen Schulungseinladungen aus | |||

BerichteBerichte | |||

PDF

|

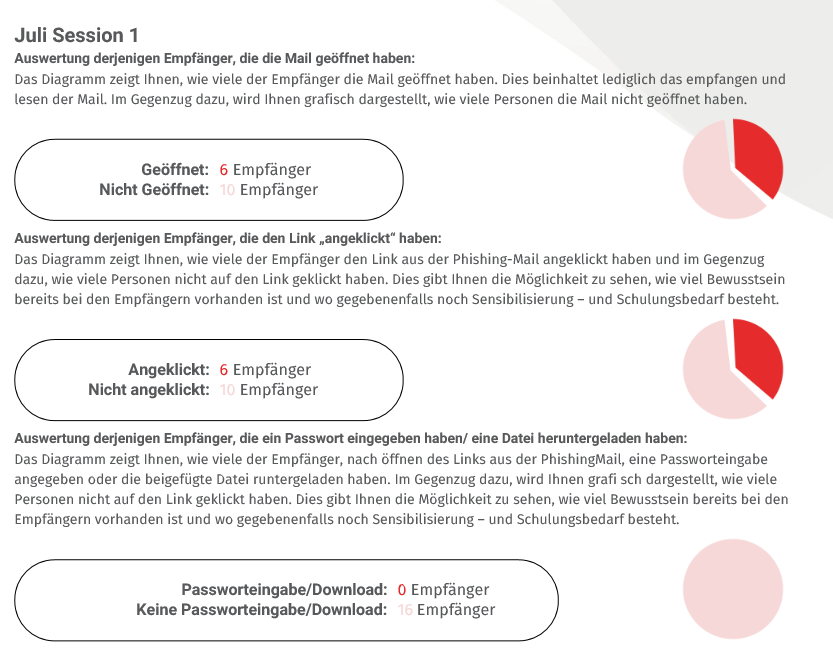

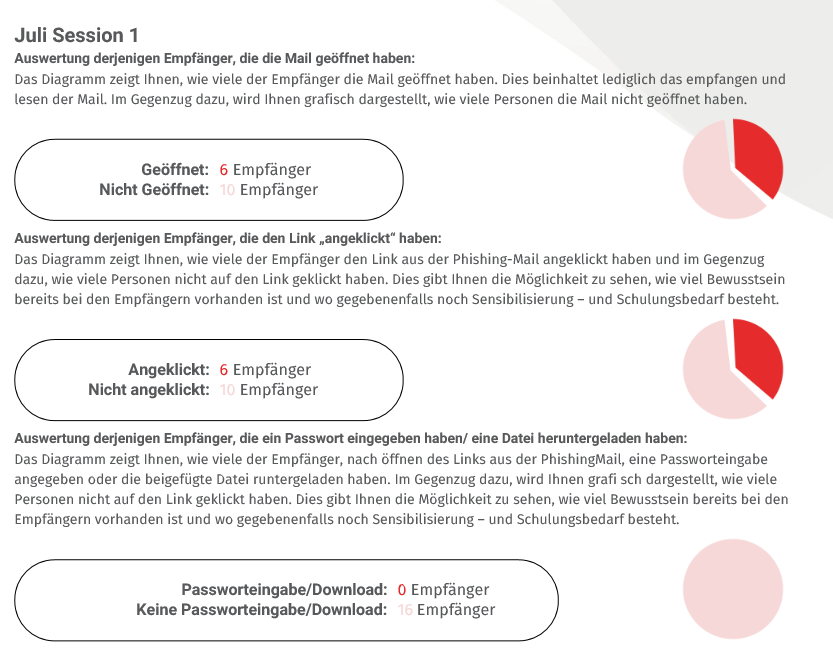

Der PDF-Bericht enthält

|

| |

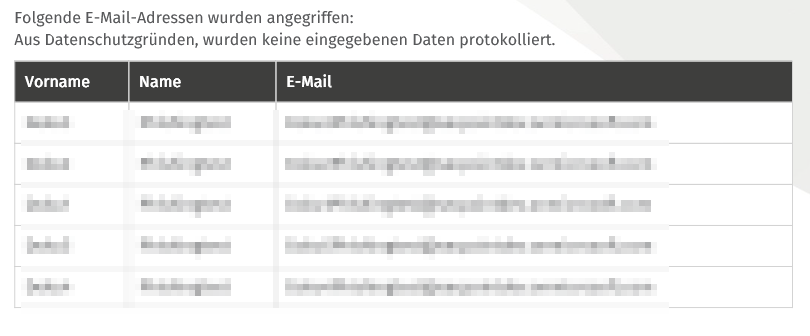

PDF (personalisiert)

|

Der Bericht PDF personalisiert enthält zudem detaillierte Informationen darüber, wie die attackierten Personen mit den Phishing-Nachrichten interagiert haben. |  | |

| PDF (anonymisiert) | Der Bericht PDF anonymisiert entspricht dem PDF-Bericht. Einziger Unterschied: Es sind keine Informationen über die targetierten Personen enthalten. Der Bericht ist vollkommen anonym |  | |

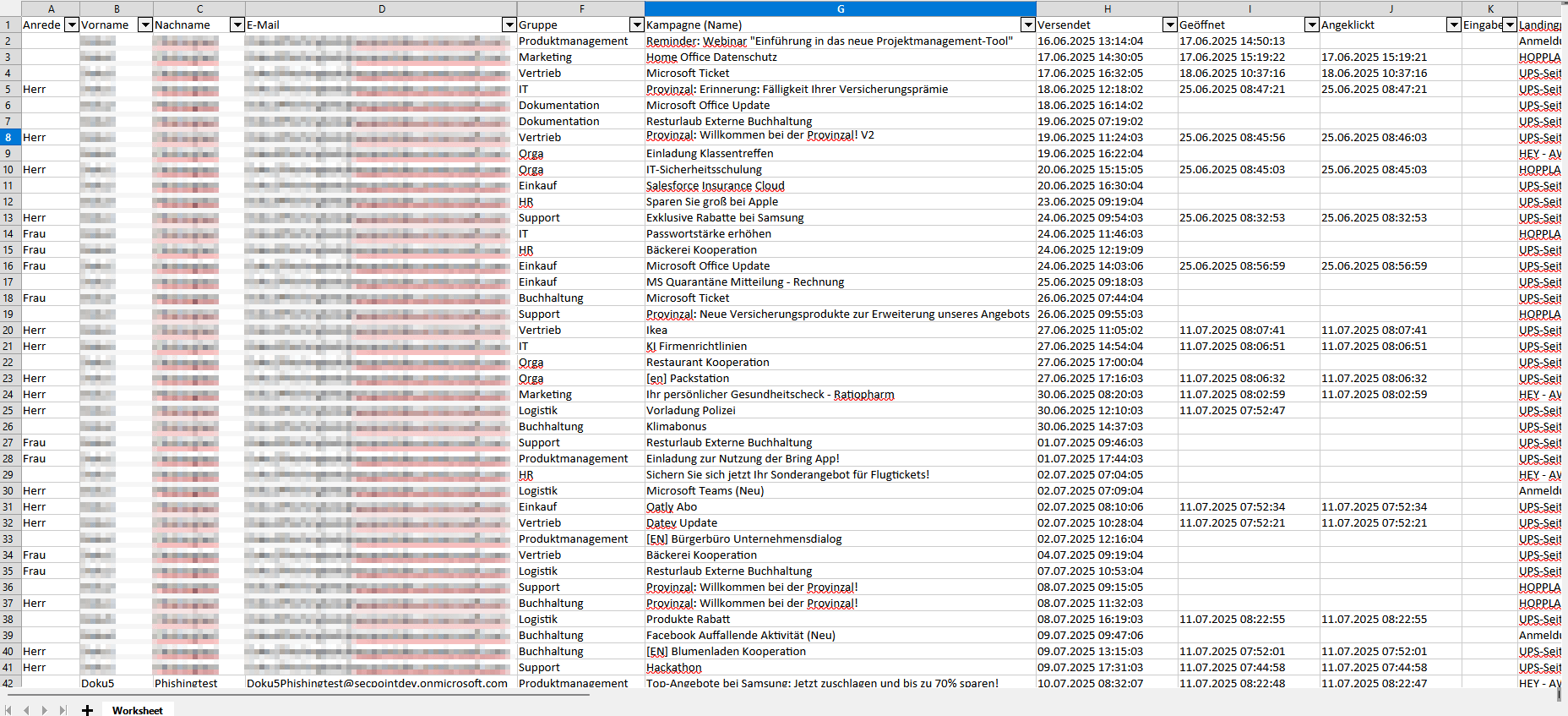

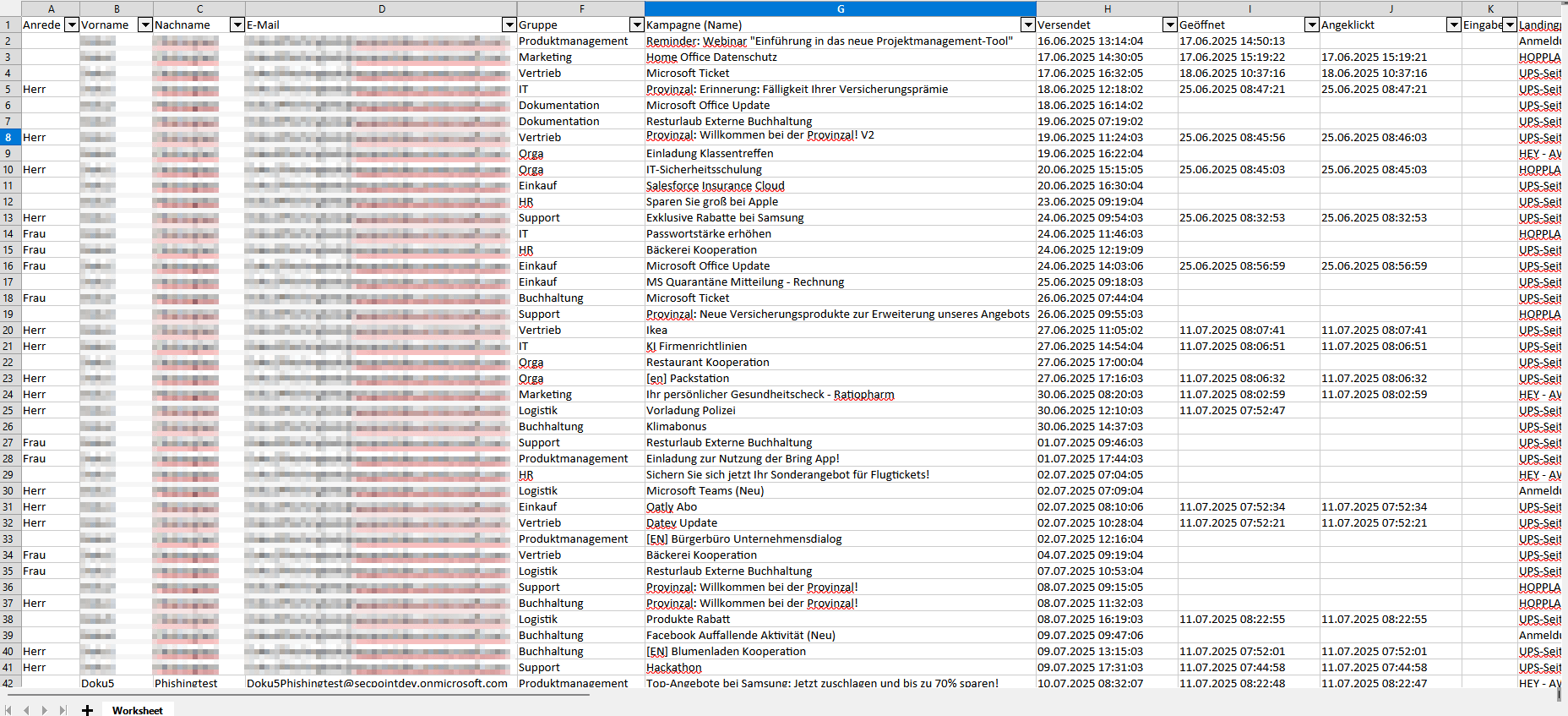

| Excel-Export | Erstellt einen Excel-Export mit einer detaillierten Übersicht über die attackierten Mitarbeiter und Detail-Informationen über ihre Interaktionen mit den Phishing-Nachrichten |  | |

Manuell

…

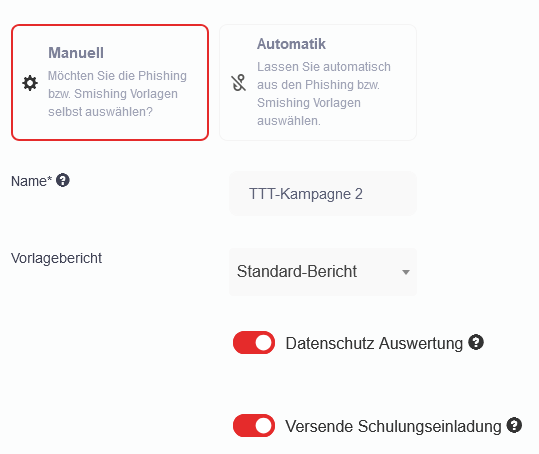

Dieser Artikel beschreibt die Erstellung und Konfiguration einer Phishing-Kampagne im Manuell-Modus.

Alternative zur manuellen Variante: Erstellung einer Automatischen Phishing-Kampagne.

die an die Empfänger verschickt werden - das Spear Phishing.

Für diese Individualisierung werden öffentlich zugängige Informationen genutzt,

die man mit dem OSINT-Scan ermittelt.

Manuelle Kampagne vorbereiten

Allgemeine Einstellungen | |||

| Modus | Manuell … |

Im manuellen Modus wählt man die Phishing-/Smishing-Vorlage selbst aus | |

| Manuell … | |||

| Name | TTT Point Kampagne 2 | Vergabe eines Kampagnen-Namens |  |

| Vorlagebericht | Standard-Bericht | Auswahl, ob man einen Bericht bekommen möchte über

Standardmäßig wird kein Bericht verschickt | |

| - keine - | |||

| Datenschutz Auswertung | Die Datenschutz Auswertung ist deaktiviert (Standard). Sie kann aber auch aktiviert werden . Dann wird nur erfasst, dass jemand auf einen Phishing-Link geklickt hat und nicht wer. | ||

| Versende Schulungseinladung | Standardmäßig wird der User nicht zu einer Schulung eingeladen, wenn er auf einen Phishing-Link klickt. Option aktivieren , wenn eine Schulungseinladung automatisch erfolgen soll | ||

|

Kontakte | |||

| Kontaktbuch Typ | Alternative Verwendung von

| ||

| Verwende Kontakte aus Kampagne | Die Phishing Kampagne wird standardmäßig mit allen Mitarbeitern durchgeführt. |  | |

| Verwende alle Kontakte | Alle |

Bei der Auswahl von Alle: Alle Mitarbeiter sind ausgewählt. Sie können aber einzeln ausgeschlossen werden. |  |

| Verwende alle Kontakte | Gruppen |

Bei der Auswahl von Gruppen |  |

| Kontaktbuch Gruppen | Buchhaltung (1) IT (2) |

Auswahl von einer Gruppe oder mehreren | |

| Verwende alle Kontakte | Einzelne Kontakte |

Bei der Auswahl von Einzelne Kontakte |  |

| Kontaktbuch Einzeln | lara@ttt-point.de Lara Wuttke moritz@ttt-point.de Moritz Paschke | Auswahl des Personenkreises | |

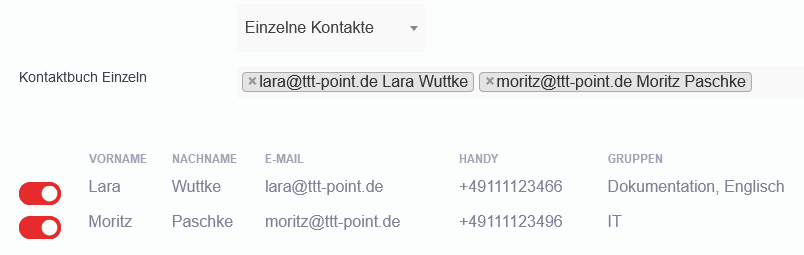

Mit der Schaltfläche

| |||

| notemptyNach dem Speichern der Kampagne ist sie noch nicht gestartet! Dazu muss man mindestens eine Session anlegen und diese ausführen. Wenn man alternativ die Sessions nachträglich anlegen möchte, dann klickt man auf Anlegen notemptyWenn man keine Session(s) erstellt, dann kann man weitere Kampagnen-Einstellungen vornehmen. |

| ||

| Klick auf die Schaltfläche für die Erstellung von Sessions | |||

Zusatz-Einstellungen | |||

| Versandzeiten | Versandzeiten von Kunde übernehmen (Mo - Fr (07:00 - 18:00), berücksichtige Feiertage in Niedersachsen) | In der Standard-Einstellung werden die Versandzeiten vom Kunden übernommen, hier: Mo - Fr 07 - 18 Uhr plus Feiertage in Niedersachsen | |

| Versandzeiten von Kunde übernehmen | Optional: Festlegung von individuellen Versandzeiten, abhängig von

|

| |

Alle KampagnenAlle Kampagnen |

| ||

| Übersicht über alle laufenden Phishing-Kampagnen | |||

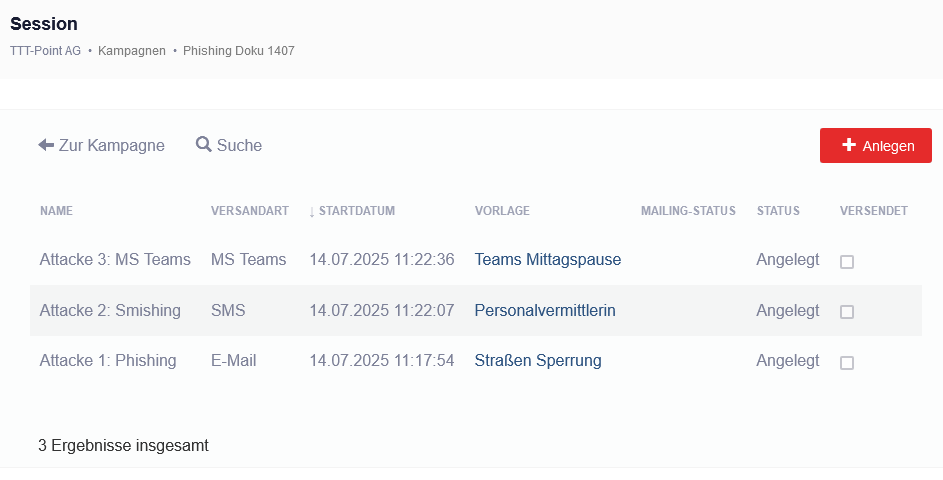

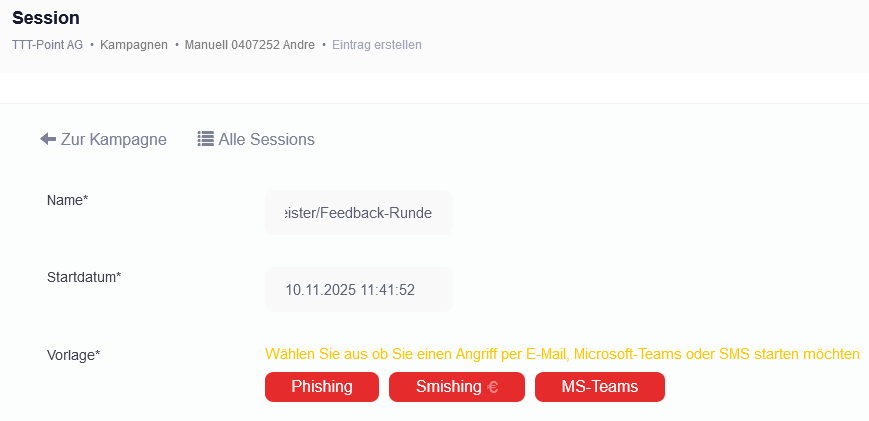

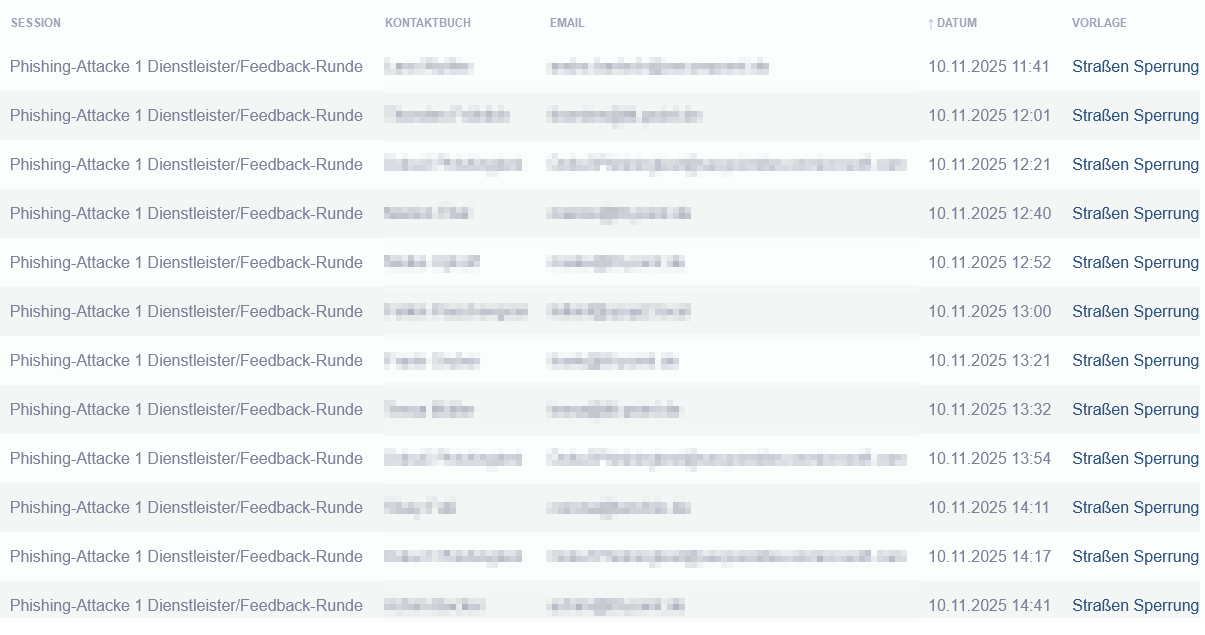

Sessions erstellen | |||

| Eine Phishing-Kampagne ist im Regelfall in mehrere Sessions - auch Sitzungen genannt - unterteilt, in denen die Phishing-Resilienz der attackierten Mitarbeiter über unterschiedliche Angriffsvektoren getestet wird. Dabei stehen dem Kampagnenbetreiber diverse simulierte Angriffsmöglichkeiten in unterschiedlichen Schwierigkeitsgraden zur Verfügung, die auf Phishing-Trigger setzen wie beispielsweise

notemptyNach dem Erstellen einer Session muss diese separat in einem weiteren Schritt gestartet werden, der im folgenden Kapitel Session bearbeiten und starten beschrieben wird. | |||

| Bricht die Session-Erstellung ab, ohne zu speichern | |||

| Führt zur Übersicht über alle bereits angelegten Sessions | |||

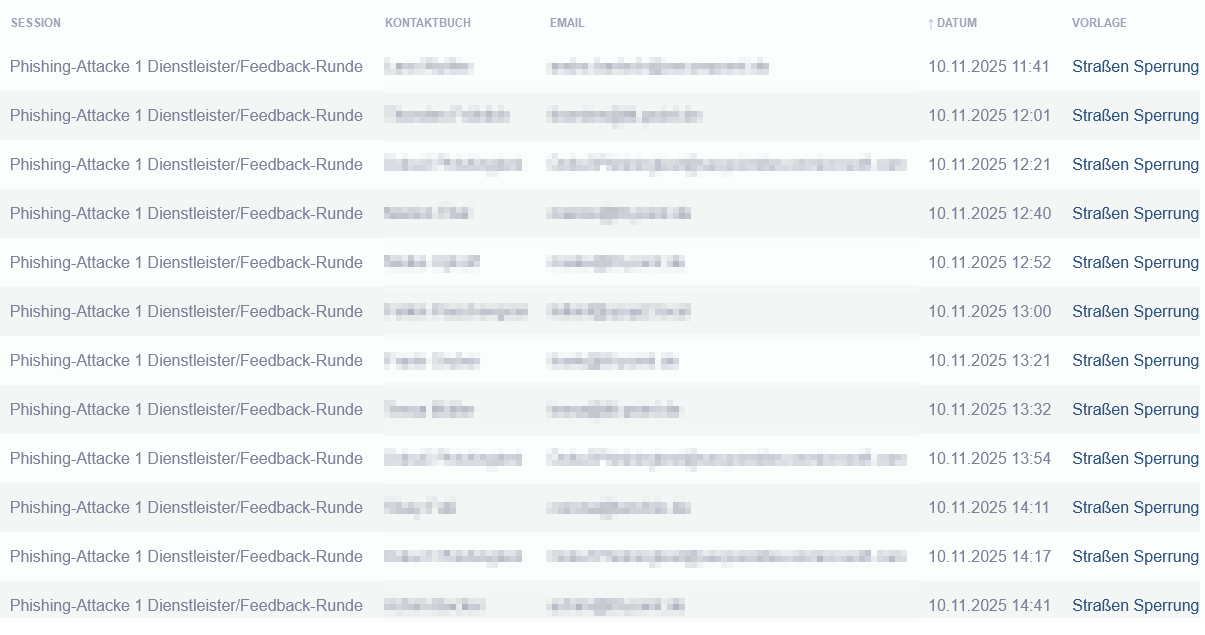

| Name | Phishing-Attacke 1 Dienstleister/Feedback-Runde | Vergabe eines eindeutigen Session-Namens, hier nach Branche und Name der Phishing-Vorlage |  |

| Startdatum | 10.11.2025 11:41:25 | Definition des Startzeitpunkts der einer Session | |

| Vorlage | oder oder |

Auswahl des Attacken-Tpys: Per

Anschließend öffnet sich ein Fenster, in dem man eine Vorlage auswählen kann | |

| notemptyBeim Smishing fallen Zusatzkosten durch den SMS-Versand an. Die konkreten Kosten stehen in der Preisliste im Reseller-Portal | |||

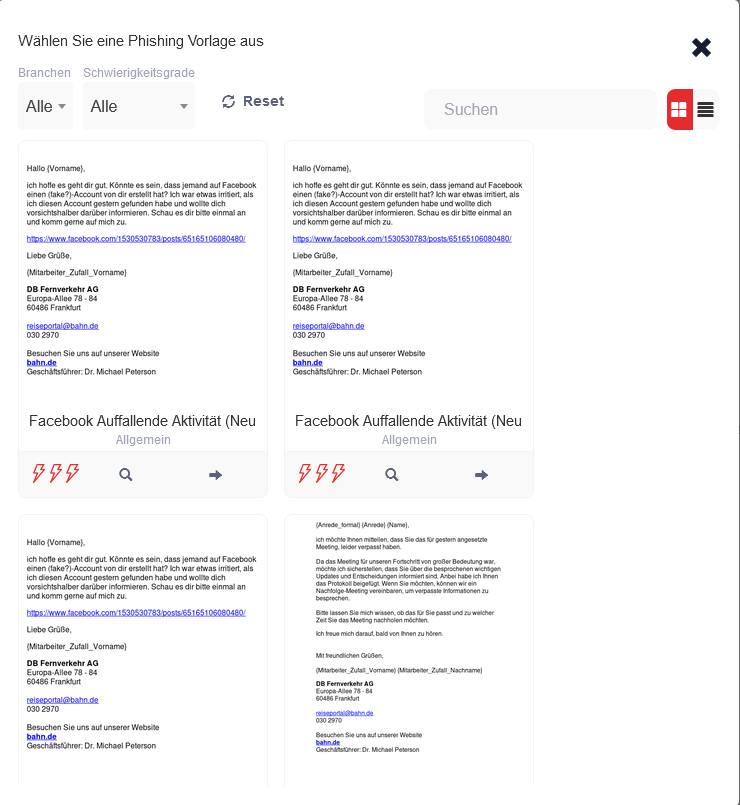

| Auswahl der Phishing-/Smishing- oder MS Teams-Vorlage

| |||

| Branchen | Alle Allgemein Architektur Automotive Chemie und Rohstoffe Dienstleister allgemein Energiebranche Englisch Finanzdienstleister Gesundheit Handel Handwerk Internet & Telekom IT Logistik Maschinen und Anlagenbau Steuerberater und Notare Tourismus und Hotel Veranstalter Versicherung Verwaltung |

Auswahl aus den Vorlagen, standardmäßig werden alle angezeigt. |  |

| Schwierigkeitsgrade | Alle Leicht Mittel Schwer |

Vor-Auswahl der Phishing-Vorlagen nach ihrem jeweiligen Schwierigkeitsgrad | |

| Alle Vorlagen | Mit einem Klick setzt man die Filter zurück | ||

| Suchen | Suche in den Vorlagen, z. B. nach Vorlagen zum Thema "Polizei" | ||

| Zeigt die Templates verkleinert in Kacheln. Mit Schaltfläche zeigt man die Vorlagen in einer Liste an | |||

| Zeigt den Schwierigkeitsgrad an (hier: mittel) | |||

| Vorschau ansehen für die jeweilige Vorlage | |||

| Vorlage verwenden | |||

| Nur bei Smishing | Link, der zur Preisliste im Reseller-Portal führt |  | |

| Nach Auswahl der Vorlage | Vorlage ändern und eine andere auswählen | ||

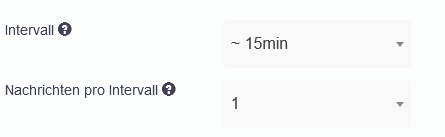

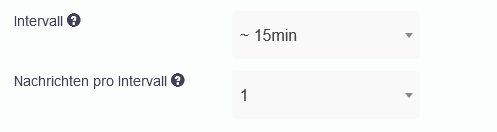

| Intervall | Default: ~ 15 Min ~ 30 Min 1 h 2 h 3 h 4 h 8 h 24 h 48 h |

Die E-Mails, SMS oder Teams-Nachrichten werden mit zeitlichem Versatz verschickt (und nicht an alle Kontakte gleichzeitig). Intervalle möglich in x Minuten oder Stunden |  |

| Nachrichten pro Intervall | 1 2 5 10 15 20 25 50 |

Legt fest, an wie viele Kontakte während eines Intervalls gleichzeitig Nachrichten versendet werden. Standard-Wert: 1 | |

| Verwende Kontakte aus Kampagne | In der Standardeinstellung werden für die Session die Kampagnen-Kontakte verwendet. Bei Deaktivierung dieser Option kann man session-spezifische Kontakte bestimmen, indem man z. B. nur Mitarbeiter einer speziellen Abteilung auswählt.

Weitere Informationen zu Kontakten | ||

| Ein Klick speichert die Session. Es öffnet sich der Bearbeitungsmodus der Session | |||

| Ein Klick speichert die Session und man legt eine weitere an | |||

| notemptyDie Session ist nur angelegt, aber noch nicht gestartet! | |||

Session bearbeiten und starten | |||

| In diesem Abschnitt wird beschrieben, wie man eine bereits angelegte Session modifiziert und startet | |||

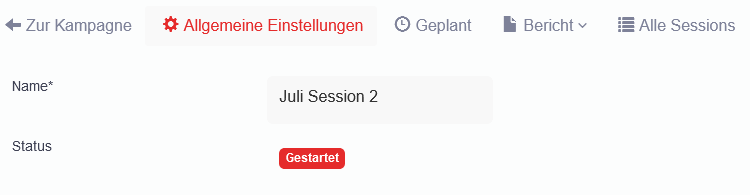

Allgemeine Einstellungen | |||

| Name | Phishing-Attacke 1 Dienstleister/Feedback-Runde | Optional: Änderung des Session-Namens | |

| Startdatum | 10.11.2025 11:41:25 | Festlegung des Startzeitpunkts einer Session | |

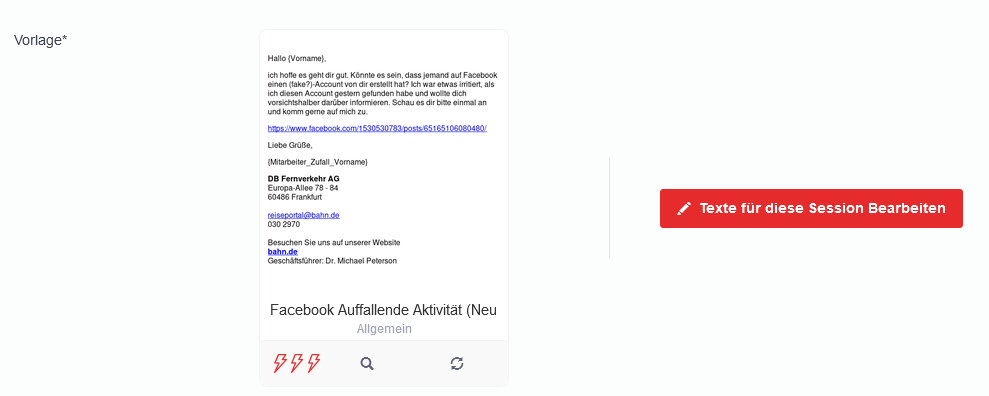

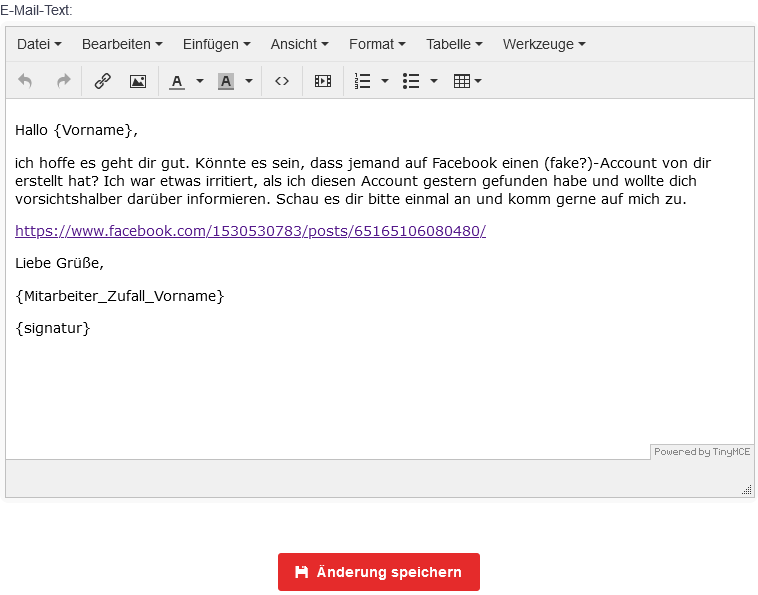

| Vorlage | Texte für die ausgewählte Vorlage modifizieren. Beim Klick öffnet sich der Bearbeitungsmodus der Vorlage |  | |

| Eine Vorlage bearbeiten | |||

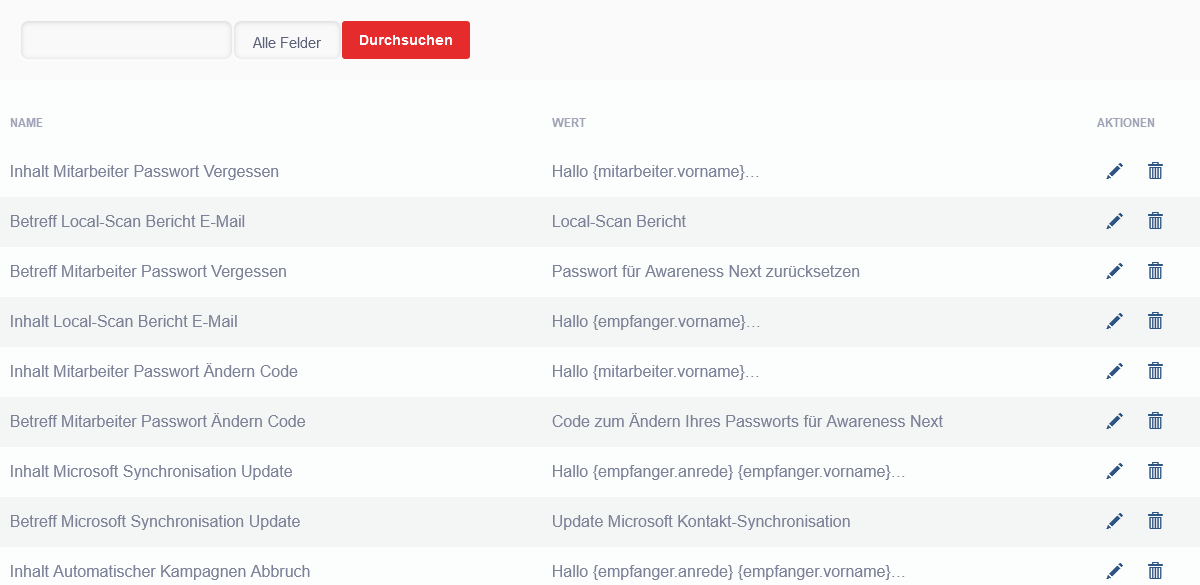

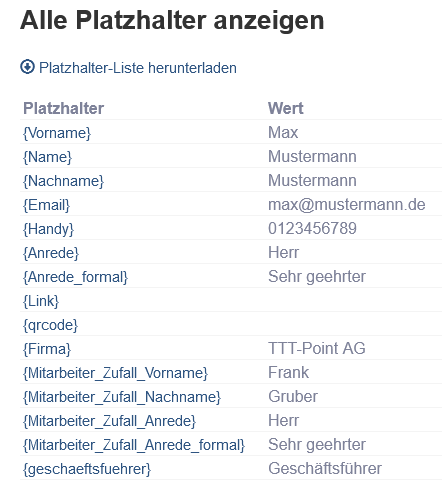

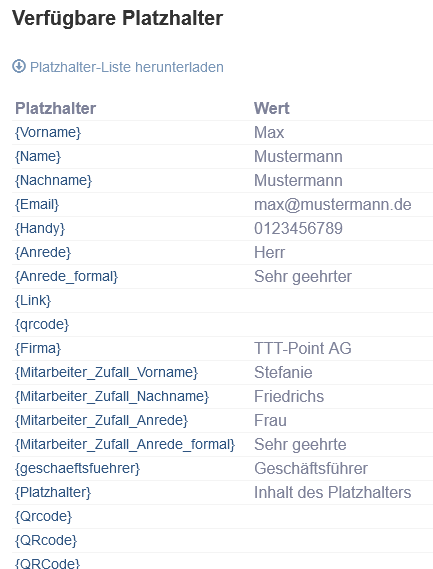

Der Inhalt der Vorlage kann nach Bedarf im Editor angepasst werden. Zudem können Platzhalter

|

| ||

| Beim Klick öffnet sich eine Liste über alle bereits vorhandenen Platzhalter. Optionaler Download via: |  | ||

| Änderungen an der Vorlage speichern und das Fenster schließen | |||

| Zeigt den Schwierigkeitsgrad an (hier: mittel) | |||

| Vorschau ansehen für die jeweilige Vorlage | |||

| Vorlage ändern und eine andere auswählen | |||

| Nur bei E-Mail-Phishing-Sessions | |||

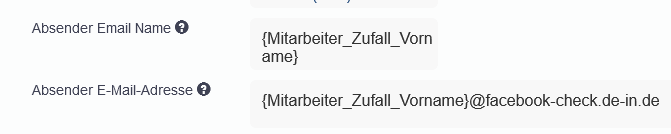

| Absender E-Mail-Name | {Mitarbeiter_Zufall_Vorname} | Eingabe von passenden Platzhaltern. Mehrere Absender-Namen - getrennt durch Zeilenumbrüche - sind möglich. Sie erlauben eine zufällige Verwendung beim E-Mail-Versand |  |

| Absender E-Mail-Adresse | {Mitarbeiter_Zufall_Vorname} @ ttt-point.de-in.de | Konfigurationsmöglichkeiten der Absender-Adressen-Domain:

Zudem stehen zahlreiche Domains zur Verfügung, die zu vielen Branchen passen | |

| Nur bei Smishing | |||

| Absender SMS | 01712344567 | Angabe

|

|

| Nur bei MS-Teams-Sessions | |||

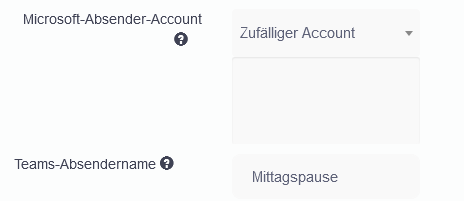

| Microsoft-Absender-Account | Zufälliger Account | Microsoft-Account, über den die Nachricht versendet wird. Es können mehrere Absender-Accounts angelegt werden, aus denen zufällig ein Account ausgewählt wird. Alternative: Ein Account wird immer verwendet |

|

| Teams-Absendername | Lisa | Name, der als Absender in Teams angezeigt wird | |

| Intervall | Default: ~ 15 Min 1 ~ 30 Min 1 h 2 h 3 h 4 h 8 h 24 h 48 h |

Die E-Mails, SMS oder Teams-Nachrichten werden mit zeitlichem Versatz verschickt (und nicht an alle Kontakte gleichzeitig). Intervalle möglich in x Minuten oder Stunden |  |

| Nachrichten pro Intervall | Standard: 1 2 5 10 15 20 25 50 |

Legt fest, an wie viele Kontakte während eines Intervalls gleichzeitig Nachrichten versendet werden. Standard-Wert: 1 | |

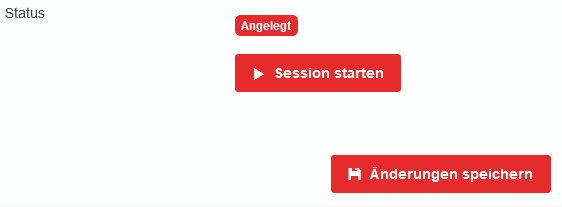

| Status | Zeigt den aktuellen Status der Session an: Angelegt |  | |

| Bei einem Klick öffnet sich ein Fenster und es wird um Bestätigung gebeten, ob die Session gestartet werden soll. Wenn gewünscht, dann mit bestätigen. | |||

| Änderungen an der Session speichern, ohne die Session zu starten | |||

| Neuer Status nach erfolgtem Session-Start via |  | ||

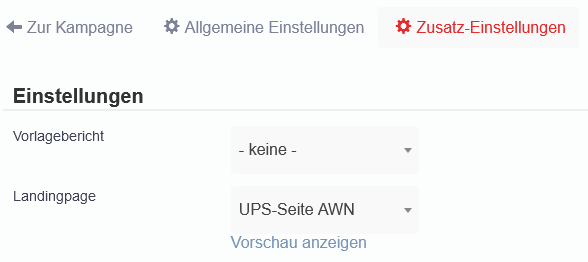

Zusatz-Einstellungen | |||

| Einstellungen | |||

| Vorlagebericht | - keine - | Auswahl, ob man einen Bericht bekommen möchte über

Standardmäßig wird kein Bericht verschickt |

|

| Standard-Bericht | |||

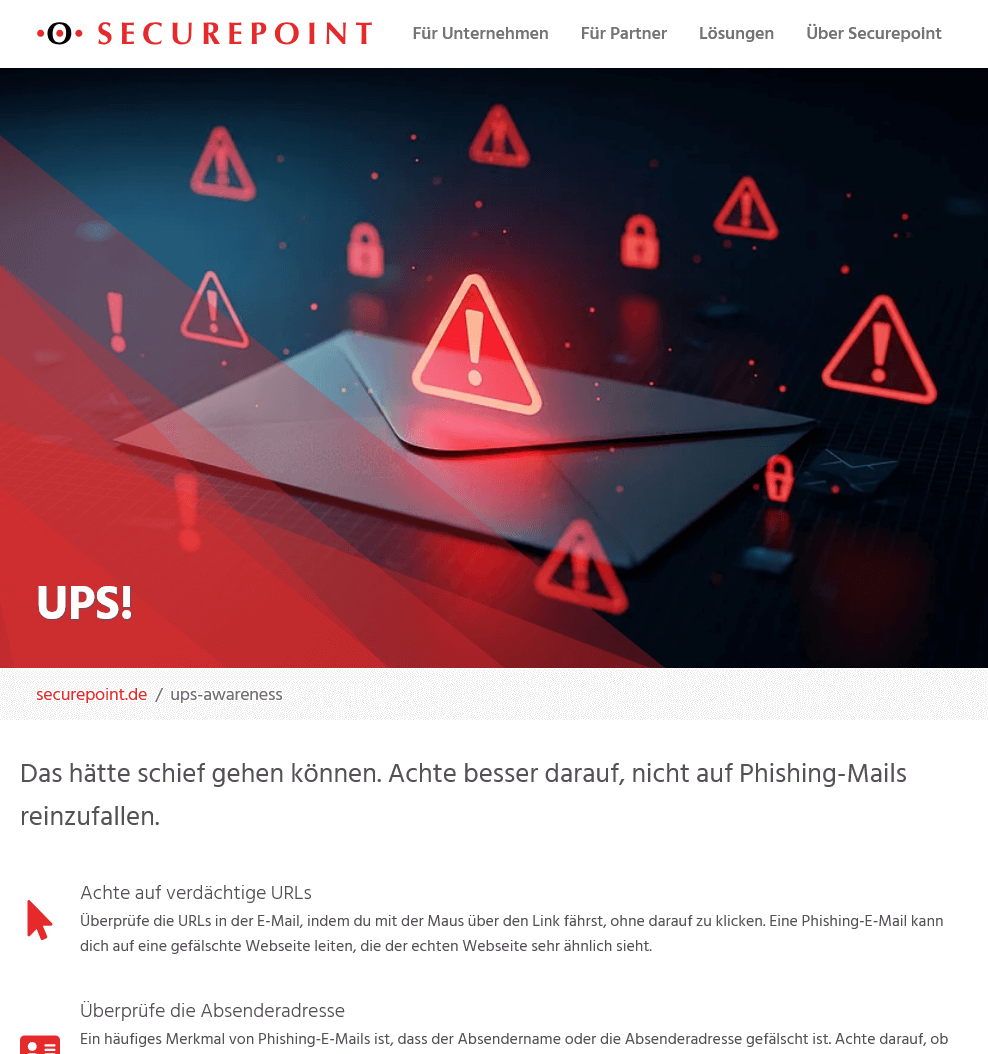

| Landingpage | UPS-Seite AWN

|

Vor dem Start einer Session: Festlegung, zu welcher Seite ein Phishing-Link führen soll. Die Landingpage sollte zur Vorlage passen.

Das Standard-Set an Landingpages ist auf Deutsch und Englisch verfügbar. Man kann zudem eigene Landingpages erstellen über das Menu Landingpages wie z. B. die Sensibilisierungsseite UPS-Seite AWN | |

| Vorschau anzeigen | Über diesen Link kann man sich die jeweilige Landingpage anschauen, auf der man bei einem Klick auf einen Phishing-Link landet |  | |

| UPS-Seite AWN | Nach dem Start einer Session: Festgelegte, nicht mehr änderbare Landingpage | ||

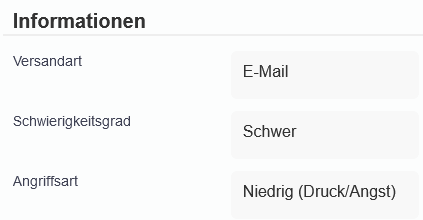

| Informationen | |||

| Versandart | Zeigt an, wie die simulierte Attacke durchgeführt wurde. Alternative zu E-Mail:

|

| |

| Schwierigkeitsgrad | Mittel

|

Zeigt an, wie groß die Herausforderung für den User ist, die Phishing-Attacke als solche zu identifizieren | |

| Angriffsart | Niedrig (Druck/Angst) | Die psychologischen Trigger, die den Benutzer zum Agieren mit der Phishing-/Smishing- oder MS Teams Nachricht bewegt | |

| Kontakte | |||

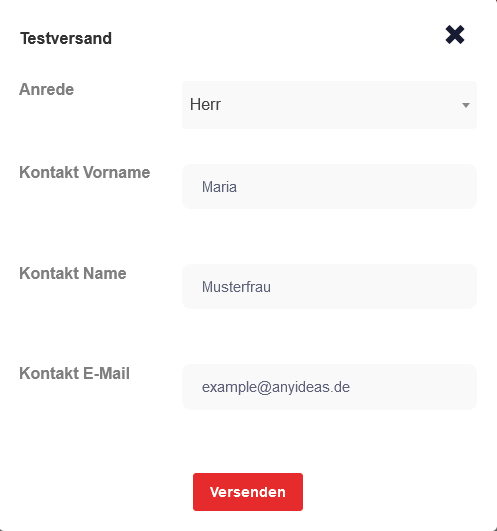

Testversand | |||

Mit dem Testversand

|

| ||

Geplant | |||

| Sessionbezogene Übersicht über die geplanten Phishing-Attacken |  | ||

Pausieren | |||

| Klick auf die Schaltfläche, um die jeweilige Session zu pausieren. Bestätigung der Aktion mit | |||

AuswertungAuswertung

| |||

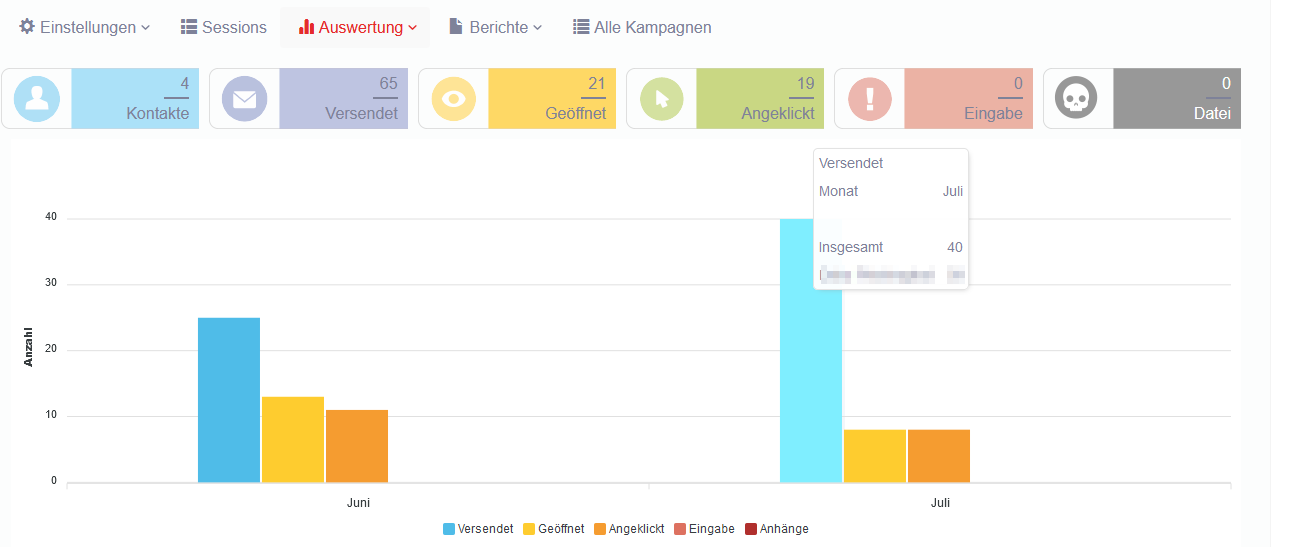

Diagramm, das die monatlichen Kennzahlen der Phishing-Attacken visualisiert:

|

| ||

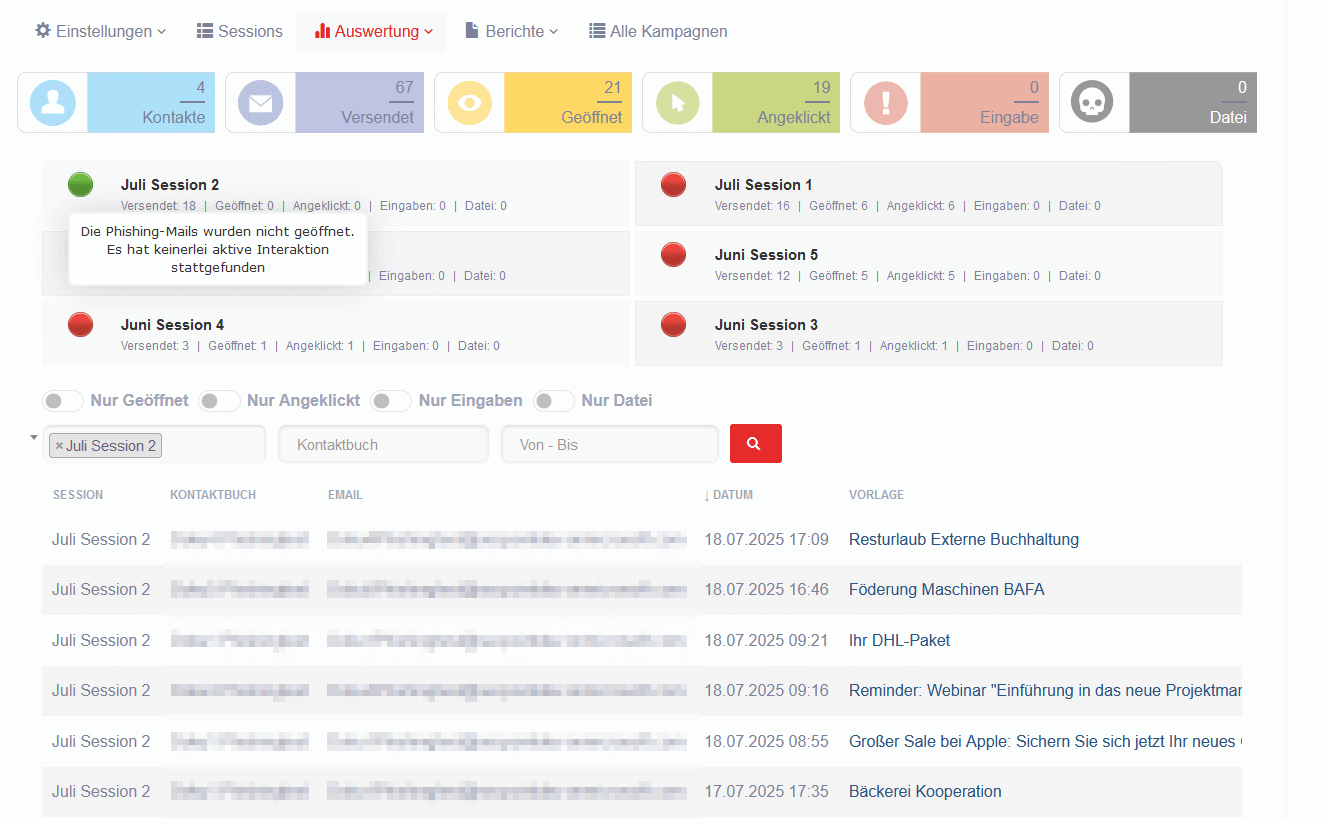

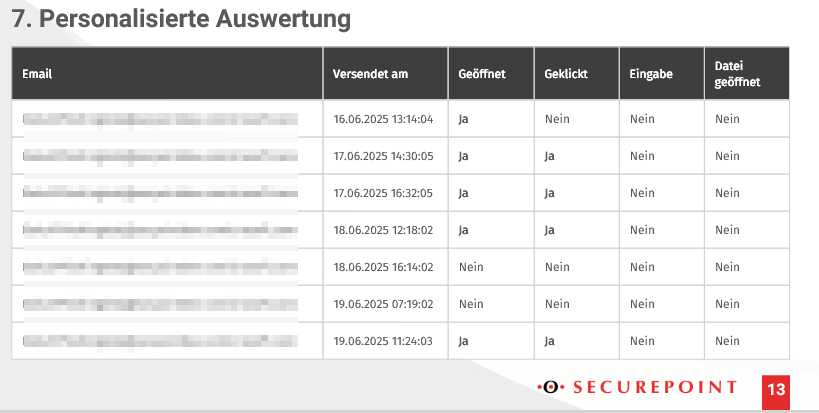

| Es werden alle Ergebnisse der Phishing-Kampagne angezeigt. Es gibt diverse Möglichkeiten zur Filterung, die standardmäßig deaktiviert sind wie z. B. Nur Geöffnet. Sie können separat aktiviert werden Nur Geöffnet | |||

| Nur Geöffnet | Anzeige von Interaktionen, in denen Phishing-Nachrichten ausschließlich geöffnet wurden |  | |

| Nur Angeklickt | Anzeige von Interaktionen, in denen Phishing-Links angeklickt wurden | ||

| Nur Eingaben | Anzeige von Interaktionen, in denen persönliche Informationen wie Login-Daten eingegeben wurden | ||

| Nur Datei | Anzeige von Interaktionen, in denen persönliche Informationen wie Login-Daten eingegeben wurden | ||

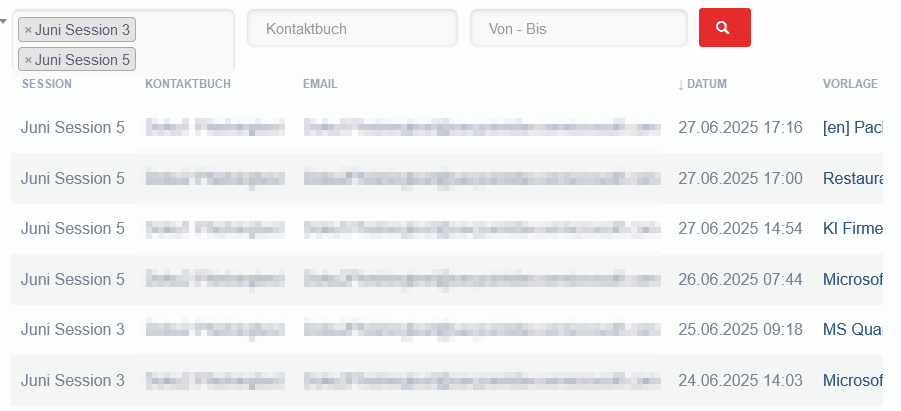

Weitere Möglichkeiten zur Filterung der Ergebnisse nach

Start der Suche mit der Schaltfläche | |||

| Session | »Juni Session 3 »Juni Session 5 |

Filterung nach einer Session oder mehreren Sessions, hier: Juni Session 3 und 5 |  |

| Kontaktbuch | Lara Wuttke | Suche nach bestimmten Mitarbeitern | |

| Von - Bis | 11.06.2025 bis 23.07.2025 | Bestimmung eines Zeitraums per Kalender, aus dem Ergebnisse angezeigt werden | |

| Sessionbezogene Übersicht über die geplanten Phishing-Attacken |  | ||

Alle Felder

|

Lara Wuttke | Standard: Suche nach einem String in allen Feldern. Einschränkung des Suchradius über spezielle Felder wie IP oder Event im Dropdown-Menu

Start der Suche mit |

|

Der Algorithmus prüft, ob es sich um eine Firewall-Aktivität oder ein nutzerausgelöstes Ereignishandelt. Ignorierte Tracking-Ergebnisse lösen unter anderem keine automatischen Schulungseinladungen aus | |||

BerichteBerichte | |||

PDF

|

Der PDF-Bericht enthält

|

| |

PDF (personalisiert)

|

Der Bericht PDF personalisiert enthält zudem detaillierte Informationen darüber, wie die attackierten Personen mit den Phishing-Nachrichten interagiert haben. |  | |

| PDF (anonymisiert) | Der Bericht PDF anonymisiert entspricht dem PDF-Bericht. Einziger Unterschied: Es sind keine Informationen über die targetierten Personen enthalten. Der Bericht ist vollkommen anonym |  | |

| Excel-Export | Erstellt einen Excel-Export mit einer detaillierten Übersicht über die attackierten Mitarbeiter und Detail-Informationen über ihre Interaktionen mit den Phishing-Nachrichten |  | |

Weitere Kampagnen-Einstellungen | |||

EinstellungenEinstellungen

| |||

Nach dem Anlegen der Kampagne können die Allgemeinen Einstellungen nachträglich verändert werden.

| |||

|

| |||

Nachträgliche Bearbeitung der Mitarbeiterkontakte, die im Rahmen der Kampagne attackiert werden

| |||

Änderung der Versandzeiten der Phishing-Nachrichten möglich

| |||

Archiviert die Kampagne unter Phishing-Kampagnen Archive. Bestätigung im Popup mit

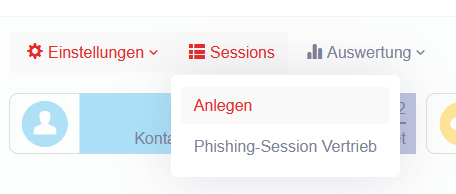

Sessions | |||

Nachträglich nach der Kampagnen-Speicherung Sessions anlegen

| |||

| Anlegen | Neue Session anlegen |  | |

| Vorab angelegte Session öffnen, hier: Phishing-Session Vertrieb | |||

AuswertungAuswertung | |||

| Auswertung der Phishing-Kampagne unter diversen Gesichtspunkten. Detailinformationen finden sich in diesem Abschnitt

| |||

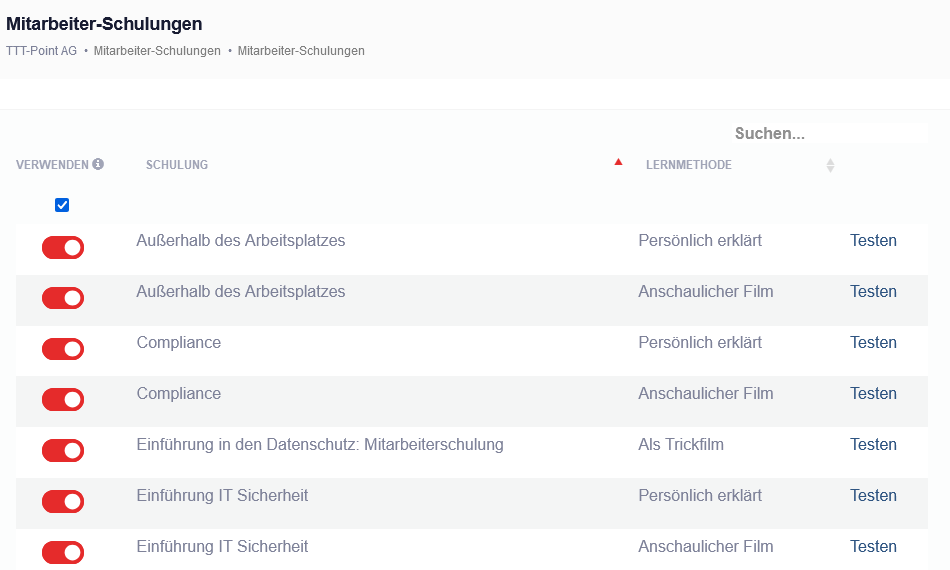

Schulungen

SchulungenMenü Schulungen

Auswahl der Schulungsmaßnahmen für Kunden

Das Menü Schulungen liefert einen Überblick über die Awareness-Next-Schulungen.

Man kann sie

- einzeln aktivieren und deaktivieren

- die Schulungen selbst testen und

- nach speziellen Schulungen und Lernmethoden suchen

Zudem kann man

Darkweb-Scan

Darkweb-ScanMenü Darkweb-Scan

Der Darkweb-Scan sucht im Darkweb nach Mitarbeiter-Daten.

Er bezieht sich dabei auf die in Awareness Next hinterlegten Mitarbeiterkontakte.

notemptyDie Ausführung des Darkweb-Scans ist kostenpflichtig und muss separat in der Awareness Next Lizenz gebucht werden.

Die Abrechnung erfolgt für alle angelegten Mitarbeiter - unabhängig davon, ob Darkweb-Scans durchgeführt werden oder nicht.

Die konkreten Kosten sind in der aktuellen Preisliste enthalten

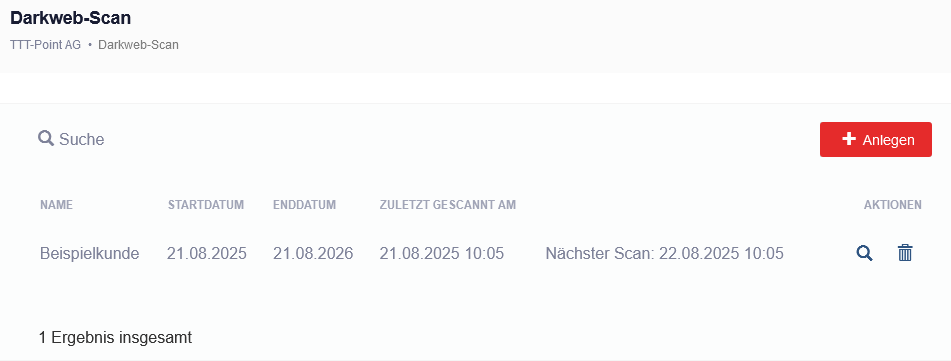

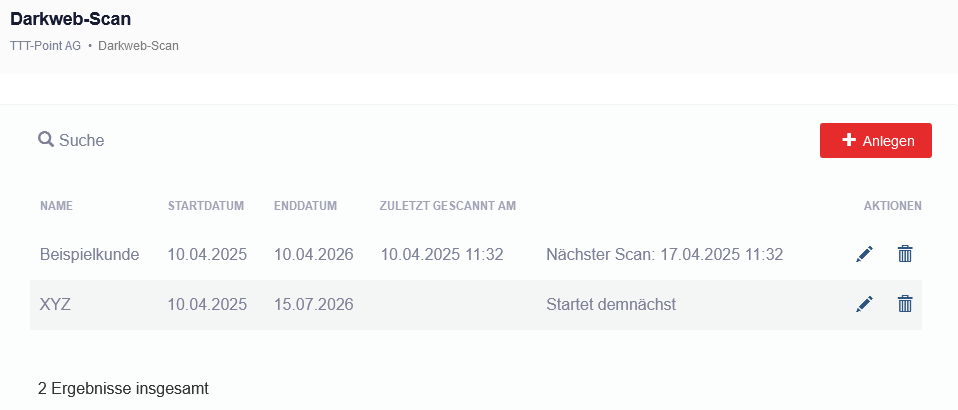

Übersicht Darkweb-Scan | |||

| Auf der Darkweb-Scan-Seite bekommt man eine Übersicht über alle bisher durchgeführten Darkweb-Scans. | |||

| Suche nach einem spezifischen Darkweb-Scan |  | ||

Darkweb-Scan anlegen Darkweb-Scan anlegen | |||

| Anlegen eines neuen Darkweb-Scans. Dabei öffnet sich ein neuer Dialog. | |||

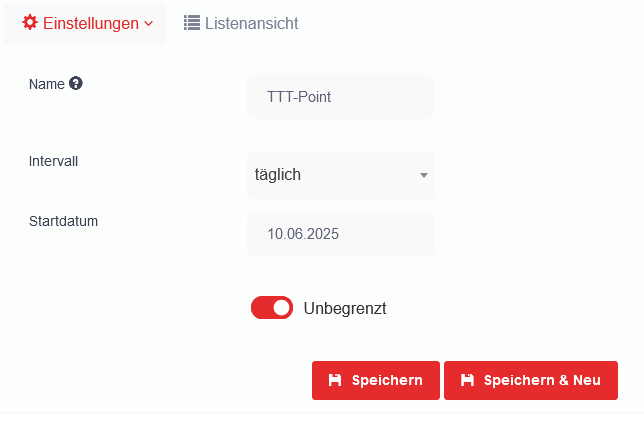

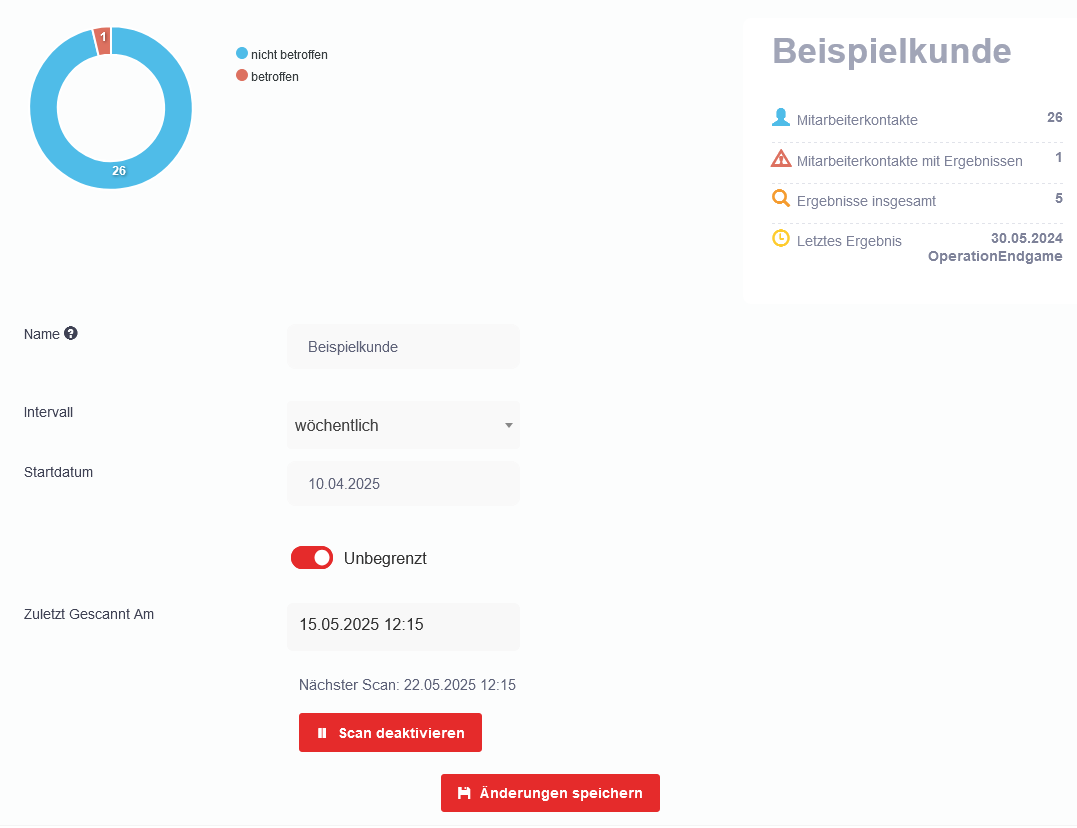

Einstellungen Einstellungen | |||

| Name | TTT-Point | Benennung des Darkweb-Scans. Der Name kann frei gewählt und jederzeit angepasst werden |  |

| Intervall | täglich wöchentlich monatlich jährlich |

Festlegung, wie oft der Scan durchgeführt werden soll | |

| Startdatum | 10.06.2025 | Auswahl des Startdatums in dem sich öffnenden Kalender | |

| Unbegrenzt | Der Darkweb-Scan hat kein Enddatum | ||

| Unbegrenzt | Es lässt sich ein Enddatum in einem sich öffnenden Kalender festlegen | ||

| Enddatum | 15.07.2026 | ||

Mit der Schaltfläche

| |||

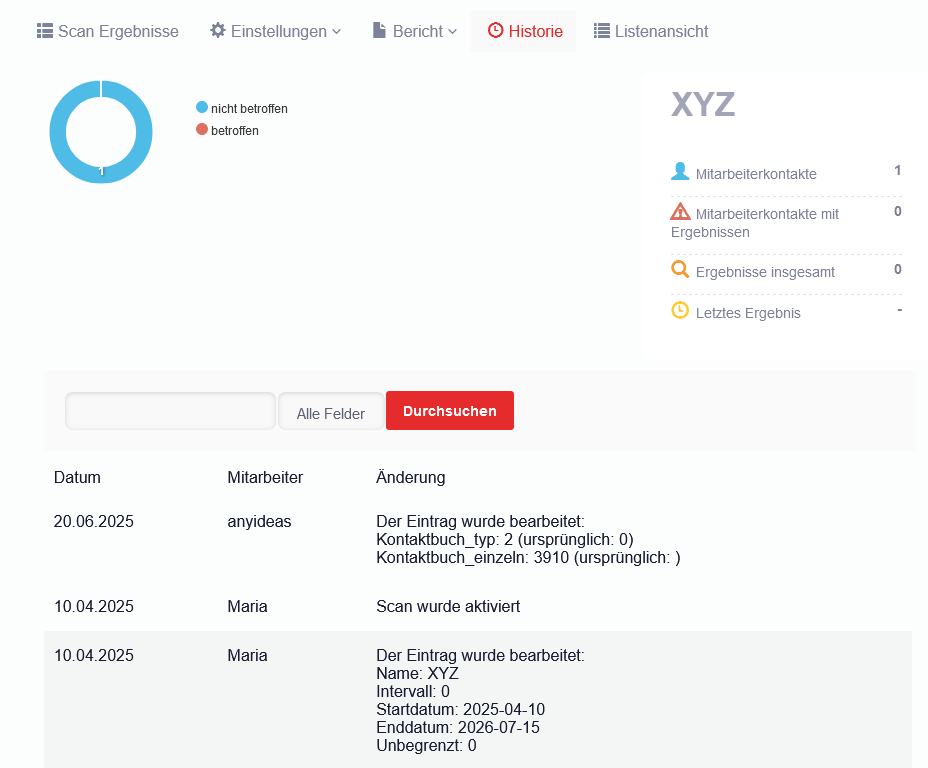

Allgemeine Einstellungen | |||

In den allgemeinen Einstellungen des Darkweb-Scans kann man nachträglich

Weitere Einstellungsmöglichkeiten und Daten: |

| ||

| Zuletzt Gescannt Am | 15.05.2025 12:15 Nächster Scan: 22.05.2025 12:15 |

Zeigt

| |

| Startet den Darkweb-Scan | |||

| Pausiert einen zuvor aktivierten Darkweb-Scan | |||

| Änderungen in der Darkweb-Scan-Konfiguration speichern | |||

| notemptyEs kann unter Umständen länger als 1 Stunde dauern, bis die Ergebnisse des Darkweb-Scans vorliegen | |||

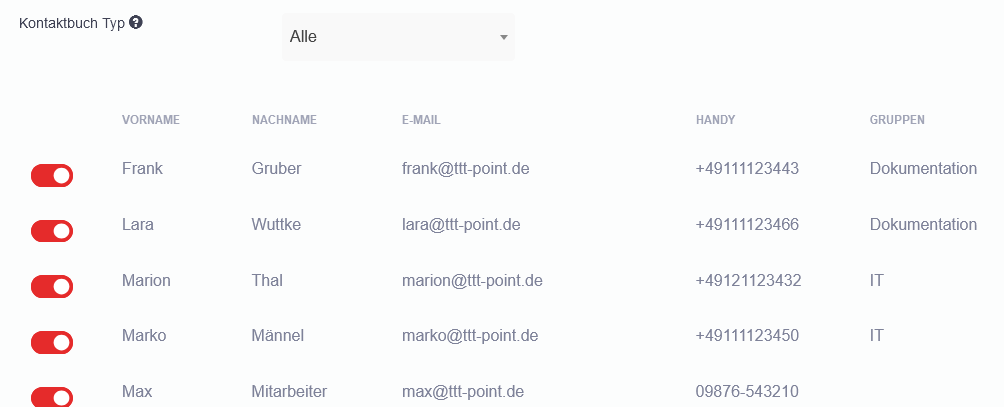

Mitarbeiterkontakte Verwalten | |||

| Kontaktbuch Typ | Auswahl eines Mitarbeiters mit der Schaltfläche oder dessen Abwahl | ||

| Alle | Anzeige aller Mitarbeiter. Grundsätzlich wird für alle standardmäßig ein Darkweb-Scan durchgeführt |  | |

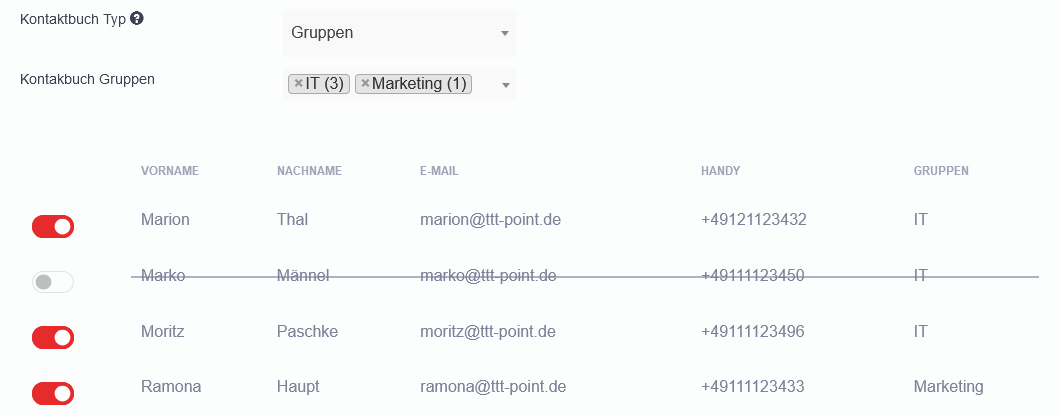

| Bei der Auswahl von Gruppen | |||

| Kontakbuch Gruppen | IT (3) Marketing (1) | Abteilungsgebundene Anzeige von Mitarbeitern. Sie können einzeln dem Darkweb-Scan zugewiesen oder von ihm ausgeschlossen werden |  |

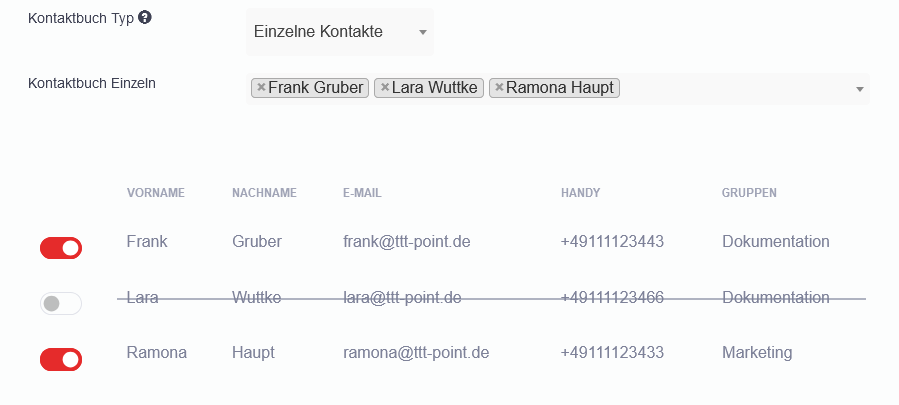

| Bei der Auswahl von Einzelne Kontakte | |||

| Kontaktbuch Einzeln | IT Frank Gruber Lara Wuttke Ramona Haupt | Aus- oder Abwahl einzelner Mitarbeiter für den Darkweb-Scan |  |

Einmalscan Starten | |||

| Per Klick auf startet man einen einmaligen Darkweb-Scan. Bestätigung mit | |||

Bericht Bericht | |||

| Die Dark-Webscan-Ergebnisse kann man per Klick als PDF-Datei downloaden. Dabei stehen die drei folgenden Berichte bereit: | |||

| Zeigt alle Suchergebnisse des Darkweb-Scans für die Mitarbeiter an | |||

| Anzeige aller neuen Ergebnisse bei erneuter Ausführung eines Darkweb-Scans | |||

| Zeigt alle Darkweb-Funde an, die noch nicht behoben wurden z. B. durch Änderung der Login-Daten | |||

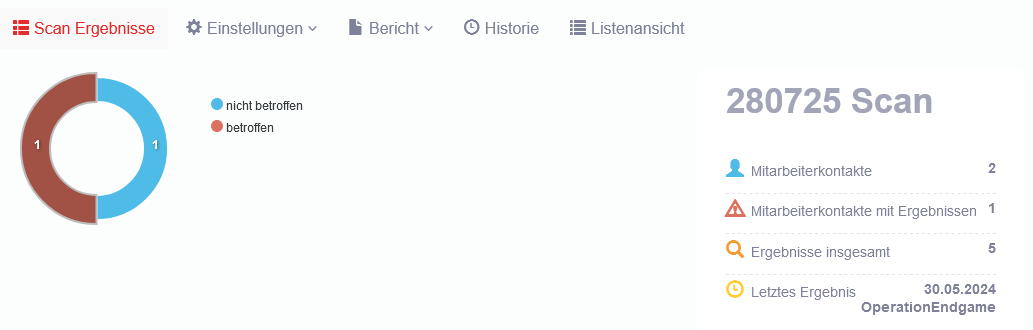

Scan Ergebnisse | |||

Die Scan Ergebnisse des Darkweb-Scans werden zunächst grafisch dargestellt. Darüber hinaus bekommt man eine Übersicht darüber,

|

| ||

| Erledigte Scans anzeigen | Nach Aktivierung werden nur Scan-Ergebnisse angezeigt, bei denen der betroffene Mitarbeiter das jeweilige Datenleck behoben hat und beispielsweise seine Adobe-Zugangsdaten geändert hat. In diesem Fall stellt man den jeweiligen Eintrag auf ERLEDIGT | ||

| Nur neue Ergebnisse anzeigen | Zeigt bei Aktivierung bisher noch ungelöste Scan-Ergebnisse. Wenn man die Probleme beseitigt und sie auf ERLEDIGT gestellt hat, dann wird der Eintrag dynamisch aus dieser Ansicht ausgeblendet |  | |

| Standardmäßig werden alle Mitarbeiter angezeigt, deren Daten im Darkweb gefunden wurden. | |||

| Alles ausklappen | Details einblenden |  | |

| Alles einklappen | Details ausblenden | ||

| Name | Lara Wuttke | Name der Person, deren Daten im Darkweb gefunden wurde | |

| lara@ttt-point.de | E-Mail-Adresse der betroffenen Person | ||

| Anzahl Verstösse | 5 | Anzahl der Suchergebnisse im Darkweb | |

Historie Historie | |||

| Die Historie zeigt die vergangenen Änderungen beim jeweiligen Darkweb-Scan an |  | ||

Listenansicht Listenansicht | |||

| Zeigt alle angelegten Darkweb-Scans in der Listenansicht |  | ||

|

| |||