In dieser Seite werden die Variablen für unterschiedliche Sprachen definiert.

Diese Seite wird auf folgenden Seiten eingebunden

Generic Routing Encapsulation anlegen

Letzte Anpassung zur Version: 12.6.0

Neu:

- Funktion: Zugehörige Netzwerkobjekte aktualisieren

- Design Aktualisierung

Dieser Artikel bezieht sich auf eine Beta-Version

Einleitung

Über das GRE (=Generic Routing Encapsulation) Protokoll, lassen sich andere Protokolle einkapseln und über Tunnel transportieren. Dabei ist zu beachten, dass die Pakete nicht verschlüsselt werden.

Mögliche Verwendung des GRE Protokolls:

GRE - Tunnel anlegen

In diesem Beispiel hat die Firewall "Zentrale" auf LAN1 die IP-Adresse 203.0.113.204/24 und die Gegenstelle "Standort-01" die IP-Adresse 203.0.113.203/24 auf LAN1.

Die lokalen Subnetze sind bei "Zentrale" 10.0.0.0/24 sowie 10.1.0.0/24 bei "Standort-01".

Um diese Verbindung aufzubauen, wird noch ein Transfer-Netzwerk benötigt, welches in diesem Beispiel 10.250.0.0/24 lautet.

GRE - Interface anlegen

|

- Menü

- Assistenten + GRE starten

|

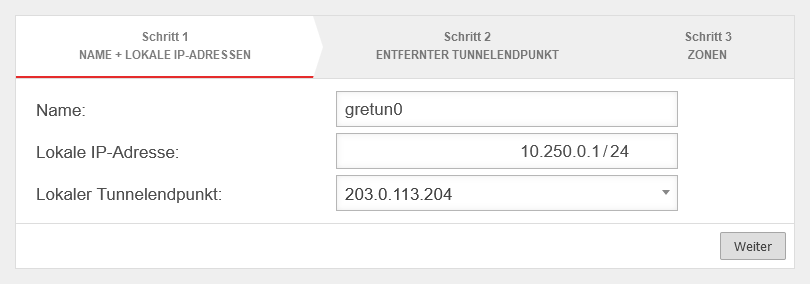

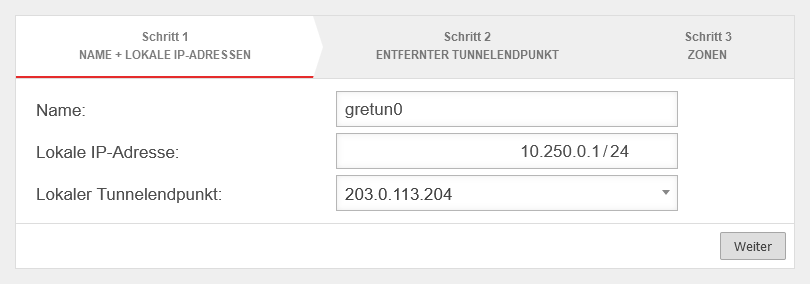

Schritt 1 - Name + lokale IP-Adressen

|

| Beschriftung |

Wert |

Beschreibung

|

Zentrale

|

| Name: |

gretun0 |

Hier kann der gewünschte Name für den GRE-Tunnel eingetragen werden

|

| Lokale IP-Adresse: |

10.250.0.1/24 |

Lokale IP des Transfernetzes, das hiermit festgelegt wird

|

| Lokaler Tunnelendpunkt: |

203.0.113.204 |

Öffentliche IP-Adresse des lokalen Tunnelendpunktes

|

|

|

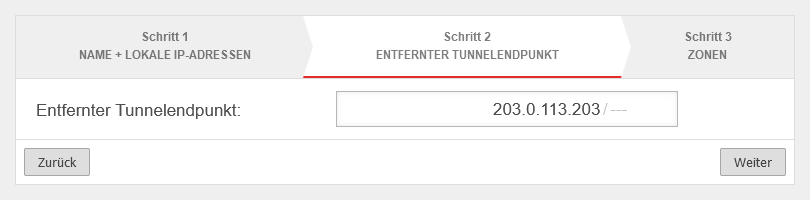

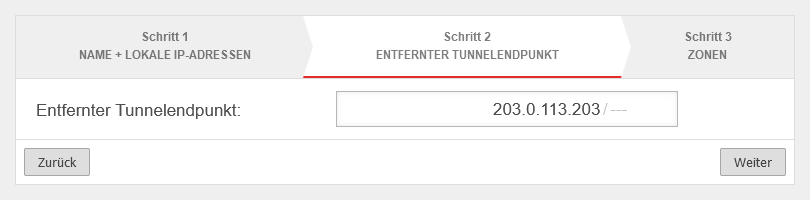

Schritt 2 - Entfernter Tunnelendpunkt

|

| Entfernter Tunnelendpunkt: |

203.0.113.203/--- |

Öffentliche IP-Adresse des entfernten Tunnelendpunktes

|

Zentrale Entfernter Tunnelendpunkt

|

|

|

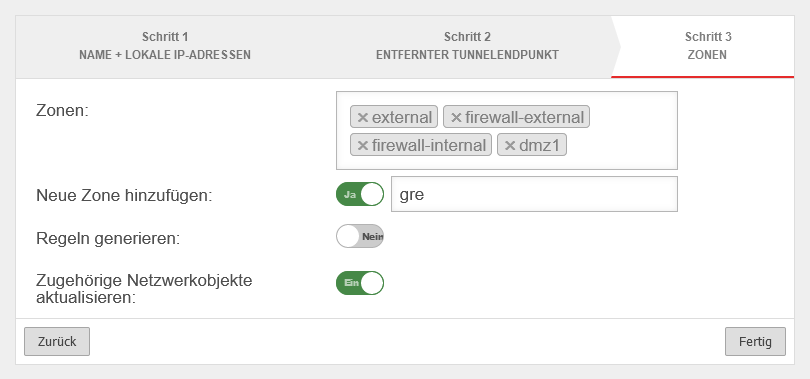

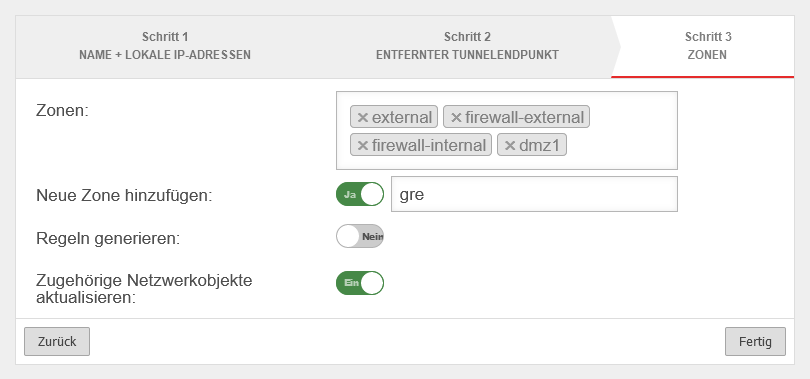

Schritt 3 - Zonen

|

| Zonen: |

external firewall-external

firewall-internal dmz1 |

Hier können die gewünschten Zonen ausgewählt werden

|

Zentrale Zonen

|

| Neue Zone hinzufügen: |

Ja

gre |

Bei Bedarf kann hier eine neue Zone erstellt werden

|

| Regeln generieren: |

Nein |

Autogenerierte Regeln, die ggf. ersetzt werden müssen

|

| Zugehörige Netzwerkobjekte aktualisieren: notempty |

Ein |

Wurde eine bereits existierende Zone ausgewählt, werden alle Netzwerkobjekte, die bereits in dieser Zone liegen und eine Schnittstelle als Ziel haben auf die neue Schnittstelle umgezogen.

|

|

|

|

|

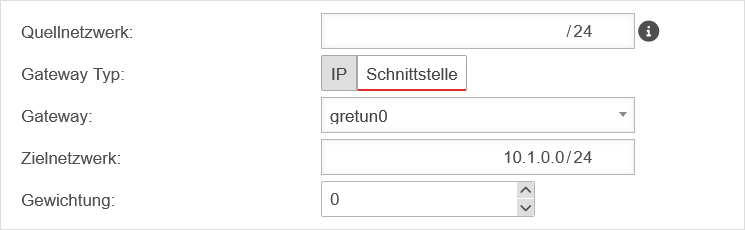

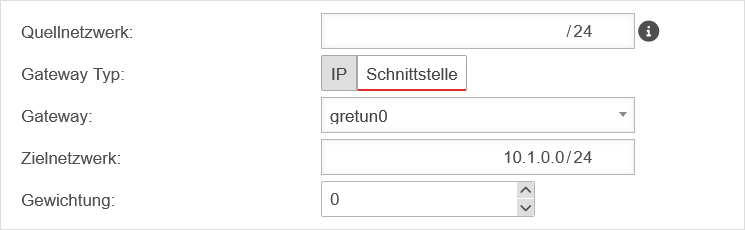

Routing

|

- Im Menü Bereich Routing auswählen

- Eine neue Route hinzufügen: Route hinzufügen

|

| Beschriftung |

Wert |

Beschreibung

|

Zentrale Route hinzufügen

|

| Quellnetzwerk: |

/24 |

Die Angabe ist optional

|

| Gateway Typ: |

Schnittstelle |

Auf Schnittstelle stellen, um eine Schnittstelle auswählen zu können.

|

| Gateway |

gretun0 |

Die gewünschte Schnittstelle wählen.

|

| Zielnetzwerk: |

10.1.0.0/24 |

Zielnetzwerk ist das entfernte Netz der Gegenstelle

|

| Gewichtung |

0 |

Hier kann eine höhere Gewichtung eingetragen werden

|

|

|

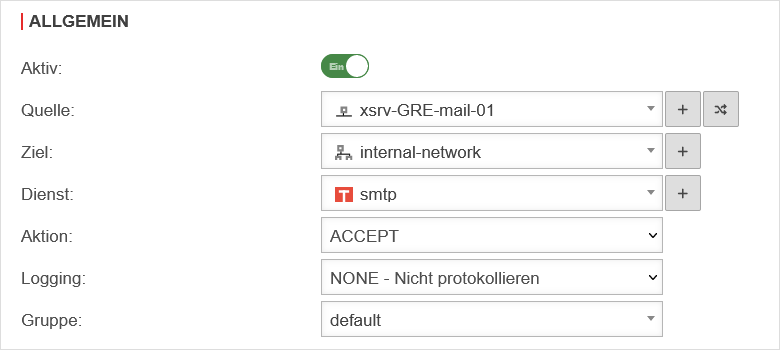

Paketfilter

Firewallregel erstellen

Dedizierte Firewallregel erstellen

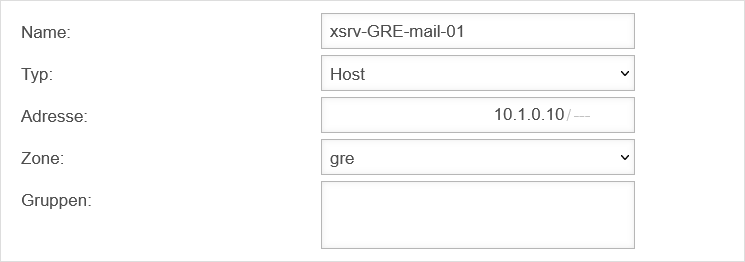

Konfiguration der Gegenstelle

Auf der entfernten UTM müssen die Einstellungen umgekehrt vorgenommen werden.

Schnittstelle hinzufügen

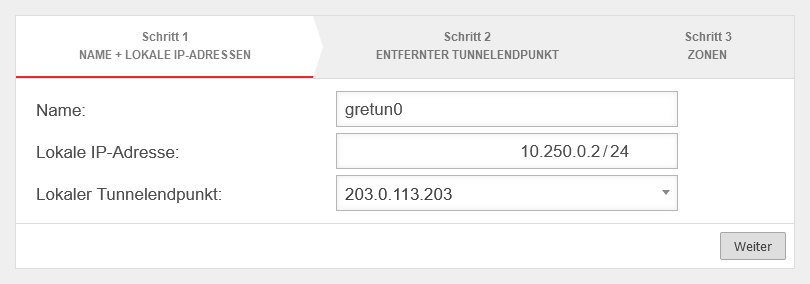

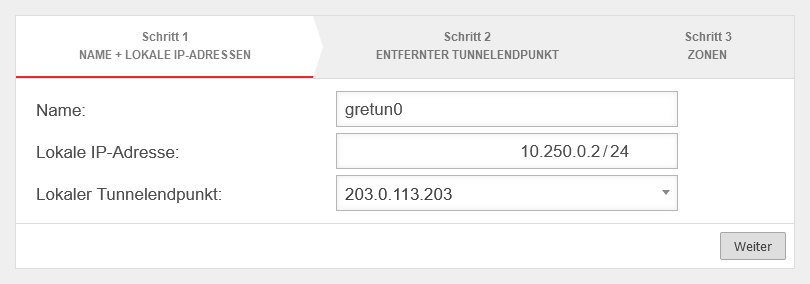

Schritt 1 - Name + lokale IP-Adressen

|

| Beschriftung |

Wert |

Beschreibung

|

Gegenstelle

|

| Name: |

gretun0 |

Hier kann der gewünschte Name für den GRE-Tunnel eingetragen werden

|

| Lokale IP-Adresse: |

10.250.0.2/24 |

Lokale IP des Transfernetzes, das hiermit festgelegt wird

|

| Lokaler Tunnelendpunkt: |

203.0.113.203 |

Öffentliche IP-Adresse des lokalen Tunnelendpunktes

|

|

|

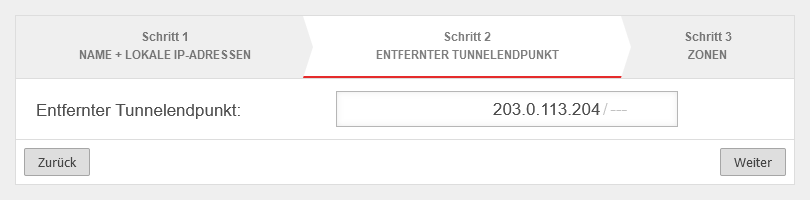

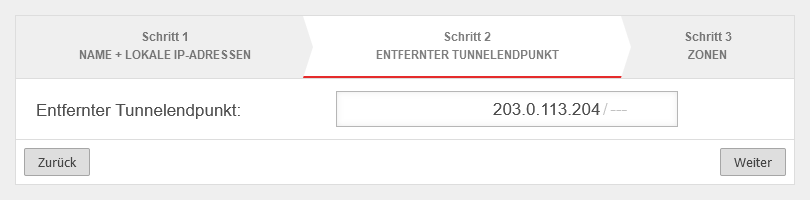

Schritt 2 - Entfernter Tunnelendpunkt

|

| Entfernter Tunnelendpunkt: |

203.0.113.204/--- |

Was in der "Zentrale" lokal (local) ist, ist im "Standort-01" entfernt (remote).

|

Gegenstelle Entfernter Tunnelendpunkt

|

|

|

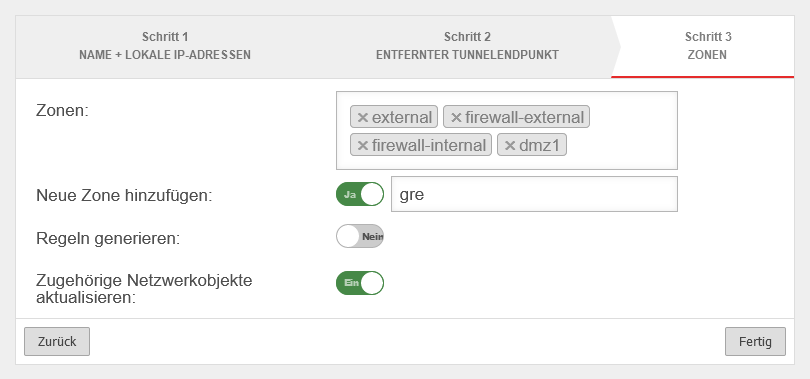

Schritt 3 - Zonen

|

| Zonen: |

external firewall-external

firewall-internal dmz1 |

Hier können die gewünschten Zonen ausgewählt werden

|

Gegenstelle Zonen

|

| Neue Zone hinzufügen: |

Ja

gre |

Bei Bedarf kann hier eine neue Zone erstellt werden

|

| Regeln generieren: |

Nein |

Autogenerierte Regeln, die ggf. ersetzt werden müssen

|

| Zugehörige Netzwerkobjekte aktualisieren: notempty |

Ein |

Wurde eine bereits existierende Zone ausgewählt, werden alle Netzwerkobjekte, die bereits in dieser Zone liegen und eine Schnittstelle als Ziel haben auf die neue Schnittstelle umgezogen.

|

|

|

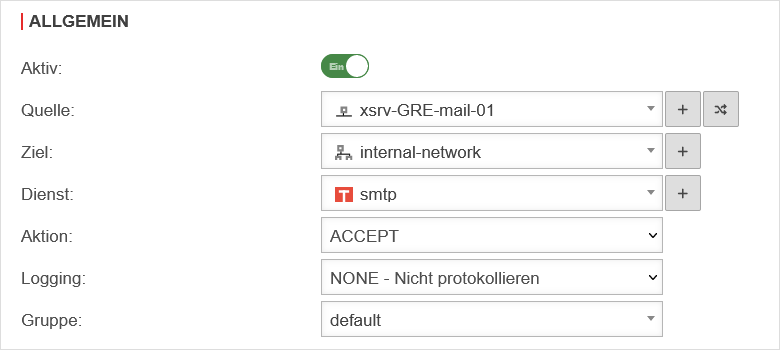

Paketfilterregeln

Für eingehende und ausgehende Paketfilterregeln müssen entsprechend benötigte Dienste angelegt werden.

Regeln, die in "Zentrale" ausgehend gestaltet wurden, müssen an "Standort-01" eingehend erstellt werden.

|

Gegenstelle Konfiguration der Gegenstelle - Regel hinzufügen

|

|

|