Azure Apps mit OAuth für den UTM Mail-Connector konfigurieren

Letzte Anpassung zur Version: 12.6.0

Neu:

- Aktualisierung zum Redesign des Webinterfaces

Dieser Artikel bezieht sich auf eine Beta-Version

-

Vorbemerkung

Dieser Artikel beinhaltet Beschreibungen der Software von Drittanbietern und basiert auf dem Stand zum Zeitpunkt der Erstellung dieser Seite.

Änderungen an der Benutzeroberfläche durch den Hersteller sind jederzeit möglich und müssen in der Durchführung entsprechend berücksichtigt werden.

Alle Angaben ohne Gewähr.

- Anwendungs ID

- Mandanten-ID

- Geheimer Clientschlüssel

- Azure Active Directory admin center starten

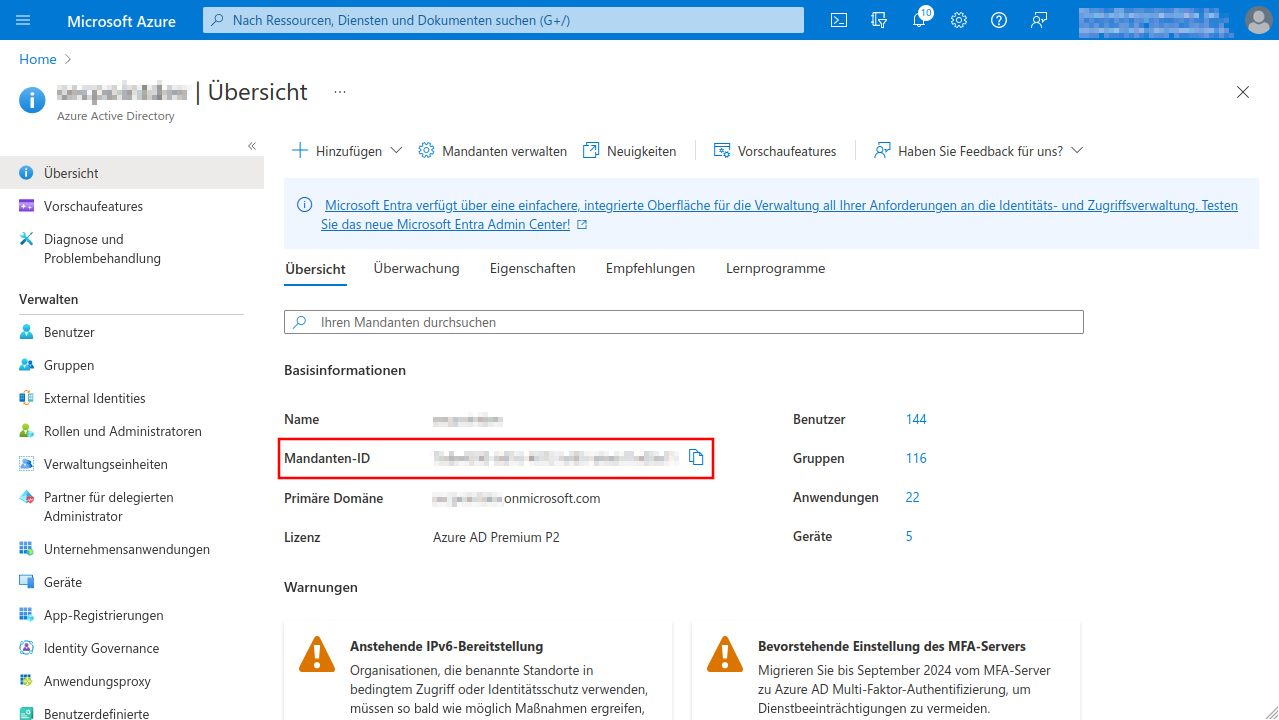

- Mandanten-ID im Menü Azure Active Directory notieren/kopieren

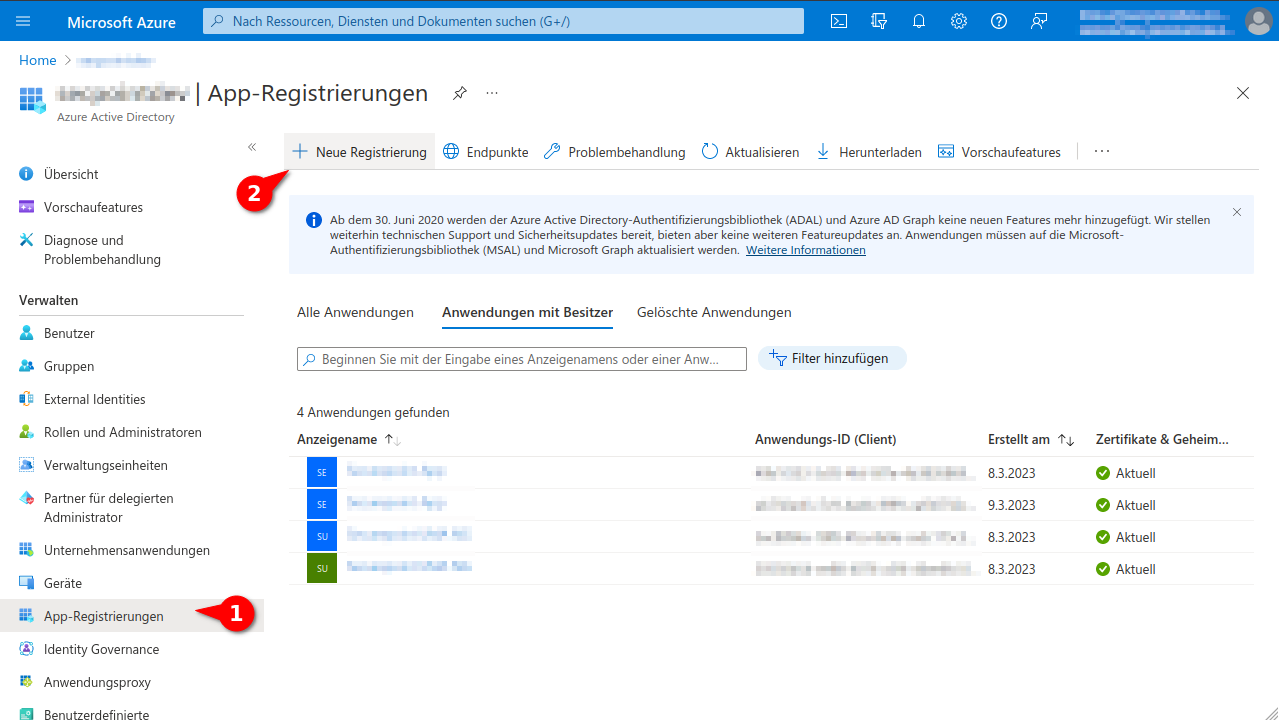

- Neue App registrieren unter Menü App-Registrierung Schaltfläche Neue Registrierung

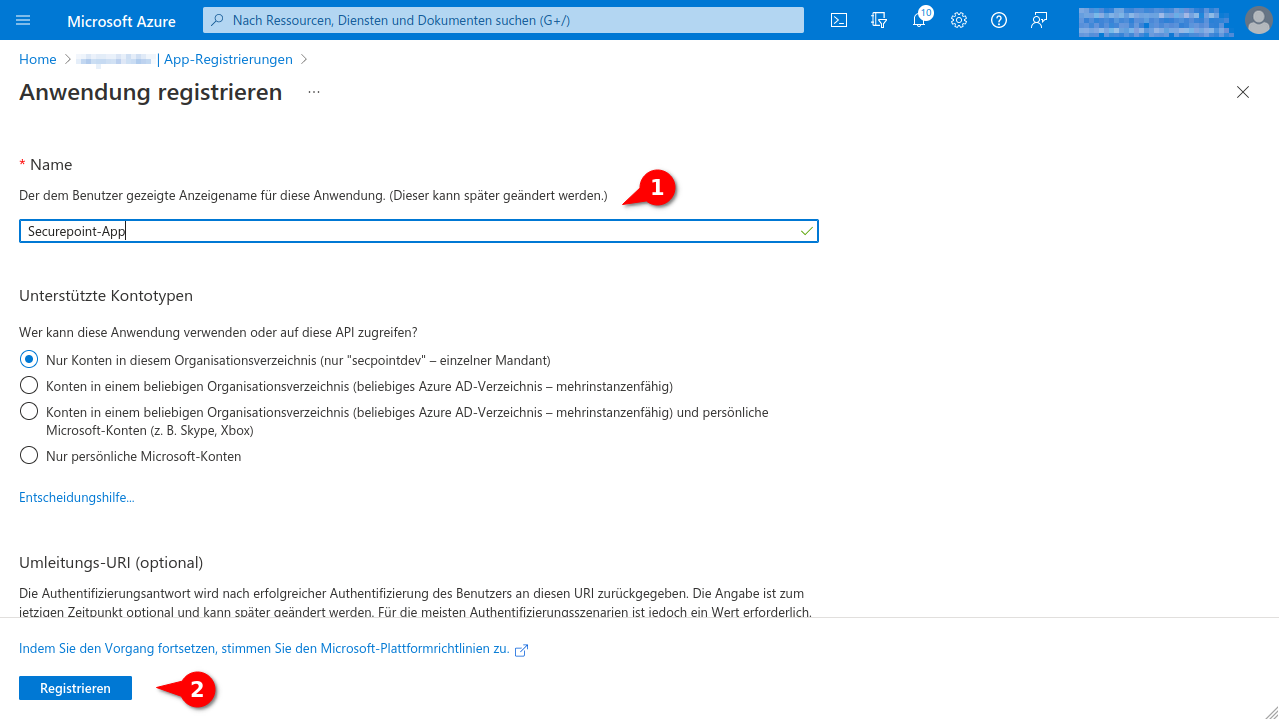

- Eindeutigen Namen vergeben und Schaltfläche Registrieren klicken

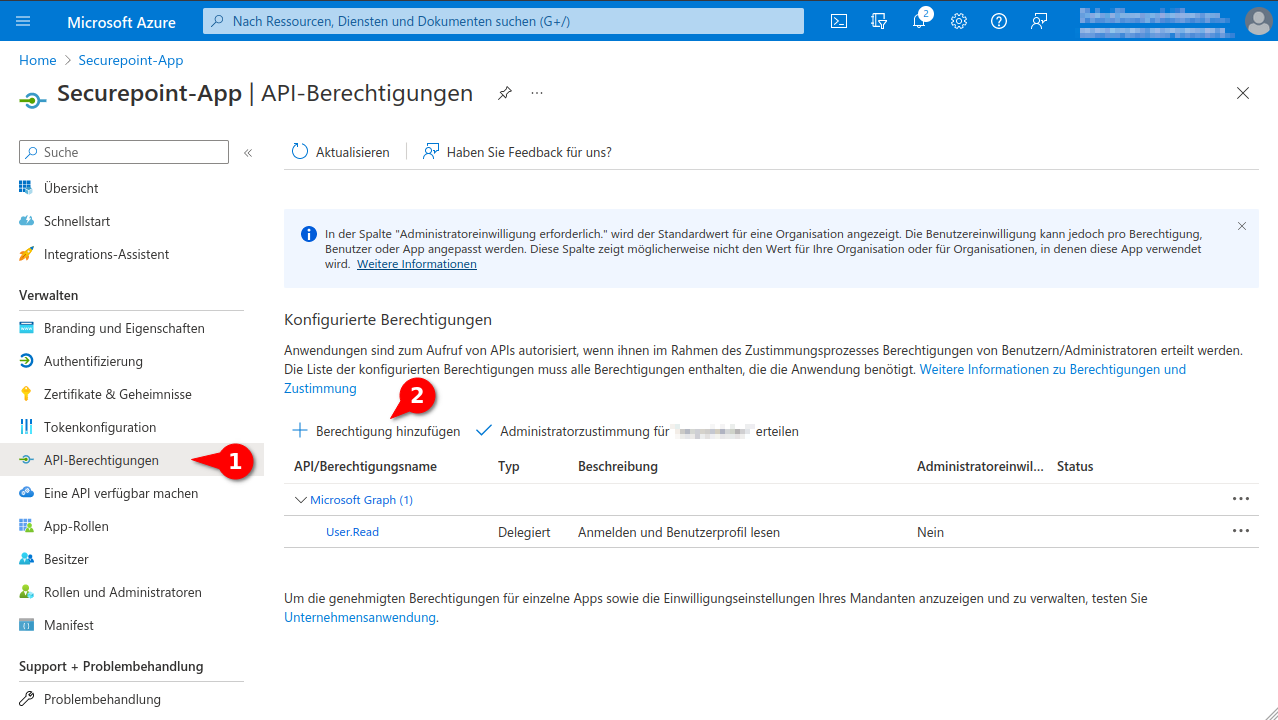

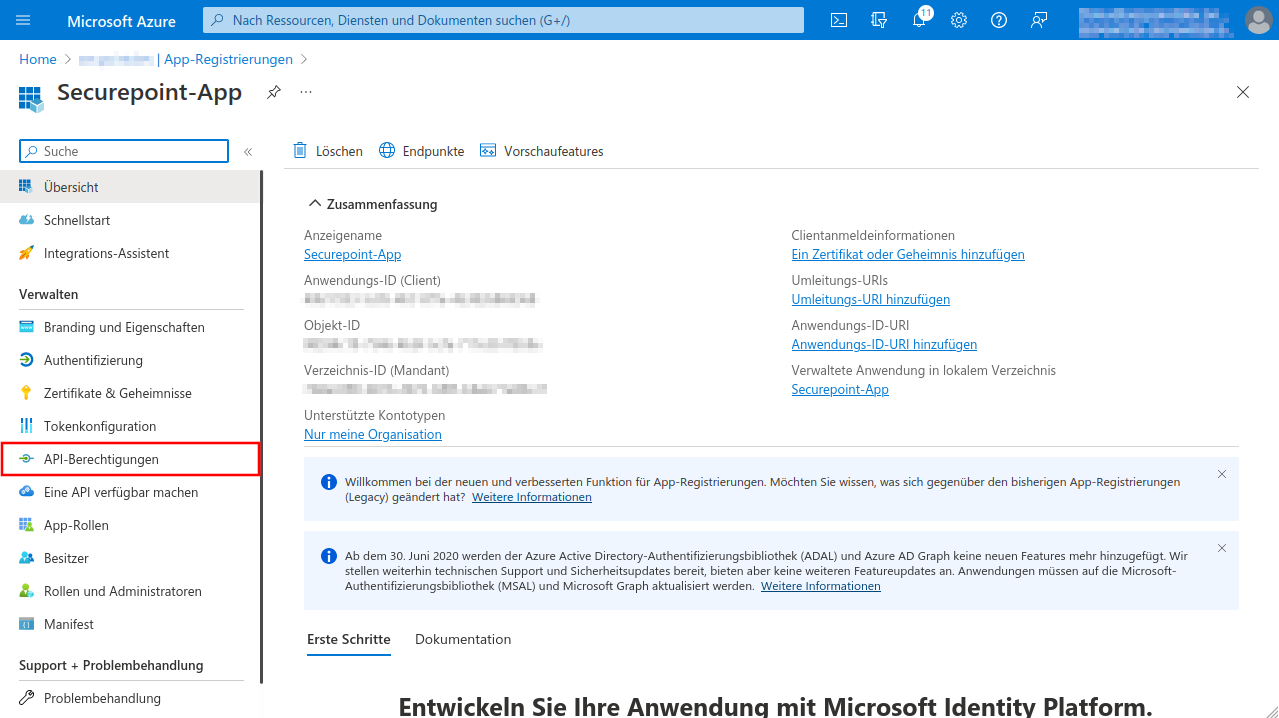

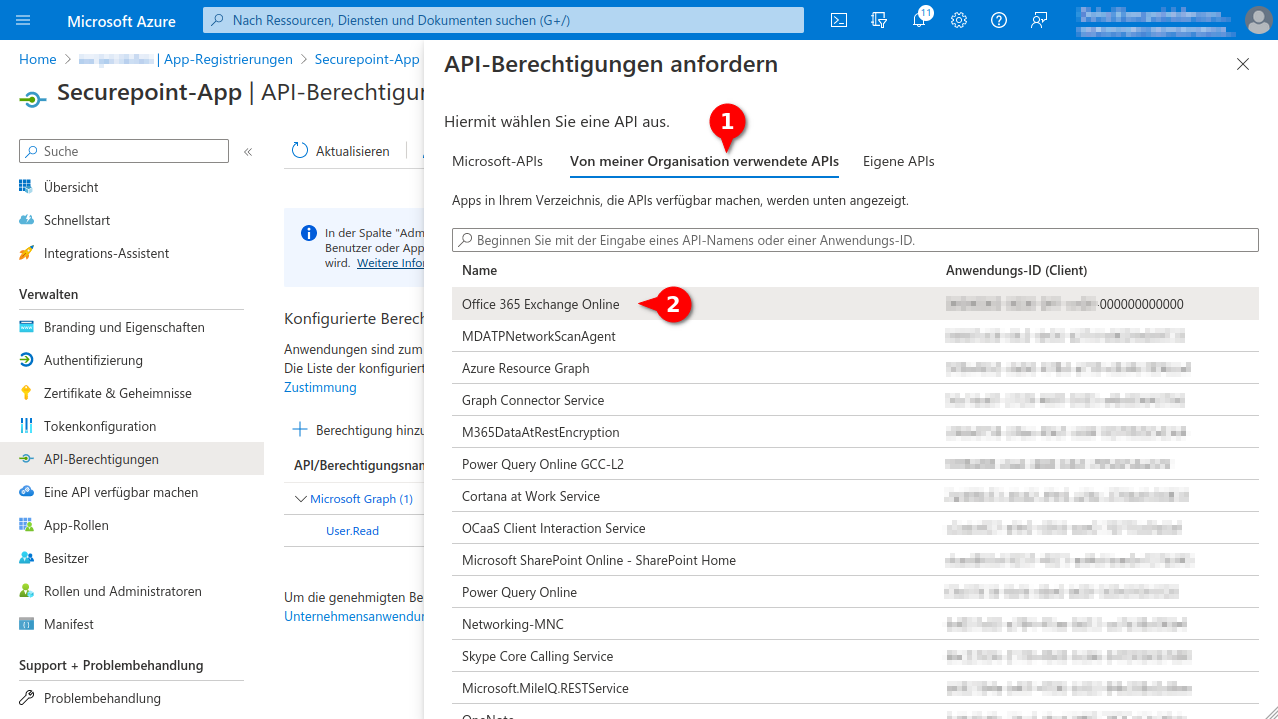

- Im Menü API-Berechtigungen die Schaltfläche Berechtigung hinzufügen klicken

- Berechtigung für Office 365 Exchange Online im Reiter Von meiner Organisation verwendete APIs wählen

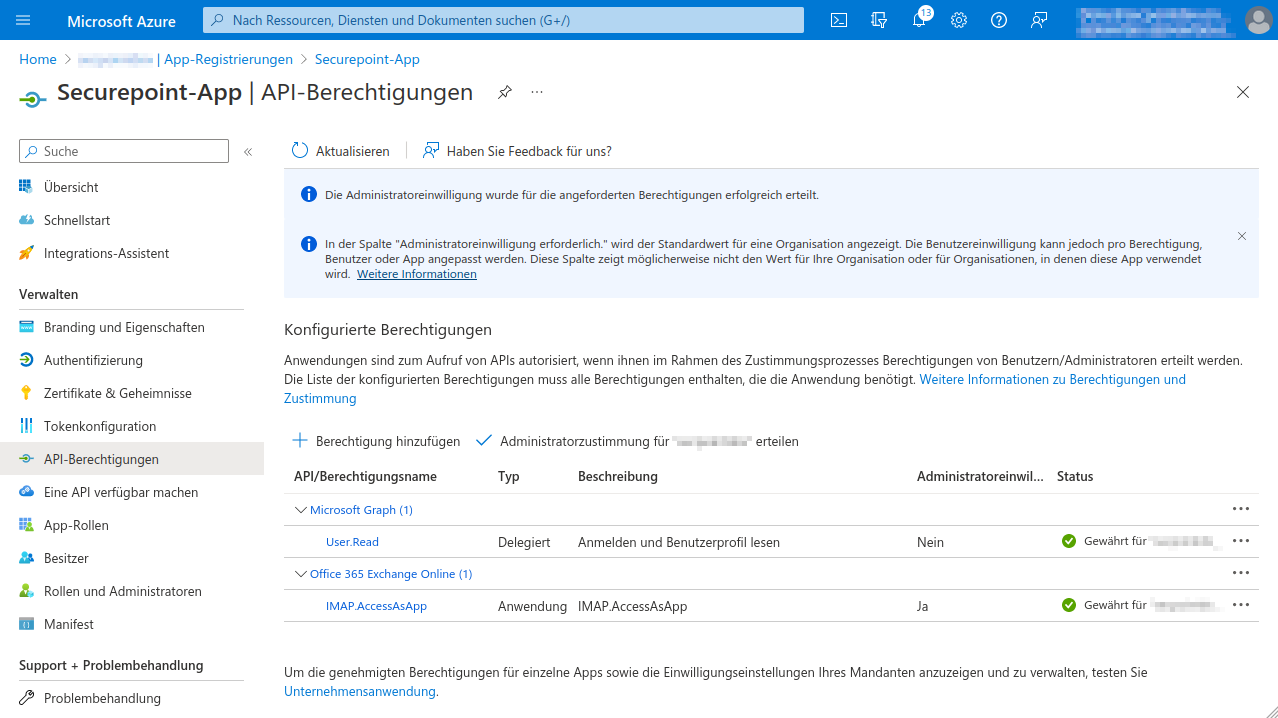

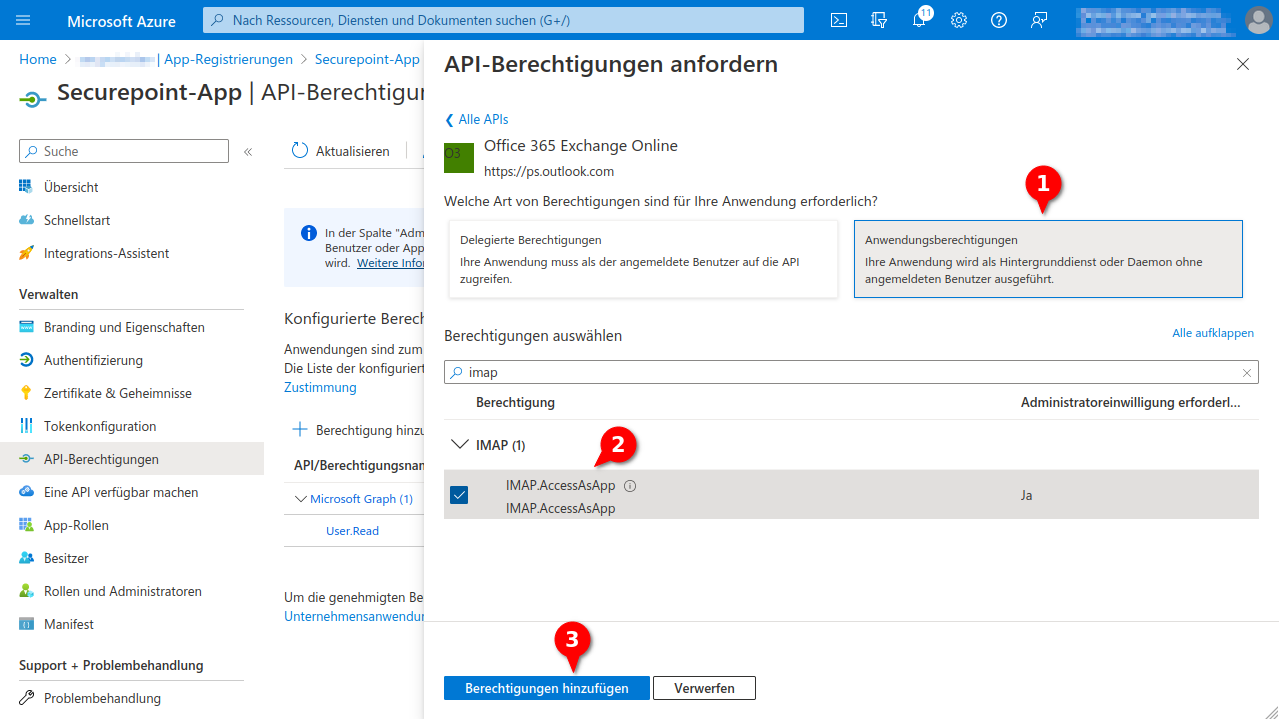

- IMAP.AccessAsApp-Berechtigung für Office 365 Exchange Online hinzufügen

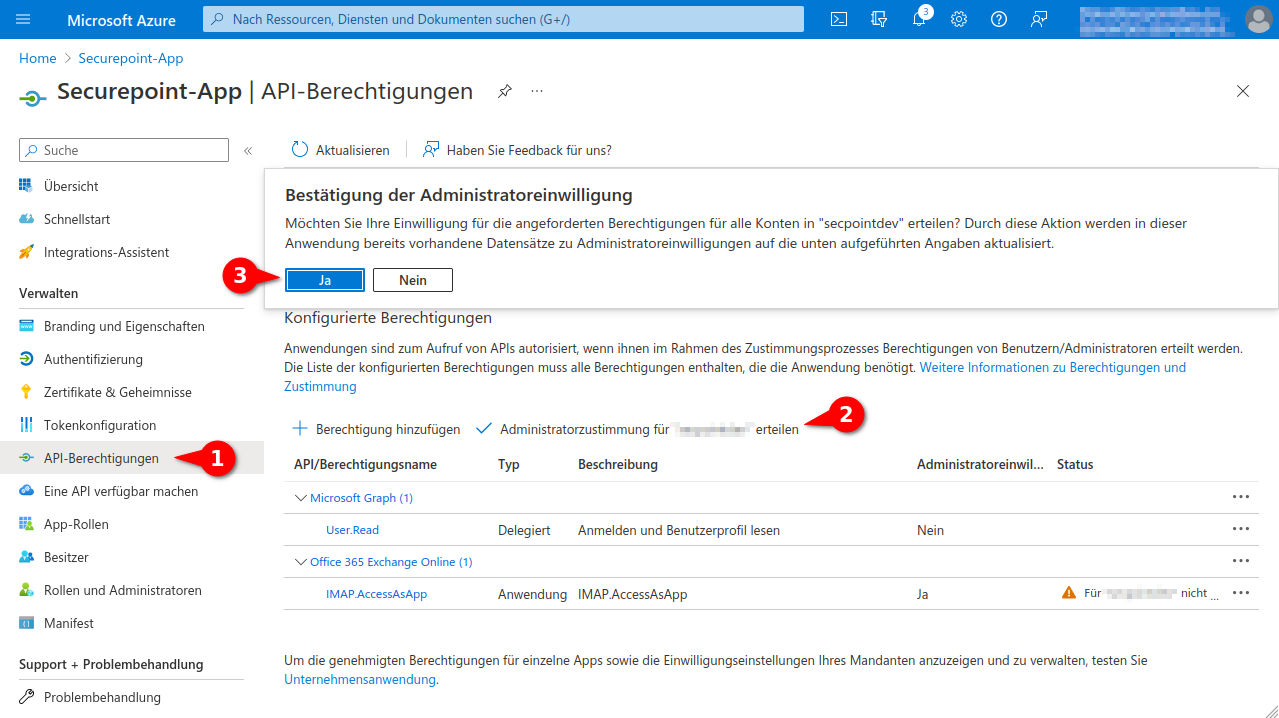

- Im Menü API-Berechtigungen den Eintrag Administratorzustimmung für [...] erteilen aktivieren

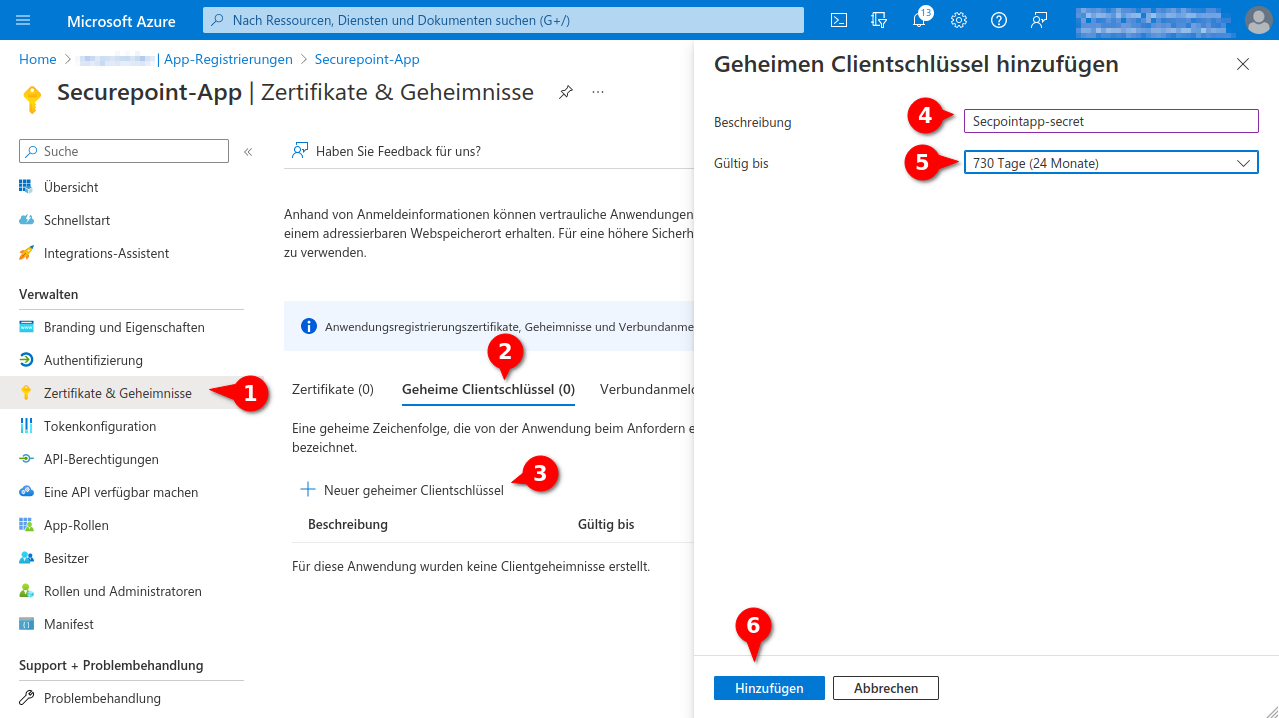

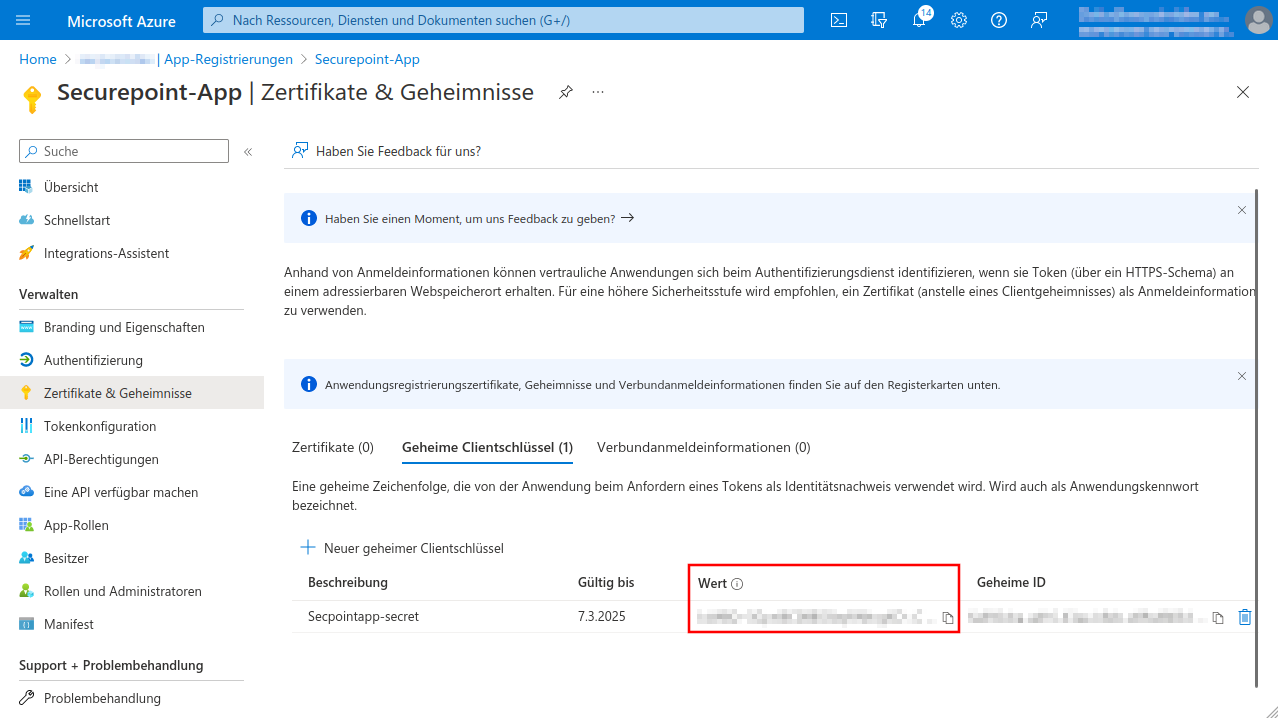

- Im Menü Zertifikate & Geheimnisse ein Geheimen Clientschlüssel erstellen

- Wert notieren, wird beim hinzufügen einer OAuth 2 Verbindung als Geheimer Clientschlüssel eingetragen

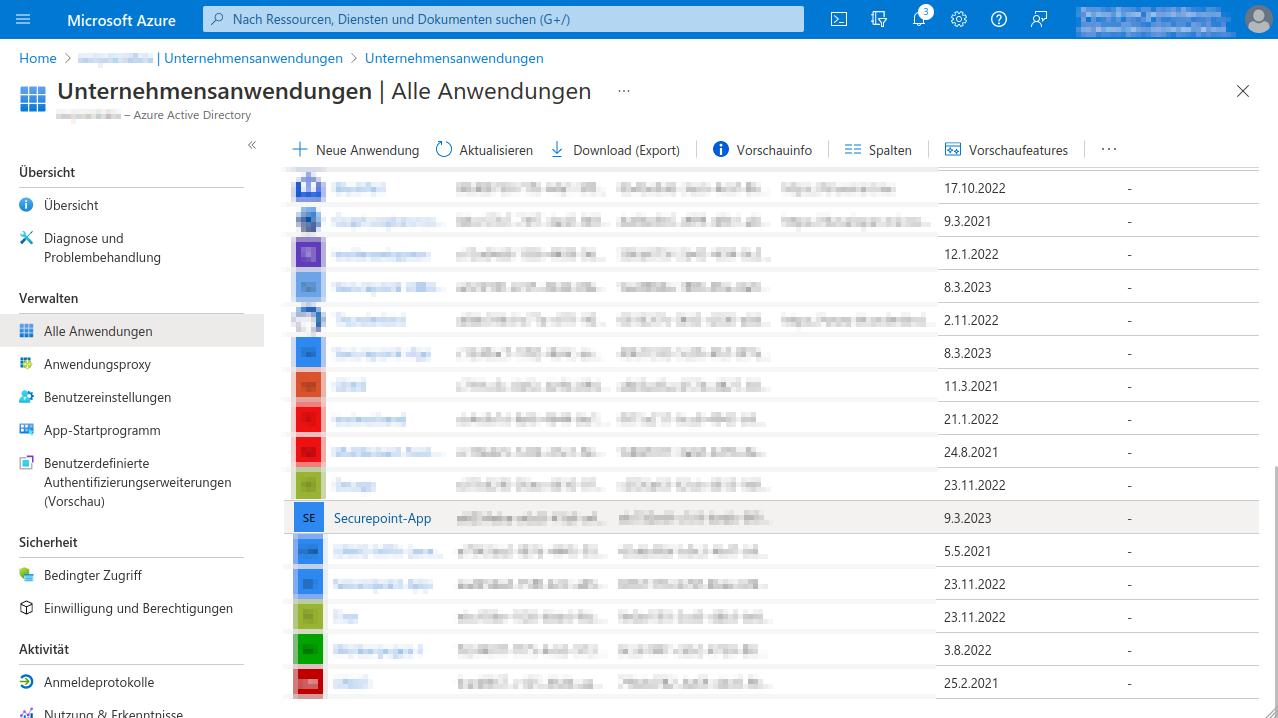

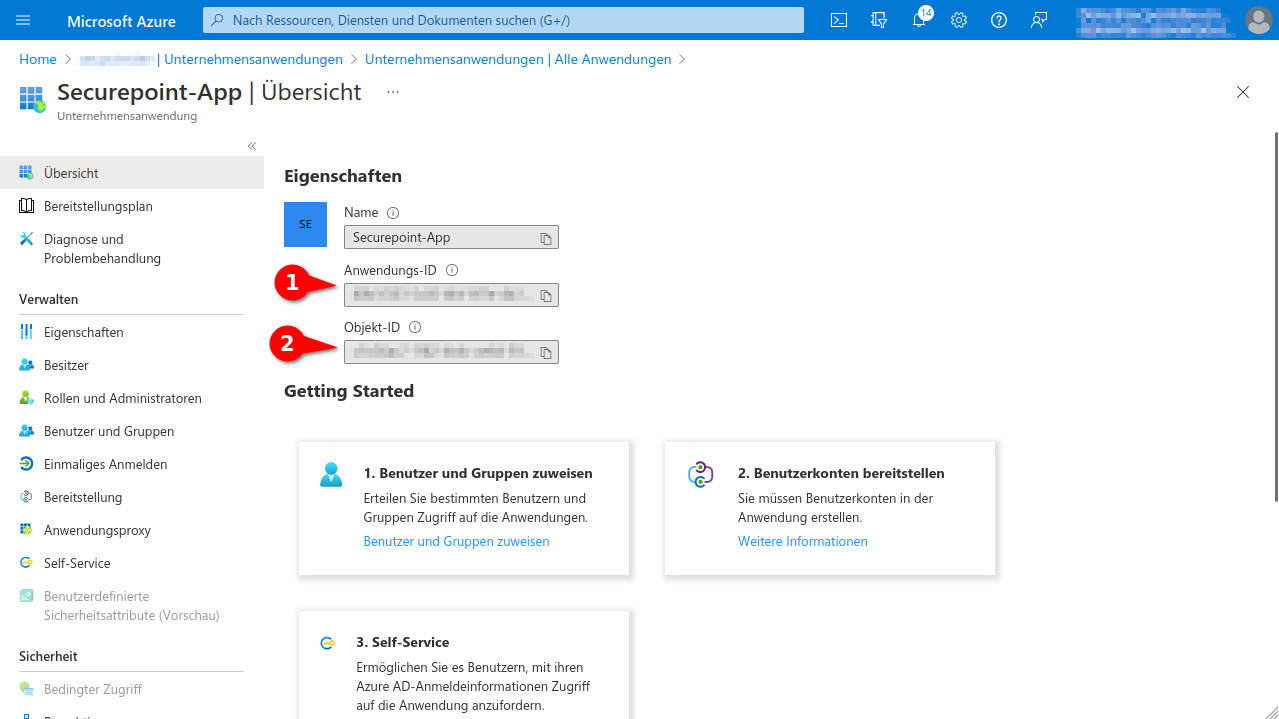

- Menü Unternehmensanwendungen öffnen und App wählen

- Aus den App Eigenschaften Anwendungs-ID und Objekt-ID notieren

- Auf Windows Client Administrator Powershell öffnen, ExchangeOnlineManagement importieren und mit Tenant verbinden

- Empfängermailbox im Exchange admin center auswählen und als Delegation Read and manage (Full Access) wählen

- Mitglied für Mailbox Delegation hinzufügen

- Damit ist die Konfiguration im Microsoft Azure abgeschlossen.

Die weitere Konfiguration erfolgt in der UTM im Menü

Bereich Dienste mit der Schaltfläche

und im Bereich

OAuth2 mit der Schaltfläche - notemptyDie Microsoft Server brauchen ggf. bis zu 30 Minuten, bevor der Zugang funktioniert

| 1. | 2. | 3. |

| Abb.1 | Abb.2 | Abb.3 |

| Abbildungen | ||

Abb.1

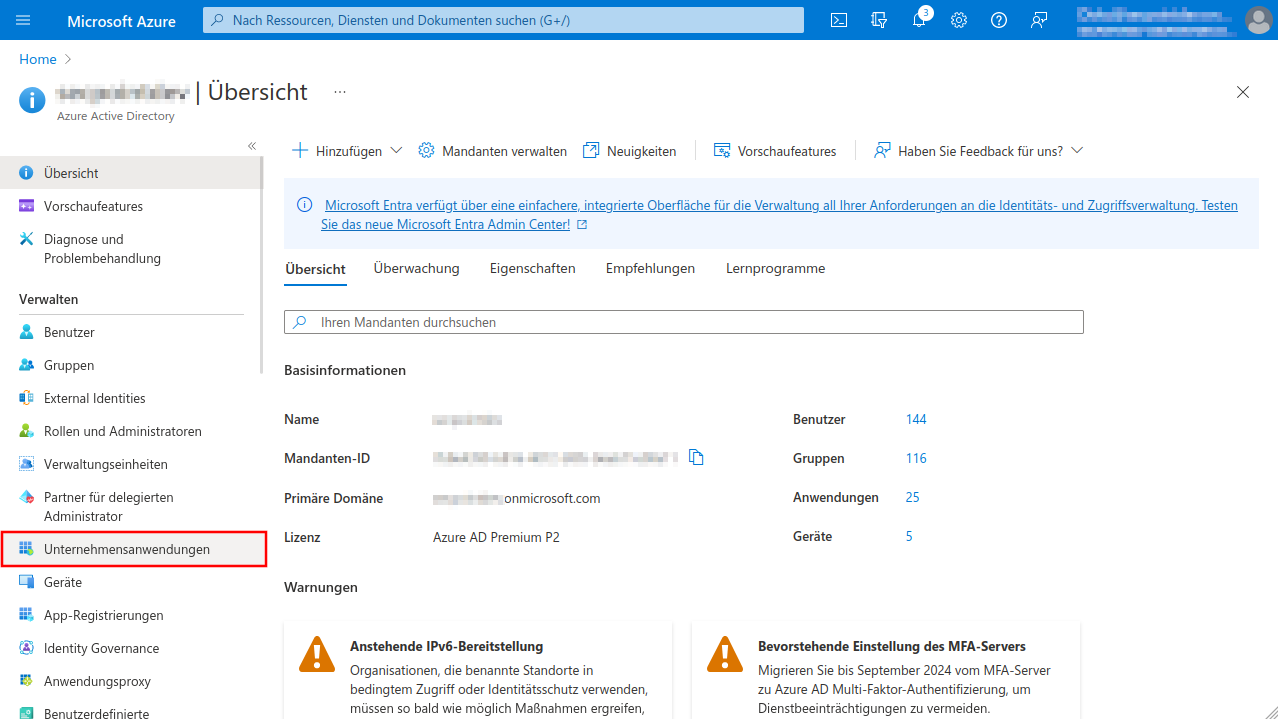

- Anmelden unter Portal Azure oder Microsoft EntraIn Microsoft Entra sind einige Menupunkte als Untermenupunkte eingerichtet.

- Menü Azure Active Directory wählen

- Mandanten-ID notieren, wird beim hinzufügen einer OAuth 2 Verbindung eingetragen

Abb.4

Es wird eine Zusammenfassung der soeben registrierten App angezeigt

Die hier angezeigte Object ID gehört nicht zur App und wird nicht benötigt!

Menu API-Berechtigungen wählen

Abb.6

Abb.7

Abb.8

Abb.10

Abb.11

Wert notieren, wird beim hinzufügen einer OAuth 2 Verbindung als Geheimer Clientschlüssel eingetragen

Abb.14

Aus den App Eigenschaften notieren:

Anwendungs-ID, wird beim hinzufügen einer OAuth 2 Verbindung als Anwendungs-ID eingetragen

Objekt-ID, wird für die Vergabe der Berechtigung per Powershell benötigt

Abb.15

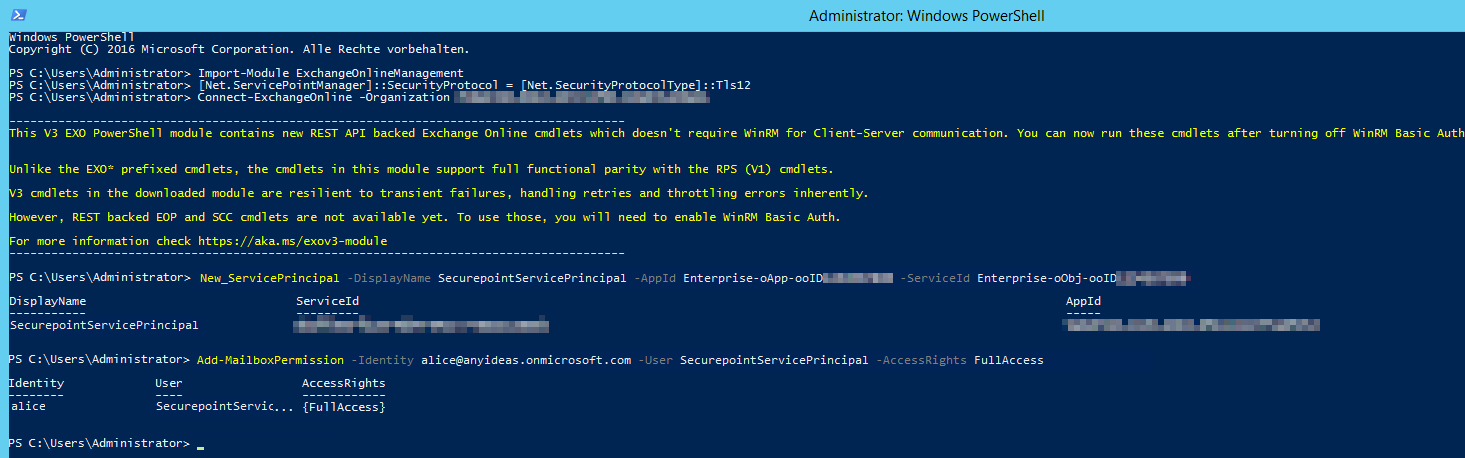

- ExchangeOnlineManagement Modul installieren Falls es Probleme beim Installieren des Moduls oder beim Verbinden gibt muss man ggf. Powershell auf TLS 1.2 konfigurieren:

>[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12- > Install-Module -Name ExchangeOnlineManagement -allowprerelease

- ExchangeOnlineManagement importieren und mit Tenant verbinden:

- > Import-Module ExchangeOnlineManagement

- > Connect-ExchangeOnline -Organization Mandanten-ID (Siehe Abb.1)

- Neuen Dienst Prinzipal anlegen und eindeutigen Namen vergeben:

- > New-ServicePrincipal -DisplayName SecurepointServicePrincipal -AppId Enterprise-oApp-ooID-oooo-oooooooo -ServiceId Enterprise-oObj-ooID-oooo-oooooooo

- Bei Enterprise-oApp-ooID-oooo-oooooooo die Anwendungs-ID und bei Enterprise-oObj-ooID-oooo-oooooooo die Objekt-ID (siehe Abb. 14) eintragen

- Im Anschluss Mailbox Permissions vergeben:

- > Add-MailboxPermission -Identity alice@anyideas.onmicrosoft.com -User SecurepointServicePrincipal -AccessRights FullAccess