Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Einleitung

Eine Bridge (Netzwerkbrücke) verbindet zwei physikalische Netzwerke zu einem gemeinsamen Netz.

Die so zusammengeschlossenen Schnittstellen haben eine IP und die IP-Adressen der angeschlossenen Geräte liegen im selben Subnetz.

notemptyDie Firewall darf nicht über diejenige Schnittstelle administriert werden, die zu einer Bridge hinzugefügt werden soll!

Die Verbindung zum Admin-Interface fällt weg, sobald die IP-Adresse von der Schnittstelle entfernt wird, über die gerade auf die UTM zugegriffen wird.

Wenn alle verfügbaren internen Schnittstellen zu einer Bridge hinzugefügt werden (z. B. A1 und A2 bei einer Black Dwarf), muss der Zugriff auf die Firewall von außen über A0 erfolgen.

Lösung: Eine Forward-Zone im Nameserver der UTM einrichten. Dafür muss die UTM als Nameserver für die internen Clients konfiguriert sein. Dann verweist die externe URL, die von Intern aufgerufen wird, direkt auf den Internen Ziel-Server.

Eine Anleitung zum einrichten der Forward-Zone befindet sich unter Forward-Zone im Nameserver Wiki.

Administrations-Zugang vorbereiten

- Schnittstelle auf der Firewall identifizieren, die nicht gebridged werden soll.

- Im Menü Bereich Netzwerkschnittstellen IP-Adressen vorhandene IP-Adresse dieser Schnittstelle notieren oder zuweisen (z.B. 10.0.10.1/24 oder 10.10.10.193/29).

- Freie IP-Adresse aus dem zugehörigen Netzwerk finden.

- Diese IP-Adresse oder das gesamte zugehörige Netzwerk (z.B. 10.0.10.0/24 oder 10.10.10.192/29) im Menü Bereich Administration hinzufügen und damit zur Administration berechtigen.

- Zugang auf der gewählten Schnittstelle über diese IP-Adresse bzw. dieses Netzwerk herstellen (z.B.: 10.0.10.1:11115 oder 10.10.10.193:11115).

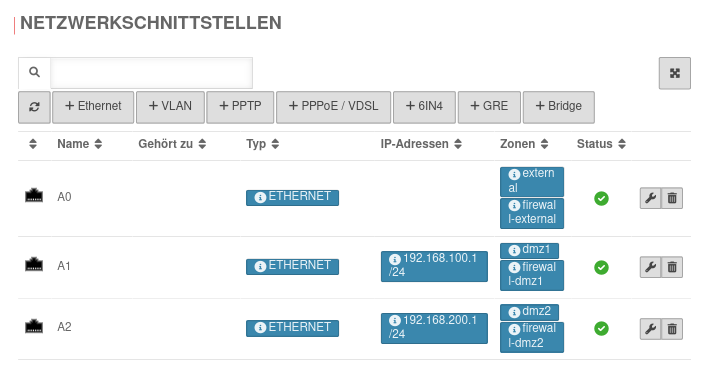

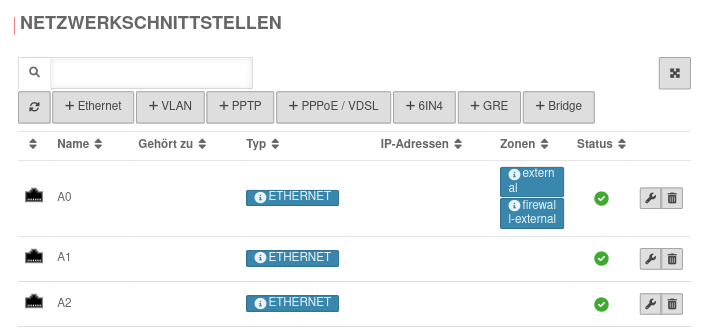

Schnittstellen vorbereiten

UTMbenutzer@firewall.name.fqdnNetzwerkNetzwerkkonfiguration  IP-Adresse entfernen

Als erstes werden alle IP-Adressen von den Schnittstellen, die für die Bridge verwendet werden sollen, entfernt.

IP-Adresse entfernen

Als erstes werden alle IP-Adressen von den Schnittstellen, die für die Bridge verwendet werden sollen, entfernt.

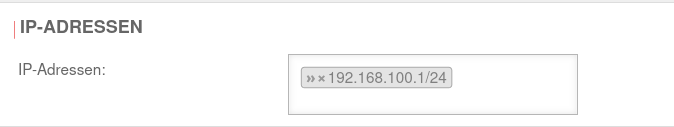

Menü → in der entsprechenden Schnittstelle → Reiter IP-Adressen.

Entfernen der IP Adressen. Im Beispiel »192.168.100.1/24 mit Klick auf

Es darf auf keinen Fall die IP-Adresse entfernt werden, über die der aktuelle Zugriff erfolgt!

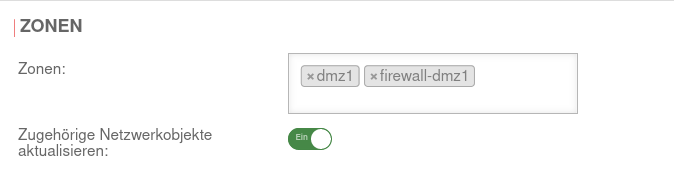

Im Zweiten Schritt werden alle Zonen von den Schnittstellen, die für die Bridge verwendet werden sollen, entfernt.

Menü → in der entsprechenden Schnittstelle → Reiter Zonen.

Entfernen der Zonen mit Klick auf . Im Beispiel »dmz1 »firewall-dmz1.

Anschließend speichern mit Speichern.

Es darf auf keinen Fall die Zone entfernt werden, über die der aktuelle Zugriff erfolgt!

Bridge erstellen

Im Beispiel sollen die Schnittstellen A1 und A2 zu einer DMZ zusammengefasst werden.

Start des Assistenten im Menü Bereich Netzwerkschnittstellen Schaltfläche .

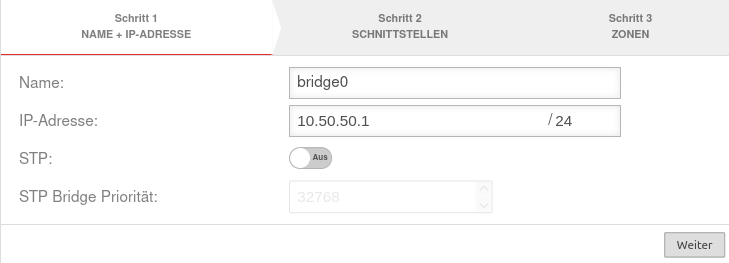

Schritt 1Schritt 1

| |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnNetzwerkNetzwerkkonfiguration  Assistent Schritt 1 Assistent Schritt 1

|

|---|---|---|---|

| Name: | bridge0 | Name der Bridge-Schnittstelle | |

| IP-Adresse: | 10.50.50.1/24 | Beispiel-IP Adresse der Bridge-Schnittstelle | |

| STP: | Aus | Zusätzlich kann das Spanning Tree Protokoll aktiviert werden. Das Spanning Tree Protocol verhindert in Netzwerken mit mehreren Switches parallele Verbindungen und vermeidet dadurch unerwünscht kreisende Pakete | |

| STP Bridge Priorität: | 32768 | ||

| Nächster Schritt | |||

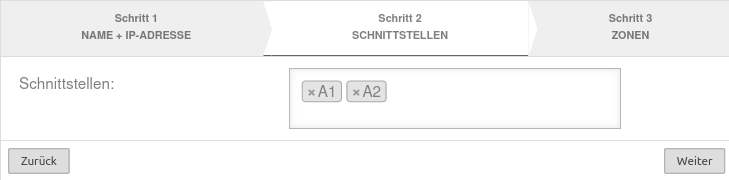

Schritt 2Schritt 2

| |||

| Schnittstellen: | »A1 »A2 | Schnittstellen, die zusammengefasst werden sollen. In der Klick-Box können zur Verfügung stehende Schnittstellen ausgewählt werden. |  |

| Nächster Schritt | |||

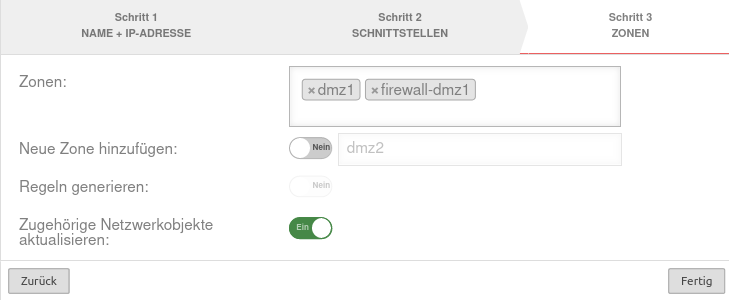

Schritt 3Schritt 3

| |||

| Zonen: | »dmz1 »firewall-dmz1 | Zonen, die mit dem Bridge-Interface verknüpft werden sollen. In unserem Beispiel dmz1 und firewall-dmz1. |

|

| Neue Zone hinzufügen: | Aus dmz2 | Bei Aktivierung kann der Bridge alternativ oder zusätzlich eine neue Zone hinzugefügt werden. | |

| Regeln generieren: | Aus | Es werden automatisch Paketfilterregeln für die neue Zone erstellt. Diese Regeln erlauben zunächst jedweden Netzwerkverkehr der Bridge ins Internet (any-Regeln) und müssen unbedingt durch angepasste Regeln ersetzt werden! | |

| Zugehörige Netzwerkobjekte aktualisieren: | Ein | Wenn aktiviert, dann wird allen Netzwerkobjekten deren Zone einer anderen Schnittstelle zugeordnet wird und die als Ziel eine Schnittstelle angegeben haben, nun die neue Bridge als Ziel zugeordnet. | |

| Schließt die Einrichtung der Bridge ab. | |||

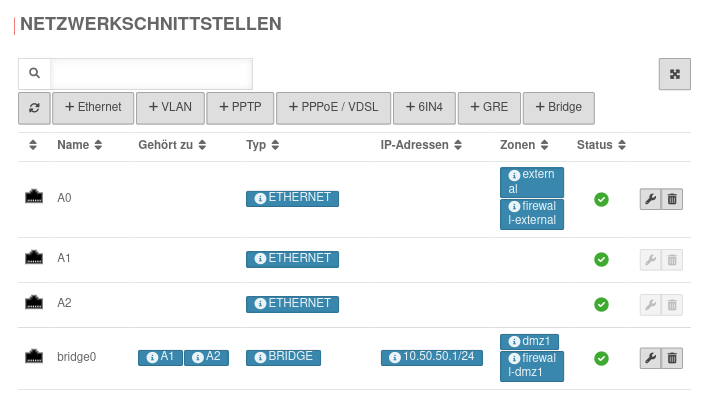

| Konfigurierte Bridge | UTMbenutzer@firewall.name.fqdnNetzwerk  Konfigurierte Bridge Konfigurierte Bridge

| ||

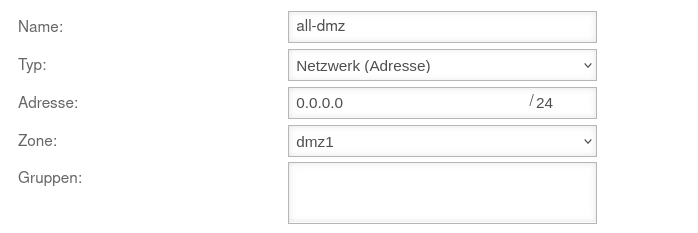

Paketfilterregel einrichten

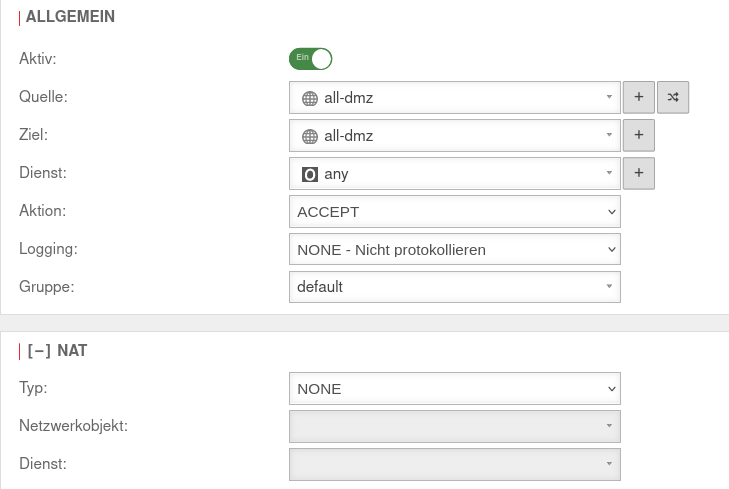

Es wird noch eine Paketfilterregel benötigt, die den Netzwerkverkehr zwischen den Schnittstellen, die zur Bridge gehören ermöglicht.

Dazu wird ein neues Netzwerkobjekt angelegt.

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Paketfilterregel für die Bridge

Paketfilterregel für die Bridge

Zum Schluss muss nur noch die Paketfilterregel mit dem gerade erstellten Netzwerkobjekt angelegt werden.

An dieser Stelle darf tatsächlich eine any-Regel verwendet werden, damit die Schnittstellen untereinander vollständig kommunizieren können.

| # | Quelle | Ziel | Dienst | NAT | Aktion | Aktiv | |||

| 4 | Accept | Ein |

Der Netzwerkverkehr zu anderen Netzwerken (intern oder extern) sollte dann mit Regeln beschränkt werden, die mit den Netzwerkobjekten arbeiten, die der Zone der Bridge zugeordnet sind.

Beispielregel, um nur ftp-Dienste aus der DMZ freizugeben

| # | Quelle | Ziel | Dienst | NAT | Aktion | Aktiv | |||

| 4 | HNE | Accept | Ein |

Die Einrichtung der Bridge wird mit abgeschlossen.