| Zeile 16: | Zeile 16: | ||

== Einstellungen am Windows-Server == | == Einstellungen am Windows-Server == | ||

Bitte beachten Sie, dass der Server extern stehen sollte, da das Zertifikat nur für die Domäne "nac.local" gültig ist. | Bitte beachten Sie, dass der Server extern stehen sollte, da das Zertifikat nur für die Domäne "nac.local" gültig ist. Ist dies nicht der Fall, muss die Domäne geändert werden, wodurch das Zertifikat seine Gültigkeit verlieren würde. | ||

Navigieren Sie im Server-Manager nach Rollen -> Netzwerkrichtlinien- und Zugriffsdienste -> NPS (lokal) und richten Sie die folgenden Bereiche wie folgt ein. | Navigieren Sie im Server-Manager nach Rollen -> Netzwerkrichtlinien- und Zugriffsdienste -> NPS (lokal) und richten Sie die folgenden Bereiche wie folgt ein. | ||

Version vom 29. Oktober 2012, 15:49 Uhr

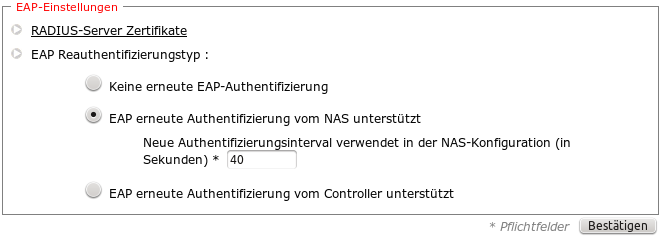

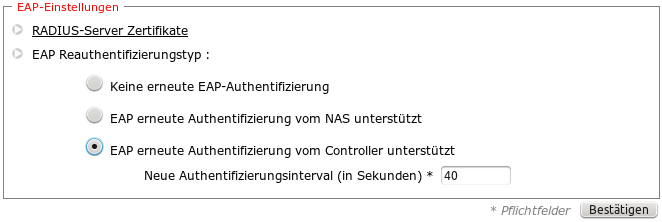

Radius-Konfiguration mit EAP Reauthentifizierung

Sie haben die Möglichkeit, in den Einstellungen für den Radius-Server, die EAP-Authentifiezierung zu aktivieren. Diese Einstellung veranlasst, dass sich die Benutzer nach dem Ablauf einer bestimmten Zeit erneut einloggen müssen.

erneute Authentifizierung via NAS

Die erneute, vom NAS unterstützte, Authentifizierung wird vom NAS veranlasst, d.h. der NAS gibt den Befehl zum erneuten Anmelden. Sie können hier den Authentifizierungsintervall angeben, nach dem eine erneute Authentifizierung gefordert wird.

erneute Authentifizierung via Controller

Die erneute, vom Controller unterstützte, Authentifizierung wird direkt vom Controller veranlasst, d.h. es muss sich kein NAS im Netzwerk befinden, um die erneute Authentifizierung zu fordern. Auch hier können Sie den Authentifizierungsintervall einstellen.

Einstellungen am Windows-Server

Bitte beachten Sie, dass der Server extern stehen sollte, da das Zertifikat nur für die Domäne "nac.local" gültig ist. Ist dies nicht der Fall, muss die Domäne geändert werden, wodurch das Zertifikat seine Gültigkeit verlieren würde.

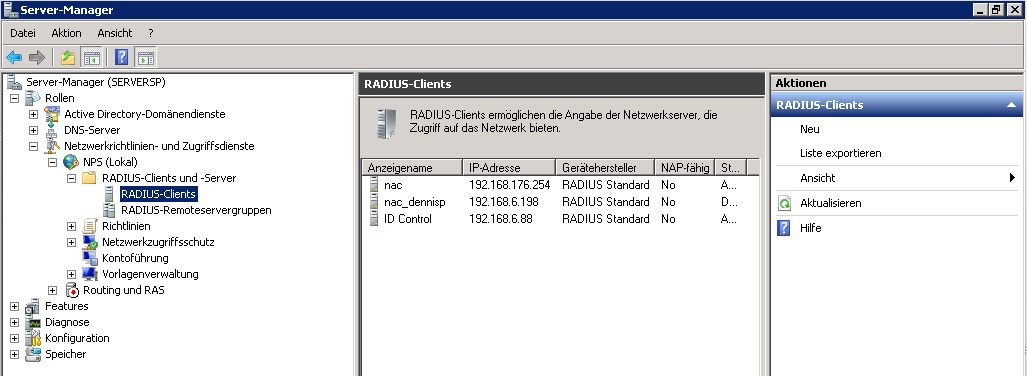

Navigieren Sie im Server-Manager nach Rollen -> Netzwerkrichtlinien- und Zugriffsdienste -> NPS (lokal) und richten Sie die folgenden Bereiche wie folgt ein.

RADIUS-Clients und -Server

Hier werden die, am RADIUS-Server registrierten, Clients aufgeführt. Hier muss die NAC aufgeführt sein, damit eine Authentifizierung erfolgen kann. Wir sehen in der Liste die "nac" mit der IP-Adresse 192.168.176.254 aufgeführt. In den Eigenschaften der Clients wird z.B. auch der gemeinsame geheime Schlüssel aufgeführt.

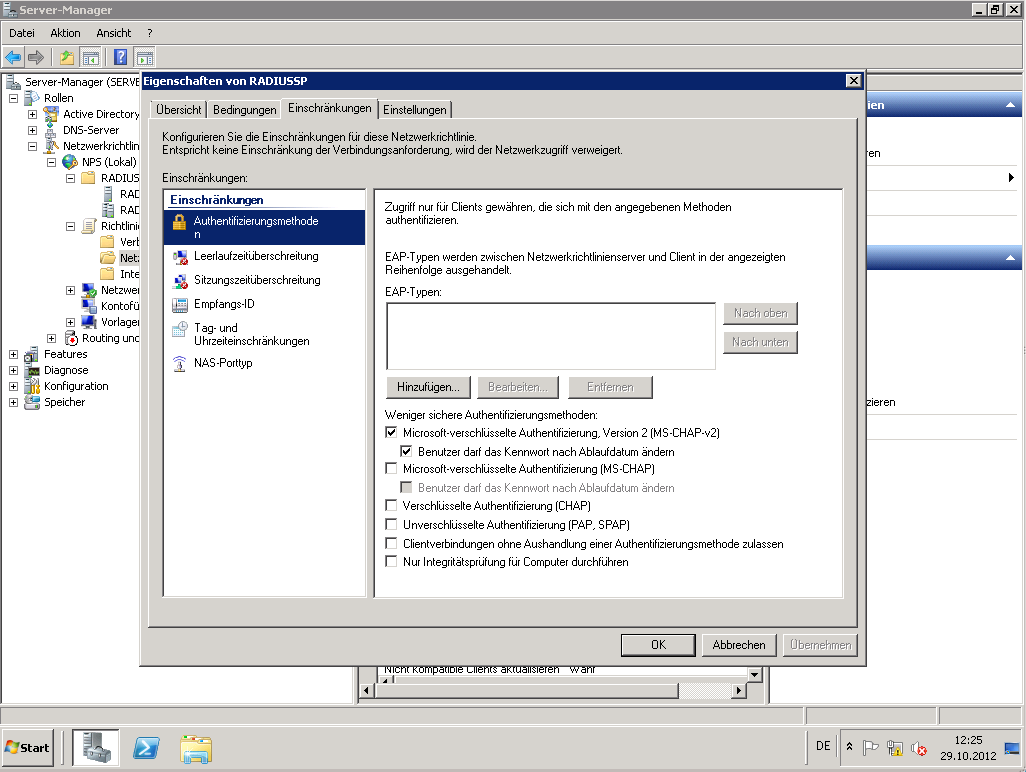

Richtlinien

Über die Richtlinien können Sie festlegen, unter welchen Bedingungen eine Verbindung hergestellt werden darf.

Benutzereinstellungen

In den Benutzereinstellungen des Active Directory muss in den Eigenschaften des Benutzers, unter dem Reiter "Einwählen", der Punkt "Zugriff über NPS-netzwerkrichtlienien steuern" gesetzt sein.

Achtung: Ist dies nicht der Fall, ist eine Authentifizierung unmöglich.

Einstellungen am WLAN-Access-Point

Damit die Authentifizierung funktioniert, müssen Sie im WLAN-Access-Point die NAC als Radius-Server eintragen. Will sich nun ein Benutzer anmelden, gleicht die NAC die Benutzerdaten mit dem Radius-Server ab, prüft die Richtlinien und der Benutzer kann sich einloggen.