Chris (Diskussion | Beiträge) v11 SSL Roadwarrior |

Chris (Diskussion | Beiträge) v11 SSL Roadwarrior |

||

| Zeile 1: | Zeile 1: | ||

nstellungen an der Appliance vornehmen== | |||

Zur Konfiguration der Appliance wird in der folgenden Beschreibung das Webinterface genutzt. Dieses erreichen Sie über die IP-Adresse des internen Interface mit dem Port 11115 unter Benutzung des HTTPS Protokolls. | Zur Konfiguration der Appliance wird in der folgenden Beschreibung das Webinterface genutzt. Dieses erreichen Sie über die IP-Adresse des internen Interface mit dem Port 11115 unter Benutzung des HTTPS Protokolls. | ||

| Zeile 20: | Zeile 16: | ||

Bevor eine OpenVPN-Verbindung erstellt werden kann, müssen die benötigten Zertifikate angelegt werden. | Bevor eine OpenVPN-Verbindung erstellt werden kann, müssen die benötigten Zertifikate angelegt werden. | ||

*Gehen Sie dafür auf Authentifizierung > Zertifikate. | *Gehen Sie dafür auf Authentifizierung > Zertifikate. | ||

[[Datei:CA_anlegen.png|200px|thumb| | [[Datei:CA_anlegen.png|200px|thumb|right|CA anlegen]] | ||

*Erstellen Sie ihre CA. | *Erstellen Sie ihre CA. | ||

**Klicken Sie auf "+ CA hinzufügen". | **Klicken Sie auf "+ CA hinzufügen". | ||

| Zeile 28: | Zeile 24: | ||

<br><br><br><br><br><br><br><br><br><br> | <br><br><br><br><br><br><br><br><br><br> | ||

*Gehen Sie danach auf die Registerkarte Zertifikate. | *Gehen Sie danach auf die Registerkarte Zertifikate. | ||

[[Datei:Server_cert2.png|200px|thumb| | [[Datei:Server_cert2.png|200px|thumb|right|Server Zertifikate anlegen]] | ||

*Nun erstellen Sie ein Server- und ein Client-Zertifikat. | *Nun erstellen Sie ein Server- und ein Client-Zertifikat. | ||

**Geben Sie den Zertifikat einen Namen (Keine Leer- und/oder Sonderzeichen). | **Geben Sie den Zertifikat einen Namen (Keine Leer- und/oder Sonderzeichen). | ||

| Zeile 37: | Zeile 33: | ||

<br><br><br><br><br><br><br><br><br><br> | <br><br><br><br><br><br><br><br><br><br> | ||

==== SSL Konfiguration==== | |||

[[Datei:SSL-Konfiguration.png|thumb|240px|<font size="1"></font>]] | |||

Unter dem Menüpunkt VPN -> SSL wählen Sie Roadwarrior hinzufügen, anschließend wählen Sie : | |||

*Name | |||

*Protokoll | |||

*Port | |||

*Benutzerauthentifizierung | |||

*Serverzertifikat | |||

*Pool - Pool aus dem der Roadwarrior eine IP erhält z.B. 192.168.250.1/24 | |||

den MTU lassen Sie unverändert. | |||

====Benutzer anlegen==== | |||

Benutzer, die die SSL-VPN-Verbindung nutzen wollen, müssen in der Benutzerverwaltung als Mitglied der Gruppe SSL-VPN eingetragen sein. Damit der Nutzer ein SSL-VPN Client-Programm mit fertiger Konfigurationsdatei vom Userinterface herunterladen kann, muss er zusätzlich Mitglied in der Gruppe Userinterface sein. Außerdem kann den Benutzern hier eine IP-Adresse aus dem SSL-VPN Netzwerk zugewiesen werden. | |||

Version vom 14. Dezember 2012, 13:30 Uhr

nstellungen an der Appliance vornehmen==

Zur Konfiguration der Appliance wird in der folgenden Beschreibung das Webinterface genutzt. Dieses erreichen Sie über die IP-Adresse des internen Interface mit dem Port 11115 unter Benutzung des HTTPS Protokolls.

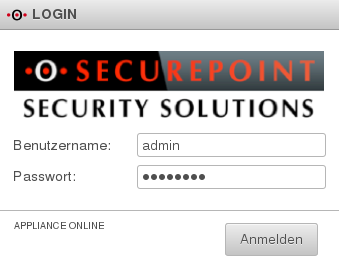

An der Appliance anmelden

- Öffnen Sie einen Webbrowser und geben Sie in die Adressleiste die IP-Adresse des internen Interface Ihrer Appliance an. Gefolgt von einem Doppelpunkt hinter dem der Port 11115 angefügt wird. Benutzen sie dafür das HTTPS Protokoll.

- Melden Sie sich im Login Dialog als Administrator an.

- Werkseinstellungen:

- Benutzername: admin

- Kennwort: insecure

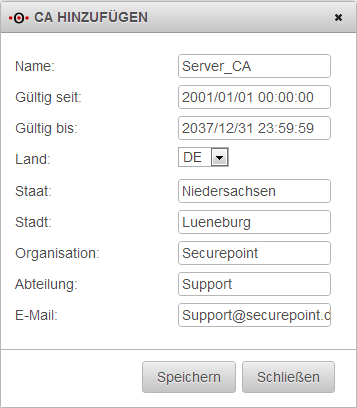

Zertifikate

Bevor eine OpenVPN-Verbindung erstellt werden kann, müssen die benötigten Zertifikate angelegt werden.

- Gehen Sie dafür auf Authentifizierung > Zertifikate.

- Erstellen Sie ihre CA.

- Klicken Sie auf "+ CA hinzufügen".

- Geben Sie der CA einen Namen (Keine Leer- und/oder Sonderzeichen).

- Füllen Sie die anderen Felder entsprechend aus.

- Speichern Sie die CA.

- Gehen Sie danach auf die Registerkarte Zertifikate.

- Nun erstellen Sie ein Server- und ein Client-Zertifikat.

- Geben Sie den Zertifikat einen Namen (Keine Leer- und/oder Sonderzeichen).

- Wählen Sie unter CA das eben erstellte CA -Zertfikat aus.

- Füllen Sie die restlichen Felder aus.

- Alias bleibt auf "none".

- Speichern Sie das Zertifikat und wiederholen den Vorgang für das 2. Zertifikat.

SSL Konfiguration

Unter dem Menüpunkt VPN -> SSL wählen Sie Roadwarrior hinzufügen, anschließend wählen Sie :

- Name

- Protokoll

- Port

- Benutzerauthentifizierung

- Serverzertifikat

- Pool - Pool aus dem der Roadwarrior eine IP erhält z.B. 192.168.250.1/24

den MTU lassen Sie unverändert.

Benutzer anlegen

Benutzer, die die SSL-VPN-Verbindung nutzen wollen, müssen in der Benutzerverwaltung als Mitglied der Gruppe SSL-VPN eingetragen sein. Damit der Nutzer ein SSL-VPN Client-Programm mit fertiger Konfigurationsdatei vom Userinterface herunterladen kann, muss er zusätzlich Mitglied in der Gruppe Userinterface sein. Außerdem kann den Benutzern hier eine IP-Adresse aus dem SSL-VPN Netzwerk zugewiesen werden.