Keine Bearbeitungszusammenfassung |

Pascal (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (13 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

== Was sind die Ziele dieses | [[Kategorie:NAC]] | ||

== Was sind die Ziele dieses Howto == | |||

Diese Quick-Step Anleitung führt Sie in wenigen Schritten durch die Integration von Active Directory. Die Administrationsoberfläche wird verwendet um Administrationsaufgaben wie Netzwerkkonfiguration, Dienste und Monitoring zu erledigen. Die Delegationsoberfläche bietet Ihnen die Möglichkeit, Benutzerkonten zu generieren und das Portal wird für die Anmeldung von Kunden verwendet. | Diese Quick-Step Anleitung führt Sie in wenigen Schritten durch die Integration von Active Directory. Die Administrationsoberfläche wird verwendet, um Administrationsaufgaben wie Netzwerkkonfiguration, Dienste und Monitoring zu erledigen. Die Delegationsoberfläche bietet Ihnen die Möglichkeit, Benutzerkonten zu generieren und das Portal wird für die Anmeldung von Kunden verwendet. | ||

| Zeile 8: | Zeile 9: | ||

*Wie logge ich mich ein? | *Wie logge ich mich ein? | ||

*Wie integriere ich ein AD? | *Wie integriere ich ein AD? | ||

*Wie logge ich mich | *Wie logge ich mich als AD-Benutzer ein? | ||

== Schritt 1: Wie verbinde ich die NAC Appliance? == | == Schritt 1: Wie verbinde ich die NAC Appliance? == | ||

| Zeile 28: | Zeile 27: | ||

Das Securepoint NAC bietet die Möglichkeit, ein Firmen Verzeichnis zu verwenden, um Benutzerauthentifizierung durchzuführen. Das beteiligte Verzeichnis für die Authentifizierung muss dem LDAP-Standard entsprechen (z.B. OpenLDAP, ActiveDirectory). | Das Securepoint NAC bietet die Möglichkeit, ein Firmen-Verzeichnis zu verwenden, um Benutzerauthentifizierung durchzuführen. Das beteiligte Verzeichnis für die Authentifizierung muss dem LDAP-Standard entsprechen (z.B. OpenLDAP, ActiveDirectory). | ||

Das lokale Securepoint Verzeichnis, das zum Speichern von Benutzerprofilen verwendet wird, kann auch bei der Authentifizierung verwendet werden. Erstellte Benutzerkonten mit dem Administrationstool Delegation (in der Regel Benutzer vom Typ Besucher), sind in der Tat in dem lokalen Securepoint Verzeichnis gespeichert. Es ist daher möglich, | Das lokale Securepoint Verzeichnis, das zum Speichern von Benutzerprofilen verwendet wird, kann auch bei der Authentifizierung verwendet werden. Erstellte Benutzerkonten mit dem Administrationstool Delegation (in der Regel Benutzer vom Typ Besucher), sind in der Tat in dem lokalen Securepoint Verzeichnis gespeichert. Es ist daher möglich, ein Unternehmensverzeichnis und das Lokale Securepoint Verzeichnis als Cascade einzurichten. | ||

| Zeile 37: | Zeile 36: | ||

Die Administrationsoberfläche zeigt alle benötigten Parametern für eine schnelle Integration von verschiedenen Authentifizierungen wie Active Directory, Kwartz Server und andere LDAP. | Die Administrationsoberfläche zeigt alle benötigten Parametern für eine schnelle Integration von verschiedenen Authentifizierungen wie Active Directory, Kwartz Server und andere LDAP. | ||

== Authentication Directory Configuration == | |||

Konfigurationseinstellungen für einen externen Active Directory. Wählen Sie unter Konfiguration/Authentifizierung den Link Verzeichnis. | |||

Konfigurationseinstellungen für einen externen Active Directory. Wählen Sie unter | |||

| Zeile 48: | Zeile 45: | ||

Folgen Sie bitte | Folgen Sie bitte den unteren Schritten, um ein Active Directory Verzeichnis zu konfigurieren: | ||

| Zeile 60: | Zeile 57: | ||

1. '''Directory name:''' z.B. Vertrieb. Der Verzeichnisname wird verwendet, um auf das Verzeichnis zu verweisen, wenn der Cascade-Mechanismus festgelegt wird. | 1. '''Directory name:''' z.B. Vertrieb. Der Verzeichnisname wird verwendet, um auf das Verzeichnis zu verweisen, wenn der Cascade-Mechanismus festgelegt wird. | ||

2. '''Directory type:''' z.B. Active Directory. Das Verzeichnis kann das interne Securepoint-Verzeichnis sein, ein Active Directory, Kwartz Server oder | 2. '''Directory type:''' z.B. Active Directory. Das Verzeichnis kann das interne Securepoint-Verzeichnis sein, ein Active Directory, Kwartz Server oder ein anderer LDAP standard directory (OpenLDAP, Apple OpenDirectory, etc.). | ||

Hinweis: Das Securepoint Verzeichnis ist standardmäßig konfiguriert. Es entspricht | Hinweis: Das Securepoint-Verzeichnis ist standardmäßig konfiguriert. Es entspricht dem internen Verzeichnis im Feld Local. | ||

| Zeile 75: | Zeile 72: | ||

4. '''Port:''' z.B. 389. Port-Nummer für das Verzeichnis ist je nach Protokoll (LDAP: 389, LDAPS: 636 als Standard) | 4. '''Port:''' z.B. 389. Port-Nummer für das Verzeichnis ist je nach Protokoll (LDAP: 389, LDAPS: 636 als Standard) | ||

5. '''Bind DN:''' Dieses Feld stellt den "Distinguished Name" für das Administrator Verzeichnis | 5. '''Bind DN:''' Dieses Feld stellt den "Distinguished Name" für das Administrator-Verzeichnis | ||

6. '''Password:''' Das Administratorkennwort für das Verzeichnis | 6. '''Password:''' Das Administratorkennwort für das Verzeichnis | ||

| Zeile 82: | Zeile 79: | ||

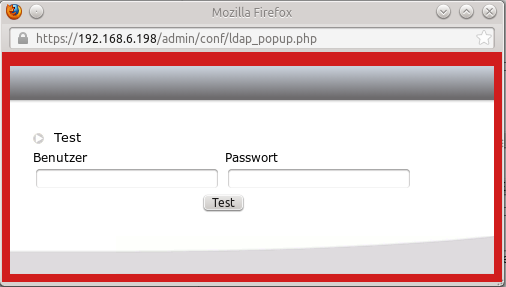

Klicken Sie auf den Button „Einstellungen testen“ (Test settings), um die Einstellungen zu testen. | Klicken Sie auf den Button „Einstellungen testen“ (Test settings), um die Einstellungen zu testen. | ||

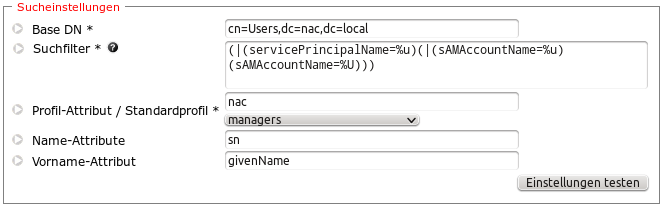

Suchparameter Panel. Konfigurieren Sie das Profil Suchparameter. | Suchparameter Panel. Konfigurieren Sie das Profil Suchparameter. | ||

Die folgenden Felder werden verwendet, um das Benutzer- (oder Gruppen-) Profil auf der Grundlage der gefundenen Daten im externen Verzeichnis. | Die folgenden Felder werden verwendet, um das Benutzer- (oder Gruppen-) Profil auf der Grundlage der gefundenen Daten im externen Verzeichnis zu nutzen. | ||

[[Datei:Interface_Admin_Numer_Authentication directory_4_2.png|800px|thumb|center|Portal]] | [[Datei:Interface_Admin_Numer_Authentication directory_4_2.png|800px|thumb|center|Portal]] | ||

| Zeile 90: | Zeile 86: | ||

7. '''Base DN:''' der "Distinguished Name" entspricht dem Verzeichniseintrag, aus dem die Suche durchgeführt wird. | 7. '''Base DN:''' der "Distinguished Name" entspricht dem Verzeichniseintrag, aus dem die Suche durchgeführt wird. | ||

8. '''Search filter:''' LDAP-Filter, wird verwendet um den Benutzer zu suchen. | 8. '''Search filter:''' LDAP-Filter, wird verwendet, um den Benutzer zu suchen. | ||

9. '''Profile attribute / Default profile:''' Das erste Feld "Profil-Attribut" wird den LDAP-Attribut Namen gegeben, das das Profil des Benutzers verwendet. Wenn dieses Attribut nicht angegeben wird oder in dem Verzeichnis leer ist, wird das Feld "Standard-Profil" verwendet | 9. '''Profile attribute / Default profile:''' Das erste Feld "Profil-Attribut" wird den LDAP-Attribut Namen gegeben, das das Profil des Benutzers verwendet. Wenn dieses Attribut nicht angegeben wird oder in dem Verzeichnis leer ist, wird das Feld "Standard-Profil" verwendet. | ||

10. '''Name attribute:''' Attributname, wird verwendet um den Nachnamen des Benutzers in den Securepoint Logs abzurufen und speichern. | 10. '''Name attribute:''' Attributname, wird verwendet, um den Nachnamen des Benutzers in den Securepoint Logs abzurufen und zu speichern. | ||

11. '''First name attribute:''' Attributname, wird verwendet um den Vornamen des Benutzers in den Securepoint Logs abzurufen und speichern. | 11. '''First name attribute:''' Attributname, wird verwendet, um den Vornamen des Benutzers in den Securepoint Logs abzurufen und zu speichern. | ||

| Zeile 104: | Zeile 100: | ||

[[Datei:Interface_Admin_Numer_testSettings_5.png|350px|thumb|center|Portal]] | [[Datei:Interface_Admin_Numer_testSettings_5.png|350px|thumb|center|Portal]] | ||

Alle Active Directory-Benutzer und Securepoint NAC-Besucher können sich jetzt über die Benutzeroberfläche anmelden. Weitere Informationen finden Sie in | Je nachdem ob Ihre Einstellungen richtig sind oder nicht, bekommen Sie eine Bestätigung, dass Ihre Verbindung funktionsfähig ist. | ||

Alle Active Directory-Benutzer und Securepoint NAC-Besucher können sich jetzt über die Benutzeroberfläche anmelden. Weitere Informationen finden Sie in dem Installationshandbuch. | |||

Aktuelle Version vom 2. Mai 2013, 11:55 Uhr

Was sind die Ziele dieses Howto

Diese Quick-Step Anleitung führt Sie in wenigen Schritten durch die Integration von Active Directory. Die Administrationsoberfläche wird verwendet, um Administrationsaufgaben wie Netzwerkkonfiguration, Dienste und Monitoring zu erledigen. Die Delegationsoberfläche bietet Ihnen die Möglichkeit, Benutzerkonten zu generieren und das Portal wird für die Anmeldung von Kunden verwendet.

- Wie verbinde ich die NAC Appliance?

- Wie rufe ich die Delegationsoberfläche auf?

- Wie logge ich mich ein?

- Wie integriere ich ein AD?

- Wie logge ich mich als AD-Benutzer ein?

Schritt 1: Wie verbinde ich die NAC Appliance?

Wie verbinde ich die NAC Appliance? Siehe [1]

Schritt 2: Wie rufe ich die Administrationsoberfläche auf?

Wie rufe ich die Administrationsoberfläche auf?: Siehe [2]

Wie logge ich mich ein? Siehe [3]

Wie integriere ich ein AD?

Das Securepoint NAC bietet die Möglichkeit, ein Firmen-Verzeichnis zu verwenden, um Benutzerauthentifizierung durchzuführen. Das beteiligte Verzeichnis für die Authentifizierung muss dem LDAP-Standard entsprechen (z.B. OpenLDAP, ActiveDirectory). Das lokale Securepoint Verzeichnis, das zum Speichern von Benutzerprofilen verwendet wird, kann auch bei der Authentifizierung verwendet werden. Erstellte Benutzerkonten mit dem Administrationstool Delegation (in der Regel Benutzer vom Typ Besucher), sind in der Tat in dem lokalen Securepoint Verzeichnis gespeichert. Es ist daher möglich, ein Unternehmensverzeichnis und das Lokale Securepoint Verzeichnis als Cascade einzurichten.

Die Administrationsoberfläche zeigt alle benötigten Parametern für eine schnelle Integration von verschiedenen Authentifizierungen wie Active Directory, Kwartz Server und andere LDAP.

Authentication Directory Configuration

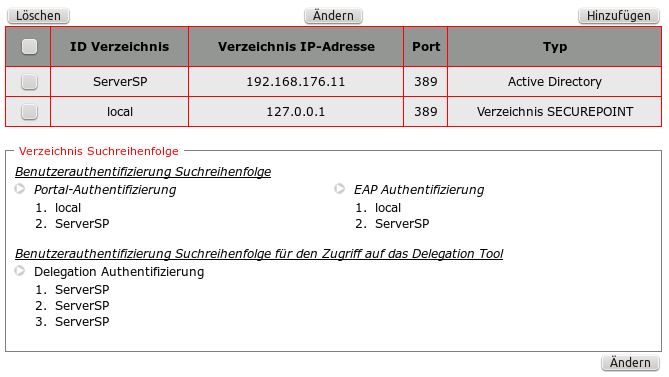

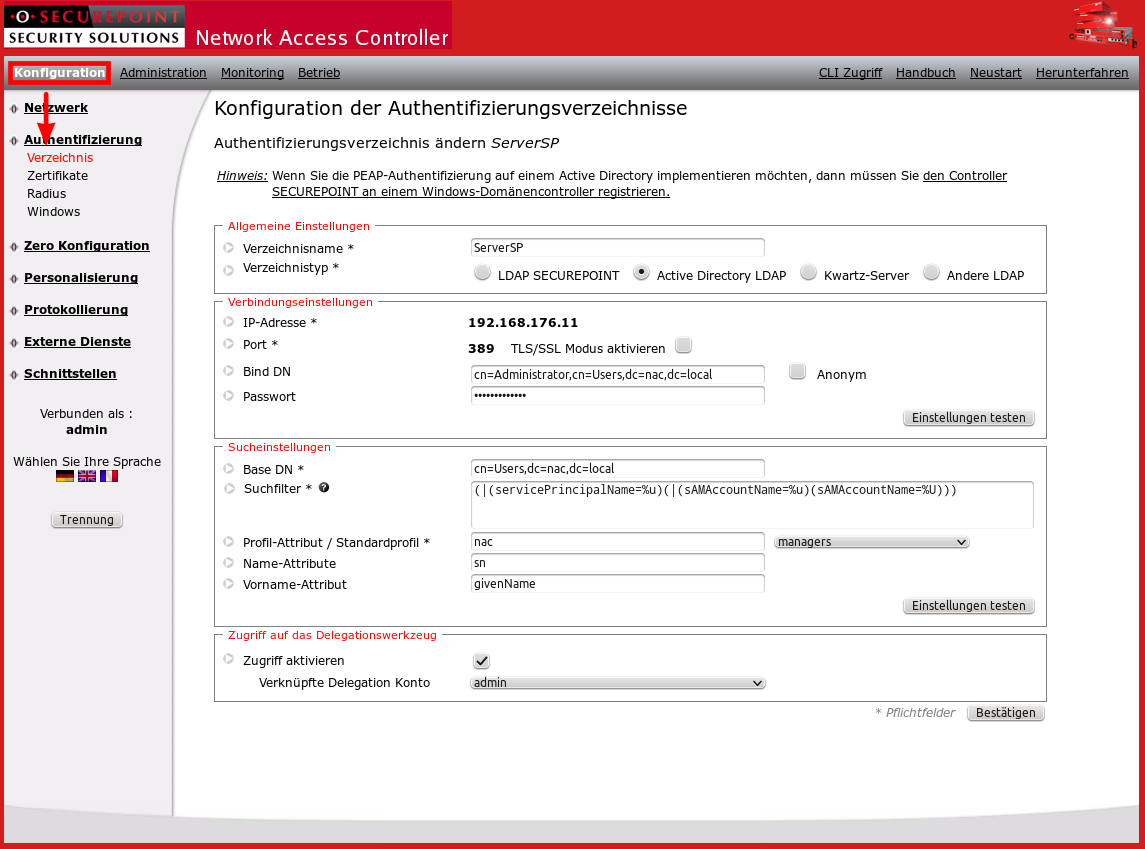

Konfigurationseinstellungen für einen externen Active Directory. Wählen Sie unter Konfiguration/Authentifizierung den Link Verzeichnis.

Folgen Sie bitte den unteren Schritten, um ein Active Directory Verzeichnis zu konfigurieren:

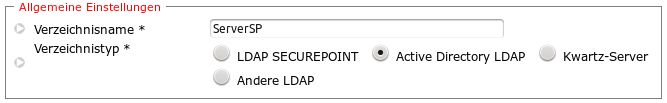

Allgemeine Einstellungen Panel.

1. Directory name: z.B. Vertrieb. Der Verzeichnisname wird verwendet, um auf das Verzeichnis zu verweisen, wenn der Cascade-Mechanismus festgelegt wird.

2. Directory type: z.B. Active Directory. Das Verzeichnis kann das interne Securepoint-Verzeichnis sein, ein Active Directory, Kwartz Server oder ein anderer LDAP standard directory (OpenLDAP, Apple OpenDirectory, etc.). Hinweis: Das Securepoint-Verzeichnis ist standardmäßig konfiguriert. Es entspricht dem internen Verzeichnis im Feld Local.

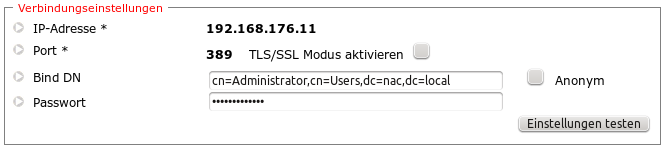

Verbindungeinstellungen Panel.

3. IP adress: z.B. 192.168.3.30. IP-Adresse des Servers

4. Port: z.B. 389. Port-Nummer für das Verzeichnis ist je nach Protokoll (LDAP: 389, LDAPS: 636 als Standard)

5. Bind DN: Dieses Feld stellt den "Distinguished Name" für das Administrator-Verzeichnis

6. Password: Das Administratorkennwort für das Verzeichnis

Klicken Sie auf den Button „Einstellungen testen“ (Test settings), um die Einstellungen zu testen.

Suchparameter Panel. Konfigurieren Sie das Profil Suchparameter.

Die folgenden Felder werden verwendet, um das Benutzer- (oder Gruppen-) Profil auf der Grundlage der gefundenen Daten im externen Verzeichnis zu nutzen.

7. Base DN: der "Distinguished Name" entspricht dem Verzeichniseintrag, aus dem die Suche durchgeführt wird.

8. Search filter: LDAP-Filter, wird verwendet, um den Benutzer zu suchen.

9. Profile attribute / Default profile: Das erste Feld "Profil-Attribut" wird den LDAP-Attribut Namen gegeben, das das Profil des Benutzers verwendet. Wenn dieses Attribut nicht angegeben wird oder in dem Verzeichnis leer ist, wird das Feld "Standard-Profil" verwendet.

10. Name attribute: Attributname, wird verwendet, um den Nachnamen des Benutzers in den Securepoint Logs abzurufen und zu speichern.

11. First name attribute: Attributname, wird verwendet, um den Vornamen des Benutzers in den Securepoint Logs abzurufen und zu speichern.

Klicken Sie auf den Button „Einstellungen testen“ (Test settings) und melden Sie sich mit Login und Passwort an, um die Einstellungen zu testen.

Je nachdem ob Ihre Einstellungen richtig sind oder nicht, bekommen Sie eine Bestätigung, dass Ihre Verbindung funktionsfähig ist.

Alle Active Directory-Benutzer und Securepoint NAC-Besucher können sich jetzt über die Benutzeroberfläche anmelden. Weitere Informationen finden Sie in dem Installationshandbuch.