K Lauritzl verschob die Seite Spielwiese/ClientlessVPN nach /UTM/VPN/ClientlessVPN 11.7, ohne dabei eine Weiterleitung anzulegen |

|||

| (2 dazwischenliegende Versionen von einem anderen Benutzer werden nicht angezeigt) | |||

| Zeile 118: | Zeile 118: | ||

<pre>Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp | <pre>Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp | ||

SecurityLayer</pre> | SecurityLayer</pre> | ||

<div> | <div> | ||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | <div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | ||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Bei Terra-Cloud Maschinen | <div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Bei Terra-Cloud Maschinen kann es notwendig sein den Registry Eintrag anzupassen.</span></div> | ||

</div> | </div> | ||

<div style="clear: both;"></div> | <div style="clear: both;"></div> | ||

Aktuelle Version vom 4. September 2019, 13:24 Uhr

Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Artikelanpassung

Vorherige Versionen: -

Einleitung

Das Clientless-VPN bietet die Möglichkeit sich über den Browser auf einen RDP- oder VNC-Server im Firmennetz zu verbinden. Der Benutzer meldet sich am Userinterface an, und erhält dann die Möglichkeit sich auf einen vorgegeben Server zu verbinden. Damit dies funktioniert, muss der Browser HTML5 und bei UTM Versionen vor 11.6 auch Websockets verstehen, Java oder ähnliches ist nicht nötig.

Besonderheiten der Browser

Diese Vorgaben gelten nur für die Nutzung des Clientless VPN vor UTM Version 11.6. Ab Version 11.6 findet die Kommunikation nur noch über den Dienst https mit dem entsprechenden User Webinterface Port statt.

Bei der Verwendung von Chrome, Firefox und Internet Explorer ab Version 10 wird eine native Websocket Verbindung verwendet.

Beim Firefox und IE ab V10 muss das Webserver Zertifikat auch für die RDP und VNC Verbindung einmal manuell

bestätigt werden. Dafür am einfachsten eine Verbindung zu dem entsprechenden Port aufrufen:

Für VNC: https://FirewallIP:2107

Für RDP: https://FirewallIP:2907

Beim Chrome und Internet Explorer Version 9 ist das nicht nötig, da reicht die Bestätigung des Zertifikats über den normalen https Port.

Der Internet Explorer Version 9 braucht das Flashplugin um die Websockets zu emulieren. Native Websockets werden vom Internet Explorer Version 9 nicht unterstützt.

Im Safari, unter Mac OSX, muss das Zertifikat des Webservers im Zertifikatsspeicher abgespeichert werden, damit der Websocket Verbindung vertraut werden kann.

Einrichtung der FW

Clientless Host hinzufügen

Der Menüpunkt zum Hinzufügen von Servern zum Clientless VPN befindet sich im Menü unter VPN. Hier werden alle Server eingetragen, die den Benutzern über das Userinterface per Clientless VPN verfügbar gemacht werden sollen.

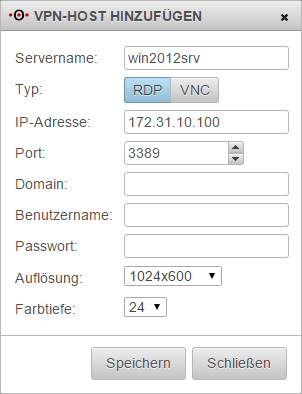

Benötigt werden folgende Angaben:

- Name des Host

- Dienst über den auf den Host zugegriffen werden soll

- IP-Adresse des Host

- Port der auf dem Host für den Zugriff freigeschaltet ist

- Auflösung (wählbar von 320x200 bis 1920x1080 Pixel)

- Farbtiefe (16 oder 24 bit)

Die Auflösung und Farbtiefe ist abhängig von den Möglichkeiten des Ziel Host und der Clients von denen über den Browser auf den Ziel Host zugegriffen werden.

Die Einträge unter Domain, Benutzername und Passwort sind Optional. Werden diese Felder frei gelassen, erfolgt eine Abfrage des Benutzernamens und des Passwort wenn der Host über Clientless VPN aufgerufen wird.

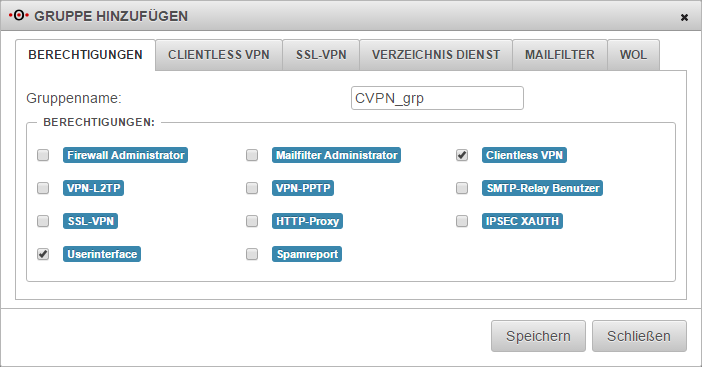

Zuweisen der Gruppe

Nun können die Hosts den entsprechenden Benutzergruppe zugewiesen werden. Unter dem Menüpunkt Authentifizierung wird das Untermenü Benutzer ausgewählt. Im Reiter Gruppen kann eine neue Gruppe hinzugefügt werden, dessen Benutzer die Berechtigungen für Clientless VPN und das Userinterface erhalten müssen.

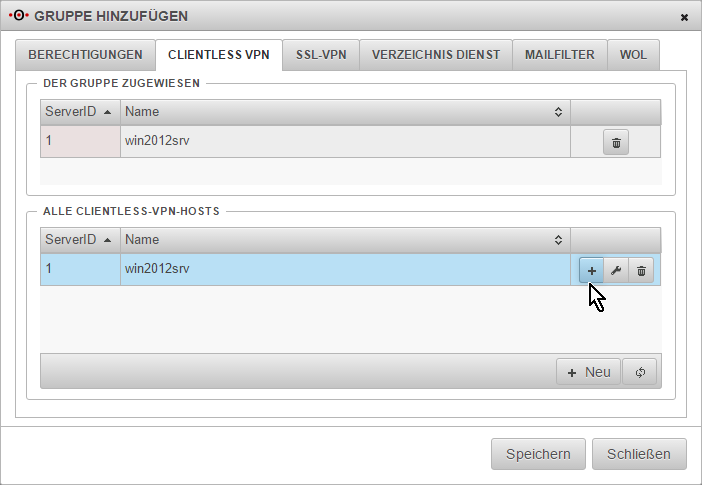

Anschließend werden im jetzt zusätzlich angezeigten Reiter Clientless VPN die Server mit dem Plus Button hinzugefügt, auf die die Benutzer dieser Gruppe Zugriff haben sollen.

Zugriff erlauben

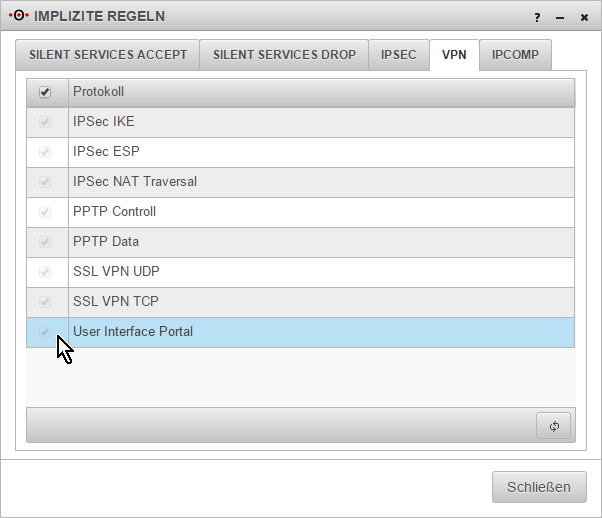

Nun muss sichergestellt werden, das sich der Clientless VPN Benutzer auch über den Browser am User Webinterface anmelden darf. Dies kann entweder durch implizite Regeln oder aber durch eine entsprechend manuell erstellte Portfilter-Regel auf das Interface geschehen.

Ab Version 11.6 reicht es aus im Menü unter Firewall den Menüpunkt Implizite Regel zu wählen und im Reiter VPN die Markierung bei User Interface Portal zu setzten. Hier wird dann der unter Netzwerk im Menü Servereinstellungen eingetragene Port für das User Webinterface automatisch berücksichtigt.

Bei Versionen vor 11.6 müssen die Ports des User Webinterfaces (bei Auslieferung Port 443) sowie die Socketports 2107/2907 freigegeben werden.

Bei Versionen vor 11.4 muss bei einer Änderung des User Webinterface Ports manuell eine Freigabe über die Portfilterregeln erstellt werden.

Anmelden

Die Anmeldung am Userinterface der UTM erfolgt über die Eingabe der URL

https://<UTM-IP>

im Browser wenn das User Webinterface noch auf dem Standardport 443 läuft. Sollte der User Webinterface Port geändert worden sein wird die URL durch Eingabe eines Doppelpunkt und des Port erweitert:

https://<UTM-IP>:<Port>

Es erscheint nun ein Button Clientless VPN.

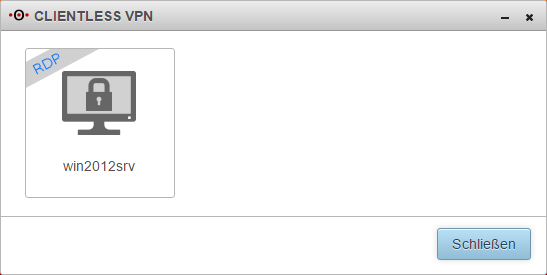

Ein Klick auf Clientless-VPN öffnet den folgenden Dialog.

Bei Firefox muss in den Versionen vor 11.6 erst einmal das Zertifikat auf dem Port akzeptiert werden.

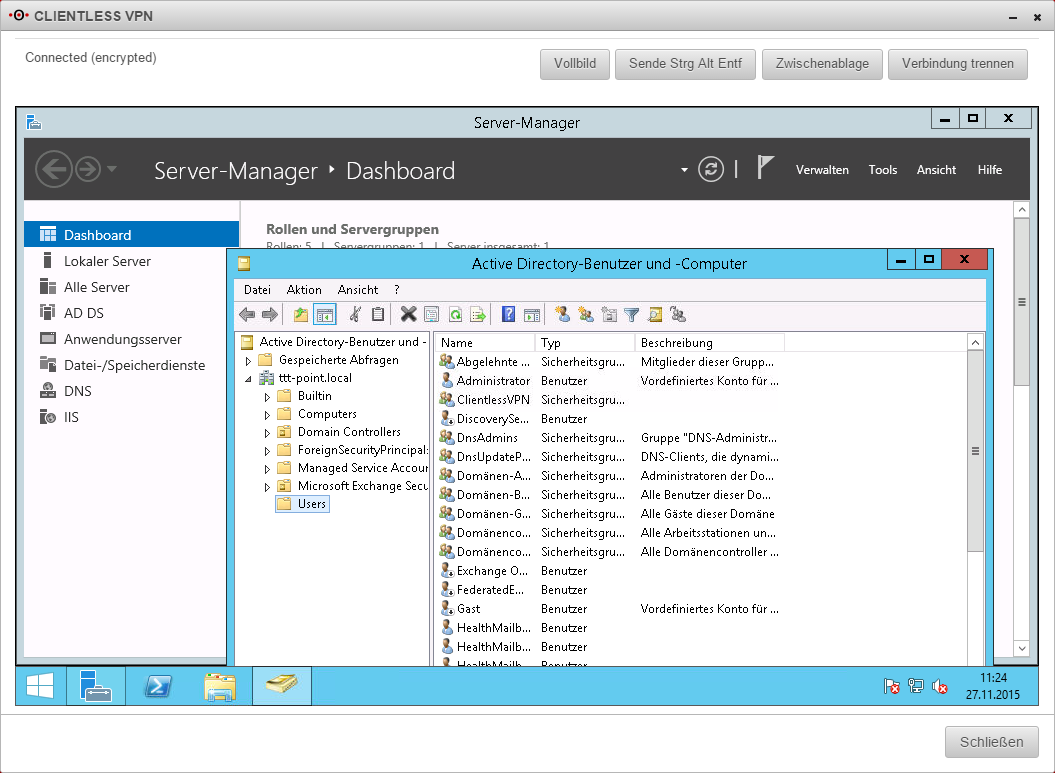

Mit einen Klick auf den entsprechenden Server wird die Verbindung zu diesem aufgebaut. Ist kein Benutzername und Passwort in den Servereinstellungen unter Clientless VPN hinterlegt, werden diese nun abgefragt.

Webinar

Hinweise

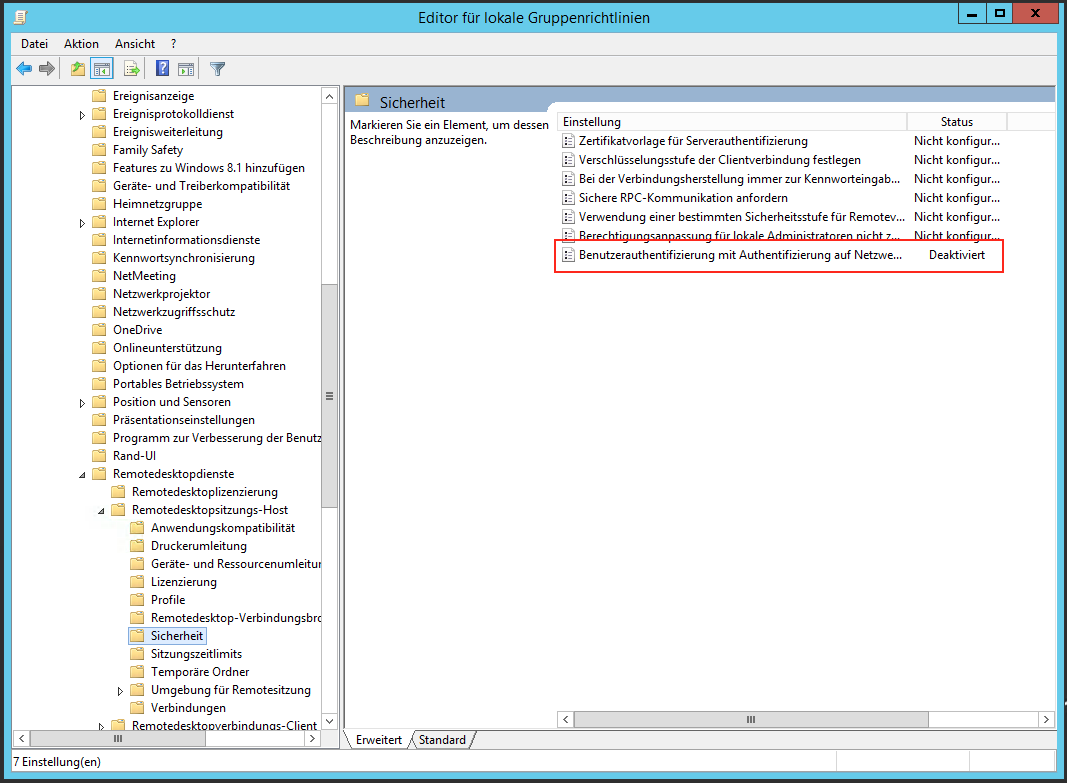

Windows 2012R2 mit aktivierten Terminaldiensten

Soll als RDP-Server für das Clientless VPN ein Server 2012R2 verwendet werden, scheitert der Aufbau der RDP-Verbindung an der „Authentifizierung auf Netzwerkebene“.

Bei Verwendung der Terminal-Dienste kann diese Funktion auch nicht mehr über den bekannten Weg deaktiviert werden.

Allerdings ist es möglich über die GPO (Gruppenrichtlinien) die Deaktivierung der „Authentifizierung auf Netzwerkebene“ zu erzwingen.

Anpassung der Registry

Es kann aber auch notwendig sein ein Registry Eintrag anzupassen. Dieser Muss den Wert 2 erhalten.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp SecurityLayer