Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (26 dazwischenliegende Versionen von 6 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{Archivhinweis | UTM/VPN/Netmap}} | ||

{{DISPLAYTITLE:NETMAP}} | |||

=== | == Informationen == | ||

Letzte Anpassung zur Version: '''11.7''' | |||

<br> | |||

Bemerkung: Artikelanpassung | |||

<br> | |||

Vorherige Versionen: - | |||

<br> | |||

==Einleitung== | |||

Sollten auf beiden Seiten einer VPN Verbindung die selben Subnetze eingesetzt werden, ist es normalerweise nicht möglich diese Verbindung einzurichten.<br> | Sollten auf beiden Seiten einer VPN Verbindung die selben Subnetze eingesetzt werden, ist es normalerweise nicht möglich diese Verbindung einzurichten.<br> | ||

Weiterhin kann es passieren, dass Sie verschiedene Gegenstellen haben, hinter denen die selben Netzwerke eingerichtet sind.<br> | Weiterhin kann es passieren, dass Sie verschiedene Gegenstellen haben, hinter denen die selben Netzwerke eingerichtet sind.<br> | ||

Mit dem NAT-Typ NETMAP und Hilfsnetzwerken (Mapnetz) die auf keinen der zu verbindenden Gegenstellen eingerichtet sind, können sie diese Verbindung trotzdem erstellen, ohne auf eine der Seiten das Subnetz komplett zu ändern. | Mit dem NAT-Typ NETMAP und Hilfsnetzwerken (Mapnetz) die auf keinen der zu verbindenden Gegenstellen eingerichtet sind, können sie diese Verbindung trotzdem erstellen, ohne auf eine der Seiten das Subnetz komplett zu ändern. | ||

==NATen von kompletten Subnetzen mit NETMAP== | |||

===Vorbereitungen=== | ===Vorbereitungen=== | ||

Zur Nutzung der NETMAP Funktion sind folgende Bedingungen zu beachten: | Zur Nutzung der NETMAP Funktion sind folgende Bedingungen zu beachten: | ||

*Die Subnetze der am NETMAP beteiligten Objekte müssen alle die gleiche Größe haben, zum Beispiel alle /24. | *Die Subnetze der am NETMAP beteiligten Objekte müssen alle die gleiche Größe haben, zum Beispiel alle /24. | ||

*Alle beteiligten Objekte müssen | *Alle beteiligten Objekte müssen eine definierte Netzwerk IP-Adresse eingetragen haben. Es dürfen also keine Schnittstellen ausgewählt werden. | ||

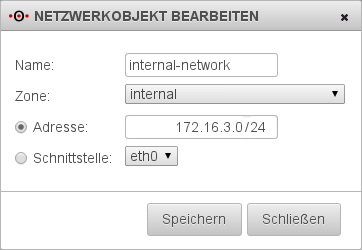

[[Datei:UTM115_AI_PFNOinaddr.png|250px|thumb|right|Netzwerkobjekt auf Adresse umstellen]] | [[Datei:UTM115_AI_PFNOinaddr.png|250px|thumb|right|Netzwerkobjekt auf Adresse umstellen]] | ||

Überprüfen Sie das Netzwerkobjekt Ihres Internen Netzwerkes und stellen Sie dieses gegebenenfalls auf Adresse um indem Sie den Radio-Button vor ''Adresse'' aktivieren und die Netzwerk-Adresse mit der entsprechenden Subnetzmaske in das Feld eintragen. In diesem Beispiel haben wir auf beiden Seiten das Netzwerk 172 | Überprüfen Sie das Netzwerkobjekt Ihres Internen Netzwerkes und stellen Sie dieses gegebenenfalls auf Adresse um indem Sie den Radio-Button vor ''Adresse'' aktivieren und die Netzwerk-Adresse mit der entsprechenden Subnetzmaske in das Feld eintragen. In diesem Beispiel haben wir auf beiden Seiten das Netzwerk 172.16.3.0/24. | ||

| Zeile 19: | Zeile 28: | ||

=== | |||

===Zentrale und Filiale haben das selbe Subnetz=== | |||

<br> | |||

[[Datei:Netmap_sz1.png|800px|center]] | |||

<br> | |||

In diesem Fall muss das Mapping auf '''beiden Seiten''' der Verbindung eingerichtet werden. | |||

====Netzwerkobjekte erstellen==== | ====Netzwerkobjekte erstellen==== | ||

Erstellen Sie zwei Netzwerkobjekte mit Netzwerken, die weder | Erstellen Sie in der Zentrale zwei Netzwerkobjekte mit Netzwerken, die weder in der Zentrale noch in der Filiale eingerichtet sind. | ||

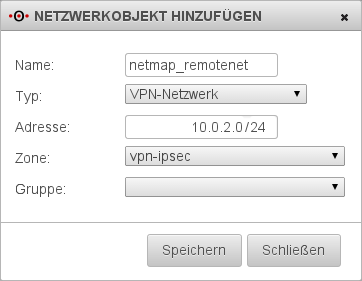

[[Datei:UTM115_AI_PFNOnmrn.png|250px|thumb|right|Netzwerkobjekt Mapnetz Remote]] | [[Datei:UTM115_AI_PFNOnmrn.png|250px|thumb|right|Netzwerkobjekt Mapnetz Remote]] | ||

Das Netzwerkobjekt für das Mapnetz der | Das Netzwerkobjekt für das Mapnetz der Filiale muss sich in der Zone vpn-ipsec befinden und erhält in unserem Beispiel die Netzwerkadresse 10.0.2.0/24. | ||

| Zeile 39: | Zeile 55: | ||

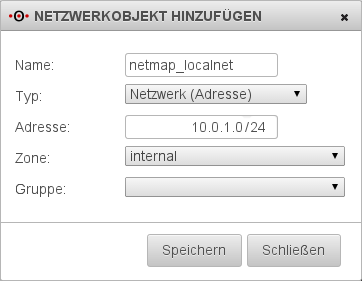

[[Datei:UTM115_AI_PFNOnmln.png|250px|thumb|right|Netzwerkobjekt Mapnetz Lokal]] | [[Datei:UTM115_AI_PFNOnmln.png|250px|thumb|right|Netzwerkobjekt Mapnetz Lokal]] | ||

Das Netzwerkobjekt für das Mapnetz auf der | Das Netzwerkobjekt für das Mapnetz auf der Zentrale muss sich in der Zone des internen Netzwerkes befinden und bekommt in unserem Beispiel die Netzwerkadresse 10.0.1.0/24. | ||

Auf der Seite der Filale erstellen Sie ebenfalls zwei Objekte, nur das dort das Netzwerk 10.0.1.0/24, das Mapnetz der Zentrale, sich in der Zone vpn-ipsec befindet und das Netzwerk 10.0.2.0/24 als Mapnetz der Filiale mit der Zone des internen Netzwerkes angelegt wird. | |||

====NETMAP Regel anlegen==== | |||

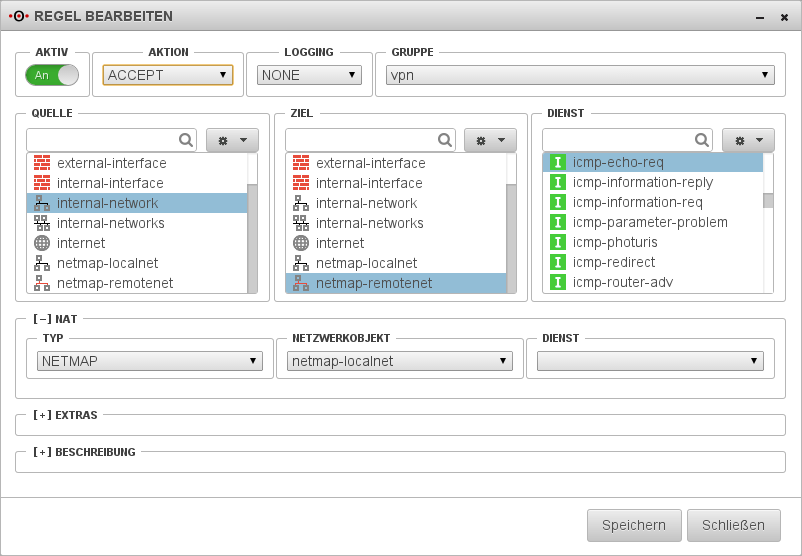

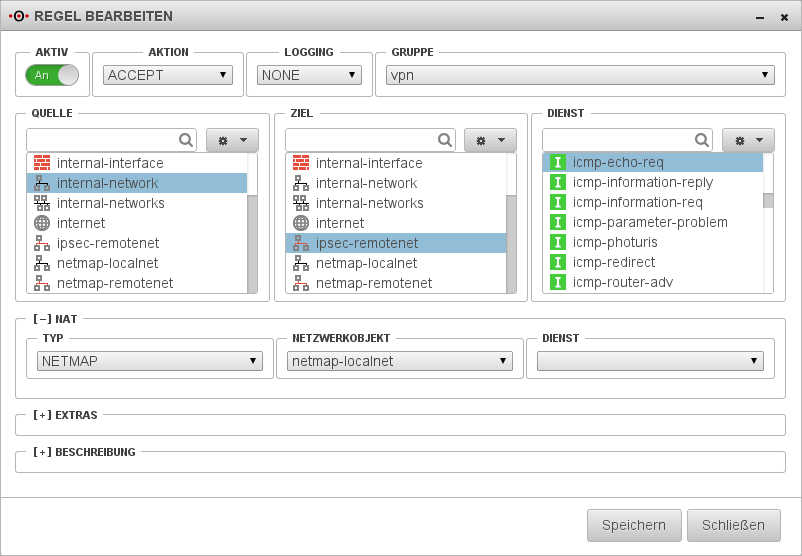

[[Datei:UTM115_AI_PFRnetmap.png|250px|thumb|right|NETMAP Portfilterregel]] | |||

Legen Sie nun anhand der Netzwerkobjekte eine Portfilterregel an. <br> | |||

Auf der Seite der Zentrale: | |||

<p><span style="white-space:pre">	</span>Quelle:<span style="white-space:pre">				</span>Internes Netzwerk<br> | |||

<span style="white-space:pre">	</span>Ziel:<span style="white-space:pre">					</span>Mapnetz der Filiale<br> | |||

<span style="white-space:pre">	</span>Dienst:<span style="white-space:pre">				</span>Dienst der gemapt werden soll<br> | |||

<span style="white-space:pre">	</span>NAT-Typ:<span style="white-space:pre">			</span>NETMAP<br> | |||

<span style="white-space:pre">	</span>NAT-Netzwerkobjekt:<span style="white-space:pre">	</span>Mapnetz der Zentrale</p> | |||

Auf der Seite der Filiale: | |||

<p><span style="white-space:pre">	</span>Quelle:<span style="white-space:pre">				</span>Internes Netzwerk<br> | |||

<span style="white-space:pre">	</span>Ziel:<span style="white-space:pre">					</span>Mapnetz der Zentrale<br> | |||

<span style="white-space:pre">	</span>Dienst:<span style="white-space:pre">				</span>Dienst der gemapt werden soll<br> | |||

<span style="white-space:pre">	</span>NAT-Typ:<span style="white-space:pre">			</span>NETMAP<br> | |||

<span style="white-space:pre">	</span>NAT-Netzwerkobjekt:<span style="white-space:pre">	</span>Mapnetz der Filiale</p> | |||

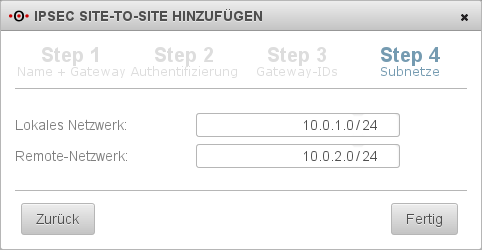

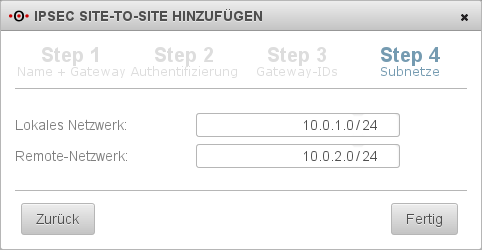

====VPN-Verbindung anlegen==== | |||

[[Datei:UTM115_AI_IPSecasiS4.png|250px|thumb|right|Phase2 mit Mapnetzen]] | |||

Legen Sie die VPN Verbindung an wie im Wiki [http://wiki.securepoint.de/index.php/IPSec_Site_to_Site_v11#VPN-Verbindung_anlegen VPN-Verbindung anlegen] beschrieben, achten Sie aber darauf, dass sie in ''Step 4 Subnetze'' die Map-Netzwerke eintragen. | |||

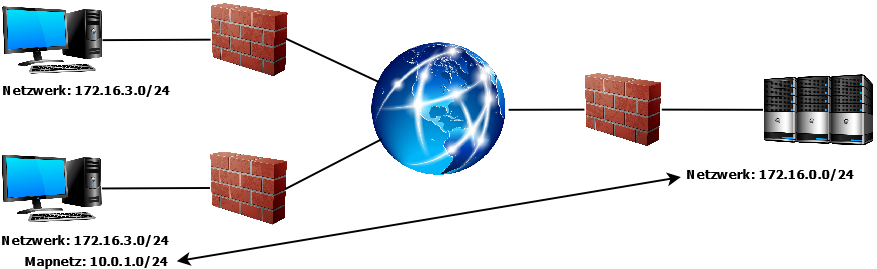

===Mehrere Filialen haben das selbe Subnetz=== | |||

[[Datei:Netmap_sz2.png|800px|center]] | |||

<br> | |||

Hierbei wir das Mapping nur auf den Filialen eingerichtet, die das selbe Netzwerk nutzen wie auf einer schon eingerichteten VPN-Verbindung. In der Zentrale benötigen Sie kein Mapping wenn das interne Netz der Zentrale sich von denen der Filiale unterscheidet. | |||

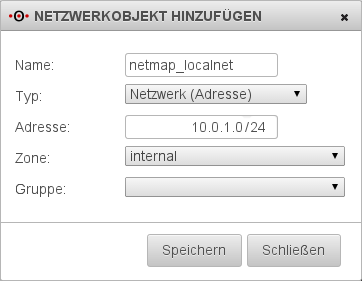

====Netzwerkobjekte erstellen==== | |||

Erstellen Sie in der '''Filiale''' zwei Netzwerkobjekte. Eines für das Mapnetz der Filiale mit einem Netzwerk, das weder in der Filiale, noch in der Zentrale, noch auf einer der anderen Filialen die per VPN Verbindungen an die Zentrale angebunden sind, genutzt wird. <br> | |||

Das zweite Objekt als ganz normales IPSec-Netzwerkobjekt der Zentrale | |||

. | |||

[[Datei:UTM115_AI_PFNOnmln.png|250px|thumb|right|Netzwerkobjekt Mapnetz Lokal]] | |||

Das Netzwerkobjekt für das Mapnetz auf der Filiale muss sich in der Zone des internen Netzwerkes befinden und bekommt in unserem Beispiel die Netzwerkadresse 10.0.1.0/24. | |||

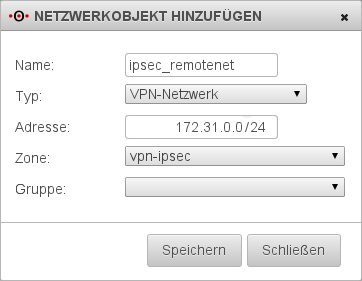

[[Datei:UTM115_AI_PFNOipsecrn.png|250px|thumb|right|Netzwerkobjekt IPSec-Netz]] | |||

Das Netzwerkobjekt für das Netz der Gegenstelle muss sich in der Zone vpn-ipsec befinden und erhält in unserem Beispiel die Netzwerkadresse 172.31.0.0/24. | |||

| Zeile 47: | Zeile 133: | ||

| Zeile 54: | Zeile 139: | ||

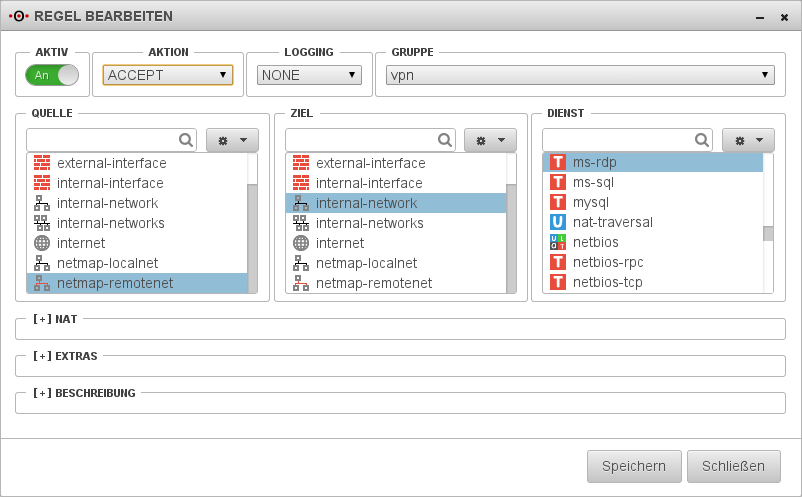

====NETMAP Regel anlegen==== | ====NETMAP Regel anlegen==== | ||

[[Datei: | [[Datei:UTM115_AI_PFRnetmap2.png|250px|thumb|right|NETMAP Portfilterregel]] | ||

Legen Sie nun anhand der Netzwerkobjekte eine Portfilterregel an. | Legen Sie nun anhand der Netzwerkobjekte in der '''Filiale''' eine Portfilterregel an. | ||

<p><span style="white-space:pre">	</span>Quelle:<span style="white-space:pre">				</span>Internes Netzwerk<br> | <p><span style="white-space:pre">	</span>Quelle:<span style="white-space:pre">				</span>Internes Netzwerk<br> | ||

<span style="white-space:pre">	</span>Ziel:<span style="white-space:pre">					</span> | <span style="white-space:pre">	</span>Ziel:<span style="white-space:pre">					</span>IPSec-Netz der Zentrale<br> | ||

<span style="white-space:pre">	</span>Dienst:<span style="white-space:pre">				</span>Ist hier nicht relevant, nehmen Sie einfach den ''icmp-echo-req''<br> | <span style="white-space:pre">	</span>Dienst:<span style="white-space:pre">				</span>Ist hier nicht relevant, nehmen Sie einfach den ''icmp-echo-req''<br> | ||

<span style="white-space:pre">	</span>NAT-Typ:<span style="white-space:pre"> | <span style="white-space:pre">	</span>NAT-Typ:<span style="white-space:pre">			</span>NETMAP<br> | ||

<span style="white-space:pre">	</span>NAT-Netzwerkobjekt:<span style="white-space:pre">	</span>Mapnetz der | <span style="white-space:pre">	</span>NAT-Netzwerkobjekt:<span style="white-space:pre">	</span>Mapnetz der Filiale</p> | ||

====VPN-Verbindung anlegen==== | ====VPN-Verbindung anlegen==== | ||

[[Datei: | [[Datei:UTM115_AI_IPSecasiS4.png|250px|thumb|right|Phase2 mit Mapnetzen]] | ||

Legen Sie die VPN Verbindung an wie im Wiki [http://wiki.securepoint.de/index.php/IPSec_Site_to_Site_v11#VPN-Verbindung_anlegen VPN-Verbindung anlegen] beschrieben | Legen Sie die VPN Verbindung an wie im Wiki [http://wiki.securepoint.de/index.php/IPSec_Site_to_Site_v11#VPN-Verbindung_anlegen VPN-Verbindung anlegen] beschrieben. <br> | ||

Achten Sie darauf, dass sie in ''Step 4 Subnetze'' auf der Filial-Seite das Netmap-Netzwerk als Lokales Netzwerk eintragen und auf der Seite der Zentrale dieses als Remote-Netzwerk. | |||

===Portfilterregeln=== | ===Portfilterregeln=== | ||

| Zeile 74: | Zeile 169: | ||

Sicherer und professioneller ist es allerdings, nur die Dienste zuzulassen, die auch benötigt werden. Dazu deaktivieren Sie die Option Accept in den Impliziten Regeln und legen Portfilterregeln manuell an. Als Netzwerkobjekt für das VPN Netz nutzen Sie das Mapnetz-Objekt der VPN Gegenstelle. Zum Beispiel: | Sicherer und professioneller ist es allerdings, nur die Dienste zuzulassen, die auch benötigt werden. Dazu deaktivieren Sie die Option Accept in den Impliziten Regeln und legen Portfilterregeln manuell an. Als Netzwerkobjekt für das VPN Netz nutzen Sie das Mapnetz-Objekt der VPN Gegenstelle. Zum Beispiel: | ||

<p><span style="white-space:pre">	</span>Quelle:<span style="white-space:pre">	</span>Mapnetz der VPN Gegenstelle<br> | |||

<span style="white-space:pre">	</span>Ziel:<span style="white-space:pre">		</span>Internes Netzwerk<br> | |||

<span style="white-space:pre">	</span>Dienst:<span style="white-space:pre">	</span>ms-rdp</p> | |||

Hierfür benötigen Sie kein NAT vom Typ NETMAP mehr. | Hierfür benötigen Sie kein NAT vom Typ NETMAP mehr. | ||

===Wie erreiche ich die Hosts der Gegenstelle=== | |||

Da Sie auf beiden Seiten der VPN Verbindung die selben Netwerke benutzen, müssen Sie die Hosts der Gegenstelle mit der gemappten IP-Adresse ansprechen. | |||

In unserem Beispiel bedeutet dies folgendes:<br> | |||

Einen Rechner mit der IP-Adresse 172.16.3.10 in der Filiale sprechen Sie von der Zentrale aus mit der IP-Adresse 10.0.1.10 an.<br> | |||

Einen Rechner mit der IP-Adresse 172.16.0.120 in der Zentrale sprechen Sie von der Filiale aus mit der IP-Adresse 172.16.0.120 an. | |||

Aktuelle Version vom 10. Dezember 2019, 09:24 Uhr

notempty Dieser Artikel bezieht sich auf eine nicht mehr aktuelle Version!

notempty Der Artikel für die neueste Version steht hier

notempty Zu diesem Artikel gibt es bereits eine neuere Version, die sich allerdings auf eine Beta-Version bezieht

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Artikelanpassung

Vorherige Versionen: -

Einleitung

Sollten auf beiden Seiten einer VPN Verbindung die selben Subnetze eingesetzt werden, ist es normalerweise nicht möglich diese Verbindung einzurichten.

Weiterhin kann es passieren, dass Sie verschiedene Gegenstellen haben, hinter denen die selben Netzwerke eingerichtet sind.

Mit dem NAT-Typ NETMAP und Hilfsnetzwerken (Mapnetz) die auf keinen der zu verbindenden Gegenstellen eingerichtet sind, können sie diese Verbindung trotzdem erstellen, ohne auf eine der Seiten das Subnetz komplett zu ändern.

NATen von kompletten Subnetzen mit NETMAP

Vorbereitungen

Zur Nutzung der NETMAP Funktion sind folgende Bedingungen zu beachten:

- Die Subnetze der am NETMAP beteiligten Objekte müssen alle die gleiche Größe haben, zum Beispiel alle /24.

- Alle beteiligten Objekte müssen eine definierte Netzwerk IP-Adresse eingetragen haben. Es dürfen also keine Schnittstellen ausgewählt werden.

Überprüfen Sie das Netzwerkobjekt Ihres Internen Netzwerkes und stellen Sie dieses gegebenenfalls auf Adresse um indem Sie den Radio-Button vor Adresse aktivieren und die Netzwerk-Adresse mit der entsprechenden Subnetzmaske in das Feld eintragen. In diesem Beispiel haben wir auf beiden Seiten das Netzwerk 172.16.3.0/24.

Zentrale und Filiale haben das selbe Subnetz

In diesem Fall muss das Mapping auf beiden Seiten der Verbindung eingerichtet werden.

Netzwerkobjekte erstellen

Erstellen Sie in der Zentrale zwei Netzwerkobjekte mit Netzwerken, die weder in der Zentrale noch in der Filiale eingerichtet sind.

Das Netzwerkobjekt für das Mapnetz der Filiale muss sich in der Zone vpn-ipsec befinden und erhält in unserem Beispiel die Netzwerkadresse 10.0.2.0/24.

Das Netzwerkobjekt für das Mapnetz auf der Zentrale muss sich in der Zone des internen Netzwerkes befinden und bekommt in unserem Beispiel die Netzwerkadresse 10.0.1.0/24.

Auf der Seite der Filale erstellen Sie ebenfalls zwei Objekte, nur das dort das Netzwerk 10.0.1.0/24, das Mapnetz der Zentrale, sich in der Zone vpn-ipsec befindet und das Netzwerk 10.0.2.0/24 als Mapnetz der Filiale mit der Zone des internen Netzwerkes angelegt wird.

NETMAP Regel anlegen

Legen Sie nun anhand der Netzwerkobjekte eine Portfilterregel an.

Auf der Seite der Zentrale:

Quelle: Internes Netzwerk

Ziel: Mapnetz der Filiale

Dienst: Dienst der gemapt werden soll

NAT-Typ: NETMAP

NAT-Netzwerkobjekt: Mapnetz der Zentrale

Auf der Seite der Filiale:

Quelle: Internes Netzwerk

Ziel: Mapnetz der Zentrale

Dienst: Dienst der gemapt werden soll

NAT-Typ: NETMAP

NAT-Netzwerkobjekt: Mapnetz der Filiale

VPN-Verbindung anlegen

Legen Sie die VPN Verbindung an wie im Wiki VPN-Verbindung anlegen beschrieben, achten Sie aber darauf, dass sie in Step 4 Subnetze die Map-Netzwerke eintragen.

Mehrere Filialen haben das selbe Subnetz

Hierbei wir das Mapping nur auf den Filialen eingerichtet, die das selbe Netzwerk nutzen wie auf einer schon eingerichteten VPN-Verbindung. In der Zentrale benötigen Sie kein Mapping wenn das interne Netz der Zentrale sich von denen der Filiale unterscheidet.

Netzwerkobjekte erstellen

Erstellen Sie in der Filiale zwei Netzwerkobjekte. Eines für das Mapnetz der Filiale mit einem Netzwerk, das weder in der Filiale, noch in der Zentrale, noch auf einer der anderen Filialen die per VPN Verbindungen an die Zentrale angebunden sind, genutzt wird.

Das zweite Objekt als ganz normales IPSec-Netzwerkobjekt der Zentrale

.

Das Netzwerkobjekt für das Mapnetz auf der Filiale muss sich in der Zone des internen Netzwerkes befinden und bekommt in unserem Beispiel die Netzwerkadresse 10.0.1.0/24.

Das Netzwerkobjekt für das Netz der Gegenstelle muss sich in der Zone vpn-ipsec befinden und erhält in unserem Beispiel die Netzwerkadresse 172.31.0.0/24.

NETMAP Regel anlegen

Legen Sie nun anhand der Netzwerkobjekte in der Filiale eine Portfilterregel an.

Quelle: Internes Netzwerk

Ziel: IPSec-Netz der Zentrale

Dienst: Ist hier nicht relevant, nehmen Sie einfach den icmp-echo-req

NAT-Typ: NETMAP

NAT-Netzwerkobjekt: Mapnetz der Filiale

VPN-Verbindung anlegen

Legen Sie die VPN Verbindung an wie im Wiki VPN-Verbindung anlegen beschrieben.

Achten Sie darauf, dass sie in Step 4 Subnetze auf der Filial-Seite das Netmap-Netzwerk als Lokales Netzwerk eintragen und auf der Seite der Zentrale dieses als Remote-Netzwerk.

Portfilterregeln

Nachdem Sie mit der NETMAP Regel die beiden Netzwerke gemappt haben, benötigen Sie nun noch Portfilterregeln die den Datenverkehr regeln.

Entweder Sie nutzen in den Impliziten Regeln unter IPSEC die Option Accept, dann werden Regeln im Hintergrund angelegt, die alle Dienste für alle Rechner auf beiden Seiten zulassen. Diese ist im Auslieferzustand aktiviert.

Sicherer und professioneller ist es allerdings, nur die Dienste zuzulassen, die auch benötigt werden. Dazu deaktivieren Sie die Option Accept in den Impliziten Regeln und legen Portfilterregeln manuell an. Als Netzwerkobjekt für das VPN Netz nutzen Sie das Mapnetz-Objekt der VPN Gegenstelle. Zum Beispiel:

Quelle: Mapnetz der VPN Gegenstelle

Ziel: Internes Netzwerk

Dienst: ms-rdp

Hierfür benötigen Sie kein NAT vom Typ NETMAP mehr.

Wie erreiche ich die Hosts der Gegenstelle

Da Sie auf beiden Seiten der VPN Verbindung die selben Netwerke benutzen, müssen Sie die Hosts der Gegenstelle mit der gemappten IP-Adresse ansprechen.

In unserem Beispiel bedeutet dies folgendes:

Einen Rechner mit der IP-Adresse 172.16.3.10 in der Filiale sprechen Sie von der Zentrale aus mit der IP-Adresse 10.0.1.10 an.

Einen Rechner mit der IP-Adresse 172.16.0.120 in der Zentrale sprechen Sie von der Filiale aus mit der IP-Adresse 172.16.0.120 an.