K Lauritzl verschob die Seite IPSec Arten nach UTM/VPN/IPSec Arten |

|||

| (12 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

== Einleitung == | == Einleitung == | ||

IPSec | IPSec bietet Ihnen die Möglichkeit eine gesicherte Verbindung, über ein unsicheres Medium (Internet) aufzubauen. Damit einen Verbindung dauerhaft bestehen bleibt, gibt es vorab einige Dinge zu beachten. | ||

==Ziel== | ==Ziel== | ||

Dieses Howto soll einen Einblick in die verschiedenen Aufbaumöglichkeiten und Konfigurationen von IPSec bieten. Dabei wird zwischen den unteschiedlichen Internetanbindungen der Geräte unterschieden, es ergeben sich damit die folgenden Möglichkeiten: | Dieses Howto soll einen Einblick in die verschiedenen Aufbaumöglichkeiten und Konfigurationen von IPSec bieten. Dabei wird zwischen den unteschiedlichen Internetanbindungen der Geräte unterschieden, es ergeben sich damit die folgenden Möglichkeiten: | ||

| Zeile 17: | Zeile 18: | ||

* IDs | * IDs | ||

* Authentifizierungsmethode (PSK, RSA, Cert) | * Authentifizierungsmethode (PSK, RSA, Cert) | ||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

=== Aufbaumöglichkeit 1: feste IP <-> feste IP === | === Aufbaumöglichkeit 1: feste IP <-> feste IP === | ||

| Zeile 25: | Zeile 32: | ||

[[Datei:static-to-static.png|800px||center|feste IP <-> feste IP]] | [[Datei:static-to-static.png|800px||center|feste IP <-> feste IP]] | ||

<br> | <br> | ||

<br> | <br> | ||

| Zeile 30: | Zeile 38: | ||

<br> | <br> | ||

<br> | <br> | ||

=== Aufbaumöglichkeit 2: dynamische IP <-> feste IP === | === Aufbaumöglichkeit 2: dynamische IP <-> feste IP === | ||

Eine Seite des IPSec-Tunnels verfügt über eine feste IP-Adresse. Die Andere Seite hingegen, verfügt über einen Router, welcher seine IP-Adresse vom ISP bezieht. | Eine Seite des IPSec-Tunnels verfügt über eine feste IP-Adresse. Die Andere Seite hingegen, verfügt über einen Router, welcher seine IP-Adresse vom ISP bezieht. | ||

* IDs: | * IDs: | ||

- linke Seite: Hostname | - linke Seite: Dyndns-Hostname | ||

- rechte Seite: feste IP | - rechte Seite: feste IP | ||

[[Datei:dynamic-to-static.png|800px||center|dynamische IP <-> feste IP]] | [[Datei:dynamic-to-static.png|800px||center|dynamische IP <-> feste IP]] | ||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

=== Aufbaumöglichkeit 3: private IP <-> feste IP === | === Aufbaumöglichkeit 3: private IP <-> feste IP === | ||

| Zeile 45: | Zeile 58: | ||

* IDs: | * IDs: | ||

- öffentliche IP | - linke Seite: Dyndns-Hostname | ||

- rechte Seite: öffentliche IP | |||

[[Datei:private-to-static.png|800px||center|private IP <-> feste IP]] | [[Datei:private-to-static.png|800px||center|private IP <-> feste IP]] | ||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

=== Aufbaumöglichkeit 4: dynamische IP <-> dynamisch IP === | === Aufbaumöglichkeit 4: dynamische IP <-> dynamisch IP === | ||

Beide Seiten des IPSec-Tunnels verfügen über eine Securepoint Appliance. Diese beziehen ihre IP-Adressen jeweils vom ISP. | Beide Seiten des IPSec-Tunnels verfügen über eine Securepoint Appliance. Diese beziehen ihre IP-Adressen jeweils vom ISP. | ||

<br>'''Achtung: Ist eine dynamische IP vorhanden, muss auf der Appliance das externe Interface ausgewählt sein.''' | |||

* IDs: | * IDs: | ||

- | - externe IP | ||

[[Datei:dynamic-to-dynamic.png|800px||center|dynamische IP <-> dynamische IP]] | [[Datei:dynamic-to-dynamic.png|800px||center|dynamische IP <-> dynamische IP]] | ||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

=== Aufbaumöglichkeit 5: private IP hinter NAT-Router <-> dynamisch IP === | === Aufbaumöglichkeit 5: private IP hinter NAT-Router <-> dynamisch IP === | ||

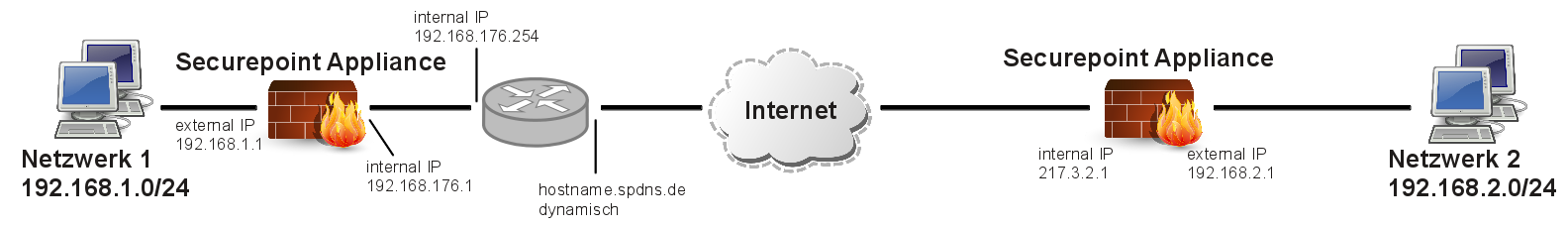

Ein Netzwerk des Tunnels besitzt eine dynamische IP-Adresse. Das andere Netzwerk befindet sich hinter einem Router, welcher die Verbindung NATtet. | Ein Netzwerk des Tunnels besitzt eine dynamische IP-Adresse. Das andere Netzwerk befindet sich hinter einem Router, welcher die Verbindung NATtet. | ||

* IDs: | * IDs: | ||

- | - Dyndns-Hostname | ||

[[Datei:nat-to-dynamic_v2_2.png|800px||center|NAT <-> dynamische IP]] | [[Datei:nat-to-dynamic_v2_2.png|800px||center|NAT <-> dynamische IP]] | ||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

<br> | |||

=== Aufbaumöglichkeit 6: private IP hinter NAT-Router <-> private IP hinter NAT-Router === | === Aufbaumöglichkeit 6: private IP hinter NAT-Router <-> private IP hinter NAT-Router === | ||

Beide Seiten des IPSec-Tunnels befinden sich hinter einem Router, welcher die Verbindung NATtet. | Beide Seiten des IPSec-Tunnels befinden sich hinter einem Router, welcher die Verbindung NATtet. | ||

Achtung: Bitte beachten Sie hierbei, dass es aufgrund der doppelt genatteten Verbindung zu Verbindungsproblemem kommen kann. Außerdem ist die Stabilität des Tunnels nicht gegeben. | |||

* IDs: | * IDs: | ||

- | - Dyndns-Hostname | ||

[[Datei:nat-to-nat_2.png|800px||center|NAT <-> NAT]] | [[Datei:nat-to-nat_2.png|800px||center|NAT <-> NAT]] | ||

Aktuelle Version vom 5. Oktober 2022, 07:58 Uhr

IPSec Aufbaumöglichkeiten

Einleitung

IPSec bietet Ihnen die Möglichkeit eine gesicherte Verbindung, über ein unsicheres Medium (Internet) aufzubauen. Damit einen Verbindung dauerhaft bestehen bleibt, gibt es vorab einige Dinge zu beachten.

Ziel

Dieses Howto soll einen Einblick in die verschiedenen Aufbaumöglichkeiten und Konfigurationen von IPSec bieten. Dabei wird zwischen den unteschiedlichen Internetanbindungen der Geräte unterschieden, es ergeben sich damit die folgenden Möglichkeiten:

- Aufbaumöglichkeit 1: feste IP <-> feste IP

- Aufbaumöglichkeit 2: dynamische IP <-> feste IP

- Aufbaumöglichkeit 3: private IP <-> feste IP

- Aufbaumöglichkeit 4: dynamische IP <-> dynamisch IP

- Aufbaumöglichkeit 5: private IP hinter NAT-Router <-> dynamisch IP

- Aufbaumöglichkeit 6: private IP hinter NAT-Router <-> private IP hinter NAT-Router

Bevor Sie also einen Tunnel versuchen aufzubauen, werfen Sie einen Blick in die für Sie gültige Konfiguration. Beachten sie vor allem die:

- IDs

- Authentifizierungsmethode (PSK, RSA, Cert)

Aufbaumöglichkeit 1: feste IP <-> feste IP

Beide Geräte verfügen über eine feste öffentlich IP, die einfachste und zuverlässigste Möglichkeit.

- ID:

- öffentliche IP

Aufbaumöglichkeit 2: dynamische IP <-> feste IP

Eine Seite des IPSec-Tunnels verfügt über eine feste IP-Adresse. Die Andere Seite hingegen, verfügt über einen Router, welcher seine IP-Adresse vom ISP bezieht.

- IDs:

- linke Seite: Dyndns-Hostname - rechte Seite: feste IP

Aufbaumöglichkeit 3: private IP <-> feste IP

Eine Seite des IPSec-Tunnels besteht aus einer privaten IP-Adresse. Die Andere Seite verfügt über eine feste IP-Adresse.

- IDs:

- linke Seite: Dyndns-Hostname - rechte Seite: öffentliche IP

Aufbaumöglichkeit 4: dynamische IP <-> dynamisch IP

Beide Seiten des IPSec-Tunnels verfügen über eine Securepoint Appliance. Diese beziehen ihre IP-Adressen jeweils vom ISP.

Achtung: Ist eine dynamische IP vorhanden, muss auf der Appliance das externe Interface ausgewählt sein.

- IDs:

- externe IP

Aufbaumöglichkeit 5: private IP hinter NAT-Router <-> dynamisch IP

Ein Netzwerk des Tunnels besitzt eine dynamische IP-Adresse. Das andere Netzwerk befindet sich hinter einem Router, welcher die Verbindung NATtet.

- IDs:

- Dyndns-Hostname

Aufbaumöglichkeit 6: private IP hinter NAT-Router <-> private IP hinter NAT-Router

Beide Seiten des IPSec-Tunnels befinden sich hinter einem Router, welcher die Verbindung NATtet. Achtung: Bitte beachten Sie hierbei, dass es aufgrund der doppelt genatteten Verbindung zu Verbindungsproblemem kommen kann. Außerdem ist die Stabilität des Tunnels nicht gegeben.

- IDs:

- Dyndns-Hostname