KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 2: | Zeile 2: | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{ | {{:UTM/AUTH/AD Anbindung.lang}} | ||

</div>{{Select_lang}}{{TOC2}} | |||

{{Header|11.8.10| | |||

{{ | * {{#var:neu--alle-dcs}} | ||

{{ | |||

{{ | |||

* | |||

{{ | |||

* {{#var:neu--ldap| Automatische Einstellung der [[#LDAP | Verschlüsselung]] einer LDAP-Anbindung }} | * {{#var:neu--ldap| Automatische Einstellung der [[#LDAP | Verschlüsselung]] einer LDAP-Anbindung }} | ||

* {{#var:neu--menu| Der Eintrag hat einen eigenen Platz in der Menü-Struktur erhalten und wurde im Layout angepasst. }} | * {{#var:neu--menu| Der Eintrag hat einen eigenen Platz in der Menü-Struktur erhalten und wurde im Layout angepasst. }} | ||

* {{#var:neu--appliance-account| Hinweis auf ''Appliance Account''-Name im Cluster-Betrieb }} | * {{#var:neu--appliance-account| Hinweis auf ''Appliance Account''-Name im Cluster-Betrieb }} | ||

| | |[[UTM/AUTH/AD_Anbindung-v11.4 |'''11.5''']] | ||

[[UTM/AUTH/AD_Anbindung_11.7 | '''11.7''']] | |||

[[UTM/AUTH/AD_Anbindung_11.8 | '''11.8''']] | |||

|{{Menu|{{#var:Authentifizierung}}|{{#var:AD/LDAP Authentifizierung}} }} | |||

}} | |||

---- | ---- | ||

=== {{#var:Einführung}} === | === {{#var:Einführung}} === | ||

<p>{{#var:ladap--desc | <p>{{#var:ladap--desc}}</p> | ||

{{#var:neu--alle-dcs--desc}} | |||

<br clear=all> | <br clear=all> | ||

---- | ---- | ||

| Zeile 411: | Zeile 54: | ||

<p>{{#var:ad-verbindung--text| Besteht noch keine AD/LDAP-Authentifizierung öffnet sich automatisch der AD/LDAP Authentifizierungs Assistent }}</p> | <p>{{#var:ad-verbindung--text| Besteht noch keine AD/LDAP-Authentifizierung öffnet sich automatisch der AD/LDAP Authentifizierungs Assistent }}</p> | ||

<p>{{#var:ad-verbindung--assistent| Andernfalls kann der Assistent mit der Schaltfläche {{Button| Assistent }} gestartet werden. }}</p> | <p>{{#var:ad-verbindung--assistent| Andernfalls kann der Assistent mit der Schaltfläche {{Button| Assistent }} gestartet werden. }}</p> | ||

{| class="sptable2 pd5" | {| class="sptable2 pd5 zh1" | ||

! {{#var:cap|Beschriftung}} !! {{#var:val|Wert}} !! {{#var:desc|Beschreibung}} | ! {{#var:cap|Beschriftung}} !! {{#var:val|Wert}} !! {{#var:desc|Beschreibung}} | ||

|- | |- | ||

| Zeile 417: | Zeile 60: | ||

===== {{#var:Schritt| Schritt }} 1: {{#var:Verzeichnistyp| Verzeichnistyp }} ===== | ===== {{#var:Schritt| Schritt }} 1: {{#var:Verzeichnistyp| Verzeichnistyp }} ===== | ||

|- | |- | ||

| {{ b | {{#var:Verzeichnistyp}} }} || {{Button| AD - Active Directory|dr}} || <li class="UTM list--element__alert list--element__hint em2">{{Hinweis| {{#var:ad-hinweis | | {{ b | {{#var:Verzeichnistyp}} }} || {{Button| AD - Active Directory|dr}} || <li class="UTM list--element__alert list--element__hint em2">{{Hinweis| {{#var:ad-hinweis }}| gelb|c=graul }}<br> | ||

{{#var:ad-hinweis--erklärung|Zwar läuft auch hier ein LDAP, die Gruppenzugehörigkeit wird aber in der AD Umgebung anders behandelt als bei einem reinen LDAP-Server. }} | {{#var:ad-hinweis--erklärung|Zwar läuft auch hier ein LDAP, die Gruppenzugehörigkeit wird aber in der AD Umgebung anders behandelt als bei einem reinen LDAP-Server. }} | ||

| class="bild" rowspan=" | | class="bild" rowspan="3" | {{ Bild | {{#var:schritt-1--bild| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt1.png }} | {{#var:Schritt}} 1}} | ||

|- | |- | ||

| class="Leerzeile" |{{ Button | {{#var:Weiter| Weiter }} }} | | class="Leerzeile" |{{ Button | {{#var:Weiter| Weiter }} }} | ||

|- class="Leerzeile" | |||

| | |||

|- | |- | ||

| class="Leerzeile" colspan="3" | | | class="Leerzeile" colspan="3" | | ||

| Zeile 442: | Zeile 87: | ||

{{ Button | {{#var:add-server| Server hinzufügen }} |+}} | {{ Button | {{#var:add-server| Server hinzufügen }} |+}} | ||

|- | |- | ||

| {{ b | {{#var:ip-adresse| IP-Adresse }} :}} || {{ic| 192.168.145.1}} ||{{Hinweis|!|g}} {{#var:Beispieladresse| Beispieladresse! }} <br>{{#var:ip-adresse--text| IP-Adresse eines AD-Servers der Domäne }} || class="bild" rowspan=" | | {{ b | {{#var:ip-adresse| IP-Adresse }} :}} || {{ic| 192.168.145.1}} ||{{Hinweis|!|g}} {{#var:Beispieladresse| Beispieladresse! }} <br>{{#var:ip-adresse--text| IP-Adresse eines AD-Servers der Domäne }} || class="bild" rowspan="4" | {{ bild | {{#var:schritt-3--bild| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt3.png }} | {{#var:Schritt}} 3: Nameserver}} | ||

|- | |- | ||

| {{ Button | {{#var:Speichern| Speichern }} }} || colspan="2" | <p>{{#var:ad-server| Der AD-Server wird damit als Relay-Zone im Nameserver der UTM hinzugefügt.</p><p>Der Eintrag ist im Menü {{Menu|Anwendungen|Nameserver }} im Reiter {{Reiter|Zonen}} zu finden. }} </p> | | {{ Button | {{#var:Speichern| Speichern }} }} || colspan="2" | <p>{{#var:ad-server| Der AD-Server wird damit als Relay-Zone im Nameserver der UTM hinzugefügt.</p><p>Der Eintrag ist im Menü {{Menu|Anwendungen|Nameserver }} im Reiter {{Reiter|Zonen}} zu finden. }} </p> | ||

|- | |- | ||

| class="Leerzeile" | {{ Button | {{#var:Weiter}} }} | | class="Leerzeile" | {{ Button | {{#var:Weiter}} }} | ||

|- class="Leerzeile" | |||

| | |||

|- | |- | ||

| class="Leerzeile" colspan="3" | | | class="Leerzeile" colspan="3" | | ||

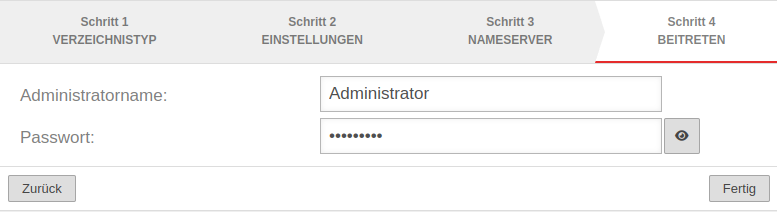

===== {{#var:Schritt}} 4: {{#var:Beitreten| Beitreten }} ===== | ===== {{#var:Schritt}} 4: {{#var:Beitreten| Beitreten }} ===== | ||

|- | |- | ||

| {{ b | {{#var:Administratorname| Administratorname: }} }} || {{ic| Administrator }} || {{Hinweis|!|g}} {{#var:Administratorname--hinweis| Um der Domäne beizutreten ist ein Benutzer-Konto mit Domain-Administrator-Rechten erforderlich. }} || class="bild" rowspan=" | | {{ b | {{#var:Administratorname| Administratorname: }} }} || {{ic| Administrator }} || {{Hinweis|!|g}} {{#var:Administratorname--hinweis| Um der Domäne beizutreten ist ein Benutzer-Konto mit Domain-Administrator-Rechten erforderlich. }} || class="bild" rowspan="4" | {{ bild | {{#var:schritt-4--bild| UTM_11-8_Authentifizierung_AD-LDAP-Authentifizierung_Assistent_Schritt4.png }} }} | ||

|- | |- | ||

| {{ b | {{#var:Passwort| Passwort: }} }} || {{ic| <nowiki>••••••••</nowiki> }} || {{einblenden3| {{#var:hinweis--cluster| Hinweis bei Clusterbetrieb }} | {{#var:ausblenden| ausblenden }} | true | dezent|icon={{spc|io|o|-|c=g}} }} {{#var:hinweis--cluster--text| Bei Betrieb der UTM im Cluster muss das Passwort auf der Spare-UTM unter {{Menu| Authentifizierung | AD/LDAP Authentifizierung | Beitreten }} separat eingegeben werden. </p><small>Bis auf den {{b| Appliance Account: }} (siehe Schritt 2) werden alle anderen Angaben im Cluster synchronisiert.</small> <br>Abschluss mit {{Button| Beitreten}} }}</div> | | {{ b | {{#var:Passwort| Passwort: }} }} || {{ic| <nowiki>••••••••</nowiki> }} || {{einblenden3| {{#var:hinweis--cluster| Hinweis bei Clusterbetrieb }} | {{#var:ausblenden| ausblenden }} | true | dezent|icon={{spc|io|o|-|c=g}} }} {{#var:hinweis--cluster--text| Bei Betrieb der UTM im Cluster muss das Passwort auf der Spare-UTM unter {{Menu| Authentifizierung | AD/LDAP Authentifizierung | Beitreten }} separat eingegeben werden. </p><small>Bis auf den {{b| Appliance Account: }} (siehe Schritt 2) werden alle anderen Angaben im Cluster synchronisiert.</small> <br>Abschluss mit {{Button| Beitreten}} }}</div> | ||

|- | |- | ||

| class="Leerzeile" |{{ Button | {{#var:fertig| Fertig }} }} | | class="Leerzeile" |{{ Button | {{#var:fertig| Fertig }} }} | ||

|- class="Leerzeile" | |||

| | |||

|- | |- | ||

| class="Leerzeile" colspan="3" | | | class="Leerzeile" colspan="3" | | ||

| Zeile 464: | Zeile 113: | ||

|- | |- | ||

| {{ b | {{#var:Verbindungsstatus| Verbindungsstatus: }} }} || {{#if:|| <small><font color=green>⬤</font></small>}} || {{#var:Verbindungsstatus--text| Zur Bestätigung wechselt die Anzeige von grau auf grün.<br/>Aktualisieren mit {{Button| |refresh}} }} | | {{ b | {{#var:Verbindungsstatus| Verbindungsstatus: }} }} || {{#if:|| <small><font color=green>⬤</font></small>}} || {{#var:Verbindungsstatus--text| Zur Bestätigung wechselt die Anzeige von grau auf grün.<br/>Aktualisieren mit {{Button| |refresh}} }} | ||

|- | |- class="Leerzeile" | ||

| | |||

|- | |- | ||

| class="Leerzeile" colspan="3" | {{h4 | {{#var:Erweiterte-Einstellungen| Erweiterte Einstellungen }} | {{Reiter| {{#var:Erweitert| Erweitert }} }} }} | | class="Leerzeile" colspan="3" | {{h4 | {{#var:Erweiterte-Einstellungen| Erweiterte Einstellungen }} | {{Reiter| {{#var:Erweitert| Erweitert }} }} }} | ||

Version vom 21. Dezember 2022, 15:54 Uhr

- Automatische Einstellung der Verschlüsselung einer LDAP-Anbindung

- Der Eintrag hat einen eigenen Platz in der Menü-Struktur erhalten und wurde im Layout angepasst.

- Hinweis auf Appliance Account-Name im Cluster-Betrieb

Einführung

Voraussetzung

Um ein AD / LDAP zur Authentisierung nutzen zu können, müssen dort Benutzer angelegt und in Gruppen organisiert sein.

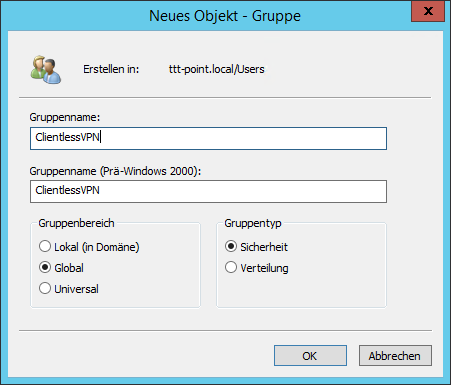

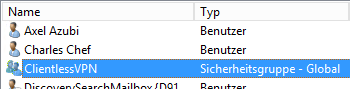

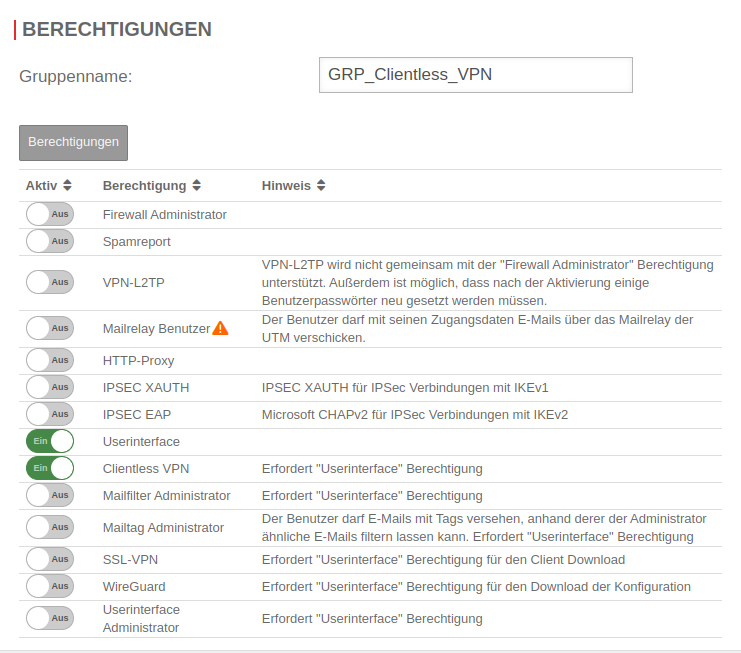

Benutzergruppen anlegen

Die Berechtigungen zu den in der UTM enthaltenen Diensten können in Gruppen verwaltet werden. Die Benutzer, die diesen Gruppen zugeordnet werden sollen, müssen zunächst entsprechenden Benutzergruppen im AD zugeordnet werden.

In diesem Beispiel sollen die Benutzer für Clientless VPN über den Active Directory Service Authentifiziert werden.

Es muss also zunächst eine Gruppe vom Typ Sicherheitsgruppe auf dem AD hinzugefügt werden, die hier den Namen ClientlessVPN bekommt.

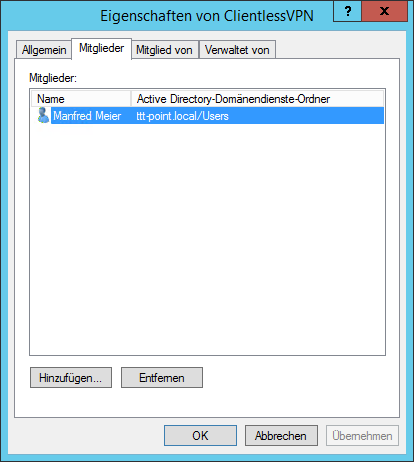

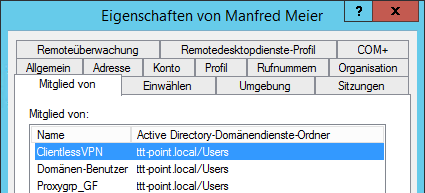

Benutzer im AD hinzufügen

Anschließend werden die Benutzer, die für Clientless VPN freigeschaltet werden sollen, zu dieser Gruppe hinzugefügt.

UTM in die Domäne einbinden

Es muss darauf geachtet werden, dass die Uhrzeit der UTM mit dem des AD einigermaßen synchron läuft, da ein Kerberos Ticket nur eine begrenzte Gültigkeitsdauer hat.

Im Menü wird die Authentifizierung konfiguriert.

AD Verbindung herstellen

Besteht noch keine AD/LDAP-Authentifizierung öffnet sich automatisch der AD/LDAP Authentifizierungs Assistent

Andernfalls kann der Assistent mit der Schaltfläche gestartet werden.

| Beschriftung | Wert | Beschreibung | |

|---|---|---|---|

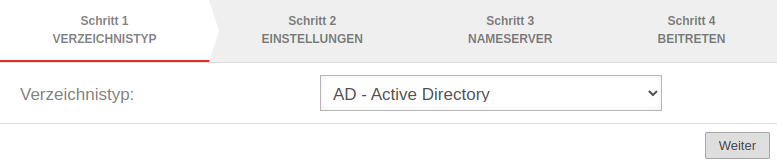

Schritt 1: Verzeichnistyp | |||

| Verzeichnistyp | Zwar läuft auch hier ein LDAP, die Gruppenzugehörigkeit wird aber in der AD Umgebung anders behandelt als bei einem reinen LDAP-Server. |

| |

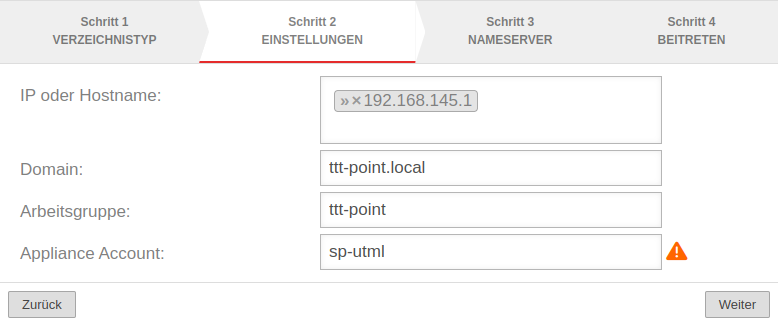

Schritt 2: Einstellungen | |||

| IP oder Hostname: | » 192.168.145.1 | (Beispiel-Adresse!) |  |

| Domain | ttt-point.local | Domainname | |

| Arbeitsgruppe | ttt-point | Der NETBIOS-Name des AD Sollte dieser von der Base Domain abweichen, muss hier der korrekte NETBIOS-Name eingetragen werden. | |

| Appliance Account: | sp-utml | Der Name, unter dem die UTM im AD in der Gruppe Computers eingetragen wird. Ein eindeutiger Name, der nicht doppelt vergeben werden darf! Bei Betrieb der UTM im Cluster muss der Name im Master und Spare unterschiedlich sein. Der Name wird nicht synchronisiert! | |

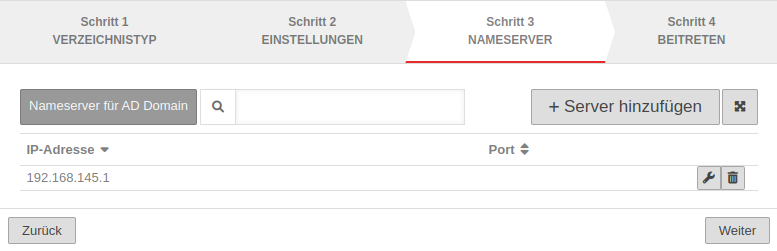

Schritt 3: NameserverIst der AD-Server noch nicht als Name-Server eingetragen, wird das in diesem Schritt vorgenommen: | |||

| IP-Adresse : | 192.168.145.1 | Beispieladresse! IP-Adresse eines AD-Servers der Domäne |

|

Der AD-Server wird damit als Relay-Zone im Nameserver der UTM hinzugefügt. Der Eintrag ist im Menü im Reiter Zonen zu finden. | |||

Schritt 4: Beitreten | |||

| Administratorname | Administrator | Um der Domäne beizutreten ist ein Benutzer-Konto mit Domain-Administrator-Rechten erforderlich. |  |

| Passwort | •••••••• | Bei Betrieb der UTM im Cluster muss das Passwort auf der Spare-UTM unter Reiter Beitreten separat eingegeben werden. Bis auf den Appliance Account: (siehe Schritt 2) werden alle anderen Angaben im Cluster synchronisiert.

Abschluss mit | |

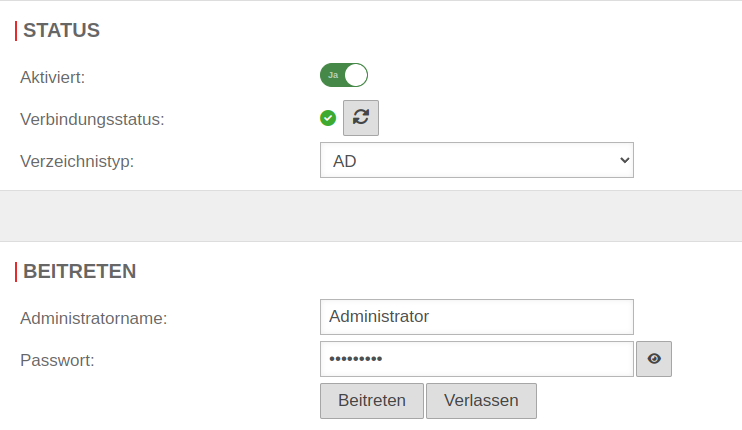

Ergebnis AD-AnbindungErgebnis im Abschnitt Status : | |||

| Aktiviert: | Ein | Die AD/LDAP Authentifizierung ist aktiviert. |  |

| Verbindungsstatus: | ⬤ | Zur Bestätigung wechselt die Anzeige von grau auf grün. Aktualisieren mit | |

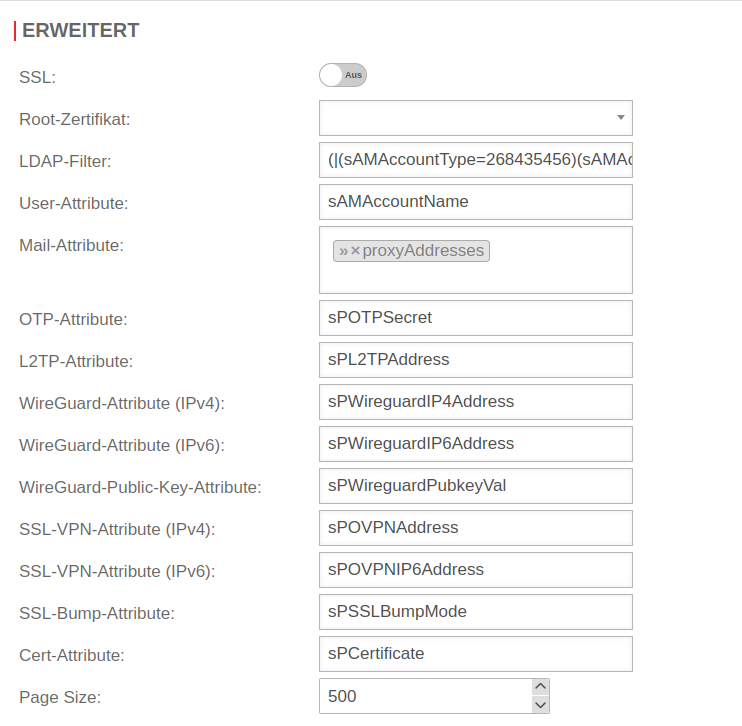

Erweiterte Einstellungen Erweitert

| |||

| SSL: | Aus | Die Verbindung zum Active Directory Server kann SSL-Verschlüsselt hergestellt werden. |  |

| Hinweis zur LDAP-Verschlüsselung: Aufgrund eines Microsoft-Updates (ursprünglich geplant für März 2020) wird eine unverschlüsselte Anbindung an ein AD zukünftig nicht mehr möglich sein. ab 11.8.8 Die Einstellung wird von der Securepoint Appliance automatisch vorgenommen. Das entsprechende Dropdown-Menü entfällt ab Version 11.8.8

| |||

| Root-Zertifikat: | Es kann ein Root-Zertifikat hinterlegt werden. | ||

| LDAP-Filter: | (|(sAMAccountType=268435456)(sAMAccountType=268435457)(sAMAccountType=805306368)) | sAMAccountType=Schränkt die Authentisierung auf Mitglieder der folgenden Gruppen ein: Weitere Filter sind möglich

| |

| User-Attribute: | sAMAccountName | Es können Attribute definiert werden, unter denen die AD Verwaltung die Informationen zum Benutzer speichert und die dann von der UTM abgefragt werden können: | |

| Mail-Attribute: | » proxyAddresses | ||

Die Attribute von OTP bis Cert-Attribute, die hier eingetragen sind, existieren in der Regel nicht im AD. Um zum Beispiel den OTP-Geheimcode auf dem AD zu hinterlegen, kann ein ungenutztes Attribut des AD Schemas verwendet werden, der diesen Geheimcode des Benutzers enthält. Eine entsprechende Anleitung befindet sich im Artikel Einbinden der OTP Funktion in das Active Directory. | |||

| OTP-Attribute: | sPOTPSecret | ||

| L2TP-Attribute: | sPL2TPAddress | ||

| SSL-VPN-Attribute (IPv4): | sPOVPNAddress | ||

| SSL-VPN-Attribute (IPv6): | sPOVPNIP6Address | ||

| SSL-Bump-Attribute: | sPSSLBumpMode | ||

| Cert-Attribute: | sPCertificate | ||

| Page Size: | 500 | In größeren Umgebungen kann es vorkommen, dass bei LDAP-Anfragen die serverseitig festgelegte, maximale Anzahl von Datensätzen (im AD sind es 1000) überschritten wird. Mit Page Size kann eingestellt werden das die LDAP-Abfrage stückweise ausgeführt wird. Eine Page Size von 500 bedeutet 500 Datensätze pro Abfrage. Die Page Size von 0 deaktiviert eine schrittweise LDAP-Abfrage. | |

AD Benutzergruppen Berechtigungen erteilen

Um den Benutzern aus dem Active Directory die Berechtigungen für den Zugriff auf das User-Interface der UTM und der Nutzung des Clientless VPN zu erteilen, wird im Menü Bereich| Aktiv | Berechtigung | Hinweis |

|---|---|---|

| Ein | Userinterface | |

| Ein | Clientless VPN | Gewünschte Berechtigung |

Weitere Informationen über Clientless VPN Berechtigungen befindet sich in dem Wiki zu Clientless VPN.

Ergebnis

Nach dem Speichern kann sich jeder Benutzer, der Mitglied in der AD Gruppe ClientlessVPN ist, mit seinen Windows Domänen Zugangsdaten für die Nutzung des Clientless VPN auf der UTM anmleden.

Überprüfen der AD Anbindung mit CLI

Über CLI (Command Line Interface) Kommandos lässt sich verschiedenes über die Active Directory Anbindung und Benutzer überprüfen.

Hinweis: Erfolgt die Eingabe (Bildschirm und Tastatur) direkt an der UTM lautet der Eingabe-Prompt der Firewall z. B.: firewall.foo.local> bzw. entprechend der lokalen Konfiguration. Bei Aufruf über das User-Interface mit dem Menü lautet der Prompt CLI>

Dahinter befindet sich das CLI Kommando.

Bei den Zeilen darunter handelt es sich um die Ausgabe der UTM zu diesem Befehl.

Beitreten und Verlassen der Domäne

Um zu überprüfen ob die UTM schon der Domäne beigetreten ist:

cli> system activedirectory testjoin Join is OK cli>

Sollte das nicht der Fall sein, erfolgt die Ausgabe

cli> system activedirectory testjoin Not joined cli>

In diesem Fall kann der Domäne mit dem folgenden Kommando beigetreten werden

cli> system activedirectory join password Beispiel-Admin-Passwort Password for Administrator@TTT-POINT.LOCAL: Processing principals to add... Enter Administrator's password: Using short domain name -- TTT-POINT Joined 'SP-UTML' to dns domain 'ttt-point.local' cli>

Das Kommando um die Domäne zu verlassen lautet

cli> system activedirectory leave password Beispiel-Admin-Passwort Enter Administrator's password: Deleted account for 'SP-UTML' in realm 'TTT-POINT.LOCAL' cli>

Beim Beitreten bzw. Verlassen des Active Directories ist die Angabe des Administratorpasswortes notwendig. Das Passwort wird nicht gespeichert, die AD-Zugehörigkeit ist trotzdem Reboot fest.

AD Gruppen anzeigen

Mit dem folgenden Kommando können die Gruppen im Active Directory aufgelistet werden:

cli> system activedirectory lsgroups member ------ Abgelehnte RODC-Kennwortreplikationsgruppe Administratoren Benutzer Builtin ClientlessVPN Discovery Management Domänen-Admins Domänen-Benutzer Domänen-Gäste Exchange Servers ... Users Windows-Autorisierungszugriffsgruppe cli>

Überprüfen der Benutzer und Gruppenzugehörigkeit

Das folgende Kommando überprüft, ob ein AD-Benutzer einer UTM Gruppe zugeordnet ist:

cli> user check name "m.meier" groups grp_ClientlessVPN matched cli>

Sollte das nicht der Fall sein erfolgt die Ausgabe

not a member cli>

Befehl, um zu einem AD-Benutzer die Gruppenzugehörigkeit und Berechtigungen aus zugegeben:

cli> user get name m.meier name |groups |permission -------+-----------------+---------- m.meier|grp_ClientlessVPN|WEB_USER,VPN_CLIENTLESS cli>

Domain-Controller hinter Site-to-Site-VPN

In manchen Szenarien befindet sich der Domain-Controller hinter einem Site-to-Site-VPN-Tunnel.

Ist dies der Fall, muss eine entsprechende Zone und eine Regel konfiguriert werden.

DNS-Relay bei IPSec-S2S

DNS-Relay bei SSL-S2S

Achtung: Für einen Beitritt in ein Active-Directory, das sich hinter einem VPN-Tunnel befindet, werden in der NAT-Regel Richtung Domain-Controller neben den DNS-Ports die LDAP-Ports benötigt.