KKeine Bearbeitungszusammenfassung |

|||

| (2 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Archivhinweis|UTM/VPN/SSL VPN-S2S-Fallback}} | |||

{{DISPLAYTITLE:SSL-VPN Site-to-Site Fallback}} | {{DISPLAYTITLE:SSL-VPN Site-to-Site Fallback}} | ||

== Informationen == | == Informationen == | ||

Letzte Anpassung zur Version: '''11.7''' | |||

<br> | <br> | ||

Bemerkung: Funktions- und Designanpassung | Bemerkung: Funktions- und Designanpassung | ||

| Zeile 20: | Zeile 21: | ||

====Konfiguration der Zentrale==== | ====Konfiguration der Zentrale==== | ||

[[Datei:konfiguration_server.jpeg| right| thumb| 300px| Beispielkonfiguration des Site-to-Site Server]] | [[Datei:konfiguration_server.jpeg| right| thumb| 300px| Beispielkonfiguration des Site-to-Site Server]] | ||

<br> | |||

In der Zentrale ist ein Multipathrouting konfiguriert, es gibt also zwei Schnittstellen mit jeweils einer öffentlichen IP und zwei default-Routen. | In der Zentrale ist ein Multipathrouting konfiguriert, es gibt also zwei Schnittstellen mit jeweils einer öffentlichen IP und zwei default-Routen. | ||

< | <div style="clear: both;"></div> | ||

<div> | |||

<div style="display: flex;padding-right:10px;float:left;"> [[Datei:alert-yellow.png]] </div> | |||

<div style="display: flex;"><span style="background-color: #ffc926;padding:10px;border-radius:4px;font-weight:bold;">Beim Einrichten muss darauf geachtet werden, dass unter ''Erweitert'' die Option ''Multihome'' aktiviert ist.</span></div> | |||

</div> | |||

<div style="clear: both;"></div> | |||

<br> | <br> | ||

| Zeile 38: | Zeile 35: | ||

[[Datei:utm_ssl-vpn_s2s-fallback04.png| right| thumb| 300px| Einstellungen am Client Schritt 1]] | [[Datei:utm_ssl-vpn_s2s-fallback04.png| right| thumb| 300px| Einstellungen am Client Schritt 1]] | ||

[[Datei:utm_ssl-vpn_s2s-fallback03.png| right| thumb| 300px| Einstellungen am Client Schritt 2]] | [[Datei:utm_ssl-vpn_s2s-fallback03.png| right| thumb| 300px| Einstellungen am Client Schritt 2]] | ||

<br> | |||

Der Site-to-Site-Client wird wie gewohnt eingerichtet, jedoch mit einer Besonderheit: In dem Feld "Remote Host(s)" müssen nun beide IP's der Zentrale eingetragen werden. Die beiden IP-Adressen werden durch ein Komma getrennt. | Der Site-to-Site-Client wird wie gewohnt eingerichtet, jedoch mit einer Besonderheit: In dem Feld "Remote Host(s)" müssen nun beide IP's der Zentrale eingetragen werden. Die beiden IP-Adressen werden durch ein Komma getrennt. | ||

<br> | <br> | ||

| Zeile 48: | Zeile 46: | ||

198.51.100.2:1195,203.0.113.2:1195 | 198.51.100.2:1195,203.0.113.2:1195 | ||

</pre> | </pre> | ||

< | <div style="clear: both;"></div> | ||

===Ablauf im Falle eines Ausfalls=== | ===Ablauf im Falle eines Ausfalls=== | ||

Aktuelle Version vom 10. Februar 2023, 16:59 Uhr

notempty

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Funktions- und Designanpassung

Vorherige Versionen: 11.6.12

Einleitung

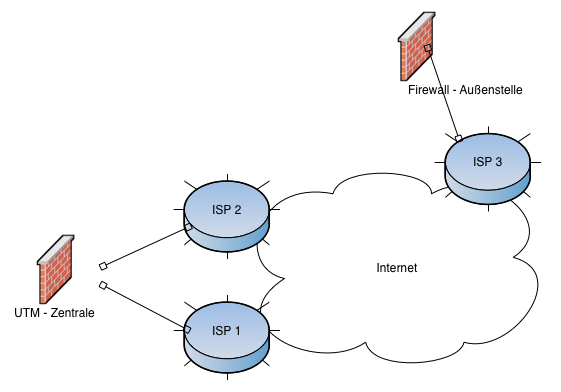

In diesem Wiki Artikel wird erklärt, wie für ein SSL-VPN Site-to-Site Tunnel ein Fallback eingerichtet wird. Für die Einrichtung des Fallback ist ein vorhandener SSL-VPN Site-to-Site Server vorausgesetzt.

Konfiguration des Fallback für den Site-to-Site Tunnel

Das Szenario

Unser Aufbau gestaltet sich wie folgt: In der Außenstelle ist eine Internetverbindung vorhanden. Auf der Firewall in der Hauptstelle ist ein Multipathrouting über zwei Internetleitungen konfiguriert. Der Tunnel wird nun so konfiguriert, dass die Außenstelle über eine der beiden Leitungen der Zentrale einen Site-to-Site-Tunnel initiiert.

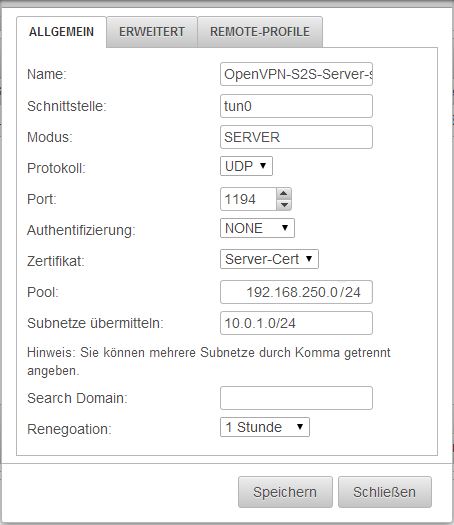

Konfiguration der Appliances

Konfiguration der Zentrale

In der Zentrale ist ein Multipathrouting konfiguriert, es gibt also zwei Schnittstellen mit jeweils einer öffentlichen IP und zwei default-Routen.

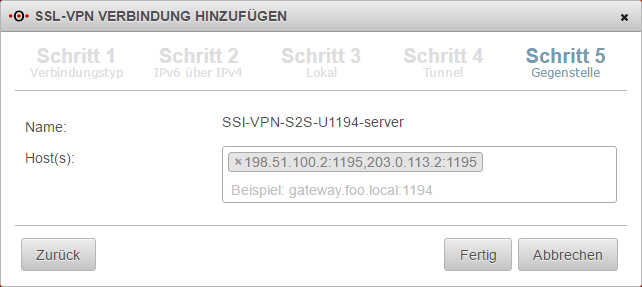

Konfiguration der Außenstelle

Der Site-to-Site-Client wird wie gewohnt eingerichtet, jedoch mit einer Besonderheit: In dem Feld "Remote Host(s)" müssen nun beide IP's der Zentrale eingetragen werden. Die beiden IP-Adressen werden durch ein Komma getrennt.

Wenn der SSl-VPN Server in der Zentrale die Verbindungen nicht auf 1194 entgegennimmt, muss der Port durch ein Doppelpunkt getrennt, direkt hinter der IP eingetragen werden.

198.51.100.2,203.0.113.2

bzw.

198.51.100.2:1195,203.0.113.2:1195

Ablauf im Falle eines Ausfalls

1. Site-to-Site-Tunnel ist aufgebaut (Außenstelle <-> Zentrale - Leitung 1).

2. Leitung 1 in der Zentrale verliert die Verbindung.

3. Die Außenstelle versucht zwei Minuten lang einen Tunnel über Leitung 1 der Zentrale aufzubauen.

4. Die Zentrale antwortet auf Leitung 1 zwei Minuten lang nicht.

5. Die Außenstelle switcht und versucht nun den Tunnel über die Leitung 2 der Zentrale zu initiieren.

6. Der Tunnel ist nun über Leitung 2 der Zentrale aufgebaut.

Wann wird der Tunnel wieder auf Leitung 1 umgeswitcht?

Der Tunnel wird nicht ohne Weiteres wieder auf die Leitung 1 initiiert. Dies geschieht erst, wenn Leitung 2 der Zentrale die Verbindung verliert oder der SSL-VPN-Dienst auf der Außenstelle neu gestartet wird.