Keine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (11 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

<p>Letze Anpassung zur Version: '''11.8''' </p> | <p>Letze Anpassung zur Version: '''11.8''' </p> | ||

{{ td | Bemerkung: | | |||

* Neustrukturierung der Menüpunkte | |||

* {{Hinweis | Neue Funktion in 11.8 | 11.8}} Das {{ Hoover | IDS / IPS | "Intrusion Detection System / Intrusion Prevention System"}} der Firewall-Schnittstellen wird hier im Abschnitt BlockChain aktiviert / deaktiviert.| w=80px}}<p></p><br> | |||

<p>Vorherige Version: [[UTM/RULE/Implizite_Regeln | '''11.7''']]</p> | |||

---- | |||

<p>Vorherige Version: [[UTM/RULE/ | |||

===Implizite Regeln=== | ===Implizite Regeln=== | ||

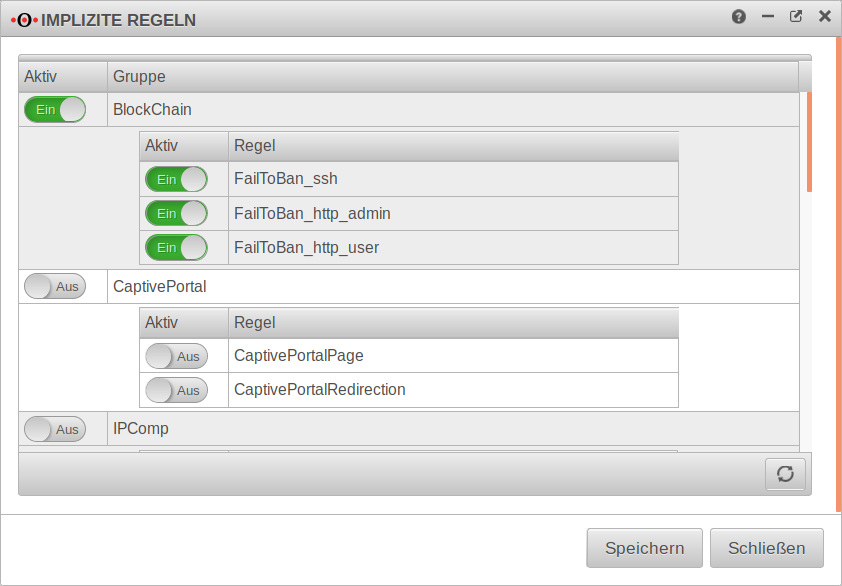

{{pt|UTM_v11-8_Implizite-Regeln.png| Implizite Regeln}}Für bestimmte Anwendungsfälle wurden Implizite Regeln hinzugefügt. Diese Regeln können ganz einfach vom Anwender je nach Bedarf aktiviert oder deaktiviert werden. Einige von diesen Regeln sind bereits default aktiv. Die Eingangs-Zonen sind für diese Regeln nicht relevant.<p></p> | {{pt|UTM_v11-8_Implizite-Regeln.png| Implizite Regeln}}Für bestimmte Anwendungsfälle wurden Implizite Regeln hinzugefügt. Diese Regeln können ganz einfach vom Anwender je nach Bedarf aktiviert oder deaktiviert werden. Einige von diesen Regeln sind bereits default aktiv. Die Eingangs-Zonen sind für diese Regeln nicht relevant.<p></p> | ||

<p>Aufruf der Funktion unter {{Menu| | <p>Aufruf der Funktion unter {{Menu | Firewall | Implizite Regeln}}</p> | ||

<br> | <br> | ||

| Zeile 26: | Zeile 24: | ||

|| || FailToBan_http_user || Überwacht Verbindungsversuche mit der Firewall über das User-Interface || {{ButtonAn |Ein}} | || || FailToBan_http_user || Überwacht Verbindungsversuche mit der Firewall über das User-Interface || {{ButtonAn |Ein}} | ||

|- | |- | ||

|| CaptivePortal || CaptivePortalPage || | || CaptivePortal || CaptivePortalPage || Akzeptiert Verbindungen zur LandingPage des Captive Portals || {{ButtonAus|Aus}} | ||

|- | |- | ||

|| || CaptivePortalRedirection || | || || CaptivePortalRedirection || Erlaubt die Umleitung auf die LandingPage|| {{ButtonAus|Aus}} | ||

|- | |- | ||

|| IPComp || IPCOMP || Akzeptiert Verbindungen mit dem Protokoll IPCOMP (108) || {{ButtonAus|Aus}} | || IPComp || IPCOMP || Akzeptiert Verbindungen mit dem Protokoll IPCOMP (108) || {{ButtonAus|Aus}} | ||

|- | |- | ||

|| | || IpsecTraffic || Accept || Akzeptiert ein- und ausgehenden Traffic einer IPSec-Verbindung || {{ButtonAn|Ein}} | ||

|- | |- | ||

|| || Kein NAT für IPSec Verbindungen || Nimmt alle IPSec-Verbindungen vom NAT aus || | || || Kein NAT für IPSec Verbindungen || Nimmt alle IPSec-Verbindungen vom NAT aus (HIDENAT EXCLUDE) || {{ButtonAus |Aus}} | ||

|- | |- | ||

|| | || SilentServicesAccept || Bootp || Akzeptiert DHCP/Bootp-Anfragen || {{ButtonAn|Ein}} | ||

|- | |- | ||

|| | || SilentServicesDrop || NetBios Datagram || Verwirft diese Pakete ohne Logmeldung || {{ButtonAn|Ein}} | ||

|- | |- | ||

|| || NetBios Nameservice || Verwirft diese Pakete ohne Logmeldung || {{ButtonAn|Ein}} | || || NetBios Nameservice || Verwirft diese Pakete ohne Logmeldung || {{ButtonAn|Ein}} | ||

| Zeile 54: | Zeile 52: | ||

|| || SSL VPN TCP || Akzeptiert Verbindungen auf Ports für die eine SSL-VPN-Instanz konfiguriert wurde || {{ButtonAn|Ein}} | || || SSL VPN TCP || Akzeptiert Verbindungen auf Ports für die eine SSL-VPN-Instanz konfiguriert wurde || {{ButtonAn|Ein}} | ||

|- | |- | ||

|| || User Interface Portal || Akzeptiert Verbindungen auf Port 443/TCP || | || || User Interface Portal || Akzeptiert Verbindungen auf Port 443/TCP || {{ButtonAus |Aus}} | ||

|} | |} | ||

{{Hinweis}} Aktivieren der neuen Einstellungen mit {{Button|Speichern}} | {{Hinweis | ! | gelb }}Aktivieren der neuen Einstellungen mit {{Button|Speichern}} | ||

<br> | <br> | ||

<!-- | <!-- | ||

Aktuelle Version vom 11. April 2019, 09:37 Uhr

Letze Anpassung zur Version: 11.8

- Bemerkung:

-

- Neustrukturierung der Menüpunkte

- Neue Funktion in 11.8 Das "Intrusion Detection System / Intrusion Prevention System" der Firewall-Schnittstellen wird hier im Abschnitt BlockChain aktiviert / deaktiviert.

Vorherige Version: 11.7

Implizite Regeln

Für bestimmte Anwendungsfälle wurden Implizite Regeln hinzugefügt. Diese Regeln können ganz einfach vom Anwender je nach Bedarf aktiviert oder deaktiviert werden. Einige von diesen Regeln sind bereits default aktiv. Die Eingangs-Zonen sind für diese Regeln nicht relevant.

Aufruf der Funktion unter

| Gruppe | Regel | Beschreibung | Default |

|---|---|---|---|

| BlockChain | FailToBan_ssh | Überwacht Verbindungsversuche mit der Firewall per ssh | Ein |

| FailToBan_http_admin | Überwacht Verbindungsversuche mit der Firewall über das Admin-Interface | Ein | |

| FailToBan_http_user | Überwacht Verbindungsversuche mit der Firewall über das User-Interface | Ein | |

| CaptivePortal | CaptivePortalPage | Akzeptiert Verbindungen zur LandingPage des Captive Portals | Aus |

| CaptivePortalRedirection | Erlaubt die Umleitung auf die LandingPage | Aus | |

| IPComp | IPCOMP | Akzeptiert Verbindungen mit dem Protokoll IPCOMP (108) | Aus |

| IpsecTraffic | Accept | Akzeptiert ein- und ausgehenden Traffic einer IPSec-Verbindung | Ein |

| Kein NAT für IPSec Verbindungen | Nimmt alle IPSec-Verbindungen vom NAT aus (HIDENAT EXCLUDE) | Aus | |

| SilentServicesAccept | Bootp | Akzeptiert DHCP/Bootp-Anfragen | Ein |

| SilentServicesDrop | NetBios Datagram | Verwirft diese Pakete ohne Logmeldung | Ein |

| NetBios Nameservice | Verwirft diese Pakete ohne Logmeldung | Ein | |

| NetBios Session Service | Verwirft diese Pakete ohne Logmeldung | Ein | |

| VPN | IPSec IKE | Akzeptiert Verbindungen auf Port 500/UDP | Ein |

| IPSec ESP | Akzeptiert Verbindungen mit dem Protokoll ESP (50) | Ein | |

| IPSec NAT Traversal | Akzeptiert Verbindungen auf Port 4500/UDP | Ein | |

| SSL VPN UDP | Akzeptiert Verbindungen auf Ports für die eine SSL-VPN-Instanz konfiguriert wurde | Ein | |

| SSL VPN TCP | Akzeptiert Verbindungen auf Ports für die eine SSL-VPN-Instanz konfiguriert wurde | Ein | |

| User Interface Portal | Akzeptiert Verbindungen auf Port 443/TCP | Aus |

Aktivieren der neuen Einstellungen mit