Dirkg (Diskussion | Beiträge) Die Seite wurde neu angelegt: „<h2> <span class="mw-headline" id="HTTP-Proxy_V11"> HTTP-Proxy Version11</span></h2> <h3> <span class="mw-headline" id="Allgemein"> Allgemein </span></h3> <p>D…“ |

KKeine Bearbeitungszusammenfassung Markierung: Manuelle Zurücksetzung |

||

| (28 dazwischenliegende Versionen von 6 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

<h2> <span class="mw-headline" id="HTTP-Proxy_V11"> HTTP-Proxy | {{DISPLAYTITLE: HTTP-Proxy}} | ||

{{Archivhinweis|UTM/APP/HTTP_Proxy}} | |||

__TOC__ | |||

== Informationen == | |||

Letzte Anpassung zur Version: '''11.7''' | |||

<br> | |||

Bemerkung: Artikelanpassung | |||

<br> | |||

Vorherige Versionen: - | |||

<br> | |||

<h2> <span class="mw-headline" id="HTTP-Proxy_V11"> HTTP-Proxy</span></h2> | |||

<h3> <span class="mw-headline" id="Allgemein"> Allgemein </span></h3> | <h3> <span class="mw-headline" id="Allgemein"> Allgemein </span></h3> | ||

<p>Der Proxy dient als Vermittler zwischen Internet und dem zu schützenden Netz. Die Clients stellen Ihre Anfragen an den Proxy und dieser reicht | <p>Der Proxy dient als Vermittler zwischen Internet und dem zu schützenden Netz. Die Clients stellen Ihre Anfragen an den Proxy und dieser reicht sie an den entsprechenden Servern weiter. Die tatsächliche Adresse des Clients bleibt dem Server verborgen. | ||

</p> | </p> | ||

[[Datei:UTM_V114_HTTPP-allg.png|600px|thumb|center]] | |||

<h4> <span class="mw-headline" id="Proxy_Port"> Proxy Port </span></h4> | <h4> <span class="mw-headline" id="Proxy_Port"> Proxy Port </span></h4> | ||

<p>Der Proxy Port gibt an, auf welchem Port der Proxy anzusprechen ist. | <p>Der Proxy Port gibt an, auf welchem Port der Proxy anzusprechen ist. | ||

| Zeile 21: | Zeile 33: | ||

<ul><li> Tragen Sie die IP des „Internen Interface" in das Feld für die ausgehende Adresse ein. | <ul><li> Tragen Sie die IP des „Internen Interface" in das Feld für die ausgehende Adresse ein. | ||

</li><li> Speichern Sie die Einstellungen. | </li><li> Speichern Sie die Einstellungen. | ||

</li><li> | </li><li> Legen Sie unter "Netzwerk" -> "Netzwerk-Konfiguration" -> "Routing" eine neue Route an:<br /> | ||

</ | <ul> | ||

<ul><li> | <li>Quelle: <IP des Internen Interfaces></li> | ||

</li><li> | <li>Router: ppp1</li> | ||

</li></ul> | <li>Ziel: 0.0.0.0/0</li> | ||

</li><li> Speichern Sie die | </ul> | ||

</li><li> Speichern Sie die Route. | |||

</li></ul> | </li></ul> | ||

<p>Nun haben Sie den Proxy an die 2. Internetverbindung gebunden. | <p>Nun haben Sie den Proxy an die 2. Internetverbindung gebunden. | ||

| Zeile 39: | Zeile 52: | ||

<h4> <span class="mw-headline" id="IPv4_DNS_lookups_bevorzugen"> IPv4 DNS lookups bevorzugen </span></h4> | <h4> <span class="mw-headline" id="IPv4_DNS_lookups_bevorzugen"> IPv4 DNS lookups bevorzugen </span></h4> | ||

<p>Hier können Sie festlegen, ob die Namensauflösung bevorzugt mit IPv4 IP Adressen geschehen soll. | <p>Hier können Sie festlegen, ob die Namensauflösung bevorzugt mit IPv4 IP Adressen geschehen soll. | ||

</p> | |||

<h4> <span class="mw-headline" id="Logging"> Logging </span></h4> | |||

<p>Aktivieren sie hier, ob der HTTP Proxy generell mit geloggt werden soll und ob diese Daten auch für die Statistik genutzt werden sollen. | |||

</p> | </p> | ||

<h4> <span class="mw-headline" id="Authentifizierung"> Authentifizierung </span></h4> | <h4> <span class="mw-headline" id="Authentifizierung"> Authentifizierung </span></h4> | ||

| Zeile 49: | Zeile 65: | ||

</p> | </p> | ||

<h3> <span class="mw-headline" id="Transparenter_Modus"> Transparenter Modus </span></h3> | <h3> <span class="mw-headline" id="Transparenter_Modus"> Transparenter Modus </span></h3> | ||

[[Datei:UTMV11_HTTPP_TM.png|600px|thumb|center]] | |||

<p>Durch den transparenten Modus ist der Proxy für die Clients nicht sichtbar, der Client sieht seine Internetverbindung (HTTP) als ob kein Proxy davorgeschaltet wäre. Dennoch geht der gesamte HTTP Stream über den Proxy, wodurch Sie keine Einstellungen auf dem Client vornehmen müssen, dabei haben Sie aber die gleichen Möglichkeiten den Datenstrom zu analysieren / blocken / filtern / manipulieren, als ob Sie einen fest eingetragenen Proxy benutzen würden. | <p>Durch den transparenten Modus ist der Proxy für die Clients nicht sichtbar, der Client sieht seine Internetverbindung (HTTP) als ob kein Proxy davorgeschaltet wäre. Dennoch geht der gesamte HTTP Stream über den Proxy, wodurch Sie keine Einstellungen auf dem Client vornehmen müssen, dabei haben Sie aber die gleichen Möglichkeiten den Datenstrom zu analysieren / blocken / filtern / manipulieren, als ob Sie einen fest eingetragenen Proxy benutzen würden. | ||

</p> | </p> | ||

<h4> <span class="mw-headline" id="Netzwerkobjektgruppen_zuweisen"> Netzwerkobjektgruppen zuweisen </span></h4> | <h4> <span class="mw-headline" id="Netzwerkobjektgruppen_zuweisen"> Netzwerkobjektgruppen zuweisen </span></h4> | ||

<p>In der Version 11 ist es nun möglich, dem transparenten Modus selbst definierte Netzwerkobjektgruppen zuzuweisen. | <p>In der Version 11 ist es nun möglich, dem transparenten Modus selbst definierte Netzwerkobjektgruppen zuzuweisen. | ||

Dazu legen Sie unter Firewall | Dazu legen Sie unter Firewall → Portfilter im Bereich Netzwerkobjekte entsprechende Netzwerkgruppen an und weisen diesen die entsprechenden Netzwerkobjekte zu. Das geschieht entweder beim Anlegen neuer Netzwerkobjekte oder bei bestehenden mit dem Markieren der Gruppe per Mausklick auf den Gruppennamen. Wenn das Feld Orange hinterlegt ist, wählen Sie ein Netzwerkobjekt aus und klicken auf das „+“ in der Zeile des Netzwerkobjektes. Nun erscheint dieses Objekt in dem Fensterteil „Netzwerkobjekte in der Gruppe“. | ||

</p><p>Anschließend kann definiert werden, ob diese Gruppe den | </p><p>Anschließend kann definiert werden, ob diese Gruppe den transparenten Modus des http-Proxy nutzen soll oder davon ausgenommen wird. | ||

[[Datei:UTMV11_HTTPP_TMRegel.png|400px|thumb|center]] | |||

</p> | </p> | ||

<h3> <span class="mw-headline" id="Virenscan"> Virenscan </span></h3> | <h3> <span class="mw-headline" id="Virenscan"> Virenscan </span></h3> | ||

<p>In dieser Version haben Sie jetzt die Wahl zwischen zwei Virenscannern. Zum einen den bisher bekannten Clam AntiVirus und neu den Virenscanner von Comtouch. | <p>In dieser Version haben Sie jetzt die Wahl zwischen zwei Virenscannern. Zum einen den bisher bekannten Clam AntiVirus und neu den Virenscanner von Comtouch. | ||

</p> | </p> | ||

[[Datei:Image006.png|600px|thumb|center]] | |||

<h4> <span class="mw-headline" id="Maximum_scan_size_limit_und_Trickle_Time"> Maximum scan size limit und Trickle Time </span></h4> | <h4> <span class="mw-headline" id="Maximum_scan_size_limit_und_Trickle_Time"> Maximum scan size limit und Trickle Time </span></h4> | ||

<p>Maximum scan size limit legt fest, wie groß die Dateien sein dürfen, die vom Virenscanner überprüft werden sollen.</p> | <p>Maximum scan size limit legt fest, wie groß die Dateien sein dürfen, die vom Virenscanner überprüft werden sollen.</p> | ||

<p>Mit Trickle Time wird ein Intervall eingestellt, damit während der Virenprüfung der Browser den Download nicht abbricht. | <p>Mit Trickle Time wird ein Intervall eingestellt, damit während der Virenprüfung der Browser den Download nicht abbricht. | ||

</p> | </p> | ||

[[Datei:Image008.png|400px|thumb|center]] | |||

<h4> <span class="mw-headline" id="Whitelist_Ausnahmen"> Whitelist Ausnahmen </span></h4> | <h4> <span class="mw-headline" id="Whitelist_Ausnahmen"> Whitelist Ausnahmen </span></h4> | ||

<p>Zusätzlich sind Whitelist Ausnahmen definierbar. Zum einen auf Basis der MIME Typen, das heißt der Inhalts-Klassifizierung die bei der Datenübertragung im Internet vorgenommen wird. | <p>Zusätzlich sind Whitelist Ausnahmen definierbar. Zum einen auf Basis der MIME Typen, das heißt der Inhalts-Klassifizierung die bei der Datenübertragung im Internet vorgenommen wird. | ||

| Zeile 75: | Zeile 92: | ||

<p>Als Regular Expression oder auch Regulärer Ausdruck wird eine Zeichenkette bezeichnet die der Beschreibung von Mengen an Zeichenketten dient. Beispiele für die Anwendung von Regular Expressions finden Sie schon im Bereich Websites Whitelist.</p> | <p>Als Regular Expression oder auch Regulärer Ausdruck wird eine Zeichenkette bezeichnet die der Beschreibung von Mengen an Zeichenketten dient. Beispiele für die Anwendung von Regular Expressions finden Sie schon im Bereich Websites Whitelist.</p> | ||

<p>Der Einsatz von Regulären Ausdrücken bietet eine große Flexibilität beim anlegen individueller Filterregeln.</p> | <p>Der Einsatz von Regulären Ausdrücken bietet eine große Flexibilität beim anlegen individueller Filterregeln.</p> | ||

<p>Einen Einführungskurs zu Regulären Ausdrücken finden Sie unter [http://www.regenechsen.de/phpwcms/index.php?regex_allg http://www.regenechsen.de] | <p>Einen Einführungskurs zu Regulären Ausdrücken finden Sie z.B. unter [http://www.regenechsen.de/phpwcms/index.php?regex_allg http://www.regenechsen.de]. Reguläre Ausdrücke können auf der Seite [http://regexr.com/ regexr.com] überpüfen. | ||

</p> | </p> | ||

<h3> <span class="mw-headline" id="Bandbreite"> Bandbreite </span></h3> | <h3> <span class="mw-headline" id="Bandbreite"> Bandbreite </span></h3> | ||

[[Datei:hp11img009.png|600px|thumb|center]] | |||

<h4> <span class="mw-headline" id="Globale_Bandbreite"> Globale Bandbreite </span></h4> | <h4> <span class="mw-headline" id="Globale_Bandbreite"> Globale Bandbreite </span></h4> | ||

<p>Sie können eine globale Bandbreite für den Proxy einstellen. Der Proxy verwendet in diesem Fall nur die maximale Bandbreite und lässt den Rest der Bandbreite von Ihrer Internetverbindung unberührt. (Diese Bandbreite teilen sich alle Hosts die mit dem Proxy verbunden sind.)</p> | <p>Sie können eine globale Bandbreite für den Proxy einstellen. Der Proxy verwendet in diesem Fall nur die maximale Bandbreite und lässt den Rest der Bandbreite von Ihrer Internetverbindung unberührt. (Diese Bandbreite teilen sich alle Hosts die mit dem Proxy verbunden sind.)</p> | ||

| Zeile 84: | Zeile 102: | ||

</p> | </p> | ||

<h3> <span class="mw-headline" id="Anwendung_blocken"> Anwendung blocken </span></h3> | <h3> <span class="mw-headline" id="Anwendung_blocken"> Anwendung blocken </span></h3> | ||

[[Datei:hp11img011.png|600px|thumb|center]] | |||

<p>Nach wie vor haben Sie die Möglichkeit gewisse Anwendungen zu blocken. Dieses geschieht einfach per Markierung der unerwünschten Anwendung. | <p>Nach wie vor haben Sie die Möglichkeit gewisse Anwendungen zu blocken. Dieses geschieht einfach per Markierung der unerwünschten Anwendung. | ||

</p> | </p> | ||

<h4>iTunes</h4> | |||

<p>'''Hinweis''': Damit iTunes korrekt mit dem Internet kommunizieren kann, sind [[ITunes|Ausnahmen im HTTP-Proxy]] anzulegen</p> | |||

<h3> <span class="mw-headline" id="SSL-Interception"> SSL-Interception </span></h3> | <h3> <span class="mw-headline" id="SSL-Interception"> SSL-Interception </span></h3> | ||

<p>Mit dem Feature SSL-Interception ist es möglich, Schadcode in SSL-Verschlüsselten Datenströmen bereits am Gateway zu erkennen. Es unterbricht die verschlüsselten Verbindungen und macht die Datenpakete für Virenscanner und andere Filter sichtbar. | <p>Mit dem Feature SSL-Interception ist es möglich, Schadcode in SSL-Verschlüsselten Datenströmen bereits am Gateway zu erkennen. Es unterbricht die verschlüsselten Verbindungen und macht die Datenpakete für Virenscanner und andere Filter sichtbar. | ||

Die Datenübertragung zum Client erfolgt dann wieder verschlüsselt. Dazu ist es allerdings notwendig, ein Zertifikat zu erstellen und dieses im Feld Zertifikat auszuwählen. | Die Datenübertragung zum Client erfolgt dann wieder verschlüsselt. Dazu ist es allerdings notwendig, ein Zertifikat zu erstellen und dieses im Feld Zertifikat auszuwählen.</p> | ||

[[Datei:hp11img012.png|600px|thumb|center]] | |||

Auch hier | <p>Auch hier besteht wieder die Möglichkeit, anhand von Regular Expressions, Ausnahmen zu definieren. Da hier aber nur https ankommen kann, brauchen Sie hier, anders als bei dem Virenscanner, nicht mehr auf die Protokolle zu Filtern. Eine Ausnahme für www.securepoint.de würde also lauten: | ||

</p> | </p> | ||

.*\.securepoint\.de | |||

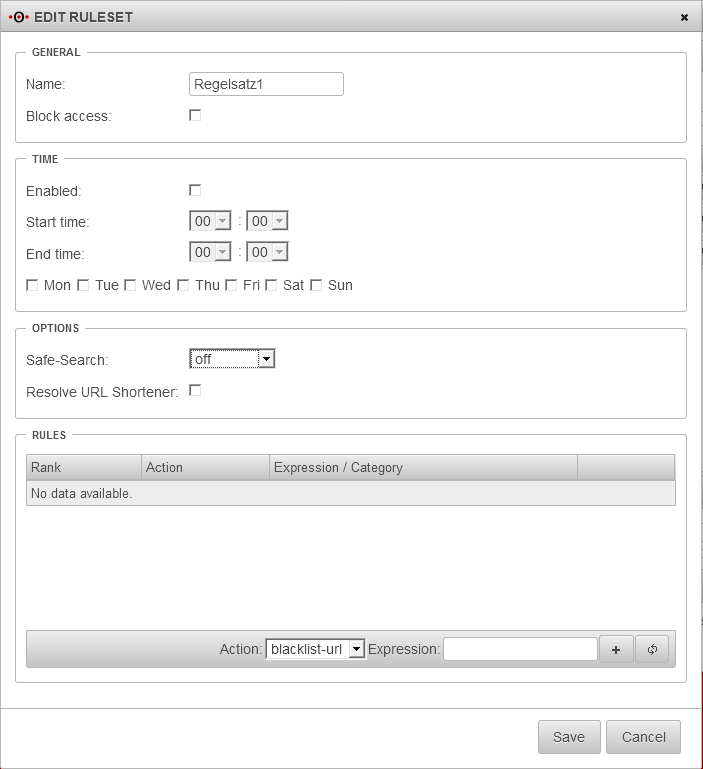

<h3> <span class="mw-headline" id="Webfilter"> Webfilter </span></h3> | <h3> <span class="mw-headline" id="Webfilter"> Webfilter </span></h3> | ||

[[Datei:hp11img013.png|600px|thumb|center]] | |||

<p>Der Webfilter ist so aufgebaut, dass Webfilter-Regeln bestimmten Profilen zugeordnet werden. Diese Profile können Netzwerk- oder Nutzer-Gruppen zugeordnet werden. | <p>Der Webfilter ist so aufgebaut, dass Webfilter-Regeln bestimmten Profilen zugeordnet werden. Diese Profile können Netzwerk- oder Nutzer-Gruppen zugeordnet werden. | ||

Um Nutzergruppen anzulegen, gehen Sie auf Authentication und wählen Sie das Menü Benutzer hier haben Sie nun die Möglichkeit bestimmten Usern eine Gruppe zuzuweisen, welche z.B. durch den Active Directory Service authentifiziert werden können (siehe auch | Um Nutzergruppen anzulegen, gehen Sie auf Authentication und wählen Sie das Menü Benutzer hier haben Sie nun die Möglichkeit bestimmten Usern eine Gruppe zuzuweisen, welche z.B. durch den Active Directory Service authentifiziert werden können (siehe auch [[Benutzergruppen_Anbindung-AD]]). | ||

Wenn Sie keine externe User-Authentifizierung nutzen, haben Sie die Möglichkeit Netzwerkobjekte zu Gruppen zusammenzufassen und diese für die Webfilter Profile zu nutzen. | Wenn Sie keine externe User-Authentifizierung nutzen, haben Sie die Möglichkeit Netzwerkobjekte zu Gruppen zusammenzufassen und diese für die Webfilter Profile zu nutzen. | ||

Um eine Netzwerkgruppe zu erstellen, gehen Sie auf Firewall und den Menüpunkt Portfilter. Wenn Sie dann in den Bereich Netzwerkobjekte wechseln, können Sie neue Netzwerkgruppen anlegen und diesen entweder bestehende Netzwerkobjekte zuweisen oder bei der Erstellung neuer Objekte die Netzwerkgruppe mit angeben. | Um eine Netzwerkgruppe zu erstellen, gehen Sie auf Firewall und den Menüpunkt Portfilter. Wenn Sie dann in den Bereich Netzwerkobjekte wechseln, können Sie neue Netzwerkgruppen anlegen und diesen entweder bestehende Netzwerkobjekte zuweisen oder bei der Erstellung neuer Objekte die Netzwerkgruppe mit angeben. | ||

</p> | </p> | ||

<h4> <span class="mw-headline" id="Webfilter-Regelsatz"> Webfilter-Regelsatz </span></h4> | <h4> <span class="mw-headline" id="Webfilter-Regelsatz"> Webfilter-Regelsatz </span></h4> | ||

[[Datei:hp11img015.png|600px|thumb|center]] | |||

<p>Als nächstes legen Sie die gewünschten Webfilterregeln an.</p> | <p>Als nächstes legen Sie die gewünschten Webfilterregeln an.</p> | ||

[[Datei:hp11img017.png|300px|thumb|center]] | |||

<p>Mit Regelsatz hinzufügen, erhält dieser eine Bezeichnung. | <p>Mit Regelsatz hinzufügen, erhält dieser eine Bezeichnung. | ||

Anschließend klicken Sie auf das Editier Symbol in der neu angelegten Zeile.</p> | Anschließend klicken Sie auf das Editier Symbol in der neu angelegten Zeile.</p> | ||

<p><b><i> | [[Datei:hp11img018.png|600px|thumb|center]] | ||

<p><b><i>Allgemein</i></b></p> | |||

<p>Mit Block Access können Sie entscheiden, ob mit dieser Regel alles blockiert werden soll.</p> | <p>Mit Block Access können Sie entscheiden, ob mit dieser Regel alles blockiert werden soll.</p> | ||

<p><b><i> | <p><b><i>Zeit</i></b></p> | ||

<p>Im Feld Time definieren Sie an welchen Wochentagen und in welchem Zeitraum diese Regel gelten soll.</p> | <p>Im Feld Time definieren Sie an welchen Wochentagen und in welchem Zeitraum diese Regel gelten soll.</p> | ||

<p><b><i> | <p><b><i>Einstellungen</i></b></p> | ||

<p>Mit der Option Safe-Search können Sie das für die Google Suche geschaffene Filtersystem nutzen. | <p>Mit der Option Safe-Search können Sie das für die Google Suche geschaffene Filtersystem nutzen.</p> | ||

<p>Mit der Option "strict" werden sexuell eindeutige Videos und Bilder sowie Ergebnisse, die mit eindeutigen Inhalten verlinkt sein könnten, aus den Google-Suchergebnisseiten gefiltert.</p> | |||

Bei der moderaten Filterung werden sexuell eindeutige Videos und Bilder aus den Google-Suchergebnisseiten ausgeschlossen. Ergebnisse, die mit eindeutigen Inhalten verlinkt sein könnten, werden jedoch nicht gefiltert. | <p>Bei der moderaten Filterung werden sexuell eindeutige Videos und Bilder aus den Google-Suchergebnisseiten ausgeschlossen. Ergebnisse, die mit eindeutigen Inhalten verlinkt sein könnten, werden jedoch nicht gefiltert.</p> | ||

Wenn Sie off auswählen, wird der SafeSearch-Filter vollständig deaktiviert.</p> | <p>Wenn Sie off auswählen, wird der SafeSearch-Filter vollständig deaktiviert.</p> | ||

<p>Die Option Resolve URL Shortener löst die verkürzt dargestellten URL in die Langform auf.</p> | <p>Die Option Resolve URL Shortener löst die verkürzt dargestellten URL in die Langform auf.</p> | ||

<h4> <span class="mw-headline" id="Webfilterregeln"> Webfilterregeln </span></h4> | <h4> <span class="mw-headline" id="Webfilterregeln"> Webfilterregeln </span></h4> | ||

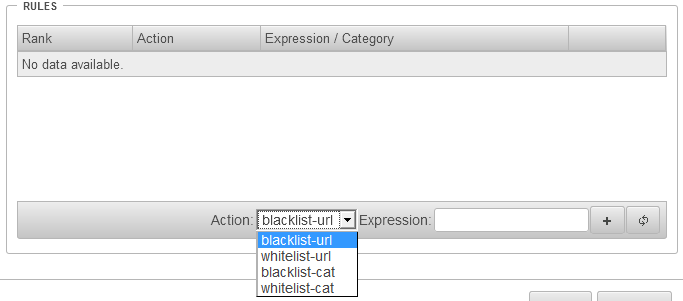

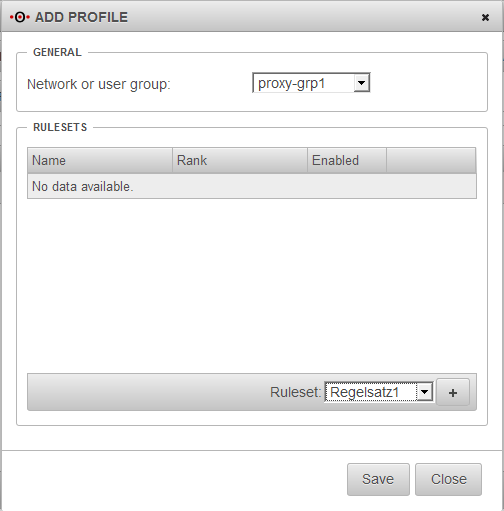

<p>Es gibt zwei Möglichkeiten Webfilterregeln zu erstellen. Entweder auf Basis von Kategorien oder URL’s. | <p>Es gibt zwei Möglichkeiten Webfilterregeln zu erstellen. Entweder auf Basis von Kategorien oder URL’s. </p> | ||

Um Kategorien auszuwählen, wählen Sie einfach blacklist-cat oder whitelist-cat unter Action aus, je nachdem ob Sie diese sperren oder zulassen möchten. Anschließend wählen Sie die entsprechende Kategorie aus der Liste aus. | <p><b><i>Kategorien</i></b></p> | ||

Bei der auswahl von URL's sind auch Wildcards möglich. Folgendes Beispiel soll den Einsatz der Wildcards deutlich machen: http://*facebook* bezieht sich auf alle http Webseiten, die Facebook in der URL haben. Wichtig ist die Angabe des Protokolls. | [[Datei:hp11img020.png|600px|thumb|center]] | ||

<p>Um Kategorien auszuwählen, wählen Sie einfach blacklist-cat oder whitelist-cat unter Action aus, je nachdem ob Sie diese sperren oder zulassen möchten. Anschließend wählen Sie die entsprechende Kategorie aus der Liste aus.</p> | |||

[[Datei:hp11img022.png|600px|thumb|center]] | |||

<p><b><i>URL's</i></b></p> | |||

<p>Bei der auswahl von URL's sind auch Wildcards möglich. Folgendes Beispiel soll den Einsatz der Wildcards deutlich machen: http://*facebook* bezieht sich auf alle http Webseiten, die Facebook in der URL haben. Wichtig ist die Angabe des Protokolls. | |||

</p> | </p> | ||

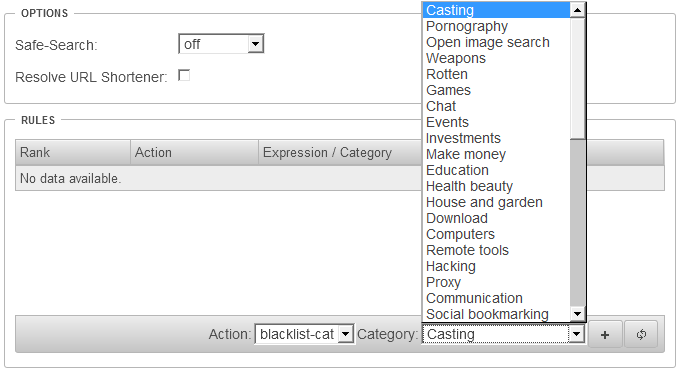

<h4> <span class="mw-headline" id="Zuordnen_der_Webfilter-Regelsätze_zu_einem_Profil"> Zuordnen der Webfilter-Regelsätze zu einem Profil </span></h4> | <h4> <span class="mw-headline" id="Zuordnen_der_Webfilter-Regelsätze_zu_einem_Profil"> Zuordnen der Webfilter-Regelsätze zu einem Profil </span></h4> | ||

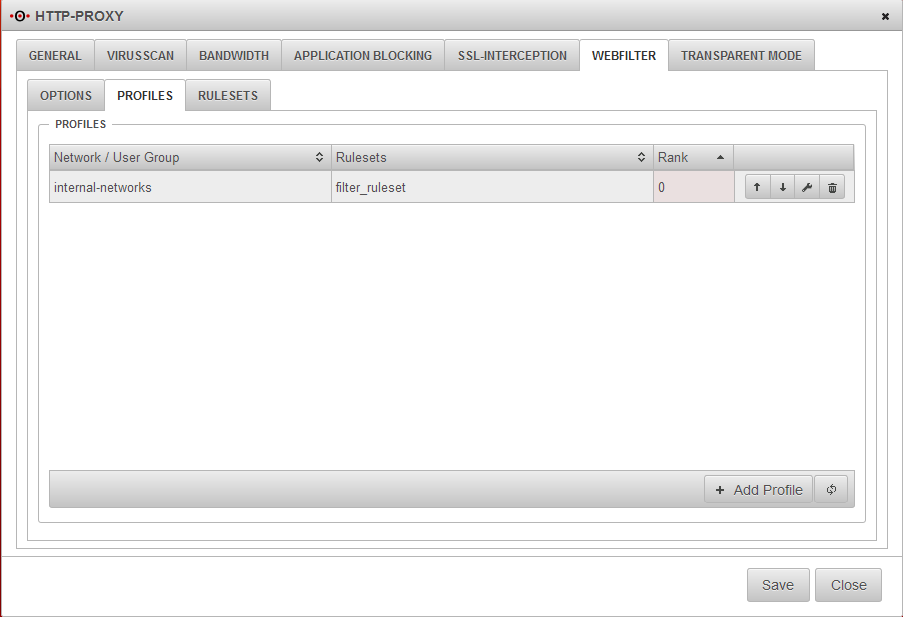

<p>Für die Zuordnung eines oder mehrerer Regelsätze zu einem Profil, wechseln Sie in den Bereich Profil und klicken auf Profil hinzufügen. | <p>Für die Zuordnung eines oder mehrerer Regelsätze zu einem Profil, wechseln Sie in den Bereich Profil und klicken auf Profil hinzufügen.</p> | ||

[[Datei:hp11img024.png|600px|thumb|center]] | |||

Anschließend wählen Sie eine Netzwerk- oder Benutzergruppe aus, bestimmen den darauf anzuwendenden Regelsatz und klicken neben dem Regelsatz auf den „+“ Button. | <p>Anschließend wählen Sie eine Netzwerk- oder Benutzergruppe aus, bestimmen den darauf anzuwendenden Regelsatz und klicken neben dem Regelsatz auf den „+“ Button. | ||

</p> | |||

[[Datei:hp11img026.png|400px|thumb|center]] | |||

<p> Mit einem Klick auf den Button "Speichern" werden die ausgewählten Regelsätze dem Profil zugeordnet. | |||

</p> | </p> | ||

Aktuelle Version vom 1. Februar 2024, 09:58 Uhr

notempty

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Artikelanpassung

Vorherige Versionen: -

HTTP-Proxy

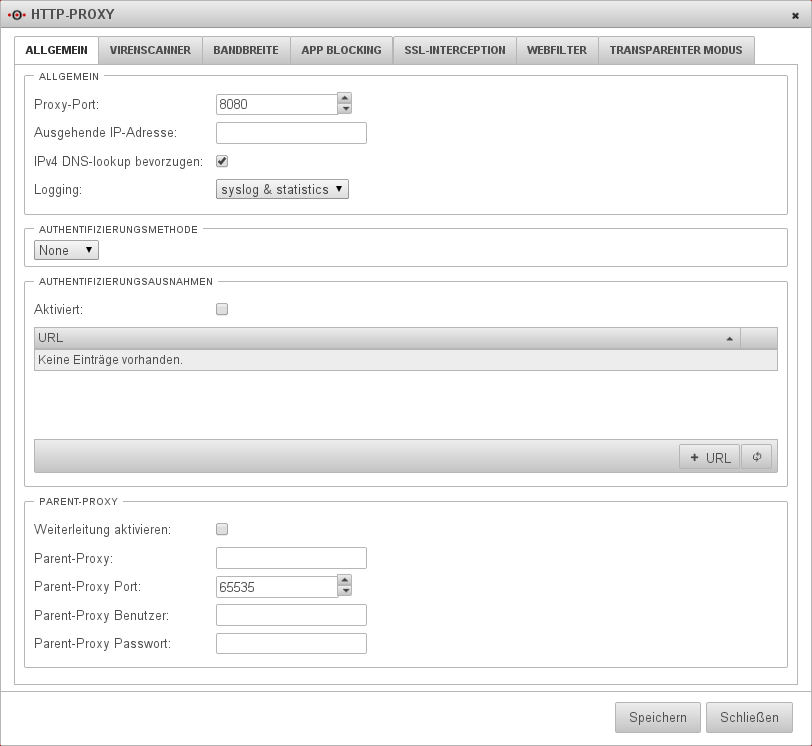

Allgemein

Der Proxy dient als Vermittler zwischen Internet und dem zu schützenden Netz. Die Clients stellen Ihre Anfragen an den Proxy und dieser reicht sie an den entsprechenden Servern weiter. Die tatsächliche Adresse des Clients bleibt dem Server verborgen.

Proxy Port

Der Proxy Port gibt an, auf welchem Port der Proxy anzusprechen ist.

Ausgehende Adresse

Die ausgehende Adresse wird für 2 Szenarien benutzt.

- Wenn Sie den Proxy an ein Interface binden möchten.

- Wenn Sie über den Proxy einen Webserver im VPN-Netz erreichen wollen.

Beispiel zum 1. Szenario:

Der Proxy wird in diesem Beispiel an die schnellere DSL Leitung gebunden.

eth0: ppp0 mit DSL 2000

eth1: Internes Netz (Internes Interface hat die IP 192.168.175.1)

eth2: ppp1 mit DSL 16000

- Tragen Sie die IP des „Internen Interface" in das Feld für die ausgehende Adresse ein.

- Speichern Sie die Einstellungen.

- Legen Sie unter "Netzwerk" -> "Netzwerk-Konfiguration" -> "Routing" eine neue Route an:

- Quelle: <IP des Internen Interfaces>

- Router: ppp1

- Ziel: 0.0.0.0/0

- Speichern Sie die Route.

Nun haben Sie den Proxy an die 2. Internetverbindung gebunden.

Beispiel zum 2. Szenario:

- Tragen Sie die IP des „Internen Interface" in das Feld für die ausgehende Adresse ein.

- Speichern Sie die Einstellungen.

Verbindungen, die von der Firewall initiiert werden, benötigen keine Extraregeln.

IPv4 DNS lookups bevorzugen

Hier können Sie festlegen, ob die Namensauflösung bevorzugt mit IPv4 IP Adressen geschehen soll.

Logging

Aktivieren sie hier, ob der HTTP Proxy generell mit geloggt werden soll und ob diese Daten auch für die Statistik genutzt werden sollen.

Authentifizierung

Der Proxy bietet Ihnen verschiedene Möglichkeiten zur Authentifizierung. Die Möglichkeiten sind „Keine“, „Basic“, „NTLM“, „LDAP“ und „Radius“.

Bei einer Basic Authentifizierung werden die User auf der Firewall abgefragt. Bei „Radius“, „LDAP“ und „NTLM“ müssen Sie erst der Firewall die Server bekanntmachen. Diese können Sie im Webinterface unter Authentifizierung > externe Authentifizierung einrichten.

Übergeordneter Proxy (Parent Proxy)

Den Parent Proxy benötigen Sie, falls Sie vor dem Proxy noch einen weiteren Proxy benutzen. In diesem Fall tragen Sie die IP des davor geschalteten Proxy ein, dadurch wird der Proxy auf der Securepoint seine Daten zum Parent Proxy weiterleiten.

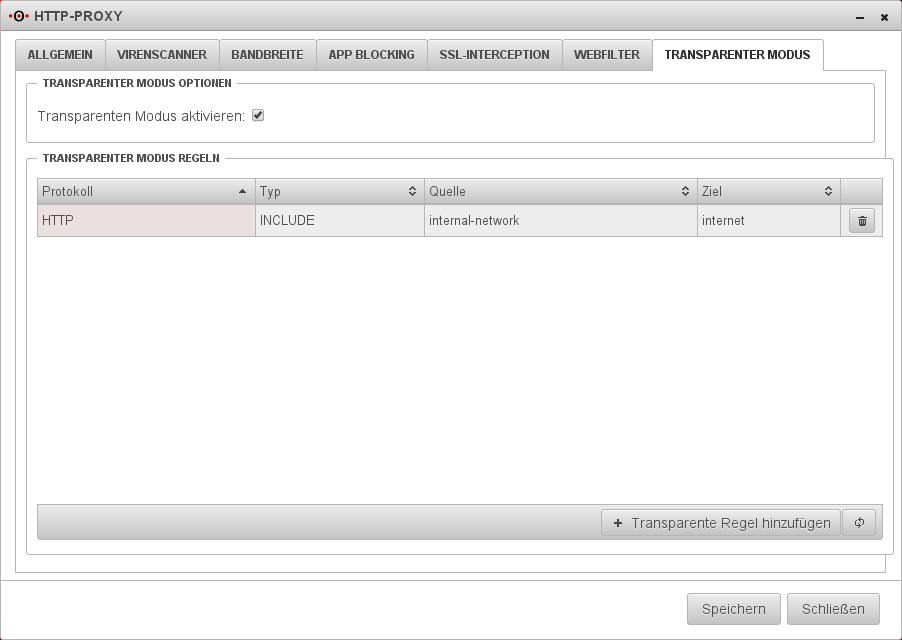

Transparenter Modus

Durch den transparenten Modus ist der Proxy für die Clients nicht sichtbar, der Client sieht seine Internetverbindung (HTTP) als ob kein Proxy davorgeschaltet wäre. Dennoch geht der gesamte HTTP Stream über den Proxy, wodurch Sie keine Einstellungen auf dem Client vornehmen müssen, dabei haben Sie aber die gleichen Möglichkeiten den Datenstrom zu analysieren / blocken / filtern / manipulieren, als ob Sie einen fest eingetragenen Proxy benutzen würden.

Netzwerkobjektgruppen zuweisen

In der Version 11 ist es nun möglich, dem transparenten Modus selbst definierte Netzwerkobjektgruppen zuzuweisen. Dazu legen Sie unter Firewall → Portfilter im Bereich Netzwerkobjekte entsprechende Netzwerkgruppen an und weisen diesen die entsprechenden Netzwerkobjekte zu. Das geschieht entweder beim Anlegen neuer Netzwerkobjekte oder bei bestehenden mit dem Markieren der Gruppe per Mausklick auf den Gruppennamen. Wenn das Feld Orange hinterlegt ist, wählen Sie ein Netzwerkobjekt aus und klicken auf das „+“ in der Zeile des Netzwerkobjektes. Nun erscheint dieses Objekt in dem Fensterteil „Netzwerkobjekte in der Gruppe“.

Anschließend kann definiert werden, ob diese Gruppe den transparenten Modus des http-Proxy nutzen soll oder davon ausgenommen wird.

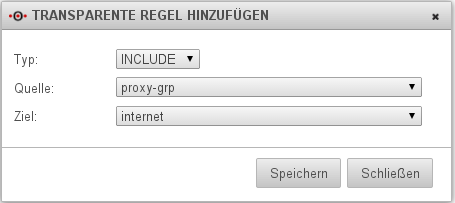

Virenscan

In dieser Version haben Sie jetzt die Wahl zwischen zwei Virenscannern. Zum einen den bisher bekannten Clam AntiVirus und neu den Virenscanner von Comtouch.

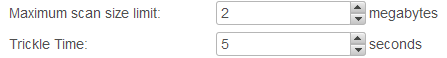

Maximum scan size limit und Trickle Time

Maximum scan size limit legt fest, wie groß die Dateien sein dürfen, die vom Virenscanner überprüft werden sollen.

Mit Trickle Time wird ein Intervall eingestellt, damit während der Virenprüfung der Browser den Download nicht abbricht.

Whitelist Ausnahmen

Zusätzlich sind Whitelist Ausnahmen definierbar. Zum einen auf Basis der MIME Typen, das heißt der Inhalts-Klassifizierung die bei der Datenübertragung im Internet vorgenommen wird. Zum anderen ist es möglich eigene Filter aufgrund von Regular Expressions (Regex) zu erstellen.

Wichtig:

Testviren von diesen Seiten werden nicht erkannt!!!

Regular Expressions

Als Regular Expression oder auch Regulärer Ausdruck wird eine Zeichenkette bezeichnet die der Beschreibung von Mengen an Zeichenketten dient. Beispiele für die Anwendung von Regular Expressions finden Sie schon im Bereich Websites Whitelist.

Der Einsatz von Regulären Ausdrücken bietet eine große Flexibilität beim anlegen individueller Filterregeln.

Einen Einführungskurs zu Regulären Ausdrücken finden Sie z.B. unter http://www.regenechsen.de. Reguläre Ausdrücke können auf der Seite regexr.com überpüfen.

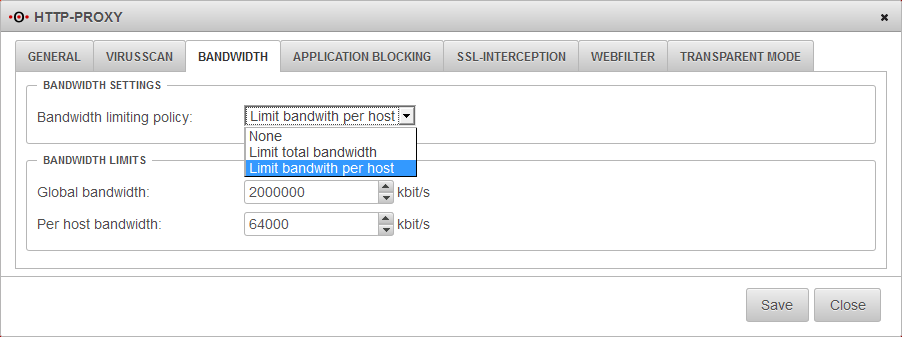

Bandbreite

Globale Bandbreite

Sie können eine globale Bandbreite für den Proxy einstellen. Der Proxy verwendet in diesem Fall nur die maximale Bandbreite und lässt den Rest der Bandbreite von Ihrer Internetverbindung unberührt. (Diese Bandbreite teilen sich alle Hosts die mit dem Proxy verbunden sind.)

Host Einstellungen

Wie bei der globalen Bandbreite können Sie auch für jeden einzelnen Host eine Bandbreite bereitstellen. Die limitierte Bandbreite für Hosts kann nicht die globale Bandbreite übersteigen.

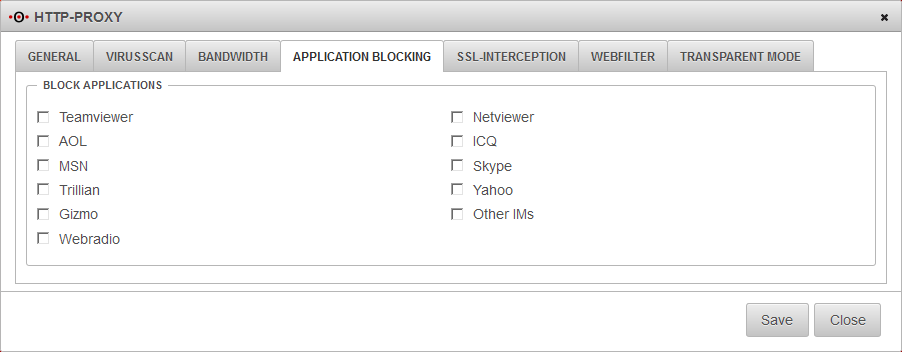

Anwendung blocken

Nach wie vor haben Sie die Möglichkeit gewisse Anwendungen zu blocken. Dieses geschieht einfach per Markierung der unerwünschten Anwendung.

iTunes

Hinweis: Damit iTunes korrekt mit dem Internet kommunizieren kann, sind Ausnahmen im HTTP-Proxy anzulegen

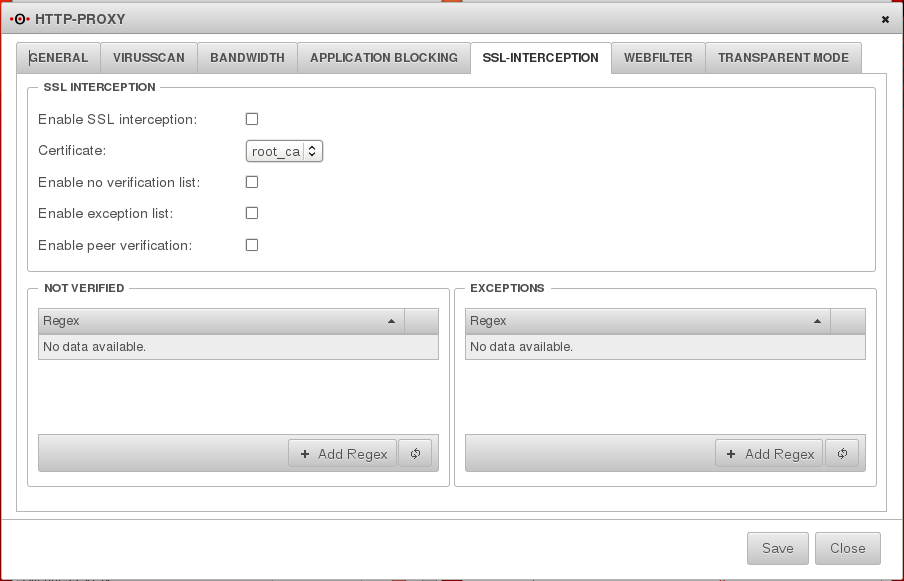

SSL-Interception

Mit dem Feature SSL-Interception ist es möglich, Schadcode in SSL-Verschlüsselten Datenströmen bereits am Gateway zu erkennen. Es unterbricht die verschlüsselten Verbindungen und macht die Datenpakete für Virenscanner und andere Filter sichtbar. Die Datenübertragung zum Client erfolgt dann wieder verschlüsselt. Dazu ist es allerdings notwendig, ein Zertifikat zu erstellen und dieses im Feld Zertifikat auszuwählen.

Auch hier besteht wieder die Möglichkeit, anhand von Regular Expressions, Ausnahmen zu definieren. Da hier aber nur https ankommen kann, brauchen Sie hier, anders als bei dem Virenscanner, nicht mehr auf die Protokolle zu Filtern. Eine Ausnahme für www.securepoint.de würde also lauten:

.*\.securepoint\.de

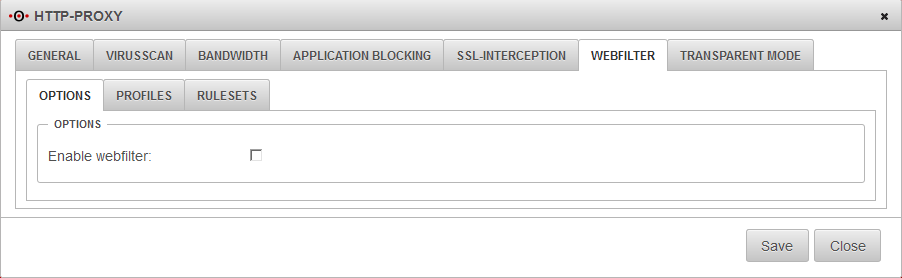

Webfilter

Der Webfilter ist so aufgebaut, dass Webfilter-Regeln bestimmten Profilen zugeordnet werden. Diese Profile können Netzwerk- oder Nutzer-Gruppen zugeordnet werden. Um Nutzergruppen anzulegen, gehen Sie auf Authentication und wählen Sie das Menü Benutzer hier haben Sie nun die Möglichkeit bestimmten Usern eine Gruppe zuzuweisen, welche z.B. durch den Active Directory Service authentifiziert werden können (siehe auch Benutzergruppen_Anbindung-AD). Wenn Sie keine externe User-Authentifizierung nutzen, haben Sie die Möglichkeit Netzwerkobjekte zu Gruppen zusammenzufassen und diese für die Webfilter Profile zu nutzen. Um eine Netzwerkgruppe zu erstellen, gehen Sie auf Firewall und den Menüpunkt Portfilter. Wenn Sie dann in den Bereich Netzwerkobjekte wechseln, können Sie neue Netzwerkgruppen anlegen und diesen entweder bestehende Netzwerkobjekte zuweisen oder bei der Erstellung neuer Objekte die Netzwerkgruppe mit angeben.

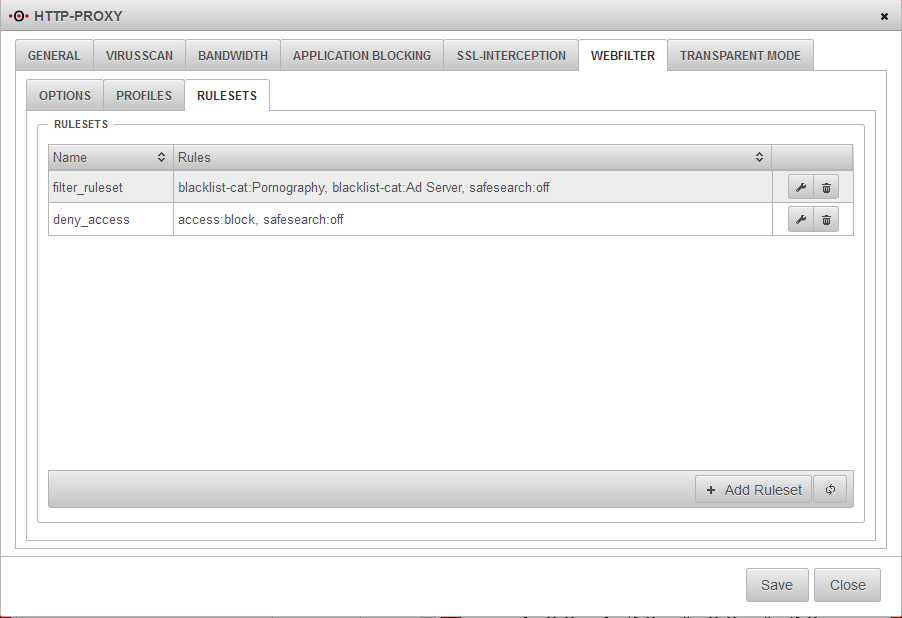

Webfilter-Regelsatz

Als nächstes legen Sie die gewünschten Webfilterregeln an.

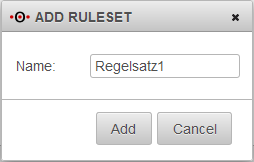

Mit Regelsatz hinzufügen, erhält dieser eine Bezeichnung. Anschließend klicken Sie auf das Editier Symbol in der neu angelegten Zeile.

Allgemein

Mit Block Access können Sie entscheiden, ob mit dieser Regel alles blockiert werden soll.

Zeit

Im Feld Time definieren Sie an welchen Wochentagen und in welchem Zeitraum diese Regel gelten soll.

Einstellungen

Mit der Option Safe-Search können Sie das für die Google Suche geschaffene Filtersystem nutzen.

Mit der Option "strict" werden sexuell eindeutige Videos und Bilder sowie Ergebnisse, die mit eindeutigen Inhalten verlinkt sein könnten, aus den Google-Suchergebnisseiten gefiltert.

Bei der moderaten Filterung werden sexuell eindeutige Videos und Bilder aus den Google-Suchergebnisseiten ausgeschlossen. Ergebnisse, die mit eindeutigen Inhalten verlinkt sein könnten, werden jedoch nicht gefiltert.

Wenn Sie off auswählen, wird der SafeSearch-Filter vollständig deaktiviert.

Die Option Resolve URL Shortener löst die verkürzt dargestellten URL in die Langform auf.

Webfilterregeln

Es gibt zwei Möglichkeiten Webfilterregeln zu erstellen. Entweder auf Basis von Kategorien oder URL’s.

Kategorien

Um Kategorien auszuwählen, wählen Sie einfach blacklist-cat oder whitelist-cat unter Action aus, je nachdem ob Sie diese sperren oder zulassen möchten. Anschließend wählen Sie die entsprechende Kategorie aus der Liste aus.

URL's

Bei der auswahl von URL's sind auch Wildcards möglich. Folgendes Beispiel soll den Einsatz der Wildcards deutlich machen: http://*facebook* bezieht sich auf alle http Webseiten, die Facebook in der URL haben. Wichtig ist die Angabe des Protokolls.

Zuordnen der Webfilter-Regelsätze zu einem Profil

Für die Zuordnung eines oder mehrerer Regelsätze zu einem Profil, wechseln Sie in den Bereich Profil und klicken auf Profil hinzufügen.

Anschließend wählen Sie eine Netzwerk- oder Benutzergruppe aus, bestimmen den darauf anzuwendenden Regelsatz und klicken neben dem Regelsatz auf den „+“ Button.

Mit einem Klick auf den Button "Speichern" werden die ausgewählten Regelsätze dem Profil zugeordnet.