KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/AUTH/Zertifikate/Drittanbieter.lang}} | {{:UTM/AUTH/Zertifikate/Drittanbieter.lang}} | ||

{{var | neu--Import Hinweis | |||

| [[#Import|Import Hinweis]] ergänzt | |||

| Added [[#Import| note for import]] }} | |||

</div> | </div><div class="new_design"></div>{{TOC2}}{{Select_lang}} | ||

{{Header|12.1| | |||

* {{#var:neu--rwi}} | |||

{{ | | zuletzt=06.2025 | ||

* {{#var:neu--Import Hinweis}} | |||

|[[UTM/AUTH/Zertifikate/Drittanbieter_v11.7.9 | 11.7.9]] | |||

}} | |||

* {{#var:neu-- | ---- | ||

* {{#var:neu-- | |||

}} | |||

=== {{#var:Beschreibung}} === | |||

== {{#var:Beschreibung}} == | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Beschreibung--desc}} | {{#var:Beschreibung--desc}} | ||

</div> | </div> | ||

---- | |||

=== {{#var:Zertifikat exportieren}} === | |||

== {{#var:Zertifikat exportieren}} == | {| class="sptable2 pd5 zh1 Einrücken noborder" | ||

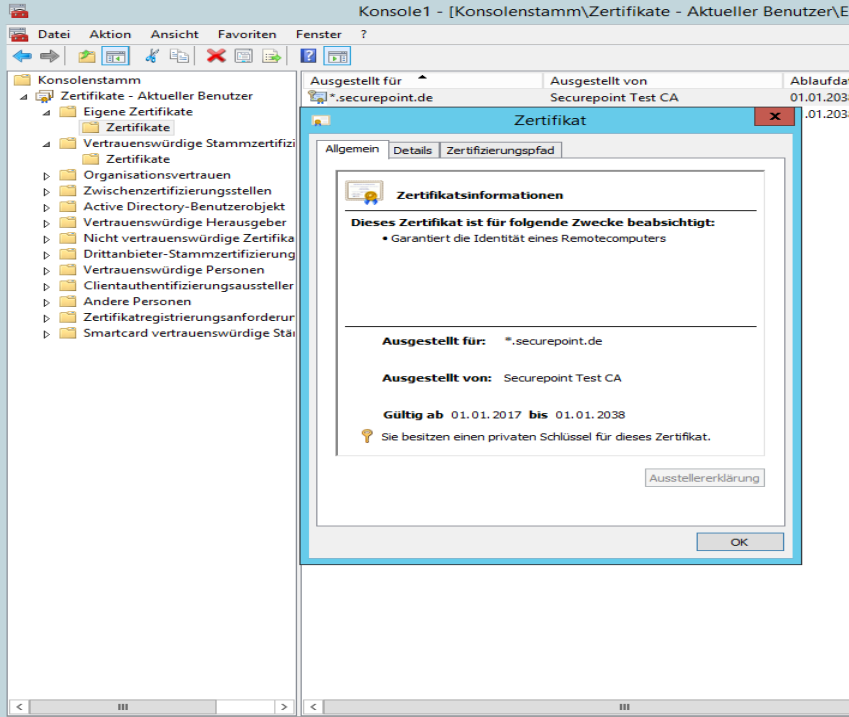

| <ol>{{#var:MMC-Konsole--desc}}</ol> | |||

{{Hinweis-box|{{#var:MMC-Konsole--Hinweis}}|g}} | |||

<ol> | | class=Bild | {{Bild|{{#var:MMC-Konsole--Bild}}|{{#var:MMC-Konsole--cap}} }} | ||

{{#var:MMC-Konsole--desc}}</ol> | |- | ||

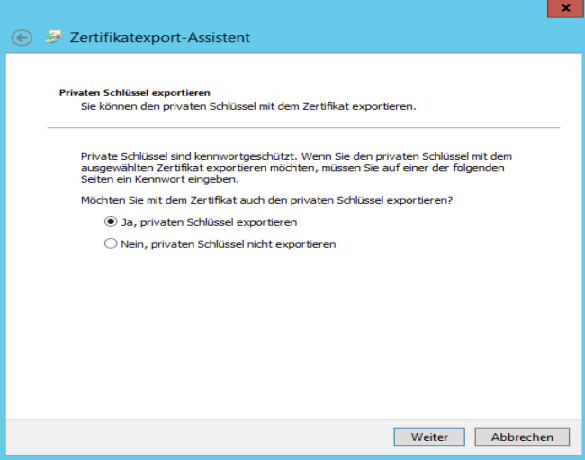

{{Hinweis| | | <ol start="4">{{#var:Private Key exportieren--desc}}</ol> | ||

{{ | |||

<ol start="4">{{#var:Private Key exportieren--desc}}</ol> | |||

<li class="list--element__alert list--element__hint">{{#var:Private Key exportieren--Hinweis}}</li> | <li class="list--element__alert list--element__hint">{{#var:Private Key exportieren--Hinweis}}</li> | ||

| class=Bild | {{Bild|{{#var:Private Key exportieren--Bild}}|{{#var:Private Key exportieren--cap}} }} | |||

|- | |||

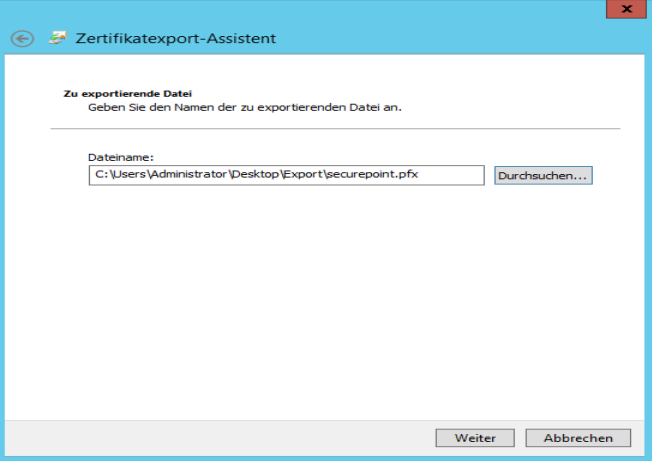

{{ | | <ol start="7">{{#var:Exportdatei--desc}}</ol> | ||

{{Hinweis-box|{{#var:Exportdatei--Hinweis}}|g}} | |||

{{Hinweis| | | class=Bild | {{Bild|{{#var:Exportdatei--Bild}}|{{#var:Exportdatei--cap}} }} | ||

|} | |||

---- | |||

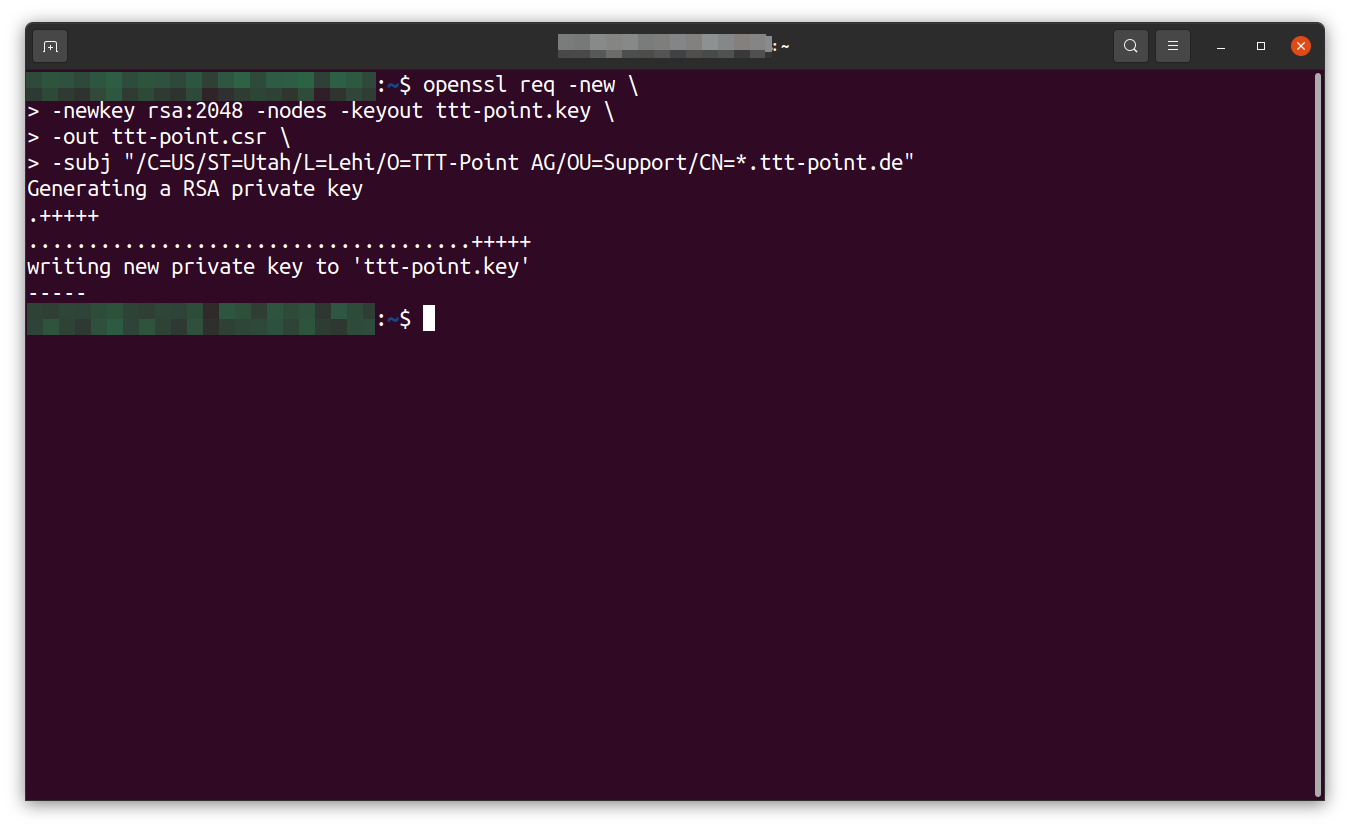

=== {{#var:CSR erstellen}} === | |||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

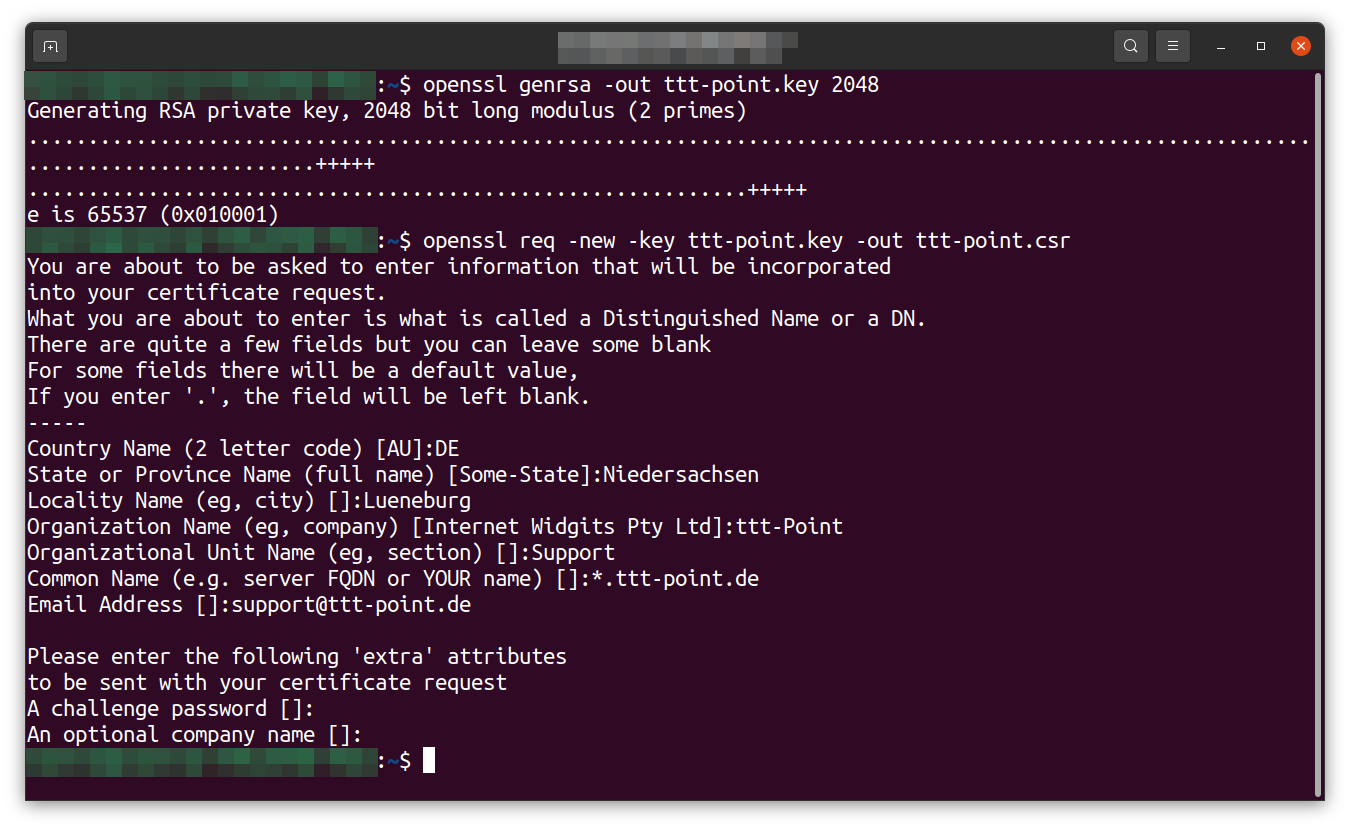

| {{#var:CSR erstellen--desc}} | |||

| class=Bild | {{Bild|{{#var:CSR erstellen--Bild}}|{{#var:CSR erstellen--cap}} }} | |||

|- | |||

| {{#var:CSR erstellen--einzeilig--desc}} | |||

| class=Bild | {{Bild|{{#var:CSR erstellen--einzeilig--Bild}}|{{#var:CSR erstellen--einzeilig--cap}} }} | |||

|} | |||

---- | |||

= | === {{#var:Import}} === | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Import--desc}} | {{#var:Import--desc}} | ||

<li class="list--element__alert list--element__hint">{{#var:Import--Hinweis}}</li> | |||

</div> | </div> | ||

---- | |||

=== {{#var:Besondere Hinweise}} === | |||

== {{#var:Besondere Hinweise}} == | ==== {{#var:Reihenfolge der Zertifikatskette}} ==== | ||

=== {{#var:Reihenfolge der Zertifikatskette}} === | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Reihenfolge der Zertifikatskette--desc}} | {{#var:Reihenfolge der Zertifikatskette--desc}} | ||

| Zeile 75: | Zeile 63: | ||

</div> | </div> | ||

==== {{#var:Zertifikat konvertieren}} ==== | |||

=== {{#var:Zertifikat konvertieren}} === | |||

<div class="Einrücken">{{#var:Zertifikat konvertieren--desc}}<br> | <div class="Einrücken">{{#var:Zertifikat konvertieren--desc}}<br> | ||

{{:UTM/AUTH/Zertifikate-Importformat}} | {{:UTM/AUTH/Zertifikate-Importformat}} | ||

</div> | |||

---- | ---- | ||

</div> | </div> | ||

=== {{#var:Issuer}} === | ==== {{#var:Issuer}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Issuer--desc}} | {{#var:Issuer--desc}} | ||

</div> | </div> | ||

<!-- | <!-- | ||

| Zeile 99: | Zeile 86: | ||

--> | --> | ||

<!-- | <!-- | ||

===Zertifikat anpassen (PEM)=== | ==== Zertifikat anpassen (PEM)==== | ||

Um Importschwierigkeiten zu umgehen, sollte das Hauptzertifikat (PEM) ein wenig angepasst, bzw. einige Einträge entfernt werden. Hierzu das eben konvertierte Zertifikat mit einem Text-Editor öffnen. | Um Importschwierigkeiten zu umgehen, sollte das Hauptzertifikat (PEM) ein wenig angepasst, bzw. einige Einträge entfernt werden. Hierzu das eben konvertierte Zertifikat mit einem Text-Editor öffnen. | ||

Aktuelle Version vom 24. Juni 2025, 11:32 Uhr

Letzte Anpassung zur Version: 12.1

Beschreibung

Im folgenden wird beschrieben, wie ein Zertifikat von Drittanbietern (x509) in eine Securepoint UTM importiert werden kann, um dieses beispielsweise für den Reverse Proxy zu nutzen.

Für einen Import der Zertifikate müssen diese entweder im PEM-Format oder im PKCS12-Format und Base64-kodiert vorliegen.

Zertifikat exportieren

CSR für Drittanbieter Zertifikat erstellen

Import

Zertifikate und CAs lassen sich auf der UTM im Menü im Reiter CA mit der Schaltfläche bzw. im Reiter Zertifikate mit der Schaltfläche importieren.

Solange der Status grün ist, kann das Zertifikat wie jedes andere genutzt werden.

Besondere Hinweise

Reihenfolge der Zertifikatskette

Folgende Reihenfolge sollte beim Import berücksichtigt werden:

- CA

- Intermediate Zertifikat 1 (falls vorhanden)

- Intermediate Zertifikat 2 (falls vorhanden)

- Webserver Zertifikate

Zertifikat konvertieren

Importformat

Zertifikate und CAs, die in eine UTM importiert werden sollen, müssen im PEM-Format (Dateiendung meist .pem) oder PKCS12-Format (Dateiendung meist .p12 oder .pfx) vorliegen.

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

| Zertifikat | Befehl |

|---|---|

| X509 zu PEM | openssl x509 -in certificatename.cer -outform PEM -out certificatename.pem |

| DER zu PEM | openssl x509 -inform der -in certificate.cer -out certificate.pem |

| P7B zu PEM | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.pem |

Fehlermeldung beim Import

Beim Import kann es zur Fehlermeldung "The certificate format is not supported…" kommen.

Passwortgeschützte Zertifikate im pkcs12-Format (.p12 , .pfx , .pkcs12) in Verbindung mit älteren Ciphern können diesen Fehler auslösen.

Ein Import ist meist möglich, wenn im Bereich Allgemein die Option Veraltete kryptografische Algorithmen unterstützen Ein aktiviert wird.

Möglichkeiten für den Import von Zertifikaten:

- Zertifikat in *.pem umwandeln

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

openssl pkcs12 -in Zertifikat.pfx -out Zertifikat.pem -nodes

Alternativ mithilfe eines Online-Dienstes

- CLI Befehle, um Zertifikate-Import mit veralteten Ciphern in der UTM zu erlauben:

extc global set variable GLOB_ENABLE_SSL_LEGACY value 1

appmgmt config application "securepoint_firewall"

appmgmt config application "fwserver"

system reboot

cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|0 cli> extc global set variable GLOB_ENABLE_SSL_LEGACY value 1 OK cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|1 cli> appmgmt config application "securepoint_firewall" cli> appmgmt config application "fwserver"

Issuer

Sollte es zu der Meldung "no issuer found" kommen, fehlt zunächst das vorherige Zertifikat aus der Zertifikatskette.

Der Issuer eines Zertifikats kann mit dem Befehl herausgefunden werden.: openssl x509 -in file.pem -text

Unter dem Punkt "Issuer:" kann nun der beim Aussteller zum Download befindliche Issuer einsehen werden.