Lauritzl verschob die Seite UTM/APP/HTTP Proxy nach UTM/APP/HTTP Proxy v11.8 Markierung: Neue Weiterleitung |

KKeine Bearbeitungszusammenfassung |

||

| (3 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

# | {{Archivhinweis|UTM/APP/HTTP Proxy}} | ||

{{Set_lang}} | |||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{var | display | |||

| HTTP-Proxy | |||

| HTTP proxy }} | |||

{{var | head | |||

| Konfiguration des HTTP-Proxy | |||

| Configuration of the HTTP proxy }} | |||

{{var | neu--geändertes Standard-Verhalten | |||

| [[#newsquiddefault | {{c|Geändertes <u>Standard-Verhalten:</u> Zugriff auf den HTTP-Proxy nur noch aus bekannten Netzen|white}}]] | |||

| [[#newsquiddefault | {{c|Changed <u>default behaviour:</u> Access to the HTTP proxy now only from known networks|white}}]] }} | |||

{{var | neu--Interne Ziele | |||

| Zugriff auf interne Ziele über den HTTP-Proxy lässt sich jetzt [[#interne-ziele| deaktivieren]] | |||

| Access to internal destinations via the HTTP proxy can now be [[#interne-ziele| deactivated]] }} | |||

{{var | Einleitung | |||

| Einleitung | |||

| Introduction }} | |||

{{var | Einleitung--desc | |||

| <p>Der Proxy dient als Vermittler zwischen Internet und dem zu schützenden Netz. <br>Die Clients stellen Ihre Anfragen an den Proxy und dieser reicht sie an die entsprechenden Server weiter. <br>Die tatsächliche Adresse des Clients bleibt dem Server verborgen.</p> | |||

<p>Auf diesem Wege ist es möglich, den Datenverkehr auf Viren und ungewollte Inhalte zu überprüfen.</p> | |||

| <p>The proxy serves as an intermediary between the internet and the network to be protected. <br>The clients send their request to the proxy and the proxy passes it on to the corresponding servers. <br>The actual address of the client remains hidden from the server.</p> | |||

<p>In this way, it is possible to check the data traffic for viruses and unwanted content.</p> }} | |||

{{var | Allgemein | |||

| Allgemein | |||

| General }} | |||

{{var | Allgemein--Bild | |||

| UTM v12.2 HTTP-Proxy Allgemein.png | |||

| UTM v12.2 HTTP-Proxy Allgemein-en.png }} | |||

{{var | Allgemein--cap | |||

| Reiter ''Allgemein'' | |||

| Tab ''General'' }} | |||

{{var | Proxy Port | |||

| Proxy Port | |||

| Proxy Port }} | |||

{{var | Proxy Port--desc | |||

| gibt an, auf welchem Port der Proxy anzusprechen ist | |||

| specifies on which port the proxy is to be addressed }} | |||

{{var | IPv4 DNS lookup bevorzugen | |||

| IPv4 DNS lookup bevorzugen | |||

| IPv4 DNS lookups preferred }} | |||

{{var | IPv4 DNS lookup bevorzugen--desc | |||

| Hier kann festgelegt werden, ob die Namensauflösung bevorzugt mit IPv4-Adressen geschehen soll | |||

| Here you can specify whether the name resolution should preferably be done with IPv4 addresses }} | |||

{{var | Ausgehende Adresse | |||

| Ausgehende Adresse | |||

| Outgoing Address }} | |||

{{var | Ausgehende Adresse--desc | |||

| Die ausgehende Adresse wird für 2 Szenarien benutzt: | |||

| The Outgoing Address is used for two scenarios: }} | |||

{{var | Szenario Interface | |||

| Wenn der Proxy an ein Interface gebunden werden soll | |||

| If the proxy is to be bound to an interface }} | |||

{{var | Details zum Szenario | |||

| Details zum Szenario | |||

| Scenario details }} | |||

{{var | Details zum Szenario Interface--desc | |||

| '''Der Proxy wird in diesem Beispiel an die schnellere DSL Leitung gebunden:'''<br> | |||

* Ausgangslage: | |||

** LAN1: ppp0 mit DSL 2000<br> | |||

** LAN2: Internes Netz (Internes Interface hat die IP 192.168.175.1)<br> | |||

** LAN3: ppp1 mit DSL 16000<br> | |||

* Die IP des ''Internen Interface'' (hier: LAN2) muss in das Feld für die ausgehende Adresse eingetragen werden | |||

* Speichern der Einstellungen | |||

* Unter {{Menu|Netzwerk|Netzwerk-Konfiguration|Routing}} wird eine neue Route angelegt: | |||

** Quelle: IP des Internen Interfaces | |||

** Router: ppp1 | |||

** Ziel: 0.0.0.0/0 | |||

* Speichern der Route<br> | |||

Nun ist der Proxy an die 2. Internetverbindung gebunden. | |||

| '''In this example, the proxy is bound to the faster DSL line:'''<br> | |||

* Initial situation: | |||

** LAN1: ppp0 with DSL 2000<br> | |||

** LAN2: Internal network (Internal interface with the IP 192.168.175.1)<br> | |||

** LAN3: ppp1 with DSL 16000<br> | |||

* The IP of the ''Internal interface'' (here: LAN2) must be entered in the field for the outgoing address | |||

* Save settings | |||

* Under {{Menu|Network|Network settings|Routing}} a new route is created: | |||

** Source: IP of the internal interface | |||

** Router: ppp1 | |||

** Target: 0.0.0.0/0 | |||

* Saving the route<br> | |||

Now the proxy is bound to the 2nd internet connection. }} | |||

{{var | Szenario Webserver im VPN-Netz | |||

| Wenn über den Proxy ein Webserver im VPN-Netz erreicht werden wollen. | |||

| If a web server in the VPN network is to be reached via the proxy. }} | |||

{{var | 1=Details zum Szenario Webserver im VPN-Netz--desc | |||

| 2='''Anbindung an einen Webserver im VPN-Netz:''' | |||

* Die IP des 'Internen Interface' muss in das Feld für die ausgehende Adresse eingetragen werden. | |||

* Speichern der Einstellungen. | |||

<li class="list--element__alert list--element__positiv">Verbindungen, die von der Firewall initiiert werden, benötigen keine Extraregeln</li> | |||

| 3='''Connection to a web server in the VPN network:''' | |||

* The IP of the internal interface must be entered in the field for the outgoing address. | |||

* Save the settings. | |||

<li class="list--element__alert list--element__positiv">Connections initiated by the firewall do not require extra rules</li> }} | |||

{{var | Logging--syslog | |||

| Logging (Syslog) | |||

| Logging (Syslog) }} | |||

{{var | Logging--syslog--desc | |||

| Schreibt ein generelles Syslog für den HTTP-Proxy (Aufruf: {{Menu|Log||Log}} | |||

| Writes a general Syslog for the HTTP proxy (Open: {{Menu|Log||Log}} }} | |||

{{var | Logging--statisitcs | |||

| Logging (Statistics) | |||

| Logging (Statistics) }} | |||

{{var | Logging--statisitcs--desc | |||

| Schreibt ein statistisches Log Aufruf: {{Menu|Log||HTTP-Proxy Statistiken}} | |||

| Writes a statistical Log call: {{Menu|Log||HTTP proxy statistics}} }} | |||

{{var | Anfragen an den systemweiten Parent-Proxy weiterleiten | |||

| Anfragen an den systemweiten Parent-Proxy weiterleiten: | |||

| Forward requests to system-wide parent proxy: }} | |||

{{var | Anfragen an den systemweiten Parent-Proxy weiterleiten--desc | |||

| Falls vor dem HTTP-Proxy noch ein weiterer Proxy benutzt wird, muss diese Funktion aktiviert werden. <br>Die Konfiguration erfolgt unter | |||

[[UTM/NET/Proxy|{{Menu|Netzwerk|Servereinstellungen}} {{Reiter|Systemweiter Proxy}} ]] | |||

| If another proxy is used before the HTTP proxy, this function must be activated. <br>The configuration takes place under | |||

[[UTM/NET/Proxy|{{Menu|Network|Appliance-Settings}} {{Reiter|System-wide proxy}} ]] }} | |||

{{var | Authentifizierungsmethode | |||

| Authentifizierungsmethode | |||

| Authentication method }} | |||

{{var | Authentifizierungsmethode--desc | |||

| Der Proxy bietet verschiedene Möglichkeiten zur Authentifizierung. Die Möglichkeiten sind: | |||

| The proxy offers various possibilities for authentication. The possibilities are: }} | |||

{{var | Keine | |||

| None | |||

| None }} | |||

{{var | Keine--desc | |||

| Der HTTP-Proxy verarbeitet ohne Authentifizierung alle Anfragen | |||

| The HTTP proxy processes all requests without authentication }} | |||

{{var | Basic | |||

| Basic | |||

| Basic }} | |||

{{var | Basic--desc | |||

| Bei einer Basic Authentifizierung werden die User gegen die hinterlegten Benutzer unter {{Menu|Authentifizierung|Benutzer|Benutzer}} auf der Firewall abgefragt | |||

| With basic authentication, the users are queried against the stored users under {{Menu|Authentication|User|User}} on the firewall }} | |||

{{var | NTLM-Kerberos | |||

| NTLM / Kerberos | |||

| NTLM / Kerberos }} | |||

{{var | NTLM-Kerberos--desc | |||

| Hier muss die Firewall dem Server bekannt gemacht werden.<br> Dies kann im Webinterface unter {{Menu| Authentifizierung | AD / LDAP Authentifizierung}} eingerichtet werden. | |||

| Here the firewall must be made known to the server.<br> This can be set up in the web interface under {{Menu| Authentication | AD / LDAP Authentication}} }} | |||

{{var | Radius | |||

| Radius | |||

| Radius }} | |||

{{var | Radius--desc | |||

| Hier muss die Firewall dem Server bekannt gemacht werden.<br> Dies kann im Webinterface unter {{Menu| Authentifizierung | Radius-Authentifizierung}} eingerichtet werden. | |||

| Here the firewall must be made known to the server.<br> This can be set up in the web interface under {{Menu| Authentication | Radius-Authentication}} }} | |||

{{var | Zugriff nur aus internen Quellen erlauben | |||

| Zugriff nur aus internen Quellen erlauben: | |||

| Allow access only from local sources: }} | |||

{{var | Zugriff nur aus internen Quellen erlauben--desc | |||

| Der Zugriff auf den HTTP-Proxy ist im Default nur noch aus internen Quellen möglich. Das sind: | |||

* lokale Netze | |||

* geroutete Netze ({{Menu|Netzwerk|Netzwerkkonfiguration|Routing}}) | |||

* VPN-Netze | |||

| Access to the HTTP proxy is now only possible from internal sources. These are: | |||

* local networks | |||

* routed networks ({{Menu|Network|Network configuration|Routing}}) | |||

* VPN networks }} | |||

{{var | squid-default--Hinweis | |||

| Geändertes Default-Verhalten ab v12.2 | |||

| Changed default behaviour from v12.2 }} | |||

{{var | Zugriff auf interne Ziele erlauben | |||

| Zugriff auf interne Ziele erlauben: | |||

| Allow access to local destinations: }} | |||

{{var | Zugriff auf interne Ziele erlauben--desc | |||

| Über den HTTP-Proxy sind auch alle internen Netze erreichbar (der Portfilter wurde bereits durchlaufen um den HTTP-Proxy zu erreichen). <br>Durch die Deaktivierung {{ButtonAus|Nein}} wird das verhindert und der Zugriff auf andere interne Netze muss ohne HTTP-Proxy über den Portfilter explizit erlaubt werden. | |||

| All internal networks can also be reached via the HTTP proxy (the port filter has already been passed through to reach the HTTP proxy). <br>Disabling {{ButtonAus|No}} prevents this and access to other internal networks must be explicitly allowed via the port filter without an HTTP proxy. }} | |||

{{var | Authentifizierungsausnahmen | |||

| Authentifizierungsausnahmen | |||

| Authentication exceptions }} | |||

{{var | Authentifizierungsausnahmen--desc | |||

| Hier gelistete URLs werden ohne vorherige Authentifizierung aufgerufen.<br>Als Vorgabe stehen hier Seiten, die für den Securepoint Antivirus Pro verwendet werden. <br>Weitere Hinweise im [[UTM/APP/HTTP_Proxy-Authentifizierungsausnahmen| Artikel HTTP-Proxy Authentifizierungsausnahmen ]] | |||

| URLs listed here are accessed without prior authentication.<br>The default URLs are pages that are used for Securepoint Antivirus Pro. <br>Further information can be found in the [[UTM/APP/HTTP_Proxy-Authentifizierungsausnahmen| article HTTP proxy authentication exceptions ]] }} | |||

{{var | Authentifizierungsausnahmen--Bild | |||

| UTM v12.2 HTTP-Proxy Allgemein Authentifizierungsausnahmen.png | |||

| UTM v12.2 HTTP-Proxy Allgemein Authentifizierungsausnahmen-en.png }} | |||

{{var | Authentifizierungsausnahmen--cap | |||

| Abschnitt Authentifizierungsausnahmen | |||

| Section authentication exceptions }} | |||

{{var | Virenscanner | |||

| Virenscanner | |||

| Virusscan }} | |||

{{var | Virenscanner--Bild | |||

| UTM v12.2 HTTP-Proxy Virenscanner.png | |||

| UTM v12.2 HTTP-Proxy Virenscanner-en.png }} | |||

{{var | Virenscanner--cap | |||

| Reiter ''Virenscanner'' | |||

| Tab ''Virusscan'' }} | |||

{{var | Virenscanner-Einstelungen | |||

| Virenscanner-Einstelungen | |||

| Virusscan settings }} | |||

{{var | Virenscanner--desc | |||

| Aktiviert bzw. deaktiviert die Virenscanner-Funktion der UTM<br><small>(Im Default: aktiv)</small> | |||

| Activates or deactivates the virus scanner function of the UTM<br><small>(In default: active)</small> }} | |||

{{var | Virenscanner-Typ | |||

| Virenscanner-Typ: | |||

| Virusscan engine: }} | |||

{{var | Virenscanner-Typ--desc | |||

| Es kann gewählt werden zwischen:<br>{{Button|Clam AntiVirus |dr}} und {{Button|Cyren Scan Daemaon|dr}} | |||

| You can choose between:<br>{{Button|Clam AntiVirus |dr}} and {{Button|Cyren Scan Daemaon|dr}} }} | |||

{{var | Virenscanner-Typ--Hinweis 1core | |||

| Bei Systemen mit nur 1 Prozessor oder weniger als 3GB RAM steht aus Performance-Gründen nur der ''Cyren Scan Daemon'' zur Verfügung | |||

| For systems with only one processor or less than 3GB RAM, only the ''Cyren Scan Daemon'' is available due to performance reasons }} | |||

{{var | Größenbeschränkung von geprüften Dateien | |||

| Größenbeschränkung von geprüften Dateien: | |||

| Maximum scan size limit: }} | |||

{{var | Größenbeschränkung von geprüften Dateien--desc | |||

| Legt fest, wie groß die Dateien sein dürfen, die vom Virenscanner überprüft werden sollen | |||

| Sets the size of the files to be scanned by the virus scanner }} | |||

{{var | Trickle Time | |||

| Trickle Time: | |||

| Trickle Time: }} | |||

{{var | Trickle Time--desc | |||

| Intervall, in dem Daten vom Proxy an den Browser übergeben werden, damit während der Virenprüfung der Browser das Laden nicht abbricht | |||

| Interval at which data is transferred from the proxy to the browser so that the browser does not stop loading during the virus check }} | |||

{{var | Sekunden | |||

| Sekunden | |||

| seconds }} | |||

{{var | Whitelist ICY-Protokoll | |||

| Allowlist ICY-Protokoll | |||

| Allowlist ICY-Protocol }} | |||

{{var | Whitelist ICY-Protokoll--desc | |||

| Ein Webradio-Protokoll das hier von der Prüfung ausgenommen werden kann | |||

| A web radio protocol that can be excluded from testing }} | |||

{{var | Whitelist | |||

| Allowlist | |||

| Allowlist }} | |||

{{var | Whitelist--desc | |||

| Damit werden die folgenden Allowlist-Einträge aktiviert oder deaktiviert. <br>{{ Hinweis | !}}Die Blocklist ist immer aktiviert! | |||

| This enables or disables the following Allowlist entries. <br>{{ Hinweis | !}}The blocklist is always activated! }} | |||

{{var | Mime-Type-Blocklist | |||

| Mime-Type-Blocklist | |||

| Mime types blocklist }} | |||

{{var | Mime-Type-Blocklist--desc | |||

| Hier aufgeführte Mime-Typen werden in jedem Falle geblockt.<br>Mit der Schaltfläche öffnet sich ein Dialog, in dem aus einem Dropdown-Menü ein Mime-Type ausgewählt oder ein individueller Typ eingetragen werden kann. | |||

| Mime types listed here are blocked in any case. <br>The button opens a dialogue in which a mime type can be selected from a dop-down menu or an individual type can be entered. }} | |||

{{var | Mime-Type-Whitelist | |||

| Mime-Type-Allowlist | |||

| Mime type Allowlist }} | |||

{{var | Mime-Type-Whitelist--desc | |||

| Hier aufgeführte Mime-Typen werden nicht gescannt. <br>Standard-Vorgabe: | |||

* audio/* | |||

* image/* | |||

* video/* | |||

| Mime types listed here are not scanned. <br>Standard defaults: | |||

* audio/* | |||

* image/* | |||

* video/* }} | |||

{{var | Webseiten-Whitelist | |||

| Webseiten-Allowlist | |||

| Websites Allowlist }} | |||

{{var | Webseiten-Whitelist--desc | |||

| Hier ist es möglich eigene Filter aufgrund von [[UTM/APP/Regex | Regular Expressions (Regex)]] zu erstellen. <br> | |||

{{ Hinweis | ! Viren von diesen Seiten werden nicht erkannt ! }} | |||

<p>Einige Update-Server, die unter Verwendung eines Virenscanners Probleme bereiten, sind bereits vorkonfiguriert.</p> | |||

<p>Hinweis: Damit iTunes korrekt mit dem Internet kommunizieren kann, sind [[UTM/APP/HTTP_Proxy-ITunes | weitere Ausnahmen]] notwendig.</p> | |||

| Here it is possible to create your own filters based on [[UTM/APP/Regex | Regular Expressions (Regex)]]. <br> | |||

{{ Hinweis | ! Viruses from these pages are not detected ! }} | |||

<p>Some update servers that cause problems when using a virus scanner are already preconfigured.</p> | |||

<p>Hint: [[UTM/APP/HTTP_Proxy-ITunes | Further exceptions]] are necessary so that iTunes can communicate correctly with the internet.</p> }} | |||

{{var | Bandbreite | |||

| Bandbreite | |||

| Bandwidth }} | |||

{{var | Bandbreite--Bild | |||

| UTM v12.2 HTTP-Proxy Bandbreite.png | |||

| UTM v12.2 HTTP-Proxy Bandbreite-en.png }} | |||

{{var | Bandbreite--cap | |||

| Reiter ''Bandbreite'' | |||

| Tab ''Bandwidth'' }} | |||

{{var | Bandbreiten-Einstellungen | |||

| Bandbreiten-Einstellungen | |||

| Bandwidth settings }} | |||

{{var | Bandbreitenbegrenzung-Policy | |||

| Bandbreitenbegrenzung-Policy | |||

| Bandwidth limiting policy }} | |||

{{var | Bandbreitenbegrenzung-Policy--None--desc | |||

| Die Bandbreite wird nicht begrenzt | |||

| The bandwidth is not limited }} | |||

{{var | Bandbreitenbegrenzung-Policy--None | |||

| | |||

| }} | |||

{{var | Gesamte Bandbreite begrenzen | |||

| Gesamte Bandbreite begrenzen | |||

| Limit total bandwidth }} | |||

{{var | Gesamte Bandbreite begrenzen--desc | |||

| Der Proxy verwendet in diesem Fall nur die angegebene maximale Bandbreite und lässt den Rest der Bandbreite von Ihrer Internetverbindung unberührt. <br>(Diese Bandbreite teilen sich alle ''Hosts'' die mit dem ''Proxy'' verbunden sind.) | |||

| In this case, the proxy only uses the specified maximum bandwidth and leaves the rest of the bandwidth untouched by your internet connection. <br>(This bandwidth is shared by all ''hosts'' connected to the ''proxy''.) }} | |||

{{var | Bandbreite per Host begrenzen | |||

| Bandbreite per Host begrenzen | |||

| Per host bandwidth }} | |||

{{var | Bandbreite per Host begrenzen--desc | |||

| Bandbreite für jeden einzelnen Host. <br>Die limitierte Bandbreite für Hosts kann nicht die globale Bandbreite übersteigen. | |||

| Bandwidth for each host. <br>The limited bandwidth for hosts cannot exceed the global bandwidth. }} | |||

{{var | Bandbreitenbegrenzung | |||

| Bandbreitenbegrenzung | |||

| Bandwidth limits }} | |||

{{var | Default-Wert | |||

| Default-Wert, falls aktiviert | |||

| Default value, if activated }} | |||

{{var | Globale Bandbreite | |||

| Globale Bandbreite: | |||

| Global bandwidth }} | |||

{{var | Bandbreite per Host | |||

| Bandbreite per Host: | |||

| Per host bandwidth }} | |||

{{var | Beispiel | |||

| Beispiel | |||

| Example }} | |||

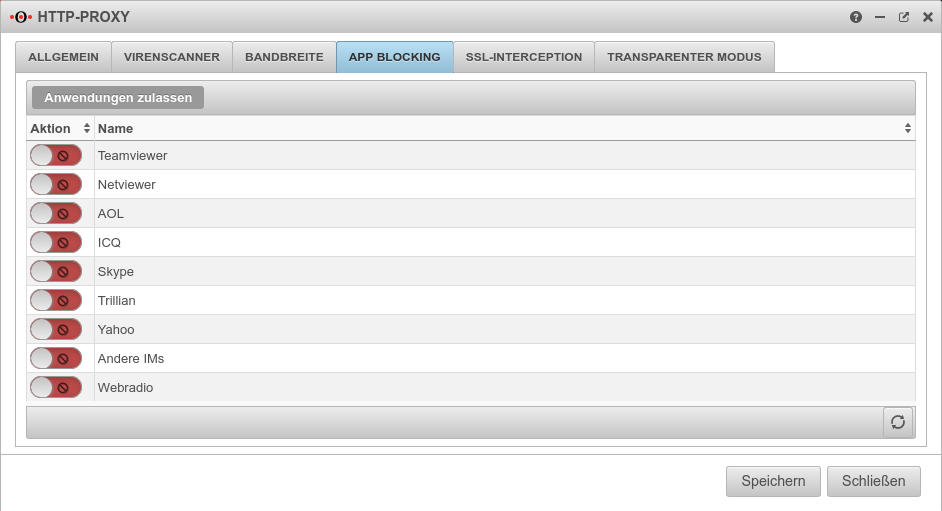

{{var | App Blocking | |||

| App Blocking | |||

| App Blocking }} | |||

{{var | App Blocking--Bild | |||

| UTM v12.2.2 HTTP-Proxy App-Blocking.png | |||

| UTM v12.2.2 HTTP-Proxy App-Blocking-en.png }} | |||

{{var | App Blocking--cap | |||

| Reiter ''App Blocking'' | |||

| Tab ''App Blocking'' }} | |||

{{var | Anwendung zulassen | |||

| Anwendung zulassen | |||

| Allow Applications }} | |||

{{var | Anwendung zugelassen | |||

| Anwendung zugelassen | |||

| Application allowed }} | |||

{{var | Anwendung blockiert | |||

| Anwendung blockiert | |||

| Application blocked}} | |||

{{var | App Blocking--desc | |||

| Hier gibt es die Möglichkeit Anwendungen gezielt zu blocken. Dieses geschieht einfach per Aktivierung der unerwünschten Anwendung.<br> | |||

Weitere, noch umfangreichere Möglichkeiten des Blocking gibt es unter [[UTM/APP/Webfilter | {{Menu | Anwendungen | Webfilter}} ]]<br> | |||

Hier können folgende Anwendungen aktiviert, bzw. deaktiviert werden: | |||

| Here you have the option of blocking specific applications. This is done simply by activating the desired application.<br> | |||

Further, even more extensive blocking options are available under [[UTM/APP/Webfilter | {{Menu | Applications | Webfilter}} ]]<br> | |||

The following applications can be activated or deactivated here: }} | |||

{{var | aus | |||

| Aus | |||

| Off }} | |||

{{var | Andere IMs | |||

| Andere IMs | |||

| Other IMs }} | |||

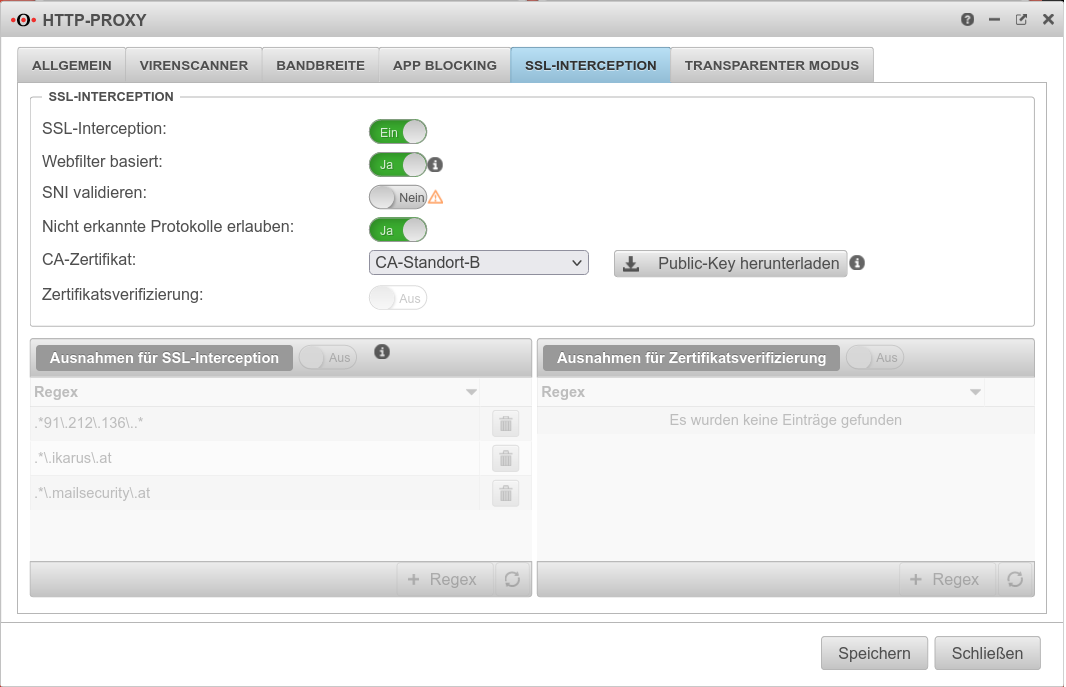

{{var | SSL-Interception | |||

| SSL-Interception | |||

| SSL-Interception }} | |||

{{var | SSL-Interception--desc | |||

| Mit dem Feature SSL-Interception ist es möglich, Schadcode in SSL-verschlüsselten Datenströmen bereits am Gateway zu erkennen. Es unterbricht die verschlüsselten Verbindungen und macht die Datenpakete für Virenscanner und andere Filter sichtbar. Die Datenübertragung zum Client erfolgt dann wieder verschlüsselt. <br>Dazu ist es allerdings notwendig, eine CA zu erstellen und dieses im Feld ''CA-Zertifikat'' auszuwählen. | |||

| With the SSL Interception feature it is possible to detect malicious code in SSL-encrypted data streams already at the gateway. It interrupts the encrypted connections and makes the data packages visible to the virus scanner. The data transmission to the client is then encrypted again. <br>To do this, however, it is necessary to create a CA and select it in the ''CA-Certificate'' field. }} | |||

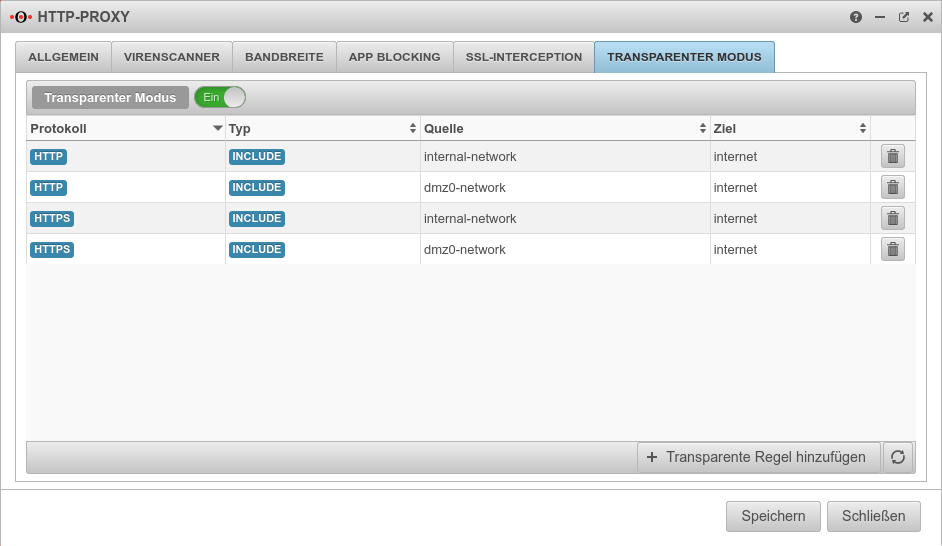

{{var | Transparenter Modus | |||

| Transparenter Modus | |||

| Transparent Mode }} | |||

{{var | Transparenter Modus--desc | |||

| Durch den transparenten Modus ist der Proxy für die Clients nicht sichtbar, der Client sieht seine Internetverbindung (HTTP) als ob kein Proxy davor geschaltet wäre. Dennoch geht der gesamte HTTP Stream über den Proxy, wodurch keine Einstellungen auf dem Client vorgenommen werden müssen. Dabei gibt es aber die gleichen Möglichkeiten, den Datenstrom zu analysieren / blocken / filtern / manipulieren, als ob ein fest eingetragener Proxy benutzt würde.<p>Jedes Netzwerkobjekt bzw. jede Gruppe von Netzwerkobjekten, die den transparenten Proxy nutzen sollen, müssen hier hinterlegt werden.</p> | |||

| Due to the transparent mode, the proxy is not visible to the clients, the client sees its internet connection (HTTP) as if no proxy was connected in front of it. Nevertheless, the entire HTTP stream goes through the proxy, which means that no settings have to be made on the client. However, there are the same possibilities to analyse / block / filter / manipulate the data stream as if a fixed proxy were used.<p>Each network object or group of network objects that are to use the transparent proxy must be stored here.</p> }} | |||

{{var | Transparenter Modus--Bild | |||

| UTM v12.2 HTTP-Proxy Transparenter-Modus.png | |||

| UTM v12.2 HTTP-Proxy Transparenter-Modus-en.png }} | |||

{{var | Transparenter Modus--cap | |||

| Reiter ''Transparenter Modus'' | |||

| Tab ''Transparent Mode'' }} | |||

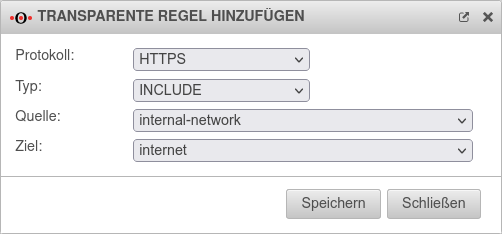

{{var | Transparente Regel hinzufügen | |||

| Transparente Regel hinzufügen | |||

| Add Transparent Rule }} | |||

{{var | Transparente Regel hinzufügen--desc | |||

| Hinzufügen einer Transparenten Regel mit dieser Schaltfläche | |||

| Adding a Transparent Rule with this Button }} | |||

{{var | Transparente Regel hinzufügen--Bild | |||

| UTM v12.2 HTTP-Proxy Transparent Regel-hinzufügen.png | |||

| UTM v12.2 HTTP-Proxy Transparent Regel-hinzufügen-en.png }} | |||

{{var | Transparente Regel hinzufügen--cap | |||

| Hinzufügen einer Transparenten Regel | |||

| Adding a Transparent Rule }} | |||

{{var | Protokoll | |||

| Protokoll | |||

| Protocol }} | |||

{{var | Protokoll--desc | |||

| Protokoll, das verwendet wird | |||

| Protocol that is used }} | |||

{{var | Typ | |||

| Typ | |||

| Type }} | |||

{{var | Typ-include--desc | |||

| Der transparente Modus wird angewendet | |||

| The transparent mode is applied }} | |||

{{var | Typ-exclude--desc | |||

| Der transparente Modus wird '''nicht''' angewendet | |||

| Transparent mode is '''not''' applied }} | |||

{{var | Quelle | |||

| Quelle: | |||

| Source }} | |||

{{var | Quelle--desc | |||

| Quell-Netzwerkobjekt, angelegt unter [[UTM/RULE/Portfilter#Netzwerkobjekte_erstellen | {{Menu|Firewall|Portfilter|Netzwerkobjekte}}]] | |||

| Source network object created under [[UTM/RULE/Portfilter#Netzwerkobjekte_erstellen | {{Menu|Firewall|Portfilter|Network objects}}]] }} | |||

{{var | Ziel | |||

| Ziel: | |||

| Destination }} | |||

{{var | Ziel--desc | |||

| Ziel-Netzwerkobjekt | |||

| Destination network object }} | |||

{{var | Captive Portal | |||

| Captive Portal | |||

| Captive Portal }} | |||

{{var | Captive Portal--desc | |||

| Das ''Captive Portal'' wird ab v12.1 in einem eigenen Menü unter {{Menu|Anwendungen | Captive Portal}} konfiguriert. Hierzu gibt es einen eigenen [[UTM/APP/Captive_Portal |Wiki-Artikel. ]] | |||

| The ''Captive Portal'' is configured since v12.1 in its own menu under {{Menu|Applications | Captive Portal}}. There is a separate [[UTM/APP/Captive_Portal |Wiki-article ]] for this. }} | |||

{{var | neu--SNI-Validierung deaktivierbar | |||

| Die [[#SNI | SNI-Validierung]] ist deaktivierbar | |||

| The [[#SNI | SNI validation]] can be deactivated }} | |||

{{var | ab | |||

| ab | |||

| since }} | |||

</div>{{DISPLAYTITLE:{{#var:display}} }}{{TOC2}} {{Select_lang}} | |||

{{Header|12.2.0| | |||

* {{Hinweis| ! {{#var:neu--geändertes Standard-Verhalten}} }} | |||

* {{#var:neu--Interne Ziele}} | |||

* {{#var:neu--SNI-Validierung deaktivierbar}} | |||

|[[UTM/APP/HTTP_Proxy_v11.8| '''11.8''' ]] | |||

[[UTM/APP/HTTP_Proxy_11.7| '''11.7''' ]] | |||

}} | |||

---- | |||

=== {{#var:Einleitung}} === | |||

{{#var:Einleitung--desc}} | |||

<br> | |||

==={{Reiter |{{#var:Allgemein}} }}=== | |||

{| class="sptable2 pd5 zh1" | |||

|- | |||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} || class="Bild" rowspan="14" | {{Bild | {{#var:Allgemein--Bild}}|{{#var:Allgemein--cap}} }} | |||

|- class="Leerzeile" | |||

| colspan="3" | {{Kasten | {{#var:Allgemein}} }} | |||

|- | |||

| {{Beschriftung | {{#var:Proxy Port}} }} || {{ic|8080|c}} || {{#var:Proxy Port--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Ausgehende Adresse}} }} || {{ic| }} || {{#var:Ausgehende Adresse--desc}} | |||

# {{#var:Szenario Interface}} | |||

# {{#var:Szenario Webserver im VPN-Netz}} | |||

{{Einblenden| {{#var:Details zum Szenario}} 1 | {{#var:hide}} | true | dezent}}{{#var:Details zum Szenario Interface--desc}}</div></span> {{Einblenden| {{#var:Details zum Szenario}} 2| {{#var:hide}} | true | dezent}}{{#var:Details zum Szenario Webserver im VPN-Netz--desc}}</div></span> | |||

|- | |||

| {{Beschriftung | {{#var:Anfragen an den systemweiten Parent-Proxy weiterleiten}} }} || {{ButtonAus|{{#var:nein}} }} || {{#var:Anfragen an den systemweiten Parent-Proxy weiterleiten--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:IPv4 DNS lookup bevorzugen}} }} || {{ButtonAn|{{#var:ja}} }} || {{#var:IPv4 DNS lookup bevorzugen--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Logging--syslog}} }} || {{ButtonAn|{{#var:ein}} }} || {{#var:Logging--syslog--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Logging--statisitcs}} }} || {{ButtonAn|{{#var:ein}} }} || {{#var:Logging--statisitcs--desc}} | |||

|- | |||

| rowspan="5" | {{Beschriftung | {{#var:Authentifizierungsmethode}} }} || colspan="2" | {{#var:Authentifizierungsmethode--desc}} | |||

|- | |||

| {{MenuD| {{#var:Keine}} }} || {{#var:Keine--desc}} | |||

|- | |||

| {{MenuD| {{#var:Basic}} }} || {{#var:Basic--desc}} | |||

|- | |||

| {{MenuD| {{#var:NTLM-Kerberos}} }} || {{#var:NTLM-Kerberos--desc}} | |||

|- | |||

| {{MenuD | {{#var:Radius}} }} || {{#var:Radius--desc}} | |||

|- | |||

| <span id="newsquiddefault"></span>{{b| {{#var:Zugriff nur aus internen Quellen erlauben}} }}{{Hinweis| {{#var:ab}} v12.2|12.2}} || {{ButtonAn|{{#var:ja}} }} <br><small>default</small>|| {{Hinweis| ! {{#var:squid-default--Hinweis}}|99|r}} <br>{{#var:Zugriff nur aus internen Quellen erlauben--desc}} | |||

|- | |||

| <span id="interne-ziele"></span>{{b| {{#var: Zugriff auf interne Ziele erlauben}} }}{{Hinweis| {{#var:ab}} v12.2|12.2}} || {{ButtonAn|{{#var:ja}} }}<br><small>default</small> || {{#var: Zugriff auf interne Ziele erlauben--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| | |||

|- | |||

| {{KastenGrau | {{#var:Authentifizierungsausnahmen}} }} || {{ButtonAus|{{#var:aus}} }} || {{#var:Authentifizierungsausnahmen--desc}} || class="Bild" rowspan="2" | {{Bild | {{#var:Authentifizierungsausnahmen--Bild}}|{{#var:Authentifizierungsausnahmen--cap}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

=== {{Reiter |{{#var:Virenscanner}} }} === | |||

{{Kasten | {{#var:Virenscanner-Einstelungen}} }} | |||

|- | |||

| {{b|{{#var:Virenscanner}}: }} || {{ButtonAn| {{#var:ein}} }} || {{#var:Virenscanner--desc}} | |||

| class="Bild" rowspan="7" | {{Bild | {{#var:Virenscanner--Bild}}|{{#var:Virenscanner--cap}} }} | |||

|- | |||

| {{Beschriftung | {{#var:Virenscanner-Typ}} }} || {{Button|Virenscanner|dr|class=mw8}} || {{#var:Virenscanner-Typ--desc}}<li class="list--element__alert list--element__hint">{{#var:Virenscanner-Typ--Hinweis 1core}}</li> | |||

|- | |||

| {{Beschriftung | {{#var:Größenbeschränkung von geprüften Dateien}} }} || {{ic|2|c|class=mw8}} Megabytes || {{#var:Größenbeschränkung von geprüften Dateien--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Trickle Time}} }} || {{ic|5|c|class=mw8}}{{#var:Sekunden}} || {{#var:Trickle Time--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Whitelist ICY-Protokoll}} }} || {{ButtonAus |{{#var:Aus}} }} || {{#var:Whitelist ICY-Protokoll--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Whitelist}} }} || {{ButtonAn| {{#var:ein}} }} || {{#var:Whitelist--desc}} | |||

|- class="Leerzeile" | |||

| {{KastenGrau | {{#var:Mime-Type-Blocklist}} }} | |||

|- | |||

| {{Button|Mime Type|+}} || {{ic|application/x-shockwave-flash|dr}}<br><small>{{#var:Beispiel}}</small> || {{#var:Mime-Type-Blocklist--desc}} | |||

|- class="Leerzeile" | |||

| {{KastenGrau | {{#var:Mime-Type-Whitelist}} }} | |||

|- | |||

| {{Button|Mime Type|+}} || {{ic|application/pkcs10|dr}}<br><small>{{#var:Beispiel}}</small> || {{#var:Mime-Type-Whitelist--desc}} | |||

|- class="Leerzeile" | |||

| {{KastenGrau| {{#var:Webseiten-Whitelist}} }} | |||

|- | |||

| {{Button|Regex|+}} || {{ic| <nowiki>^[^:]*://[^\.]*\.ikarus\.at/</nowiki> }} || {{#var:Webseiten-Whitelist--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

==={{Reiter| {{#var:Bandbreite}} }}=== | |||

{{Kasten| {{#var:Bandbreiten-Einstellungen}} }} | |||

|- | |||

| rowspan="3" | {{b|{{#var:Bandbreitenbegrenzung-Policy}} }} || {{Button|None|dr}} || {{#var:Bandbreitenbegrenzung-Policy--None--desc}} | |||

| class="Bild" rowspan="7" | {{Bild | {{#var:Bandbreite--Bild}}|{{#var:Bandbreite--cap}} }} | |||

|- | |||

| {{MenuD | {{#var:Gesamte Bandbreite begrenzen}} }} || {{#var:Gesamte Bandbreite begrenzen--desc}} | |||

|- | |||

| {{MenuD | {{#var:Bandbreite per Host begrenzen}} }} || {{#var:Bandbreite per Host begrenzen--desc}} | |||

|- class="Leerzeile" | |||

| {{Kasten| {{#var:Bandbreitenbegrenzung}} }} | |||

|- | |||

| {{Beschriftung | {{#var:Globale Bandbreite}} }} || {{ic | 2.000.000|c}} kbit/s || {{#var:Default-Wert}} | |||

|- | |||

| {{Beschriftung | {{#var:Bandbreite per Host}} }} || {{ic | 64.000|c}} kbit/s || {{#var:Default-Wert}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

==={{Reiter| {{#var:App Blocking}} }}=== | |||

{{KastenGrau | {{#var:Anwendung zulassen}} }} | |||

|- | |||

| <p>{{ButtonAn| {{spc|check|o|-|class=fas}} }} {{#var:Anwendung zugelassen}}</p><p>{{ButtonAus | {{spc|ban|o|-|class=fas}} |class=bc__rotaus }} {{#var:Anwendung blockiert}}</p> || colspan="2" | {{#var:App Blocking--desc}} | |||

{| class="noborder" | |||

| | |||

* {{#var:Andere IMs}} | |||

* AOL | |||

* ICQ | |||

* Netviewer | |||

* Skype | |||

| | |||

* Teamviewer | |||

* Trillian | |||

* Webradio | |||

* Yahoo | |||

|} | |||

| class="Bild" rowspan="2" | {{Bild | {{#var:App Blocking--Bild}}|{{#var:App Blocking--cap}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

=== {{Reiter| {{#var:SSL-Interception}} }} === | |||

{{#var:SSL-Interception--desc}} | |||

|- | |||

{{:UTM/APP/SSL-Interception_v12.2|Abb=true}} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="3" | | |||

=== {{Reiter| {{#var:Transparenter Modus}} }} === | |||

|- | |||

| {{KastenGrau| {{#var:Transparenter Modus}} }} || {{ButtonAus|Aus}} || {{#var:Transparenter Modus--desc}} | |||

| class="Bild" rowspan="2" | {{Bild | {{#var:Transparenter Modus--Bild}}|{{#var:Transparenter Modus--cap}} }} | |||

|- class="Leerzeile" | |||

| | |||

|- class="Leerzeile" | |||

| colspan="2" | {{Button| {{#var:Transparente Regel hinzufügen}} |+}} <!--|| {{#var:Transparente Regel hinzufügen--desc}}--> | |||

|- | |||

| {{Beschriftung | {{#var:Protokoll}} }} || {{MenuD | HTTP}} oder {{Button|HTTPS|dr}} || {{#var:Protokoll--desc}} | |||

| class="Bild" rowspan="6" | {{Bild | {{#var:Transparente Regel hinzufügen--Bild}}|{{#var:Transparente Regel hinzufügen--cap}} }} | |||

|- | |||

| rowspan="2" | {{Beschriftung | {{#var:Typ}} }} || {{Button|Include|dr}} || {{#var:Typ-include--desc}} | |||

|- | |||

| {{Button|Exclude|dr}} || {{#var:Typ-exclude--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Quelle}} }} || {{Button|internal-network|dr}} || {{#var:Quelle--desc}} | |||

|- | |||

| {{Beschriftung | {{#var:Ziel}} }} || {{Button|internet|dr}} || {{#var:Ziel--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

<br clear=all> | |||

=== {{Reiter | {{#var:Captive Portal}} }} === | |||

{{#var:Captive Portal--desc}} | |||

<!-- | |||

{{pt | CP Proxy captive auth.PNG | Captive Portal Konfiguration}}Das Captive Portal leitet einen Client in einem Netzwerk auf eine spezielle Webseite (sog. Landingpage) um, bevor dieser sich normal in das Internet verbinden kann. So muss die Annahme der Nutzungsbedingung erfolgen und es kann eine zusätzliche Authentifizierung konfiguriert werden. Eine vollständige Anleitung findet sich unter [[Captive_Portal]].<p></p><p>An dieser Stelle erfolgt die Konfiguration, die Auswirkungen auf den HTTP-Proxy hat.</p> | |||

{{TabP | {{Beschriftung |Captive Portal:}} |Dieser Schalter aktiviert oder deaktiviert {{ButtonAus|Aus}} das Captive Portal. | 16em|6px}} | |||

{{TabP | {{Beschriftung |Authentifizierung:}} |{{ButtonAus|Aus}} Hier kann, wenn gewünscht, eine Authentifizierung der Benutzer erzwungen werden. | 16em|6px}} | |||

{{TabP | {{Beschriftung |Zertifikat:}} |Zertifikat, mit dem sich das Captive Portal beim Benutzer ausweist. | 16em|6px}} | |||

{{Tabp | {{Beschriftung |Maximale Verbindungszeit:}} |{{sw|1800}} (Sekunden). Der Zeitraum, in dem eine Anmeldung im Captive Portal gültig ist.<br>Ist die voreingestellte Zeit abgelaufen, wird der Web-Zugriff ins Internet gesperrt und eine erneute Bestätigung der Nutzungsbedingungen (und, wenn gewünscht, der Authentifizierung) ist von Nöten. | 16em|6px}} | |||

{{Tabp | {{Beschriftung |Hostname der Portalseite:}} |Dieser sollte, bei einem Zertifikat für einen FQDN, dem Common Name des Zertifikats entsprechen.<br> | |||

Bei einem Wildcardzertifikat muss der Hostname der Antwort auf eine DNS-Anfrage des Clients entsprechen. | 16em|6px}} | |||

{{Tabp | {{Beschriftung |Port der Portalseite:}} |{{sw|8085}} Es muss ein Port für das Captive Portal definiert sein, dieser kann aber geändert werden. | 16em|6px}} | |||

{{Tabp | {{Beschriftung |Netzwerkobjekte:}} |In dieser Select-Box müssen die Netzwerkobjekte ausgewählt werden, die auf die Landingpage umgeleitet werden sollen. | 16em|6px}} | |||

{{Tabp | {{Beschriftung |Nutzungsbedingungen:}} |Aus Haftungsgründen können wir hier keine Vorlage bereitstellen. | 16em|6px}} | |||

<br clear=all> | |||

--> | |||

Aktuelle Version vom 31. Januar 2024, 08:44 Uhr

notempty

Letzte Anpassung zur Version: 12.2.0

- Geändertes Standard-Verhalten: Zugriff auf den HTTP-Proxy nur noch aus bekannten Netzen

- Zugriff auf interne Ziele über den HTTP-Proxy lässt sich jetzt deaktivieren

- Die SNI-Validierung ist deaktivierbar

Einleitung

Der Proxy dient als Vermittler zwischen Internet und dem zu schützenden Netz.

Die Clients stellen Ihre Anfragen an den Proxy und dieser reicht sie an die entsprechenden Server weiter.

Die tatsächliche Adresse des Clients bleibt dem Server verborgen.

Auf diesem Wege ist es möglich, den Datenverkehr auf Viren und ungewollte Inhalte zu überprüfen.

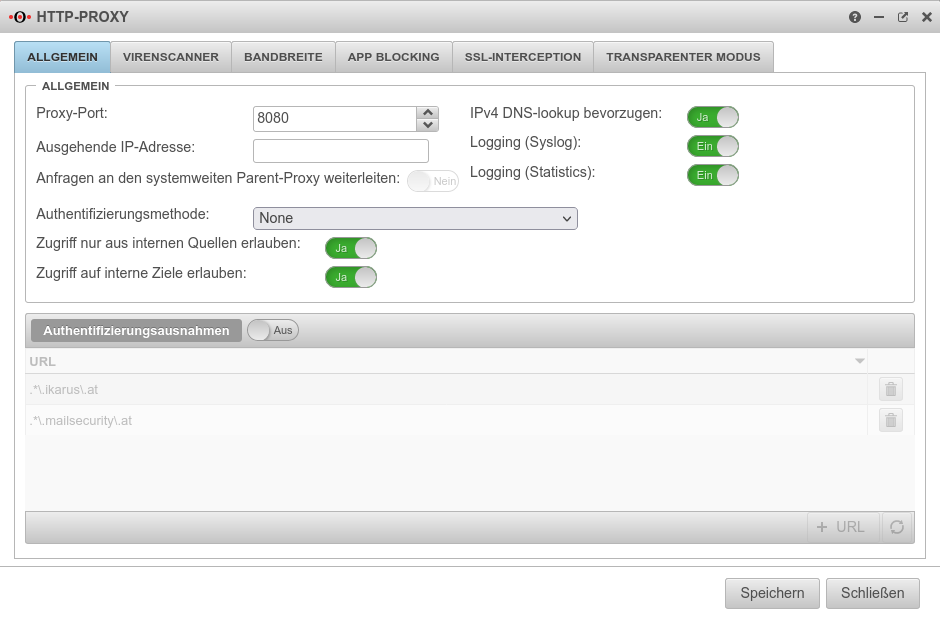

Allgemein

notempty

| Beschriftung | Wert | Beschreibung |  | ||

|---|---|---|---|---|---|

Allgemein

| |||||

| Proxy Port | 8080 | gibt an, auf welchem Port der Proxy anzusprechen ist | |||

| Ausgehende Adresse | Die ausgehende Adresse wird für 2 Szenarien benutzt:

Der Proxy wird in diesem Beispiel an die schnellere DSL Leitung gebunden:

Anbindung an einen Webserver im VPN-Netz:

| ||||

| Anfragen an den systemweiten Parent-Proxy weiterleiten: | Nein | Falls vor dem HTTP-Proxy noch ein weiterer Proxy benutzt wird, muss diese Funktion aktiviert werden. Die Konfiguration erfolgt unter | |||

| IPv4 DNS lookup bevorzugen | Ja | Hier kann festgelegt werden, ob die Namensauflösung bevorzugt mit IPv4-Adressen geschehen soll | |||

| Logging (Syslog) | Ein | Schreibt ein generelles Syslog für den HTTP-Proxy (Aufruf: Reiter Log | |||

| Logging (Statistics) | Ein | Schreibt ein statistisches Log Aufruf: Reiter HTTP-Proxy Statistiken | |||

| Authentifizierungsmethode | Der Proxy bietet verschiedene Möglichkeiten zur Authentifizierung. Die Möglichkeiten sind: | ||||

| Der HTTP-Proxy verarbeitet ohne Authentifizierung alle Anfragen | |||||

| Bei einer Basic Authentifizierung werden die User gegen die hinterlegten Benutzer unter Reiter Benutzer auf der Firewall abgefragt | |||||

| Hier muss die Firewall dem Server bekannt gemacht werden. Dies kann im Webinterface unter eingerichtet werden. | |||||

| Hier muss die Firewall dem Server bekannt gemacht werden. Dies kann im Webinterface unter eingerichtet werden. | |||||

| Zugriff nur aus internen Quellen erlauben: ab v12.2 | Ja default |

Geändertes Default-Verhalten ab v12.2 Der Zugriff auf den HTTP-Proxy ist im Default nur noch aus internen Quellen möglich. Das sind:

| |||

| Zugriff auf interne Ziele erlauben: ab v12.2 | Ja default |

Über den HTTP-Proxy sind auch alle internen Netze erreichbar (der Portfilter wurde bereits durchlaufen um den HTTP-Proxy zu erreichen). Durch die Deaktivierung Nein wird das verhindert und der Zugriff auf andere interne Netze muss ohne HTTP-Proxy über den Portfilter explizit erlaubt werden. | |||

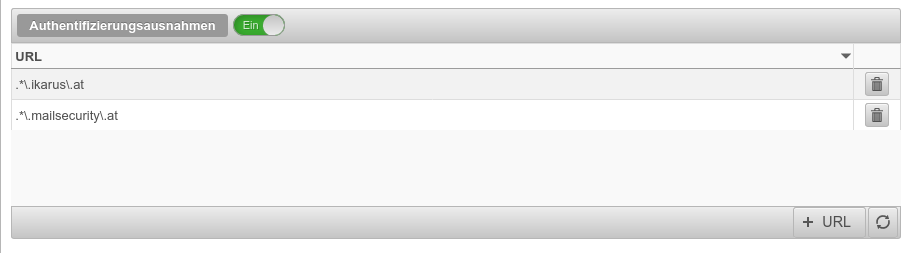

| Authentifizierungsausnahmen | Aus | Hier gelistete URLs werden ohne vorherige Authentifizierung aufgerufen. Als Vorgabe stehen hier Seiten, die für den Securepoint Antivirus Pro verwendet werden. Weitere Hinweise im Artikel HTTP-Proxy Authentifizierungsausnahmen |

| ||

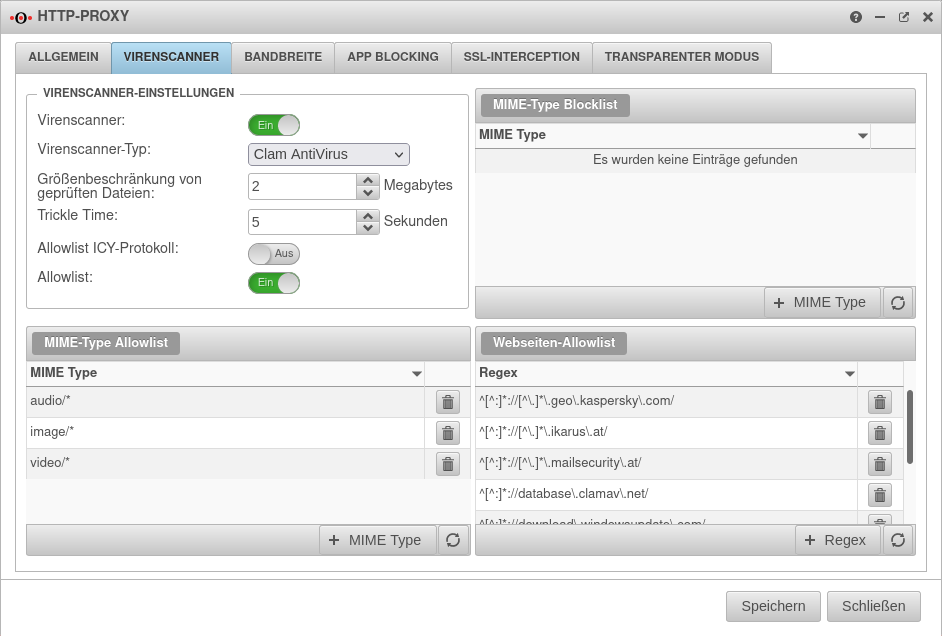

Virenscanner Virenscanner-Einstelungen

| |||||

| Virenscanner: | Ein | Aktiviert bzw. deaktiviert die Virenscanner-Funktion der UTM (Im Default: aktiv) |

| ||

| Virenscanner-Typ: | Es kann gewählt werden zwischen: und | ||||

| Größenbeschränkung von geprüften Dateien: | 2 Megabytes | Legt fest, wie groß die Dateien sein dürfen, die vom Virenscanner überprüft werden sollen | |||

| Trickle Time: | 5Sekunden | Intervall, in dem Daten vom Proxy an den Browser übergeben werden, damit während der Virenprüfung der Browser das Laden nicht abbricht | |||

| Allowlist ICY-Protokoll | Ein Webradio-Protokoll das hier von der Prüfung ausgenommen werden kann | ||||

| Allowlist | Ein | Damit werden die folgenden Allowlist-Einträge aktiviert oder deaktiviert. Die Blocklist ist immer aktiviert! | |||

| Mime-Type-Blocklist | |||||

| application/x-shockwave-flash Beispiel |

Hier aufgeführte Mime-Typen werden in jedem Falle geblockt. Mit der Schaltfläche öffnet sich ein Dialog, in dem aus einem Dropdown-Menü ein Mime-Type ausgewählt oder ein individueller Typ eingetragen werden kann. | ||||

| Mime-Type-Allowlist | |||||

| application/pkcs10 Beispiel |

Hier aufgeführte Mime-Typen werden nicht gescannt. Standard-Vorgabe:

| ||||

| Webseiten-Allowlist | |||||

| ^[^:]*://[^\.]*\.ikarus\.at/ | Hier ist es möglich eigene Filter aufgrund von Regular Expressions (Regex) zu erstellen. Viren von diesen Seiten werden nicht erkannt ! Einige Update-Server, die unter Verwendung eines Virenscanners Probleme bereiten, sind bereits vorkonfiguriert. Hinweis: Damit iTunes korrekt mit dem Internet kommunizieren kann, sind weitere Ausnahmen notwendig. | ||||

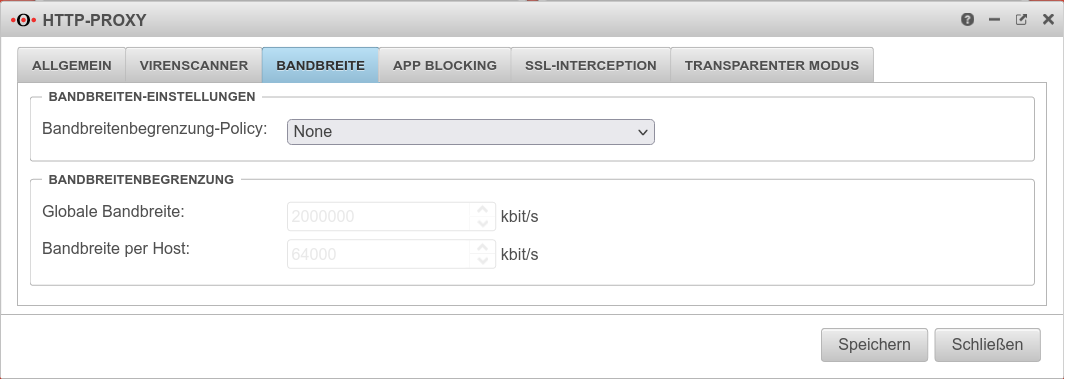

Bandbreite Bandbreiten-Einstellungen

| |||||

| Bandbreitenbegrenzung-Policy | Die Bandbreite wird nicht begrenzt |  | |||

| Der Proxy verwendet in diesem Fall nur die angegebene maximale Bandbreite und lässt den Rest der Bandbreite von Ihrer Internetverbindung unberührt. (Diese Bandbreite teilen sich alle Hosts die mit dem Proxy verbunden sind.) | |||||

| Bandbreite für jeden einzelnen Host. Die limitierte Bandbreite für Hosts kann nicht die globale Bandbreite übersteigen. | |||||

Bandbreitenbegrenzung

| |||||

| Globale Bandbreite: | 2.000.000 kbit/s | Default-Wert, falls aktiviert | |||

| Bandbreite per Host: | 64.000 kbit/s | Default-Wert, falls aktiviert | |||

App BlockingAnwendung zulassen | |||||

Anwendung zugelassen Anwendung blockiert |

Hier gibt es die Möglichkeit Anwendungen gezielt zu blocken. Dieses geschieht einfach per Aktivierung der unerwünschten Anwendung. Weitere, noch umfangreichere Möglichkeiten des Blocking gibt es unter

|

| |||

SSL-InterceptionMit dem Feature SSL-Interception ist es möglich, Schadcode in SSL-verschlüsselten Datenströmen bereits am Gateway zu erkennen. Es unterbricht die verschlüsselten Verbindungen und macht die Datenpakete für Virenscanner und andere Filter sichtbar. Die Datenübertragung zum Client erfolgt dann wieder verschlüsselt. | |||||

| SSL-Interception: | Ein | Aktiviert die SSL-Interception |  | ||

| Webfilter basiert: | Nein | Bei Aktivierung werden lediglich vom Webfilter blockierte Verbindungen abgefangen. Dadurch wird das Problem umgangen, daß es Seiten gibt, die ein Unterbrechen der Verschlüsselung nicht tolerieren (z.B. Banking-Software), ohne das man dafür extra eine Ausnahme definieren muss. | |||

| SNI validieren Nur verfügbar wenn Webfilter basiert aktiv |

Ein | Ohne Server Name Indication Validierung können Clients die SNI beliebig manipulieren, um den Webfilter zu passieren. | |||

| Nicht erkannte Protokolle erlauben: | Ein | Wenn dieser Schalter deaktiviert ist, werden nicht erkannte Protokolle blockiert | |||

| CA-Zertifikat: | Hier muss eine CA ausgewählt werden, die die Verbindung nach dem entschlüsseln (und scannen) wieder verschlüsseln kann. Der Public-Key der CA muss auf allen Client Rechnern, die SSL-Interception nutzen sollen, installiert werden. Herunterladen kann hier direkt mit ⬇Public-Key herunterladen erfolgen. | ||||

| Der Public-Key sollte auf den Clients, die die SSL-Interception nutzen sollen installiert werden, um Zertifikatsfehler zu vermeiden | |||||

| Zertifikatsverifizierung: | Aus | Sollte unbedingt aktiviert werden Damit überprüft der HTTP-Proxy, ob das Zertifikat der aufgerufenen Seite vertrauenswürdig ist. Da der Browser nur noch das lokale Zertifikat sieht, ist eine Überprüfung durch den Browser nicht mehr möglich. | |||

| Ausnahmen für SSL-Interception | Ein | Es besteht die Möglichkeit Ausnahmen im Format der Regular Expressions zu definieren. Da hier aber nur https ankommen kann, wird hier, anders als bei dem Virenscanner, nicht auf Protokolle gefiltert. Mit werden neue Ausnahmen hinzu gefügt. Eine Ausnahme für www.securepoint.de würde also lauten:

.*\.securepoint\.de" | |||

| Ausnahmen für Zertifikatsverifizierung | Aus | Hier können Ausnahmen für die Zertifikatsverifizierung im Regex-Format hinzugefügt werden. | |||

Transparenter Modus | |||||

| Transparenter Modus | Aus | Durch den transparenten Modus ist der Proxy für die Clients nicht sichtbar, der Client sieht seine Internetverbindung (HTTP) als ob kein Proxy davor geschaltet wäre. Dennoch geht der gesamte HTTP Stream über den Proxy, wodurch keine Einstellungen auf dem Client vorgenommen werden müssen. Dabei gibt es aber die gleichen Möglichkeiten, den Datenstrom zu analysieren / blocken / filtern / manipulieren, als ob ein fest eingetragener Proxy benutzt würde. Jedes Netzwerkobjekt bzw. jede Gruppe von Netzwerkobjekten, die den transparenten Proxy nutzen sollen, müssen hier hinterlegt werden. |

| ||

| Protokoll | oder | Protokoll, das verwendet wird |  | ||

| Typ | Der transparente Modus wird angewendet | ||||

| Der transparente Modus wird nicht angewendet | |||||

| Quelle: | Quell-Netzwerkobjekt, angelegt unter Reiter Netzwerkobjekte | ||||

| Ziel: | Ziel-Netzwerkobjekt | ||||

Captive Portal

Das Captive Portal wird ab v12.1 in einem eigenen Menü unter konfiguriert. Hierzu gibt es einen eigenen Wiki-Artikel.