Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

K Textersetzung - „sptable2 spezial“ durch „sptable2 Paketfilter“ |

||

| (8 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{:UTM/VPN/SSL VPN-Roadwarrior-Netmap.lang}} | |||

{{var | neu--Layoutanpassung | |||

| Layoutanpassung | |||

| Layout adjustment }} | |||

{{var | neu--Screenshots aktualisiert | |||

| Screenshots aktualisiert | |||

| Screenshots updated }} | |||

</div><div class="new_design"></div>{{Select_lang}}{{TOC2|class=col-md-9}} | |||

{{Header|12.6.0| | |||

* | * {{#var:neu--Layoutanpassung}} | ||

* {{#var:neu--Screenshots aktualisiert}} | |||

|[[UTM/VPN/SSL VPN-Roadwarrior-Netmap_v11.7 | 11.7]] | |||

[[UTM/VPN/SSL VPN-Roadwarrior-Netmap_v11.6 | 11.6.12]] | |||

| | |||

}} | |||

---- | |||

=== | === {{#var:Einleitung}} === | ||

<div class="einrücken"> | |||

{{#var:Einleitung--desc}} | |||

<br clear=all></div> | |||

{{Bild|{{#var:Beispiel--Bild}}|class=Bild-t noborder width-xxl}} | |||

{{#var:Beispiel--desc1}} | |||

{| | |||

| {{b|Roadwarrior Pool:}} || 192.168.0.0/24 | |||

|- | |||

| {{b|{{#var:Internes Netz der Standorte}}:}} || 192.168.175.0/24 | |||

|- | |||

| {{b|{{#var:Netmap-Netz des ersten Standort}}:}} || 192.168.1.0/24 | |||

|- | |||

| {{b|{{#var:Netmap-Netz des zweiten Standort}}:}} || 192.168.2.0/24 | |||

|} | |||

{{#var:Beispiel--desc2}} | |||

<br clear=all> | |||

---- | |||

=== {{#var:Konfiguration des SSL-VPN Roadwarriorserver mit Netmap}} === | |||

==== {{#var:Vorbereitungen}} ==== | |||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

| {{Menu-UTM|Firewall|{{#var:Netzwerkobjekte}}|||w}} | |||

| class="Bild" rowspan="3" | {{Bild| {{#var:Vorbereitungen--Bild}} | {{#var:Vorbereitungen--cap}}|| {{#var:Netzwerkobjekt bearbeiten}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | |||

|- | |||

| {{#var:Vorbereitung--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

==== {{#var:Einstellung im SSL-VPN Server}} ==== | |||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

| {{Menu-UTM|VPN|SSL-VPN|||w}} | |||

| class="Bild" rowspan="3" | {{Bild| {{#var:Einstellung im SSL-VPN Server--Bild}} | {{#var:Einstellung im SSL-VPN Server--cap}}||{{#var:SSL-VPN Verbindung bearbeiten}}|VPN|SSL-VPN|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | |||

|- | |||

| {{#var:Einstellung im SSL-VPN Server--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

==== {{#var:Netzwerkobjekte erstellen}} ==== | |||

<div class="einrücken"> | |||

{{#var:Netzwerkobjekte erstellen--desc}} | |||

<br clear=all></div> | |||

{| class="sptable2 pd5 zh1 Einrücken" | |||

! {{#var:Bezeichnung}} !! class="mw13" | {{#var:Wert}} !! {{#var:Beschreibung}} | |||

| class="Bild" rowspan="6" | {{Bild| {{#var:Netzwerkobjekte erstellen--Bild}} | {{#var:Netzwerkobjekte erstellen--cap}} || {{#var:Netzwerkobjekt hinzufuegen}}|Firewall|{{#var:Netzwerkobjekte}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | |||

|- | |||

| {{b|{{#var:Name}}:}} || {{ic|{{#var:Name--val}}|class=available}} || {{#var:Name--desc}} | |||

|- | |||

| {{b|{{#var:Typ}}:}} || {{ic|{{#var:Typ--val}}|dr|class=available}} || {{#var:Typ--desc}} | |||

|- | |||

| {{b|{{#var:Adresse}}}}: || {{ic|192.168.1.0/24|class=available}} || {{#var:Adresse--desc}} | |||

|- | |||

| {{b|{{#var:Zone}}:}} || {{ic|{{#var:Zone--val}}|dr|class=available}} || {{#var:Zone--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

==== {{#var:Paketfilterregeln}} ==== | |||

{| class="sptable2 pd5 zh1 Einrücken noborder" | |||

| {{#var:Paketfilterregeln--desc1}} | |||

| class="Bild" rowspan="2" | {{Bild| {{#var:Paketfilterregeln--Bild1}} | {{#var:Paketfilterregeln--cap1}} | |{{#var:Regel bearbeiten}}|Firewall|{{#var:Paketfilter}}|icon=fa-floppy-disk-circle-xmark|icon2=fa-close}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

=== | {| class="sptable2 pd5 zh1 Einrücken" | ||

| class="noborder" colspan="3" | {{#var:Paketfilterregeln--desc2}} | |||

|- | |||

! {{#var:Bezeichnung}} !! class="mw13" | {{#var:Wert}} !! {{#var:Beschreibung}} | |||

| class="Bild" rowspan="13" | {{Bild| {{#var:Paketfilterregeln--Bild2}} | {{#var:Paketfilterregeln--cap2}} | |{{#var:Regel hinzufuegen}}|Firewall|{{#var:Paketfilter}}|icon=fa-save|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close}} | |||

|- | |||

| class="noborder" | {{Kasten|{{#var:Allgemein}}}} | |||

|- | |||

| {{b|{{#var:Quelle}}:}} || {{ic|{{spc | net | o | - }}internal-network|dr|class=available}} || {{#var:Quelle--desc}} | |||

|- | |||

| {{b|{{#var:Ziel}}:}} || {{ic|{{spc | vpn-network | o | - }}Roadwarrior|dr|class=available}} || {{#var:Ziel--desc}} | |||

|- | |||

| {{b|{{#var:Dienst}}:}} || {{ic|{{spc | other | o | - }}any|dr|class=available}} || {{#var:Dienst--desc}} | |||

|- | |||

| {{b|{{#var:Aktion}}:}} || {{ic|ACCEPT |dr|class=available}}|| {{#var:Aktion--desc}} | |||

|- | |||

| class="noborder" | {{Kasten|[ - ] NAT}} | |||

|- | |||

| {{b|{{#var:Typ}}:}} || {{ic|NETMAP|dr|class=available}} || {{#var:Typ--desc}} | |||

|- | |||

| {{b|{{#var:Netzwerkobjekt}}:}} || {{ic|{{spc | net | o | - }}{{#var:Netzwerkobjekt--val}}|dr|class=available}} || {{#var:Netzwerkobjekt--desc}} | |||

|- | |||

| {{b|{{#var:Dienst}}:}} || {{ic|{{spc | other | o | - }}any|dr|class=available}} || {{#var:NATDienst--desc}} | |||

|- class="Leerzeile" | |||

| | |||

|} | |||

<div class="einrücken"> | |||

{{#var:Vergleich--desc}} | |||

{| class="sptable2 Paketfilter pd5 tr--bc__white zh1" | |||

|- class="bold small no1cell" | |||

| rowspan="3" class="Leerzeile pd0 pdr05 bc__default fs-initial normal" | {{#var:Portfilterregel--desc}} | |||

| || # || class=mw12 | {{#var:Quelle}} || class=mw12 | {{#var:Ziel}} || class=mw12 | {{#var:Dienst}} || class=mw6 | NAT || {{#var:Aktion}} || {{#var:Aktiv}} || class=mw5 | | |||

|- | |||

| {{spc|drag|o|-}} || 5 || {{spc|vpn-network|o|-}} Roadwarrior || {{spc|network|o|-}} internal-network || {{spc|tcp|o|-}} ms-rdp || || {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||copy|fs=14}}{{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|- | |||

| {{spc|drag|o|-}} || 6 || {{spc|network|o|-}} internal-network || {{spc|vpn-network|o|-}} Roadwarrior || {{spc|other|o|-}} any || {{Kasten|NM|blau}}|| {{Kasten|Accept|grün}} || {{ButtonAn|{{#var:ein}} }} || {{Button||copy|fs=14}}{{Button||w|fs=14}}{{Button||trash|fs=14}} | |||

|- class="Leerzeile" | |||

| colspan="9" class=bc__default| | |||

|} | |||

</div> | |||

---- | |||

=== {{#var:Hinweise}} === | |||

<div class="einrücken"> | |||

{{#var:Hinweise--desc}} | |||

</div> | |||

=== | |||

</ | |||

Aktuelle Version vom 29. Mai 2024, 10:47 Uhr

Letzte Anpassung zur Version: 12.6.0

- Layoutanpassung

- Screenshots aktualisiert

Einleitung

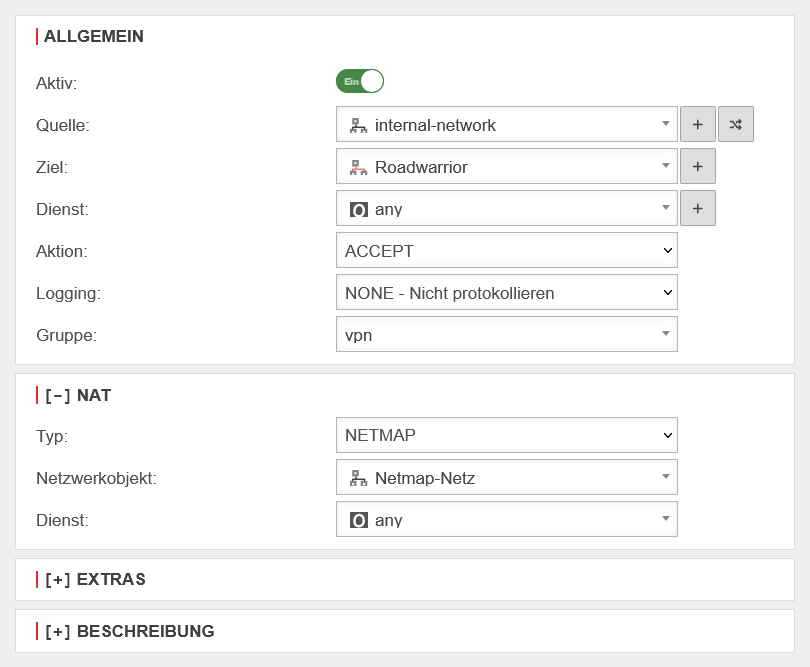

In diesem Wiki wollen wir den Fall behandeln, wenn ein Roadwarrior gleichzeitig eine VPN Verbindung zu verschiedenen Zielen aufbaut, die aber jeweils das gleiche Subnetz verwenden. Weiterhin bekommt der VPN-Client auch noch eine Adresse aus dem gleichen Roadwarrior Pool von den VPN-Servern. In diesem Fall hätte der Client natürlich das Problem, dass er nicht zwischen den Zielen unterscheiden kann.

Hierbei kann der NAT-Typ NETMAP Abhilfe schaffen.

In unserem Beispiel nehmen wir die folgenden Vorgaben an:

| Roadwarrior Pool: | 192.168.0.0/24 |

| Internes Netz der Standorte: | 192.168.175.0/24 |

| Netmap-Netz des ersten Standort: | 192.168.1.0/24 |

| Netmap-Netz des zweiten Standort: | 192.168.2.0/24 |

Weiterhin gehen wir davon aus, dass die SSL-VPN Roadwarrior Verbindung bereits eingerichtet ist und funktioniert.

Konfiguration des SSL-VPN Roadwarriorserver mit Netmap

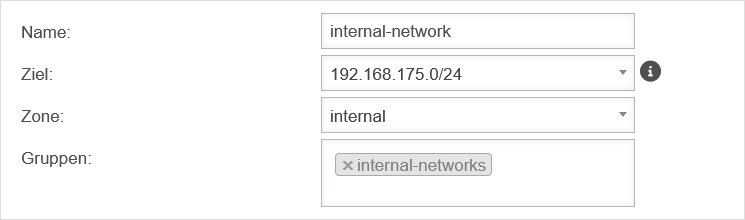

Vorbereitungen

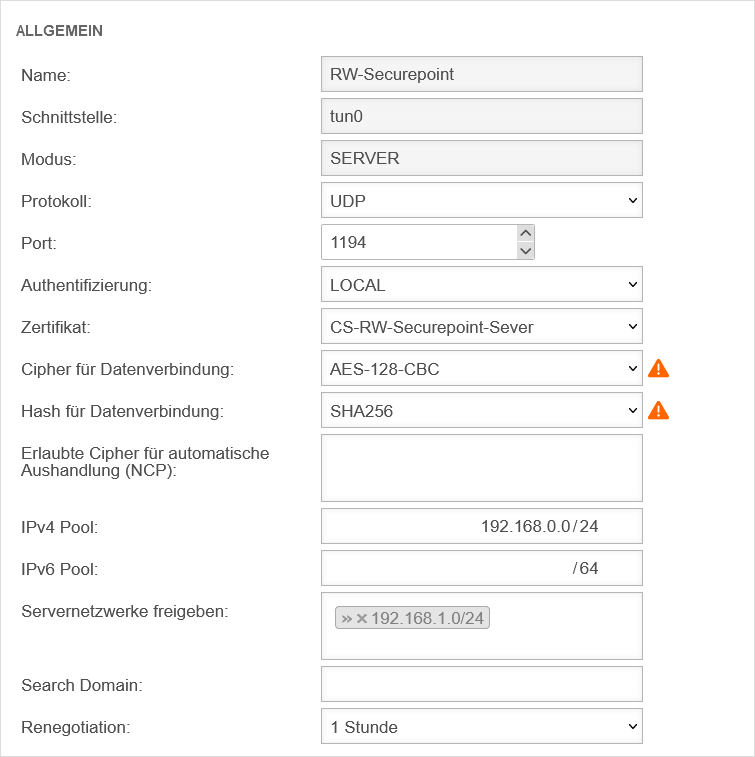

Einstellung im SSL-VPN Server

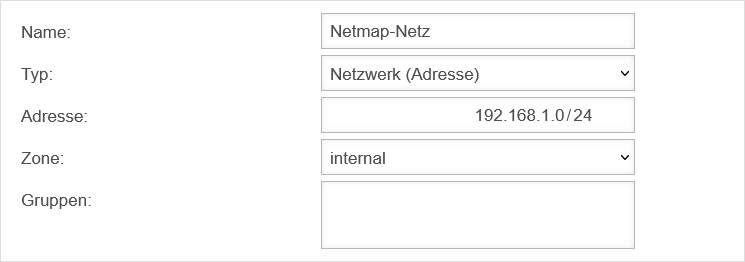

Netzwerkobjekte erstellen

Neben dem vorhandenen Netzwerkobjekt für den Roadwarrior wird ein weiteres für das Netmap-Netz mit den folgenden Eigenschaften benötigt, um eine entsprechende Paketfilterregel zu erstellen:

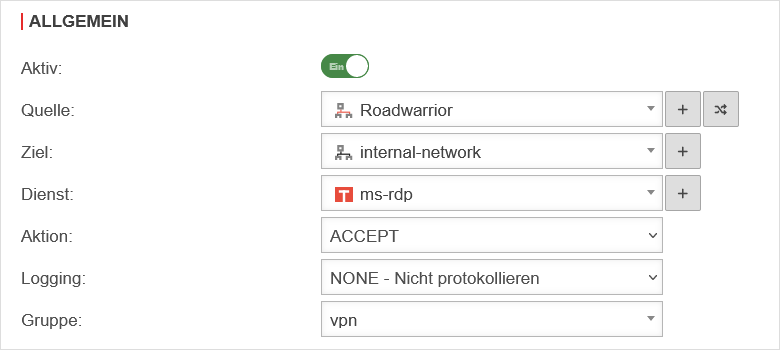

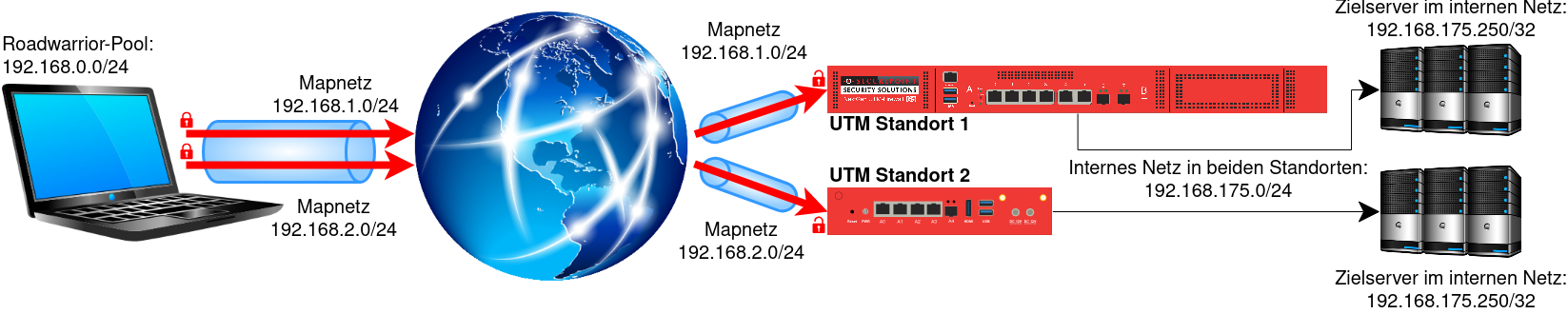

Paketfilterregeln

Die Übersicht der Paketfilter sollte nun folgende Zeilen enthalten:

| # | Quelle | Ziel | Dienst | NAT | Aktion | Aktiv | |||

| 5 | Accept | Ein | |||||||

| 6 | NM | Accept | Ein | ||||||

Hinweise

Der VPN Client muss die Verbindung neu aufbauen, damit dieser auch das korrekte Subnetz übermittelt bekommt.

Der Zugriff vom Client auf einen Host im internen Netzwerk erfolgt dann über die IP-Adresse 192.168.2.x, da hier die Subnetzmaske /24 definiert wurde. Das letzte Oktett ist also die Original Host-IP.

Wenn wir in diesem Beispiel also den Host mit der Original IP-Adresse 192.168.0.1 ansprechen möchten, muss der Client die IP-Adresse 192.168.2.1 verwenden um diesen zu erreichen.

Der Client kann hier nur mit IP-Adressen auf die Hosts im internen Netzwerk zugreifen. Eine DNS Abfrage würde zur Folge haben, dass die Original IP des Hosts übertragen werden würde und darüber ist dieser vom Client nicht mehr erreichbar.