Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Andreb (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (8 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

{{ | {{Set_lang}} | ||

{{#vardefine:headerIcon|spicon-utm}} | |||

{{:UTM/KB/APP/HTTP Proxy-Windows.lang}} | |||

</div><div class="new_design"></div>{{TOC2}}{{Select_lang}} | |||

{{Header|12.6.0| | |||

* {{#var:neu--rwi}} | |||

|[[UTM/KB/APP/HTTP_Proxy-Windows_v11.7 | 11.7]] | |||

}} | |||

---- | |||

=== {{#var:Einleitung}} === | |||

<div class="einrücken"> | |||

{{#var:Einleitung--desc}} | |||

</div> | |||

---- | |||

{{h3|{{#var:Standard Proxy ohne Authentifizierung}}|{{#var:Szenario 1: Standard Proxy ohne Authentifizierung}} }} | |||

==== Webfilter ==== | |||

{{Bild| {{#var:Webfilter Regel erstellen--Bild}} |{{#var:Webfilterregel}}||{{#var:Regelsatz hinzufügen}}|{{#var:Anwendungen}}|Webfilter|icon=fa-copy|icon-text={{#var:Regelsatz kopieren}}|icon2=fa-floppy-disk-circle-xmark|icon3=fa-close|class=Bild-t}} | |||

<div class="einrücken"> | |||

{{#var:Webfilter Regel erstellen--desc}} | |||

<br> | |||

{{#var:Auflistung Seiten Zugriff}} | |||

Die Sterne vor und nach den URLs sind Wildcards | {{Einblenden| {{#var:Auswahl typischer Weise freizugebender URLs anzeigen}} | {{#var:hide}} |true|dezent}} | ||

*'''*windowsupdate.microsoft.com/*''' | |||

*'''*update.microsoft.com/*''' | |||

*'''*.windowsupdate.com/*''' | |||

*'''*download.microsoft.com/*''' | |||

*'''*test.stats.update.microsoft.com/*''' | |||

*'''www.msftncsi.com/ncsi*'''<br> | |||

*'''*ntservicepack.microsoft.com/*''' | |||

*'''*.delivery.mp.microsoft.com/*''' | |||

<br> | |||

{{#var:Die Sterne vor und nach den URLs sind Wildcards}} | |||

</div></div><br clear=all> | |||

{{Bild| {{#var:Webfilter Regel Übersicht--Bild}} |{{#var:Webfilterprofil mit Regel}}||Webfilter|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=Webfilter Log|icon2=fa-save|class=Bild-t}} | |||

{{#var:Webfilter Regel Übersicht--desc}} | |||

</div><br clear=all> | |||

==== {{#var:Virenscanner}} ==== | |||

{{Bild|{{#var:Virenscanner Allowlist--Bild}}|{{#var:Virenscanner Allowlist}}||{{#var:HTTP-Proxy}}|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=HTTP-Proxy Log|icon2=fa-save|class=Bild-t}} | |||

<div class="einrücken"> | |||

{{#var:Virenscanner--desc}} | |||

<br> | |||

<p>{{#var:Auflistung Seiten Zugriff}}</p> | |||

{{Einblenden| {{#var:Auswahl typischer Weise freizugebender URLs anzeigen}} | {{#var:hide}} |true|dezent}} | |||

= | *'''^[^:]*://[^\.]*\.windowsupdate\.microsoft\.com/''' | ||

*'''^[^:]*://[^\.]*\.update\.microsoft\.com/''' | |||

*'''^[^:]*://[^\.]*\.download\.microsoft\.com/''' | |||

*'''^[^:]*://[^\.]*\.windowsupdate\.com/''' | |||

</div></div></span> | |||

<br clear=all> | |||

</div> | |||

---- | |||

{{h3|{{#var:Standard Proxy mit Authentifizierung über NTLM}}|{{#var:Szenario 2: Standard Proxy mit Authentifizierung über NTLM}} }} | |||

=== | ==== {{#var:Authentifizierungsausnahme}} ==== | ||

====Authentifizierungsausnahme | {{Bild| {{#var:Authentifizierungsausnahme--Bild}} |{{#var:Webfilterprofil mit Regel}}||{{#var:HTTP-Proxy}}|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=HTTP-Proxy Log|icon2=fa-save|class=Bild-t}} | ||

<div class="einrücken"> | |||

{{#var:Authentifizierungsausnahme--desc}} | |||

<br> | |||

{{#var:Webfilter Regel erstellen--desc}} | |||

<p>{{#var:Auflistung Seiten Zugriff}}</p> | |||

'''.*\.update\.microsoft\.com''' | {{Einblenden| {{#var:Auswahl typischer Weise freizugebender URLs anzeigen}} | {{#var:hide}} |true|dezent}} | ||

'''.*\.windowsupdate\.microsoft\.com''' | *'''.*\.update\.microsoft\.com''' | ||

'''.*\.windowsupdate\.com''' | *'''.*\.windowsupdate\.microsoft\.com''' | ||

'''.*\.download\.microsoft\.com''' | *'''.*\.windowsupdate\.com''' | ||

'''www\.msftncsi\.com'''<br> | *'''.*\.download\.microsoft\.com''' | ||

*'''www\.msftncsi\.com''' | |||

</div></div></span> | |||

<br> | |||

{{#var:Da an dieser Stelle nicht mehr}} | |||

<br clear=all></div> | |||

---- | |||

{{h3|{{#var:Standard Proxy mit Authentifizierung über NTLM und SSL-Interception}}|{{#var:Szenario 3: Standard Proxy mit Authentifizierung über NTLM und Einsatz des SSL-Interception}} }} | |||

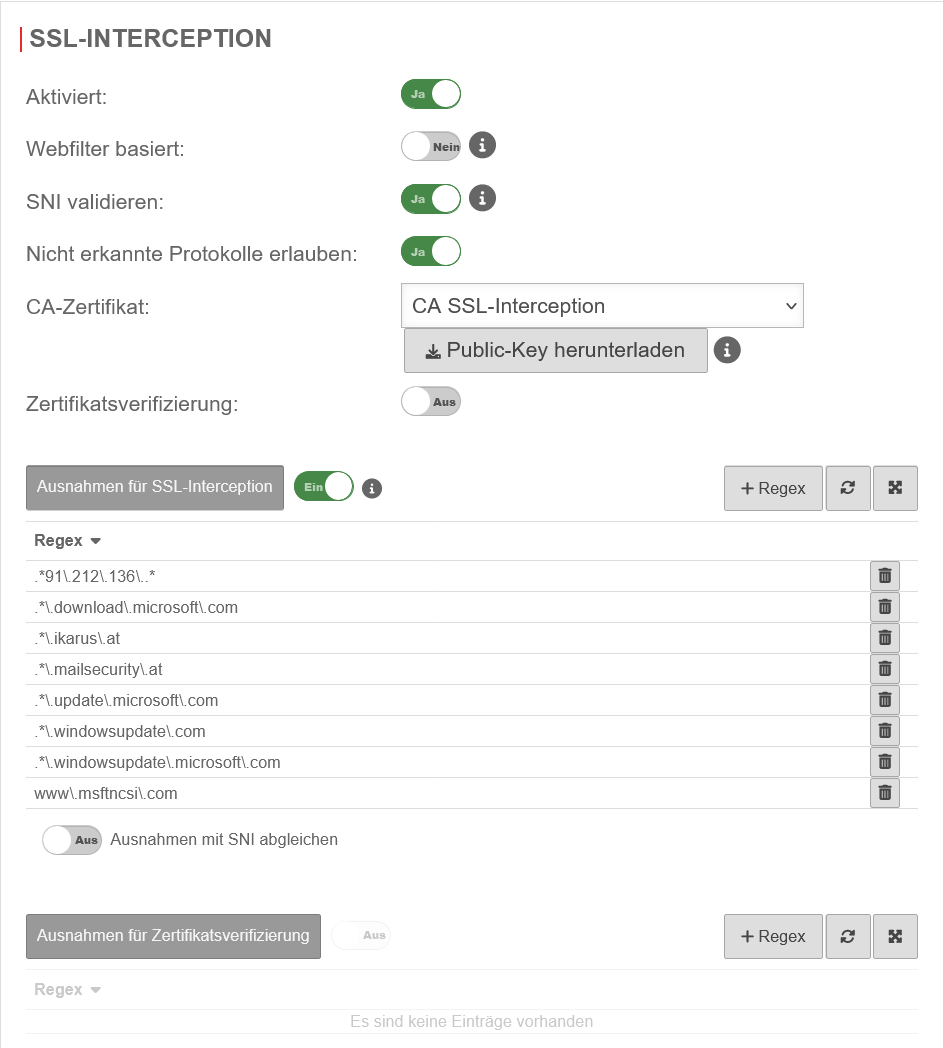

==== SSL-Interception ==== | |||

{{Bild|{{#var:SSL-Interception--Bild}}|{{#var:SSL-Interception Ausnahmen}}||{{#var:HTTP-Proxy}}|{{#var:Anwendungen}}|icon=fa-chart-bar|icon-text=HTTP-Proxy Log|icon2=fa-save|class=Bild-t}} | |||

<div class="einrücken"> | |||

{{#var:SSL-Interception--desc}} | |||

<br> | |||

{{#var:Webfilter Regel erstellen--desc}} | |||

<p>{{#var:Auflistung Seiten Zugriff}}</p> | |||

{{Einblenden| {{#var:Auswahl typischer Weise freizugebender URLs anzeigen}} | {{#var:hide}} |true|dezent}} | |||

*'''.*\.update\.microsoft\.com''' | |||

*'''.*\.windowsupdate\.microsoft\.com''' | |||

*'''.*\.windowsupdate\.com''' | |||

*'''.*\.download\.microsoft\.com''' | |||

*'''www\.msftncsi\.com''' | |||

</div></div></span> | |||

<br clear=all></div> | |||

Aktuelle Version vom 10. März 2025, 16:01 Uhr

Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

Einleitung

Für Windows-Updates werden einige Microsoft-Server aufgerufen, die die einzelnen Dateien zur Verfügung stellen. Ist ein Windows-Client direkt mit dem Internet verbunden, stellt dieses kein Problem dar, da es keine Regeln gibt, die Webseitenaufrufe reglementieren.

In einer Netzwerkumgebung können diese Regeln schnell negative Auswirkungen haben, so dass es ratsam ist, den Datenverkehr über die Portfilter und Proxys zu filtern, um Schadsoftware so wenig Angriffsfläche wie möglich zu bieten.

Eine gute Firewall Konfiguration zeichnet sich dadurch aus, dass jeder Client nur die Freigaben bekommt, wie er auch wirklich benötigt. Das bedeutet für die meisten Benutzer, die auf Webseiten im Internet zugreifen, dass diese über den HTTP-Proxy geleitet werden, sodass Webseitenaufrufe über den Webfilter geregelt und die Datenpakete auf Viren gescannt werden.

Windows verwendet ein Systemkonto, um sich mit den Microsoft-Servern zu verbinden und die Updates herunterzuladen. Hierbei ist es weder möglich, einen Proxy einzutragen noch eine Authentifizierung gegenüber dem HTTP-Proxy anzuwenden.

In der folgenden Dokumentation stellen wir drei Szenarien dar, die das Windowsupdate über den HTTP-Proxy und den Webfilter zulassen, wenn in den Windows Interneteinstellungen, beziehungsweise den einzelnen Anwendungen, die UTM als Proxy eingetragen wird, diese also nicht als transparenter Proxy dazwischen steht.

Standard Proxy ohne Authentifizierung

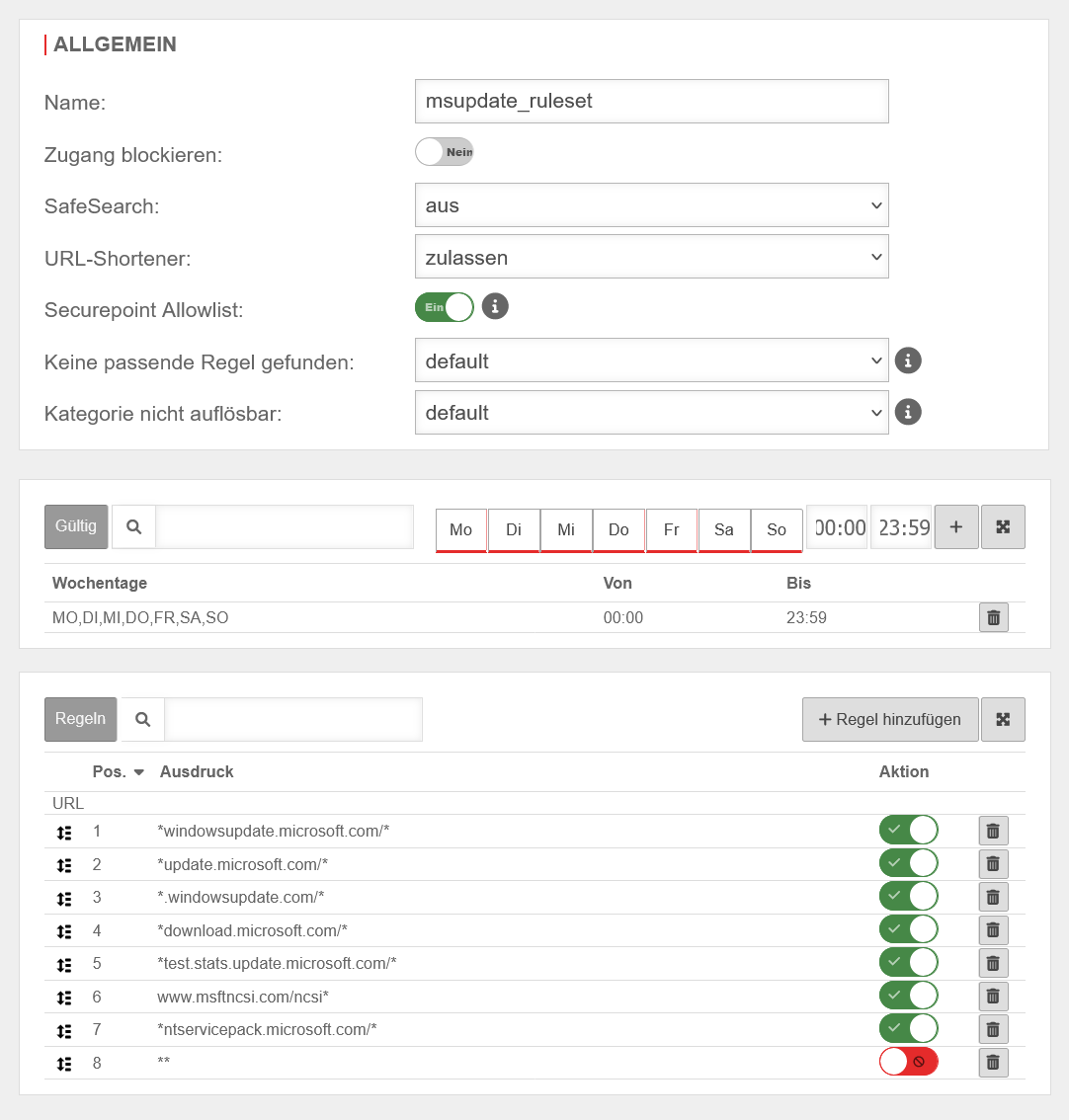

Webfilter

UTMbenutzer@firewall.name.fqdnAnwendungenWebfilter  Webfilterregel

Webfilterregel

In diesem Fall wird der HTTP-Proxy im transparenten Modus für die Systemkonten der Clients genutzt, in dem im Webfilter nur die für das Windows-Update benötigten Webseiten freigegeben werden.

Eine Auflistung, auf welche Seiten Zugriff benötigt wird findet sich auf diesen Seiten:

- https://learn.microsoft.com/de-de/windows/privacy/manage-windows-11-endpoints

- https://learn.microsoft.com/de-de/windows/privacy/windows-endpoints-1909-non-enterprise-editions

- *windowsupdate.microsoft.com/*

- *update.microsoft.com/*

- *.windowsupdate.com/*

- *download.microsoft.com/*

- *test.stats.update.microsoft.com/*

- www.msftncsi.com/ncsi*

- *ntservicepack.microsoft.com/*

- *.delivery.mp.microsoft.com/*

Die Sterne vor und nach den URLs sind Wildcards.

UTMbenutzer@firewall.name.fqdnAnwendungen  Webfilterprofil mit Regel

Webfilterprofil mit Regel

- Nachdem entsprechende URLs über das URL Feld des Regelsatzes hinzugefügt wurden, werden diese auf ‘‘zulassen‘‘ geschaltet.

- Als letzten Eintrag in der Liste wird in das URL Feld zwei Sterne ** eingetragen und die Regel wird auf ‘‘blockieren‘‘ geschaltet. Damit werden alle URLs blockiert, die nicht vor der letzten Regel im Regelsatz als zugelassen eingetragen sind.

- Dieser Regelsatz wird abgespeichert und in unserem Beispiel dem Profil der Netzwerkgruppe internal-networks hinzugefügt.

- Der Regelsatz ‘‘security‘‘ kann in diesem Profil entfernt werden, da alle anderen URLs ja durch diesem Regelsatz ohnehin nicht zugelassen werden.

- Das Menü für den Webfilter befindet sich unter dem Menüpunkt Anwendungen.

- Ebenfalls unter Anwendungen wird das Menü HTTP-Proxy aufgerufen. Hier muss zunächst überprüft werden ob der Transparente Modus aktiviert ist und es eine Regel gibt, mit der Datenpakete, die von der Quelle internal-network, mit dem Ziel internet und dem Protokoll HTTP über den Proxy leiten soll.

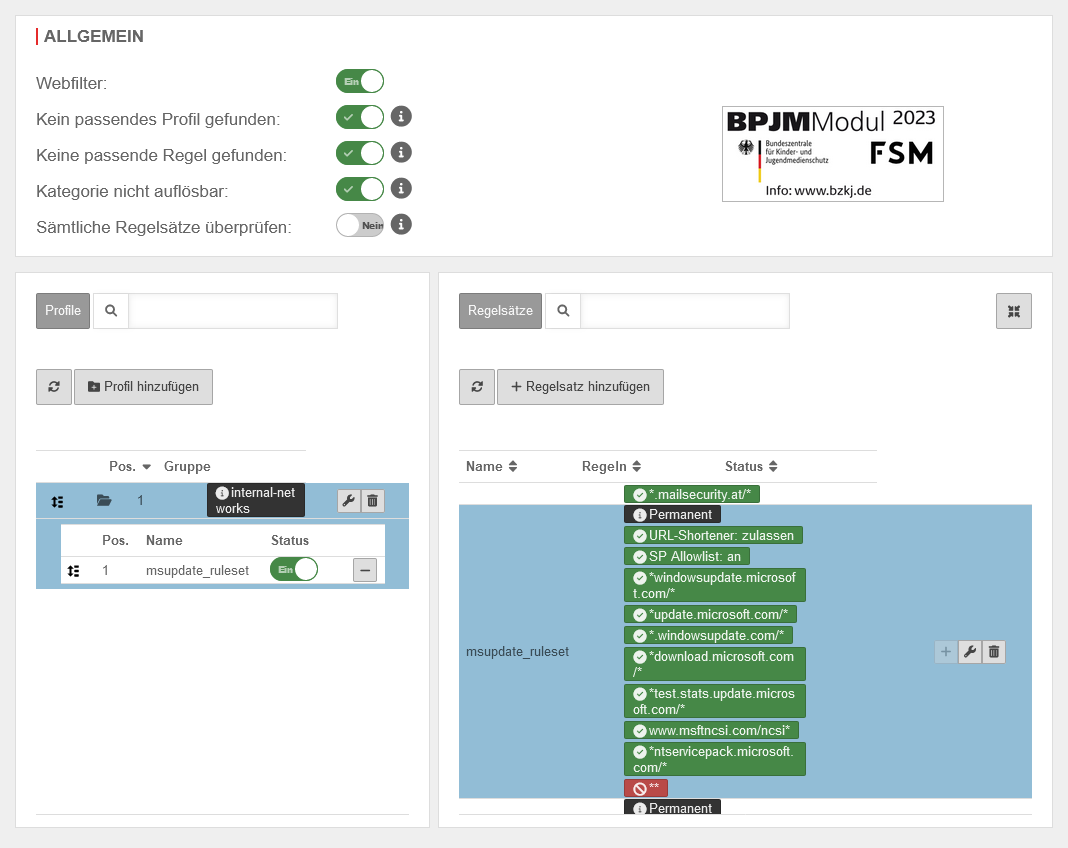

Virenscanner

UTMbenutzer@firewall.name.fqdnAnwendungen  Virenscanner Allowlist

Virenscanner Allowlist

Genau wie die Updates der lokalen Virenscanner, mögen auch die Microsoft Update Pakete nicht von einem Virenscanner überprüft werden.

Daher müssen hier auch noch die URLs der Microsoft Update-Server in die Webseiten-Allowlist des Virenscanners hinzugefügt werden. Zu beachten ist an dieser Stelle, dass es sich hierbei um reguläre Ausdrücke - Regular Expressions - handelt, bei der einige Zeichen zusätzliche Bedeutungen haben. Diese Sonderbedeutungen werden mit einem Backslash \ vor dem Zeichen entfernt. Zum Beispiel kann ein Punkt ein Platzhalter für jedes beliebige Zeichen sein.

Eine Auflistung, auf welche Seiten Zugriff benötigt wird findet sich auf diesen Seiten:

- https://learn.microsoft.com/de-de/windows/privacy/manage-windows-11-endpoints

- https://learn.microsoft.com/de-de/windows/privacy/windows-endpoints-1909-non-enterprise-editions

- ^[^:]*://[^\.]*\.windowsupdate\.microsoft\.com/

- ^[^:]*://[^\.]*\.update\.microsoft\.com/

- ^[^:]*://[^\.]*\.download\.microsoft\.com/

- ^[^:]*://[^\.]*\.windowsupdate\.com/

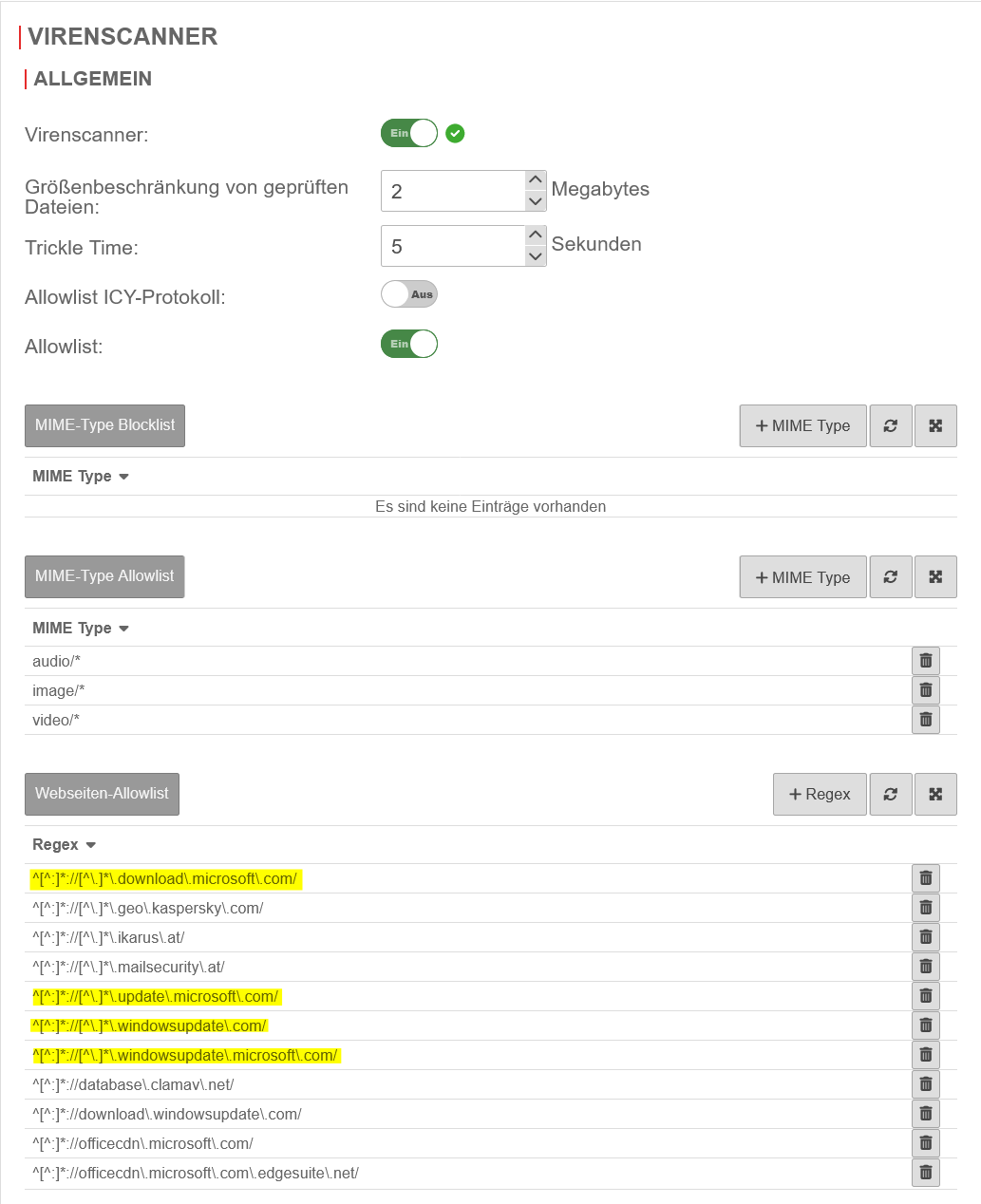

Standard Proxy mit Authentifizierung über NTLM

Authentifizierungsausnahme

UTMbenutzer@firewall.name.fqdnAnwendungen  Webfilterprofil mit Regel

Webfilterprofil mit Regel

Der Webfilter und Virenscanner wird hierbei genauso konfiguriert wie im Szenario 1, zusätzlich werden aber Authentifizierungsausnahmen benötigt, da sich das Windows Systemkonto gegenüber dem Proxy nicht authentifizieren kann. Daher müssen die aufgerufenen URLs auch hier wieder definiert werden. Auch das geschieht hier wieder mit regulären Ausdrücken:

In diesem Fall wird der HTTP-Proxy im transparenten Modus für die Systemkonten der Clients genutzt, in dem im Webfilter nur die für das Windows-Update benötigten Webseiten freigegeben werden.

Eine Auflistung, auf welche Seiten Zugriff benötigt wird findet sich auf diesen Seiten:

- https://learn.microsoft.com/de-de/windows/privacy/manage-windows-11-endpoints

- https://learn.microsoft.com/de-de/windows/privacy/windows-endpoints-1909-non-enterprise-editions

- .*\.update\.microsoft\.com

- .*\.windowsupdate\.microsoft\.com

- .*\.windowsupdate\.com

- .*\.download\.microsoft\.com

- www\.msftncsi\.com

Da an dieser Stelle nicht mehr auf das Protokoll HTTP oder HTTPS geschaut wird, fallen diese Ausdrücke etwas kürzer aus als beim Virenscanner.

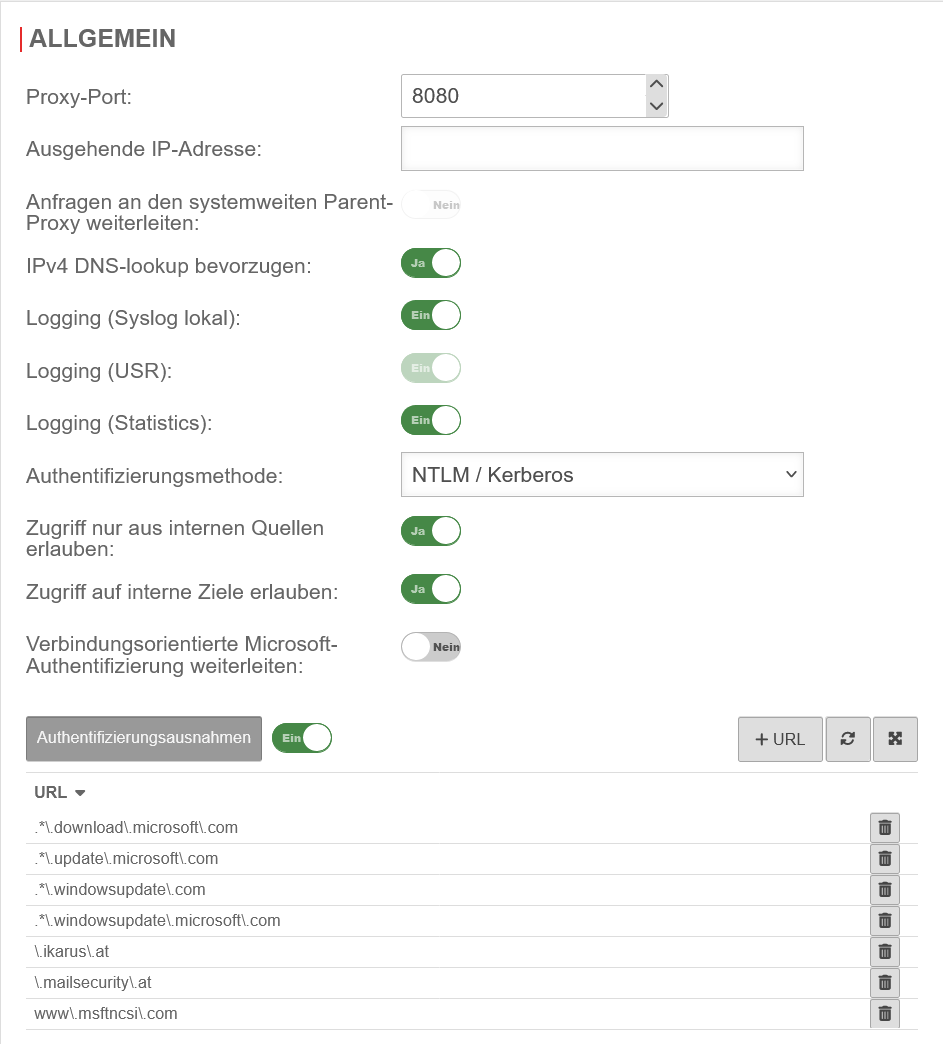

Standard Proxy mit Authentifizierung über NTLM und SSL-Interception

SSL-Interception

UTMbenutzer@firewall.name.fqdnAnwendungen  SSL-Interception Ausnahmen

SSL-Interception Ausnahmen

Wenn der SSL-Interception zum Einsatz kommt, um auch die verschlüsselten Datenpakete auf Schadsoftware zu überprüfen, müssen auch hier die Microsoft Server als Ausnahmen für SSL-Interception hinterlegt werden.

Dazu werden die selben Ausdrücke wie auch schon bei der Authentifizierungsausnahme verwendet.

In diesem Fall wird der HTTP-Proxy im transparenten Modus für die Systemkonten der Clients genutzt, in dem im Webfilter nur die für das Windows-Update benötigten Webseiten freigegeben werden.

Eine Auflistung, auf welche Seiten Zugriff benötigt wird findet sich auf diesen Seiten:

- https://learn.microsoft.com/de-de/windows/privacy/manage-windows-11-endpoints

- https://learn.microsoft.com/de-de/windows/privacy/windows-endpoints-1909-non-enterprise-editions

- .*\.update\.microsoft\.com

- .*\.windowsupdate\.microsoft\.com

- .*\.windowsupdate\.com

- .*\.download\.microsoft\.com

- www\.msftncsi\.com