KKeine Bearbeitungszusammenfassung |

Maltea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (Eine dazwischenliegende Version von einem anderen Benutzer wird nicht angezeigt) | |||

| Zeile 9: | Zeile 9: | ||

|[[UTM/AUTH/SSH_v12.1 | 12.1]] | |[[UTM/AUTH/SSH_v12.1 | 12.1]] | ||

[[UTM/AUTH/SSH_v11.7 | 11.7]] | [[UTM/AUTH/SSH_v11.7 | 11.7]] | ||

|{{Menu-UTM| | |{{Menu-UTM|Authentifizierung|SSH Einstellungen}} | ||

}} | }} | ||

---- | ---- | ||

| Zeile 17: | Zeile 17: | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Einleitung--desc}} | {{#var:Einleitung--desc}} | ||

</div | </div> | ||

---- | ---- | ||

{| class="sptable2 pd5 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- | |- class="Leerzeile" | ||

| colspan="3" | {{h3|{{#var:Einstellungen}} |{{Kasten|{{#var:Einstellungen}} }} }} | |||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="9" | {{Bild| {{#var:Sicherheitsstufen--Bild}}| ||{{#var:SSH Einstellungen}}|{{#var:Authentifizierung}}|icon=fa-save}} | | class="Bild" rowspan="9" | {{Bild| {{#var:Sicherheitsstufen--Bild}}| ||{{#var:SSH Einstellungen}}|{{#var:Authentifizierung}}|icon=fa-save}} | ||

|- | |- | ||

| rowspan="4" | {{b| {{#var:Sicherheitsmodus}} }} ||{{Button| {{#var:Mittel}} |dr|class=available}} || {{#var:Mittel--desc}} | | rowspan="4" | {{b|{{#var:Sicherheitsmodus}} }} ||{{Button|{{#var:Mittel}}|dr|class=available}} || {{#var:Mittel--desc}} | ||

|- | |- | ||

| {{Button| {{#var:Hoch}} |dr|class=available}} || {{#var:Hoch--desc}} | | {{Button|{{#var:Hoch}} |dr|class=available}} || {{#var:Hoch--desc}} | ||

|- | |- | ||

| {{Button| {{#var:Sehr hoch}} |dr|class=available}} || {{#var:Sehr hoch--desc}} | | {{Button|{{#var:Sehr hoch}}|dr|class=available}} || {{#var:Sehr hoch--desc}} | ||

|- | |- | ||

| style="min-width: 160px;" | {{Button| {{#var:Benutzerdefiniert}} |dr|class=available}} || {{#var:Benutzerdefiniert--desc}} | | style="min-width: 160px;" | {{Button|{{#var:Benutzerdefiniert}}|dr|class=available}} || {{#var:Benutzerdefiniert--desc}} | ||

|- | |- | ||

| {{b| {{#var:nichtauthentifizierte Verbindungen}} }} || {{ic| 10 |c|w=80px}} || {{#var:nichtauthentifizierte Verbindungen--desc}} | | {{b|{{#var:nichtauthentifizierte Verbindungen}} }} || {{ic|10|c|w=80px}} || {{#var:nichtauthentifizierte Verbindungen--desc}} | ||

|- | |- | ||

| {{b| {{#var:Anteil verworfene nichtauthentifizierten Verbindungen}} }} || {{ic| 30 |c|w=80px}} % || {{#var:Anteil verworfene nichtauthentifizierten Verbindungen--desc}} | | {{b|{{#var:Anteil verworfene nichtauthentifizierten Verbindungen}} }} || {{ic|30|c|w=80px}} % || {{#var:Anteil verworfene nichtauthentifizierten Verbindungen--desc}} | ||

|- | |- | ||

| {{b| {{#var:Maximale nichtauthentifizierte Verbindungen}} }} || {{ic| 100 |c|w=80px}} || {{#var:Maximale nichtauthentifizierte Verbindungen--desc}} | | {{b|{{#var:Maximale nichtauthentifizierte Verbindungen}} }} || {{ic|100|c|w=80px}} || {{#var:Maximale nichtauthentifizierte Verbindungen--desc}} | ||

|- | |- | ||

| {{b| {{#var:Login Zeit}} }} || {{ic| 120 |c|w=80px}} || {{#var:Login Zeit--desc}} | | {{b|{{#var:Login Zeit}} }} || {{ic|120|c|w=80px}} || {{#var:Login Zeit--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|} | |} | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

| class="Leerzeile" colspan="3" | | |- class="Leerzeile" | ||

{{h3| {{#var:Benutzerdefinierte Einstellungen}} | {{Kasten| {{#var:Benutzerdefinierte Einstellungen}} }}}} | | colspan="3" | | ||

{{h3|{{#var:Benutzerdefinierte Einstellungen}} | {{Kasten|{{#var:Benutzerdefinierte Einstellungen}} }} }} | |||

|- | |- | ||

! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ! {{#var:cap}} !! {{#var:val}} !! {{#var:desc}} | ||

| class="Bild" rowspan="3" | {{Bild| {{#var:Benutzerdefinierte Einstellungen--Bild}} }} | | class="Bild" rowspan="3" | {{Bild|{{#var:Benutzerdefinierte Einstellungen--Bild}} }} | ||

|- | |- | ||

| rowspan="3" | {{b| {{#var:HMAC-Liste}} }} || {{Button| {{#var:Mittel}} |dr}} <br>{{code| hmac-md5-etm@openssh.com,hmac-sha1-etm@openssh.com,umac-64-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-256-etm@openssh.com,hmac-sha2-512-etm@openssh.com,hmac-sha1-96-etm@openssh.com,hmac-md5-96-etm@openssh.com,hmac-md5,hmac-sha1,umac-64@openssh.com,umac-128@openssh.com,hmac-sha2-256,hmac-sha2-512,hmac-sha1-96,hmac-md5-96 }} || rowspan="3" | {{#var:HMAC-Liste--desc}} | | rowspan="3" | {{b|{{#var:HMAC-Liste}} }} || {{Button|{{#var:Mittel}}|dr}} <br>{{code| hmac-md5-etm@openssh.com,hmac-sha1-etm@openssh.com,umac-64-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-256-etm@openssh.com,hmac-sha2-512-etm@openssh.com,hmac-sha1-96-etm@openssh.com,hmac-md5-96-etm@openssh.com,hmac-md5,hmac-sha1,umac-64@openssh.com,umac-128@openssh.com,hmac-sha2-256,hmac-sha2-512,hmac-sha1-96,hmac-md5-96 }} || rowspan="3" | {{#var:HMAC-Liste--desc}} | ||

|- | |- | ||

| {{Button| {{#var:Hoch}} |dr}} <br>{{code| hmac-sha2-512-etm@openssh.com,hmac-sha2-256-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-512,hmac-sha2-256,umac-128@openssh.com }} | | {{Button|{{#var:Hoch}}|dr}} <br>{{code| hmac-sha2-512-etm@openssh.com,hmac-sha2-256-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-512,hmac-sha2-256,umac-128@openssh.com }} | ||

|- | |- | ||

| {{Button| {{#var:Sehr hoch}} |dr}} <br>{{code| hmac-sha2-256-etm@openssh.com }} | | {{Button|{{#var:Sehr hoch}}|dr}} <br>{{code| hmac-sha2-256-etm@openssh.com }} | ||

|- | |- | ||

| rowspan="3" | {{b| | | rowspan="3" | {{b|Cipher-Suite:}} || {{Button|{{#var:Mittel}} |dr}} <br>{{code| aes128-ctr,aes192-ctr,aes256-ctr,aes128-gcm@openssh.com,aes256-gcm@openssh.com,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc,rijndael-cbc@lysator.liu.se}} || rowspan="3" | {{#var:Cipher-Suite--desc}} | ||

|- | |- | ||

| {{Button| {{#var:Hoch}} |dr}} <br>{{code| chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com,aes256-ctr,aes192-ctr,aes128-ctr }} | | {{Button|{{#var:Hoch}} |dr}} <br>{{code| chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com,aes256-ctr,aes192-ctr,aes128-ctr }} | ||

|- | |- | ||

| {{Button| {{#var:Sehr hoch}} |dr}} <br>{{code| chacha20-poly1305@openssh.com }} | | {{Button|{{#var:Sehr hoch}} |dr}} <br>{{code| chacha20-poly1305@openssh.com }} | ||

|- | |- | ||

| rowspan="3" | {{b| {{#var:KEX-Algorithmus}} }} || {{Button| {{#var:Mittel}} |dr}} <br>{{code| ecdh-sha2-nistp256,ecdh-sha2-nistp384,ecdh-sha2-nistp521,diffie-hellman-group-exchange-sha256,diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 }} || | | rowspan="3" | {{b|{{#var:KEX-Algorithmus}} }} || {{Button|{{#var:Mittel}}|dr}} <br>{{code| ecdh-sha2-nistp256,ecdh-sha2-nistp384,ecdh-sha2-nistp521,diffie-hellman-group-exchange-sha256,diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 }} || rowspan="3" | {{#var:KEX-Algorithmus--desc}} | ||

|- | |- | ||

| {{Button| {{#var:Hoch}} |dr}} <br>{{code| curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256 }} | | {{Button|{{#var:Hoch}}|dr}} <br>{{code| curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256 }} | ||

|- | |- | ||

| {{Button| {{#var:Sehr hoch}} |dr}} <br>{{code| curve25519-sha256@libssh.org }} | | {{Button|{{#var:Sehr hoch}}|dr}} <br>{{code| curve25519-sha256@libssh.org }} | ||

|- | |- | ||

| {{b| {{#var:Root-Zugriff erlauben}} }} || {{ButtonAn|{{#var:ein}} }} || {{#var:Root-Zugriff erlauben--desc}} | | {{b|{{#var:Root-Zugriff erlauben}} }} || {{ButtonAn|{{#var:ein}} }} || {{#var:Root-Zugriff erlauben--desc}} | ||

|} | |} | ||

---- | ---- | ||

| Zeile 91: | Zeile 93: | ||

|- | |- | ||

! {{#var:Schritt}} !! {{#var:desc}} | ! {{#var:Schritt}} !! {{#var:desc}} | ||

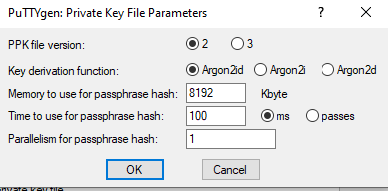

| class="bild" rowspan="7" | {{Bild| {{#var:PuTTY Key Generator--Bild}}|{{#var:PuTTY Key Generator--cap}} }} | | class="bild" rowspan="7" | {{Bild| {{#var:PuTTY Key Generator--Bild}} |{{#var:PuTTY Key Generator--cap}} }} | ||

|- | |- | ||

| rowspan="2" | {{#var:SSH-RSA Schlüsselpaar erstellen}} || <i class="fab fa-windows"></i> {{#var:SSH-RSA Schlüsselpaar erstellen--win}} <li class="list--element__alert list--element__warning" id=PuTTY>{{#var:Anpassung PuTTY Key}}</li> | | rowspan="2" | {{#var:SSH-RSA Schlüsselpaar erstellen}} || <i class="fab fa-windows"></i> {{#var:SSH-RSA Schlüsselpaar erstellen--win}} <li class="list--element__alert list--element__warning" id=PuTTY>{{#var:Anpassung PuTTY Key}}</li> | ||

| Zeile 106: | Zeile 108: | ||

| <i class="fab fa-linux"></i> {{#var:Speicherort Schlüssel--Linux}} | | <i class="fab fa-linux"></i> {{#var:Speicherort Schlüssel--Linux}} | ||

|- | |- | ||

| rowspan="2" | | | rowspan="2" | Format public key || <i class="fab fa-windows"></i> {{#var:Format public key--Win}} | ||

|- | |- | ||

| <i class="fab fa-linux"></i> {{#var:Format public key--Linux}} | | <i class="fab fa-linux"></i> {{#var:Format public key--Linux}} | ||

| Zeile 116: | Zeile 118: | ||

| {{#var:Public-Key aktivieren}} || {{#var:Public-Key aktivieren--desc}} | | {{#var:Public-Key aktivieren}} || {{#var:Public-Key aktivieren--desc}} | ||

|- | |- | ||

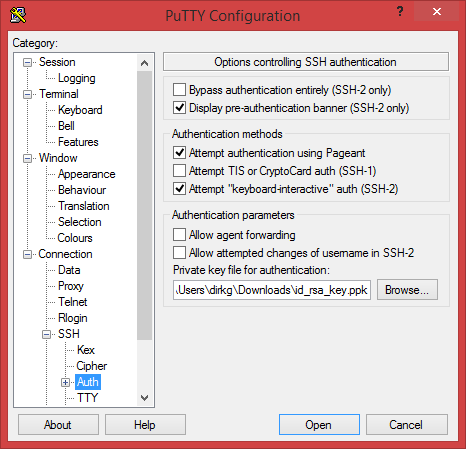

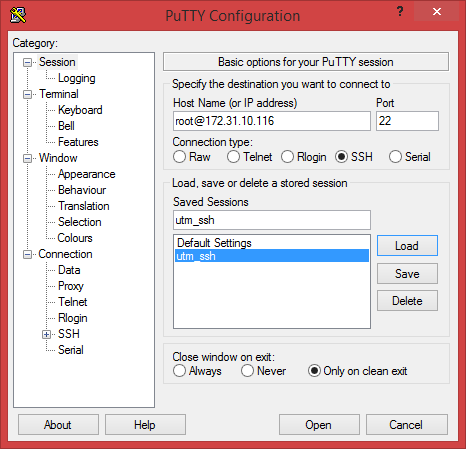

| rowspan="3" | {{#var:Privaten Schlüssel einbinden}} || <i class="fab fa-windows"></i> {{#var:Privaten Schlüssel einbinden--Win}} | | rowspan="3" | {{#var:Privaten Schlüssel einbinden}} || <i class="fab fa-windows"></i> {{#var:Privaten Schlüssel einbinden--Win}} | ||

| class="bild" rowspan="4" | {{Bild| {{#var:Privaten Schlüssel hinzufügen--PuTTY--Bild}} |{{#var:Privaten Schlüssel hinzufügen--PuTTY--cap}} }}<br> {{Bild| {{#var:PuTTY Configurations Profil--Bild}} |{{#var:PuTTY Configurations Profil--cap}} }} | |||

|- | |- | ||

| <li class="list--element__alert list--element__warning">{{#var:Privaten Schlüssel einbinden--PuTTY-Hinweis}}</li> | | <li class="list--element__alert list--element__warning">{{#var:Privaten Schlüssel einbinden--PuTTY-Hinweis}}</li> | ||

| Zeile 124: | Zeile 127: | ||

| | | | ||

|} | |} | ||

---- | |||

=== CLI === | === CLI === | ||

| Zeile 169: | Zeile 171: | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:Secmode--desc}} | {{#var:Secmode--desc}} | ||

<br> | |||

{{#var:Konfiguration--Variable}} | {{#var:Konfiguration--Variable}} | ||

</div> | </div> | ||

| Zeile 177: | Zeile 179: | ||

! value !! {{#var:Bedeutung}} | ! value !! {{#var:Bedeutung}} | ||

|- | |- | ||

|style="width:2em" | 0 || style="width:13em"| {{#var:Sehr hoch}} | | style="width:2em" | 0 || style="width:13em" | {{#var:Sehr hoch}} | ||

|- | |- | ||

| 1 || {{#var:Hoch}} | | 1 || {{#var:Hoch}} | ||

| Zeile 197: | Zeile 199: | ||

{{Hinweis-box|{{#var:Hinweis--Sicherheitsvorkehrungen bei Konfigurationstests--desc}}|g|fs__icon=em2}} | {{Hinweis-box|{{#var:Hinweis--Sicherheitsvorkehrungen bei Konfigurationstests--desc}}|g|fs__icon=em2}} | ||

</div> | </div> | ||

---- | ---- | ||

Aktuelle Version vom 28. Februar 2025, 10:52 Uhr

Letzte Anpassung zur Version: 12.6.0

- Aktualisierung zum Redesign des Webinterfaces

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Einleitung

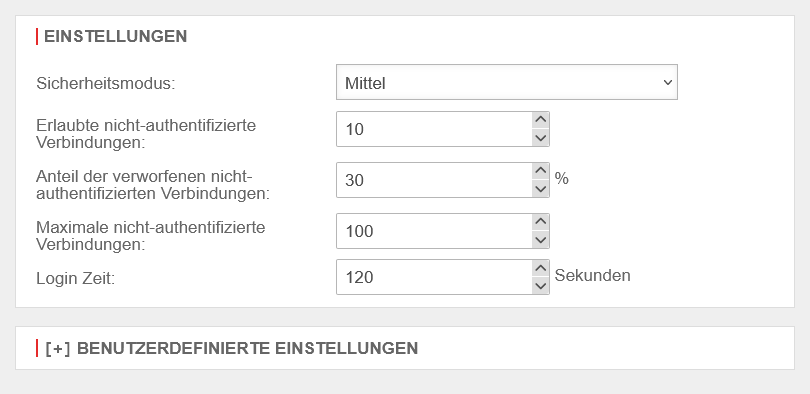

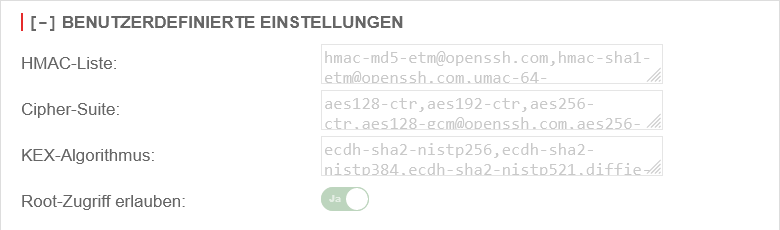

Der SSH-Zugang zur UTM kann in drei fest definierten und einer benutzerdefinierten Sicherheitsstufe unter gehärtet werden.

Root-Zugriff

Root mit Benutzerauthentifizierung

Es besteht kein Root Zugriff über die Benutzerauthentifizierung im Modus "hoch" und "sehr hoch". Hier ist nur die Authentifizierung per Public Key möglich.

Root Zugriff per Public-Key

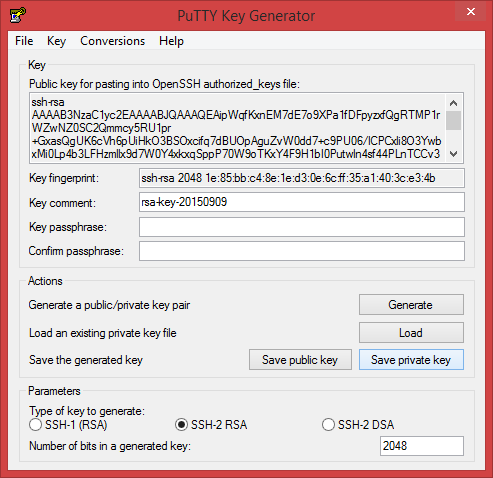

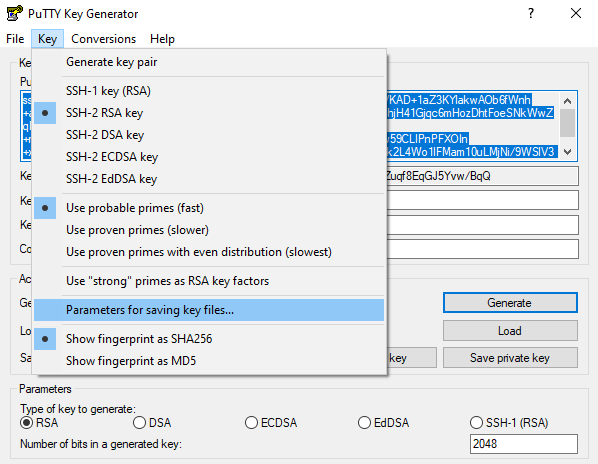

Um per ssh-public-key eine Authentifizierung ohne Passwort über eine SSH-Konsole durchzuführen sind folgende Schritte notwendig:

CLI

Die Einstellungen, die im Webinterface vorgenommen werden sind auf dem CLI über die nachfolgenden Befehle sichtbar.

extc value get application "sshd"

Das Ergebnis sollte ähnlich wie folgt aussehen:

application|variable |value

-----------+------------------------+-----

sshd |CIPHER_LIST |

|CIPHER_LIST_H |chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com,aes256-ctr,aes192-ctr,aes128-ctr

|CIPHER_LIST_M |aes128-ctr,aes192-ctr,aes256-ctr,arcfour256,arcfour128,aes128-gcm@openssh.com,aes256-gcm@openssh.com,aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,aes192-cbc,aes256-cbc,arcfour,rijndael-cbc@lysator.liu.se

|CIPHER_LIST_P |chacha20-poly1305@openssh.com

|HMAC_LIST |

|HMAC_LIST_H |hmac-sha2-512-etm@openssh.com,hmac-sha2-256-etm@openssh.com,hmac-ripemd160-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-512,hmac-sha2-256,hmac-ripemd160,umac-128@openssh.com

|HMAC_LIST_M |hmac-md5-etm@openssh.com,hmac-sha1-etm@openssh.com,umac-64-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-256-etm@openssh.com,hmac-sha2-512-etm@openssh.com,hmac-ripemd160-etm@openssh.com,hmac-sha1-96-etm@openssh.com,hmac-md5-96-etm@openssh.com,hmac-md5,hmac-sha1,umac-64@openssh.com,umac-128@openssh.com,hmac-sha2-256,hmac-sha2-512,hmac-ripemd160,hmac-ripemd160@openssh.com,hmac-sha1-96,hmac-md5-96

|HMAC_LIST_P |hmac-sha2-256-etm@openssh.com

|KEX_LIST |

|KEX_LIST_H |curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256

|KEX_LIST_M |ecdh-sha2-nistp256,ecdh-sha2-nistp384,ecdh-sha2-nistp521,diffie-hellman-group-exchange-sha256,diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1

|KEX_LIST_P |curve25519-sha256@libssh.org

|LOGIN_GRACE_TIME |10

|PERMIT_ROOT_LOGIN |no

|PERMIT_ROOT_LOGIN_H |no

|PERMIT_ROOT_LOGIN_M |yes

|PERMIT_ROOT_LOGIN_P |no

|RATE_ALLOW_PENDING_CONNS|10

|RATE_MAX_PENDING_CONNS |100

|RATE_START_DROP_CHANCE |30

|SECMODE |2

|USE_HOSTKEY_DSA |0

|USE_HOSTKEY_EC25519 |1

|USE_HOSTKEY_ECDSA |1

|USE_HOSTKEY_RSA |1

|USE_OTP |0

Die Variable SECMODE zeigt an, welche SSH Konfiguration gegenwärtig aktiv ist.

Es gibt vier Konfigurationen, die dieser Variablen zugeordnet werden können:

| value | Bedeutung |

|---|---|

| 0 | Sehr hoch |

| 1 | Hoch |

| 2 | Mittel |

| 3 | Benutzerdefiniert |

Wird die Variable im CLI einer anderen Konfiguration zugeordnet, dann muss diese Anweisung durch den Neustart der Anwendung SSHD aktiviert werden.

extc value set application "sshd" variable SECMODE value 1 appmgmt restart application "sshd"

Hinweis: Sicherheitsvorkehrungen bei Konfigurationstests

notemptyWird geplant, über das Webinterface oder das CLI, neue Verschlüsselungen oder die SSH Einstellungen zu manipulieren, sollte vor der Umstellung eine SSH-Verbindung zur UTM bestehen. Bestehende SSH-Verbindungen werden nicht durch die Umstellung der Verschlüsselung oder der SSH Einstellungen unterbrochen.