Andreb (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

K 1 Version importiert |

||

| (Eine dazwischenliegende Version von einem anderen Benutzer wird nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

{{:UTM/APP/SSL-Interception.lang|Profil={{{Profil}}}}} | {{:UTM/APP/SSL-Interception.lang|Profil={{{Profil}}}}} | ||

{{var | neu--Zertifikate-deprecated | |||

| Hinweis zu den [[#deprecated|aktuellen Zertifikats-Anforderungen]] hinzugefügt | |||

| }} | |||

</div><noinclude><div class="new_design"></div>__NOTOC__{{Select_lang}} | </div><noinclude><div class="new_design"></div>__NOTOC__{{Select_lang}} | ||

{{Header|14.1. | {{Header|14.1.2| | ||

* {{#var:neu--Designanpassung}} | * {{#var:neu--Zertifikate-deprecated}} | ||

* {{#var:neu--Designanpassung}} <small>(v14.1.1)</small> | |||

|vorher-ver=12.6.1 | |vorher-ver=12.6.1 | ||

|vorher= | |vorher= | ||

| Zeile 21: | Zeile 24: | ||

---- | ---- | ||

<div class="Einrücken"><span id=deprecated><p>{{Zertifikate-deprecated}}</p></span></div> | |||

=== {{Reiter|SSL-Interception}} === | === {{Reiter|SSL-Interception}} === | ||

{| class="sptable2 pd5 zh1 Einrücken" | {| class="sptable2 pd5 zh1 Einrücken" | ||

|- | |- | ||

| Zeile 39: | Zeile 42: | ||

| {{b|{{#var:Nicht erkannte Protokolle erlauben}}:}} || {{ButtonAn|{{#var:Ja}} }} || {{#var:Nicht erkannte Protokolle erlauben--desc}} | | {{b|{{#var:Nicht erkannte Protokolle erlauben}}:}} || {{ButtonAn|{{#var:Ja}} }} || {{#var:Nicht erkannte Protokolle erlauben--desc}} | ||

|- | |- | ||

| rowspan="2" | {{b|{{#var:CA-Zertifikat}}:}} || {{ic|CA-SSL-Interception|dr|class=available}} || {{#var:CA-Zertifikat--desc}} | | rowspan="2" | {{b|{{#var:CA-Zertifikat}}:}} || {{ic|CA-SSL-Interception|dr|class=available}} || {{#var:CA-Zertifikat--desc}}<p>{{Zertifikate-deprecated|1=info}}</p> | ||

|- | |- | ||

| {{Button|{{#var:Public-Key herunterladen}}|d}} || {{#var:Public-Key herunterladen--desc}} | | {{Button|{{#var:Public-Key herunterladen}}|d}} || {{#var:Public-Key herunterladen--desc}} | ||

Aktuelle Version vom 12. Februar 2026, 14:17 Uhr

Konfiguration der SSL-Interception im HTTP-Proxy

Letzte Anpassung zur Version: 14.1.2 (02.2026)

Neu:

- BetaNur für Teilnehmer am Beta-Channel:

- Hinweis zu den aktuellen Zertifikats-Anforderungen hinzugefügt

- Layout-Anpassung des User Interfaces (v14.1.1)

- Aktualisierung zum Redesign des Webinterfaces

Dieser Artikel bezieht sich auf eine Beta-Version

Bestandteil des HTTP-Proxys

notemptyDie Unterstützung für Zertifikate mit einer Schlüssellänge von 1024 Bit oder weniger wird ab der UTM Version 14.2 eingestellt

Die Unterstützung für Zertifikate mit SHA1 Signierungsalgorithmus wird ebenfalls ab der Version 14.2 eingestellt

HTTP-Proxy oder SSL-VPN Verbindungen mit solchen veralteten Zertifikaten werden ab der v14.2 nicht mehr funktionieren!

Unsichere Zertifikate sollten dringend ausgetauscht werden!

Das BSI empfiehlt - Stand 01.2025 - Schlüssellängen ab 3000 Bit und SHA256

BSI – Technische Richtlinie - Kryptographische Verfahren:Empfehlungen und Schlüssellängen BSI TR-02102-1 | Kapitel 2.3: RSA-Verschlüsselung

OpenVPN

Serverzertifikat bei Rolle als Server (Roadwarrior oder S2S) Clientzertifikat bei S2S ggf. per Userattribut als Client-Zertifikat festgelegtes Zertifikat (Authentifizierung → Benutzer → Benutzer bearbeiten)

Mailrelay

Relaying "Zertifikat" (unter TLS Verschlüsselung als Server)

Reverse-Proxy

Einstellungen → SSL-Zertifikat

Webserver

Netzwerk → Serveinstellungen → Webserver → Zertifikat

HTTP-Proxy

SSL-Interception → CA-Zertifikat

Das BSI empfiehlt - Stand 01.2025 - Schlüssellängen ab 3000 Bit und SHA256

BSI – Technische Richtlinie - Kryptographische Verfahren:Empfehlungen und Schlüssellängen BSI TR-02102-1 | Kapitel 2.3: RSA-Verschlüsselung

Die Default-Einstellung der UTM für neue Zertifikate ist RSA Veschlüsselung mit 3072 Bit und SHA256 als Hashalgorithmus

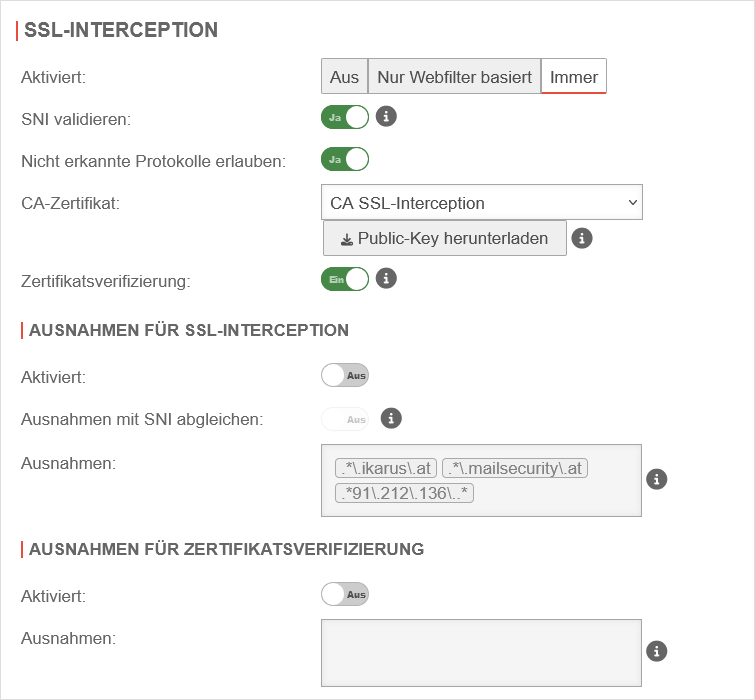

SSL-Interception

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungenHTTP-Proxy  Reiter SSL-Interception Reiter SSL-Interception

|

|---|---|---|---|

| Aktiviert: | Die SSL-Interception ist ausgeschaltet | ||

| Bei Aktivierung werden vom Webfilter blockierte Verbindungen abgefangen. Dadurch wird das Problem umgangen, daß es Seiten gibt, die ein Unterbrechen der Verschlüsselung nicht tolerieren (z.B. Banking-Software), ohne das man dafür extra eine Ausnahme definieren muss. | |||

| Aktiviert die SSL-Interception | |||

| SNI validieren: Nur im globalen Konfigurationsprofil Wird an zusätzliche Konfigurationsprofile vererbt |

Ja | Bei Aktivierung wird eine sich ggf. im ClientHello des TLS-Handshake befindliche SNI geprüft. Dabei wird der enthaltene Hostname aufgelöst und die Adressen im Ergebnis mit der Zieladresse des abgefangenen Requests abgeglichen. Bei Nichtübereinstimmung wird die Verbindung geschlossen. Ohne Server Name Indication Validierung können Clients die SNI beliebig manipulieren, um den Webfilter zu passieren. Diese Einstellung sollte nur als eine letzte Möglichkeit betrachtet werden, wenn es unmöglich scheint, die DNS-Einstellungen zwischen Clients des HTTP-Proxy und der UTM zu vereinheitlichen. Verwenden Client und UTM unterschiedliche DNS-Server, kann es dabei zu false-positives kommen.

| |

| Nicht erkannte Protokolle erlauben: | Ja | Wenn dieser Schalter deaktiviert ist, werden nicht erkannte Protokolle blockiert. | |

| CA-Zertifikat: | CA-SSL-Interception | Hier muss eine CA ausgewählt werden, die die Verbindung nach dem entschlüsseln (und scannen) wieder verschlüsseln kann. Der Public-Key der CA muss auf allen Client Rechnern, die SSL-Interception nutzen sollen, installiert werden. Herunterladen kann hier direkt mit erfolgen.

notempty

| |

| Der Public-Key sollte auf den Clients, die die SSL-Interception nutzen sollen installiert werden, um Zertifikatsfehler zu vermeiden | |||

| Zertifikatsverifizierung: nicht bei Nur Webfilter basiert Nur im globalen Konfigurationsprofil Wird an zusätzliche Konfigurationsprofile vererbt |

Ein | Sollte unbedingt aktiviert werden! Damit überprüft der HTTP-Proxy, ob das Zertifikat der aufgerufenen Seite vertrauenswürdig ist. Da der Browser nur noch das lokale Zertifikat sieht, ist eine Überprüfung durch den Browser nicht mehr möglich. | |

Ausnahmen für SSL-Interception Ausnahmen für SSL-Interception nicht bei Nur Webfilter basiert | |||

| Aktiviert: | Aus | Es besteht die Möglichkeit Ausnahmen im Format der Regular Expressions zu definieren. Da hier aber nur https ankommen kann, wird hier, anders als bei dem Virenscanner, nicht auf Protokolle gefiltert. Neue Ausnahmen fügt man direkt im Eingabefeld ein. Eine Ausnahme für www.securepoint.de würde also lauten:

.*\.securepoint\.de" | |

| Ausnahmen mit SNI abgleichen: Verfügbar, wenn SNI validieren aktiv ist. |

Aus | Wendet die Server Name Indication Validierung nur auf aktivierte Ausnahmen für SSL-Interception an. | |

| Ausnahmen: | .*\.ttt-point\.de Vordefiniert im Globalen Konfigurationsprofil: .*\.ikarus\.at.*\.mailsecurity\.at .*91\.212\.136\..* |

Ausnahmen bestimmen, hier für ttt-point.de | |

Ausnahmen für Zertifikatsverifizierung Ausnahmen für Zertifikatsverifizierung nur bei aktivierter Zertifikatsverifizierung | |||

| Aktiviert: | Aus | Hier können Ausnahmen für die Zertifikatsverifizierung im Regex-Format hinzugefügt werden.

| |