KKeine Bearbeitungszusammenfassung |

K Lauritzl verschob die Seite UTM/APP/HTTP Proxy-Transparenter Modus nach UTM/APP/HTTP Proxy-Transparenter Modus v11.7 |

(kein Unterschied)

| |

Version vom 10. Januar 2022, 18:05 Uhr

Informationen

Letzte Anpassung zur Version: 11.7

Bemerkung: Artikelanpassung

Vorherige Versionen: -

Transparenter Proxy mit HTTPS

Seit der Version 11.5 ist es möglich auch Webseiten über eine SSL-Verschlüsselte Verbindung über den transparenten Proxy der UTM zu leiten.

Der transparente Proxy sorgt dafür, dass Webseiten aufrufe auch ohne Einstellungen im Browser über den HTTP-Proxy geleitet werden, sodass der Virenscanner und der Webfilter auf diese Verbindungen angewendet werden können.

Um auch SSL-Verschlüsselte Verbindungen auf Viren und Schadsoftware überprüfen zu können, muss sich der Proxy als Client gegenüber dem Webserver im Internet ausgeben, so dass die Daten schon auf der Firewall entschlüsselt werden können. Diese sollen anschließend natürlich wieder verschlüsselt an den eigentlichen Client im internen Netzwerk weitergeleitet werden. Um dieses zu erreichen wird das Feature SSL-Interception genutzt.

Zertifikat

Da die SSL-Verschlüsselte Übertragung zum Client ein Zertifikat benötigt, wird dieses zunächst erstellt.

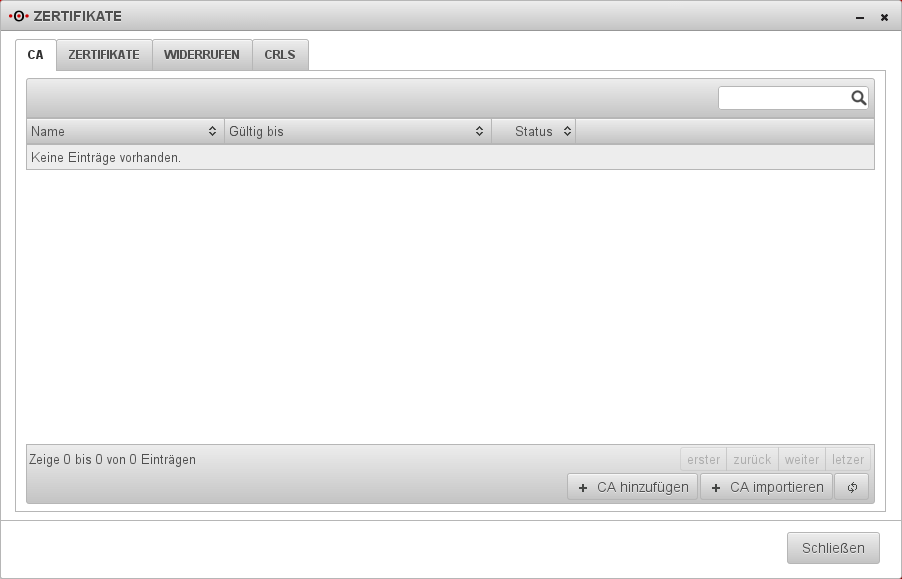

Dazu wird unter Authentifizierung das Menü Zertifikate gewählt. Für die Verschlüsselte Übertragung wird ein CA (Certificate Authority) benötig welches im Bereich CA mit dem Button ![]() neu angelegt wird.

neu angelegt wird.

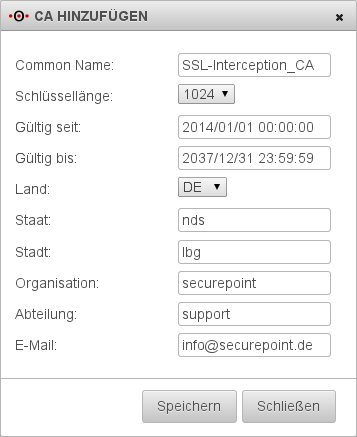

Das CA bekommt einen eindeutigen Namen, die Schlüssellänge (1024 ist normalerweise ausreichend) und die Gültigkeitsdauer (bitte nicht länger als 2037) werden definiert und die restlichen Daten werden eingetragen. Abschließend ein Klick auf ![]()

SSL-Interception

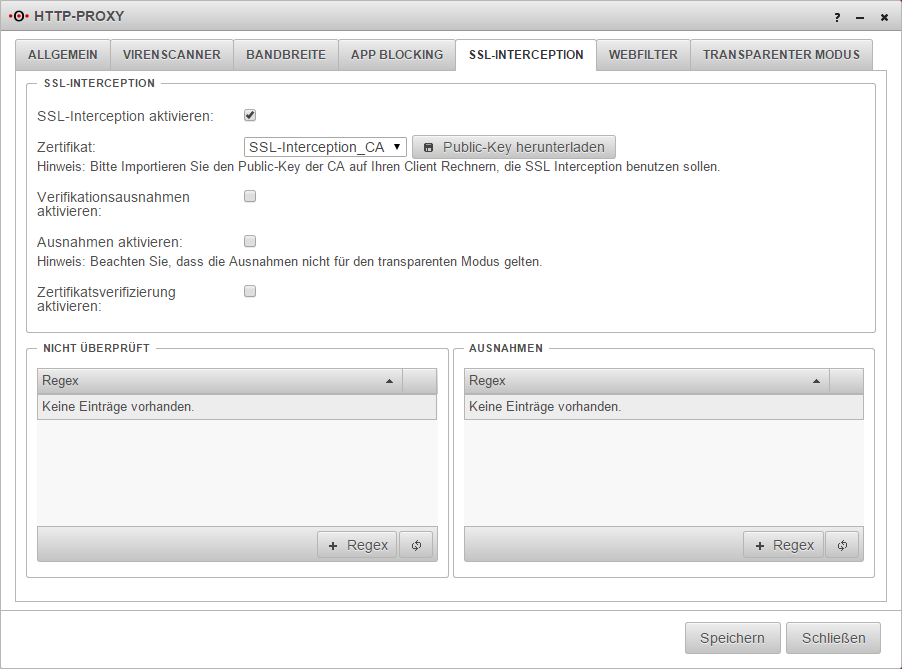

Unter Anwendungen im Menü HTTP-Proxy befindet sich der Bereich SSL-Interception.

Damit die Browser der Clients diese Verbindung auch akzeptieren, muss das CA jedem Browser bekannt gemacht werden.

Dazu wird der öffentliche Teil des CA über den Button ![]() heruntergeladen.

heruntergeladen.

Entweder dadurch, dass sich von jedem einzelnen Client auf der UTM einloggen um auf diesen das CA zu speichern oder es wird einmal heruntergeladen und auf einem USB-Stick oder einem Netzwerkspeicher abgelegt. Anschließend wird über diesen Weg dem Browser das Zertifikat hinzugefügt.

Zertifikat dem Browser hinzufügen

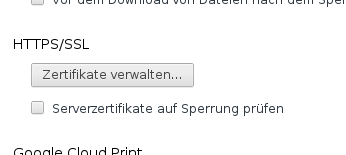

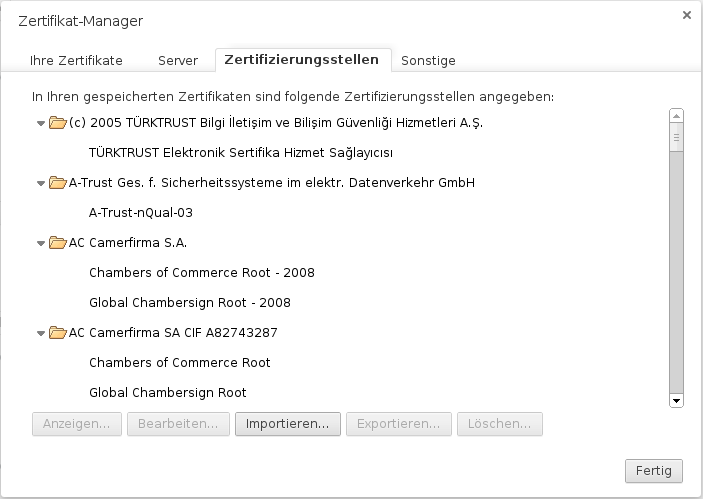

1. In den Einstellungen des Browser befindet sich die Zertifikatsverwaltung

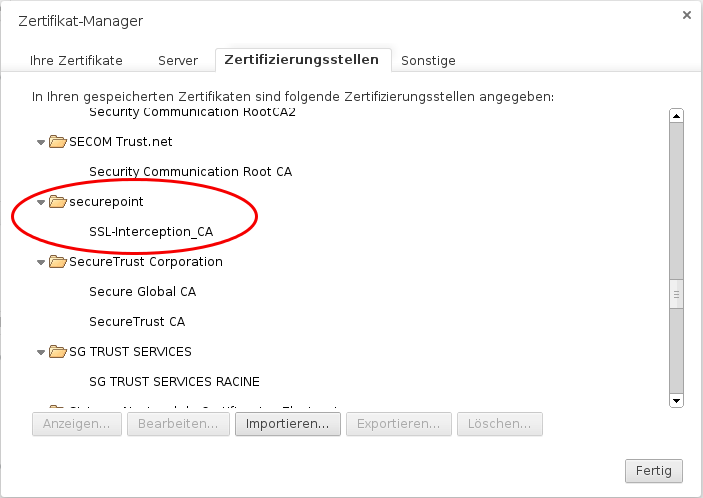

2. Im Zertifikat-Manager unter Zertifizierungsstellen wird das CA Importiert

3. Das heruntergeladene CA wird aus dem entsprechenden Verzeichnis ausgewählt

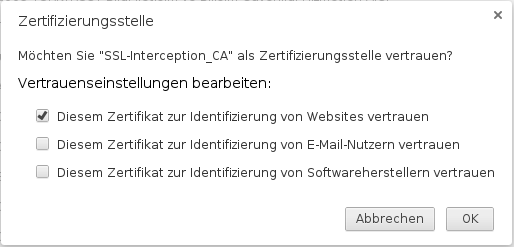

4. Bei der Frage ob dem CA als Zertifizierungsstelle vertraut werden soll, wird die Zeile "Diesem Zertifikat zur Identifizierung von Websites vertrauen" markiert

5. Abschließend auf OK klicken.

Transparenten Proxy für HTTPS einrichten

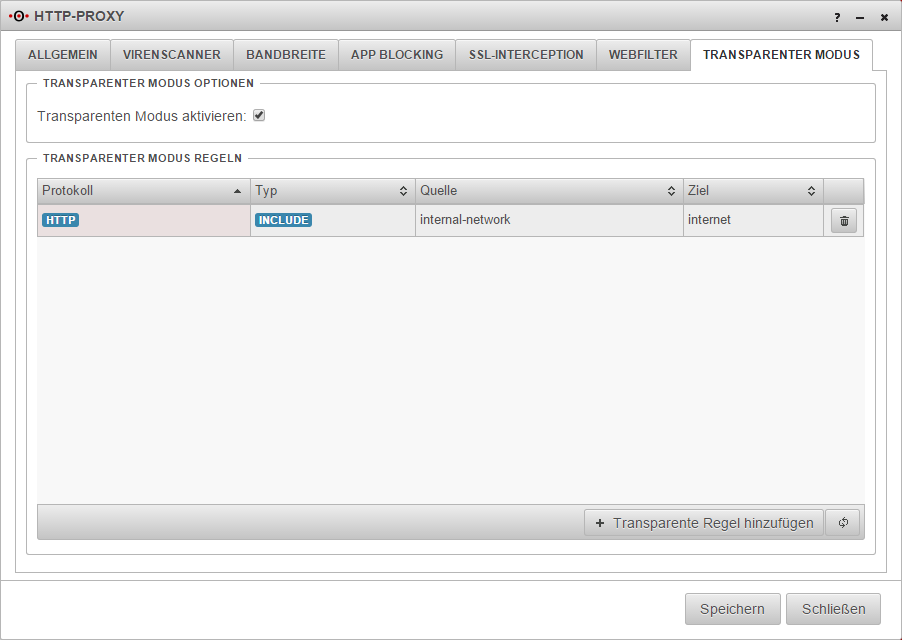

Unter Anwendungen befindet sich der Menüpunkt HTTP-Proxy und dort der Bereich Transparenter Modus.

In der Standard Einstellung ist der transparente Modus für das HTTP Protokoll über Port 80 schon aktiviert. Um diesen auch für das HTTPS Protokoll und Port 443 einzurichten, wird durch einen klicken auf ![]() eine weitere Regel hinzugefügt.

eine weitere Regel hinzugefügt.

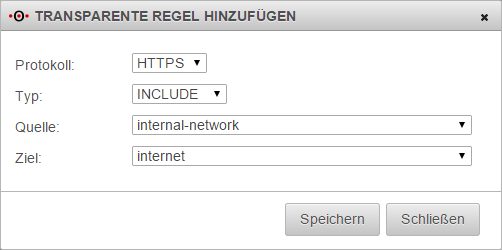

Unter Protokoll wird der Eintrag HTTPS und als Typ INCLUDE ausgewählt.

Als Quelle muss das Netzwerk aus dem die Anfragen kommen, z.B. internal-network, und als Ziel das Netzwerk in dem die Webserver stehen die angesprochen werden sollen gewählt werden, in unserem Fall internet.

Ein Klick auf ![]() speichert die neue Regel und ein weiterer auf

speichert die neue Regel und ein weiterer auf ![]() im HTTP-Proxy Fenster sorgt für eine Aktualisierung der Regeln.

im HTTP-Proxy Fenster sorgt für eine Aktualisierung der Regeln.

Portfilterregeln

Da sowohl HTTP mit Port 80 als auch HTTPS mit Port 443 über den Proxy zwangsumgeleitet werden, muss lediglich dafür gesorgt werden, dass die Namensauflösung erfolgen kann. Sofern die UTM als Nameserver bei den Clients eingetragen ist wird also eine Regel benötigt die DNS aus dem privaten Netzwerk auf die dazugehörige Netzwerkschnittstelle erlaubt.

In der Werkseinstellung existiert schon eine entsprechende Regel mit der Dienstgruppe Proxy. Diese enthält auch den Nameserver Port 53 für UDP und TCP.

Abschließend sollte also noch im Bereich Portfilter überprüft werden, ob die entsprechende Regel vorhanden ist.

Beispiele für Ausnahmen für Windows-Updateserver

Weitere Beispiele zur Einrichtung der SSL-Interception, Authentifizierungsausnahmen, Virenscanner und Webfilter bezüglich Windows Updates gibt es im Knowledge Base Artikel Windows Updates mit HTTP-Proxy und Webfilter