Die Seite wurde neu angelegt: „{{Set_lang}} {{#vardefine:headerIcon|spicon-utm}} {{:UTM/AUTH/Zertifikate/Drittanbieter.lang}} </div>{{DISPLAYTITLE:{{#var:display}} }}{{TOC2}} '''{{#var:h…“ |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

{{Set_lang}} | {{Set_lang}} | ||

[[Category: UTM in Arbeit]] | |||

{{#vardefine:headerIcon|spicon-utm}} | {{#vardefine:headerIcon|spicon-utm}} | ||

{{:UTM/AUTH/Zertifikate/Drittanbieter.lang}} | {{:UTM/AUTH/Zertifikate/Drittanbieter.lang}} | ||

| Zeile 9: | Zeile 9: | ||

'''{{#var:head}}''' | '''{{#var:head}}''' | ||

{{#var:ver}} '''12. | {{#var:ver}} '''12.1''' | ||

{{cl|{{#var:neu}} | | {{cl|{{#var:neu}} | | ||

| Zeile 15: | Zeile 15: | ||

* {{#var:neu--keine Konvertierung}} | * {{#var:neu--keine Konvertierung}} | ||

* {{#var:neu--kein anpassen}} | * {{#var:neu--kein anpassen}} | ||

* {{#var:neu--CSR-Hinweis}} | |||

}}<br> | }}<br> | ||

Version vom 25. Juni 2021, 09:05 Uhr

Drittanbieter Zertifikate aus Windows exportieren oder beantragen und importieren

Letzte Anpassung zur Version: 12.1

- Neu:

- Allgemeine Layoutanpassung

- Eine Konvertierung ist in den meisten Fällen nicht mehr erforderlich, das das pkcs12-Format direkt importiert werden kann

- Eine Anpassung des Zertifikates (entfernen überflüssiger Textteile) ist nicht mehr erforderlich

Vorherige Versionen: 11.7.9

Beschreibung

Im folgenden wird beschrieben, wie ein Zertifikat von Drittanbietern (x509) in eine Securepoint UTM importiert werden kann, um dieses beispielsweise für den Reverse Proxy zu nutzen.

Für einen Import der Zertifikate müssen diese entweder im PEM-Format oder im PKCS12-Format und Base64-kodiert vorliegen.

Zertifikat exportieren

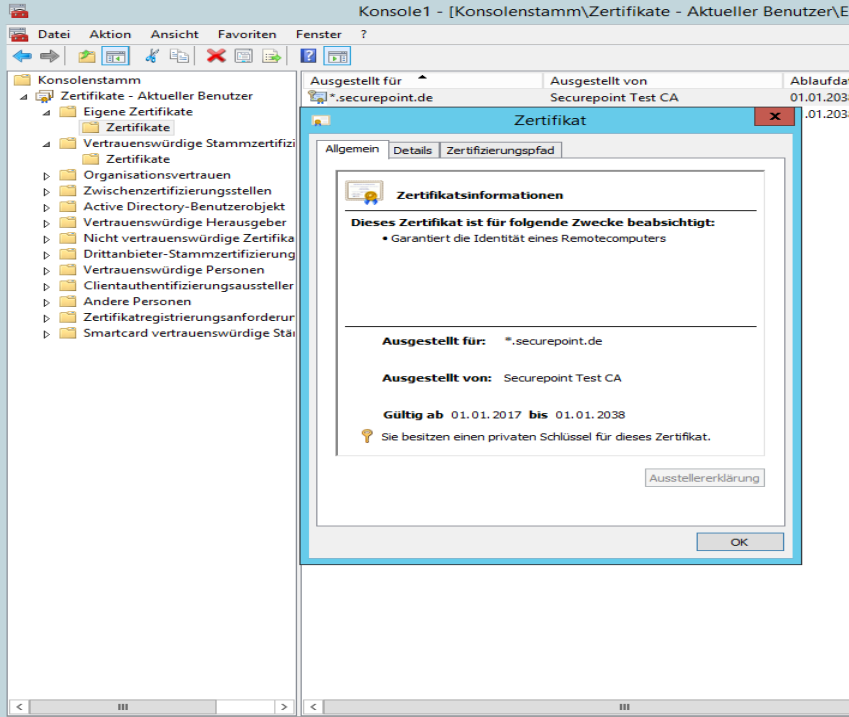

- Auf dem Computer, auf dem das Zertifikat installiert wurde, muss die Microsoft Management Konsole (MMC) gestartet werden.

- In der Konsole das Zertifikate-Snap-In hinzufügen.

Anschließend in der Eingabeaufforderung das Eigene Benutzerkonto anklicken, um das zu verwaltende Konto anzugeben. - Mit einem Doppelklick in der MMC-Konsole auf Zertifikate – Aktueller Benutzer, anschließend auf Eigene Zertifikate und zuletzt auf Zertifikate, dann kann auf die Zertifikate zugegriffen werden.

Der Private Key muss vorhanden sein.

- Im rechten Fensterbereich kann mit der rechten Maustaste auf das Zertifikat, welches exportiert werden soll, im aufklappendem Menü unter Alle Aufgaben und dann Exportieren der Zertifikatexport-Assistent gestartet werden.

- Ist der Zertifikatexport-Assistent gestartet, so muss zuerst auf Weiter geklickt werden.

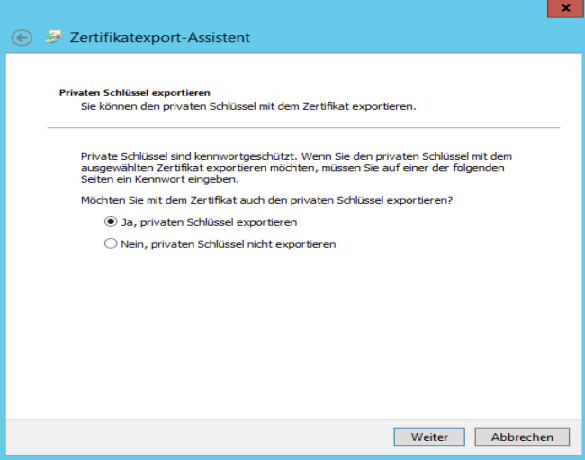

- Auf der nachfolgenden Seite "Privaten Schlüssel exportieren" kann mit "Ja, privaten Schlüssel exportieren" fortgesetzt werden.

- Auf der Seite Exportdateiformat die Standardeinstellungen akzeptieren und anschließend auf Weiter klicken.

- Auf der folgenden Seite Kennwort muss das Kennwort für den Private Key eingegeben werden.

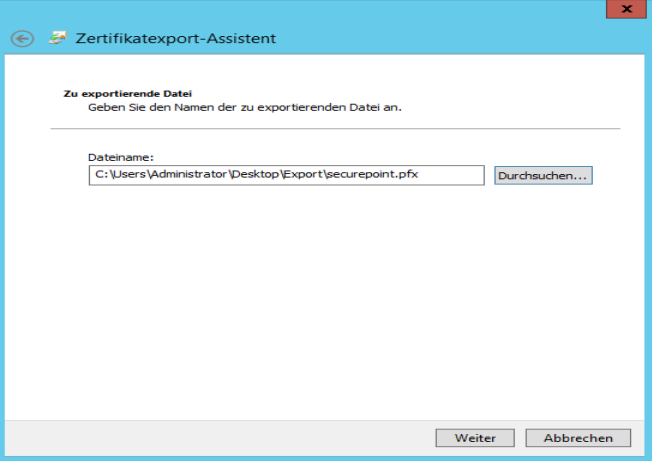

- Auf der Seite Exportdatei den Pfad und den Namen der exportierten Zertifikatsdatei eintragen und dann auf Weiter klicken.

- Der Dateiname hat die Erweiterung ".pfx", diese muss anschließend konvertiert werden, damit das Zertifikat auf der Firewall importiert werden kann.

- Zuletzt auf Fertig stellen klicken, um das Zertifikat zu exportieren.

Die exportierte Zertifikatsdatei wird mit dem angegebenen Namen und der Erweiterung .pfx gespeichert.

CSR für Drittanbieter Zertifikat erstellen

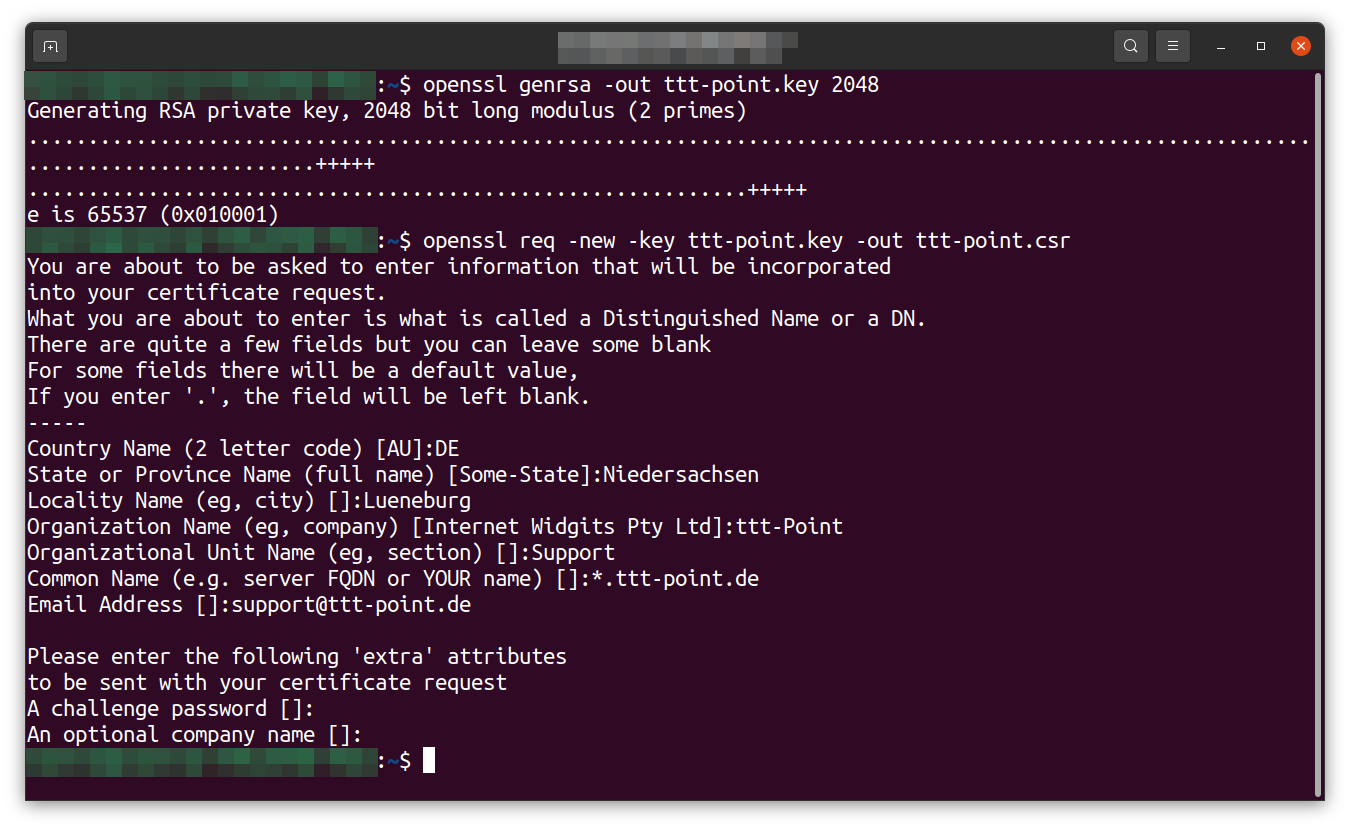

Um bei einer öffentlichen Zertifizierungsstelle (CA) ein Zertifikat zu beantragen wird ein Certificate Signing Request benötigt.

Dieser lässt sich mit OpenSSL erstellen.

- Zunächst wird ein privates Zertifikat benötigt: openssl genrsa -out ttt-point.key 2048

Diese Datei enthält auch das private Zertifikat, das niemals Anderen mitgeteilt werden darf! - Aus diesem Zertifikat lässt sich der CSR erstellen: openssl req -new -key ttt-point.key -out ttt-point.csr

- Anschließend werden diverse Angaben erfragt, die im Zertifikat mit angegeben werden.

- Der fertige CSR kann dann bei der CA eingereicht werden.

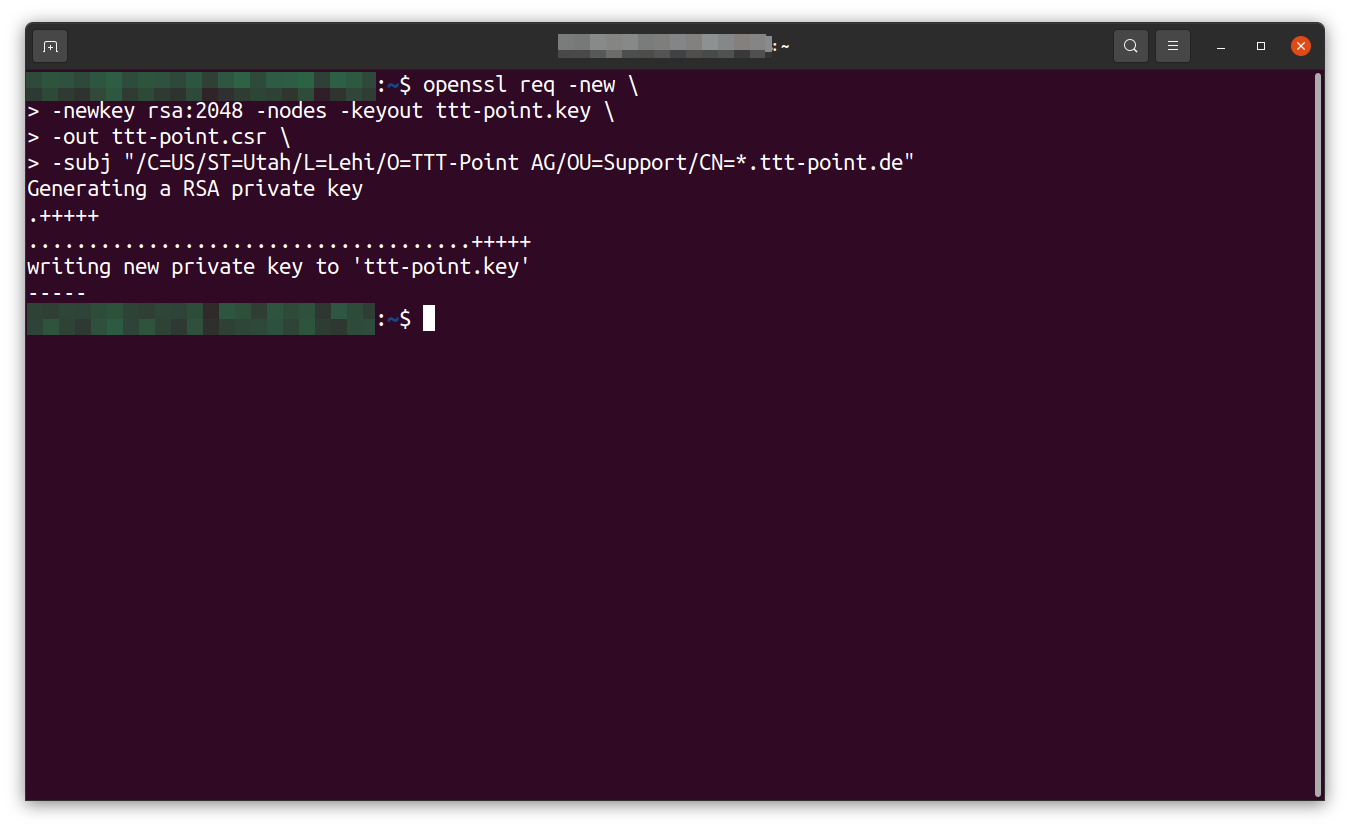

Es ist mithilfe des Parameters -subj auch möglich, den gesamten Vorgang mit einem Befehl abzuhandeln:openssl req -new \

-newkey rsa:2048 -nodes -keyout ttt-point.key \

-out ttt-point.csr \

-subj "/C=DE/ST=Niedersachsen/L=/O=TTT-Point AG/OU=Support/CN=*.ttt-point.de"

Import

Zertifikate und CAs lassen sich auf der UTM im Menü im Reiter CA mit der Schaltfläche bzw. im Reiter Zertifikate mit der Schaltfläche importieren.

Besondere Hinweise

Reihenfolge der Zertifikatskette

Folgende Reihenfolge sollte beim Import berücksichtigt werden:

- CA

- Intermediate Zertifikat 1 (falls vorhanden)

- Intermediate Zertifikat 2 (falls vorhanden)

- Webserver Zertifikate

Zertifikat konvertieren

Importformat

Zertifikate und CAs, die in eine UTM importiert werden sollen, müssen im PEM-Format (Dateiendung meist .pem) oder PKCS12-Format (Dateiendung meist .p12 oder .pfx) vorliegen.

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

| Zertifikat | Befehl |

|---|---|

| X509 zu PEM | openssl x509 -in certificatename.cer -outform PEM -out certificatename.pem |

| DER zu PEM | openssl x509 -inform der -in certificate.cer -out certificate.pem |

| P7B zu PEM | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.pem |

Fehlermeldung beim Import

Beim Import kann es zur Fehlermeldung "The certificate format is not supported…" kommen.

Passwortgeschützte Zertifikate im pkcs12-Format (.p12 , .pfx , .pkcs12) in Verbindung mit älteren Ciphern können diesen Fehler auslösen.

Ein Import ist meist möglich, wenn im Bereich Allgemein die Option Veraltete kryptografische Algorithmen unterstützen Ein aktiviert wird.

Möglichkeiten für den Import von Zertifikaten:

- Zertifikat in *.pem umwandeln

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

openssl pkcs12 -in Zertifikat.pfx -out Zertifikat.pem -nodes

Alternativ mithilfe eines Online-Dienstes

- CLI Befehle, um Zertifikate-Import mit veralteten Ciphern in der UTM zu erlauben:

extc global set variable GLOB_ENABLE_SSL_LEGACY value 1

appmgmt config application "securepoint_firewall"

appmgmt config application "fwserver"

system reboot

cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|0 cli> extc global set variable GLOB_ENABLE_SSL_LEGACY value 1 OK cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|1 cli> appmgmt config application "securepoint_firewall" cli> appmgmt config application "fwserver"

Issuer

Sollte es zu der Meldung "no issuer found" kommen, fehlt zunächst das vorherige Zertifikat aus der Zertifikatskette.

Der Issuer eines Zertifikats kann mit dem Befehl herausgefunden werden.: openssl x509 -in file.pem -text

Unter dem Punkt "Issuer:" kann nun der beim Aussteller zum Download befindliche Issuer einsehen werden.