Dirkg (Diskussion | Beiträge) Die Seite wurde neu angelegt: „{{v11}} ;Vorbemerkung Dieses Howto zeigt einen Weg um eine Verbindung zwischen einer Securepoint UTM und einem Fremdprodukt herzustellen. Aufgrund der Vielzah…“ |

Dirkg (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 165: | Zeile 165: | ||

} | } | ||

mode = phase1_mode_idp; <font color=green>//Main-Mode</font> | mode = phase1_mode_idp; <font color=green>//Main-Mode</font> | ||

phase1ss = " | phase1ss = "all/all/all"; | ||

keytype = connkeytype_pre_shared; | keytype = connkeytype_pre_shared; | ||

key = "geheim"; <font color=green>//gemeinsames Kennwort (Preshared Key)</font> | key = "geheim"; <font color=green>//gemeinsames Kennwort (Preshared Key)</font> | ||

| Zeile 184: | Zeile 184: | ||

} | } | ||

} | } | ||

phase2ss = "esp- | phase2ss = "esp-all-all/ah-none/comp-all/pfs"; <font color=green>//mit Kompression</font> | ||

accesslist = "permit ip any 192.168.175.0 255.255.255.0"; <font color=green>//internes Netzwerk der Securepoint</font> | accesslist = "permit ip any 192.168.175.0 255.255.255.0"; <font color=green>//internes Netzwerk der Securepoint</font> | ||

} | } | ||

| Zeile 241: | Zeile 241: | ||

<br><br> | <br><br> | ||

<font face=courier>phase2ss = "esp-all-all/ah- | <font face=courier>phase2ss = "esp-all-all/ah-none/comp-all/pfs"</font> <font color=green>//mit Kompression</font> | ||

Da die Securepoint keinen Authentication Header erwartet und | Da die Securepoint keinen Authentication Header erwartet und aber seit Version 11 die Kompression unterstützt, ändern Sie die Einstellungen der Phase 2 auf <font face=courier>ah-none</font> und <font face=courier>comp-all</font>. | ||

====Konfigurationsdatei importieren==== | ====Konfigurationsdatei importieren==== | ||

Version vom 15. Juni 2016, 12:59 Uhr

- Vorbemerkung

Dieses Howto zeigt einen Weg um eine Verbindung zwischen einer Securepoint UTM und einem Fremdprodukt herzustellen. Aufgrund der Vielzahl der Geräte und Firmwareversionen können wir aber keine Garantie für einen erfolgreichen Verbindungsaufbau übernehmen.

Eine IPSec Site-to-Site Verbindung zu einer AVM Fritz!Box ist nur möglich, wenn die Securepoint Appliance über eine feste IP-Adresse verfügt.

Besitzen beide Seiten nur eine dynamische IP-Adresse in Verbindung mit einem DNS Dienst für dynamische Adressverwaltung, ist eine Verbindung nicht möglich.

Voraussetzungen

Es wird eine AVM Fritz!Box benötigt die VPN Anbindungen unterstützt.

Die Gegenstelle, die mit einer Securepoint Appliance ausgerüstet ist, muss über eine statische IP-Adresse verfügen.

Wenn zwei dynamische IP-Adressen verbunden werden sollen, wählt die AVM VPN Funktion als Transportmodus den „Aggressive Mode“. Dieser wird von den Securepoint Appliances nicht unterstützt.

Im „Aggressive Mode“ wird die Authentisierung der beiden Gegenstellen nicht verschlüsselt vorgenommen. Die Hashwerte des Preshared Key werden unverschlüsselt übertragen. Somit ist die Sicherheit von der Stärke des Preshared Key und vom verwendeten Hashverfahren abhängig. Da die meisten gemeinsamen Schlüssel aber

nur die Mindestanforderungen erfüllen, wird dieser Modus nicht unterstützt.

Einrichtung der Fritzbox

Ist das verwendete AVM Produkt noch nicht für den VPN Betrieb ausgelegt, kann auf der Homepage des Herstellers überprüft werden, ob eine neue Firmware diese Funktionalität zu Verfügung stellt.

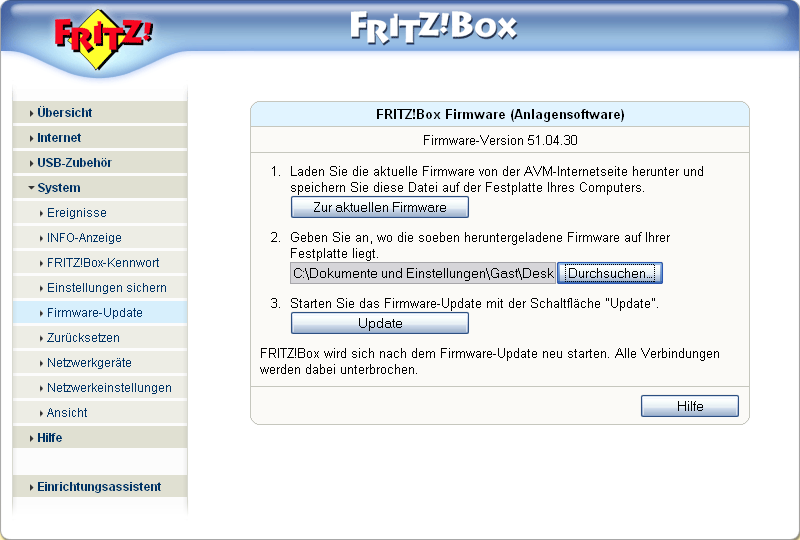

Einspielen einer neuen Firmware Version

Vor dem herunterladen der neue Firmware Version von der Internetseite von AVM, ist darauf zu achten, dass nur Firmware benutzt werden kann, die für das vorhandene Produkt zugelassen ist.

- Die Konfigurationsoberfläche der Fritz!Box wird in Ihrem Browser aufgerufen.

- Einstellung ab Werk: 192.168.178.1

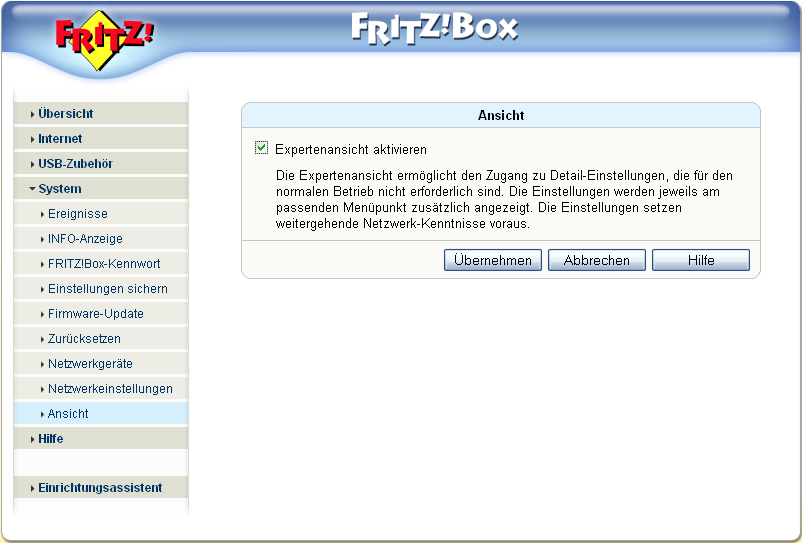

- Die für die Konfiguration notwendige Expertenansicht ist unter den Menüpunkten Einstellungen -> System -> Ansicht zu erreichen.

- Im Dialog wird die Checkbox Expertenansicht aktivieren aktiviert die Auswahl mit Übernehmen bestätigt.

- Nun muss der Menüeintrag Firmware-Update angeklickt werden.

- Ein Klick auf Durchsuchen öffnet den Explorer und es kann die eben heruntergeladene aktuelle Firmware Version aus Ihrem Dateisystem ausgewählt werden.

- Das Aufspielen der aktuellen Firmware startet mit dem Button Update.

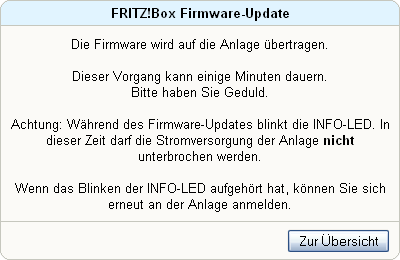

- Das nächste Fenster informiert über den Vorgang der Aktualisierung.

- Der Button Zur Übersicht ist zu betätigen, wenn der Update-Vorgang abgeschlossen ist.

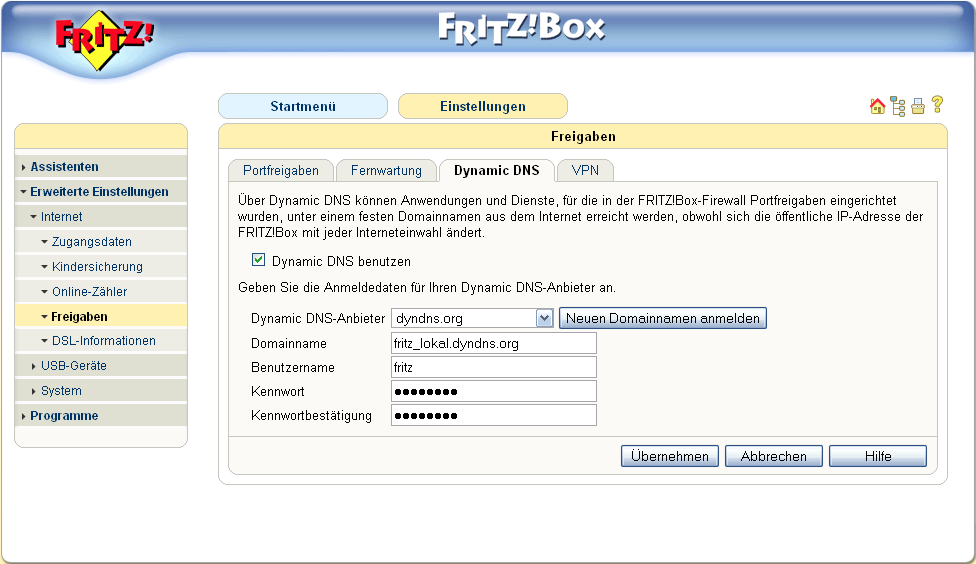

DynDNS aktivieren

Um einen DynDNS in der VPN Konfiguration nutzen zu können, muss diese Funktion vorher eingerichtet werden. Dies setzt natürlich voraus, dass Sie einen Account bei einem DynDNS Dienst Anbieter haben.

- Gehen Sie In der Konfigurationsoberfläche auf Einstellungen und navigieren Sie im linken Menü über die Einträge Erweiterte Einstellungen -> Internet -> Freigaben zum Dialog Freigaben.

- Wechsel Sie hier zur Registerkarte Dynamic DNS.

- Aktivieren Sie die Checkbox Dynamic DNS benutzen.

- Wählen Sie einen Anbieter aus dem Dropdownfeld aus.

- Geben Sie im Feld Domainnamen den Namen, der beim Anbieter für Ihre Domain hinterlegt ist, ein.

- Geben Sie Ihre Anmeldedaten zum DynDNS Anbieter in den Feldern Benutzername, Kennwort und Kennwortbestätigung ein.

- Klicken Sie Übernehmen.

Internes Netzwerk ändern

Da das ab Werk eingestellte interne Netz 192.168.178.0, nach Vorgabe des Fritz!Box VPN Assistenten, nicht für die VPN genutzt werden darf, muss das interne Netz gewechselt werden.

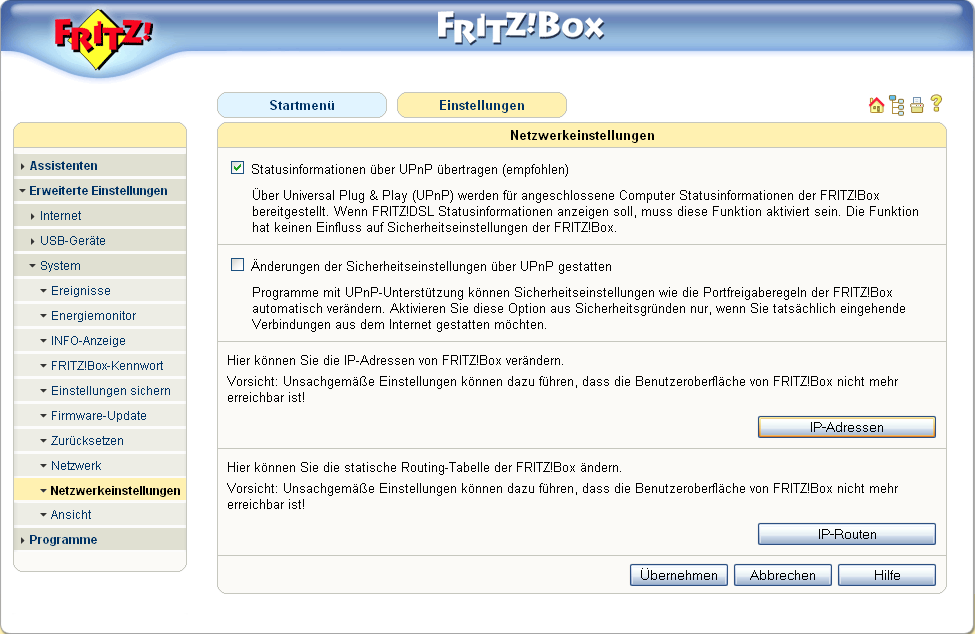

- Gehen Sie in der Konfigurationsoberfläche auf Einstellungen und navigieren Sie im linken Menü über die Punkte Erweiterte Einstellungen -> System -> Netzwerkeinstellungen zum Dialog Netzwerkeinstellungen.

- Klicken Sie im dritten Abschnitt dieser Anzeige auf den Button IP-Adressen.

- Es öffnet sich die Anzeige IP-Adressen'.

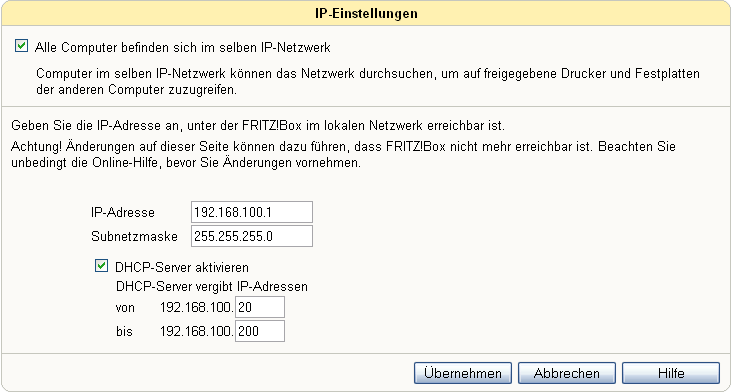

- Geben Sie im Feld IP-Adresse die neue IP-Adresse des internen Netzes an.

- Sie können alle privaten Adressbereiche verenden (10.xxx.xxx.1, 192.168.xxx.1 oder 172.16.xxx.1 bis 172.31.xxx.1).

- Geben Sie die Subnetzmaske an, wenn diese nicht automatisch gesetzt wird.

- Wenn Sie allen verbundenen Computern im Netz automatisch eine IP-Adresse und andere Netzinformationen von der Fritz!Box zuweisen lassen wollen, dann aktivieren Sie die Checkbox DHCP-Server aktivieren.

- Geben Sie in den Feldern IP-Adressen von/bis die IP-Adressen des internen Netzes, die die Fritz!Box zur Zuweisung verwenden soll.

- Klicken Sie auf Übernehmen.

- Danach müssen Sie sich mit der neuen IP-Adresse der Fritz!Box an der Konfigurationsoberfläche anmelden.

VPN Konfiguration erstellen

Die Konfiguration der VPN Verbindung wird nicht über die Konfigurationsoberfläche im Browser vorgenommen, sondern wird als Datei auf die Fritz!Box eingespielt. Die Konfigurationsdatei wird mit einer Anwendungssoftware erstellt, die Sie auf der Internetseite des Herstellers AVM herunterladen können. Die Anwendungssoftware trägt den Namen Fritz!Fernzugang einrichten.

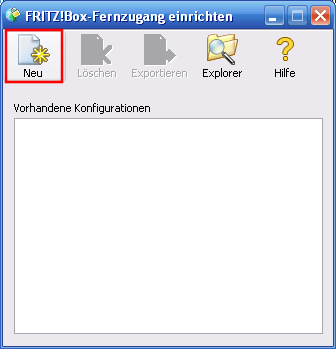

- Laden Sie sich die Software Fritz!Fernzugang einrichten herunter und installieren Sie diese auf Ihrem Rechner.

- Starten Sie das Programm.

- Klicken Sie auf das Icon Neu in der Symbolleiste, um eine neue Konfigurationsdatei anzulegen. Es werden immer zwei Dateien angelegt, eine für die lokale Fritz!Box und eine für die Gegenstelle.

Ein Assistent führt Sie durch die Erstellung der Konfigurationsdatei.

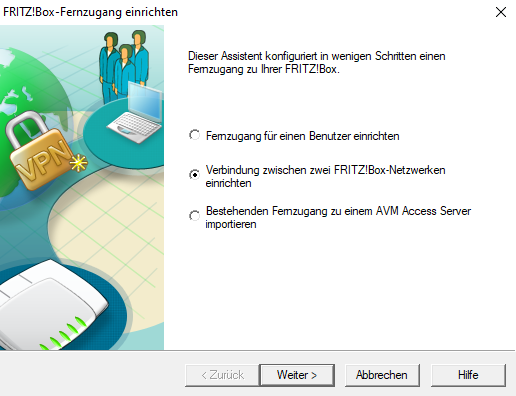

- Wählen Sie im ersten Schritt, welche Geräte miteinander verbunden werden sollen.

- Sie möchten zwei Geräte miteinander verbinden. Markieren Sie den zweiten Radiobutton Verbindung zwischen zwei FRITZ!Box-Netzwerken errichten.

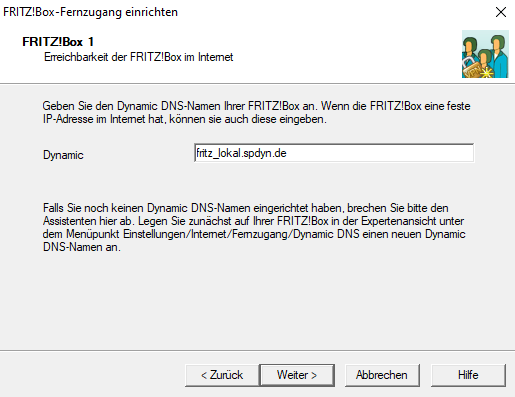

- Zunächst werden die Daten der lokalen Fritz!Box abgefragt.

- Geben Sie die eingerichtete DynDNS URL des lokalen Routers an.

- In diesem Beispiel: fritz_lokal.dyndns.org

- Klicken Sie auf Weiter.

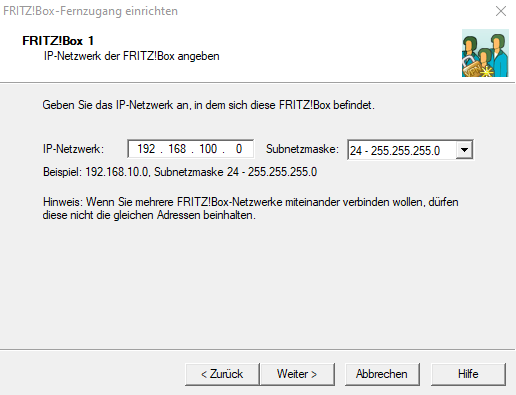

- Geben Sie dann das interne Netz der lokalen Fritz!Box und die zugehörige Subnetzmaske ein.

- Klicken Sie Weiter.

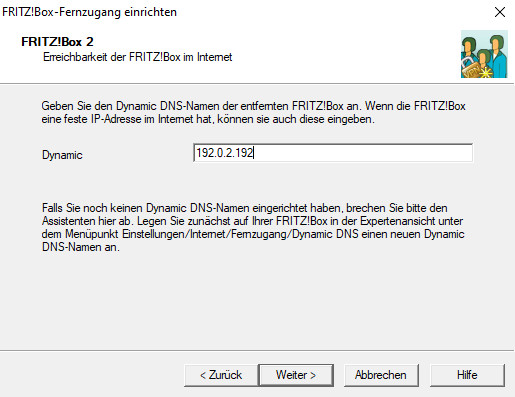

- Danach werden die Daten der Gegenstelle abgefragt.

- Geben Sie die feste IP-Adresse der Securepoint Appliance an.

- In diesem Beispiel: 86.123.45.143

- Klicken Sie auf Weiter.

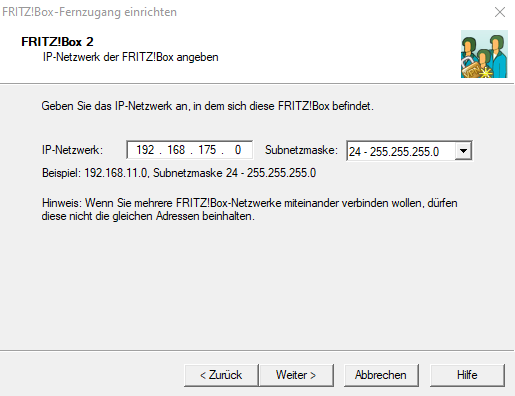

- Geben Sie dann das interne Netz der Securepoint Appliance und die zugehörige Subnetzmaske ein.

- Klicken Sie Weiter.

- Die Dateneingabe ist damit beendet.

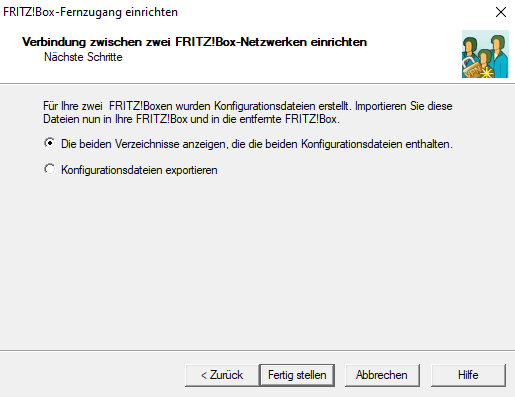

- Im nächsten Schritt entscheiden Sie, ob die Konfigurationsdateien angezeigt oder exportiert werden sollen.

- Wählen Sie hier den ersten Punkt.

- Klicken Sie auf Fertig stellen.

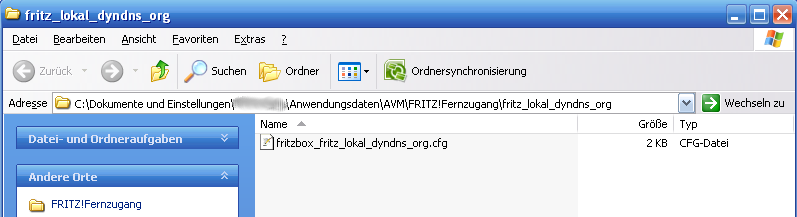

Der Speicherort der Dateien wird angezeigt. Es wurden von dem Assistenten zwei Dateien erstellt, die in der lokalen und der entfernten Fritz!Box importiert werden sollen. Da in diesem Fall aber die Verbindung zu einer Securepoint Appliance hergestellt werden soll, wird nur die Datei für die lokale Fritz!Box benötigt. Diese hat im Dateinamen die DynDNS URL.

- Diese Konfigurationsdatei muss noch angepasst werden, damit eine Verbindung zur Securepoint Appliance aufgebaut werden kann.

- Öffnen Sie dazu die Datei in einem Editor (z. B. MS Editor).

Im nächsten Abschnitt sehen Sie die angepasste Konfigurationsdatei. Die Änderungen sind in grün markiert.

Nehmen Sie die erforderlichen Änderungen vor und speichern Sie die Datei ab.

Die Konfigurationsdatei anpassen

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "Securepoint"; //Name der Verbindung in der Konfigurationsoberfläche

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 86.123.45.143; //statische IP-Adresse der Securepoint

remote_virtualip = 0.0.0.0;

localid {

fqdn = "fritz_lokal.dyndns.org"; //Dyn-DNS-Name der Fritz!Box

//ipaddr = xxx.xxx.xxx.xxx; //statische IP-Adresse der Fritz!Box, wenn vorhanden

}

remoteid {

ipaddr = 86.123.45.143; //statische IP-Adresse der Securepoint

}

mode = phase1_mode_idp; //Main-Mode

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "geheim"; //gemeinsames Kennwort (Preshared Key)

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.100.0; //internes Netzwerk der Fritz!Box

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.175.0; //internes Netzwerk der Securepoint

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs"; //mit Kompression

accesslist = "permit ip any 192.168.175.0 255.255.255.0"; //internes Netzwerk der Securepoint

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500";

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOF

Im Folgenden werden die gemachten Änderungen und Einstellungen erklärt.

name = "Securepoint"; //Name der Verbindung in der Konfigurationsoberfläche

Der Name der Verbindung wurde zu einem eindeutigen Begriff umbenannt. Dieser wird in der Konfigurationsoberfläche der Fritz!Box angezeigt, wenn die Datei importiert wurde.

remoteip = 86.123.45.143; //statische IP-Adresse der Securepoint

Dies ist die statische IP-Adresse der Securepoint Appliance. Wenn diese im Assistenten korrekt angegeben wurde, muss hier nichts geändert werden.

localid{

fqdn = "fritz_lokal.dyndns.org"; //Dyn-DNS-Name der Fritz!Box

//ipaddr = xxx.xxx.xxx.xxx;} //statische IP-Adresse der Fritz!Box, wenn vorhanden

Sie können hier auch eine IP-Adresse eingeben, wenn die Fritz!Box über eine statische IP-Adresse verfügt. Diese Angaben werden auch vom Assistenten gesetzt.

remoteid {

ipaddr = 86.123.45.143;} //statische IP-Adresse der Securepoint

Wiederholung der statischen IP-Adresse der Securepoint Appliance.

mode = phase1_mode_idp; //Main-Mode

Der Transportmodus muss von „aggressive“ auf „main“ geändert werden, da nur dieser von der Securepoint Software unterstützt wird.

key = "geheim"; //gemeinsames Kennwort (Preshared Key)

Geben Sie hier den Preshared Key ein. Sie können auch den vom Assistenten generierten beibehalten, dieser muss dann auch auf der Securepoint hinterlegt werden.

ipaddr = 192.168.100.0; //internes Netzwerk der Fritz!Box

mask = 255.255.255.0; //Subnetzmaske

Unter phase2localid muss das interne Netz der Fritz!Box angegeben sein, das mit entfernten Netz verbunden werden soll.

ipaddr = 192.168.175.0; //internes Netzwerk der Securepoint

mask = 255.255.255.0;

Unter phase2remoteid muss das interne Netz der Gegenstelle verzeichnet sein.

phase2ss = "esp-all-all/ah-none/comp-all/pfs" //mit Kompression

Da die Securepoint keinen Authentication Header erwartet und aber seit Version 11 die Kompression unterstützt, ändern Sie die Einstellungen der Phase 2 auf ah-none und comp-all.

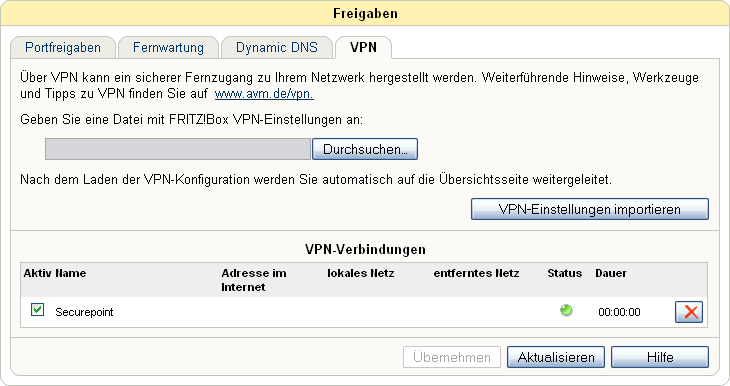

Konfigurationsdatei importieren

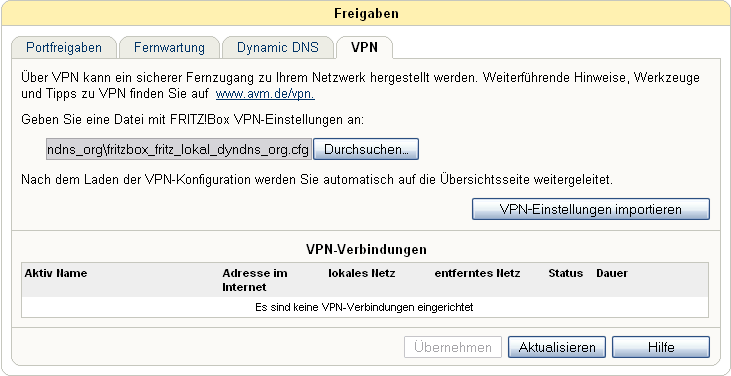

- Gehen Sie In der Konfigurationsoberfläche auf Einstellungen und navigieren Sie im linken Menü über die Einträge Erweiterte Einstellungen -> Internet -> Freigaben zum Dialog Freigaben.

- Wechseln Sie hier zur Registerkarte VPN.

- Benutzen Sie den Button Durchsuchen, um die Konfigurationsdatei in Ihrem System auszuwählen.

- Diese wird in Windows unter dem Pfad

- C:/Dokumente und Einstellungen/Benutzer/Anwendungsdaten/AVM/Fritz!Fernzugang/Hostname oder IP/*.cfg gespeichert.

- Klicken Sie dann auf den Button VPN-Einstellungen importieren.

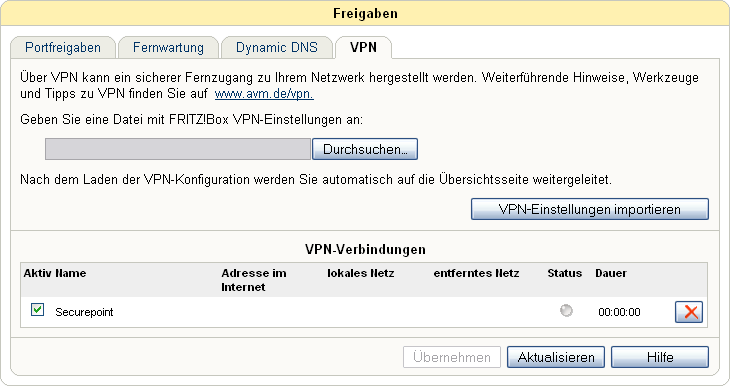

- Wenn Sie nach dem Import auf die Registerkarte gehen, sehen Sie die Verbindung im Abschnitt VPN-Verbindungen stehen.

Securepoint Appliance einrichten

Nun müssen Sie die Einstellungen an der Securepoint wie gewohnt vornehmen.

- Erstellen Sie ein Netzwerkobjekt für das IPSec-Netzwerk.

- Legen Sie ein IPSec VPN Verbindung mit Hilfe des IPSec-Assistenten an. Achten Sie darauf, die IKE-Version 1 zu benutzen und dass Sie den gleichen Preshared Key einsetzen.

- Erstellen Sie ggf. Firewall Regeln, wenn Sie diese nicht vom Assistenten automatisch anlegen lassen haben.

- Passen Sie die Einstellungen der Phasen der IPSec-Verbindung an. Achten Sie darauf, dass Sie in beiden Phasen 3des/sha1 und in Phase 2 PFS verwenden.

- Die Securepoint Appliance sollte der Initiator der Verbindung sein.

- Starten Sie anschließend den IPSec Dienst neu, damit die Änderungen wirksam werden.

Nähere Informationen zur Einrichtung der Securepoint Appliance entnehmen Sie bitte dem Howto IPSec - Site to Site.

Verbindung herstellen

Stellen Sie die Verbindung von der Securepoint Appliance aus her.

- Gehen Sie in der Navigationsleiste auf den Punkt VPN und klicken Sie im Dropdownmenu auf den Eintrag IPSec Verbindungen.

- Der Dialog IPSec Verbindungen erscheint.

- Klicken Sie in der Zeile der eben erstellten Verbindung auf den Button Lade, um die Verbindungsdaten zu laden.

- Zum Starten der Verbindung klicken Sie auf den Button Initiiere.

- Die Verbindung zur Fritz!Box wird aufgebaut.

- Um den Status der Verbindung auf der Fritz!Box einzusehen, gehen Sie in der Konfigurationsoberfläche in der Navigationsleiste auf Erweiterte Einstellungen -> Internet -> Freigaben.

- Wechseln Sie im Dialog Freigaben auf die Registerkarte VPN.

- Im unteren Bereich VPN-Verbindungen ist die erstellte Verbindung zu sehen.

- In der Spalte Status wird bei einer aufgebauten Verbindung ein grüner Kreis angezeigt.