| Zeile 93: | Zeile 93: | ||

==== {{Reiter|Anwendungen}} ==== | ==== {{Reiter|Anwendungen}} ==== | ||

<p>{{Hinweis | ! Apps auf Geräten, die über EMM verwaltet werden, werden innerhalb der Profile konfiguriert !|gelb| | <p>{{Hinweis | ! Apps auf Geräten, die über EMM verwaltet werden, werden innerhalb der Profile konfiguriert !|gelb|s=true}}</p> | ||

<p>Das Menü {{spc|apps|m}} hat auf diese Profile / Geräte keine Auswirkung!</p> | <p>Das Menü {{spc|apps|m}} hat auf diese Profile / Geräte keine Auswirkung!</p> | ||

Version vom 12. September 2019, 14:51 Uhr

Beispielhafte Konfiguration eines EMM-Profils

- Neu

- Bestpractice

Die hier gezeigten Einstellungen sind Beispiele, die einen möglichst Umfassenden Schutz bieten. Eine Anpassung an lokale Anforderungen ist unbedingt vorzunehmen !

Einleitung

In einem Profil werden Berechtigungen, Einschränkungen, Passwort-Voraussetzungen, E-Mail-Einstellungen und Sicherheits-Einstellungen konfiguriert.

Android Enterprise-Profile (EMM) verhalten sich grundlegend anders als herkömmliche Android Profile. Die Geräte-Registrierung wird direkt an ein Profil gebunden.

Es muss zuerst ein Profil angelegt ( und konfiguriert) werden, bevor ein Gerät registriert werden kann.

Es ist nicht mehr möglich ein Profil einer Rolle, einem Benutzer oder einem Tag zuzuordnen.

In Android Enterprise-Profilen könnn zahlreiche sicherheitsrelevante Einstellungen vorgenommen werden, so z.B.

- Kamara deaktivieren

- Mikrofon deaktivieren

- USB-Dateiübertragung deaktivieren

- ausgehende Anrufe deaktivieren

- Bluetooth deaktivieren

- Kontaktfreigabe deaktivieren

- Tethering deaktivieren

- sms deaktivieren

- Netzwerk nur mit VPN ermöglichen

- uvm.

Android Enterprise Profile werden unmittelbar angewendet und müssen nicht veröffentlicht werden !

Android Enterprise Profil

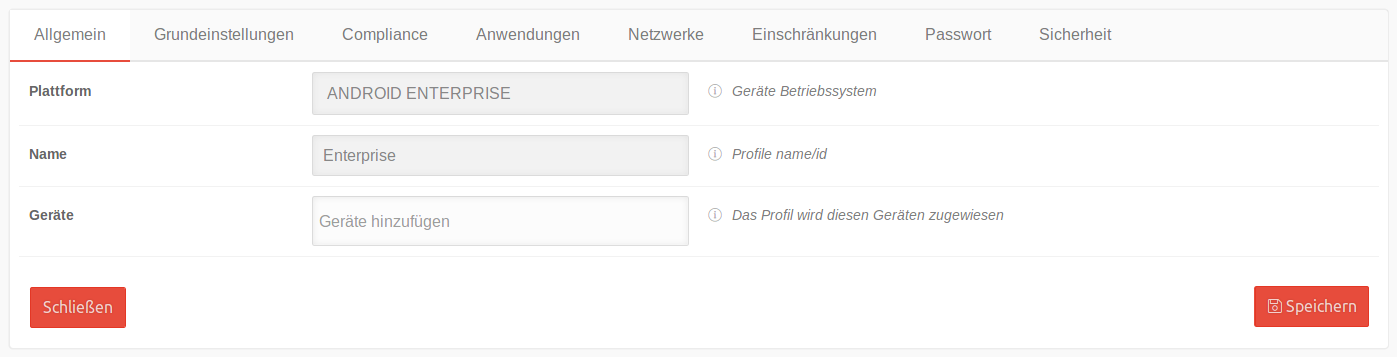

Allgemein

Anzeige der verwendeten Plattform, des Profil-Namens und der zugeordneten Geräte.

Soll ein Android EMM-Profil neu angelegt werden, muss als Plattform Android Enterprise ausgewählt werden.

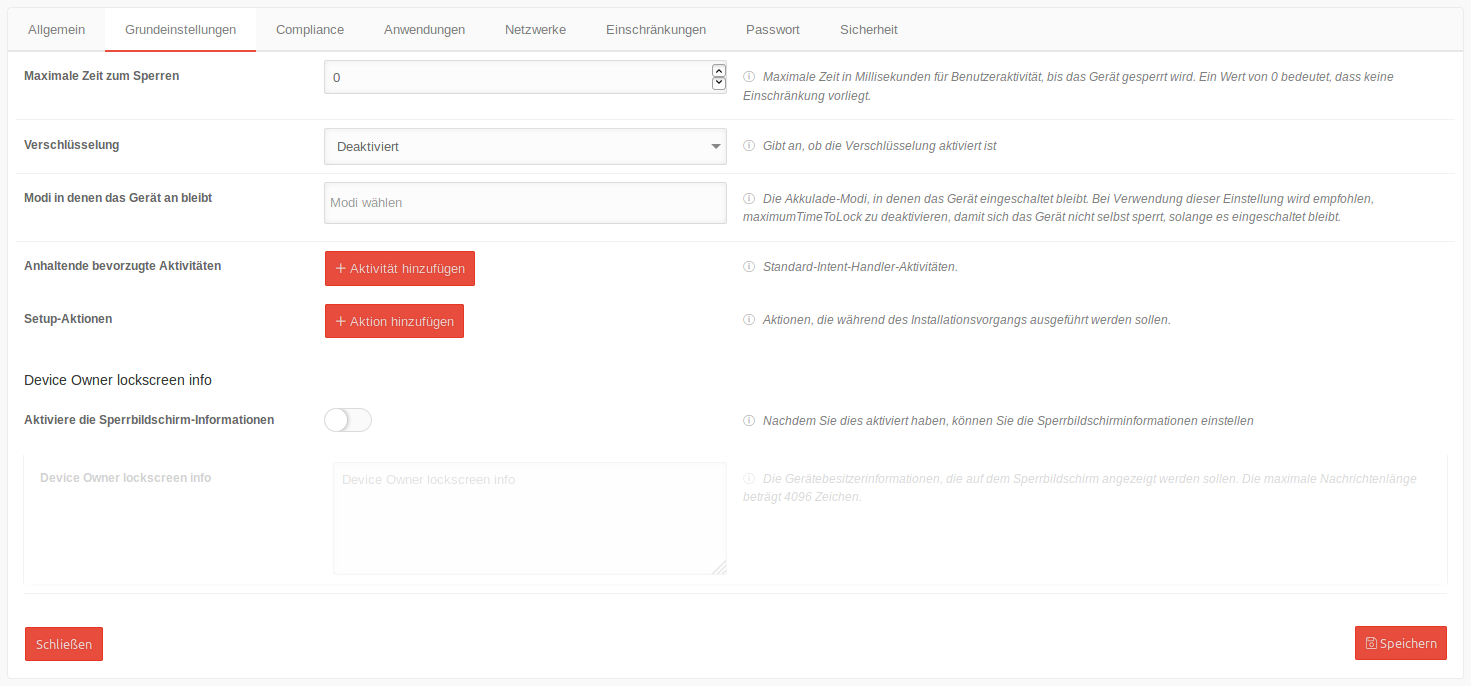

Grundeinstellungen

Die hier gezeigten Einstellungen sind Beispiele, die einen möglichst Umfassenden Schutz bieten. Eine Anpassung an lokale Anforderungen ist unbedingt vorzunehmen !

| Beschriftung | Werte | Beschreibung |

|---|---|---|

| Maximale Zeit zum Sperren | 120000 | Das Gerät soll nach 2 Min Inaktivität gesperrt werden. |

| Verschlüsselung | Mit Passwort aktiviert | Verschlüsselung kann nur mit Kennwort aufgehoben werden. Die Verschlüsselung erfolgt auf Dateisystemebene und verhindert das Auslesen von Daten, bei physischem Zugriff auf ein gesperrtes Gerät. Es verhindert nicht das lesen von Daten eines entsperrten Gerätes. |

| Automatische App-Updates | Immer | Die auf einem Gerät erzwungene Richtlinie zur automatischen Aktualisierung von Apps in Abhängigkeit der Netzwerkverbindung: Auch bei Geräten, die selten oder nie in ein WLAN zurückkehren, sollen die Apps aktualisiert werden. Das Datenvolumen wirkt sich bei üblichen Volumentarifen in der Regel kaum aus. |

| Modi in denen das Gerät an bleibt | Ignorieren | Der Akkulade-Modus soll keine Auswirkung darauf haben, ob das Gerät eingeschaltet bleibt. |

Device Owner lockscreen info | ||

| Aktiviere die Sperrbildschirm-Informationen | Im Sperrbildschirm soll eine Information angezeigt werden. | |

| Device Owner lockscreen info | Eigentum ttt-point GmbH. Support: 04131 - 2401-0 |

Die Gerätebesitzerinformationen, die auf dem Sperrbildschirm angezeigt werden sollen. Die maximale Nachrichtenlänge beträgt 4096 Zeichen. |

Speichern |

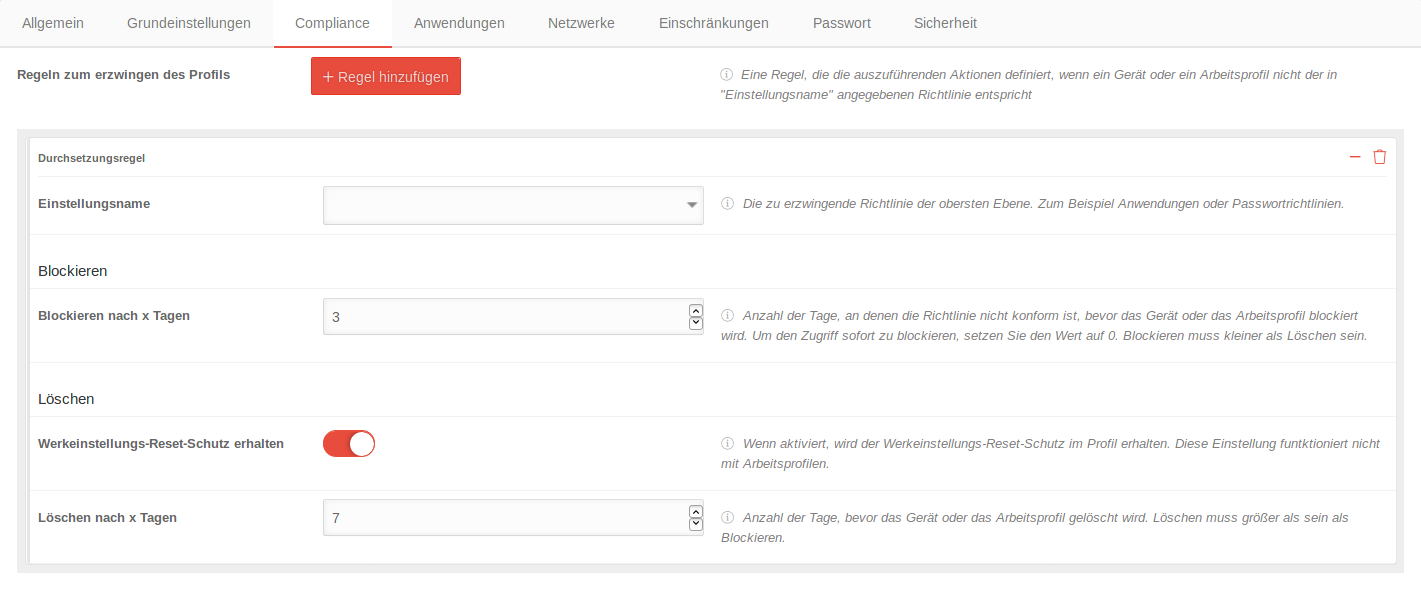

Compliance

Es können Regeln definiert werden, wann das Telefon bzw das Arbeitsprofil gesperrt und wann es gelöscht (in Werkszustand zurückgesetzt) wird. Der Anwender wird aufgefordert, die ausgewählte Richtlinie auf dem Gerät zu aktivierten. Andernfalls wird das Gerät / Arbeitsprofil geblockt bzw. auf die Werkseinstellungen zurückgesetzt / gelöscht.

| Beschriftung | Werte | Beschreibung |

|---|---|---|

| Einstellungsname | passwordPolicies | Die Kennwortrichtlinien müssen auf dem Telefon angewendet werden. |

Blockieren | ||

| Blockieren nach x Tagen | 1 | Anzahl der Tage, an denen die Richtlinie nicht konform ist, bevor das Gerät oder das Arbeitsprofil blockiert wird. Um den Zugriff sofort zu blockieren, wird der Wert auf 0 gesetzt. |

Löschen | ||

| Werkeinstellungs-Reset-Schutz erhalten | Wenn aktiviert, wird der Werkeinstellungs-Reset-Schutz im Profil erhalten. Bei Diebstahl oder Verlust muss man sich erst in das Google-Konto einloggen, bevor sich das Gerät auf Werkseinstellungen zurücksetzen lässt. Diese Einstellung nicht mit Arbeitsprofilen. | |

| Löschen nach x Tagen | 7 | Anzahl der Tage, bevor das Gerät oder das Arbeitsprofil gelöscht wird. Löschen muss größer als sein als Blockieren. |

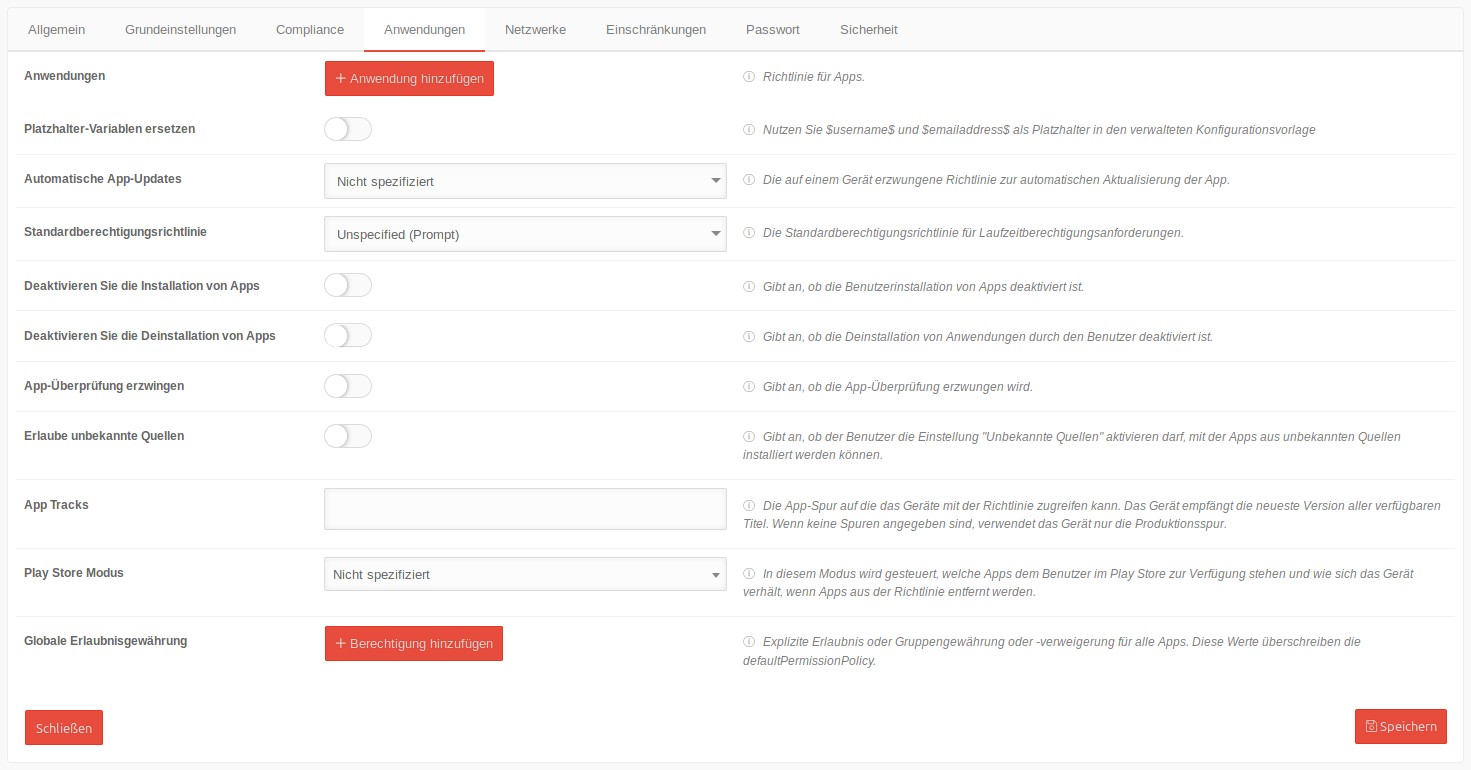

Anwendungen

Apps auf Geräten, die über EMM verwaltet werden, werden innerhalb der Profile konfiguriert !

Das Menü hat auf diese Profile / Geräte keine Auswirkung!

Die hier gezeigten Einstellungen sind Beispiele. Eine Anpassung an lokale Anforderungen ist unbedingt vorzunehmen !

| Beschriftung | Vorgeschlagener Wert | Beschreibung |

|---|---|---|

| Standardberechtigungsrichtlinie | Gewähren | Es werden ohnehin nur vorher geprüfte Apps erlaubt, die dann auch alles dürfen, was nicht explizit verboten wird |

| Deaktivieren Sie die Installation von Apps | Es dürfen keine Apps durch den Benutzer installiert werden | |

| Deaktivieren Sie die Deinstallation von Apps | Es dürfen keine Apps durch den Benutzer deinstalliert werden | |

| App-Überprüfung erzwingen |

Speichern

Anwendung hinzufügen

Select app Auswahl der gewünschten Apps Für unser Beispiel: Nextcloud

Übernahme der App mit Auswählen

| Beschriftung | Vorgeschlagener Wert | Beschreibung |

|---|---|---|

| Paketnamen | com.nextcloud.client | Der Paketname der App, die zuvor ausgewählt wurde |

| Installationstyp | Vorinstallation | Die App wird automatisch auf dem Gerät installiert |

| Standardberechtigungsrichtlinie | Prompt | Werden neue, nicht explizit gewährte oder verweigerte Berechtigungen benötigt, fragt das System nach einer Berechtigung. |

| Berechtigungen | Berechtigung hinzufügen | Einzelne Berechtigungen können anders als die zuvor konfigurierte Standardberechtigungsrichtlinie eingestellt werden und überschreiben deren Werte |

| Permission | / Erweitern oder minimieren einer Berechtigung Löschen der Berechtigung | |

| Genehmigung | android.permission.GET_ACCOUNTS | Die App soll sich mit den Zugangsberechtigungen anderer Konten anmelden können. |

| Regel | Gewähren | Die Richtlinie zum Erteilen der Berechtigung. |

| Genehmigung | android.permission.INTERNET | Die App soll Zugriff auf vorhandene Internetverbindungen erhalten. |

| Regel | Gewähren | Die Richtlinie zum Erteilen der Berechtigung. |

| Genehmigung | com.nextcloud.client. permission.C2D_MASSAGE |

Die App soll Push-Nachrichten über Firebase Cloud Messaging (ehemals Goocle Cloud Massage) erhalten können (Cloud to Device → C2D) |

| Regel | Gewähren | Die Richtlinie zum Erteilen der Berechtigung. |

| Hier sind ggf. weitere Berechtigungen zu gewähren oder zu verweigern | ||

| Bereiche delegieren | Die Richtlinie zum Erteilen der Berechtigung. | |

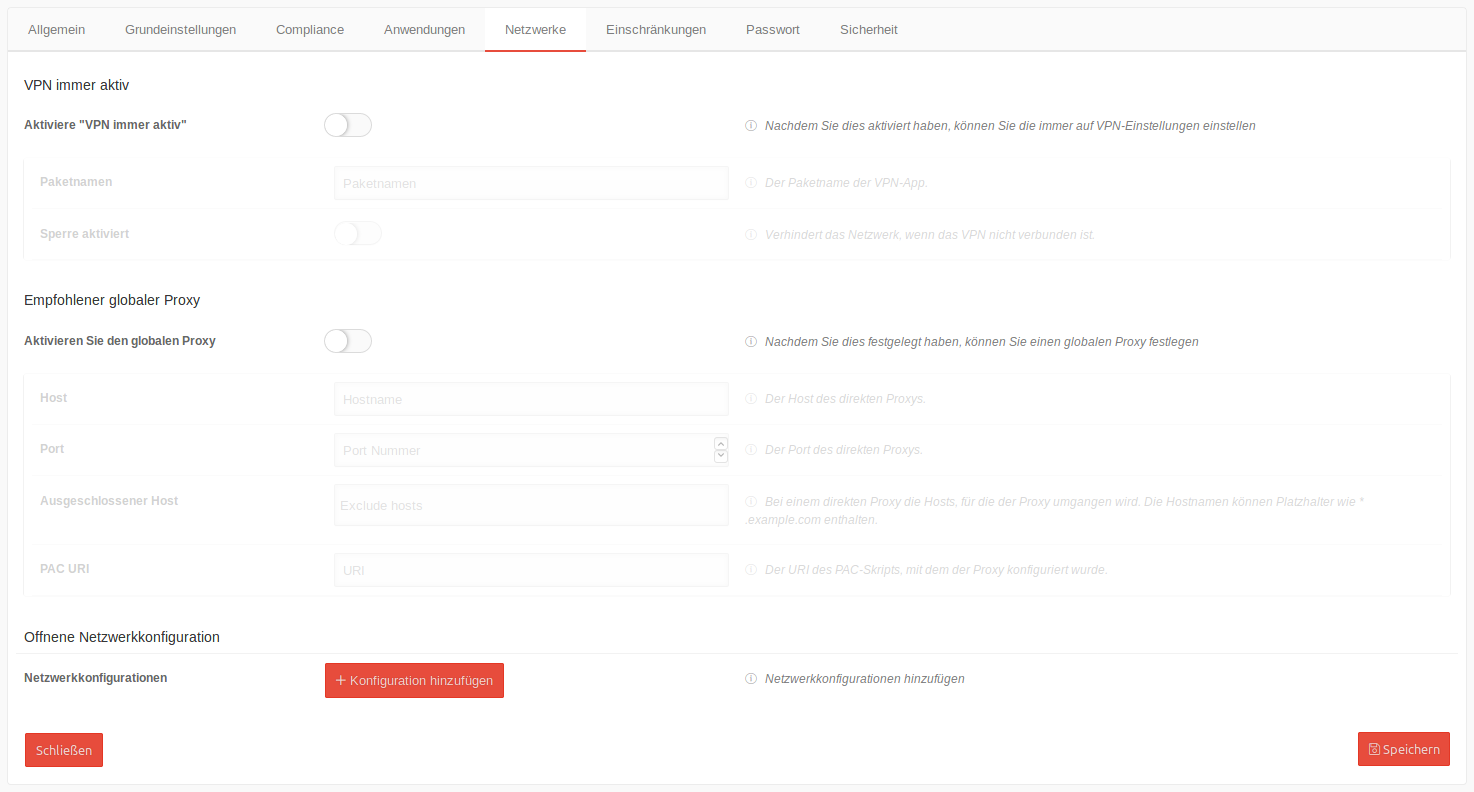

Netzwerke

| Beschriftung | Default-Einstellung | Beschreibung |

|---|---|---|

VPN immer aktiv | ||

| Aktiviere "VPN immer aktiv" | ||

| Paketnamen |

Paketnamen | Der Paketname der VPN-App. |

| Sperre aktiviert | Es wird jede Netzwerkverbindung verhindert, wenn das VPN nicht verbunden ist. | |

Offene Netzwerkkonfiguration | ||

| Netzwerkkonfigurationen | + Konfiguration hinzufügen | Zugangsprofile für WiFi-Netzwerke konfigurieren |

| Netzwerk | ||

| Name | ttt-point Zentrale | Der Name der Konfiguration |

| Typ | WiFi | Der Konfigurationstyp ist vorgegeben

Wifi |

| SSID | ttt-point-zentrale-WLAN | Die SSID des Netzwerks |

| Sicherheit | WPA-PSK | Höchstmögliche Sicherheitsstufe |

| Passwort |

| |

| Versteckte SSID | Legt fest ob die SSID versteckt ist. | |

| Automatisch verbinden | Das Gerät soll sich automatisch mit dem Netzwerk verbinden. |

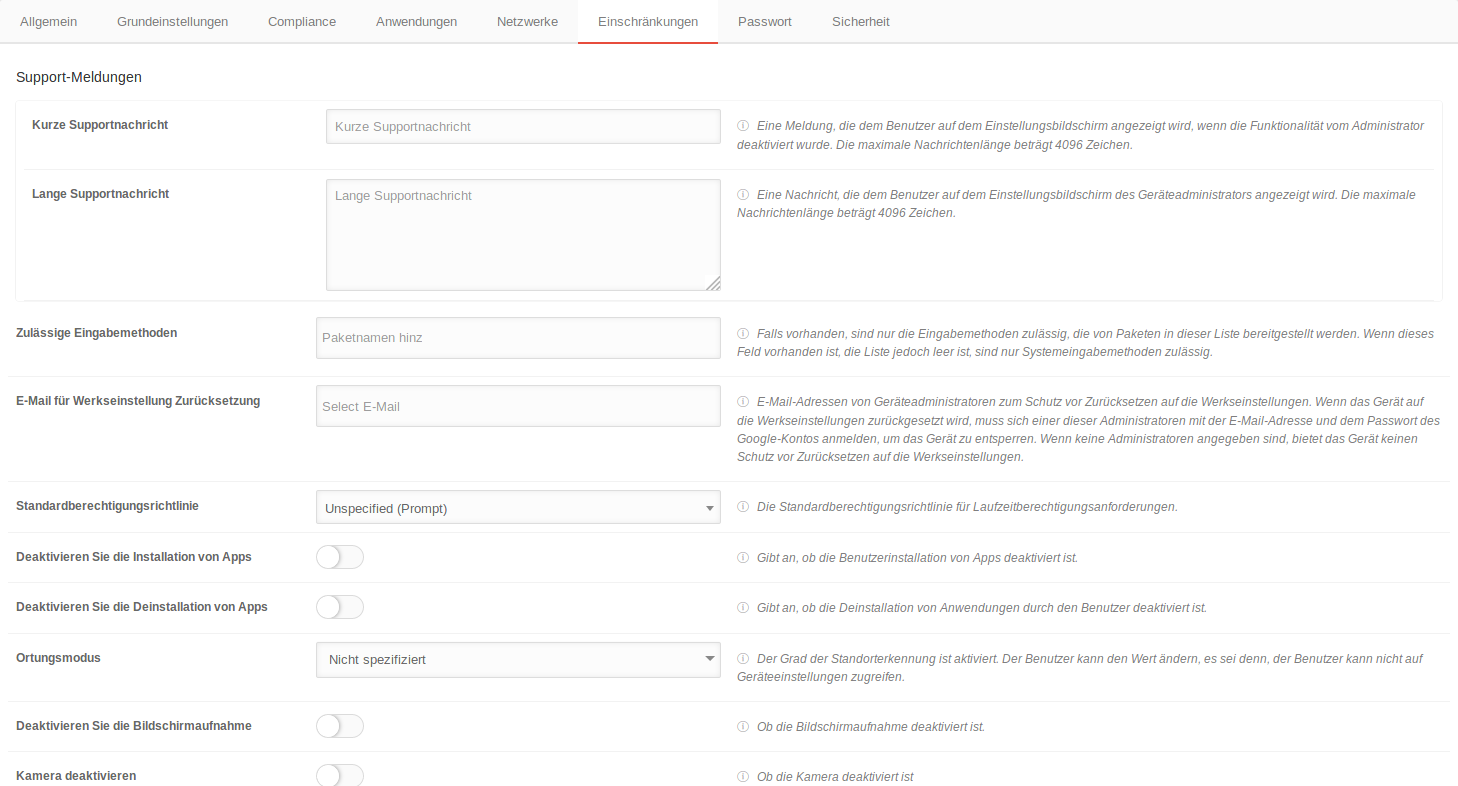

Einschränkungen

| Beschriftung | Eingabe | Beschreibung | ||||||

|---|---|---|---|---|---|---|---|---|

Support-Meldungen | ||||||||

| Kurze Supportnachricht | Deaktiviert durch Ihre IT-Abteilung | Eine Meldung, die dem Benutzer auf dem Einstellungsbildschirm angezeigt wird, wenn die Funktionalität vom Administrator deaktiviert wurde. Die maximale Nachrichtenlänge beträgt 4096 Zeichen. | ||||||

| Lange Supportnachricht | Diese Funktion wurde durch den Geräteadminstrator deaktiviert. Bei Rückfragen wenden Sie sich an die IT-Abteilung unter 04131-2401-0 | Eine Nachricht, die dem angezeigt wird. Die maximale Nachrichtenlänge beträgt 4096 Zeichen. | ||||||

| Zulässige Eingabemethoden | Falls vorhanden, sind nur die Eingabemethoden zulässig, die von Paketen in dieser Liste bereitgestellt werden. Wenn dieses Feld vorhanden ist, die Liste jedoch leer ist, sind nur Systemeingabemethoden zulässig. | |||||||

| E-Mail für Werkseinstellung Zurücksetzung | it-intern@anyideas.de | E-Mail-Adressen von Geräteadministratoren zum Schutz vor Zurücksetzen auf die Werkseinstellungen. Wenn das Gerät auf die Werkseinstellungen zurückgesetzt wird, muss sich einer dieser Administratoren mit der E-Mail-Adresse und dem Passwort des Google-Kontos anmelden, um das Gerät zu entsperren. Wenn keine Administratoren angegeben sind, bietet das Gerät keinen Schutz vor Zurücksetzen auf die Werkseinstellungen. | ||||||

| Ortungsmodus | Batterieschonung | Der Grad der Standorterkennung. Der Benutzer kann den Wert ändern, es sei denn, der Benutzer kann nicht auf Geräteeinstellungen zugreifen. | ||||||

| Deaktivieren Sie die Bildschirmaufnahme | Um Datenschutz zu gewährleisten, sollen keine Screenshots angefertigt werden können. | |||||||

| Kamera deaktivieren | Per Default soll die Kamera deaktiviert sein | |||||||

| Kontotypen mit deaktivierter Verwaltung | Kontotypen, die vom Benutzer nicht verwaltet werden können. | |||||||

| Deaktivieren Sie den Werksreset | Gibt an, ob das Zurücksetzen auf Werkseinstellungen deaktiviert ist. | |||||||

| Deaktivieren Sie die Bereitstellung physischer Medien | Gibt an, ob der Benutzer, der physische externe Medien bereitstellt, deaktiviert ist. | |||||||

| Deaktivieren Sie das Ändern von Konten | Das Hinzufügen oder Entfernen von Konten soll deaktiviert sein. | |||||||

| Deaktivieren Sie den sicheren Start | Im Modus "Sicherer Start" werden Apps von Drittanbiertern deaktiviert. Dadurch sind ungewollte Einstellungen möglich! | |||||||

| Deaktivieren Sie die Bluetooth-Kontaktfreigabe | Per Bluetooth sollen keine Kontaktdaten das Gerät verlassen. | |||||||

| Deaktivieren Sie die Bluetooth-Konfiguration | Die Bluetooth-Konfiguration soll deaktiviert sein. | |||||||

| Deaktivieren Sie die Cell Broadcast-Konfiguration | Die Konfiguration von Cell Broadcast soll deaktiviert sein. | |||||||

| Deaktivieren Sie die Konfiguration der Anmeldeinformationen | Gibt an, ob die Konfiguration von Benutzeranmeldeinformationen deaktiviert ist. | |||||||

| Deaktivieren Sie die Mobilfunknetzkonfiguration | Die Konfiguration von Mobilfunknetzen soll deaktiviert sein. | |||||||

| Deaktivieren Sie die Tethering-Konfiguration | Die Konfiguration von Tethering und portablen Hotspots soll deaktiviert sein. | |||||||

| Deaktivieren Sie die VPN-Konfiguration | Die Konfiguration von VPN soll deaktiviert sein. | |||||||

| Deaktivieren Sie die Wi-Fi-Konfiguration | Die Konfiguration von Wi-Fi-Zugangspunkten soll deaktiviert sein. | |||||||

| Deaktivieren Sie das Erstellen von Fenstern | Gibt an, ob das Erstellen von Fenstern neben App-Fenstern deaktiviert ist. | |||||||

| Deaktivieren Sie das Zurücksetzen der Netzwerkeinstellungen | Gibt an, ob das Zurücksetzen der Netzwerkeinstellungen deaktiviert ist. | |||||||

| Datei per NFC versenden deaktivieren | Die Verwendung von NFC zum Übertragen von Daten aus Apps soll deaktiviert sein. | |||||||

| Deaktivieren Sie die USB-Datenübertragung | Die Übertragung von Dateien über USB soll deaktiviert sein. | |||||||

| App-Überprüfung erzwingen | Die App-Überprüfung soll erzwungen werden. | |||||||

| Aktivieren Sie die Blockierung anderer Apps | Gibt an, ob andere als die in Anwendungen konfigurierten Anwendungen für die Installation gesperrt sind. Wenn diese Option aktiviert ist, werden Anwendungen, die unter einer früheren Richtlinie installiert wurden, jedoch nicht mehr in der Richtlinie angezeigt werden, automatisch deinstalliert. | |||||||

| Debugging-Funktionen zulassen | Der Benutzer darf Debugging-Funktionen aktivieren. | |||||||

| Aktivieren Sie den benutzerdefinierten Kiosk-Starter | Der Startbildschirm wird durch einen Starter ersetzt, der das Gerät für die über die Anwendungseinstellung installierten Apps sperrt. Die Apps werden auf einer einzelnen Seite in alphabetischer Reihenfolge angezeigt. Es wird empfohlen, status_bar_disabled auch zu verwenden, um den Zugriff auf Geräteeinstellungen zu blockieren. | |||||||

| Hinweise zum ersten Benutzer überspringen | Flag, um Hinweise zur ersten Verwendung zu überspringen. Der Unternehmensadministrator kann die Systemempfehlung für Apps aktivieren, um das Benutzer-Tutorial und andere einführende Hinweise beim ersten Start zu überspringen. | |||||||

| Flag, um Hinweise zur ersten Verwendung zu überspringen. Der Unternehmensadministrator kann die Systemempfehlung für Apps aktivieren, um das Benutzer-Tutorial und andere einführende Hinweise beim ersten Start zu überspringen. | Ermöglicht die Anzeige der Benutzeroberfläche auf einem Gerät, damit ein Benutzer einen privaten Schlüsselalias auswählen kann, wenn in ChoosePrivateKeyRules keine übereinstimmenden Regeln vorhanden sind. Bei Geräten unter Android P können durch diese Einstellung Unternehmensschlüssel angegriffen werden. | |||||||

| Play-Store-Modus | Whitelist | In diesem Modus wird gesteuert, welche Apps dem Benutzer im Play Store zur Verfügung stehen und wie sich das Gerät verhält, wenn Apps aus der Richtlinie entfernt werden. Mögliche Werte: Default: | ||||||

| Deaktivieren Sie die Keyguard-Funktionen | Deaktivierte Keyguard-Anpassungen, z. B. Widgets.Kamera Benachrichtigungen Nicht umgesetzte Benachrichtigungen Vertrauensagenten ignorieren Fingerabdruck Remote-Eingang Alles | |||||||

Statusmeldung | ||||||||

| Aktivieren Sie die Statusmeldung | Nachdem Sie dies aktiviert haben, können Sie die Konfiguration der Statusberichte festlegen | |||||||

| Hardware Status | Gibt an, ob die Hardware-Statusmeldung aktiviert ist. | |||||||

| Anwendungsberichte | Gibt an, ob App-Berichte aktiviert sind. | |||||||

| Softwareinfo | Gibt an, ob die Software-Info-Berichterstattung aktiviert ist. | |||||||

| Speicherinfo | Gibt an, ob die Speicherberichterstattung aktiviert ist. | |||||||

| Anzeigen Informationen | Gibt an, ob die Anzeige von Berichten aktiviert ist. | |||||||

| Netzwerk information | Gibt an, ob die Netzwerkinfomeldung aktiviert ist. | |||||||

| Geräteeinstellungen | Gibt an, ob die Berichterstellung für Geräteeinstellungen aktiviert ist. | |||||||

| Energieverwaltungsereignisse | Gibt an, ob die Energieverwaltungsereignisberichterstattung aktiviert ist. | |||||||

Systemaktualisierung | ||||||||

| Aktivieren Sie die Statusmeldung | Nachdem Sie dies aktiviert haben, können Sie die Systemaktualisierungskonfiguration einstellen | |||||||

| Energieverwaltungsereignisse | Die Art der zu konfigurierenden Systemaktualisierung. | |||||||

| Nicht spezifiziert | ||||||||

| Automatisch | ||||||||

| Im Fenster |

| |||||||

| Verschieben | ||||||||

| Regeln für private Schlüssel | Regel hinzufügen | Regeln für die automatische Auswahl eines privaten Schlüssels und Zertifikats zur Authentifizierung des Geräts bei einem Server. Die Regeln sind nach Priorität geordnet. Wenn also eine ausgehende Anforderung mehr als einer Regel entspricht, definiert die letzte Regel, welcher private Schlüssel verwendet werden soll.

| ||||||

| Globale Erlaubnisgewährung | Berechtigung hinzufügen | Explizite Erlaubnis oder Gruppengewährung oder -verweigerung für alle Apps. Diese Werte überschreiben die defaultPermissionPolicy.

|

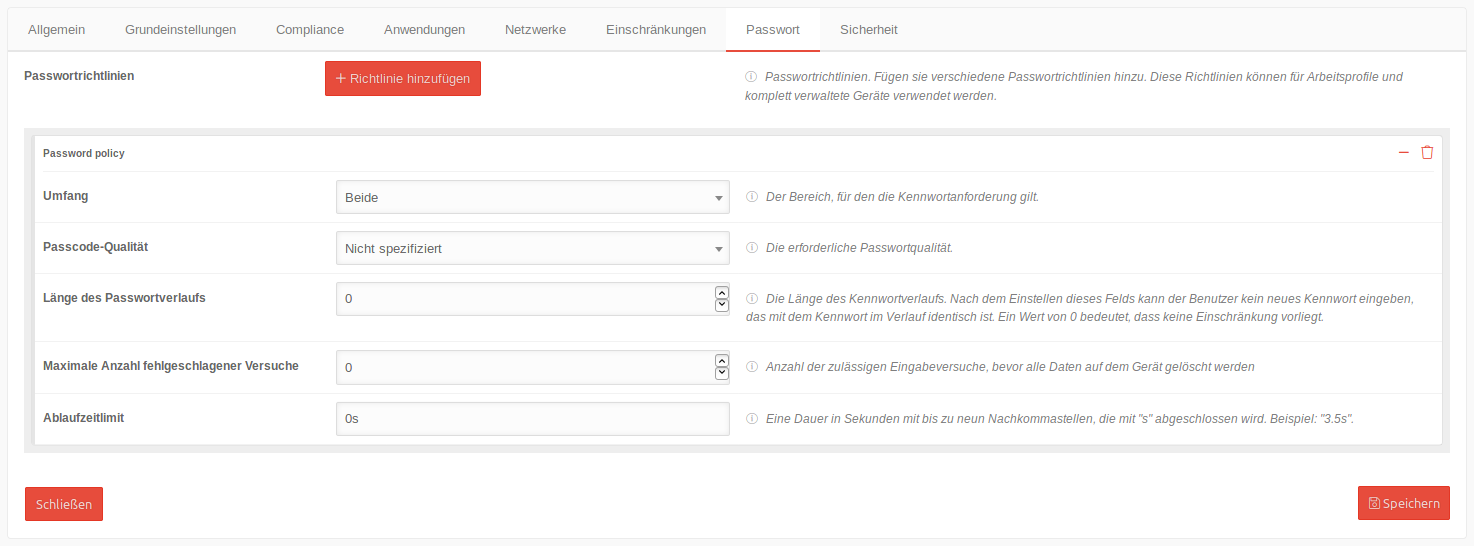

Passwort

Passwortrichtlinien können für Arbeitsprofile und komplett verwaltete Geräte verwendet werden.

| Beschrifung | Werte | Beschreibung |

|---|---|---|

| Umfang | Der Bereich, für den die Kennwortanforderung gilt. | |

| Gerät | Die Richtlinie gilt nur für Basisprofile (der nicht verwaltete Bereich eines Gerätes) | |

| Workprofile | Die Richtlinie gilt nur für Arbeitsprofile | |

| Beide | Die Richtlinie gilt für das gesamte Gerät (Arbeitsprofile und Basisprofile) | |

| Passcode-Qualität | Komplex | Die erforderliche Passwortqualität. |

| Länge des Passwortverlaufs | 0 | Die Länge des Kennwortverlaufs. Nach dem Einstellen dieses Felds kann der Benutzer kein neues Kennwort eingeben, das mit dem Kennwort im Verlauf identisch ist. Ein Wert von 0 bedeutet, dass keine Einschränkung vorliegt. |

| Maximale Anzahl fehlgeschlagener Versuche | 10 | Anzahl der zulässigen Eingabeversuche, bevor alle Daten auf dem Gerät gelöscht werden |

| Ablaufzeitlimit | 0s | Eine Dauer in Sekunden mit bis zu neun Nachkommastellen, die mit "s" abgeschlossen wird. Beispiel: 3.5s

|

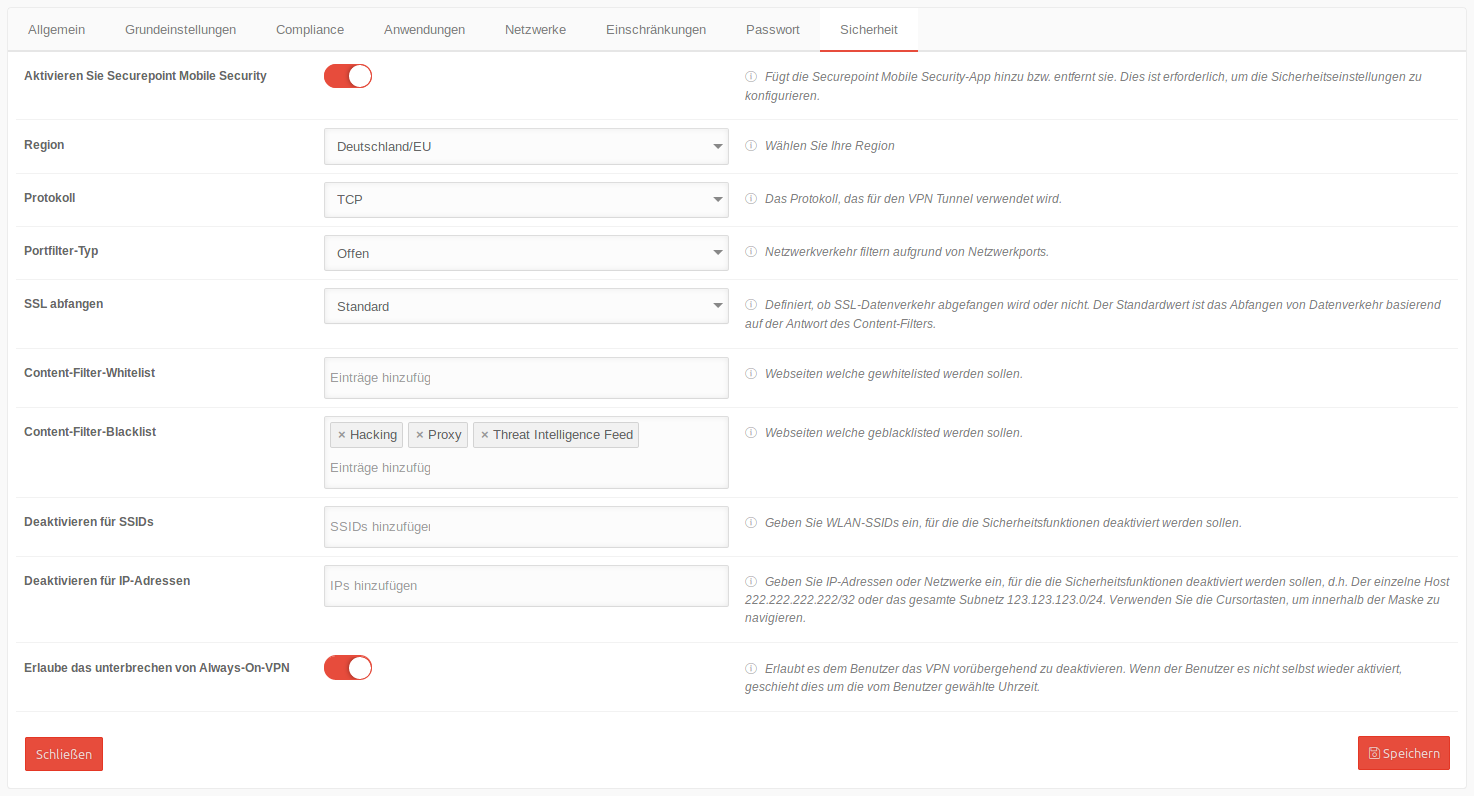

Sicherheit

Bei Aktivierung wird die Securepoint Mobile Security-App hinzu gefügt bzw. entfernt.

Dies ist erforderlich, um die Sicherheitseinstellungen zu konfigurieren.

Es werden zahlreiche Einstellungen konfiguriert, die die Sicherheit bei Web-Anwendungen steuern.

Konfiguration mit Klick auf Sicherheit aktivieren

| Aktion | Default | Beschreibung | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Region | Deutschland/EU | Geographische Zuordnung des VPN-Endpunktes | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Protokoll | TCP | Das Protokoll, das für den VPN Tunnel verwendet wird. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Portfilter-Typ | Auswahl | Netzwerkverkehr filtern aufgrund von Netzwerkports: Communication VPN

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SSL interception | Standard | SSL-Datenverkehr von Webseiten, die in der Content-Filter-Whitelist aufgeführt sind, werden nicht abgefangen, andere Seiten werden mittels SSL-Interception überprüft. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Content-Filter-Whitelist | Fernwartung | Klick-Box: Webseiten, die auf einer Whitelist eingetragen werden sollen. Mögliche Einträge: Contentfilter | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Content-Filter-Blacklist | Default-Werte Hacking Proxy Threat Intelligence Feed |

Klick-Box: Webseiten, die auf einer Blacklist eingetragen werden sollen. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Deaktivieren für SSIDs | ttt-point-zentrale-WLAN | Eingabe von WLAN-SSIDs, für die die Sicherheitsfunktionen deaktiviert werden sollen. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Erlaube das unterbrechen von Always-On-VPN | Dem Benutzer soll es nicht erlaubt sein, das VPN vorübergehend zu deaktivieren. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Appkonfiguration | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Andere VPN Profile erlauben | Das Hinzufügen von anderen VPN Profilen, zusätzlich zu dem Securepoint Security-Profil soll nicht erlaubt sein. |

Speichern