FelixK (Diskussion | Beiträge) |

K Lauritzl verschob die Seite Anpassung der Firewall an das UMA2.0 nach UMA/Anpassung der Firewall an das UMA2.0 |

||

(kein Unterschied)

| |||

Version vom 7. März 2023, 09:06 Uhr

Einrichtung der Firewall für das UMA

Der erste Punkt der Implementierung des UMA ist die Anpassung der Firewall. Diese muss für den Empfang von E-Mails über POP3 oder SMTP so konfiguriert werden, dass Mails angenommen, auf Spam überprüft, auf Viren gefiltert und an den internen Exchange-Server weitergeleitet werden. Die Administration der Firewall erfolgt hierbei über einen PC, welcher in das interne Netzwerk integriert wurde. So kann problemlos über einen Browser auf das Webinterface der Firewall zugegriffen werden.

Einzelheiten zur Administration der Firewall finden Sie im entsprechenden Wiki. In diesem Fall beschreiben wir die Einrichtung mit UTM Version 11.

Anlegen der Netzwerkobjekte und Firewall-Regeln für SMTP

Das Anlegen von Firewall-Regeln setzt das Vorhandensein von Netzwerkobjekten und Diensten voraus.

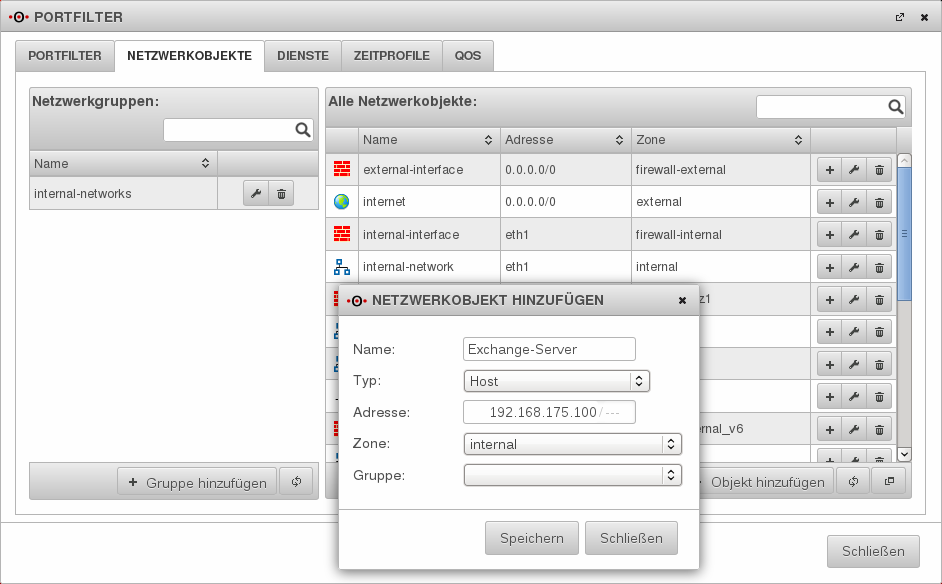

Dafür gehen Sie als erstes in der Firewall in der Menüleiste auf „Firewall“, wählen den Menüpunkt „Portfilter“ und wechseln in den Bereich „Netzwerkobjekte“. Hier legen Sie ein Netzwerkobjekt für den Exchange-Server an.

Diesem Netzwerkobjekt wird ein Name, die IP-Adresse des Servers und die Zone, in der sich der Server befindet, zugewiesen.

Die Netzwerkobjekte für die externe und interne Schnittstelle, das Internet sowie für den Dienst SMTP mit dem Port 25 sind normalerweise bereits vorkonfiguriert. Sollte dieses bei ihnen nicht der Fall sein, müssen die fehlenden Objekte noch angelegt werden.

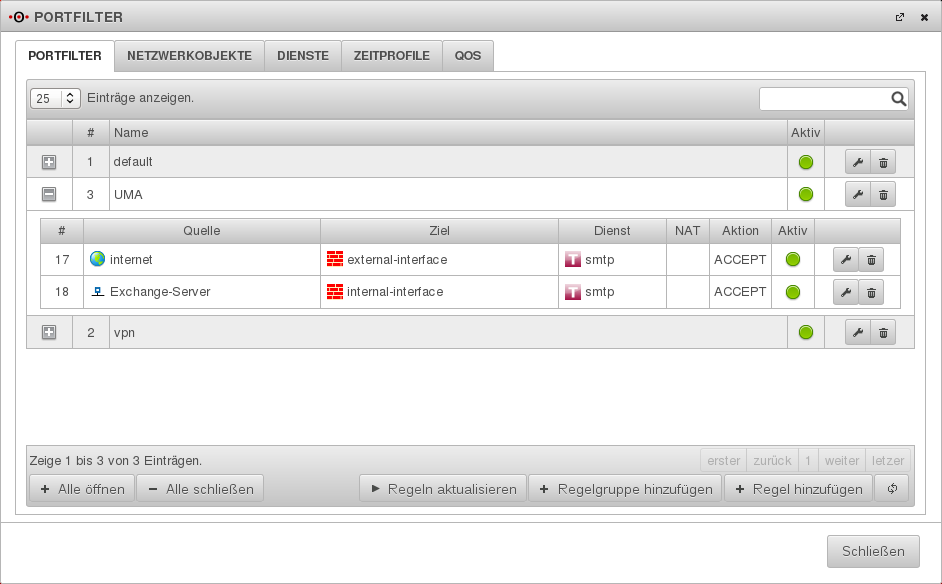

Im Anschluss daran wird im Bereich Portfilter eine neue Regel angelegt, bei der als Quelle das Internetobjekt, als Ziel das Objekt „External Interface“ und als Dienst „SMTP“ ausgewählt wird. Diese Regel erlaubt der Firewall die Annahme von E-Mails auf dem externen Interface über Port 25 aus dem Internet.

Als zweites wird eine Regel mit dem Exchange-Server-Objekt als Quelle, "Internal Interface" als Ziel und SMTP als Dienst angelegt. Diese Regel erlaubt die Annahme von E-Mails auf dem internen Interface vom Mailserver über Port 25, was auch das Prüfen von ausgehenden E-Mails auf Viren ermöglicht.

Konfigurieren des Mailrelays

Damit ankommende Mails ordnungsgemäß auf Viren überprüft, nach Spam gefiltert und dann an den internen Mailserver weitergeleitet werden können, muss im nächsten Schritt das Mailrelay konfiguriert werden.

Dazu wählen Sie in der Menüleiste "Anwendungen" und den Menüpunkt Mailrelay aus.

Im Bereich "Allgemein" tragen Sie als erstes eine Postmaster E-Mail-Adresse ein und legen die maximale E-Mailgröße für ankommende sowie zu versendende E-Mails fest.

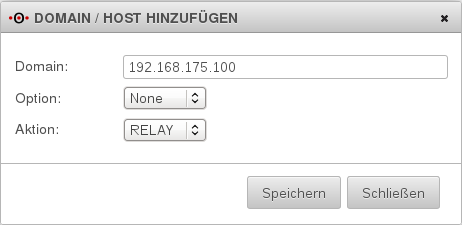

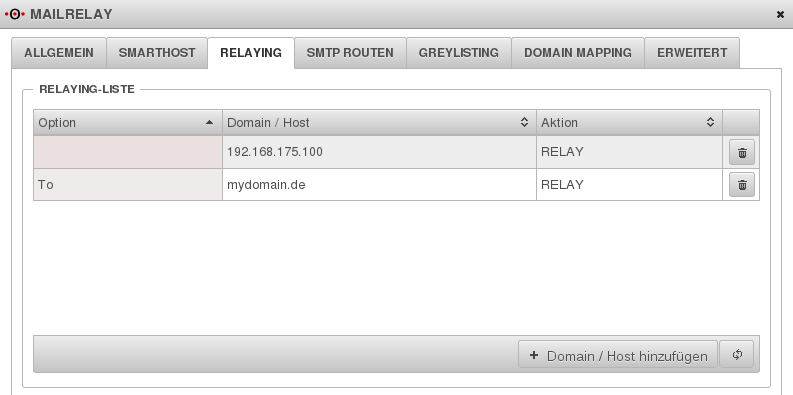

In dem Bereich RELAYING wird, mit einem Klick auf Domain/Host hinzufügen zum einen ein Host mit der IP-Adresse des Mailservers und der Aktion „RELAY“ hinzugefügt.

Weiterhin wird, mit einem Klick auf Domain/Host hinzufügen, eine Domain mit der Option „To“ und der Aktion „RELAY“ angelegt.

Die Eintragung des Hosts gestattet die Annahme von E-Mails mit der IP des Mailservers. Der Eintrag der Domain mit der Option „To“ erlaubt die Annahme aller E-Mails der eingetragenen Domain im Empfänger.

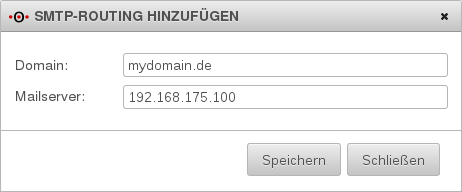

Im Bereich „SMTP Routen“ wird, mit einem Klick auf ![]() , die entsprechende Maildomain und die internen IP-Adresse des Exchange-Mailservers hinzugefügt.

, die entsprechende Maildomain und die internen IP-Adresse des Exchange-Mailservers hinzugefügt.

Diese Route gibt an, dass alle ankommenden E-Mails an den internen Server weitergeleitet werden sollen.

Zu dem ist es sinnvoll im Bereich "Einstellungen" (im unteren Teil dieses Fensters) unter „E-Mail Adresse überprüfen:“ SMTP auszuwählen.

Das hat zur Folge, dass E-Mails an unbekannte Empfänger, die nicht auf dem Mailserver hinterlegt sind, abgelehnt werden. So wird einerseits der Versuch, Spam an "erfundene" Empfänger zuzustellen, wirkungsvoll unterbunden, zum anderen erhalten eigentlich legitime Absender ein Feedback, dass ihre E-Mail nicht zugestellt werden konnte, beispielsweise weil sie sich bei der Empfängeradresse verschrieben haben.

Zum weiteren Schutz vor Spam können Sie im Bereich Erweitert den Haken bei „Greeting Pause aktivieren“ setzen.

Ähnlich wie das Graylisting macht sich die Greeting Pause zu Nutze, dass in durch Viren und

Trojaner verbreitete Spambots das SMTP-Protokoll nicht zur Gänze implementiert ist, um diese von regulären Mailservern zu unterscheiden. Das Greeting ist eine Textzeile, die vom Mail-Relay an den sendenden Mailserver übermittelt wird. z.B:

220 firewall.foo.local ESMTP Sendmail 8.14.4/8.14.4; Tue, 8 Mar 2011 14:29:30 +2000

Bei vollständig implementiertem SMTP-Protokoll wird ein Mailserver diese Begrüßungszeile

abwarten und auswerten, bevor er SMTP-Kommandos sendet, um die Mailzustellung einzuleiten.

Ein Spambot wird sofort nach erfolgtem TCP-Handshake beginnen, Kommandos zu senden, da dieser Aspekt des SMTP-Protokolls aus Platzgründen höchstwahrscheinlich ebenso wenig wie ein wiederholter Zustellungsversuch implementiert ist. In diesem Fall wird das Mail-Relay keine Kommandos mehr entgegennehmen.

Anpassen des Mailfilters

Als letzter Schritt der Anpassung der Firewall werden die Einstellungen des Spamfilters überprüft und angepasst.

Wechseln Sie unter „Anwendungen“ zum Menüpunkt „Mailfilter“.

Im Bereich Filterregeln finden Sie standardmäßig schon Einträge für SMTP und POP3.

Bei diesen ändern Sie die Aktionen für Spam und Probably-Spam auf „mark“.

Das bewirkt, dass eine E-Mail die von der Firewall als Spam deklariert wird, eine vordefinierte Nachricht im Betreff erhält (in diesem Fall „[SPAM]“ bzw. “[PROBABLY_SPAM]), und an den internen Mailserver weitergeleitet wird. Der Mailserver filtert seinerseits nun die ankommenden E-Mails im Betreff nach dieser Nachricht und schiebt Diese dann in einen Junk-Ordner. So können die Benutzer intern selber entscheiden ob die E-Mails für sie von Belang sind oder nicht.

Damit ist die Einrichtung der Firewall für das UMA abgeschlossen.