Active Directory Benutzergruppen zur Authentifizierung in der UTM nutzen

Ist ein zentraler Authentifizierungsserver in einem Netzwerk vorhanden, macht es wenig Sinn, die Benutzer alle noch einmal auf der UTM anzulegen, damit diese lokale Dienste der UTM nutzen können, für die die Benutzer bestimmte Rechte benötigen und sich daher Authentifizieren müssen.

In der Regel handelt es sich dabei um den Active Directory Service, der in einem Netzwerk die Domäne verwaltet und über das LDAP- und Kerberos-Protokoll die Authentifizierung der Netzwerk Nutzer steuert.

Active Directory Benutzergruppen anlegen

Da die Berechtigung zu den in der UTM enthaltenen Diensten in Gruppen verwaltet werden, von denen die Benutzer, die diesen Gruppen zugeordnet werden, diese Berechtigungen erben, müssen zunächst entsprechende Benutzergruppen im AD eingerichtet und die einzelnen Benutzer diesen Gruppen zugewiesen werden.

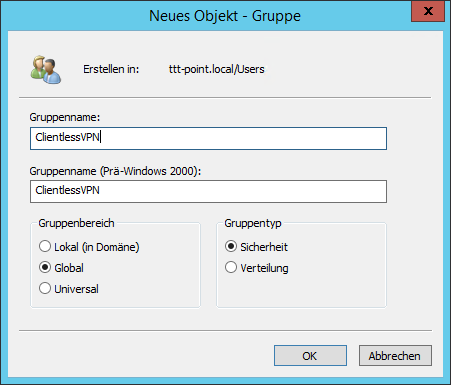

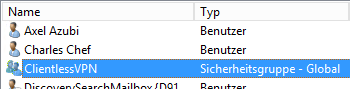

In diesem Beispiel sollen die Benutzer für Clientless VPN über den Active Directory Service Authentifiziert werden.

Es muss also zunächst eine Gruppe vom Typ Sicherheitsgruppe auf dem AD hinzugefügt werden, die hier den Namen ClientlessVPN bekommt.

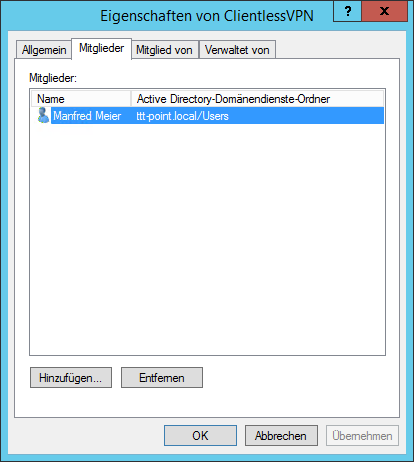

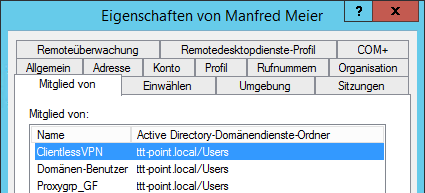

Anschließend werden die Benutzer, die für Clientless VPN freigeschaltet werden sollen, zu dieser Gruppe hinzugefügt.

UTM in die Domäne einbinden

Bevor die UTM in die Domäne eingebunden werden kann, muss der Active Directory Server als Name-Server angeben werden.

Da seit UTM Version 11.5 der lokale Nameserver in den Servereinstellungen im Hintergrund schon eingetragen ist (127.0.0.1) entfällt dieser Schritt aus den vorherigen Versionen.

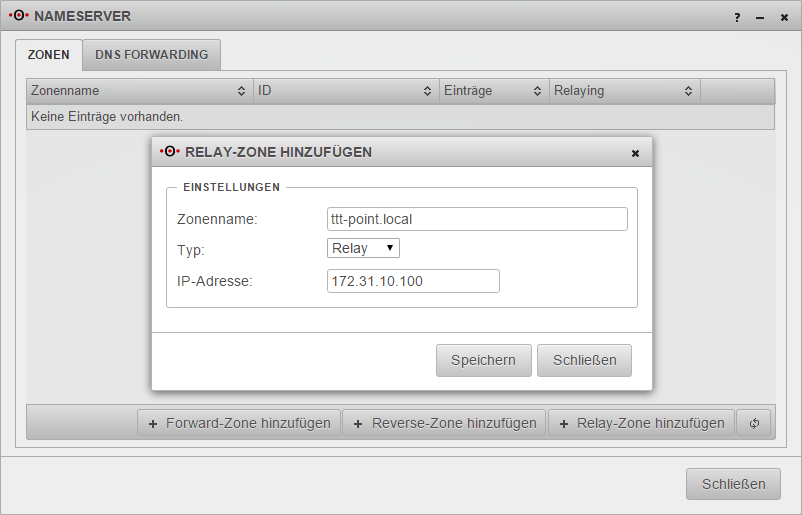

Über das Menü der UTM wird unter Anwendungen der Menüpunkt Nameserver aufgerufen und eine neue Relay Zone hinzugefügt. Hier wird die Netzwerkdomäne und die IP-Adresse des Active Directory Server eingetragen.

In diesem Beispiel hat der AD Server die IP-Adresse 172.31.10.100 und das Netzwerk befindet sich in der Domäne ttt-point.local.

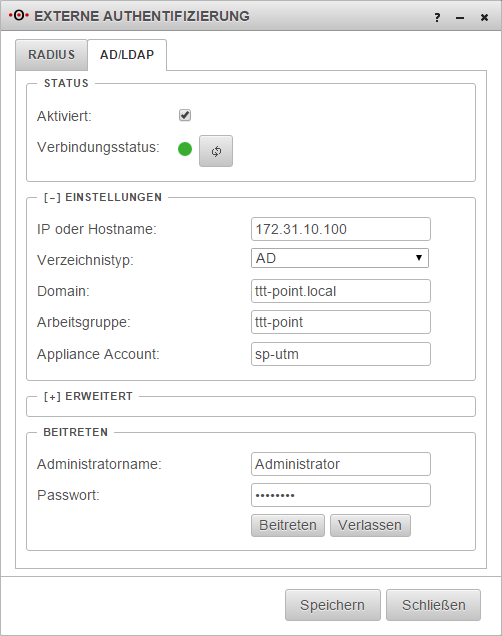

Im Menü Authentifizierung befindet sich der Menüpunkt Externe Authentifizierung. Hier befinden sich unter dem Tab AD/LDAP die Einstellungen für die Verzeichnis-Typen AD oder LDAP.

Im Abschnitt Einstellungen werden die IP-Adresse oder der Hostname, der Verzeichnis Typ AD und die lokale Netzwerk-Domäne eingetragen.

Bei Arbeitsgruppe handelt es sich um den NETBIOS-Namen des AD. Sollte dieses von der Base Domain abweichen, muss hier der korrekte NETBIOS-Name eingetragen werden.

Im Feld unter Appliance Account wird der Name eingetragen, unter dem die UTM im AD in der Gruppe Computers eingetragen wird.

Nun muss noch im Abschnitt Beitreten der Name des Administrator bzw. eines Benutzers mit den Berechtigungen eines Domain-Administrators und dessen Passwort eingetragen werden.

Mit einen klick auf den Button Beitreten, meldet sich die UTM an der Domäne an. Zur Bestätigung wechselt die Anzeige des Verbindungsstatus: im Abschnitt Status von grau auf grün. Weiterhin ist das Feld hinter Aktiviert: markiert.

Erweiterte Einstellungen

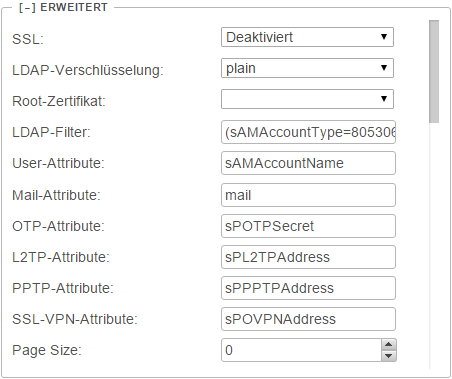

Zunächst gibt es unter Erweiterte Einstellungen die Möglichkeit die Verbindung zum Active Directory Server SSL-Verschlüsselt herzustellen.

Die LDAP Anfrage kann zusätzlich mit den Verfahren seal oder sign Verschlüsselt und es kann ein Root-Zertifikat hinterlegt werden.