Konfiguration des Captive-Portal

Letzte Anpassung zur Version: 11.8.7

- Neu:

- Artikel aktualisiert

- Übersetzung auf englisch

- Regel für HTTPS mit SLL-Interception hinzugefügt

Vorherige Versionen: -

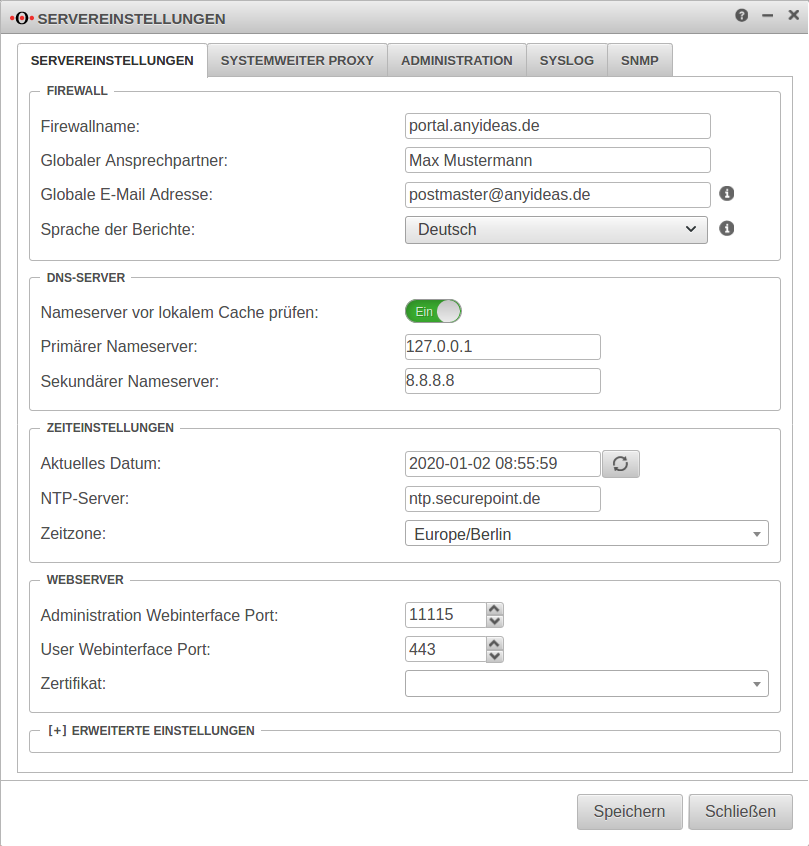

Servereinstellungen

Menü Reiter Servereinstellungen

Firewallname anpassen

Der Firewallname sollte als FQDN definiert sein. (Im Beispiel portal.anyideas.de)

Dies ist nötig, damit später die Auflösung der Landingpage des Captive Portals mit dem Zertifikat zusammenspielt.Sollte ein Wechsel des Hostnamen nicht möglich sein, weil die Firewall zum Beispiel als ausgehendes Mailrelay benutzt wird, muss auf den Nameservereintrag geachtet werden.

Firewall

| ||

| Firewallname | portal.anyideas.de | FQDN-konformer Firewallname |

DNS-Server eintragenAls primärer Nameserver wird der Localhost (hier 127.0.0.1) eingetragen. Als sekundärer Nameserver hat sich in der Vergangenheit 'google-public-dns-a.google.com' durch eine schnelle Antwortzeit und hohe Verfügbarkeit bewährt. DNS-Server | ||

| Primärer Nameserver | 127.0.0.1 | Localhost |

| Sekundärer Nameserver | 8.8.8.8 | Möglicher Nameserver: google-public-dns-a.google.com |

Zertifikate importieren

Da die Landingpage des Captive Portals eine HTTPS-Website ist muss im nächsten Schritt für das benötigte Zertifikat gesorgt werden. Die Verwendung einesgekauften Zertifikates von einer offiziellen CA (oder ein bereits vorhandenes Wildcardzertifikat), beugt späteren Irritationen wegen Warnmeldungen des Browsers vor.

Grundsätzlich bestehen hier zwei Optionen:

- Ein Zertifikat für einen FQDN

- in diesem Fall wäre der Common Name des Zertifikats portal.anyideas.de

- Ein Wildcardzertifikat

- in diesem Fall wäre der Common Name des Zertifikats *.anyideas.de

Im ersten Schritt muss die, zusammen mit dem Zertifikat zur Verfügung gestellte CA, in die UTM importiert werden.

Menü Reiter CA SchaltflächeAnschließend wird der gleiche Schritt für das eigentliche Zertifikat wiederholt.

Menü Reiter Zertifikate Schaltfläche

Importformat

Zertifikate und CAs, die in eine UTM importiert werden sollen, müssen im PEM-Format (Dateiendung meist .pem) oder PKCS12-Format (Dateiendung meist .p12 oder .pfx) vorliegen.

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

| Zertifikat | Befehl |

|---|---|

| X509 zu PEM | openssl x509 -in certificatename.cer -outform PEM -out certificatename.pem |

| DER zu PEM | openssl x509 -inform der -in certificate.cer -out certificate.pem |

| P7B zu PEM | openssl pkcs7 -print_certs -in certificate.p7b -out certificate.pem |

Fehlermeldung beim Import

Beim Import kann es zur Fehlermeldung "The certificate format is not supported…" kommen.

Passwortgeschützte Zertifikate im pkcs12-Format (.p12 , .pfx , .pkcs12) in Verbindung mit älteren Ciphern können diesen Fehler auslösen.

Ein Import ist meist möglich, wenn im Bereich Allgemein die Option Veraltete kryptografische Algorithmen unterstützen Ein aktiviert wird.

Möglichkeiten für den Import von Zertifikaten:

- Zertifikat in *.pem umwandeln

Mit dem für alle gängigen Plattformen erhältlichen Tool openssl (Bestandteil von Linux, Aufruf über die Konsole) und den folgenden Befehlen können Zertifikate konvertiert werden:

openssl pkcs12 -in Zertifikat.pfx -out Zertifikat.pem -nodes

Alternativ mithilfe eines Online-Dienstes

- CLI Befehle, um Zertifikate-Import mit veralteten Ciphern in der UTM zu erlauben:

extc global set variable GLOB_ENABLE_SSL_LEGACY value 1

appmgmt config application "securepoint_firewall"

appmgmt config application "fwserver"

system reboot

cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|0 cli> extc global set variable GLOB_ENABLE_SSL_LEGACY value 1 OK cli> extc global get variable GLOB_ENABLE_SSL_LEGACY variable |value ----------------------+----- GLOB_ENABLE_SSL_LEGACY|1 cli> appmgmt config application "securepoint_firewall" cli> appmgmt config application "fwserver"

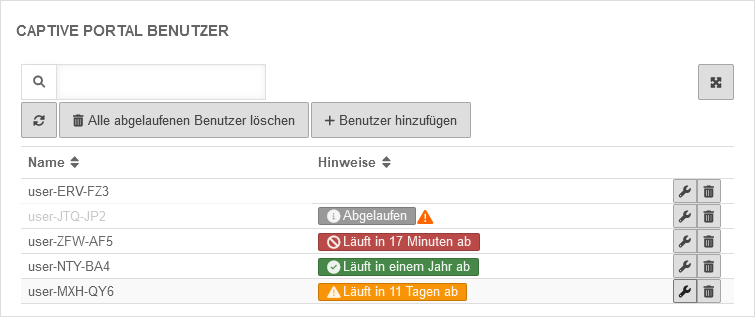

Captive Portal Benutzer

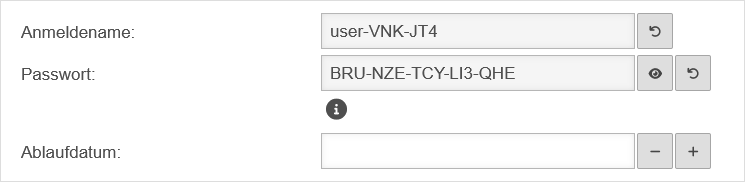

Benutzer hinzufügen

Captive Portal Benutzer können verwaltet werden von:

- Administratoren

- Benutzern, die Mitglied einer Gruppe mit der Berechtigung Userinterface Administrator sind.

Diese erreichen die Benutzerverwaltung über das Userinterface.