Informationen

Letze Anpassung zur Version: 11.7

Bemerkung: Artikel- und Designanpassung

Vorherige Versionen: 11.6.11

Einleitung

Ein Nameserver ist ein Server, der Namensauflösung anbietet. Namensauflösung ist das Verfahren, welches es ermöglicht, Namen von Computern bzw. Diensten in eine Adresse (IP) aufzulösen (z.B.: securepoint.de in 195.4.128.46). Des Weiteren kann in der aktuellen UTM Software eine Namensauflösung an einen anderen Nameserver weitergeleitet werden oder aus einer IP Adresse auf einen bestimmten Namen geschlossen werden (Reverse Lookup). Zusätzlich gibt es die Funktion "DNS Forwarding" die es erlaubt alle DNS Anfragen an einen bestimmten Nameserver weiterzuleiten.

Um die Einstellungen die der Nameserver bietet, besser verstehen zu können kann der Artikel zu den Netzwerkwerkzeugen gelesen werden.

DNS Forwarding

Ein DNS Forwarding wird dazu verwendet um alle DNS Anfragen die an den Nameserver der Firewall gestellt werden an eine andere IP weiterzuleiten.

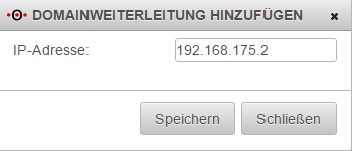

Domainweiterleitung anlegen

Über die Navigationsleiste, Anwendungen -> Nameserver wird die Anwendung ausgewählt und unter DNS Forwarding kann eine Domainweiterleitung hinzugefügt werden.

- Im Feld IP-Adresse muss die IP-Adresse eingetragen werden, wohin die DNS Anfragen weitergeleitet werden sollen.

- Der Eintrag kann durch die Schaltfläche Speichern gespeichert werden.

- Die Änderungen im DNS Forwarding müssen ebenfalls durch klicken der Schaltfläche Speichern gespeichert werden.

Domainweiterleitung durch einen VPNTunnel

Teilweise ist es nötig interne Domainanfragen an einen entfernten Nameserver weiter zu leiten, der sich in einem VPN-Netz befindet. Hier ist zu beachten das standardmäßig alle direkten Anfragen, die sich an externe Nameserver richten, von der Firewall mit der externen IP aus geschickt werden. Eine öffentliche IP wird nicht in einen VPN-Tunnel geroutet.

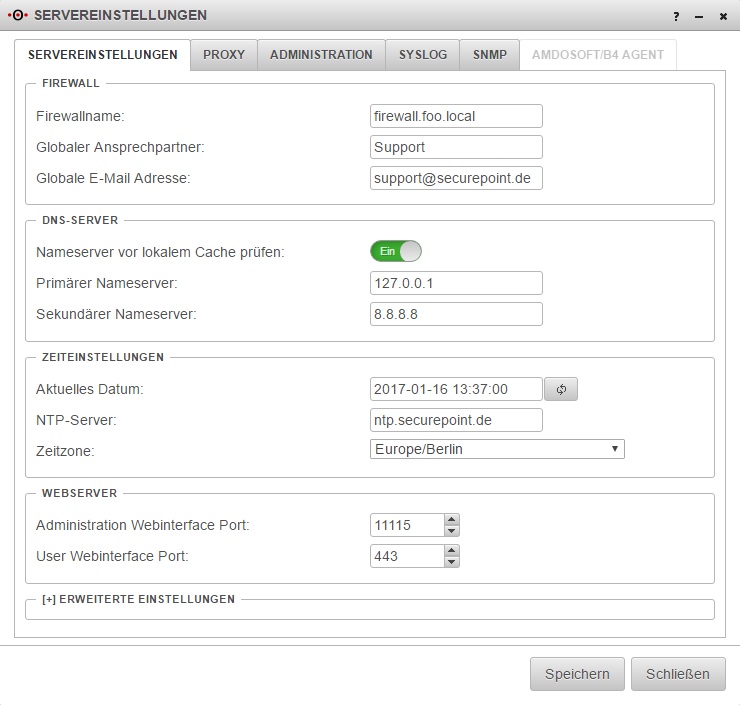

Nameserver der Firewall festlegen

Über die Navigationsleiste, Netzwerk -> Server Einstellungen können die Server Einstellungen bearbeitet werden.

- Im Feld Primärer Nameserver muss die IP 127.0.0.1 (localhost) eingetragen werden

- Der Eintrag kann durch die Schaltfläche Speichern gespeichert werden.

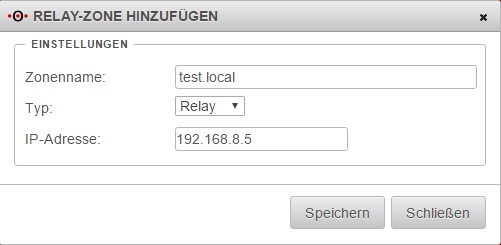

Relay anlegen

Über die Navigationsleiste, Anwendungen -> Nameserver wird die Anwendung ausgewählt und unter + Relay-Zone der Relay angelegt.

- Im Feld Zonenname die gewünschte Domain eintragen.

- Der Typ für diesen Eintrag ist Relay

- Im Feld IP-Adresse wird die Adresse des entfernten Nameservers eingetragen.

- Der Eintrag kann durch die Schaltfläche Speichern gespeichert werden.

- Die Änderungen in der Zone müssen ebenfalls durch klicken der Schaltfläche Speichern gespeichert werden.

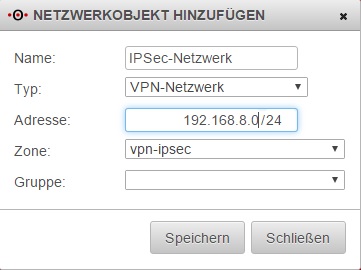

Netzwerkobjekt anlegen

Über die Navigationsleiste, Firewall -> Portfilter -> Netzwerkobjekte wird das Netzwerkobjekt angelegt.

- Für das IPSec Netzwerk muss ein Netzwerkobjekt angelegt werden.

- Im Feld Name muss eine Bezeichnung für das Objekt vergeben werden.

- Der Typ des Objektes ist ein VPN-Netzwerk.

- Die IP-Adresse entspricht der, des IPSec Netzwerkes.

- Als Zone muss vpn-ipsec ausgewählt werden.

- Der Eintrag kann durch die Schaltfläche Speichern gespeichert werden.

Regel erstellen

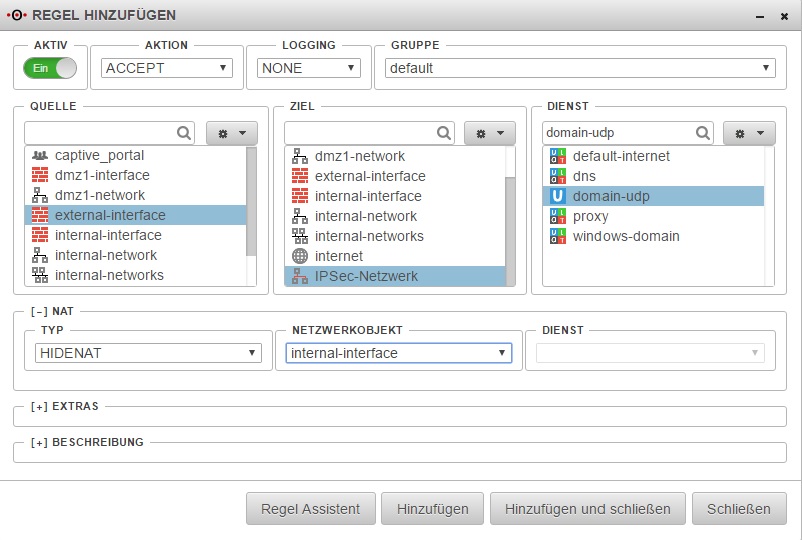

Im letzten Schritt muss eine Firewallregel, mit einem Hide-NAT angelegt werden. Diese bewirkt das die DNS-Weiterleitung auch in den Tunnel, und nicht direkt in das Internet, geht. Über die Navigationsleiste, Firewall -> Portfilter wird die Anwendung ausgewählt und unter + Regel hinzufügen kann eine Regel hinzugefügt werden.

- Quelle external-interface

- Ziel Name des zuvor erstellen Netzwerkobjekt

- Dienst domain-udp

- NAT-Einstellungen

- Typ HIDENAT

- Netzwerkobjekt internal-interface

- Sonstige Einstellungen

- Die Regel muss Aktiv sein

- Logging kann individuell eingerichtet werden

- Gruppe kann individuell eingerichtet werden

- Der Eintrag kann durch die Schaltfläche Hinzufügen und schließen gespeichert werden.

- Der Portfilter muss über die Schaltfläche Regeln aktualisieren aktualisiert werden.

Mit dieser Regel werden nun alle Domain-UDP-Anfragen die über die Firewall an den entfernten Nameserver gestellt werden, über die IP des internen Interfaces genatet und können somit in den IPSec-Tunnel geleitet werden.