In dieser Seite werden die Variablen für unterschiedliche Sprachen definiert.

Diese Seite wird auf folgenden Seiten eingebunden

Generic Routing Encapsulation anlegen

Letzte Anpassung zur Version: 12.2.3

Neu:

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Einleitung

Über das GRE (=Generic Routing Encapsulation) Protokoll, lassen sich andere Protokolle einkapseln und über Tunnel transportieren. Dabei ist zu beachten, dass die Pakete nicht verschlüsselt werden.

Mögliche Verwendung des GRE Protokolls:

GRE - Tunnel anlegen

In diesem Beispiel hat die Firewall "Zentrale" auf LAN1 die IP-Adresse 203.0.113.204/24 und die Gegenstelle "Standort-01" die IP-Adresse 203.0.113.203/24 auf LAN1.

Die lokalen Subnetze sind bei "Zentrale" 10.0.0.0/24 sowie 10.1.0.0/24 bei "Standort-01".

Um diese Verbindung aufzubauen, wird noch ein Transfer-Netzwerk benötigt, welches in diesem Beispiel 10.250.0.0/24 lautet.

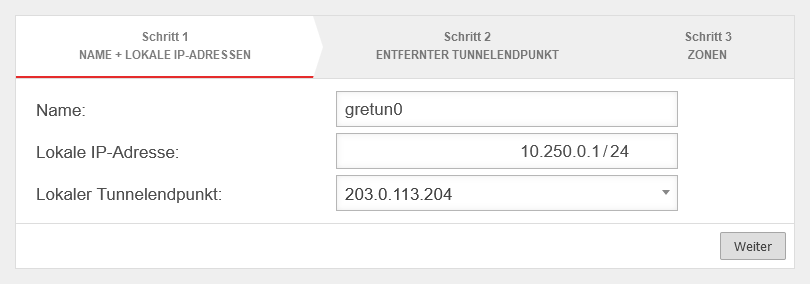

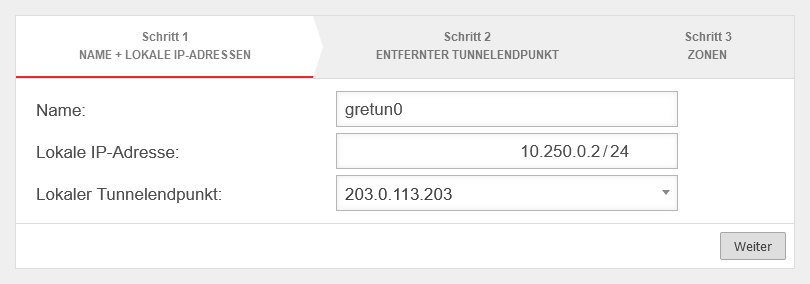

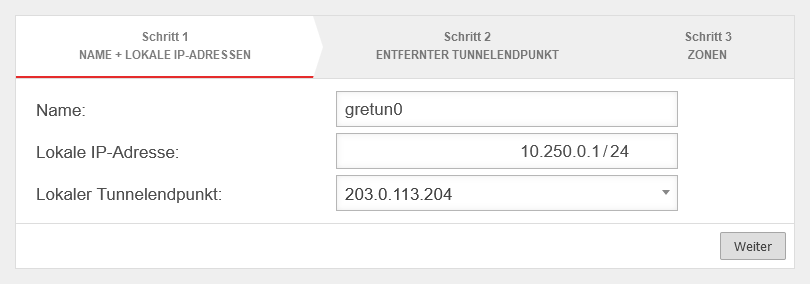

GRE - Interface anlegen

|

- Menü

- Assistenten + GRE starten

|

|

|

|

| Name: |

gretun0 |

Hier kann der gewünschte Name für den GRE-Tunnel eingetragen werden

|

|

| Lokale IP-Adresse: |

10.250.0.1/24 |

Lokale IP des Transfernetzes, das hiermit festgelegt wird

|

| Lokaler Tunnelendpunkt: |

203.0.113.204 |

Öffentliche IP-Adresse des lokalen Tunnelendpunktes

|

|

|

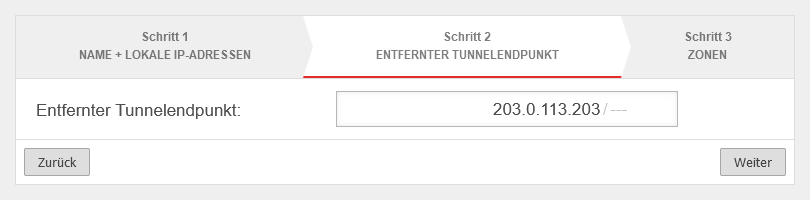

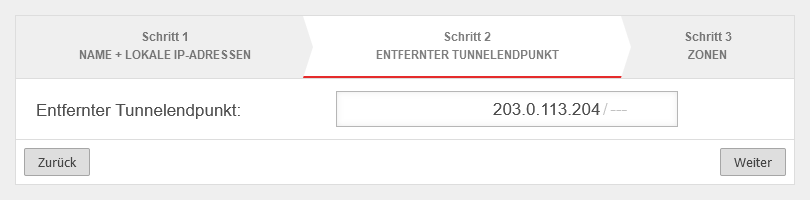

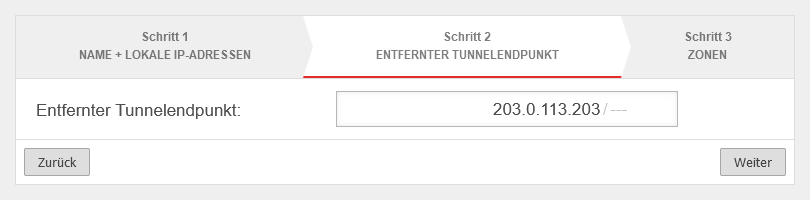

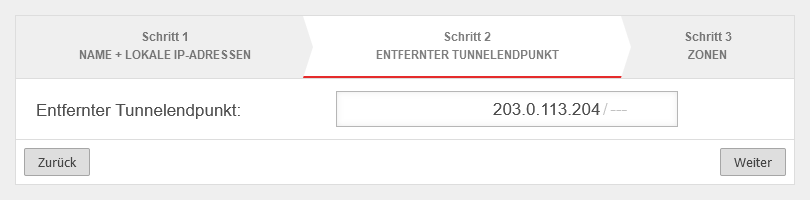

Entfernter Tunnelendpunkt

|

| Entfernter Tunnelendpunkt: |

203.0.113.203/--- |

Öffentliche IP-Adresse des entfernten Tunnelendpunktes

|

Entfernter Tunnelendpunkt

|

|

|

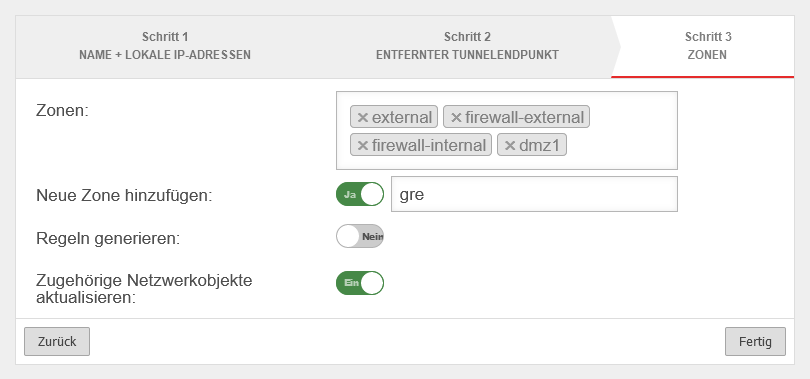

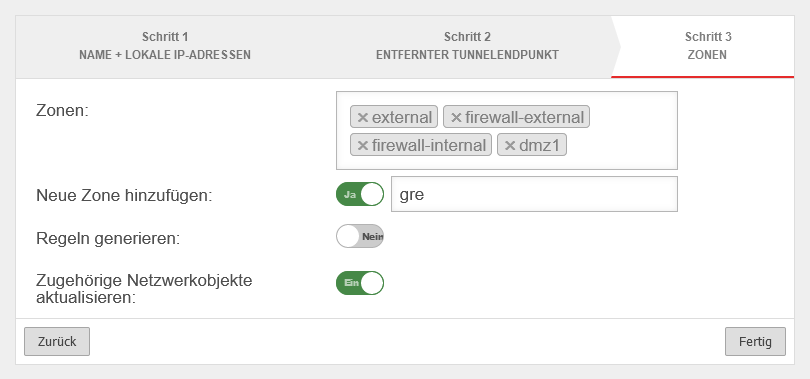

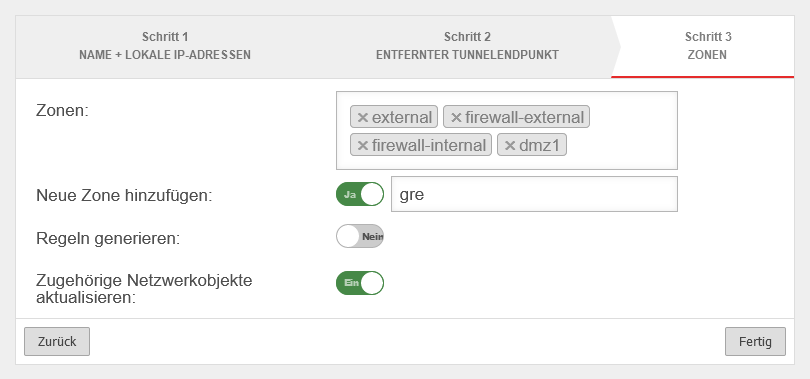

Zonen

|

| Zonen: |

external firewall-external

firewall-internal dmz1 |

Hier können die gewünschten Zonen ausgewählt werden

|

Zonen

|

| Neue Zone hinzufügen: |

Ja

gre |

Bei Bedarf kann hier eine neue Zone erstellt werden

|

| Regeln generieren: |

Nein |

Autogenerierte Regeln, die ggf. ersetzt werden müssen

|

| Zurück |

Durch klicken auf die Schaltfläche können vorherige Schritte wieder bearbeitet werden

|

| Fertig |

Durch klicken auf die Schaltfläche werden die Eingaben gespeichert und die Schnittstelle hinzugefügt

|

| Abbrechen |

Durch klicken auf die Schaltfläche wird der Vorgang abgebrochen, die Eingaben gelöscht und der Dialog geschlossen

|

|

|

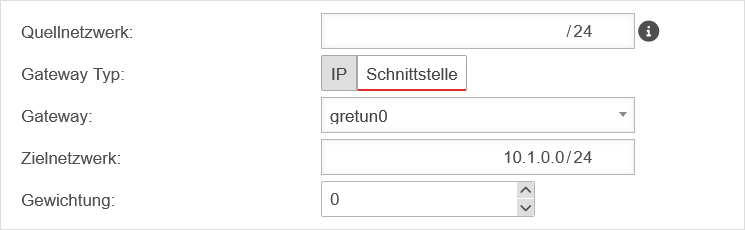

Routing

|

- Im Menü Bereich Routing auswählen

- Eine neue Route hinzufügen: Route hinzufügen

|

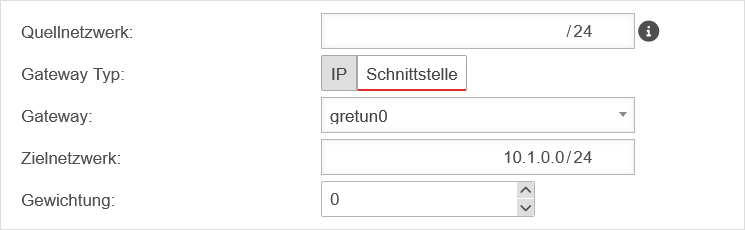

| Quellnetzwerk: |

/24 |

Die Angabe ist optional

|

Route hinzufügen

|

- || gretun0 ||

|

| Zielnetzwerk: |

10.1.0.0/24 |

Zielnetzwerk ist das entfernte Netz der Gegenstelle

|

| Gewichtung |

0 |

Hier kann eine höhere Gewichtung eingetragen werden

|

| Speichern |

Durch klicken auf die Schaltfläche werden die Eingaben gespeichert und die Route hinzugefügt

|

| Schließen |

Durch klicken auf die Schaltfläche wird der Vorgang abgebrochen, die Eingaben gelöscht und der Dialog geschlossen

|

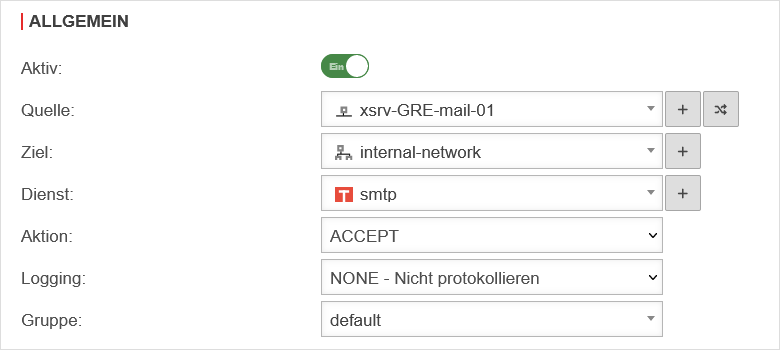

Firewallregel erstellen

Die einfache Variante, die Netze miteinander zu verbinden, ist unter Verwendung der Netzwerkobjekte der gesamten Netze und dem Dienst any.

Sicherheit und Kontrolle erhält man jedoch immer nur dann, wenn man dediziert arbeitet.

Deshalb sollten die Dienste der Paketfilter der Anwendung entsprechend angepasst werden. Im Testszenario lässt sich default-internet verwenden, dann sehen die zwei Paketfilter wie folgt aus:

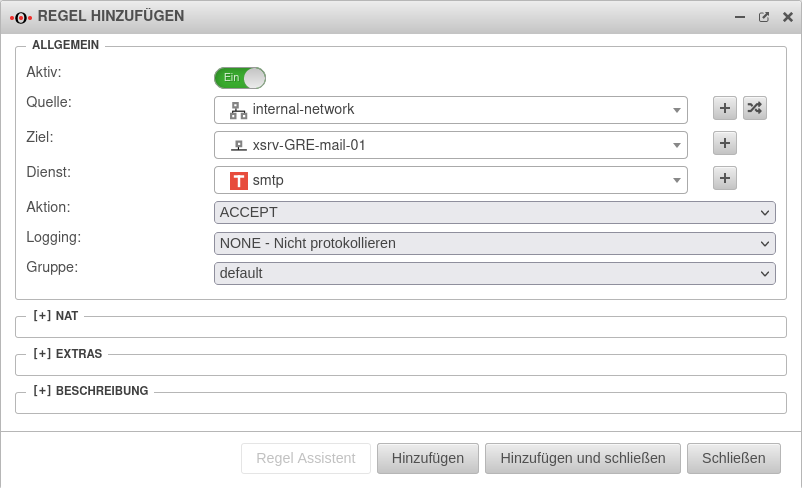

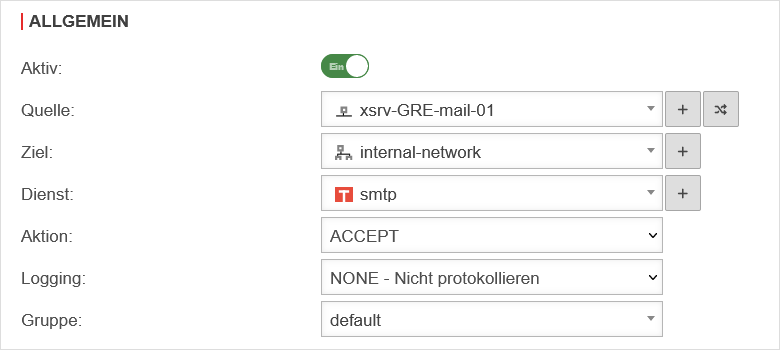

Dedizierte Firewallregel erstellen

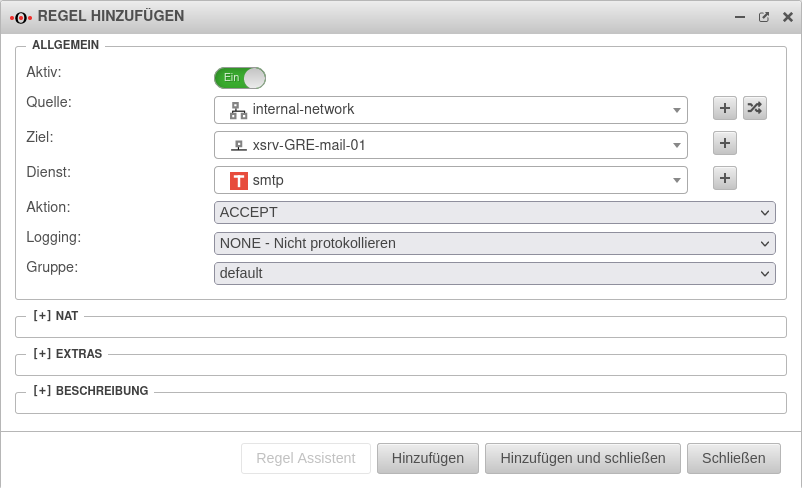

Natürlich ist es auch hier ratsam dediziert zu arbeiten, d.h. für jede benötigte Verbindung einzelne Netzwerkobjekte anzulegen und ausschließlich die benötigten Dienste in der Portfilterregel freizuschalten.

In diesem Beispiel soll aus dem Netz "Zentrale" per "smtp" der Mailserver in "Standort-01" erreicht werden. Zusätzlich sollen Clients aus dem Netz der "Standort-01" per RDP auf den Terminalserver der "Zentrale" zugreifen.

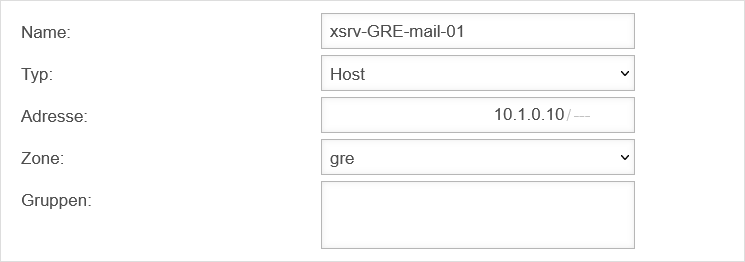

- Unter Bereich Netzwerkobjekte öffnen

- Ein neues Objekt hinzufügen:

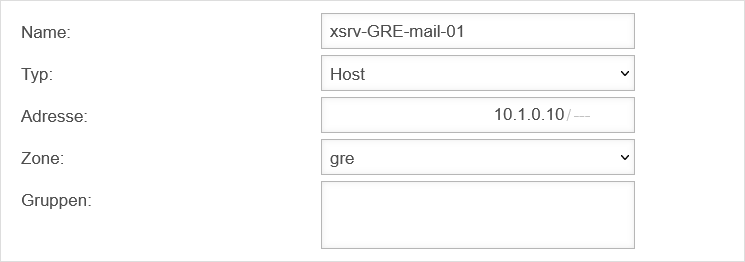

| Name: |

xsrv-GRE-mail-01 |

Hier kann der jeweilige gewünschte Name für das Netzwerkobjekt gewählt werden.

|

Netzwerkobjekt hinzufügen

|

| Typ: |

Host |

Den jeweiligen Typen auswählen

|

| Adresse: |

10.1.0.10/--- |

Hier wird die IP-Adresse eingetragen

|

| Zone: |

gre |

Hier wurde die zuvor erstellte Zone "gre" ausgewählt

|

- || ||

|

| Speichern |

Hier werden die Eingaben gespeichert und das Netzwerkobjekt hinzugefügt.

|

| Speichern und schließen |

Hier werden die Eingaben gespeichert, das Netzwerkobjekt angelegt und der Bearbeitungsdialog geschlossen.

|

| Schließen |

Hier wird der Vorgang abgebrochen, die Eingaben gelöscht und der Dialog geschlossen.

|

|

|

| Anschließend müssen folgende Paketfilterregeln unter Schaltfläche Regel hinzufügen hinzugefügt werden:

|

Zugriff vom internen Netz zum Mailserver der Gegenstelle erlauben

|

|

|

- Eine weitere Regel hinzufügen

- Quelle ist das entfernte Netz gre-network

- Ziel ist srv-lg-rdp-01

- Als Dienst beim Zugriff auf den Terminalserver ms-rdp wählen

- Hinzufügen und schließen klicken

- (Siehe oben)

|

|

|

| Das Regelwerk

|

Die Regelgruppe mit den Portfilterregeln

|

|

|

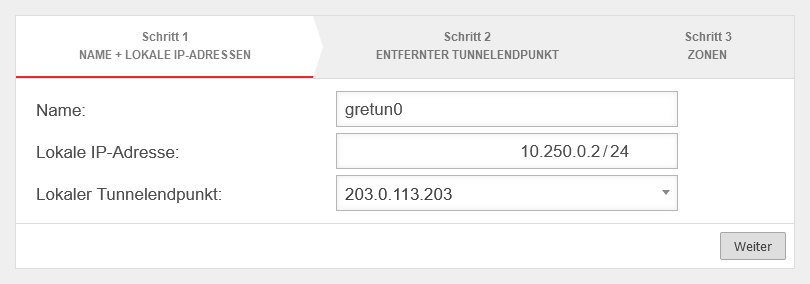

Konfiguration der Gegenstelle

|

|

| Auf der entfernten UTM müssen die Einstellungen umgekehrt vorgenommen werden.

|

|

|

| Name: |

gretun0 |

Hier kann der gewünschte Name für den GRE-Tunnel eingetragen werden

|

|

| Lokale IP-Adresse: |

10.250.0.2/24 |

Lokale IP des Transfernetzes, das hiermit festgelegt wird

|

| Lokaler Tunnelendpunkt: |

203.0.113.203 |

Öffentliche IP-Adresse des lokalen Tunnelendpunktes

|

|

|

| Entfernter Tunnelendpunkt: |

203.0.113.204/--- |

Was in der "Zentrale" lokal (local) ist, ist im "Standort-01" entfernt (remote).

|

Entfernter Tunnelendpunkt

|

|

|

| Zonen: |

external firewall-external

firewall-internal dmz1 |

Hier können die gewünschten Zonen ausgewählt werden

|

Zonen

|

| Neue Zone hinzufügen: |

Ja

gre |

Bei Bedarf kann hier eine neue Zone erstellt werden

|

| Regeln generieren: |

Nein |

Autogenerierte Regeln, die ggf. ersetzt werden müssen

|

| Zurück |

Durch klicken auf die Schaltfläche können vorherige Schritte wieder bearbeitet werden

|

| Fertig |

Durch klicken auf die Schaltfläche werden die Eingaben gespeichert und die Schnittstelle hinzugefügt

|

| Abbrechen |

Durch klicken auf die Schaltfläche wird der Vorgang abgebrochen, die Eingaben gelöscht und der Dialog geschlossen

|

|

| Regel hinzufügen

|

Für eingehende und ausgehende Paketfilterregeln müssen entsprechend benötigte Dienste angelegt werden.

Regeln, die in "Zentrale" ausgehend gestaltet wurden, müssen an "Standort-01" eingehend erstellt werden.

|

Konfiguration der Gegenstelle - Regel hinzufügen

|

|

|