In dieser Seite werden die Variablen für unterschiedliche Sprachen definiert.

Diese Seite wird auf folgenden Seiten eingebunden

{{var | Captive-Login erlauben--desc

| Wenn aktiv {{ButtonAn||class=small}, kann das Gerät den Proxyserver umgehen, um die Anmeldeseite für Netzwerke mit einem Captive-Portal anzuzeigen

| When active

iOS Profil-Konfiguration im Menüpunkt Netzwerke

Letzte Anpassung: 02.2023

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Teil-Konfiguration für Profile im Mobile Security Portal.

Weitere Informationen werden hier angezeigt:

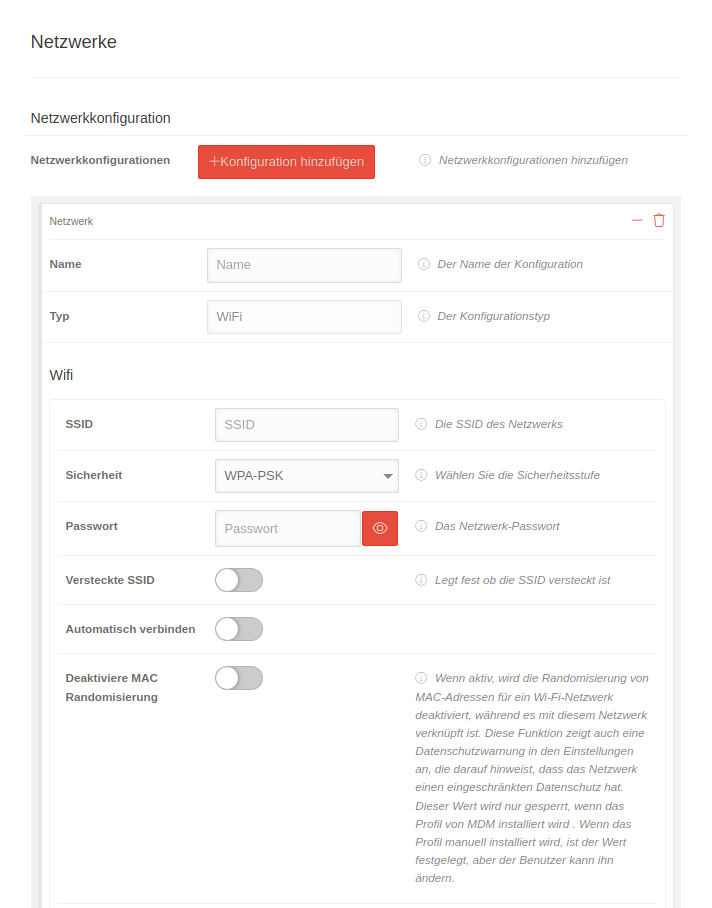

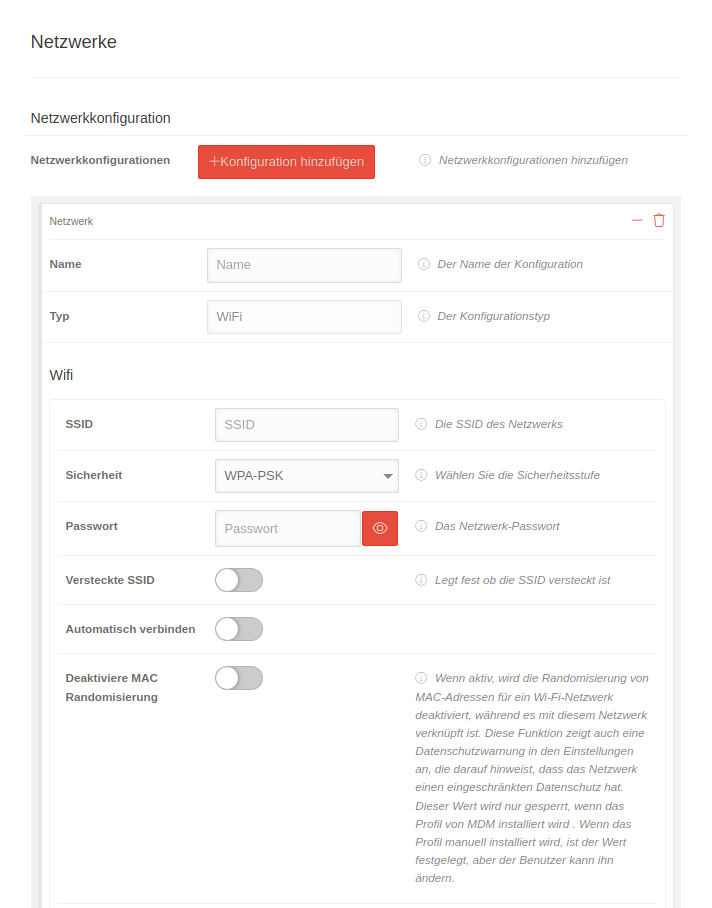

Netzwerkkonfigurationen

|

|

|

Netzwerkkonfigurationen

|

|

|

|

| Typ |

|

|

|

|

|

|

|

|

| Keine |

|

| |

|

| |

|

|

|

|

|

|

|

|

|

|

| Deaktiviere MAC Randomisierung |

|

Bei Aktivierung identifizieren sich die Geräte stets mit der gleichen MAC-Adresse in einem Netzwerk.

Kann vom Benutzer nicht geändert werden. Diese Funktion zeigt auch eine Datenschutzwarnung in den Einstellungen an, dass das Netzwerk einen eingeschränkten Datenschutz hat.

Dieser Wert wird nur gesperrt, wenn das Profil über ein MDM installiert wird.

Wird der Wert z.B. mit dem Apple Configurator festgelegt, kann er vom Benutzer geändert werden. |

|

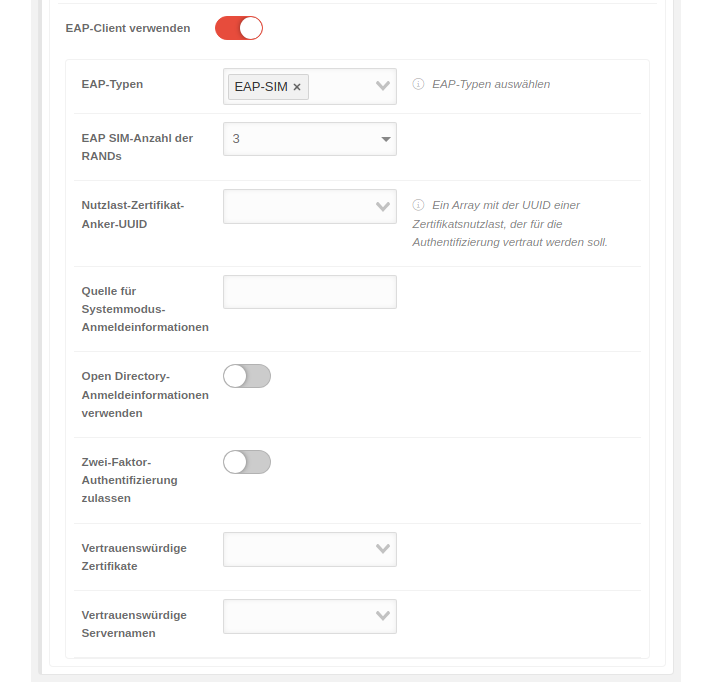

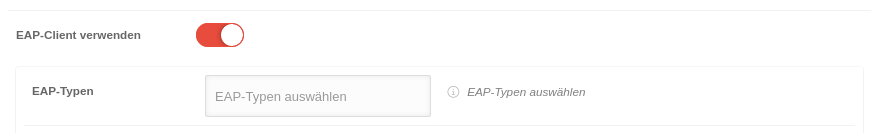

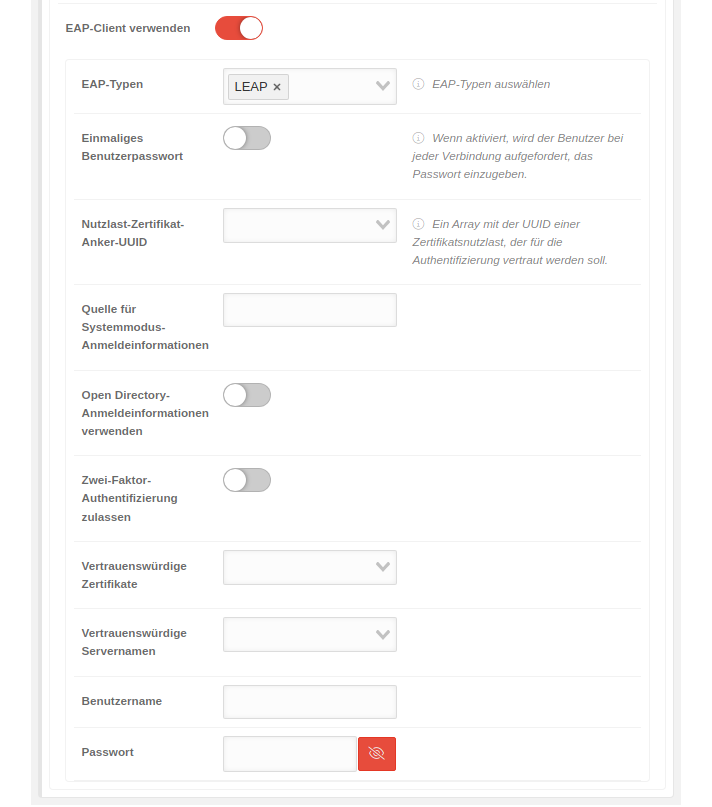

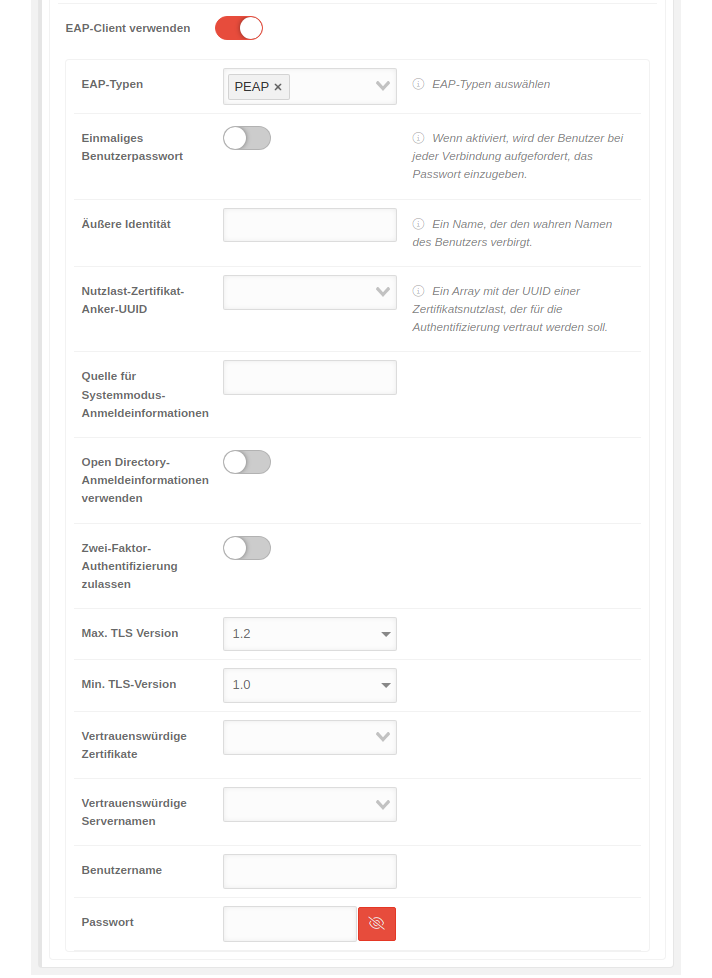

| EAP-Client verwenden |

|

Bei Aktivierung lässt sich der EAP-Client, das WPA2 Enterprise, verwenden

|

|

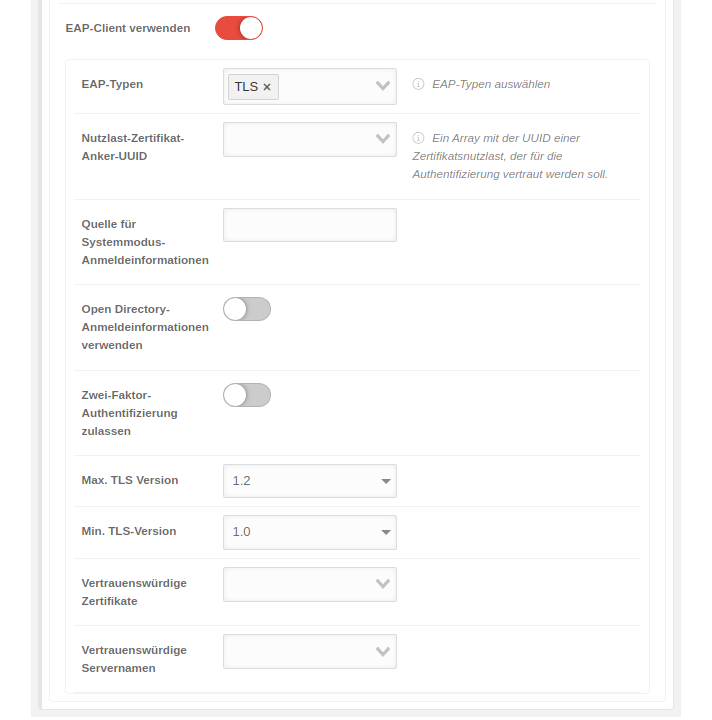

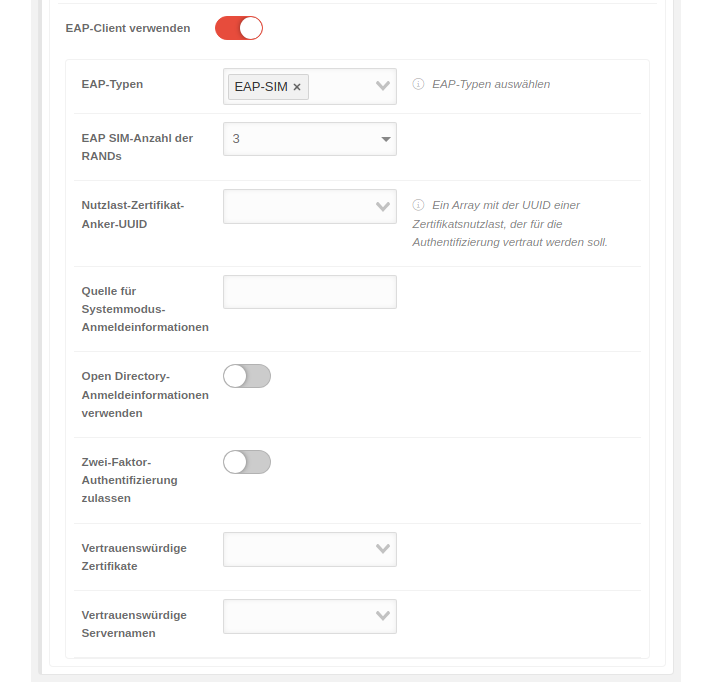

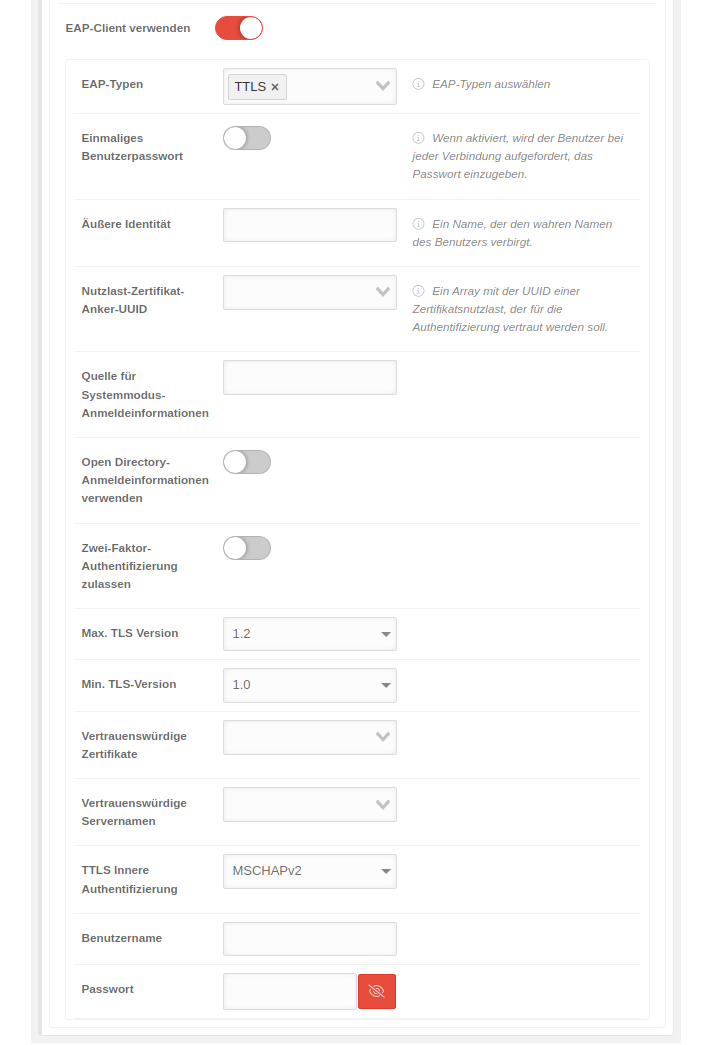

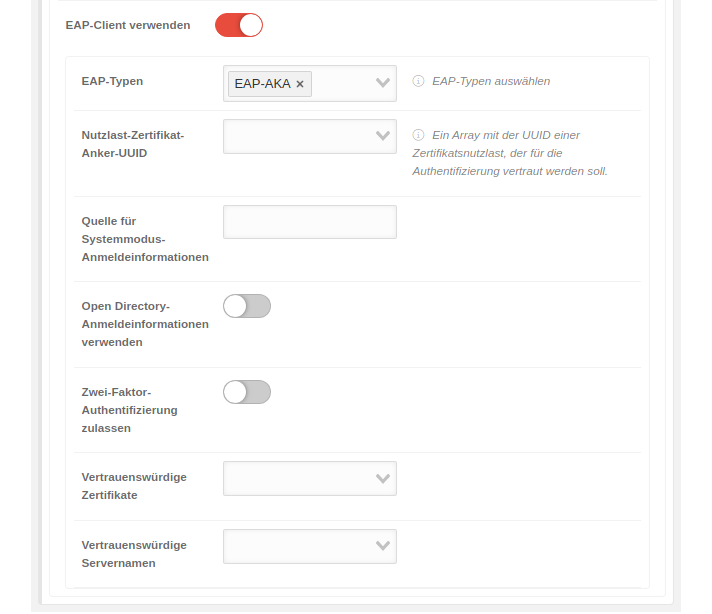

| EAP-Typen |

|

Der EAP-Typ wird ausgewählt. Es lassen sich mehrere Typen auswählen.

Zur Auswahl stehen:

Abhängig von der Auswahl werden zusätzliche Einstellungsoptionen eingeblendet. Ausgenommen bei EAP-AKA. Die hier beschriebenen Optionen gelten für alle EAP-Typen.

|

|

|

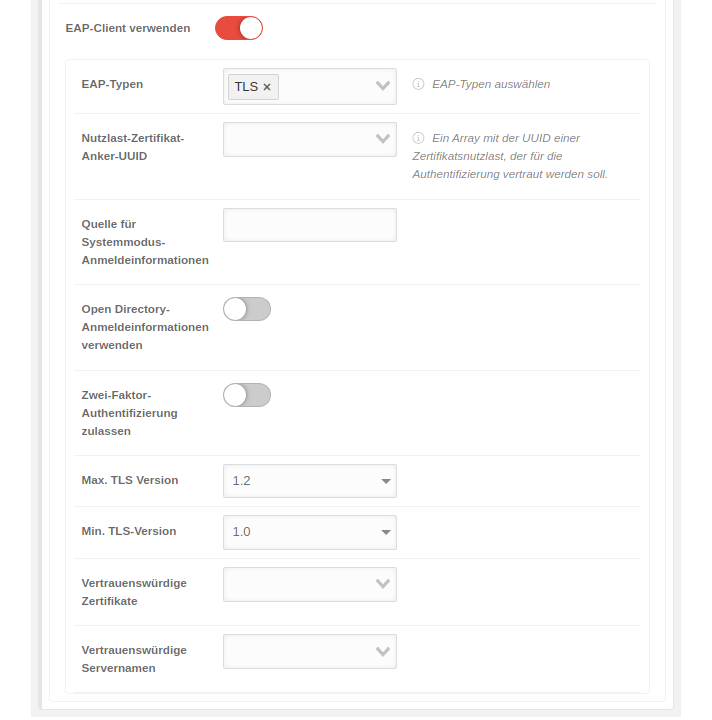

| Nutzlast-Zertifikat-Anker-UUID |

|

Das Zertifikat, welches bei der WLAN Anmeldung als Authentifizierung dem Server vom Client gereicht wird Apple: Ein Array mit der UUID einer Zertifikatsnutzlast (Payload-Zertifikat), der für die Authentifizierung vertraut werden soll |

|

| Quelle für Systemmodus-Anmeldeinformationen |

|

Der Server für die Systemmodus-Anmeldeinformationen

|

| Open Directory-Anmeldeinformationen verwenden |

|

Bei Aktivierung ist das Anmelden durch Open Directory möglich

|

| Zwei-Faktor-Authentifizierung zulassen |

|

Bei Aktivierung ist die Zwei-Faktor-Authentifizierung möglich

|

|

1.2

default |

Die maximale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

|

1.0

default |

Die minimale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

| Vertrauenswürdige Zertifikate |

|

Die Zertifikate, denen vertraut werden sollen, werden eingetragen.

Diese Zertifikate müssen zuvor im hinterlegt werden

|

| Vertrauenswürdige Servernamen |

|

Die Namen der Server, denen vertraut werden soll

|

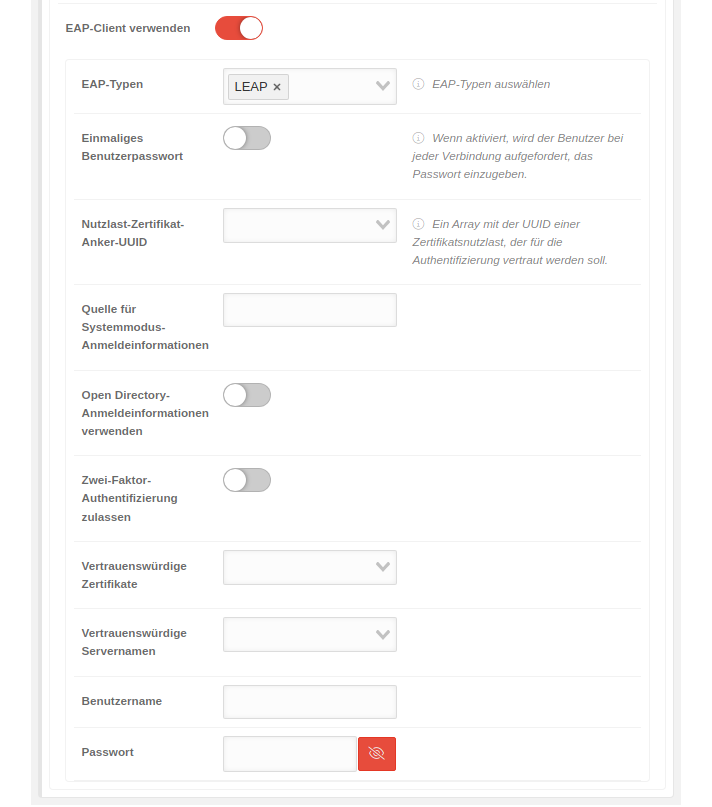

| Einmaliges Benutzerpasswort |

|

Bei Aktivierung wird der Benutzer bei jeder Verbindung zur Eingabe des Passworts aufgefordert

|

|

| Nutzlast-Zertifikat-Anker-UUID |

|

Das Zertifikat, welches bei der WLAN Anmeldung als Authentifizierung dem Server vom Client gereicht wird Apple: Ein Array mit der UUID einer Zertifikatsnutzlast (Payload-Zertifikat), der für die Authentifizierung vertraut werden soll |

| Quelle für Systemmodus-Anmeldeinformationen |

|

Der Server für die Systemmodus-Anmeldeinformationen

|

| Open Directory-Anmeldeinformationen verwenden |

|

Bei Aktivierung ist das Anmelden durch Open Directory möglich

|

| Zwei-Faktor-Authentifizierung zulassen |

|

Bei Aktivierung ist die Zwei-Faktor-Authentifizierung möglich

|

| Vertrauenswürdige Zertifikate |

|

Die Zertifikate, denen vertraut werden sollen, werden eingetragen.

Diese Zertifikate müssen zuvor im hinterlegt werden

|

| Vertrauenswürdige Servernamen |

|

Die Namen der Server, denen vertraut werden soll

|

| Benutzername |

|

Benutzername des Accounts für den Server

|

|

|

|

| EAP SIM-Anzahl der RANDs |

3

default |

Die Anzahl der EAP SIMs der RANDs wird ausgewählt

|

|

| Nutzlast-Zertifikat-Anker-UUID |

|

Das Zertifikat, welches bei der WLAN Anmeldung als Authentifizierung dem Server vom Client gereicht wird Apple: Ein Array mit der UUID einer Zertifikatsnutzlast (Payload-Zertifikat), der für die Authentifizierung vertraut werden soll |

| Quelle für Systemmodus-Anmeldeinformationen |

|

Der Server für die Systemmodus-Anmeldeinformationen

|

| Open Directory-Anmeldeinformationen verwenden |

|

Bei Aktivierung ist das Anmelden durch Open Directory möglich

|

| Zwei-Faktor-Authentifizierung zulassen |

|

Bei Aktivierung ist die Zwei-Faktor-Authentifizierung möglich

|

| Vertrauenswürdige Zertifikate |

|

Die Zertifikate, denen vertraut werden sollen, werden eingetragen.

Diese Zertifikate müssen zuvor im hinterlegt werden

|

| Vertrauenswürdige Servernamen |

|

Die Namen der Server, denen vertraut werden soll

|

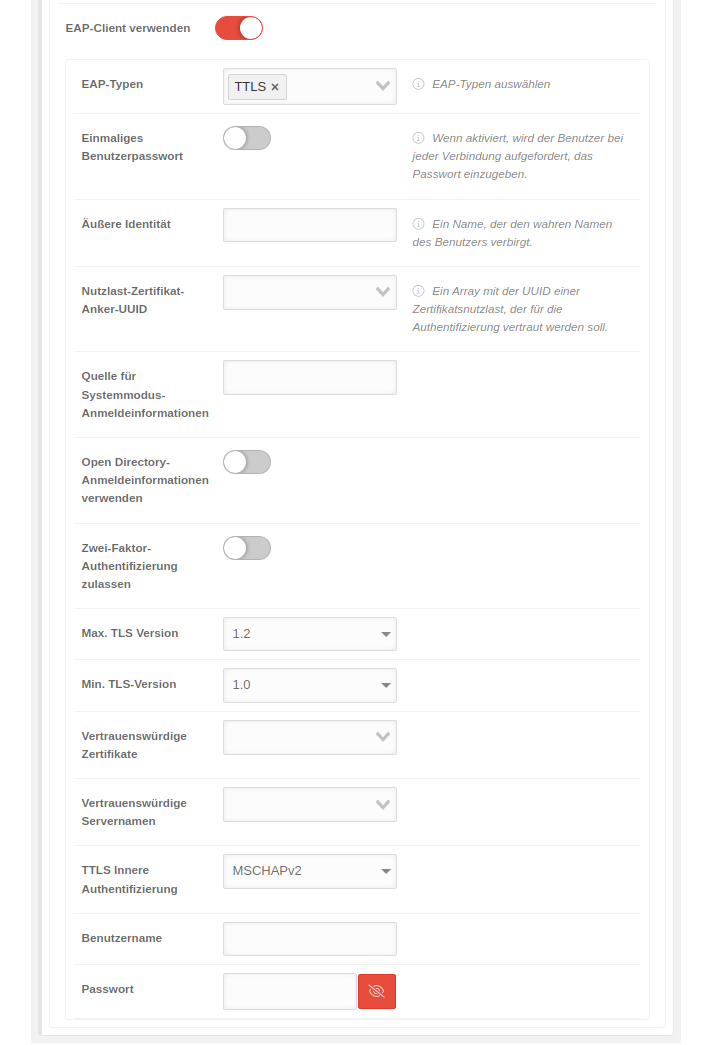

| Einmaliges Benutzerpasswort |

|

Bei Aktivierung wird der Benutzer bei jeder Verbindung zur Eingabe des Passworts aufgefordert

|

|

| Äußere Identität |

|

Ein Name, der den wahren Namen des Benutzers verbirgt

|

| Nutzlast-Zertifikat-Anker-UUID |

|

Das Zertifikat, welches bei der WLAN Anmeldung als Authentifizierung dem Server vom Client gereicht wird Apple: Ein Array mit der UUID einer Zertifikatsnutzlast (Payload-Zertifikat), der für die Authentifizierung vertraut werden soll |

| Quelle für Systemmodus-Anmeldeinformationen |

|

Der Server für die Systemmodus-Anmeldeinformationen

|

| Open Directory-Anmeldeinformationen verwenden |

|

Bei Aktivierung ist das Anmelden durch Open Directory möglich

|

| Zwei-Faktor-Authentifizierung zulassen |

|

Bei Aktivierung ist die Zwei-Faktor-Authentifizierung möglich

|

|

1.2

default |

Die maximale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

|

1.0

default |

Die minimale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

| Vertrauenswürdige Zertifikate |

|

Die Zertifikate, denen vertraut werden sollen, werden eingetragen.

Diese Zertifikate müssen zuvor im hinterlegt werden

|

| Vertrauenswürdige Servernamen |

|

Die Namen der Server, denen vertraut werden soll

|

| TTLS Innere Authentifizierung |

MSCHAPv2 |

Die innere Authentifizierung von TTLS wird ausgewählt.

Zur Auswahl stehen:

- PAP

- EAP

- CHAP

- MSCHAP

- MSCHAPv2

|

| Benutzername |

|

Benutzername des Accounts für den Server

|

|

|

|

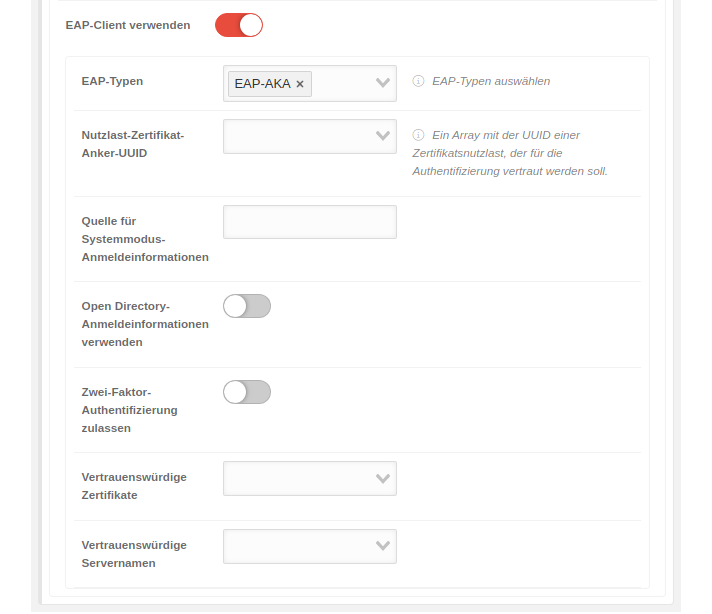

| Nutzlast-Zertifikat-Anker-UUID |

|

Das Zertifikat, welches bei der WLAN Anmeldung als Authentifizierung dem Server vom Client gereicht wird Apple: Ein Array mit der UUID einer Zertifikatsnutzlast (Payload-Zertifikat), der für die Authentifizierung vertraut werden soll |

|

| Quelle für Systemmodus-Anmeldeinformationen |

|

Der Server für die Systemmodus-Anmeldeinformationen

|

| Open Directory-Anmeldeinformationen verwenden |

|

Bei Aktivierung ist das Anmelden durch Open Directory möglich

|

| Zwei-Faktor-Authentifizierung zulassen |

|

Bei Aktivierung ist die Zwei-Faktor-Authentifizierung möglich

|

| Vertrauenswürdige Zertifikate |

|

Die Zertifikate, denen vertraut werden sollen, werden eingetragen.

Diese Zertifikate müssen zuvor im hinterlegt werden

|

| Vertrauenswürdige Servernamen |

|

Die Namen der Server, denen vertraut werden soll

|

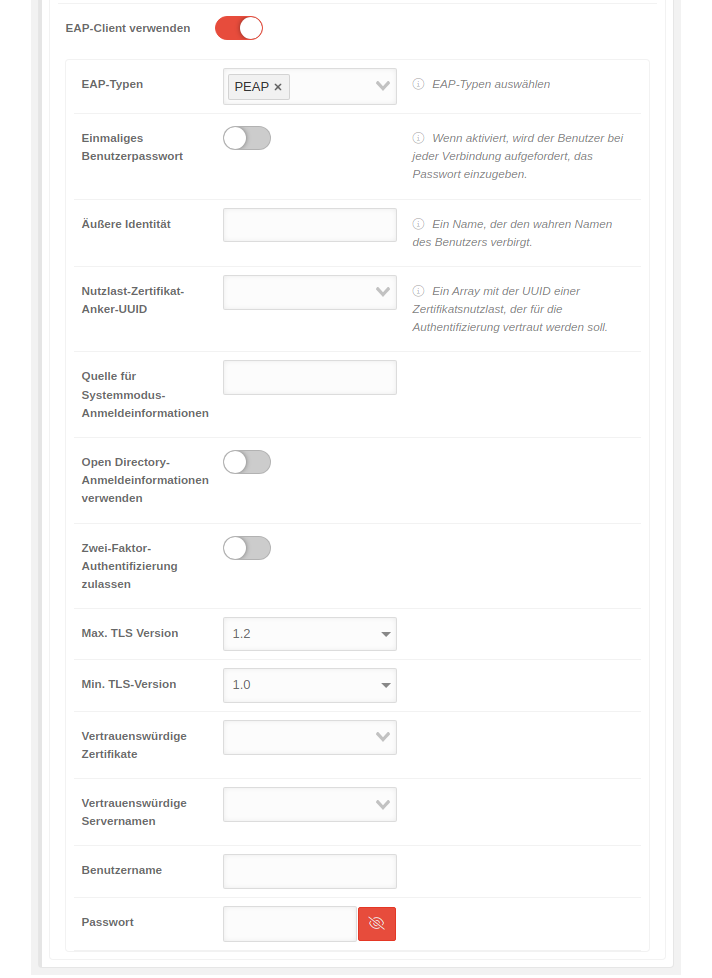

| Einmaliges Benutzerpasswort |

|

Bei Aktivierung wird der Benutzer bei jeder Verbindung zur Eingabe des Passworts aufgefordert

|

|

| Äußere Identität |

|

Ein Name, der den wahren Namen des Benutzers verbirgt

|

| Nutzlast-Zertifikat-Anker-UUID |

|

Das Zertifikat, welches bei der WLAN Anmeldung als Authentifizierung dem Server vom Client gereicht wird Apple: Ein Array mit der UUID einer Zertifikatsnutzlast (Payload-Zertifikat), der für die Authentifizierung vertraut werden soll |

| Quelle für Systemmodus-Anmeldeinformationen |

|

Der Server für die Systemmodus-Anmeldeinformationen

|

| Open Directory-Anmeldeinformationen verwenden |

|

Bei Aktivierung ist das Anmelden durch Open Directory möglich

|

| Zwei-Faktor-Authentifizierung zulassen |

|

Bei Aktivierung ist die Zwei-Faktor-Authentifizierung möglich

|

|

1.2

default |

Die maximale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

|

1.0

default |

Die minimale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

| Vertrauenswürdige Zertifikate |

|

Die Zertifikate, denen vertraut werden sollen, werden eingetragen.

Diese Zertifikate müssen zuvor im hinterlegt werden

|

| Vertrauenswürdige Servernamen |

|

Die Namen der Server, denen vertraut werden soll

|

| Benutzername |

|

Benutzername des Accounts für den Server

|

|

|

|

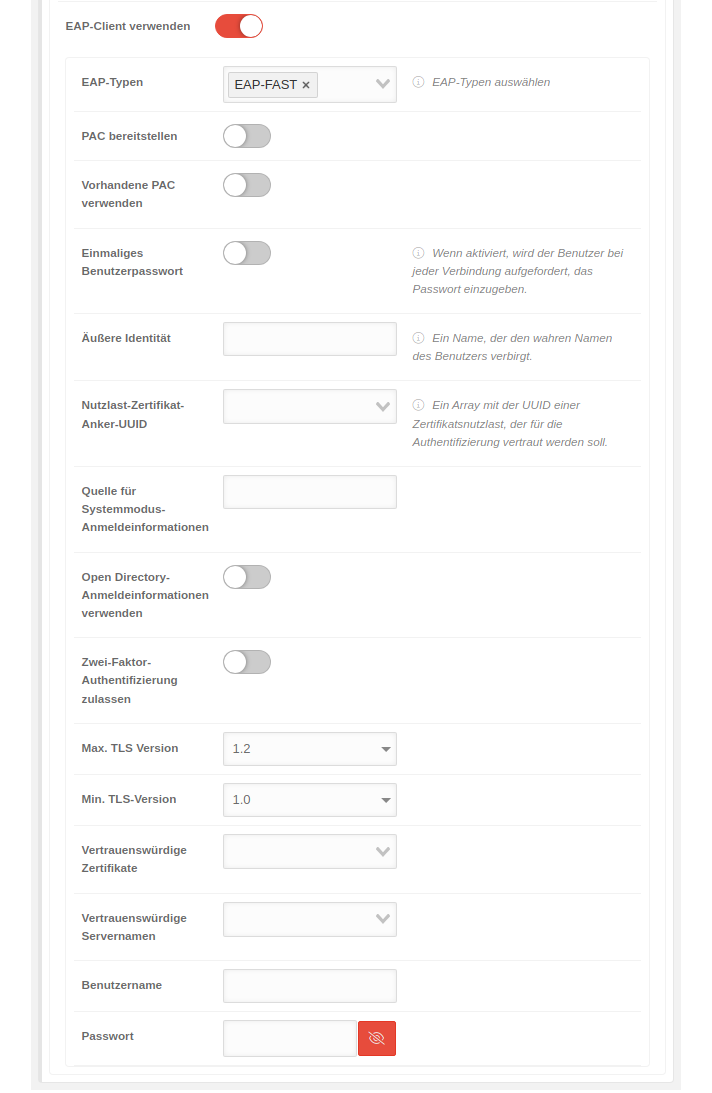

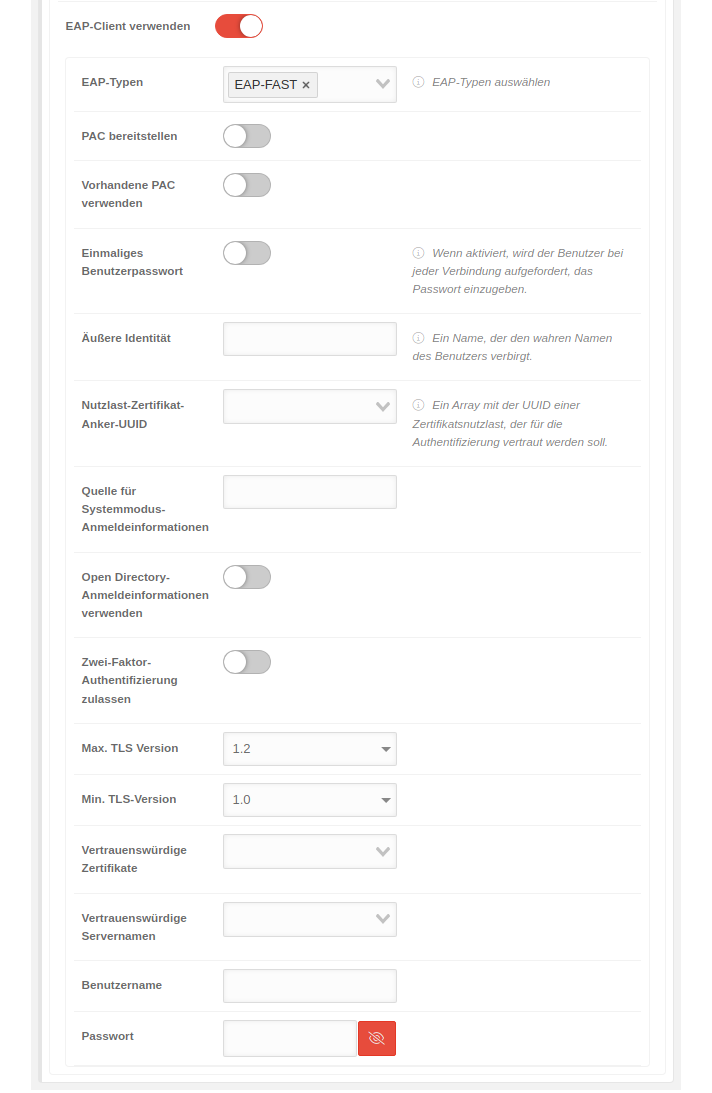

| PAC bereitstellen |

|

Bei Aktivierung wird PAC bereitgestellt

|

|

Anonym bereitstellen

Wird eingeblendet bei aktivierten PAC bereitstellen |

|

Bei Aktivierung wird PAC anonym bereitgestellt

|

| Vorhandene PAC verwenden |

|

Bei Aktivierung werden vorhandene PAC verwendet

|

| Einmaliges Benutzerpasswort |

|

Bei Aktivierung wird der Benutzer bei jeder Verbindung zur Eingabe des Passworts aufgefordert

|

| Äußere Identität |

|

Ein Name, der den wahren Namen des Benutzers verbirgt

|

| Nutzlast-Zertifikat-Anker-UUID |

|

Das Zertifikat, welches bei der WLAN Anmeldung als Authentifizierung dem Server vom Client gereicht wird Apple: Ein Array mit der UUID einer Zertifikatsnutzlast (Payload-Zertifikat), der für die Authentifizierung vertraut werden soll |

| Quelle für Systemmodus-Anmeldeinformationen |

|

Der Server für die Systemmodus-Anmeldeinformationen

|

| Open Directory-Anmeldeinformationen verwenden |

|

Bei Aktivierung ist das Anmelden durch Open Directory möglich

|

| Zwei-Faktor-Authentifizierung zulassen |

|

Bei Aktivierung ist die Zwei-Faktor-Authentifizierung möglich

|

|

1.2

default |

Die maximale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

|

1.0

default |

Die minimale TLS Version wird ausgewählt.

Zur Auswahl steht:

|

| Vertrauenswürdige Zertifikate |

|

Die Zertifikate, denen vertraut werden sollen, werden eingetragen.

Diese Zertifikate müssen zuvor im hinterlegt werden

|

| Vertrauenswürdige Servernamen |

|

Die Namen der Server, denen vertraut werden soll

|

| Benutzername |

|

Benutzername des Accounts für den Server

|

|

|

|

|

Globaler HTTP Proxy

Ein Globaler HTTP Proxy kann z.B. konfiguriert werden, wenn sich Geräte dauerhaft im selben Netzwerk befinden und ein lokaler Proxy auf dem Gerät verwendet werden soll.

Besonders empfehlenswert für Geräte, die lediglich über eine MDM-Lizenz verfügen. Diese können dann z.B. die Schutzfunktionen einer Securepoint UTM mit Webfilter etc. nutzen.

|

| Globalen HTTP Proxy benutzen |

|

Bei Aktivierung wird der globale HTTP Proxy benutzt

|

| Typ |

Manuell

Automatisch |

Bei einem manuellen Proxy-Typ enthält das Profil die Proxy-Server-Adresse einschließlich des Ports sowie optional einen Benutzernamen und ein Kennwort. Für einen Auto-Proxy-Typ können Sie eine PAC-URL eingeben.

|

| Captive-Login erlauben |

|

|

| Benutzername |

Benutzername |

Der Benutzername, der zur Authentifizierung beim Proxyserver verwendet wird

|

|

|

Das Passwort, das zur Authentifizierung beim Proxyserver verwendet wird

|

|

|

Die Netzwerkadresse des Proxyservers

|

| Serverport |

|

Der Port, der für die Verbindung zum Proxy-Server verwendet wird

|