SSL-VPN mit einem Roadwarrior an S2S Verbindungen - Beispielszenarien

Neuer Artikel: 12.2024

notemptyDieser Artikel bezieht sich auf eine Beta-Version

-

Vorbemerkung

Im Beispiel wird die Dienstgruppe default-internet verwendet.

In realen Konfigurationen muss diese Gruppe natürlich angepasst werden. Ggf. empfiehlt sich eine neue Dienstgruppe.

Eine Regel mit any sollte nur dann verwendet werden, wenn alle beteiligten Netze und Geräte zu 100% vertrauenswürdig sind und eine Kompromittierung ausgeschlossen werden kann.

Voraussetzung

- Konfiguriertes S2S-VPN

- Konfigurierte S2E-Verbindung

| RW Transfer-Netz | 192.168.192.0/24 |

|---|---|

| VPN-Server Internes Netz | 192.168.175.0/24 |

| S2S Transfer-Netz | 192.168.190.0/24 |

| VPN-Client Internes Netz | 192.168.174.0/24 |

Beispielszenarien

SSL-RW an S2S-Serverseite verbinden

Beispielszenario 1: SSL-RW an S2S-Serverseite verbinden

Transfernetze eintragen

- Dienst neu starten um Änderungen vollständig zu übernehmen und Routen zu pushen:

VPN Server

die Anwendung SSL-VPN stoppen und anschließend starten

Paketfilterregeln erstellen

SSL-RW an S2S-Clientseite verbinden

Beispielszenario 2: SSL-RW an S2S-Clientseite verbinden

Transfernetze eintragen

Die Transfernetze müssen auf den UTMs hinterlegt werden:

- Hierzu wird das RW-Transfernetz auf der S2S-Serverseite in die Client Netzfreigabe eingetragen:

VPN Server

S2S Server Client-Gegenstellen gewünschten Client bearbeiten Clientnetzwerke freigeben: »192.168.192.0/24

- Dienst neu starten um Änderungen vollständig zu übernehmen und Routen zu pushen:

VPN Server

die Anwendung SSL-VPN stoppen und anschließend starten

Paketfilterregeln erstellen

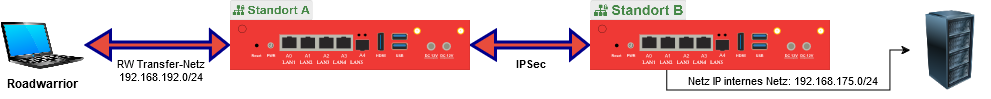

SSL-RW durch IPSec-S2S

Beispielszenario 3: SSL-RW durch IPSec-S2S

Transfernetze eintragen

- Zunächst wird das lokale Netz am Standort B, auf das der Roadwarrior letztlich zugreifen können soll, im RW-Tunnel eingegeben.

Standort A

RW Server gewünschte Verbindung bearbeiten Bereich Allgemein Servernetzwerke global freigeben: »192.168.175.0/24

- Anschließend wird ein Netzwerkobjekt für das lokale Netz an Standort B (hinter der IPSec-Verbindung) erstellt.

Standort A

Schaltfläche

Name: Zielnetz Standort B

Wichtig:

Die SSL-VPN-Verbindung bekommt nicht mit, daß es sich um eine weitere VPN-Verbindung handelt.

Daher darf hier kein VPN-Netzwerk ausgewählt werden!

Daher darf hier kein VPN-Netzwerk ausgewählt werden!

- Dienst neu starten um Änderungen vollständig zu übernehmen und Routen zu pushen:

Standort A

die Anwendung SSL-VPN stoppen und anschließend starten

Phase 2 bearbeiten

- In Phase 2 der Verbindung muss die SSL-Roadwarrior IP-Adresse als Subnetz eingetragen werden.

Standort A | Standort B

Bereich Verbindungen Phase 2 der gewünschten Verbindung bearbeiten → Bereich Subnetze Schaltfläche

- Standort B

Besteht kein administrativer Zugriff auf den entfernten Standort, muss am lokalen Standort A zusätzlicheine HideNat-Regel angelegt werden.

Dazu gibt es eine eigene Anleitung. Achtung: Hier ist der lokale Standort der Standort B !

Paketfilterregel anlegen

| Außerdem müssen die folgenden Paketfilterregeln angelegt werden. Dabei kann der Wiki-Artikel zu IPSec S2S-Ziele mit SSL-VPN erreichen nützlich sein. | ||||||||||

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | |||

| ACCEPT | Ein | |||||||||

| ACCEPT | Ein | |||||||||

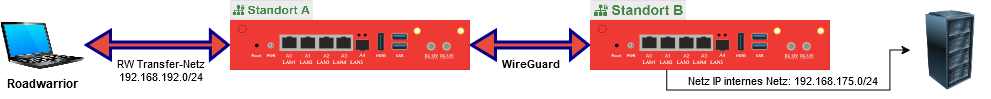

SSL-RW durch WG-S2S (SP zu SP)

Beispielszenario 4: SSL-RW durch WG-S2S (SP zu SP)

Der SSL-RW befindet sich bei Standort A und möchte auf ein Gerät bei Standort B zugreifen.

Transfernetze eintragen

- Zunächst wird das lokale Netz aus Standort B, auf das der Roadwarrior letztlich zugreifen können soll, im RW-Tunnel eingegeben.

RW Server gewünschte Verbindung bearbeiten Bereich Allgemein Servernetzwerke global freigeben: »192.168.175.0/24 - Dienst neu starten um Änderungen vollständig zu übernehmen und Routen zu pushen:

Standort A

die Anwendung SSL-VPN stoppen und anschließend starten - Außerdem wird bei Standort A das SSL-RW Transfernetz in die WireGuard Servernetzwerke eingetragen.

gewünschte Verbindung bearbeiten Servernetzwerke global freigeben: »192.168.192.0/24 - Bei Standort B wird ebenfalls das SSL-RW Transfernetz eingetragen - allerdings in die WireGuard Peernetzwerke .

Peers gewünschten Peer bearbeiten Peernetzwerke freigeben: »192.168.192.0/24

Paketfilterregeln erstellen

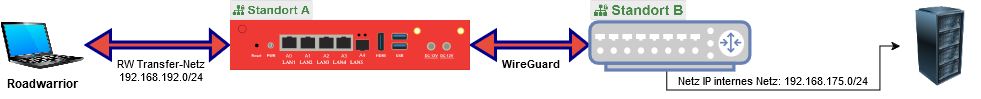

SSL-RW durch WG-S2S (SP zu Fremd)

Beispielszenario 5: SSL-RW durch WG-S2S (SP zu Fremd)

Der SSL-RW befindet sich bei Standort A und möchte auf ein Gerät bei Standort B zugreifen.

Transfernetze eintragen

- Zunächst wird das lokale Netz aus Standort B, auf das der Roadwarrior letztlich zugreifen können soll, im RW-Tunnel eingegeben.

RW Server gewünschte Verbindung bearbeiten Bereich Allgemein Servernetzwerke global freigeben: »192.168.175.0/24 - Dienst neu starten um Änderungen vollständig zu übernehmen und Routen zu pushen:

Standort A

die Anwendung SSL-VPN stoppen und anschließend starten - Außerdem wird bei Standort A das SSL-RW Transfernetz in die WireGuard Servernetzwerke eingetragen.

gewünschte Verbindung bearbeiten Servernetzwerke global freigeben: »192.168.192.0/24

- Standort B

Auf dem entfernten Gerät muss das Roadwarrior-Netz als Allowed IPs konfiguriert werden.

Paketfilterregeln erstellen

| # | Quelle | Ziel | Dienst | NAT | Logging | Aktion | Aktiv | |||

der Gegenstelle (Standort B) |

HN mit internal interface |

ACCEPT | Ein | |||||||