|

Regeln hinzufügen für Securepoint Antivirus Pro

|

| Beschriftung |

Wert |

Beschreibung

|

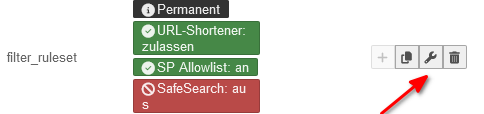

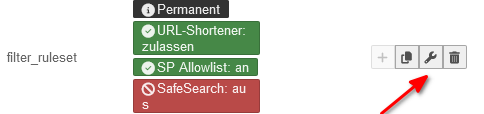

Regelsatz bearbeiten

|

|

Bearbeiten |

Klick auf die entsprechende Schaltfläche zum Bearbeiten des Regelsatzes

|

|

|

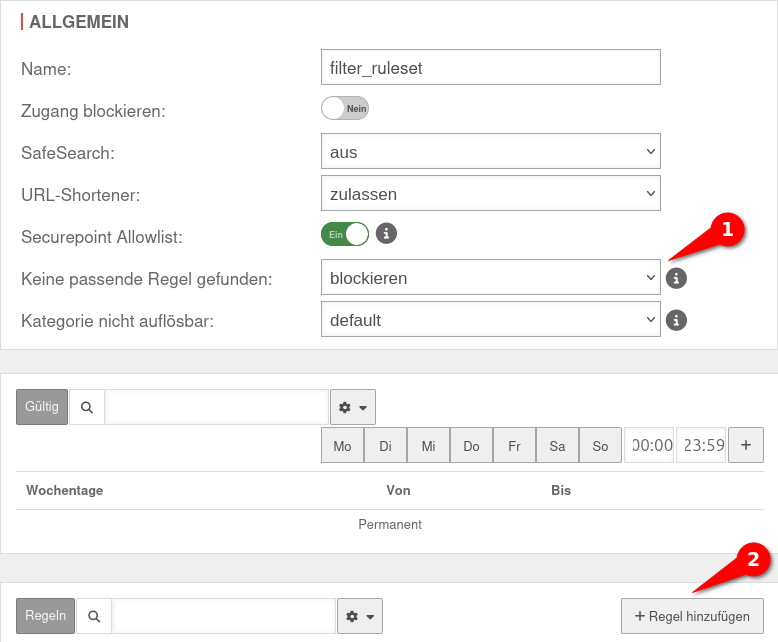

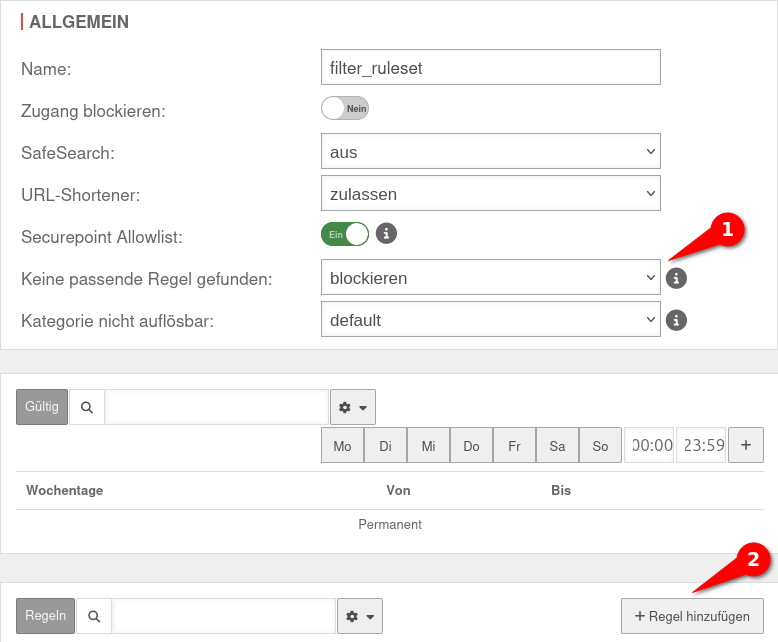

Allgemein

|

| Keine passende Regel gefunden |

blockieren |

Auswahl von blockieren 1

|

Regelsatz bearbeiten für Securepoint Antivirus Regelsatz bearbeiten für Securepoint Antivirus

|

|

+ Regel hinzufügen |

Klick auf die Schaltfläche, um eine Regel zu ergänzen. 2

Es öffnet sich ein neuer Dialog

|

|

|

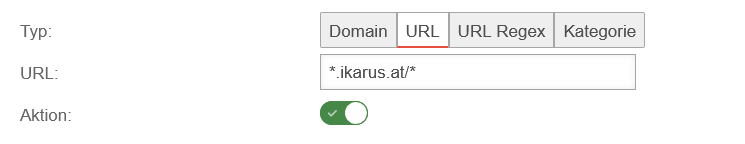

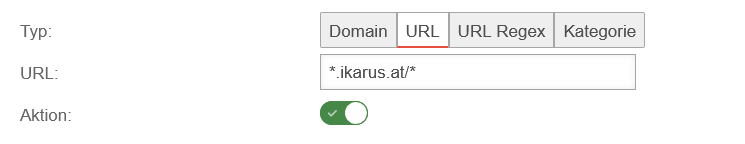

| Typ: |

URL |

Als Regeltyp URL wählen

|

URL hinzufügen URL hinzufügen

|

| URL |

*.ikarus.at/* |

Die folgende URL hinzufügen: *.ikarus.at/*

|

| Aktion |

|

Aktion zulassen

|

|

Speichern |

URL speichern

|

| URL |

*.mailsecurity.at/* |

Die folgende URL hinzufügen: *.mailsecurity.at/*

|

| Aktion |

|

Aktion zulassen

|

|

Speichern und schließen |

URL speichern und den Dialog schließen

|

notemptyDamit der Regelsatz angewendet wird, muss der Regelsatz einem Profil zugeordnet werden, das den entsprechenden Rechner beinhaltet! |

|

|

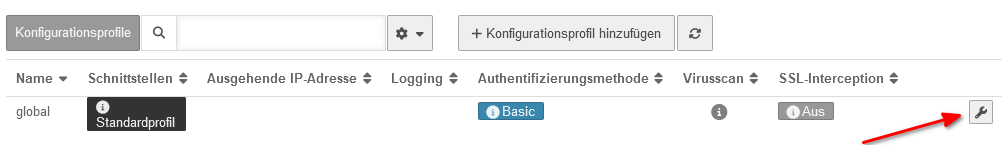

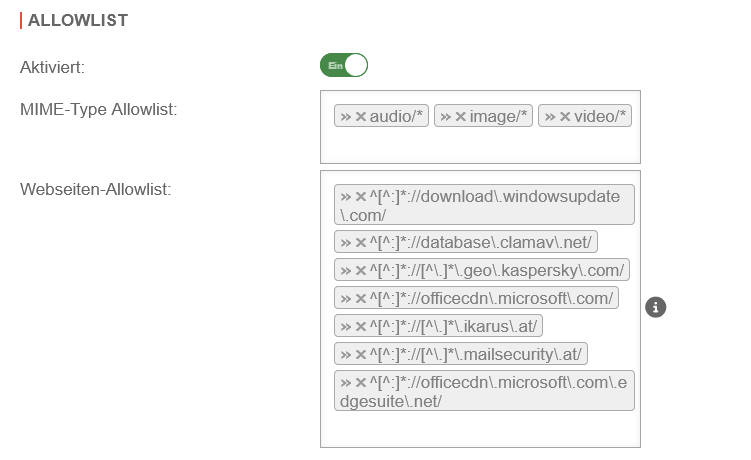

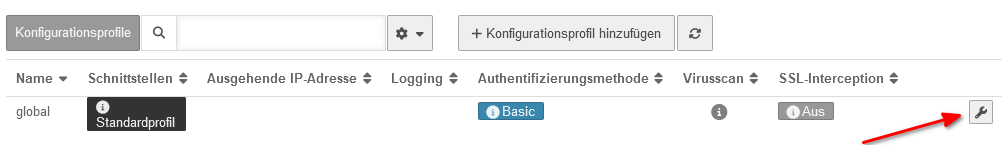

Virenscanner der UTM

Aufruf in Menü

|

Im Virenscanner des HTTP-Proxys sind die Ausnahmen für ikarus.at und mailsecurity.at bereits im Standardprofil enthalten.

Wenn diese gelöscht wurden, dann kann man die Regeln entweder dem Standardprofil oder alternativ einem weiteren Konfigurationsprofil zuweisen.

^[^:]*://[^\.]*\.ikarus\.at/

^[^:]*://[^\.]*\.mailsecurity\.at/

|

|

Bearbeiten |

Konfigurationsprofil/Globales Konfigurationsprofil bearbeiten

|

Ein Profil bearbeiten Ein Profil bearbeiten

|

Wenn die Ausnahmen im Standardprofil wiederhergestellt werden, dann greifen sie auch bei selbst angelegten weiteren Konfigurationsprofilen.

Falls die Ausnahmen nur für ein weiteres Konfigurationsprofil (oder mehrere Profile) gelten soll, dann fügt man die Ausnahmen dort ein.

|

|

|

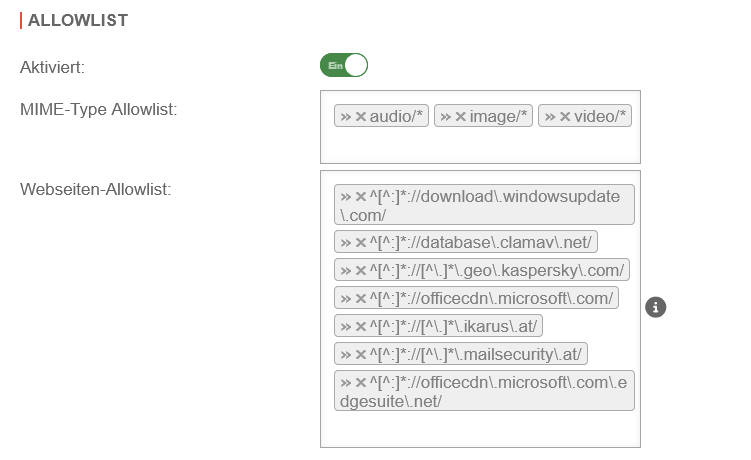

Virenscanner

Allowlist

|

| Webseiten-Allowlist: |

^[^:]*://[^\.]*\.ikarus\.at/ |

Ausnahmen für ikarus und mailsecurity hinzufügen

|

Regeln für den Virenscanner hinzufügen Regeln für den Virenscanner hinzufügen

|

| ^[^:]*://[^\.]*\.mailsecurity\.at/

|

|

|

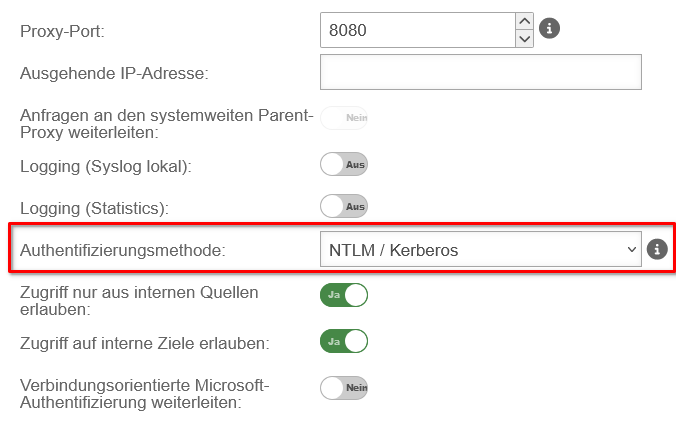

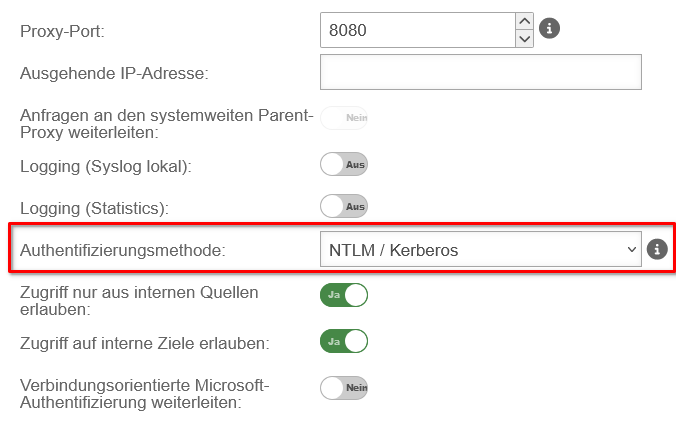

Szenario 2: Standard Proxy mit Authentifizierung

Aufruf in Menü Bereich Allgemein

|

Zur Erhöhung der Sicherheit kann man in der Securepoint NextGen UTM-Firewall eine Authentifizierungsmethode auswählen.

|

| Authentifizierungsmethode: |

Basic |

Bei einer Basic Authentifizierung werden die User gegen die hinterlegten Benutzer unter Bereich Benutzer auf der Firewall abgefragt

|

Auswahl einer Authentifizierungsmethode

|

| NTLM/Kerberos |

Hier muss die Firewall dem Server bekannt gemacht werden.

Dies kann im Webinterface unter eingerichtet werden.

|

| Radius |

Hier muss die Firewall dem Server bekannt gemacht werden.

Dies kann im Webinterface unter eingerichtet werden.

|

|

|

Authentifizierungsausnahmen

|

| Da sich der Securepoint Antivirus Client gegenüber dem Proxy nicht mit NTLM authentifizieren kann, werden zusätzlich Authentifizierungsausnahmen benötigt.

Die Ausnahmen für ikarus und mailsecurity sind standardmäßig bereits vorhanden. Sie greifen nach der Aktivierung der Authentifizierungsausnahmen Ein

Wenn die Ausnahmen gelöscht wurden, dann fügt man sie erneut hinzu.

|

| Aktiviert: |

Ein |

Authentifizierungsausnahmen sind zu aktivieren

|

Authentifizierungsausnahmen für ikarus und mailsecurity

|

| Ausnahmen (URL): |

\.ikarus\.at

\.mailsecurity\.at |

Ergänzung von Ausnahmen für ikarus und mailsecurity

|

|

|

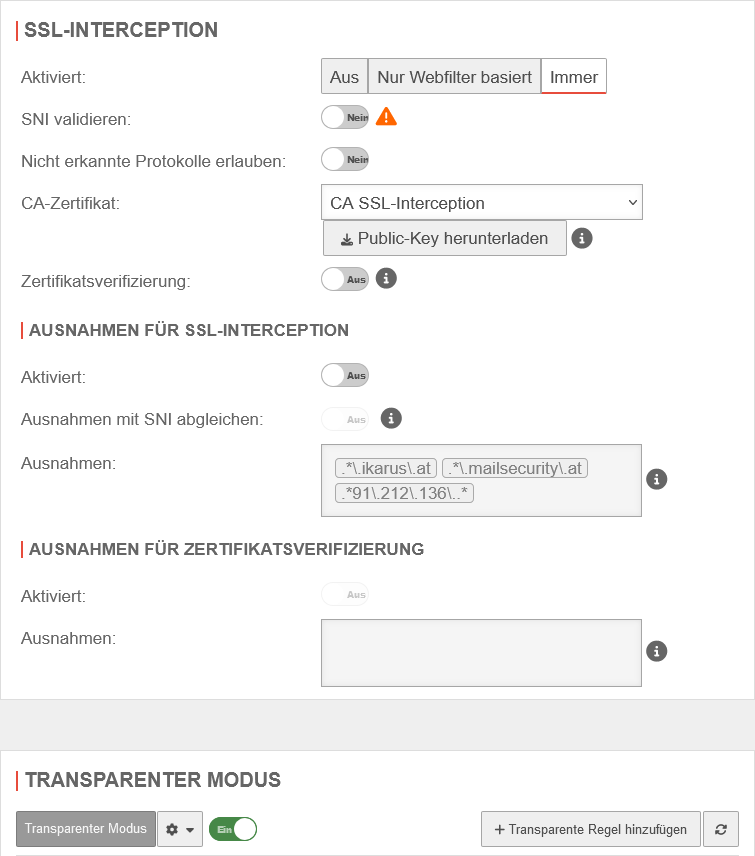

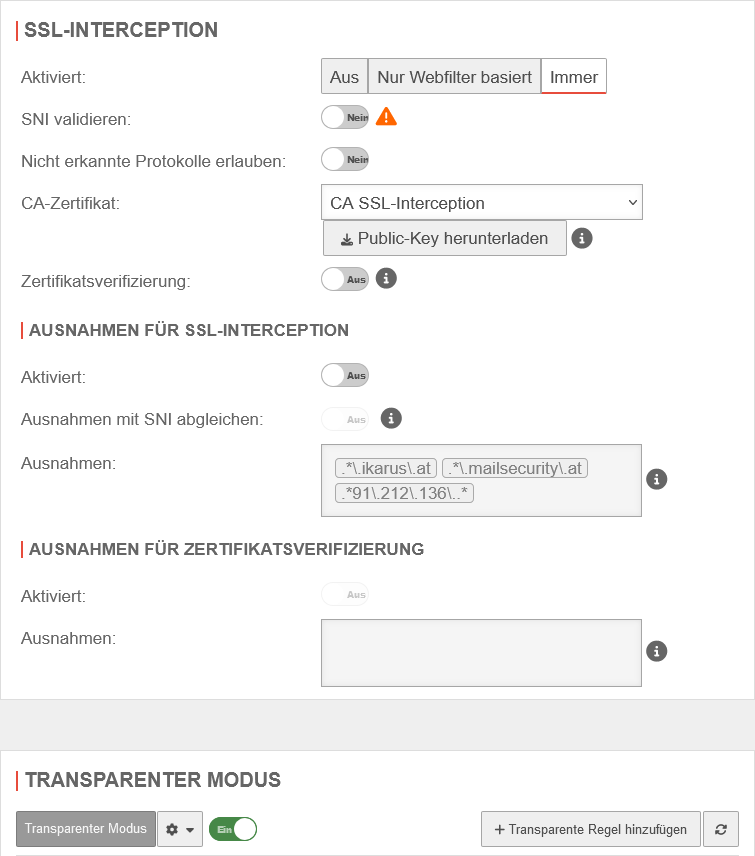

Szenario 3: Standard Proxy mit Authentifizierung über NTLM und mit SSL-Interception

|

SSL-Interception

|

| Sowohl bei der SSL Interception als auch beim Transparenten Modus sind die Ausnahmen für die SSL-Interception bereits systemseitig hinterlegt. Sie greifen bei der Aktivierung der SSL Interception und des Transparenten Modus.

Falls sie nicht mehr vorhanden sind, dann fügt man sie manuell hinzu

|

| Aktiviert: |

Immer |

Die SSL-Interception wurde aktiviert

|

|

|

|

Ausnahmen für SSL-Interception

|

|

|

| Ausnahmen: |

.*\.ikarus\.at |

Ergänzung von Ausnahmen für ikarus und mailsecurity

|

| .*\.mailsecurity\.at

|

| .*91\.212\.136\..* |

Freigabe der Server-IP-Adressen für den Transparenten Modus

|

|

|

Transparenter Modus

|

|

|

|

Ein |

Der Transparente Modus ist aktiv.

|

|

|

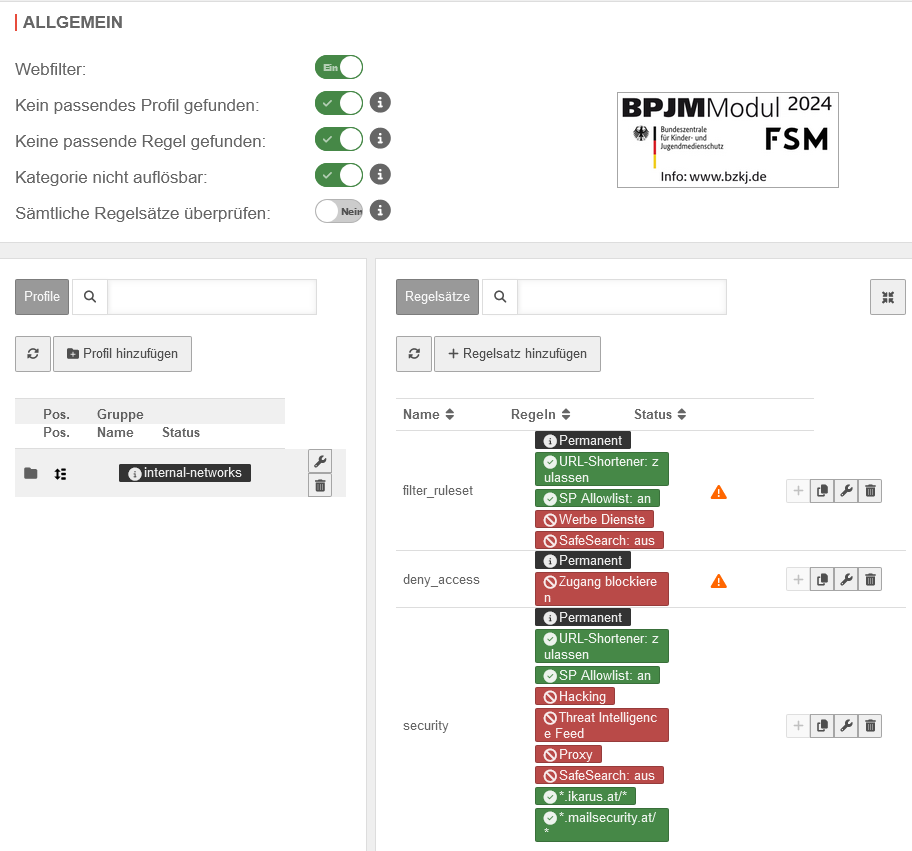

Der UTM Webfilter

Der UTM Webfilter