Letzte Anpassung zur Version: 12.5.2

Neu:

- SNI-Validierung ohne Webfilter

Dieser Artikel bezieht sich auf eine Beta-Version

Bestandteil des HTTP-Proxys

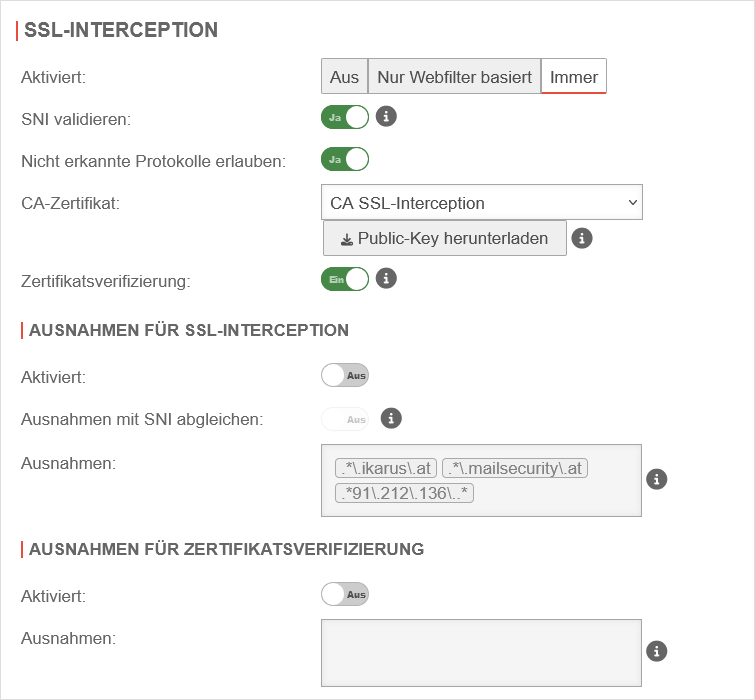

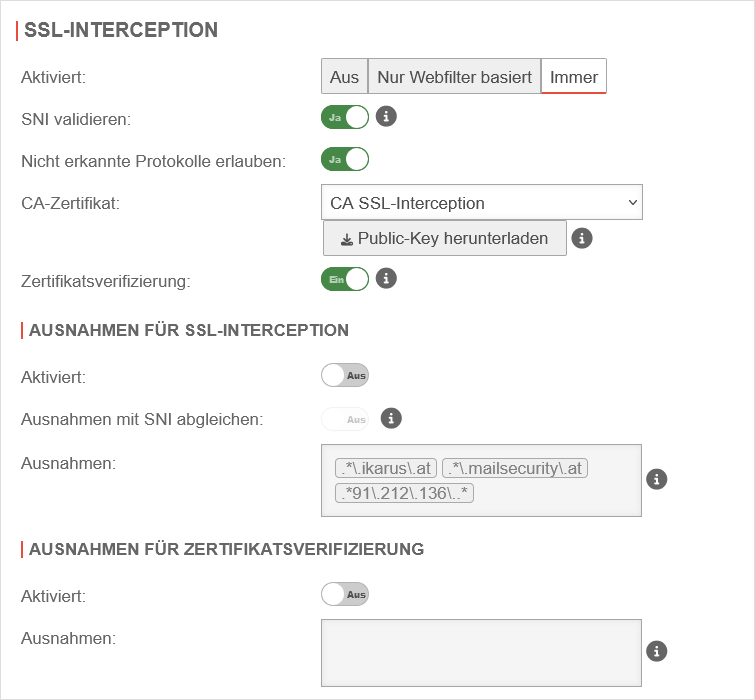

| Beschriftung | Wert | Beschreibung |  |

|---|---|---|---|

|

| ||

| Nein | |||

| SNI validieren |

Nein | Bei Aktivierung wird eine sich ggf. im ClientHello des TLS-Handshake befindliche SNI geprüft. Dabei wird der enthaltene Hostname aufgelöst und die Adressen im Ergebnis mit der Zieladresse des abgefangenen Requests abgeglichen. Bei Nichtübereinstimmung wird die Verbindung geschlossen. | |

| notempty Neu ab v12.5.2 |

Nein | ||

| Nicht erkannte Protokolle erlauben | Ja | Wenn dieser Schalter deaktiviert ist, werden nicht erkannte Protokolle blockiert. | |

| CA-Zertifikat | Hier muss eine CA ausgewählt werden, die die Verbindung nach dem entschlüsseln (und scannen) wieder verschlüsseln kann. Der Public-Key der CA muss auf allen Client Rechnern, die SSL-Interception nutzen sollen, installiert werden. Herunterladen kann hier direkt mit erfolgen. | ||

| Der Public-Key sollte auf den Clients, die die SSL-Interception nutzen sollen installiert werden, um Zertifikatsfehler zu vermeiden | |||

| Zertifikatsverifizierung | Aus | Sollte unbedingt aktiviert werden! Damit überprüft der HTTP-Proxy, ob das Zertifikat der aufgerufenen Seite vertrauenswürdig ist. Da der Browser nur noch das lokale Zertifikat sieht, ist eine Überprüfung durch den Browser nicht mehr möglich. | |

| Ausnahmen für SSL-Interception | Ein | Es besteht die Möglichkeit Ausnahmen im Format der Regular Expressions zu definieren. Da hier aber nur https ankommen kann, wird hier, anders als bei dem Virenscanner, nicht auf Protokolle gefiltert. Neue Ausnahmen fügt man direkt im Eingabefeld ein. Eine Ausnahme für www.securepoint.de würde also lauten:

.*\.securepoint\.de" | |

| Ausnahmen für Zertifikatsverifizierung | Aus | Hier können Ausnahmen für die Zertifikatsverifizierung im Regex-Format hinzugefügt werden. |