In dieser Seite werden die Variablen für unterschiedliche Sprachen definiert.

Diese Seite wird auf folgenden Seiten eingebunden

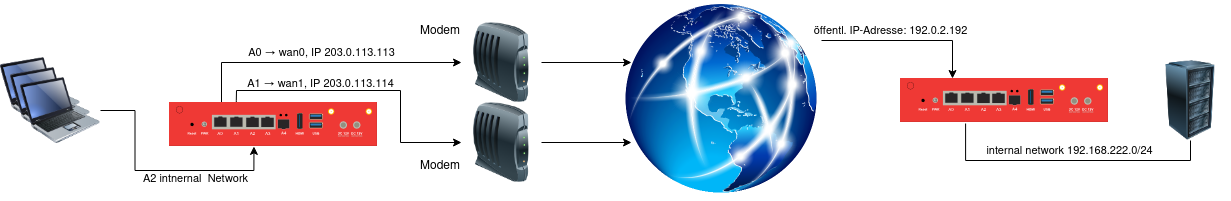

IPSec Verbindungen bei Multipathrouting

Letzte Anpassung zur Version: 12.6.0

Neu:

- Aktualisierung zum Redesign des Webinterfaces

Dieser Artikel bezieht sich auf eine Beta-Version

Einleitung

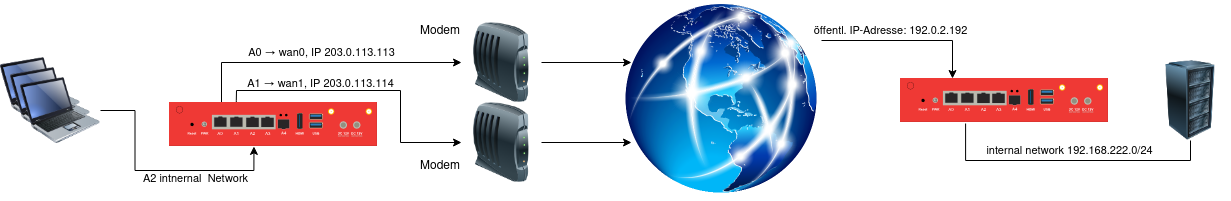

Zu gunsten der Performance und auch als Ausfallsicherheit setzen viele Firmen mittlerweile auf ein Multipathrouting, also mehrere Internetleitungen an einer UTM. Im folgenden lernen Sie, was Sie bei einem solchen Aufbau in Verbindung mit einem oder mehrerer IPSec-Tunnel beachten müssen.

Basis Konfiguration einer IPSec Site-to-Site Verbindung

Nach dem Login auf das Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann im Menü Schaltfläche + IPSec Verbindung hinzufügen eine IPSec Verbindung hinzugefügt werden.

Einrichtungsassistent

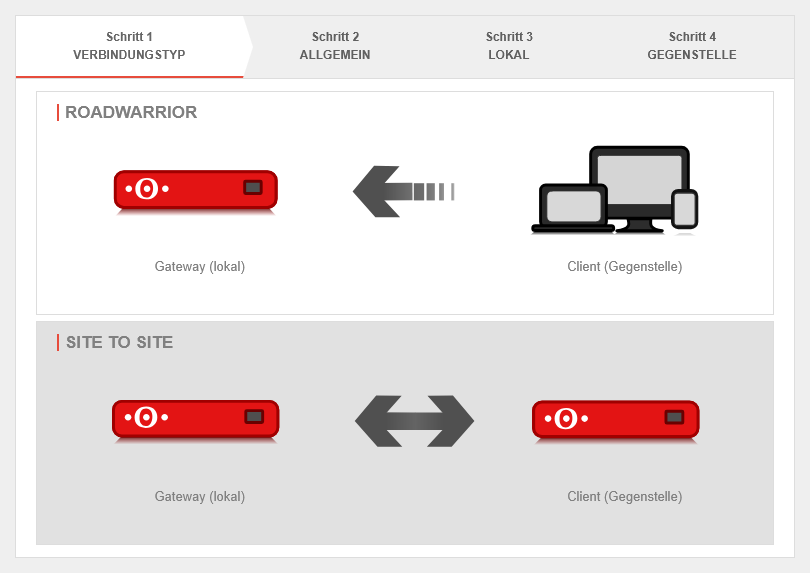

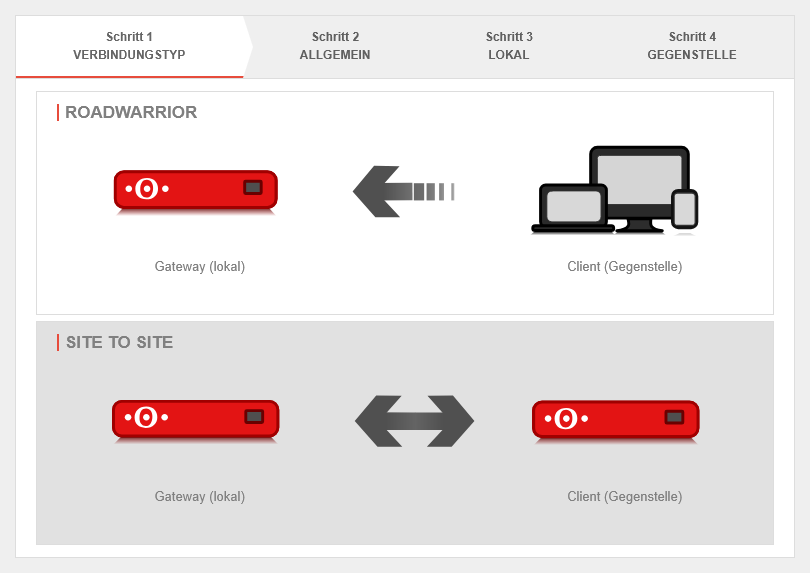

Schritt 1 - Verbindungstyp

|

| Beschriftung |

Wert |

Beschreibung

|

Einrichtungsschritt 1 Einrichtungsschritt 1

|

| Auswahl des Verbindungs-Typs: |

Es stehen folgende Verbindungen zur Verfügung.

|

Für die Konfiguration einer Site to Site Verbindung wird eben diese ausgewählt.

|

|

|

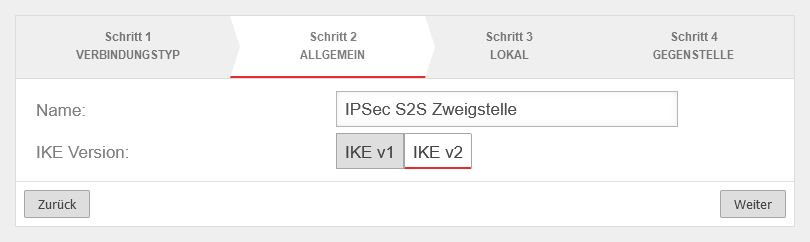

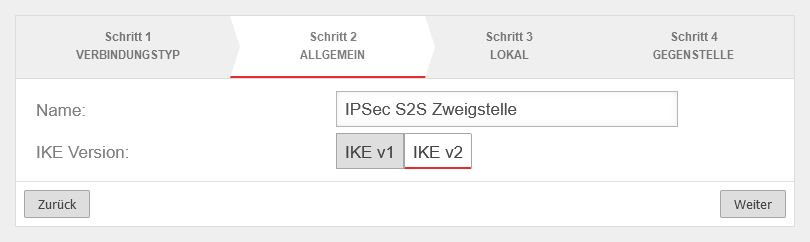

Schritt 2 - Allgemein

|

| Name: |

IPSec S2S Zweigstelle |

Name für die Verbindung

|

Einrichtungsschritt 2

|

| IKE Version: |

IKE v1IKE v2

Default: IKEv2 |

Auswahl der IKE Version.

Bei Verwendung von IKE v2 ist es möglich, mehrere Subnetze unter einer SA zusammenzufassen (default für neu angelegte Verbindungen).

Ohne diese Option wird für jede Subnetzkombination eine eigene SA ausgehandelt. Dies hat besonders bei vielen SAs deutliche Nachteile und führt durch das Design des IPSec-Protokolls zu Limitierungen und zu Einbußen in der Stabilität der Verbindungen. Aktiviert wird diese Option bei der Bearbeitung der Konfiguration der Phase 2 mit dem Eintrag Subnetzkombinationen gruppieren. |

|

|

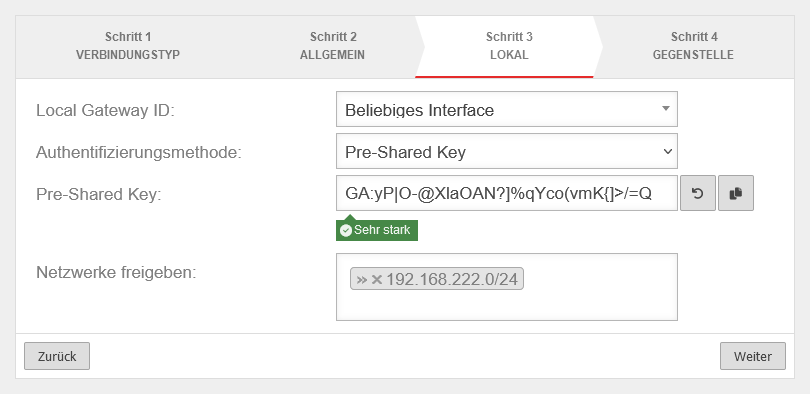

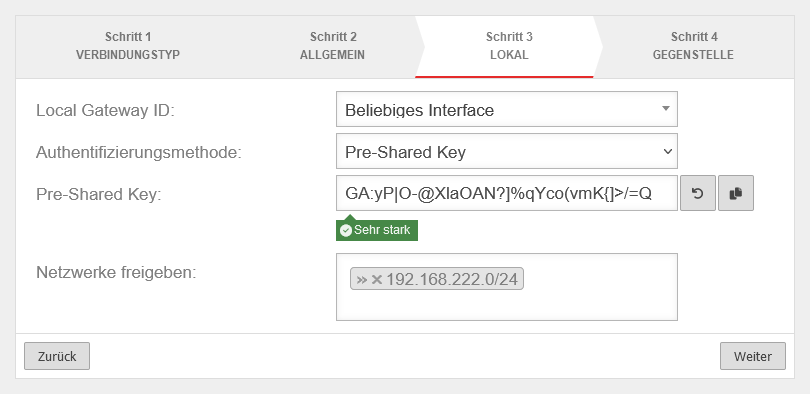

Schritt 3 - Lokal

|

| Local Gateway ID: |

Beliebiges Interface |

Beliebige Zeichenfolge.

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. Auf der Gegenstelle muss dieser Wert exakt genau so konfiguriert werden.

Sollte als Gateway-ID eine E-Mail-Adresse verwendet werden, ist es erforderlich vor die ID ein doppeltes @@ einzufügen (Aus mail@… wird @@mail@…). Andernfalls wird die ID als FQDN behandelt Wird bei Authentifizierungsmethode Zertifikat nach Zertifikatsauswahl automatisch ausgefüllt.

|

Einrichtungsschritt 3

|

| Authentifizierungsmethode: |

Pre-Shared Key |

Ein Pre-Shared Key wird verwendet

|

| Zertifikat |

Ein Zertifikat wird verwendet

|

Pre-Shared Key

Bei Authentifizierungsmethode Pre-Shared Key. |

|

Ein beliebiger PSK

|

|

Erstellt einen sehr starken Schlüssel

|

|

Kopiert den PSK in die Zwischenablage

|

X.509 Zertifikat:

Bei Authentifizierungsmethode Zertifikat. |

Server-Zertifikat |

Auswahl eines Zertifikates

Dieses Zertifikat muss zuvor unter erstellt werden.

|

| Netzwerke freigeben: |

»192.168.222.0/24 |

Das lokale Netzwerk der Gegenstelle, auf das zugegriffen werden soll

|

|

|

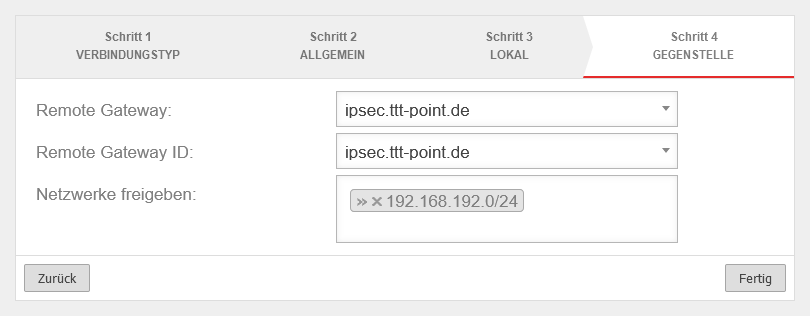

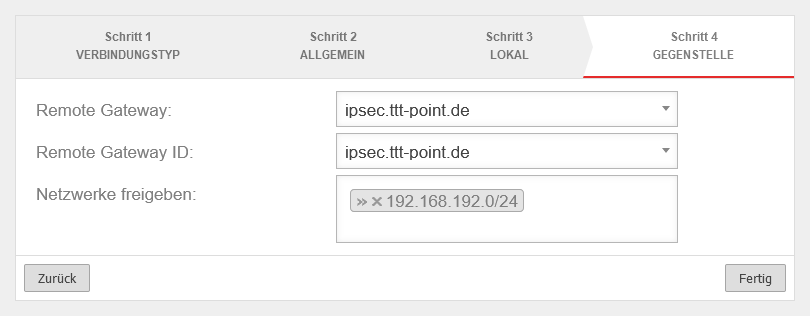

Schritt 4 - Gegenstelle

|

| Remote Gateway: |

192.0.2.192 |

Öffentliche IP-Adresse (oder Hostname, der per DNS aufgelöst werden kann) der Gegenstelle

|

Einrichtungsschritt 4

|

| Remote Gateway ID: |

192.0.2.192 |

ID, die auf der Gegenstelle als lokale ID konfiguriert wurde (beliebige Zeichenfolge)

|

| Netzwerke freigeben: |

»192.168.192.0/24 |

Das lokale Netzwerk der Gegenstelle, auf das zugegriffen werden soll

|

| Beenden des Einrichtungsassistenten mit Fertig

|

Bei S2S-Verbindungen sollte geprüft werden, ob sich mehrere Subnetze per MULTI_TRAFFIC_SELECTOR zusammen fassen lassen. Damit wird die Anzahl der SAs signifikant reduziert und die Stabilität der Verbindung erhöht.

Dazu wird in Phase 2 die Option Subnetzkombinationen gruppieren aktiviert.

|

|

|

Anwendungsfall 1: Weitere PPPoE-Leitung

Anwendungsfall 1

Der erste mögliche Fall, eine weitere Leitung anzubinden, besteht darin, neben der bereits vorhandenen Internetverbindung (wan0) eine weitere ADSL-Verbindung anzuschließen. Wie Sie die zweite PPPoE-Leitung konfigurieren entnehmen Sie bitte dieser Anleitung.

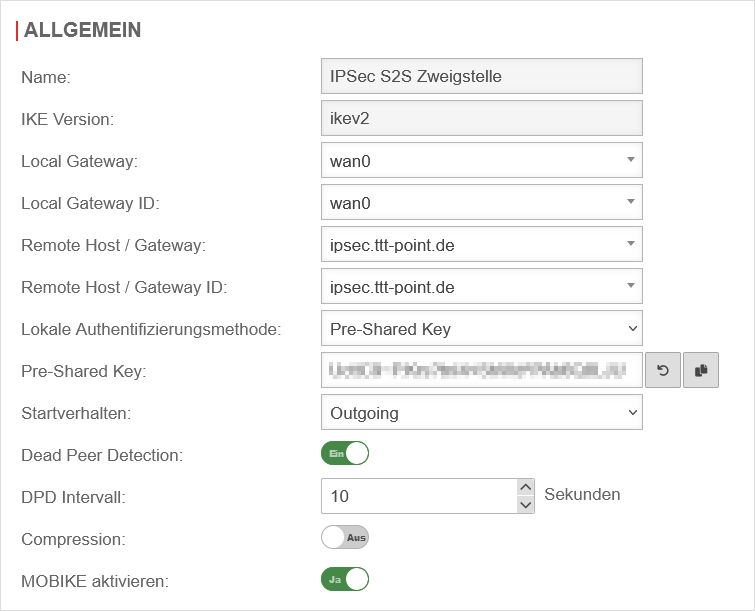

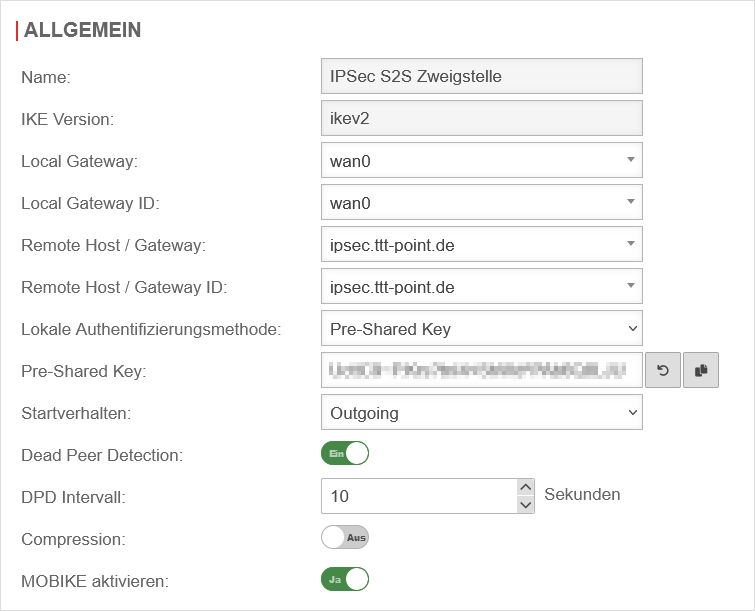

Konfiguration mit ADSL

| Im Falle von ADSL als zweite Leitung sollte die Netzwerkkonfiguration, unter Bereich Netzwerkschnittstellen, wie folgt aussehen:

|

Netzwerkkonfiguration für ADSL Netzwerkkonfiguration für ADSL

|

| In diesem Falle sollte die Phase 1, unter Bereich Verbindungen Schaltfläche Phase 1, der IPSec-Verbindung so aussehen:

|

| Beschriftung |

Wert |

Beschreibung

|

Phase 1 Konfiguration für ADSL Phase 1 Konfiguration für ADSL

|

| IKE Version: |

ikev2 |

Auswahl der IKE Version.

Bei Verwendung von IKE v2 ist es möglich, mehrere Subnetze unter einer SA zusammenzufassen (default für neu angelegte Verbindungen).

|

| Local Gateway: |

wan0 |

|

| Local Gateway ID: |

wan0 |

Beliebige Zeichenfolge.

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. Auf der Gegenstelle muss dieser Wert exakt genau so konfiguriert werden.

Sollte als Gateway-ID eine E-Mail-Adresse verwendet werden, ist es erforderlich vor die ID ein doppeltes @@ einzufügen (Aus mail@… wird @@mail@…). Andernfalls wird die ID als FQDN behandelt Wird bei Authentifizierungsmethode Zertifikat nach Zertifikatsauswahl automatisch ausgefüllt.

|

| Remote Host / Gateway: |

ipsec.ttt-point.de |

|

| Remote Host / Gateway ID: |

ipsec.ttt-point.de |

|

| Lokale Authentifizierungsmethode: |

Pre-Shared Key |

|

| Startverhalten: |

Outgoing |

|

|

|

Anwendungsfall 2: Weitere SDSL-Leitung

Anwendungsfall 2

Der zweite mögliche Fall, eine weitere Leitung anzubinden, besteht darin, neben der bereits vorhandenen wan0 eine SDSL-Leitung anzuschließen. In diesem Fall haben Sie eine öffentliche IP auf dem Interface und ein vorgegebenes Gateway für diese Leitung.

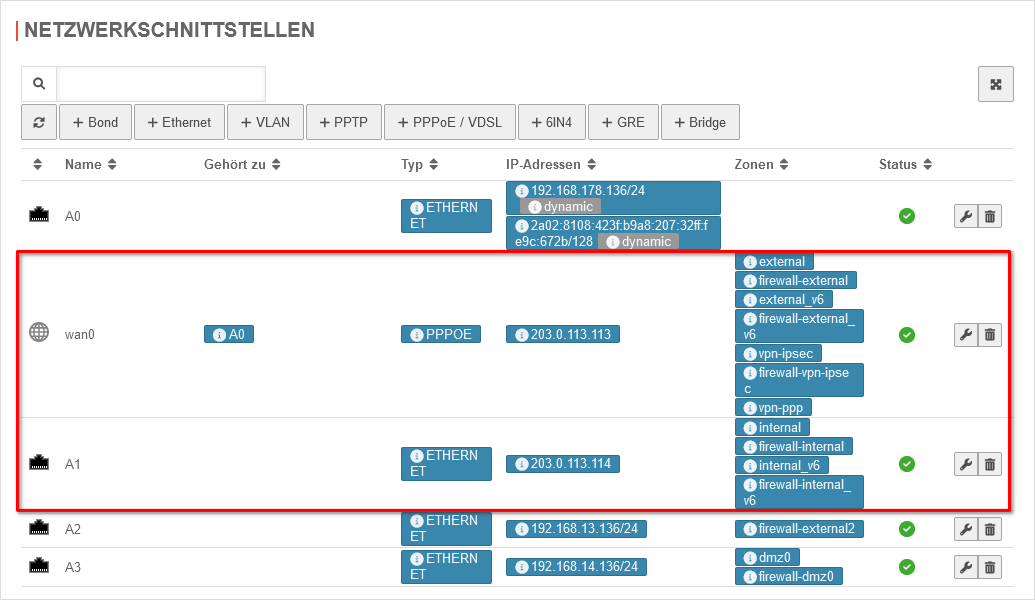

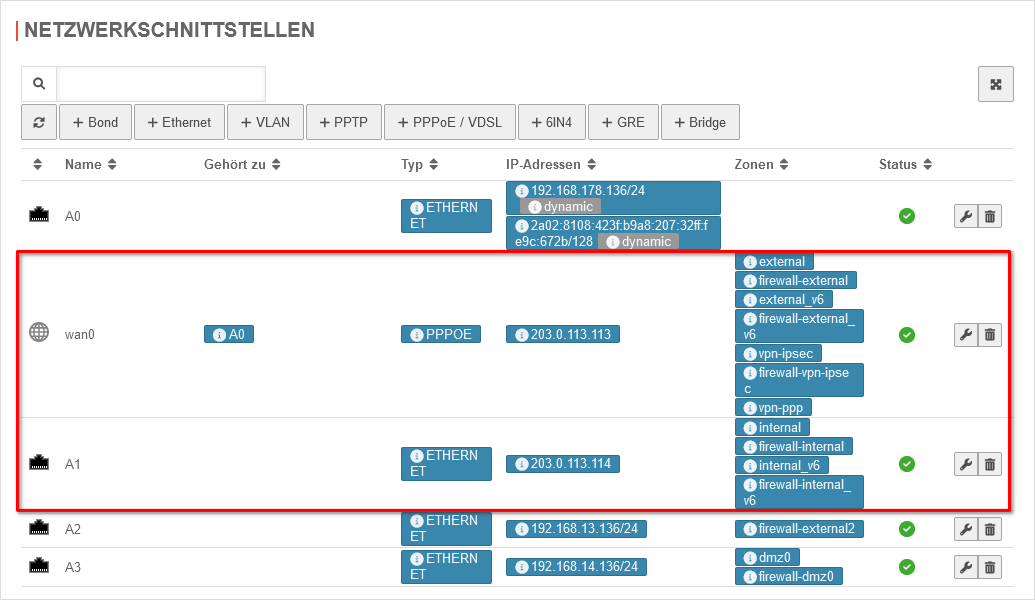

Konfiguration mit SDSL

| Im Falle von SDSL als zweite Leitung sieht die Netzwerkkonfiguration, unter Bereich Netzwerkschnittstellen, wie folgt aus:

|

Netzwerkkonfiguration für SDSL Netzwerkkonfiguration für SDSL

|

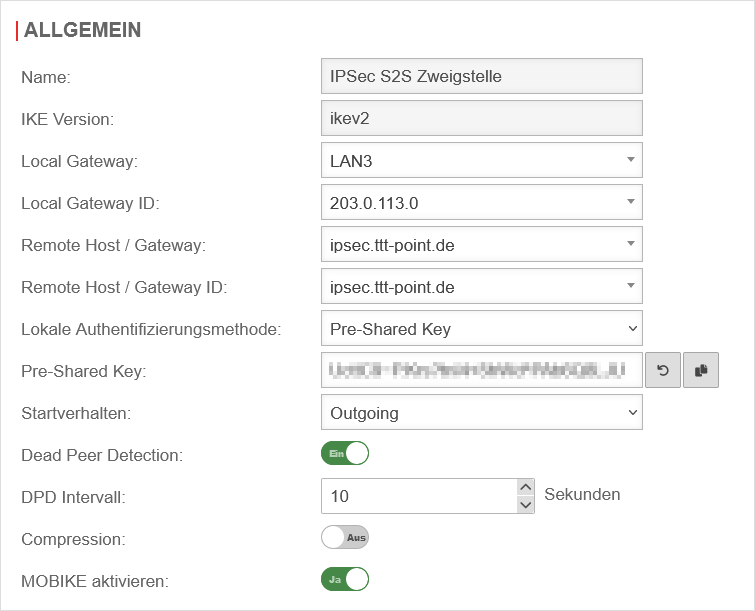

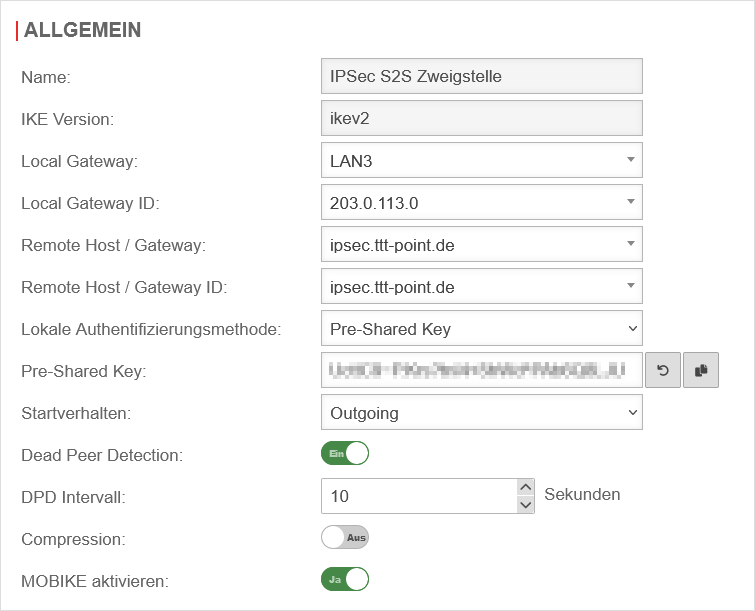

| In diesem Falle sollte die Phase 1, unter Bereich Verbindungen Schaltfläche Phase 1, der IPSec-Verbindung so aussehen:

|

| Beschriftung |

Wert |

Beschreibung

|

Phase 1 Konfiguration für SDSL Phase 1 Konfiguration für SDSL

|

| IKE Version: |

ikev2 |

Auswahl der IKE Version.

Bei Verwendung von IKE v2 ist es möglich, mehrere Subnetze unter einer SA zusammenzufassen (default für neu angelegte Verbindungen).

|

| Local Gateway: |

LAN3 |

|

| Local Gateway ID: |

203.0.113.0 |

Beliebige Zeichenfolge.

Die Gateway ID fließt in die Authentifizierung mit ein. Dies kann eine IP-Adresse, ein Hostname oder eine Schnittstelle sein. Auf der Gegenstelle muss dieser Wert exakt genau so konfiguriert werden.

Sollte als Gateway-ID eine E-Mail-Adresse verwendet werden, ist es erforderlich vor die ID ein doppeltes @@ einzufügen (Aus mail@… wird @@mail@…). Andernfalls wird die ID als FQDN behandelt Wird bei Authentifizierungsmethode Zertifikat nach Zertifikatsauswahl automatisch ausgefüllt.

|

| Remote Host / Gateway: |

ipsec.ttt-point.de |

|

| Remote Host / Gateway ID: |

ipsec.ttt-point.de |

|

| Lokale Authentifizierungsmethode: |

Pre-Shared Key |

|

| Startverhalten: |

Outgoing |

|

|

|

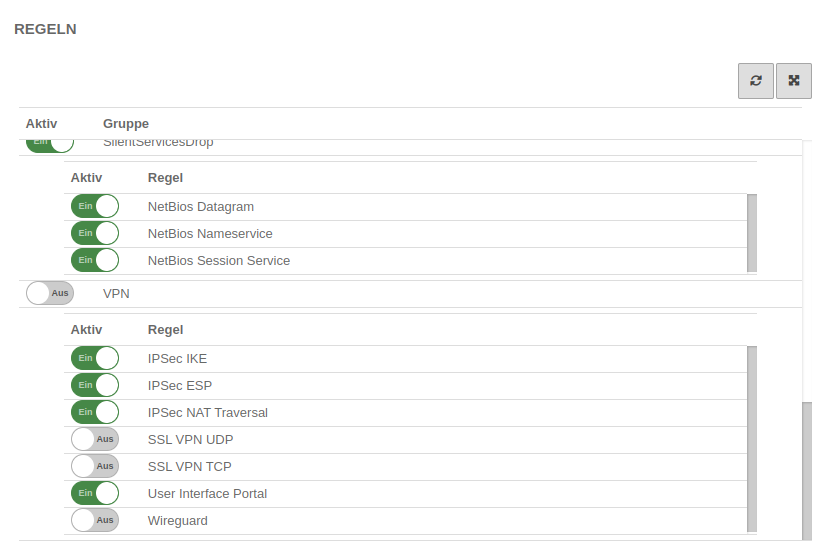

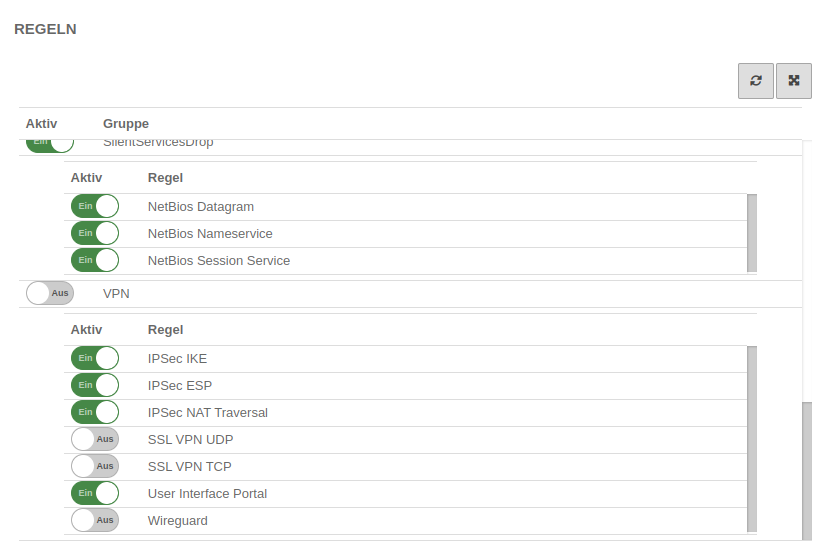

Regelwerk

Um den Zugriff, auf das interne Netz zu gewähren muss die Verbindung erlaubt werden.

Es ist möglich, aber nicht empfehlenswert dies mit impliziten Regeln unter Abschnitt VPN zu konfigurieren.

Diese Impliziten Regeln geben die Ports, die für IPSec Verbindungen genutzt werden, jedoch auf allen Schnittstellen frei.

|

Implizite Regeln Implizite Regeln |

notemptyGrundsätzlich gilt:

Es wird nur das freigegeben, was benötigt wird und nur für denjenigen, der es benötigt! |

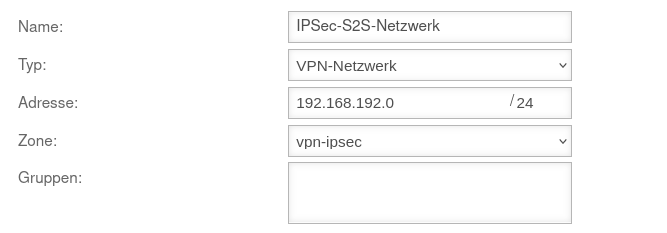

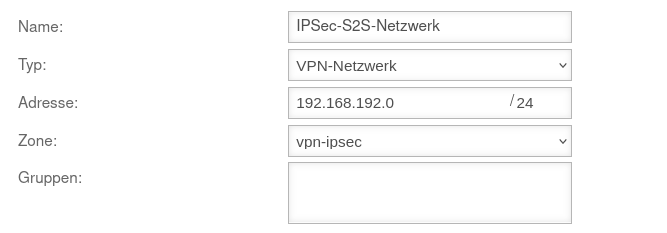

Netzwerkobjekt anlegen

Es muss ein Netzwerkobjekt für das entfernte Netz erstellt werden.

Schaltfläche Objekt hinzufügen

Existieren mehrere Subnetze auf der Gegenstelle, muss für jedes Subnetz ein Netzwerkobjekt angelegt werden.

Wenn die entsprechenden Berechtigungen vergeben werden sollen, lassen sich diese zu Netzwerkgruppen zusammenfassen.

|

| Name: |

IPSec-S2S |

Name für das IPSec-S2S-Netzwerkobjekt

|

|

| Typ: |

VPN-Netzwerk |

zu wählender Typ

|

| Adresse: |

192.168.192.0/24 |

Die IP-Adresse des lokalen Netzwerks der gegenüberliegenden Seite, wie im Installationsassistenten in Schritt 4 - Gegenstelle in der Zeile Netzwerke freigeben eingetragen wurde.

In diesem Beispiel also das Netzwerk 192.168.192.0/24.

|

| Zone: |

vpn-ipsec |

zu wählende Zone

|

| Gruppe: |

|

Optional: Eine oder mehrere Gruppen, zu denen das Netzwerkobjekt gehört.

|

|

|

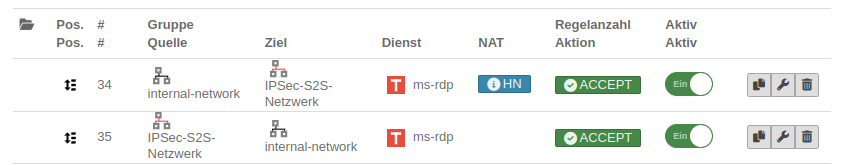

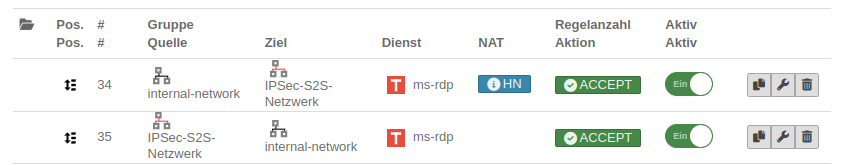

Paketfilter Regeln

|

|

|

|

|

| Erste Regel

|

| Quelle: |

internal-network |

Host oder Netzwerk (-Pool), der Zugriff auf das interne Netz bekommen soll

|

Paketfilter-Regel Paketfilter-Regel

|

| Ziel: |

IPSec-Netzwerk |

Host, Netzwerk oder Netzwerkgruppe, auf die der Zugriff gewährt werden soll. Hier z.B. eine Gruppe von rdp-Servern.

|

| Dienst: |

benötigter Dienst |

Dienst oder Dienstgruppe, die benötigt wird

|

| NAT: |

Hidenat Exclude |

|

| Netzwerkobjekte: |

external-interface |

|

|

|

| Zweite Regel

|

| Quelle: |

IPSec-Netzwerk |

Host oder Netzwerk (-Pool), der Zugriff auf das interne Netz bekommen soll

|

| Ziel: |

internal-network |

Ziel

|

| Dienst: |

benötigter Dienst |

Dienst oder Dienstgruppe, die benötigt wird

|

| NAT: |

|

Kein NAT

|

|

|

Konfiguration des zweiten Gateways

notemptyEs ist zu beachten, dass die IKE-Version auf beiden Seiten identisch ist.

Verwendung einer Securepoint UTM

Auf der entfernten Appliance müssen die Einstellungen analog vorgenommen werden

- Mit Hilfe des IPSec-Assistenten wird eine neue IPSec-VPN-Verbindung angelegt

- Ein Netzwerkobjekt für das IPSec-Netzwerk wird erstellt

- Paketfilterregeln werden erstellt.

Gegenstelle Schritt 2

- Es muss die gleiche Authentifizierungsmethode gewählt werden

- Es muss der gleiche Authentifizierungs-Schlüssel (PSK, Zertifikat, RSA-Schlüssel) vorliegen

- Es muss die gleiche IKE-Version verwendet werden

Gegenstelle Schritt 3

- Als Local Gateway ID muss nun die Remote Gateway ID aus Schritt 4 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort Remote-) Netzwerk aus Schritt 4 der ersten UTM verwendet werden

Gegenstelle Schritt 4

- Als Remote Gateway muss die öffentliche IP-Adresse (oder ein Hostname, der per DNS aufgelöst werden kann) der ersten UTM eingetragen werden.

(Diese Adresse wurde im Assistenten der ersten UTM nicht benötigt)

- Als Remote Gateway ID muss die Local Gateway ID aus Schritt 3 der ersten UTM verwendet werden

- Unter Netzwerke freigeben muss ebenfalls das (dort lokale) Netzwerk aus Schritt 3 der ersten UTM verwendet werden

Netzwerkobjekt der Gegenstelle anlegen

- Das Netzwerkobjekt der Gegenstelle stellt das Netzwerk der ersten UTM dar.

Entsprechend muss unter Adresse' die Netzwerkadresse des lokalen Netzes der ersten UTM eingetragen werden.

Im Beispiel 192.168.218.0/24

Hinweise

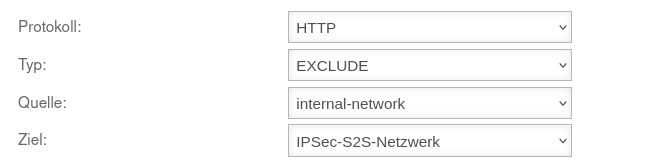

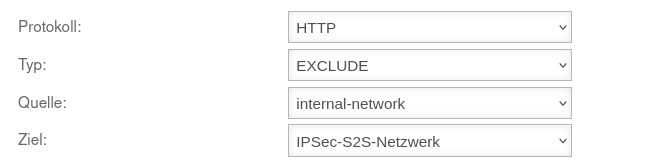

Transparente Regel

Transparente Regel

Der transparente HTTP-Proxy

Wenn aus dem Internen Netzwerk via HTTP auf einen Server hinter der Site-to-Site Verbindung zugegriffen werden soll, kann es sein das der transparente HTTP-Proxy die Pakete filtert.

Dies kann zu Fehlern bei den Zugriffen auf das Ziel führen.

Damit das nicht passiert, muss im Menü Bereich Transparenter Modus Schaltfläche Transparente Regel hinzufügen eine Regel Exclude mit der Quelle internal-network zum Ziel name-vpn-netzwerk-objekt und dem Protokoll HTTP erstellt werden.

Troubleshooting