In dieser Seite werden die Variablen für unterschiedliche Sprachen definiert.

Diese Seite wird auf folgenden Seiten eingebunden

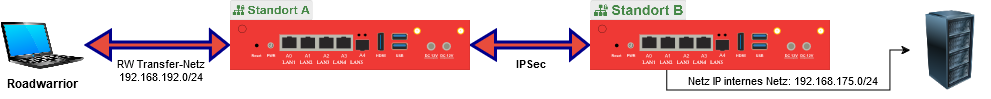

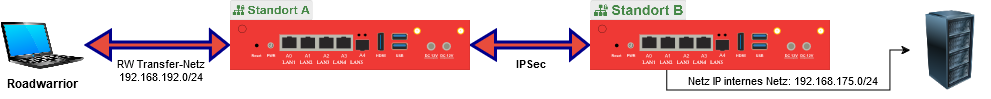

Netzwerkskizze Ausgangslage

Netzwerkskizze Ausgangslage

Mit einem SSL-VPN Roadwarrior auf ein Netzwerk hinter einer IPSec Site-to-Site Verbindung zugreifen

Letzte Anpassung zur Version: 12.6.0

Neu:

- Aktualisierung zum Redesign des Webinterfaces

Zuletzt aktualisiert:

02.2025

- Beispiel an Best Practice angeglichen (Grafik, Standorte, IP-Adressen)

Dieser Artikel bezieht sich auf eine Beta-Version

Ausgangslage

- Ein Netzwerk am Standort A ist über eine IPSec-Site-to-Site-Verbindung mit einem Netzwerk an Standort B verbunden

- Es besteht eine SSL-VPN-Verbindung von einem Roadwarrior zu dem Netzwerk an Standort B

Ziel:

- Das Interne Netzwerk an Standort A soll für den Roadwarrior über die SSL-VPN-Verbindung zu Standort B erreichbar sein.

Konfiguration:

- Standort A:

Internes Netzwerk: 192.168.174.0/24

- Standort B:

Internes Netzwerk: 192.168.175.0/24

- Roadwarrior:

SSL-VPN-Verbindung zu Standort B

Transfernetz-IP: 192.168.192.0/24

IPSec Site-to-Site Verbindung einrichten

Ein Anleitung zur Konfiguration einer IPSec-Site-to-Site Verbindung gibt es in diesem Wiki.

SSL-VPN Verbindung einrichten

Ein Anleitung zur Konfiguration einer SSL-VPN Verbindung für Roadwarrior gibt es in diesem Wiki.

Anpassen der Konfiguration

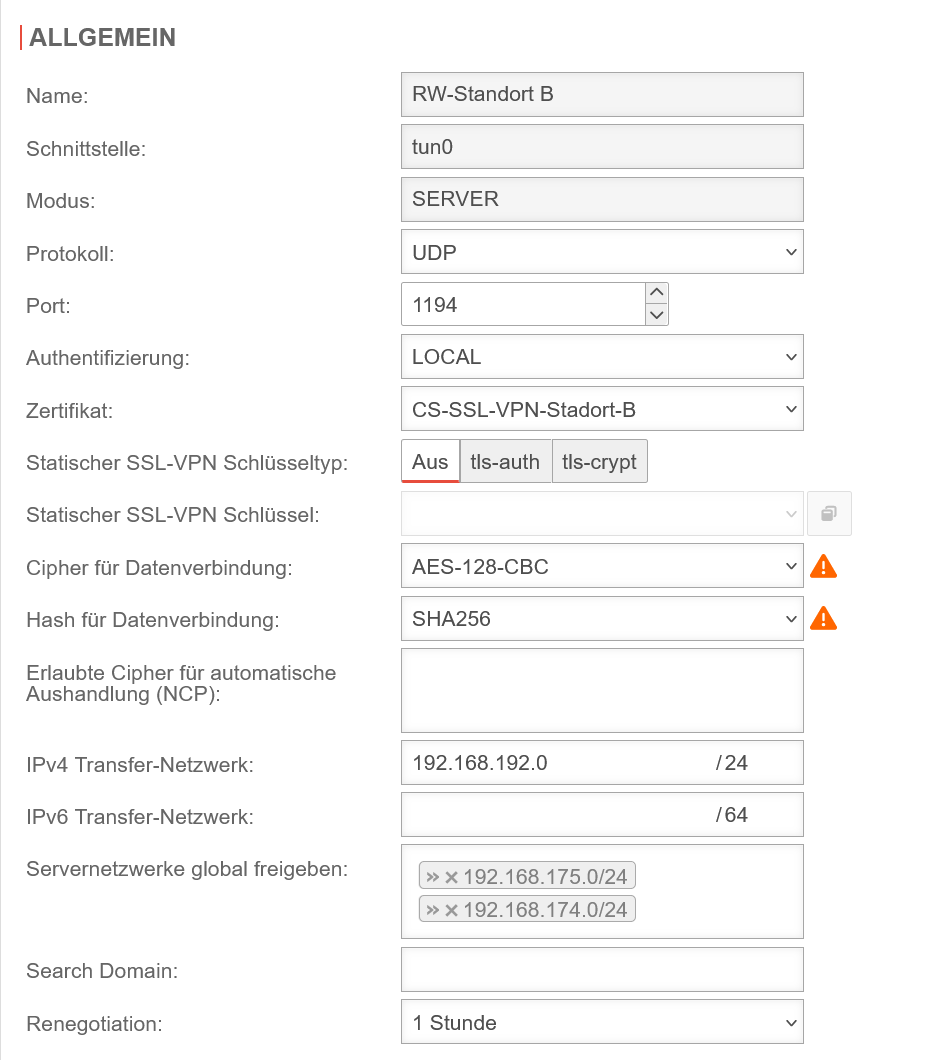

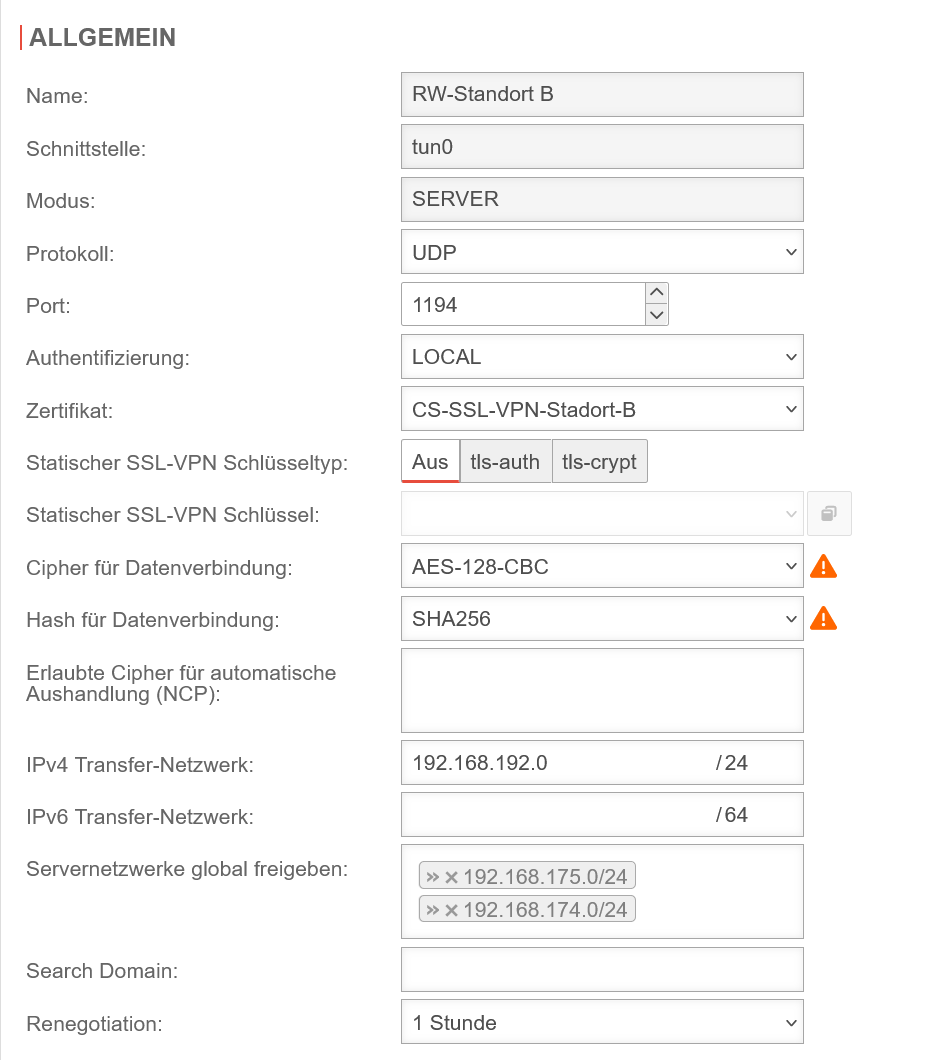

SSL-VPN-Verbindung bearbeiten

Standort B

Anpassen der SSL-VPN-Roadwarrior Verbindung unter Schaltfläche der Verwendeten Verbindung, Reiter Allgemein

| Beschriftung |

Wert |

Beschreibung

|

Servernetzwerke hinzufügen Servernetzwerke hinzufügen

|

| Servernetzwerke freigeben: |

»192.168.175.0/24»192.168.174.0/24 |

In diesem Beispiel wurde das interne Netzwerk des Standortes B (192.168.175.0/24) bereits durch die SSL-VPN-Verbindung freigegeben.

Zusätzlich muss nun noch das interne Zielnetzwerk an Standort A, auf das der Roadwarrior zugreifen soll freigegeben werden.

|

| Speichern und schließen |

Angaben mit der Schaltfläche Speichern übernehmen

|

| SSL-VPN Verbindung neu starten mit der Schaltfläche NeustartenDie SSL-VPN-Verbindung auf dem Roadwarrior muss einmal beendet und neu aufgebaut werden, damit das neue Servernetzwerk gepuscht werden kann

|

|

|

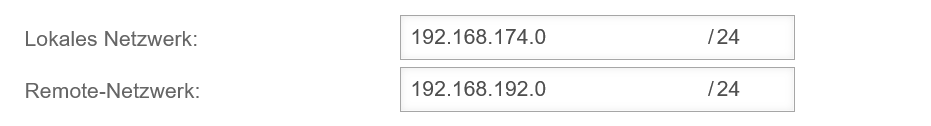

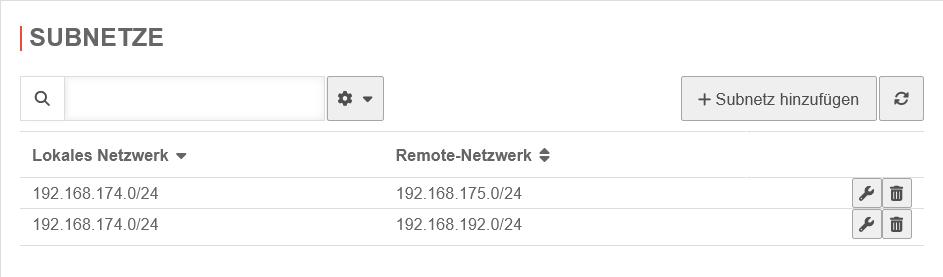

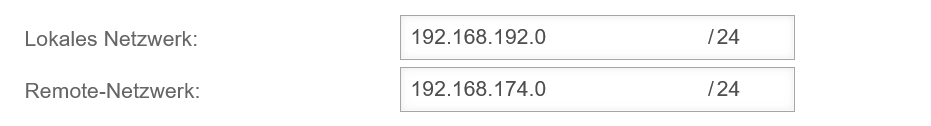

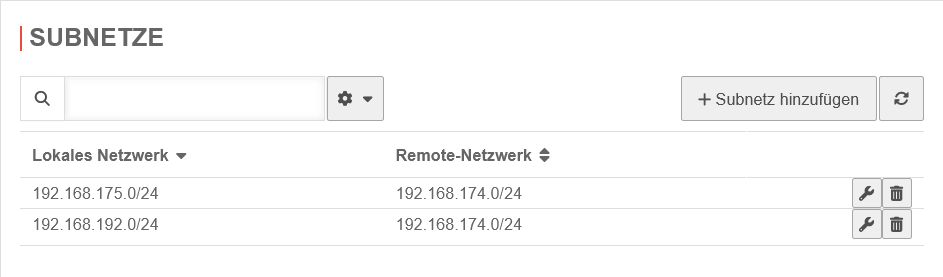

Konfiguration mit Anpassung der IPSec-Verbindung

Das Transfernetz des Roadwarriors muss auf beiden UTMs in der Phase 2 der IPSec Verbindung eingetragen werden.

Konfiguration unter Schaltfläche Phase 2 der verwendeten Verbindung, Bereich Subnetze, Schaltfläche IPSec Verbindung hinzufügen

Anpassen der IPSec-Verbindung

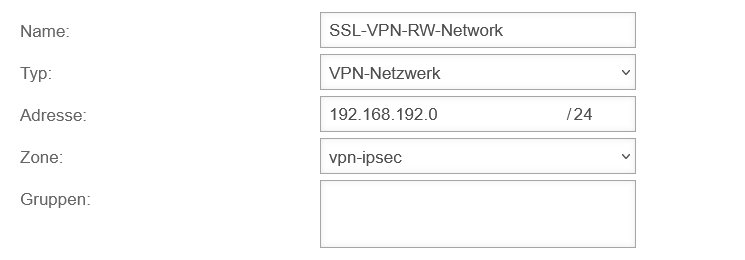

Netzwerkobjekt am Standort A anlegen

Standort A

Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben.

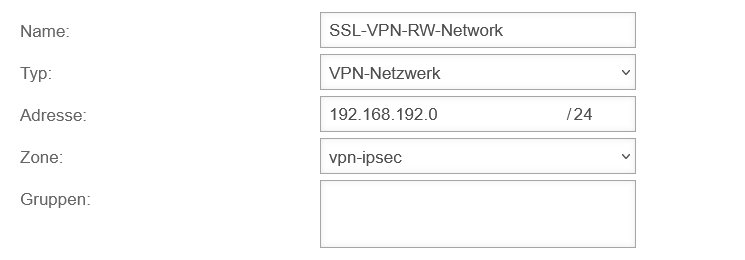

Netzwerkobjekt anlegen im Reiter Schaltfläche Objekt hinzufügen

| Beschriftung |

Wert |

Beschreibung

|

|

| Name |

SSL-VPN-RW-Network |

frei wählbarer Name

|

| Typ: |

VPN-Netzwerk |

Auch, wenn es sich nur um einen einzigen Roadwarrior handelt, wird für die Anbindung eine Tunnel-Netz-IP verwendet. Daher ist hier der Typ Netzwerk auszuwählen.

|

| Adresse: |

192.168.192.0/24 |

Die Netz-IP des SSL-VPN Transfer Netzes aus Standort B

|

| Zone: |

vpn-ipsec |

Die Zone entspricht der IPSec-Verbindung

|

| Gruppen: |

|

Ggf. kann das Netzwerkobjekt einer Gruppe hinzugefügt werden

|

| Speichern und schließen |

Netzwerkobjekt mit dieser Schaltfläche speichern und hinzufügen

|

|

|

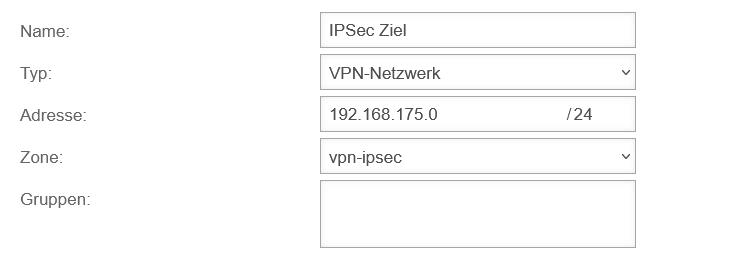

| Beschriftung |

Wert |

Beschreibung

|

|

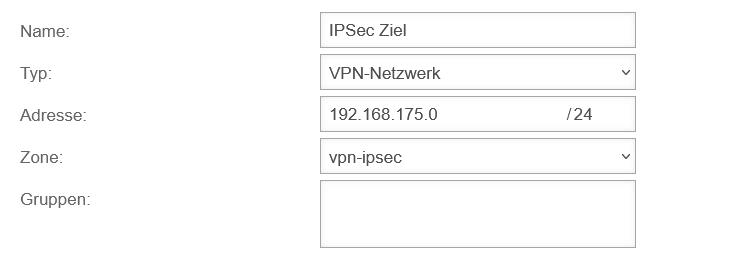

| Name: |

IPSec Ziel |

frei wählbarer Name

|

| Typ: |

VPN-Netzwerk |

|

| Adresse: |

192.168.175.0/24 |

Die Netz-IP des internen Zielnetzwerkes, auf das zugegriffen werden soll

|

| Zone: |

vpn-ipsec |

Die Zone entspricht der IPSec-Verbindung

|

| Gruppen: |

|

Ggf. kann das Netzwerkobjekt einer Gruppe hinzugefügt werden

|

| Speichern und schließen |

Netzwerkobjekt mit dieser Schaltfläche speichern und hinzufügen

|

|

|

Paketfilter-Regel Standort A

| Quelle |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

Netzwerkobjekt des Roadwarrior-Netzwerkes

|

| Ziel |

internal-network internal-network |

Internes Zielnetzwerk, auf daß der Roadwarrior zugreifen können soll

|

| Dienst |

xyz xyz |

Gewünschter Dienst oder Dienstgruppe

|

|

|

Anzeige der Paketfilter-Regel in der Übersicht

|

|

# |

Quelle |

Ziel |

Dienst |

NAT |

Aktion |

Aktiv |

|

Bereits existierende Regel, die den Aufbau des IPSec-Tunnels ermöglicht Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben.

|

|

4 |

internet internet |

external-interface external-interface |

ipsec ipsec |

|

Accept |

Ein |

|

Existierende Regel, die den Zugriff des lokalen Netzwerkes auf das IPSec-Netzwerk erlaubt Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben. |

|

5 |

internal-network internal-network |

IPSec-Network IPSec-Network |

Gewünschter Dienst oder Dienstgruppe Gewünschter Dienst oder Dienstgruppe |

HNE |

Accept |

Ein |

|

Existierende Regel, die den Zugriff des IPSec-Netzwerkes auf das lokale Netzwerk erlaubt Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben. |

|

6 |

IPSec Network IPSec Network |

internal-network internal-network |

Gewünschter Dienst oder Dienstgruppe Gewünschter Dienst oder Dienstgruppe |

|

Accept |

Ein |

|

| Neue Regel, die dem Roadwarrior über das SSL-VPN-Netzwerkobjekt den Zugriff auf das interne Netzwerk erlaubt |

|

7 |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

internal-network internal-network |

Gewünschter Dienst oder Dienstgruppe Gewünschter Dienst oder Dienstgruppe |

|

Accept |

Ein |

|

Die Regel wird erst angewendet, wenn die Schaltfläche Regeln aktualisieren betätigt wird!

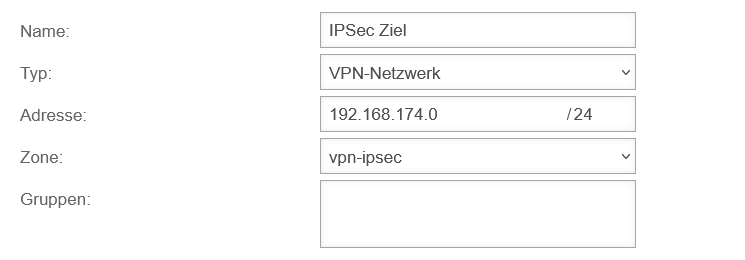

Netzwerkobjekt am Standort B anlegen

Standort B

Anlegen eines Netzwerkobjektes für das Zielnetzwerk unter Schaltfläche Objekt hinzufügen

| Beschriftung |

Wert |

Beschreibung

|

|

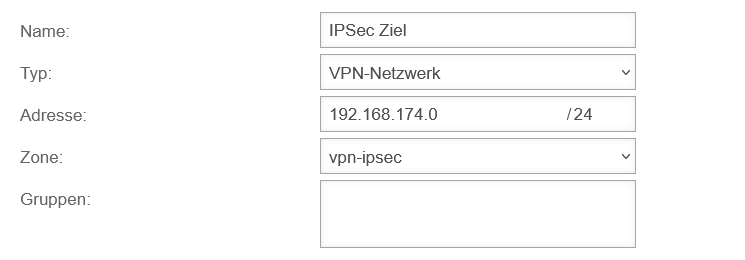

| Name: |

IPSec Ziel |

frei wählbarer Name

|

| Typ: |

VPN-Netzwerk |

|

| Adresse: |

192.168.174.0/24 |

Die Netz-IP des internen Zielnetzwerkes, auf das zugegriffen werden soll

|

| Zone: |

vpn-ipsec |

Die Zone entspricht der IPSec-Verbindung

|

| Gruppen: |

|

Ggf. kann das Netzwerkobjekt einer Gruppe hinzugefügt werden

|

| Speichern und schließen |

Netzwerkobjekt mit dieser Schaltfläche speichern und hinzufügen

|

|

|

Paketfilter-Regel Standort B

| Quelle |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

Netzwerkobjekt des Roadwarrior-Netzwerkes

|

| Ziel |

IPSec Ziel IPSec Ziel |

Netzwerk, auf das zugegriffen werden soll

|

| Dienst |

xyz xyz |

Gewünschter Dienst oder Dienstgruppe

|

Speichern der Regel mit der Schaltfläche Speichern und schließen

Anzeige der Paketfilter-Regel in der Übersicht

|

|

# |

Quelle |

Ziel |

Dienst |

NAT |

Aktion |

Aktiv |

|

Bereits existierende Regel, die den Aufbau des IPSec-Tunnels ermöglicht Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben. |

|

4 |

internet internet |

external-interface external-interface |

ipsec ipsec |

|

Accept |

Ein |

|

Existierende Regel, die den Zugriff des lokalen Netzwerkes auf das IPSec-Netzwerk erlaubt Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben. |

|

5 |

internal-network internal-network |

IPSec-Network IPSec-Network |

Gewünschter Dienst oder Dienstgruppe Gewünschter Dienst oder Dienstgruppe |

HNE |

Accept |

Ein |

|

Existierende Regel, die den Zugriff des IPSec-Netzwerkes auf das lokale Netzwerk erlaubt Diese Regel ist nicht erforderlich, wenn die IPSec-Verbindung über implizite Regeln erlaubt wurde.

Davon ist jedoch im Regelfall abzuraten, da implizite Regeln die Ports, die für IPSec Verbindungen genutzt werden, allen Schnittstellen freigeben. |

|

6 |

IPSec Network IPSec Network |

internal-network internal-network |

Gewünschter Dienst oder Dienstgruppe Gewünschter Dienst oder Dienstgruppe |

|

Accept |

Ein |

|

| Neue Regel, die dem Roadwarrior den Zugriff auf das IPSec-Zielnetzwerk erlaubt |

|

7 |

SSL-VPN-RW-Network SSL-VPN-RW-Network |

IPSec Ziel IPSec Ziel |

Gewünschter Dienst oder Dienstgruppe Gewünschter Dienst oder Dienstgruppe |

|

Accept |

Ein |

|

Die Regel wird erst angewendet, wenn die Schaltfläche Regeln aktualisieren betätigt wird!

Konfiguration mit HideNat-Regel

Besteht kein Zugriff auf die Konfiguration an Standort A, kann auch eine Regel mit HideNat verwendet werden. Dies ersetzt dann die Übergabe der Netz-IP des SSL-VPN-Transfernetzes in Phase 2 der IPSec-Verbindung.

notemptyDa hierbei IP-Adressen ausgetauscht werden, kann dies zu Problemen z.B. mit VoIP oder FTP führen.

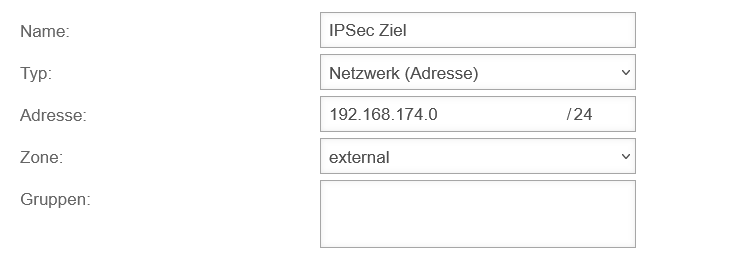

Netzwerkobjekt am Standort B anlegen

Standort B

Anlegen eines Netzwerkobjektes für das Zielnetzwerk unter Schaltfläche Objekt hinzufügen

| Beschriftung |

Wert |

Beschreibung

|

|

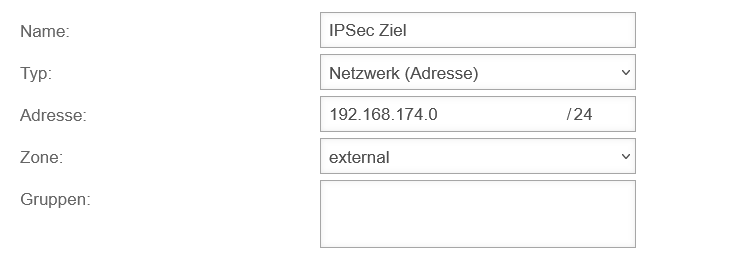

| Name: |

IPSec Ziel |

frei wählbarer Name

|

| Typ: |

Netzwerk (Adresse) |

Wichtig: Die SSL-VPN-Verbindung bekommt nicht mit, daß es sich um eine weitere VPN-Verbindung handelt.

Daher darf hier kein VPN-Netzwerk ausgewählt werden!

|

| Adresse: |

192.168.174.0/24 |

Die Netz-IP des internen Zielnetzwerkes, auf das zugegriffen werden soll

|

| Zone: |

external |

external

|

| Gruppen: |

|

Ggf. kann das Netzwerkobjekt einer Gruppe hinzugefügt werden

|

| Speichern und schließen |

Netzwerkobjekt mit dieser Schaltfläche speichern und hinzufügen

|

|

|

Paketfilter-Regel Standort B