Letzte Anpassung zur Version: 14.1.2 (02.2026)

- BetaNur für Teilnehmer am Beta-Channel:

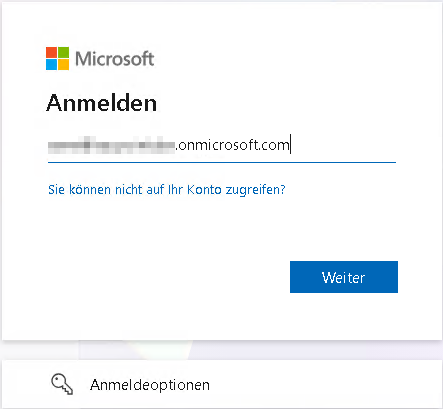

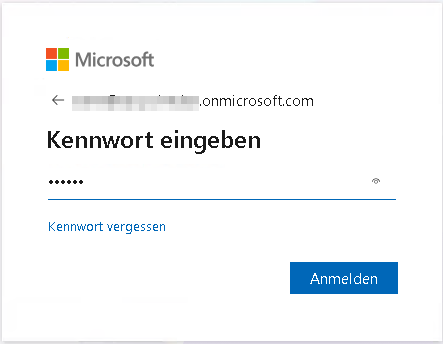

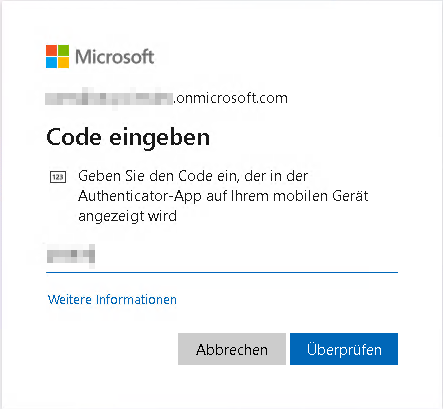

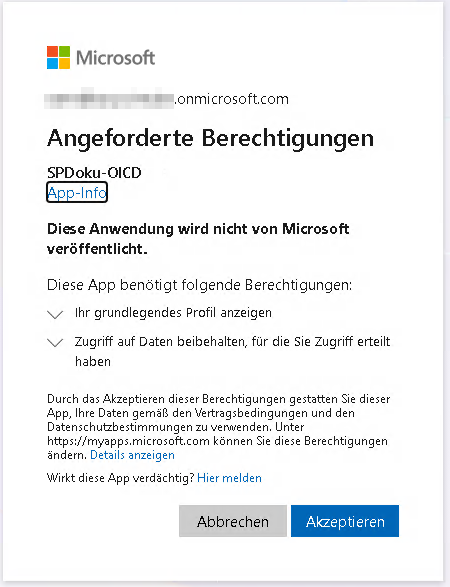

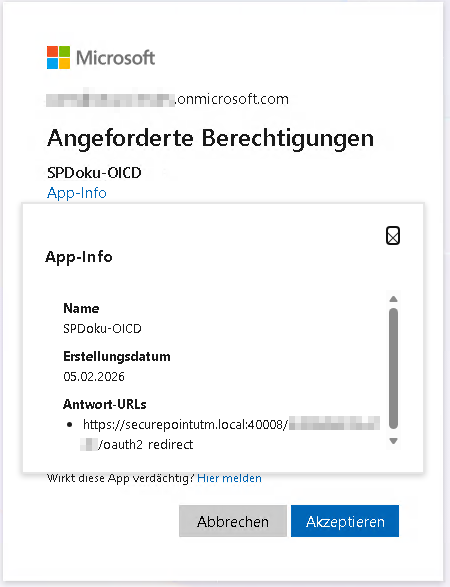

- Authentifizierung mit Entra ID (OpenID Connect) möglich

- Bei Verbindungen mit OTP lässt sich die Auth-Token Lebenszeit einstellen

- Default Wert für den Cipher für Datenverbindung auf AES-256-GCM aktualisiert

- 01.2026

- Abkündigung für veraltete Zertifikate ergänzt

- Hinweis zur unterschiedlichen Nutzung mehrerer IP-Adressen (06.2025)

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Einleitung

Eine Roadwarrior-Verbindung verbindet einzelne Hosts mit dem lokalen Netzwerk.

Dadurch kann sich beispielsweise ein Außendienstmitarbeiter mit dem Netzwerk der Zentrale verbinden.

SSL-VPN benutzt zur Verschlüsselung der Verbindung den TLS/SSL Standard.

notempty Mit einer SSL-VPN Roadwarrior-Verbindung auf der UTM können mehrere Clients angebunden werden.

Zum Erstellen von Zertifikaten auf der UTM gibt es einen eigenen Artikel: Zertifikate

Vorbereitungen

Diese Zertifikate können ggf. auch während der Einrichtung erstellt werden.

Das BSI empfiehlt - Stand 01.2025 - Schlüssellängen ab 3000 Bit und SHA256

BSI – Technische Richtlinie - Kryptographische Verfahren:Empfehlungen und Schlüssellängen BSI TR-02102-1 | Kapitel 2.3: RSA-Verschlüsselung

Die Default-Einstellung der UTM für neue Zertifikate ist RSA Veschlüsselung mit 3072 Bit und SHA256 als Hashalgorithmus

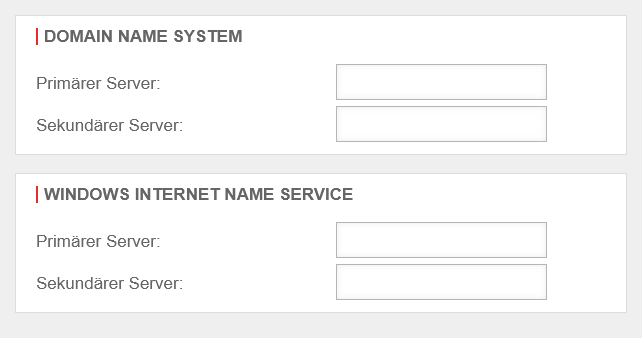

Auflösung interner Hostnamen im SSL-VPN

Sollen Server im SSL-VPN für den Roadwarrior unter ihrem Hostnamen erreichbar sein, sind folgende Einstellungen erforderlich:

DNS/WINS übermitteln

Damit DNS/WINS übermittelt werden kann, muss die konfigurierte VPN-Verbindung bearbeitet und im Abschnitt Erweitert aktiviert werden.

Search Domain

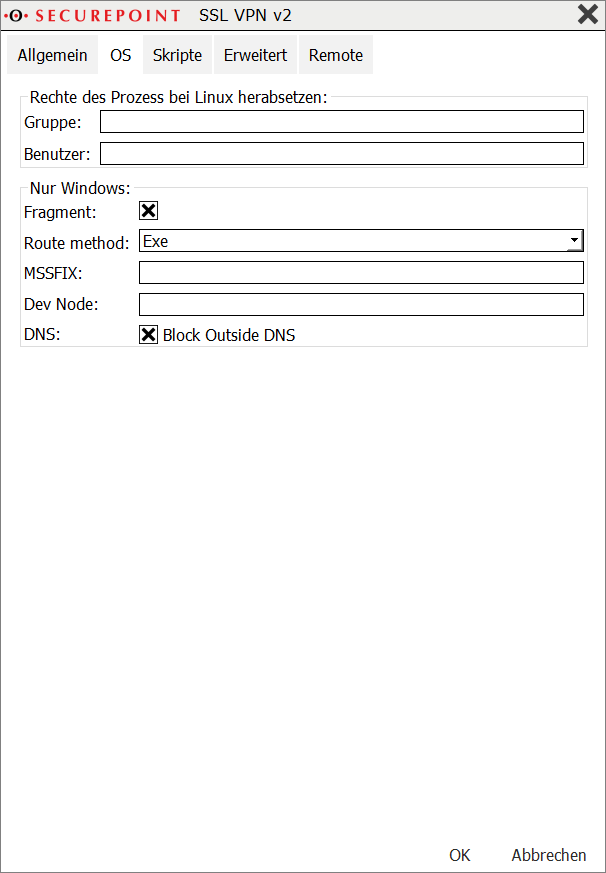

Block Outside DNS

Bei manchen Windows 10 Clients kann es notwendig sein, in der Konfiguration des SSL-VPN Clients die Option "block-outside-dns" zu hinterlegen:

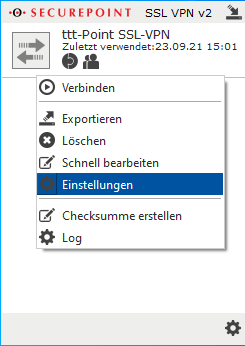

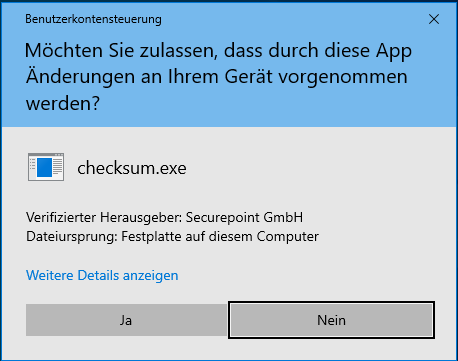

Im Securepoint SSL-VPN Client mit der rechten Maustaste auf die gewünschte Verbindung klicken, Menü Einstellungen Schaltfläche Erweitert Reiter OS Eintrag DNS Block Outside DNS

Roadwarrior Konfiguration

Einrichtungsassistent

Nach dem Login auf dem Administrations-Interface der Firewall (im Auslieferungszustand: https://192.168.175.1:11115) kann der Einrichtungs-Assistent mit Schaltfläche aufgerufen werden.

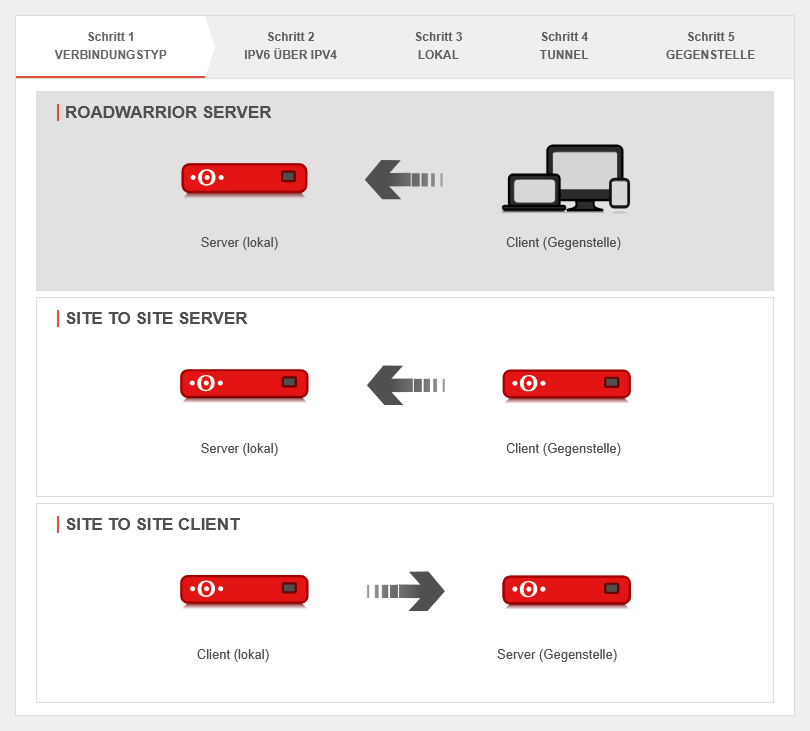

Schritt 1 |

UTMbenutzer@firewall.name.fqdnVPNSSL-VPN  Einrichtung Schritt 1 Einrichtung Schritt 1

| ||||||||||||||||||

| Im Installationsschritt 1 wird der Verbindungstyp ausgewählt. Es stehen folgende Verbindungen zur Verfügung.

Für die Konfiguration des Roadwarrior Servers wird dieser ausgewählt. | |||||||||||||||||||

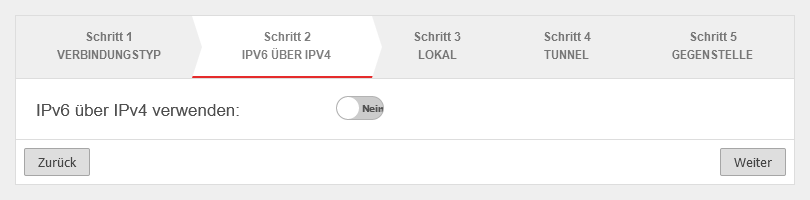

Schritt 2 |

| ||||||||||||||||||

| Soll im Quell- und Zielnetz IPv6 verwendet werden, muss dies hier ermöglicht werden. | |||||||||||||||||||

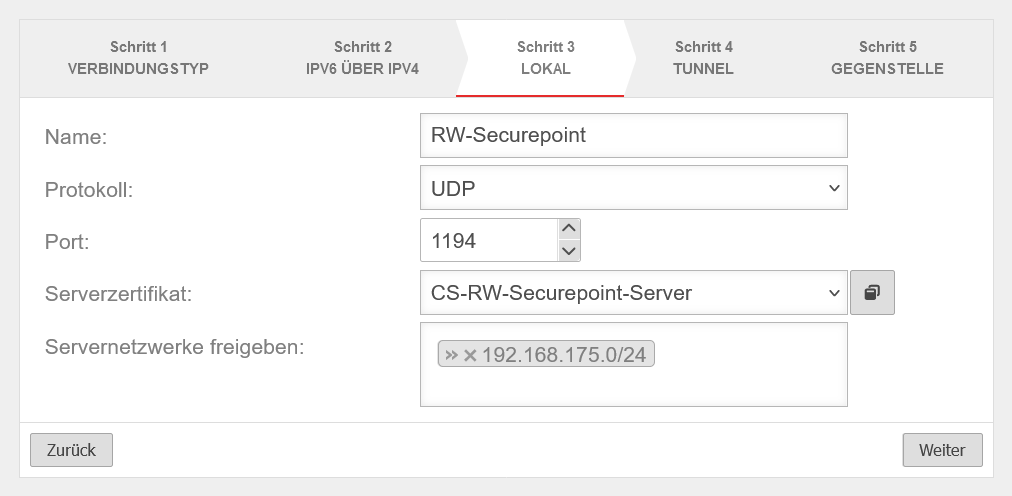

Schritt 3Lokale Einstellungen für den Roadwarrior Server können in Schritt 3 getätigt werden. | |||||||||||||||||||

|

| ||||||||||||||||||

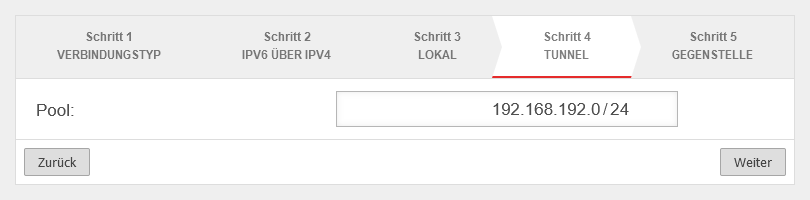

Schritt 4 |

| ||||||||||||||||||

| Im Installationsschritt 4 wird das Transfernetz für den Roadwarrior eingetragen. Das Transfernetz kann frei gewählt werden, darf aber noch nicht anderweitig auf der UTM verwendet werden. Fehler in der Beschreibung der Reihenfolge korrigiert Fehler korrigiert, .254 ist durch den virtuellen DHCP-Server belegt

| |||||||||||||||||||

Schritt 5 |

| ||||||||||||||||||

| Die Benutzerauthentisierung wird im letzten Schritt ausgewählt. Danach kann der Einrichtungsassistent abgeschlossen werden.

| |||||||||||||||||||

| |||||||||||||||||||

Abschluss |

UTMbenutzer@firewall.name.fqdnVPN  Einrichtung Abschluss Einrichtung Abschluss

| ||||||||||||||||||

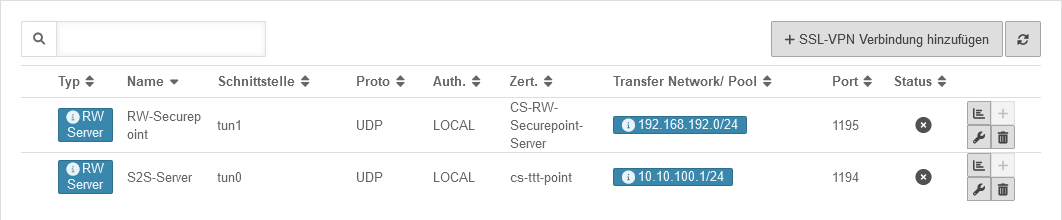

| In der SSL-VPN Übersicht werden alle konfigurierten Verbindungen angezeigt. Damit die Verbindung aktiv wird, muss der SSL-VPN-Dienst neu gestartet werden: | |||||||||||||||||||

Verbindung bearbeiten

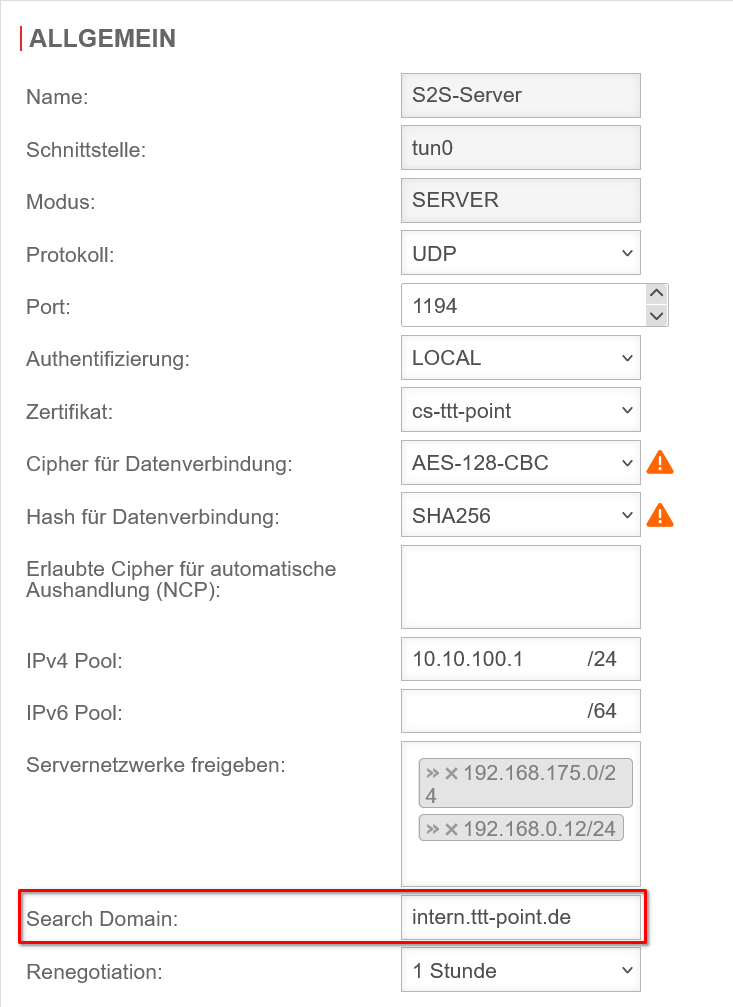

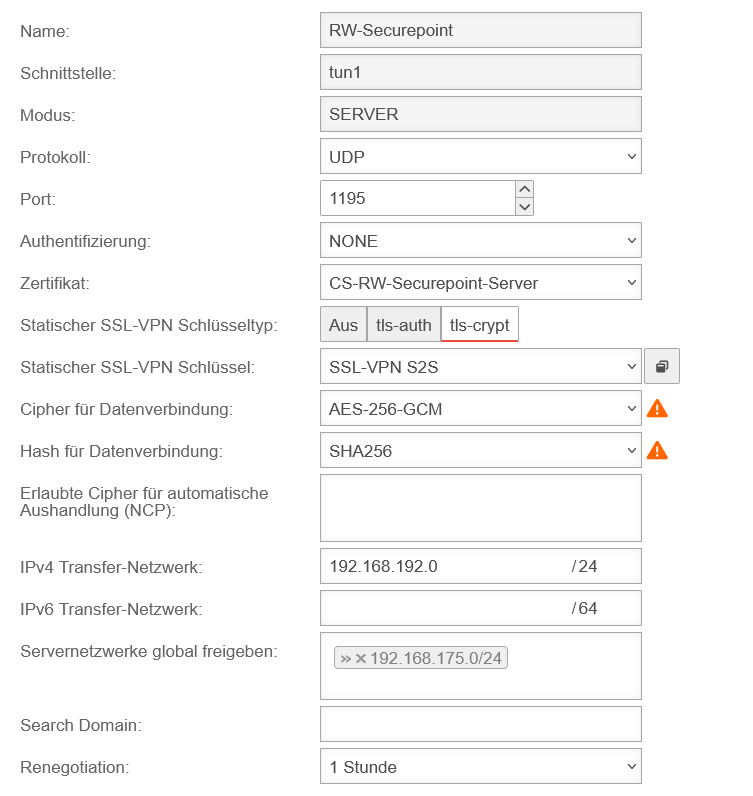

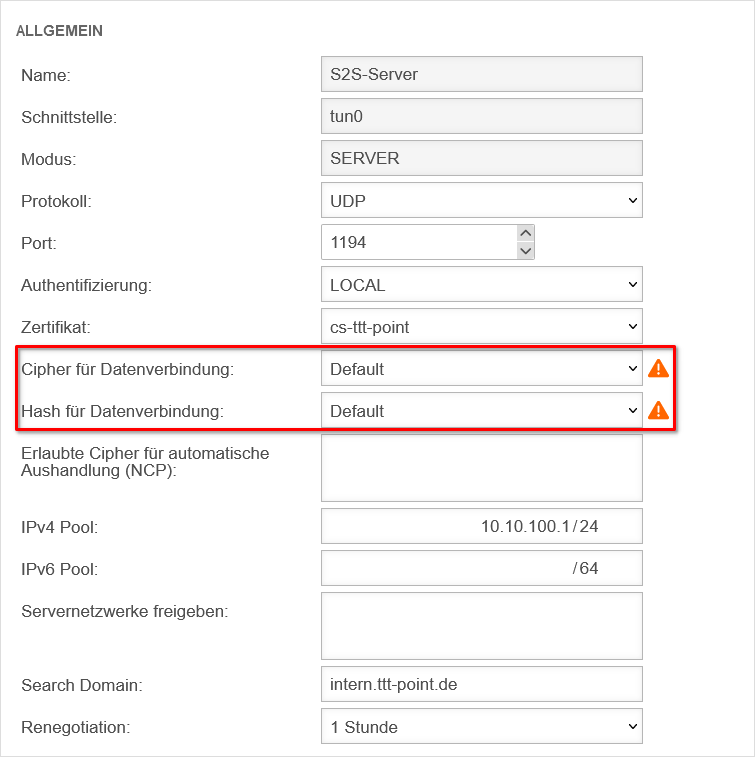

AllgemeinAllgemein

| |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnVPNSSL-VPN

|

|---|---|---|---|

| Name: | RW Securepoint | Name der SSL-Verbindung | |

| Schnittstelle: | tun1 | Verwendete Schnittstelle | |

| Modus: | Server | Je nach Verbindungstyp (wie in Schritt 1 des Assistenten gewählt) | |

| Protokoll: | (Default) |

Bevorzugtes Protokoll wählen (UDP und TCP können jeweils auf IPv4 oder IPv6 begrenzt werden) | |

| Port: | 1194 | Default Port für die erste SSL-VPN Verbindung. Darf nicht anderweitig genutzt werden. Bei weiteren Verbindungen wird der jeweils nächste freie Port gewählt. | |

| Authentifizierung: | (Default) |

Passende Authentifizierungsmethode wählen | |

| Zertifikat: | Das verwendete Zertifikat kann hier geändert werden

notempty

| ||

| Statischer SSL-VPN Schlüsseltyp: |

| ||

| Statischer SSL-VPN Schlüssel: notemptyNeu ab v12.6.1 | Absicherung der Verbindung mit tls-auth. | ||

| Cipher für Datenverbindung: | Standardmäßig wird AES-256-GCM verwendet. notemptySeit v14.0.3 Sämtliche Gegenstellen müssen denselben Cipher benutzen! | ||

| Hash für Datenverbindung: | Standardmäßig wird SHA256 verwendet. Sämtliche Gegenstellen müssen dasselbe Hashverfahren benutzen! | ||

| Erlaubte Cipher für automatische Aushandlung (NCP): | Es lassen sich gezielt einzelne Cipher aus einer Liste auswählen | ||

| IPv4 Pool: | Pool-Adresse eintragen | ||

| IPv6 Pool: | Pool-Adresse eintragen | ||

| Servernetzwerke freigeben: | Netz-IP für Netzwerke hinter der UTM, die über die SSL-VPN-Verbindung erreichbar sein sollen (wie im Assistenten im Schritt 3 angegeben) können editiert werden. | ||

| Search Domain: | Wenn vorhanden, Domain eingeben. | ||

| Renegotiation: | (Default) |

Zeitraum, ab dem die Verbindung erneut vermittelt wird. | |

| Die Einstellungen können mit gespeichert werden. | |||

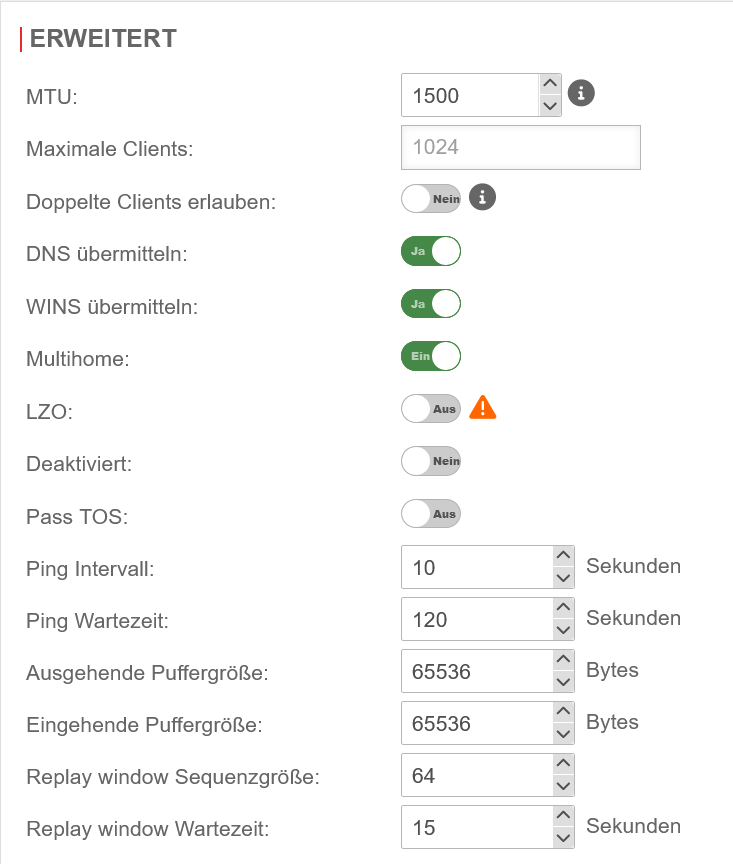

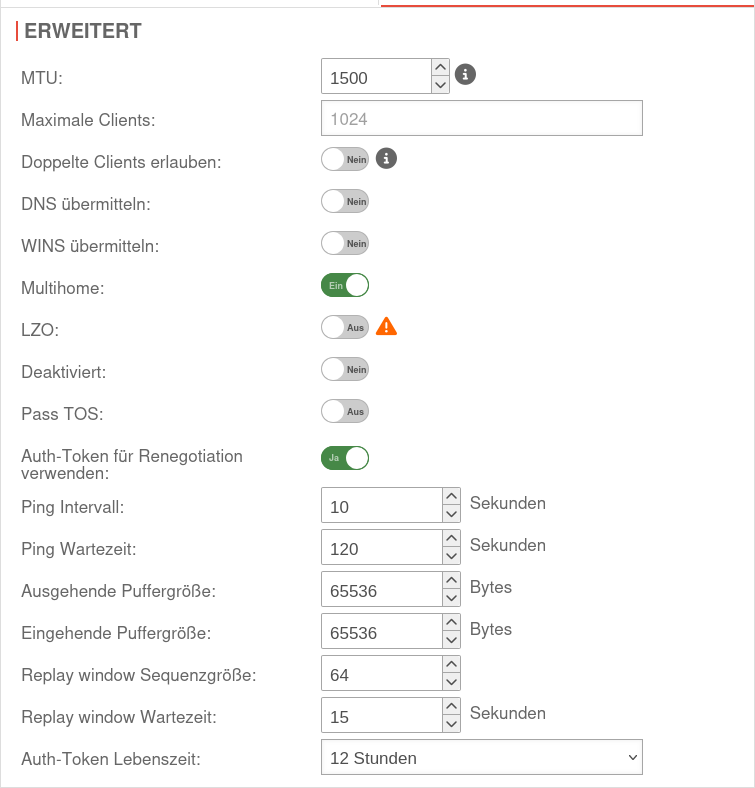

ErweitertErweitert

| |||

| MTU: | 1500 | Maximale Übertragungseinheit des größten Pakets (Byte) | UTMbenutzer@firewall.name.fqdnVPNSSL-VPN

|

| Maximale Clients: | 1024 | Maximale Anzahl an Clients Wird kein Wert festgelegt, gilt der Default-Wert von 1024 | |

| Doppelte Clients erlauben: | Nein | Bei Aktivierung können sich mehrere Clients mit den selben Zugangsdaten gleichzeitig verbinden. Konfiguration unter Bereich Benutzer Schaltfläche Reiter VPN Abschnitt SSL-VPN | |

| DNS übermitteln: | Nein | Erlaubt die DNS-Übermittlung | |

| WINS übermitteln: | Nein | Erlaubt die WINS-Übermittlung | |

| Multihome: | Ein | Erlaubt die Nutzung von mehrere Default-Routen | |

| LZO: | Aus | LZO-Kompression Nach der Änderung dieser Option müssen die entsprechenden Client-Gegenstellen ihre Konfiguration anpassen! | |

| Deaktiviert: | Nein | ||

| Pass TOS: | Aus | Übergibt dem Tunnelpaket den ursprünglichen Type of Service-Header des Datenpaketes | |

| Auth-Token für Renegotiation verwenden: Nur bei Authentifizierung: LOCAL OTP notemptyNeu ab v14.1.2 | Aus | Bei einem Verbindungsaufbau nach einem Abbruch (z.B. Netzwerkwechsel) wir das Auth-Token aus dem Ursprünglichen Verbindungsaufbau wieder verwendet. Es ist keine erneute Authentifizierung nötig. | |

| Ping Intervall: | 10 Sekunden | Intervall der Ping-Anfragen | |

| Ping Wartezeit: | 120 Sekunden | ||

| Ausgehende Puffergröße: | 65536 Bytes | Steuert die Größe des Puffers für den Socket | |

| Eingehende Puffergröße: | 65536 Bytes | s.o. | |

| Replay window Sequenzgröße: | 64 | Anzahl der Pakete innerhalb derer noch ältere Sequenznummern akzeptiert werden. | |

| Replay window Wartezeit: | 15 Sekunden | Zeitfenster, in dem die Sequenzgröße maximal angewendet wird | |

| Auth-Token Lebenszeit notemptyNeu ab v14.1.2 | 12 Stunden | Lebenszeit des ursprünglichen Auth-Tokens. Mögliche Werte:

| |

| Die Einstellungen können mit gespeichert werden. | |||

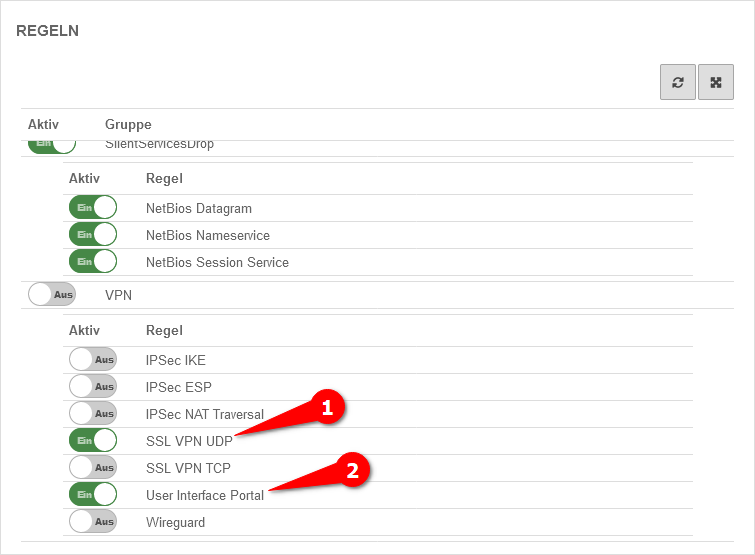

Regelwerk

Implizite Regeln

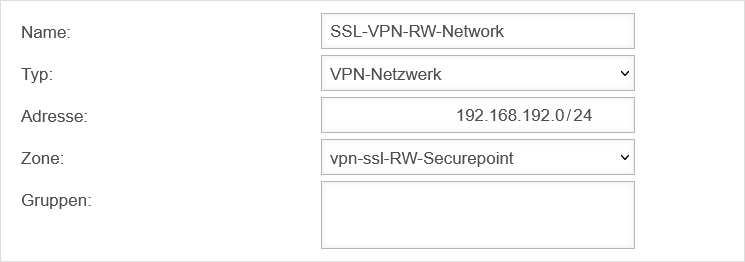

Netzwerkobjekte

Mit der Einrichtung der Verbindung wurde ein tun-Interface erzeugt. Es erhält automatisch die erste IP-Adresse aus dem in der Verbindung konfigurierten Transfernetz und eine Zone "vpn-ssl-<servername>".

Die Roadwarrior-Clients erhalten eine IP-Adresse aus diesem Netz und befinden sich in dieser Zone.

Um den Roadwarriorn den Zugriff auf das eigene Netz zu gewähren, muss dafür ein Netzwerkobjekt angelegt werden.

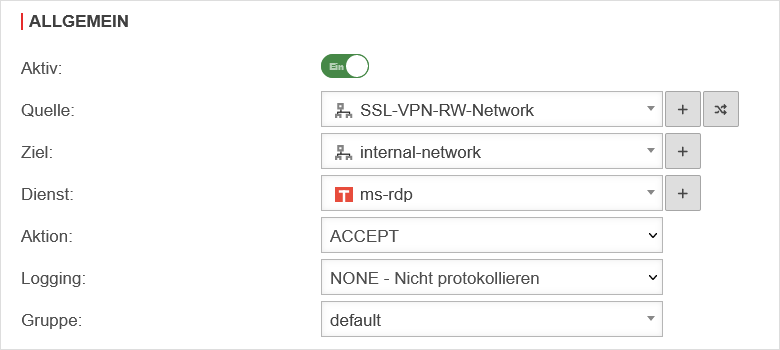

Paketfilter Regel

Benutzer und Gruppen anlegen

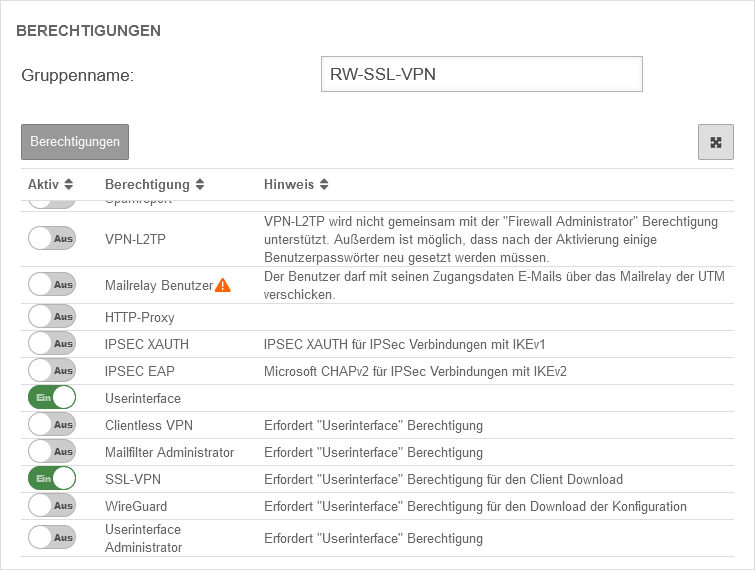

Gruppe

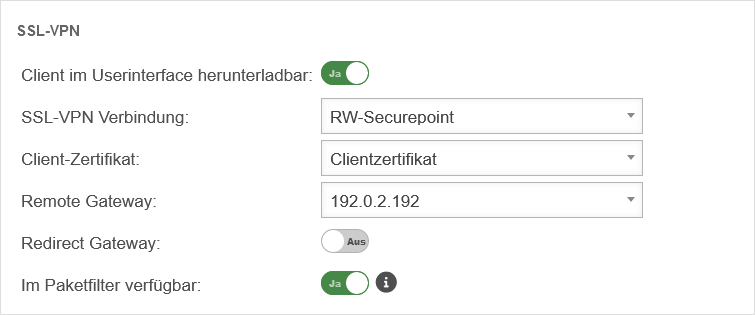

| Berechtigungen | UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer

| |

| Unter Bereich Gruppe Schaltfläche klicken. Folgende Berichtigungen müssen erteilt werden:

| ||

| SSL-VPN | |||

| Client im Userinterface herunterladbar: | Ja | Per default über den Port 443, also z.b. unter https://192.168.75.1 erreichbar |  |

| SSL-VPN Verbindung: | RW-Securepoint | Soeben angelegte Verbindung wählen | |

| Clientzertifikat: | Clientzertifikat | Auswahl des Client-Zertifikates, das in Schritt 3 des Einrichtungsassistenten beschrieben wurde.

notempty

| |

| Remote Gateway: | 192.0.2.192 | Das Remote Gateway ist die Adresse der externen Schnittstelle. Diese Adresse muss von extern erreichbar sein. | |

| Redirect Gateway: | Aus | Bei Aktivierung werden auch Anfragen der Roadwarrior-Clients ins Internet bzw. in Netzwerke außerhalb des VPN über das lokale Gateway umgeleitet. Dadurch profitieren auch diese Verbindungen vom Schutz der UTM. | |

| Im Portfilter verfügbar: | Ja | Ermöglicht Identity-Based Firewall (IBF) für SSL-VPN | |

Benutzer

| Allgemein | |||

| Gruppen: | RW-SSL-VPN | Dem Benutzer muss die vorher erstellte Gruppe zugeordnet werden. | |

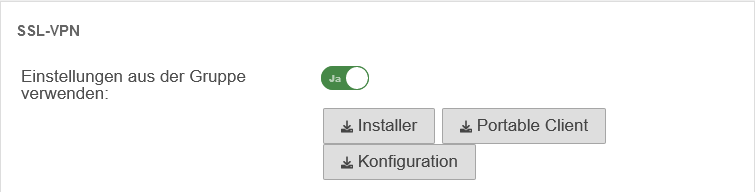

| SSL-VPN | UTMbenutzer@firewall.name.fqdnAuthentifizierungBenutzer  SSL-VPN Einstellungen für die Benutzer SSL-VPN Einstellungen für die Benutzer

| ||

| Einstellungen aus der Gruppe verwenden: | Ein | Wurden bereits für die Gruppe Einstellungen getroffen, können statt individueller Werte diese hier übernommen werden. | |

| Wurden die Angaben gespeichert, können bereits an dieser Stelle die entsprechenden Dateien vom Administrator herunter geladen werden. | |||

| Weitere Angaben zu Benutzern können dem Artikel zur Benutzerverwaltung entnommen werden. | |||

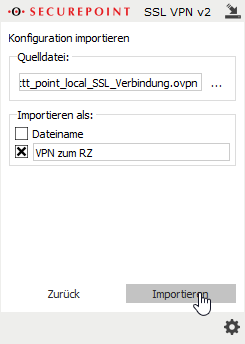

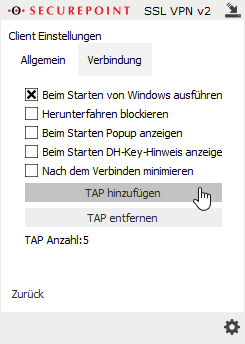

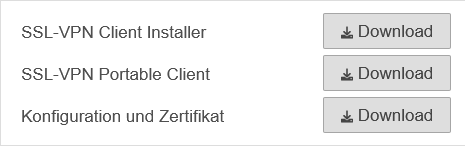

Der SSL-VPN Client

Herunterladen des SSL-VPN Clients im Userinterface

Für Benutzer, die sich per SSL-VPN mit der UTM verbinden möchten, stellt die Appliance einen vorkonfigurierten SSL-VPN Client zur Verfügung:

- Zum Download gelangt man über den Menüpunkt .

- Dieser Client enthält die Konfigurationsdateien sowie sämtliche benötigten Zertifikate.

- Anmeldung im Userinterface der UTM per default über den Port 443, also z.b. unter https://192.168.75.1

- Erreicht wird das Userinterface über das interne Interface der Securepoint Appliance.

Der Client wird angeboten als:

- SSL-VPN Client Installer

- Erforderliche Prozessorarchitektur: x86 / x64

- SSL-VPN Portable Client

- Die portable Version kann zum Beispiel auf einen USB-Stick kopiert werden und somit auch an anderen Rechnern ausgeführt werden.

- Erforderliche Prozessorarchitektur: x86 / x64

- Konfiguration und Zertifikat

- Zur Verwendung in anderen SSL-VPN-Clients

- eine Konfigurationsdatei

- die CA- und Client-Zertifikate

- sowie einen Treiber für die virtuelle TAP-Netzwerkschnittstelle.

- Zum Installieren der virtuellen TAP Schnittstelle benötigt der Benutzer auf dem verwendeten Rechner Administratorrechte.

notempty Aus Sicherheitsgründen sollte stets die aktuellste Version verwendet werden Installation: Hinweise zur Installation finden sich auf unsere Wiki-Seite zum VPN-Client

SSL-VPN Verbindung als Client herstellen

Ein Doppelklick auf das Schloss-Symbol in der Taskleiste öffnet den SSL-VPN-Client.

Starten der Verbindung mit Klick auf ![]()

Mehrere VPN-Server als Ziele für eine Verbindung

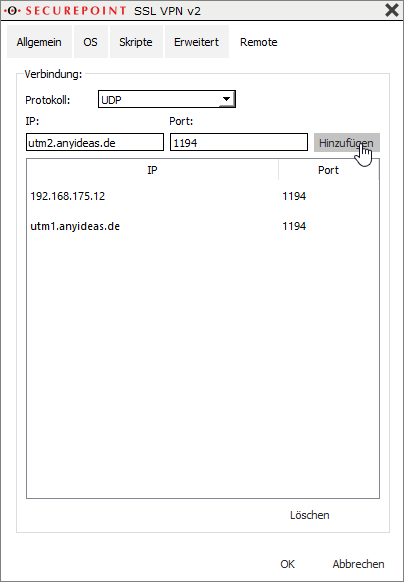

In den Einstellungen einer Verbindung können unter Erweitert/Remote weitere VPN Server mit IP oder Hostname als Ziel hinterlegt werden.

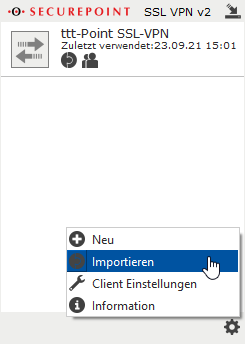

Mehrere VPN-Profile nutzen

Es lassen sich mehrere VPN-Profile importieren und ggf. auch gleichzeitig nutzen

Hinweise

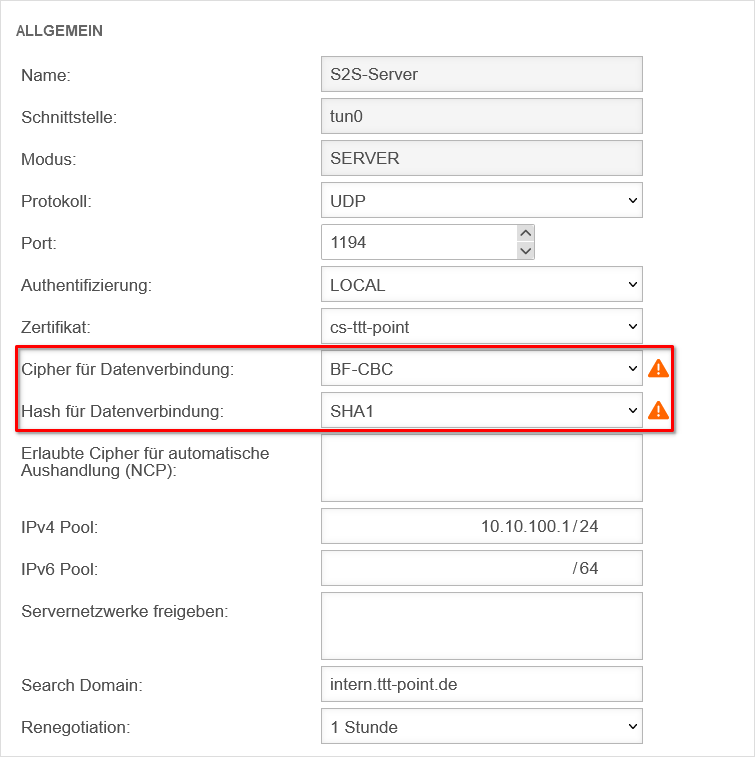

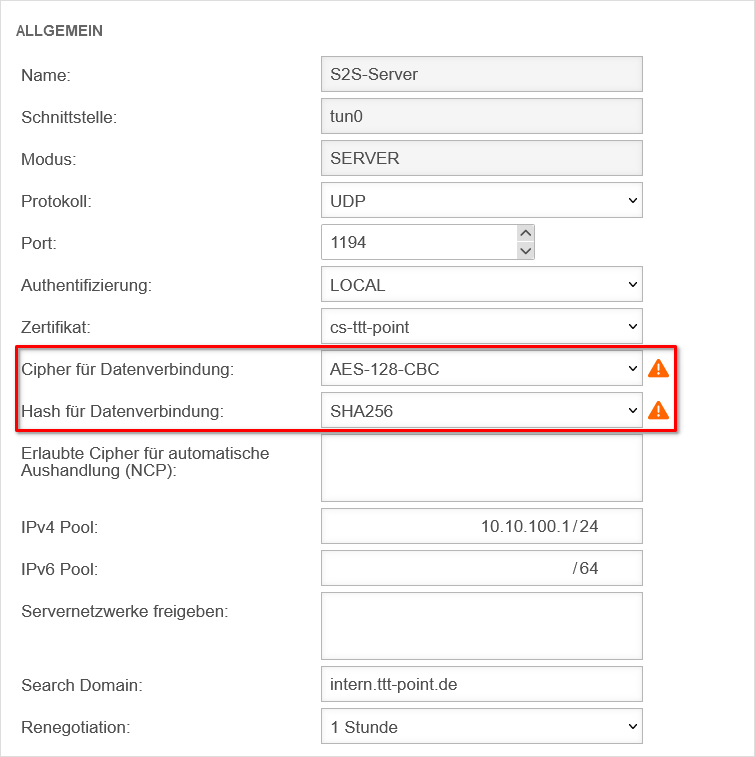

Verschlüsselung

Standardmäßig wird ein AES128-CBC Verfahren angewendet. Das Verschlüsselungsverfahren kann im Server- oder/und Clientprofil angepasst werden.

notempty Anpassung der default Cipher ab v12.2.2

notempty Ab v12.2.2 ist in der Einstellung der Cipher für Datenverbindung nicht mehr Blowfish-CBC enthalten.

Verwendet der Client diese Cipher und beherrscht kein NCP, mit dem die Cipher automatisch ausgehandelt wird, kommt keine Verbindung zustande. Die Cipher muss angepasst werden.

Es wird dringend empfohlen, die Cipher BF-CBC nicht mehr zu verwenden, da sie als unsicher gilt.

Soll die Cipher BF-CBC trotzdem verwendet werden, kann dieses explizit ausgewählt werden.

Anpassung auf der UTM mit der Schaltfläche der jeweiligen Verbindung im Abschnitt Allgemein im Feld Cipher für Datenverbindung.

notempty Nicht kompatibel, wenn die Gegenstelle nur mit Blowfish verschlüsselt

notempty Die Parameter müssen auf Server- und Client-Seite identisch sein. Ansonsten ist eine Datenübertragung nicht möglich.

Hashverfahren

Standardmäßig wird ein SHA256 Hashverfahren angewendet. Das Hashverfahren kann im Server- oder/und Clientprofil angepasst werden.

notempty Die Parameter müssen auf Server- und Client-Seite identisch sein. Ansonsten ist eine Datenübertragung nicht möglich.

QoS

Für die VPN-Verbindung können die TOS-Felder für das automatische QoS in den Paketen gesetzt werden. Diese Einstellung kann in den Einstellungen der VPN Verbindung unter "Erweitert" aktiviert werden.

Hinweis zu vorgeschalteten Routern/Modems

Es kommt immer wieder zu Problemen mit der Stabilität der Verbindung, wenn ein Router/Modem vor der Appliance ebenfalls eine aktive Firewall hat. Bitte auf diesen Geräten jegliche Firewall-Funktionalität deaktivieren.

notempty Es muss sichergestellt werden, dass die benötigten Ports weitergeleitet werden.

IPv6 für eingehende Verbindungen

In den Einstellungen des Roadwarriorservers kann im Abschnitt Allgemein / Protokoll das Protokoll oder für IPv6 aktiviert werden.

Mehrere IP-Adressen unterschiedlich nutzen

Hierzu muss bei der Regel des Reverse Proxys explizit angegeben werden, dass das external-interface der spezifischen IP als Ziel genutzt werden soll. Für die andere Verwendung wird der Traffic mithilfe von DestNAT umgeleitet, also der Traffic kommt auf Port 443 an, wird dann aber mithilfe einer Paketfilterregel auf einen anderen Port (bspw. 1194 für VPN) umgeleitet.

Troubleshooting

Hinweis zur Fehlerbehebung bei SSL-VPN gibt es im Troubleshooting Guide SSL-VPN (pdf-Dokument)

Connection Rate Limit

Drosselung von Zugriffen von bestimmten Quell-IPs auf wiederkehrende Ports

notempty Die Funktion befindet sich noch in der Erprobungsphase und wird weiter ausgebaut.

Die Funktion ist zunächst ausschließlich über das CLI zu konfigurieren

SSL-VPN-Zugänge können so z.B. vor aggressiven Scans oder Anmeldeversuchen geschützt werden.

Die UTM kann ab v12.6.2 die Anzahl der TCP- und/oder UDP-Verbindungen von einer externen IP-Adresse auf einen Port limitieren.

Dabei gelten folgende Bedingungen:

- Es werde nur eingehende Verbindungen überwacht, für die eine Default-Route existiert

- Es werden die Verbindungen von einer IP-Adresse auf einen Port der UTM innerhalb einer Minute gezählt

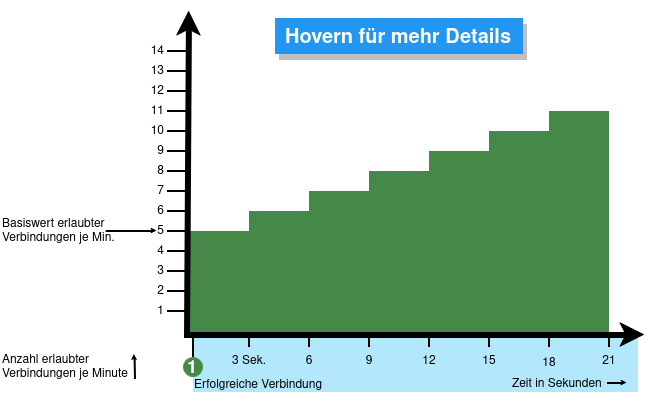

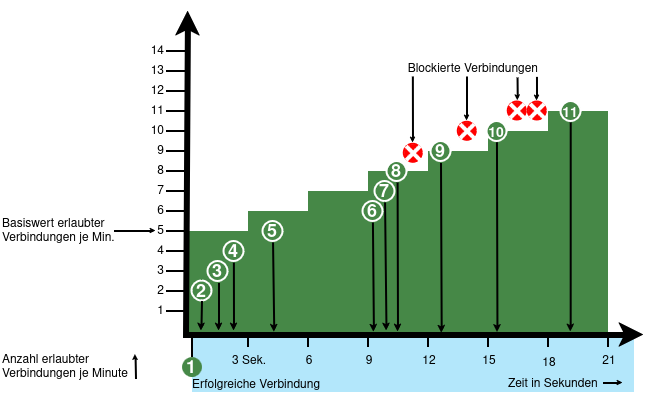

- Bei Aktivierung werden 5 Verbindungen / Verbindungsversuche je Minute zugelassen.

Danach werden die Verbindungen limitiert:- Dabei werden die zusätzlich zugelassenen Verbindungen innerhalb von 60 Sekunden seit der ersten Verbindung gleichmäßig verteilt.

- Bei einem CONNECTION_RATE_LIMIT-Wert von 20 kommt also alle 3 Sekunden eine zusätzliche Verbindung hinzu.

- 10 Sekunden nach der 1 Anmeldung könnten 3 weitere Verbindungen aufgebaut werden (jeweils von der gleichen IP-Adresse aus auf den selben Ziel-Port)

- Die Sperrung einer IP-Adresse wirkt nur für den Zugriff auf den Port, der zu oft genutzt wurde.

Andere Ports können weiterhin erreicht werden. - Die Funktion ist bei Neuinstallationen per Default auf 20 UDP-Verbindungen / Minute auf allen Ports aktiviert

- Bei Updates muss die Funktion manuell aktiviert werden

| extc-Variable | Default | Beschreibung |

|---|---|---|

| CONNECTION_RATE_LIMIT_TCP | 0 | Anzahl der zugelassenen TCP-Verbindungen einer IP-Adresse je Port 0 = Funktion deaktiviert, es werden keine Sperrungen vorgenommen |

| CONNECTION_RATE_LIMIT_TCP_PORTS | Ports die überwacht werden sollen. Per Default leer=alle Ports würden (bei Aktivierung) überwacht werden. Einzelne Ports werden durch Leerzeichen getrennt: [ 1194 1195 ] | |

| CONNECTION_RATE_LIMIT_UDP | 20 / 0 Default Einstellung bei Neuinstallationen ab v12.6.2: 20 Bei Update Installationen ist der Wert 0, damit ist die Funktion deaktiviert. |

Anzahl der zugelassenen UDP-Verbindungen einer IP-Adresse je Port |

| CONNECTION_RATE_LIMIT_UDP_PORTS | Ports die überwacht werden sollen. Per Default leer=alle Ports werden überwacht (nur bei Neuinstallationen!). Einzelne Ports werden durch Leerzeichen getrennt: [ 1194 1195 ] |

Konfiguration mit CLI-Befehlen

| CLI-Befehl | Funktion |

|---|---|

| extc value get application securepoint_firewall Alternativ als root-User: spcli extc value get application securepoint_firewall | grep RATE |

Listet alle Variablen der Anwendung securepoint_firewall auf. Für das Connection Limit sind die Variablen zuständig, die mit CONNECTION_RATE_LIMIT_ beginnen. application |variable |value --------------------+-------------------------------+----- securepoint_firewall |… |… |CONNECTION_RATE_LIMIT_TCP |0 |CONNECTION_RATE_LIMIT_TCP_PORTS| |CONNECTION_RATE_LIMIT_UDP |20 |CONNECTION_RATE_LIMIT_UDP_PORTS| |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20 system update rule |

Begrenzt die zugelassene Anzahl von TCP-Verbindungen von einer einzelnen IP-Adresse auf jeweils einen bestimmten Port auf 20 pro Minute

Der Wert muss nicht zuerst auf 0 gesetzt werden! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 0 system update rule |

Deaktiviert die Überwachung von TCP-Verbindungen |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ 443 11115 ] system update rule |

Beschränkt die Überwachung von TCP-Verbindungen auf die Ports 443 und 11115 Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP_PORTS value [ ] system update rule |

Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 20 system update rule |

Begrenzt die zugelassene Anzahl von UDP-Verbindungen von einer einzelnen IP-Adresse auf jeweils einen bestimmten Port auf 20 pro Minute Default Einstellung bei Neuinstallationen ab v12.6.2: 20 Bei Update Installationen ist der Wert 0, damit ist die Funktion deaktiviert. Der Wert muss nicht zuerst auf 0 gesetzt werden! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP value 0 system update rule |

Deaktiviert die Überwachung von UDP-Verbindungen |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ 1194 1195 ] system update rule |

Beschränkt die Überwachung von UDP-Verbindungen auf die Ports 1194 und 1195. (Beispielhaft für 2 angelegte SSL-VPN Tunnel.) Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

| extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_UDP_PORTS value [ ] system update rule |

Vor und nach den eckigen Klammern [ ] müssen jeweils Leerzeichen stehen! |

extc value set application securepoint_firewall variable CONNECTION_RATE_LIMIT_TCP value 20 notempty Zum Abschluss muss der CLI-Befehl system update rule eingegeben werden, damit die Werte in den Regeln angewendet werden. |

Beispiel, um maximal 20 Verbindungen pro Minute je IP-Adresse und Port zuzulassen. Bei TCP wird die Überwachung auf die Ports 443 und 11115 beschränkt. Es werden alle Ports auf UDP-Verbindungen überwacht. |