Letzte Anpassung zur Version: 12.7.0

- Auswahl der Default-Route, wenn DNS Server vom Provider genutzt wird

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Vorbemerkung

Allgemein

In diesem How-To wird erklärt, was Multipathrouting bedeutet und wie es auf einer Securepoint UTM eingerichtet werden kann. Außerdem wird beschrieben, wie der Datenverkehr bestimmter Dienste/Endgeräte über eine bestimmte Leitung geleitet werden kann.

Was ist Multipathrouting?

Die Kopplung mehrerer Internetleitungen zu einem logischen "Internet" wird Multipathrouting genannt. Hierbei existieren zwei oder mehr default-Routen auf der Firewall und die Pakete werden entsprechend verteilt. Neben dem Multipathrouting übernimmt die Securepoint UTM auch die Verteilung des Datenverkehrs (Loadbalancing). Beim Loadbalancing kann für die einzelnen Routen eine gewünschte Gewichtung eingetragen werden. Die Securepoint UTM kann somit beispielsweise zwei, oder mehr Leitungen mit einer jeweiligen Bandbreite von z.B. 16 MBit/s und 100 MBit/s, gleichmäßig belasten.

Einrichtung

In dieser Anleitung werden zwei typische Aufbaumöglichkeiten erklärt. Zum einen das Multipathrouting mit zwei direkt verbundenen DSL-Leitungen (Szenario I) und zum anderen mit einer DSL-Leitung und einer Router-Verbindung (Szenario 2).

Beispielszenario 1

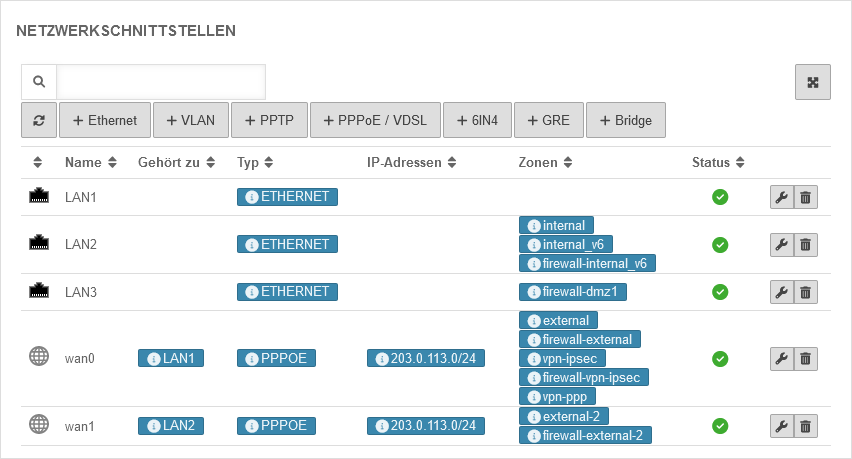

An der Securepoint UTM sind zwei DSL-Leitungen angeschlossen (wan0 und wan1). Leitung 1 (wan0) verfügt über eine Bandbreite von 500 MBit/s und Leitung 2 (wan1) besitzt eine Bandbreite von 250 MBit/s.

Beispielszenario 2

An LAN0 der Firewall ist ein Modem angeschlossen, wobei die Securepoint UTM die Einwahl übernimmt. An LAN2 befindet sich eine Fritzbox, welche als Router fungiert. Leitung 1 (wan0) verfügt über eine Bandbreite von 500 MBit/s und Leitung 2 (LAN2) besitzt eine Bandbreite von 250 MBit/s.

ZonenSzenario 2, Schritt 1 - Zonen

| |||||||||||||||||||||||||||||

|

Die externen Schnittstellen (wan0 und LAN2) werden so konfiguriert, dass beide eindeutige Zonen besitzen. In diesem Beispiel werden ebenfalls die Zonen "external-2" und "firewall-external-2" angelegt und LAN2 zugewiesen. Die wan0 besitzt die Zonen "external" und "firewall-external". Die Zonen sind nötig, damit später entsprechende Netzwerkobjekte und Regeln angelegt werden können. | |||||||||||||||||||||||||||||

RoutenSzenario 2, Schritt 2 - Routen

| |||||||||||||||||||||||||||||

|

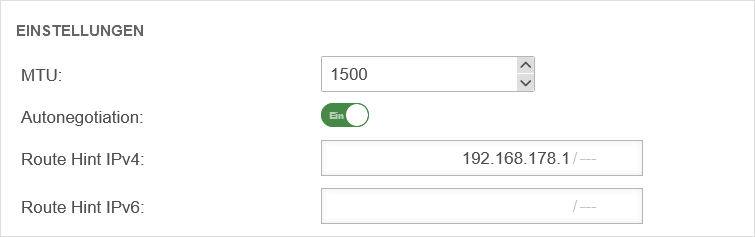

Damit der Datenverkehr über beide Leitungen geschickt werden kann, wird pro Leitung eine Default-Route benötigt. In diesem Szenario gibt es allerdings aufgrund des Routers vor der LAN2 eine Besonderheit: | |||||||||||||||||||||||||||||

| MTU: | 1500 | Default | UTMbenutzer@firewall.name.fqdnNetzwerkNetzwerkkonfiguration  Route-Hint-Einstellung LAN2 Route-Hint-Einstellung LAN2

| ||||||||||||||||||||||||||

| Autonegotion: | Ein | Muss aktiviert werden | |||||||||||||||||||||||||||

| Route Hint IPv4: | Hier die IPv4-Adresse angeben | ||||||||||||||||||||||||||||

| Route Hint IPv6: | Falls vorhanden, hier die IPv6-Adresse angeben | ||||||||||||||||||||||||||||

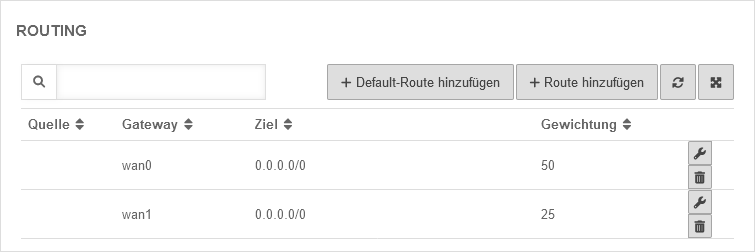

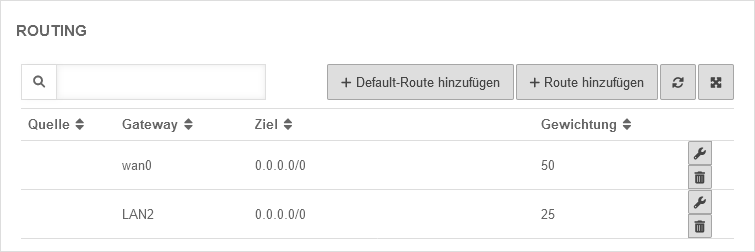

| Nun müssen die beiden Default-Routen angelegt werden. Da die Leitungen eine unterschiedliche Bandbreite besitzen (500 MBit/s bzw. 250 MBit/s), kann über die Option Gewichtung eine gleichmäßige Belastung der Leitungen erreicht werden.

unter Bereich Allgemein Eine Abfrage des Wertes geschieht wie folgt: extc runtimevar get { variable PROVIDER_DNS }

variable |value

------------+-----

PROVIDER_DNS|192.168.5.1

|

UTMbenutzer@firewall.name.fqdnNetzwerk  Angelegte Default-Routen Angelegte Default-Routen

| ||||||||||||||||||||||||||||

Netzwerkobjekte anlegen Szenario 2, Schritt 3 - Netzwerkobjekte anlegen

| |||||||||||||||||||||||||||||

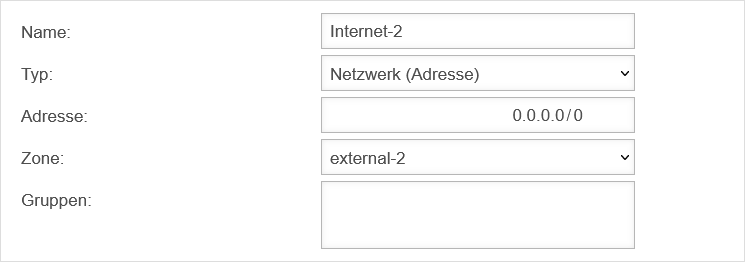

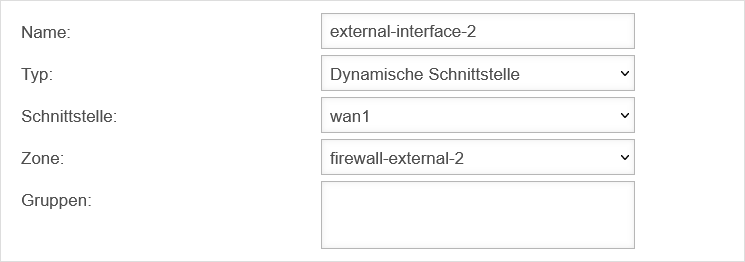

| Regeln werden in der Securepoint UTM mithilfe von Netzwerkobjekten unter Schaltfläche angelegt. Da standardmäßig keine Netzwerkobjekte für eine zweite Leitung existieren, müssen diese nun angelegt werden. Wir benötigen zum einen das Netzwerkobjekt für das Netzwerk (Internet-2) und zum anderen das Netzwerkobjekt für die Schnittstelle der Firewall in dieser Zone (external-interface-2). Die Netzwerkobjekte sollten wie folgt aussehen: | |||||||||||||||||||||||||||||

| Name: | Internet-2 | Namen vergeben | UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  Internet-2-Objekt Internet-2-Objekt

| ||||||||||||||||||||||||||

| Typ: | Typen im Drop-down-Menü auswählen | ||||||||||||||||||||||||||||

| Adresse: | 0.0.0.0/0 | Netz-IP für das gesamte Internet | |||||||||||||||||||||||||||

| Zone: | Angelegte Zone auswählen | ||||||||||||||||||||||||||||

| Gruppen: | |||||||||||||||||||||||||||||

| Name: | external-interface-2 | Namen vergeben | UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  external-interface-2-Objekt external-interface-2-Objekt

| ||||||||||||||||||||||||||

| Typ: | Typen im Drop-down-Menü auswählen | ||||||||||||||||||||||||||||

| Schnittstelle: | Wan1 als Schnittstelle auswählen | ||||||||||||||||||||||||||||

| Zone: | Angelegte Zone auswählen | ||||||||||||||||||||||||||||

| Gruppen: | |||||||||||||||||||||||||||||

Regel anlegenSzenario 2, Schritt 4 - Regeln anlegen

| |||||||||||||||||||||||||||||

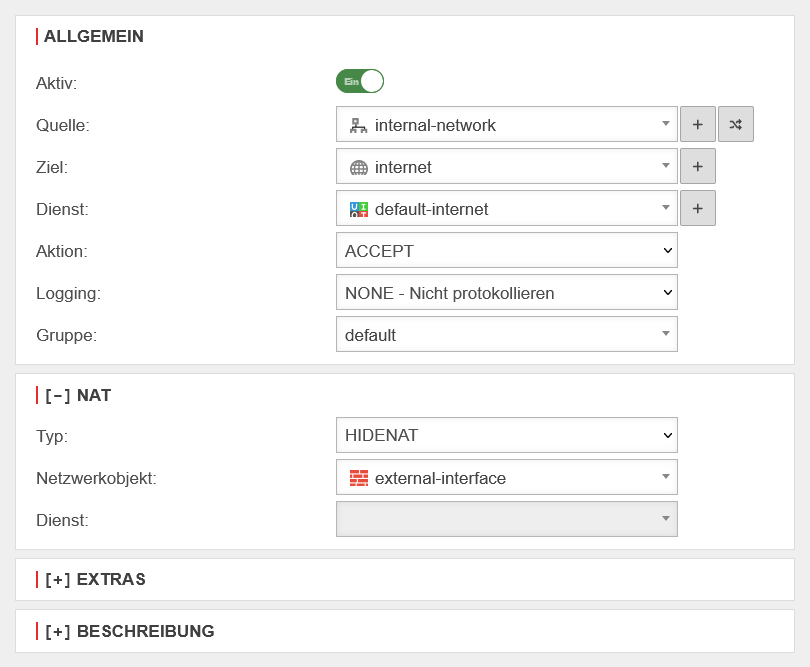

| Nun werden die Regeln angelegt. In diesem Beispiel muss "default-internet" ins Internet freigegeben werden. Hierbei muss darauf geachtet werden, dass das Internet-Objekt in der Regel mit dem ausgewählten HideNAT-Objekt überein stimmt! Die Regeln sehen dann wie folgt aus: |

UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Regeln im Paketfilter Regeln im Paketfilter

| ||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||

Routing für bestimmte Endgeräte und Dienste | |||||||||||||||||||||||||||||||||||||||

| Da der Datenverkehr bei einem Multipathrouting ohne Weiteres immer von Leitung zu Leitung "springt", kann dies bei bestimmten Szenarien zu Fehlern führen. Beispielsweise muss ein extern stehender Server immer über die selbe Quell-IP angesprochen werden. Um dieses Vorhaben umzusetzen, wird die Funktion "Rule-Routing" genutzt.

Als Beispiel soll der SBS mit der IP 203.0.113.203 immer über die Leitung wan0 geschickt werden. | |||||||||||||||||||||||||||||||||||||||

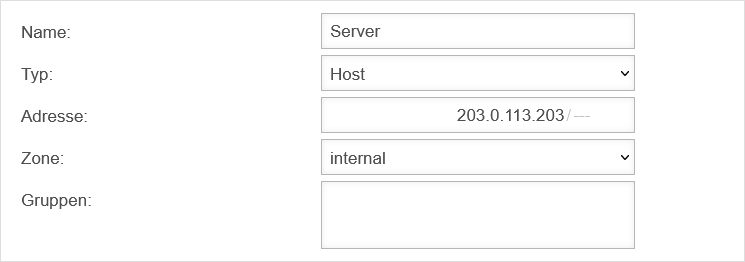

Netzwerkobjekt für den ServerSchritt 1 - Netzwerkobjekt für den Server

| |||||||||||||||||||||||||||||||||||||||

| Als erstes wird für den Server ein Netzwerkobjekt angelegt, damit dieses später in der Regel angegeben werden kann. Das Netzwerkobjekt sieht in diesem Beispiel so aus: | |||||||||||||||||||||||||||||||||||||||

| Name: | Server | Namen vergeben | UTMbenutzer@firewall.name.fqdnFirewallNetzwerkobjekte  SBS-Netzwerkobjekt SBS-Netzwerkobjekt

| ||||||||||||||||||||||||||||||||||||

| Typ: | Den Typen Host auswählen | ||||||||||||||||||||||||||||||||||||||

| Adresse: | IP-Adresse angeben | ||||||||||||||||||||||||||||||||||||||

| Zone: | Als Zone "internal" auswählen | ||||||||||||||||||||||||||||||||||||||

| Gruppen: | |||||||||||||||||||||||||||||||||||||||

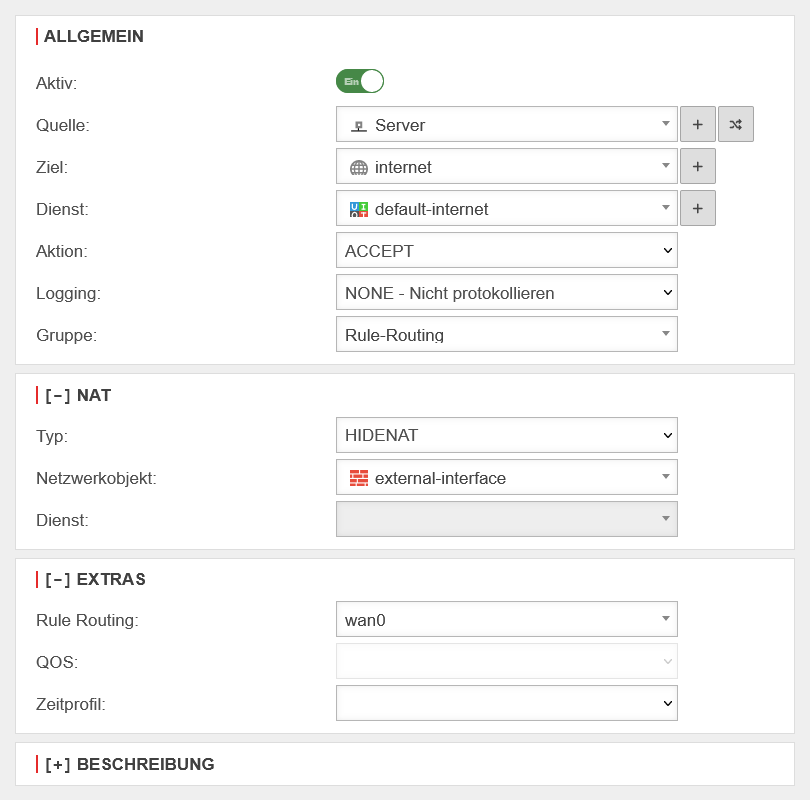

Regel anlegenSchritt 2 - Regel anlegen

| |||||||||||||||||||||||||||||||||||||||

| Nun kann mit dem Netzwerkobjekt eine Regel definiert werden. In der Regel muss dann das Rule-Routing angegeben werden und auf wan0 gesetzt werden, damit der Server immer über diese Schnittstelle nach außen kommuniziert.

notemptyEs muss unbedingt darauf geachtet werden, dass das Ziel-Netzwerkobjekt (Internet) mit dem HideNAT-Objekt (external-interface) und der Rule-Routing Schnittstelle (wan0) überein stimmt! Ansonsten funktioniert das Rule-Routing nicht. | |||||||||||||||||||||||||||||||||||||||

| Aktiv: | Ein | Die Regel muss aktiv sein | UTMbenutzer@firewall.name.fqdnFirewallPaketfilter  Rule-Routing-Regel Rule-Routing-Regel

| ||||||||||||||||||||||||||||||||||||

| Quelle: | Server auswählen | ||||||||||||||||||||||||||||||||||||||

| Ziel: | Als Ziel das "Internet" angeben | ||||||||||||||||||||||||||||||||||||||

| Dienst: | default-internet | "default-internet" wählen | |||||||||||||||||||||||||||||||||||||

| Aktion: | "Accept" auswählen | ||||||||||||||||||||||||||||||||||||||

| Gruppen: | "Rule-Routing" auswählen | ||||||||||||||||||||||||||||||||||||||

NAT

| |||||||||||||||||||||||||||||||||||||||

| Typ: | Unbedingt auswählen | ||||||||||||||||||||||||||||||||||||||

| Netzwerkobjekt: | "external-interface" auswählen | ||||||||||||||||||||||||||||||||||||||

| Dienst: | |||||||||||||||||||||||||||||||||||||||

Extras

| |||||||||||||||||||||||||||||||||||||||

| Rule Routing: | wan0 | Schnittstelle angeben | |||||||||||||||||||||||||||||||||||||

| QOS: | |||||||||||||||||||||||||||||||||||||||

| Zeitprofil: | |||||||||||||||||||||||||||||||||||||||

| Hier klicken um die Regel hinzuzufügen | |||||||||||||||||||||||||||||||||||||||

Regel positionieren Schritt 3 - Regel positionieren

| |||||||||||||||||||||||||||||||||||||||

| Da das Regelwerk in der Securepoint UTM von oben nach unten abgearbeitet wird, muss die Rule-Routing-Regel unbedingt vor der "globalen" Regel stehen. Um sicherzugehen, sollte am besten eine neue Regelgruppe angelegt werden, welche im Portfilter ganz oben positioniert wird. In dieser Regelgruppe werden dann alle Rule-Routing-Regeln erstellt und greifen somit als erstes. | |||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||

| Das Rule-Routing kann natürlich auch einzelne Dienste, wie z.B. HTTP, über eine bestimmte Leitung "routen". Die Regel muss dann entsprechend angepasst werden. | |||||||||||||||||||||||||||||||||||||||