Peer (Gegenstelle) hinzufügen

|

Existiert bereits eine WireGuard Verbindung, bei der die UTM als Server dient, lässt sich eine weitere Gegenstelle (Peer) hinzufügen, die auf dem selben Port läuft und das selbe Zertifikat zur Authentisierung der Verbindung verwendet, wie eine bereits bestehende Verbindung.

Für weitere Gegenstellen (Peers) wird deren eigener öffentlicher Schlüssel, sowie ein eigener PSK benötigt.

|

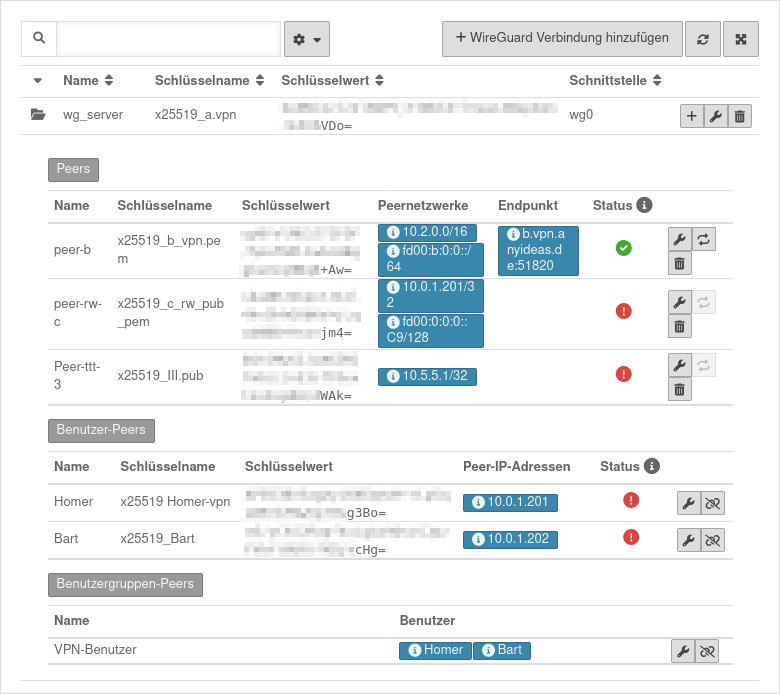

WireGuard Dashboard WireGuard Dashboard

|

Schaltfläche Peer hinzufügen der gewünschten Verbindung

Der Verbindungsstatus bezieht sich ausschließlich auf den WireGuard Tunnel, nicht auf die tatsächliche Erreichbarkeit der Hosts auf der anderen Seite des Tunnels (Firewallregeln, Netzwerkkonfiguration)!

|

| Status |

Beschreibung

|

|

Der Tunnel ist aktiv

|

|

Es kann keine Angabe über den Status gemacht werden, bis ein Datenpaket übertragen oder der Keepalive aktiviert wird.

Der Verbindungsstatus von Peers, für die kein Endpunkt definiert ist, wird grundsätzlich nur bei eingehendem Verkehr/Keepalive von seiten des Clients aktualisiert, d.h., dass ein Unbekannt-Status in diesem Fall nicht notwendigerweise eine Fehlkonfiguration, sondern gegebenenfalls lediglich einen inaktiven Client bedeutet. |

|

Es liegt ein Fehler vor. Die Verbindung kann nicht hergestellt werden.

|

|

|

| Beschriftung |

Wert |

Beschreibung

|

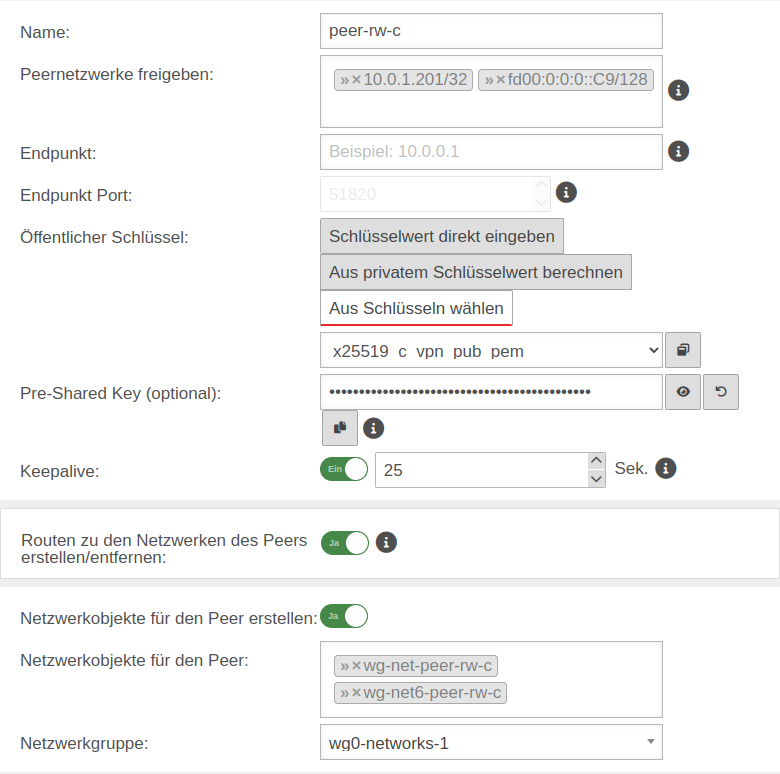

Als Beispiel wird ein WireGuard Peer einer Roadwarrior-Verbindung hinzugefügt. Als Beispiel wird ein WireGuard Peer einer Roadwarrior-Verbindung hinzugefügt.

|

| Name: |

peer-rw-c |

Bezeichnung der Gegenstelle (hier: Ein Roadwarrior)

|

| Peernetzwerke freigeben: |

Site-to-Site »10.2.0.0/16 »fd00:b:0:0::/64 |

Site-to-Site

Lokale Netz IP der Gegenstelle

|

| Roadwarrior »10.0.1.201/32»fd00:0:0:0::C9/128

|

Roadwarrior

IP aus dem Transfer Netz (»…/32 bzw. »…128)Ein Roadwarrior verwendet ausschließlich die Tunnel-IP

|

| Endpunkt: |

Site-to-Site

c.vpn.anyideas.de |

Site-to-Site

Öffentliche IP oder im öffentlichen DNS auflösbarer FQDN mit Listening-Port der Gegenstelle

|

Roadwarrior

|

Roadwarrior

Kann frei bleiben, wenn von der UTM aus keine Verbindung initiiert werden soll

|

| Endpunkt Port: |

Site-to-Site

51820

Default |

Site-to-Site

Den Port der übergeordneten Verbindung festgelegen

|

Roadwarrior

51820

|

Roadwarrior

Der Port wird bereits durch die Einstellungen der übergeordneten Verbindung festgelegt und ist hier vorgegeben

|

| Öffentlicher Schlüssel:

|

| Schlüsselwert direkt eingeben |

|

Der Schlüsselwert wird direkt eingegeben.

|

| Aus privatem Schlüsselwert berechnen |

|

Berechnet den Schlüsselwert aus dem verwendetem privaten Schlüsselwert

|

|

Zeigt / Verbirgt den Schlüsselwert

|

|

Der Schlüsselwert wird generiert

|

|

Der Schlüsselwert wird in die Zwischenablage kopiert

|

| Aus Schlüsseln wählen |

x25519_c_vpn_pub_pem |

Öffentlicher Schlüssel der Gegenstelle im Format x25519.

Es sind nur solche Schlüssel auswählbar, die über keinen privaten Schlüssel verfügen.Öffentlicher Schlüssel vorhanden, aber nicht auswählbar?

Es lassen sich nur Schlüssel auswählen, für die auf diesem Interface noch keine Verbindung besteht. Der PublicKey muss innerhalb einer Verbindung eindeutig sein, da das Routing eingehender Pakete darüber durchgeführt wird.

Soll für einen Peer der gleiche PublicKey z.B. für ein Fallback verwendet werden, muss dafür eine weitere WireGuard Verbindung angelegt werden.

|

|

Site-to-Site

Liegt der öffentliche Schlüssel der Gegenstelle noch nicht vor, kann mit dieser Schaltfläche der Import der Schlüsselverwaltung geöffnet werden.

|

Roadwarrior

Liegt der öffentliche Schlüssel des Roadwarriors noch nicht vor, kann mit dieser Schaltfläche der Import der Schlüsselverwaltung geöffnet werden.

Wir empfehlen, das Schlüsselpaar für den Roadwarrior auf der UTM zu erstellen und anschließend sicher zu verwahren. Vorgehen:

- Schaltfläche betätigen. Dies öffnet den Dialog zum Schlüssel hinzufügen.

- In Name: aussagekräftigen Namen wählen

- Als Typ: das Formt X25519 wählen und Speichern und schließen

- Der so erstellte Schlüssel wird eingefügt und ist unter aufgelistet.

|

| Pre-Shared Key (optional): |

…QxJqz22W4/FWipaxs= |

Pre-Shared Key zur weiteren Absicherung der Verbindung

|

|

Der Pre-Shared Key wird angezeigt

|

|

Erzeugt einen sehr starken Pre-Shared KeyDer Pre-Shared Key muss an beiden Enden der VPN-Verbindung identisch sein! Er darf nur auf einer Seite generiert werden und muss dann auf der Gegenstelle eingefügt werden.

|

|

Der Pre-Shared Key wird in die Zwischenablage kopiert

|

| Keepalive: |

Aus Default |

Sendet regelmäßig ein Signal. Dadurch werden Verbindungen auf NAT-Routern offen gehalten. Ein Die Aktivierung wird empfohlen.

|

| 25 |

Abstand in Sekunden, in dem ein Signal gesendet wird

|

|

|

| Routen zu den Netzwerken des Peers erstellen / entfernen: |

Nein Default |

Erstellt bei Aktivierung Routen zu den Netzwerken des Peers

CLI-Befehl für jedes Element aus Erlaubte IPs: route new src "" router "wg0" dst "»Erlaubte IP" |

|

|

| Netzwerkobjekte für den Peer erstellen: |

Nein Default |

Erzeugt bei Aktivierung Ja Netzwerkobjekte (IPv4 und ggf IPv6) für die Gegenstelle

|

| Netzwerkobjekte für den Peer: |

»wg-net-peer-rw-c »wg-net6-peer-rw-c |

Der automatische Vorschlag (wg-net-Peer-Name) kann auch geändert werden

|

| Netzwerkgruppe: |

wg0-networks |

Ordnet die neu angelegten Netzwerkobjekte einer Netzwerkgruppe zu

|

|

|