K (Weiterleitung auf UTM/VPN/IPSec-S2S Beispiele v11.7 entfernt) Markierung: Weiterleitung entfernt |

KKeine Bearbeitungszusammenfassung |

||

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

{{:UTM/VPN/IPSec-S2S Beispiele.lang}} | {{:UTM/VPN/IPSec-S2S Beispiele.lang}} | ||

</div>{{TOC2|toclevel=2}} | </div>{{TOC2|toclevel=2}}{{Select_lang}}<div class="new_design"></div> | ||

{{Header| | {{Header|12.6.0| | ||

* {{#var:neu-- | * {{#var:neu--rwi}} | ||

|[[UTM/VPN/IPSec-S2S_Beispiele_v11.7 | 11.7]] | |[[UTM/VPN/IPSec-S2S_Beispiele_v12.5 | 12.5]] | ||

[[UTM/VPN/IPSec-S2S_Beispiele_v11.7 | 11.7]] | |||

[[UTM/VPN/IPSec-S2S_Beispiele_v11.6 | 11.6]] | [[UTM/VPN/IPSec-S2S_Beispiele_v11.6 | 11.6]] | ||

|{{Menu|{{#var:Netzwerk}}|{{#var:Netzwerkkonfiguration}} }} | |{{Menu-UTM|{{#var:Netzwerk}}|{{#var:Netzwerkkonfiguration}} }} | ||

}} | }} | ||

---- | ---- | ||

| Zeile 35: | Zeile 33: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Bild|{{#var:Single path öffentlich Zentrale Netzwerkvorgaben--Bild}}|||{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save|class=Bild-t}} | ||

{{#var:Single path öffentlich Zentrale Netzwerkvorgaben--desc}} | {{#var:Single path öffentlich Zentrale Netzwerkvorgaben--desc}} | ||

<br clear=all> | <br clear=all> | ||

{{ | {{Bild|{{#var:Single path öffentlich DR Zentrale--Bild}}|class=Bild-t}} | ||

{{#var:Single path öffentlich DR Zentrale--desc}} | {{#var:Single path öffentlich DR Zentrale--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 52: | Zeile 50: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="15" | {{Bild|{{#var:Singlepath öffentlich IPSec Zentrale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 79: | Zeile 77: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 92: | Zeile 87: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Bild|{{#var:Single path öffentlich filiale--Bild}}|||{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save|class=Bild-t}} | ||

{{#var:Single path öffentlich Zentrale Netzwerkvorgaben--desc}} | {{#var:Single path öffentlich Zentrale Netzwerkvorgaben--desc}} | ||

<br clear=all> | <br clear=all> | ||

{{ | {{Bild|{{#var:Single path öffentlich DR Zentrale--Bild}}|class=Bild-t}} | ||

{{#var:Single path öffentlich DR Zentrale--desc}} | {{#var:Single path öffentlich DR Zentrale--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 109: | Zeile 104: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="15" | {{Bild|{{#var:Single path öffentlich filiale ipsec--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 136: | Zeile 131: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 156: | Zeile 148: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Bild|{{#var:Single path öffentlich Zentrale Netzwerkvorgaben--Bild}}|||{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save|class=Bild-t}} | ||

{{#var:Single path öffentlich Zentrale Netzwerkvorgaben--desc}} | {{#var:Single path öffentlich Zentrale Netzwerkvorgaben--desc}} | ||

<br clear=all> | <br clear=all> | ||

{{ | {{Bild|{{#var:Single path öffentlich DR Zentrale--Bild}}|class=Bild-t}} | ||

{{#var:Single path öffentlich DR Zentrale--desc}} | {{#var:Single path öffentlich DR Zentrale--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

| Zeile 166: | Zeile 158: | ||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 180: | Zeile 172: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Single path genattet IPSec Zentrale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 209: | Zeile 201: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 222: | Zeile 211: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Gallery3| {{#var:Single path genattet filiale--Bild}} | {{#var:Single path genattet filiale--desc}} | Abb1-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

{{#var:Single path genattet filiale--desc}} | | {{#var:Single path genattet DR filiale--Bild}} | {{#var:Single path genattet DR filiale--desc}} | Abb2-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

|Abb=true|i=2}} | |||

</div> | |||

{{ | |||

{{#var:Single path genattet DR filiale--desc}} | |||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{ | {{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | ||

<div class="Einrücken"> | |||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 245: | Zeile 232: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Single path genattet IPSec filiale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 253: | Zeile 240: | ||

| {{b|Local Gateway ID:}} || {{#var:ADSL Transfernetwerk Local Gateway--desc}} | | {{b|Local Gateway ID:}} || {{#var:ADSL Transfernetwerk Local Gateway--desc}} | ||

|- | |- | ||

| {{b|Remote Host/Gateway:}} || {{#var:ADSL | | {{b|Remote Host/Gateway:}} || {{#var:ADSL Transfernetzwerk Remote Host--desc}} | ||

|- | |- | ||

| {{b|Remote Host/Gateway ID:}} || {{#var:Remote Host ID--desc}} | | {{b|Remote Host/Gateway ID:}} || {{#var:Remote Host ID--desc}} | ||

| Zeile 274: | Zeile 261: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 294: | Zeile 278: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Gallery3| {{#var:Single path beidseitig genattet Zentrale--Bild}} | {{#var:Single path beidseitig genattet Zentrale--desc}} | Abb1-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

{{#var:Single path beidseitig genattet Zentrale--desc}} | | {{#var:Single path beidseitig genattet DR Zentrale--Bild}} | {{#var:Single path genattet DR filiale--desc}} | Abb2-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

|Abb=true|i=2}} | |||

</div> | |||

{{ | |||

{{#var:Single path genattet DR filiale--desc}} | |||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{ | {{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | ||

<div class="Einrücken"> | |||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 317: | Zeile 299: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Single path beidseitig genattet IPSec Zentrale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 346: | Zeile 328: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 359: | Zeile 338: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Gallery3| {{#var:Single path genattet filiale--Bild}} | {{#var:Single path beidseitig genattet Filiale Netzwerkvorgaben--desc}} | Abb1-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

{{#var:Single path beidseitig genattet Filiale Netzwerkvorgaben--desc}} | | {{#var:Single path genattet DR filiale--Bild}} | {{#var:Single path genattet DR filiale--desc}} | Abb2-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

|Abb=true|i=2}} | |||

</div> | |||

{{ | |||

{{#var:Single path genattet DR filiale--desc}} | |||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 383: | Zeile 359: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Single path beidseitig genattet IPSec filiale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 412: | Zeile 388: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 432: | Zeile 405: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Bild|{{#var:Multipath öffentlich zentrale netzwerkvorgaben--Bild}}|||{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save|class=Bild-t}} | ||

{{#var:Multipath öffentlich zentrale netzwerkvorgaben--desc}} | {{#var:Multipath öffentlich zentrale netzwerkvorgaben--desc}} | ||

<br clear=all> | <br clear=all> | ||

{{ | {{Bild|{{#var:Multipath öffentlich zentrale DR--Bild}}|class=Bild-t}} | ||

{{#var:Multipath öffentlich zentrale DR--desc}} | {{#var:Multipath öffentlich zentrale DR--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 449: | Zeile 422: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan="17" | {{Bild|{{#var:Multipath öffentlich IPSec zentrale--Bild}} }} | | class="Bild" rowspan="17" | {{Bild|{{#var:Multipath öffentlich IPSec zentrale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 476: | Zeile 449: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 489: | Zeile 459: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Gallery3| {{#var:Single path öffentlich filiale--Bild}} | {{#var:Multipath öffentlich Filiale Netzwerkvorgaben--desc}} | Abb1-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

{{#var: | | {{#var:Single path öffentlich DR Zentrale--Bild}} | {{#var:Single path öffentlich DR Zentrale--desc}} | Abb2-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

< | |Abb=true|i=2}} | ||

</div> | |||

==== IPSec Phase 1 ==== | |||

==== | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 505: | Zeile 473: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Multipath öffentlich IPSec Filiale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 532: | Zeile 500: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 552: | Zeile 517: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Bild|{{#var:Multipath öffentlich zentrale netzwerkvorgaben--Bild}}|||{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save|class=Bild-t}} | ||

{{#var:Multipath öffentlich zentrale netzwerkvorgaben--desc}} | {{#var:Multipath öffentlich zentrale netzwerkvorgaben--desc}} | ||

<br clear=all> | <br clear=all> | ||

{{ | {{Bild|{{#var:Multipath öffentlich zentrale DR--Bild}}|class=Bild-t}} | ||

{{#var:Multipath öffentlich zentrale DR--desc}} | {{#var:Multipath öffentlich zentrale DR--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

| Zeile 562: | Zeile 527: | ||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 576: | Zeile 541: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Single path beidseitig genattet IPSec Zentrale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 605: | Zeile 570: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 618: | Zeile 580: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Gallery3| {{#var:Single path genattet filiale--Bild}} | {{#var:Multipath genattet filiale netzwerkvorgaben--desc}} | Abb1-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

{{#var:Multipath genattet filiale netzwerkvorgaben--desc}} | | {{#var:Single path genattet DR filiale--Bild}} | {{#var:Single path genattet DR filiale--desc}} | Abb2-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

|Abb=true|i=2}} | |||

</div> | |||

{{ | |||

{{#var:Single path genattet DR filiale--desc}} | |||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 642: | Zeile 601: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Multipath genattet IPSec filiale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 671: | Zeile 630: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 691: | Zeile 647: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Gallery3| {{#var:Multipath öffentlich zentrale netzwerkvorgaben--Bild}} | {{#var:Multipath beidseitig zentrale netzwerkvorgaben--desc}} | Abb1-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

{{#var:Multipath beidseitig zentrale netzwerkvorgaben--desc}} | | {{#var:Multipath öffentlich zentrale DR--Bild}} | {{#var:Single path genattet DR filiale--desc}} | Abb2-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

|Abb=true|i=2}} | |||

</div> | |||

{{ | |||

{{#var:Single path genattet DR filiale--desc}} | |||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 715: | Zeile 668: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Single path beidseitig genattet IPSec Zentrale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 744: | Zeile 697: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

|} | |} | ||

| Zeile 757: | Zeile 707: | ||

==== {{#var:Netzwerkvorgaben}} ==== | ==== {{#var:Netzwerkvorgaben}} ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{ | {{Gallery3| {{#var:Single path genattet filiale--Bild}} | {{#var:Multipath beidseitig filiale netzwerkvorgaben--desc}} | Abb1-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

{{#var:Multipath beidseitig filiale netzwerkvorgaben--desc}} | | {{#var:Single path genattet DR filiale--Bild}} | {{#var:Single path genattet DR filiale--desc}} | Abb2-header={{Dialog-header|{{#var:Netzwerkkonfiguration}}|{{#var:Netzwerk}}|icon=fa-save}} | ||

|Abb=true|i=2}} | |||

</div> | |||

{{ | |||

{{#var:Single path genattet DR filiale--desc}} | |||

==== {{#var:RSA-Schlüssel}} ==== | ==== {{#var:RSA-Schlüssel}} ==== | ||

{{Bild|{{#var:RSA-Schlüssel Übersicht--Bild}}|||{{#var:Schlüssel}}|{{#var:Authentifizierung}}|class=Bild-t}} | |||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:RSA-Schlüssel Übersicht--desc}} | {{#var:RSA-Schlüssel Übersicht--desc}} | ||

<br clear=all></div> | <br clear=all></div> | ||

==== | ==== IPSec Phase 1 ==== | ||

<div class="Einrücken"> | <div class="Einrücken"> | ||

{{#var:IPSec Phase 1--desc}} | {{#var:IPSec Phase 1--desc}} | ||

| Zeile 781: | Zeile 728: | ||

|- | |- | ||

| {{b|Name:}} || {{#var:Name--desc}} | | {{b|Name:}} || {{#var:Name--desc}} | ||

| class="Bild" rowspan=" | | class="Bild" rowspan="16" | {{Bild|{{#var:Multipath beidseitig IPSec filiale--Bild}}|||{{#var:Phase 1 bearbeiten}}|VPN|IPSec|icon=fa-save|icon2=fa-close}} | ||

|- | |- | ||

| {{b| | | {{b|IKE Version:}} || {{#var:IKE Version--desc}} | ||

|- | |- | ||

| {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | | {{b|Local Gateway:}} || {{#var:Local Gateway--desc}} | ||

| Zeile 810: | Zeile 757: | ||

|- | |- | ||

| {{b|Compression:}} || {{#var:Compression--desc}} | | {{b|Compression:}} || {{#var:Compression--desc}} | ||

|- class="Leerzeile" | |- class="Leerzeile" | ||

| | | | ||

Aktuelle Version vom 18. Januar 2024, 12:40 Uhr

- Aktualisierung zum Redesign des Webinterfaces

Einleitung

Bei einer IPSec Verbindung gibt es für jeden Netzaufbau empfohlene Konfigurationen, damit ein Tunnel aufgebaut werden kann.

Dabei wird unterschieden, ob die öffentliche IP auf der UTM liegt, oder ob die Verbindung "genattet" ist. Auch, ob es mehrere Internetleitungen gibt, spielt hierbei eine Rolle.

Single-Path mit öffentlichen IP-Adressen

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn an beiden Seiten der Verbindung jeweils nur eine Internetleitung vorhanden ist und öffentliche IP-Adressen direkt an den UTM anliegen. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle ein ADSL-Modem angeschlossen ist.

Zentrale

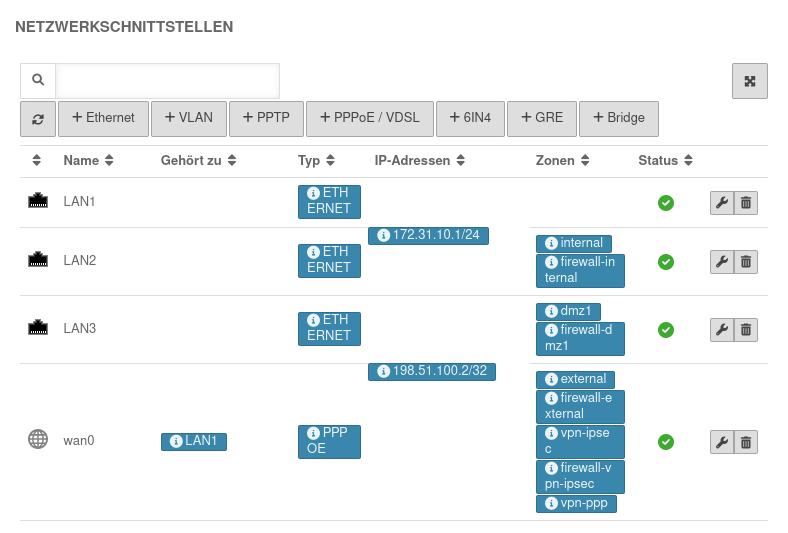

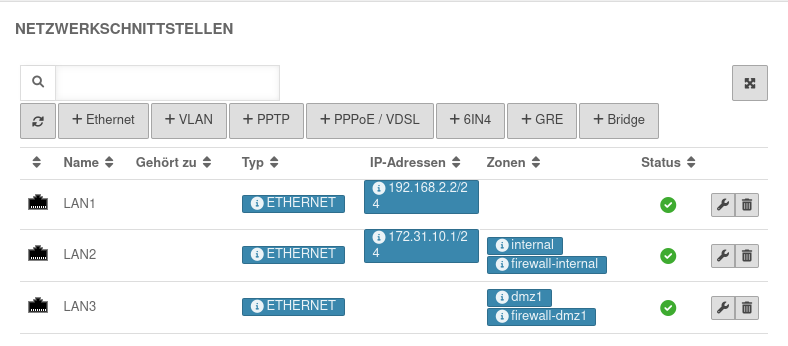

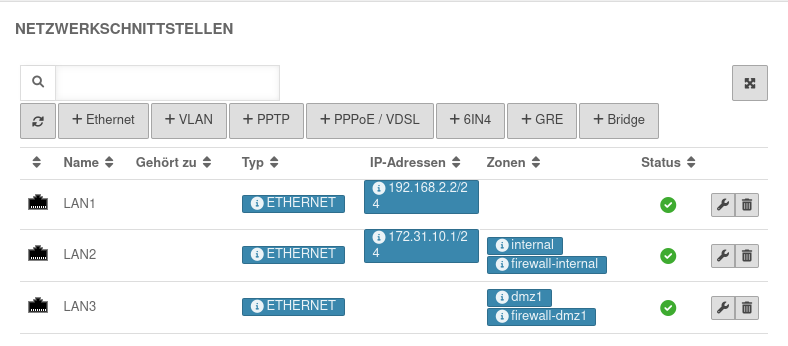

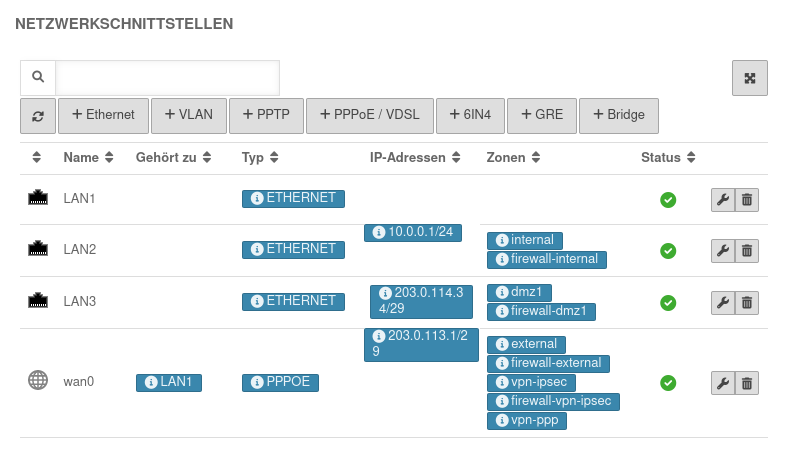

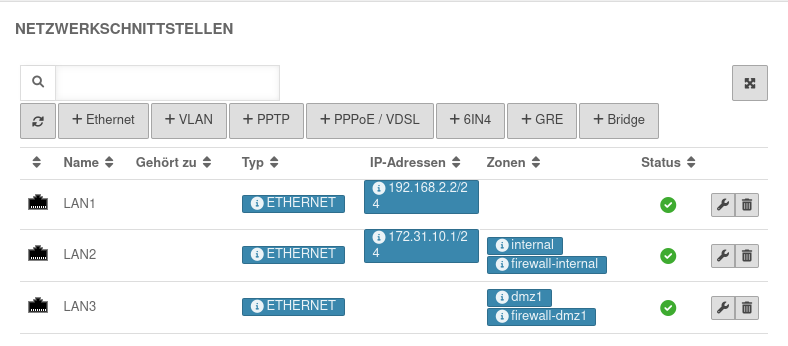

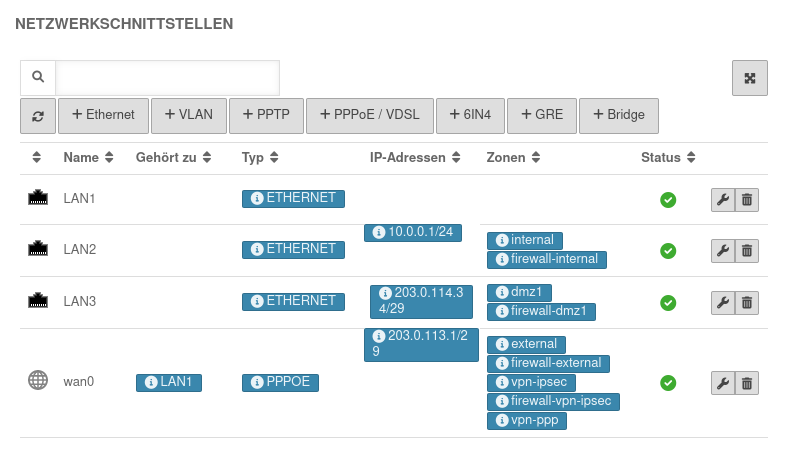

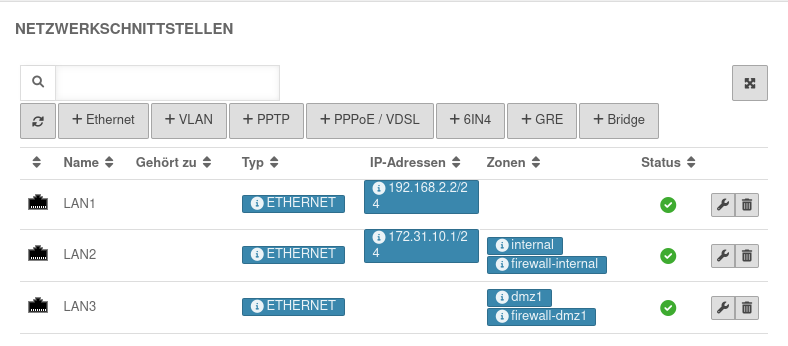

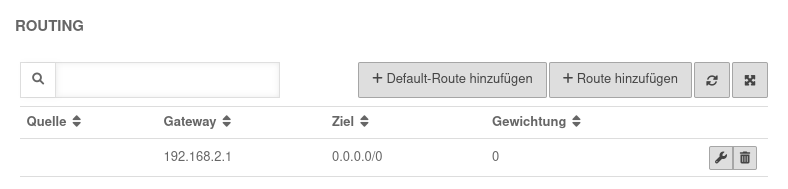

Netzwerkvorgaben

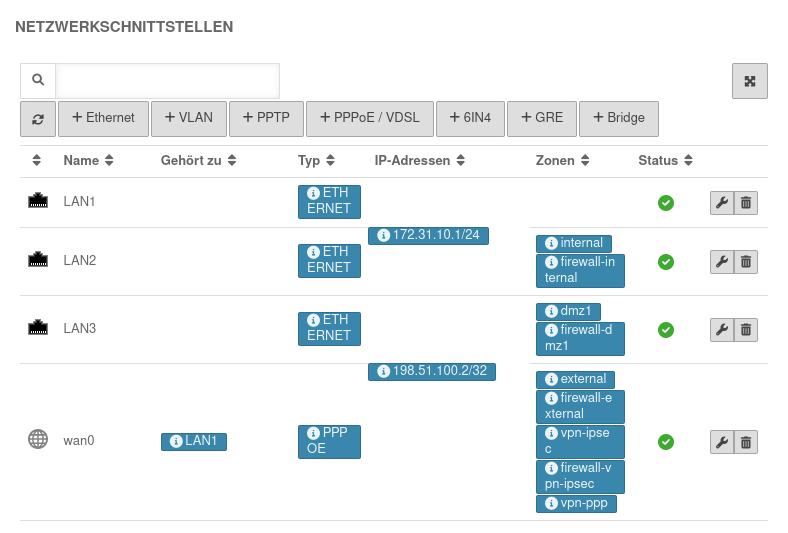

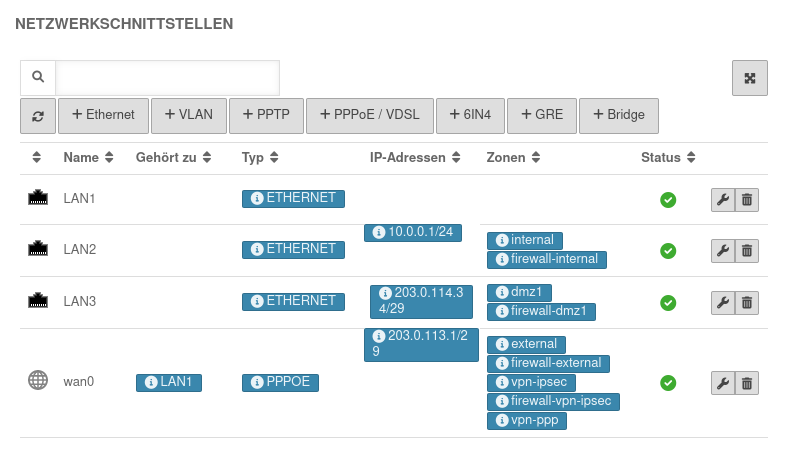

UTMbenutzer@firewall.name.fqdnNetzwerk  Für den Anschluss eines Modems an der UTM wird eine PPPoE-Schnittstelle und eine Default-Route über diese Schnittstelle eingerichtet.

Für den Anschluss eines Modems an der UTM wird eine PPPoE-Schnittstelle und eine Default-Route über diese Schnittstelle eingerichtet.

In unserem Fall ist es die erste PPPoE-Schnittstelle, die dann die Bezeichnung wan0 erhält.

Die Default-Route kann mit Klick auf Bereich Routing Schaltfläche angelegt werden, wobei die zuvor angelegte PPPoE-Schnittstelle als Gateway ausgewählt wird.

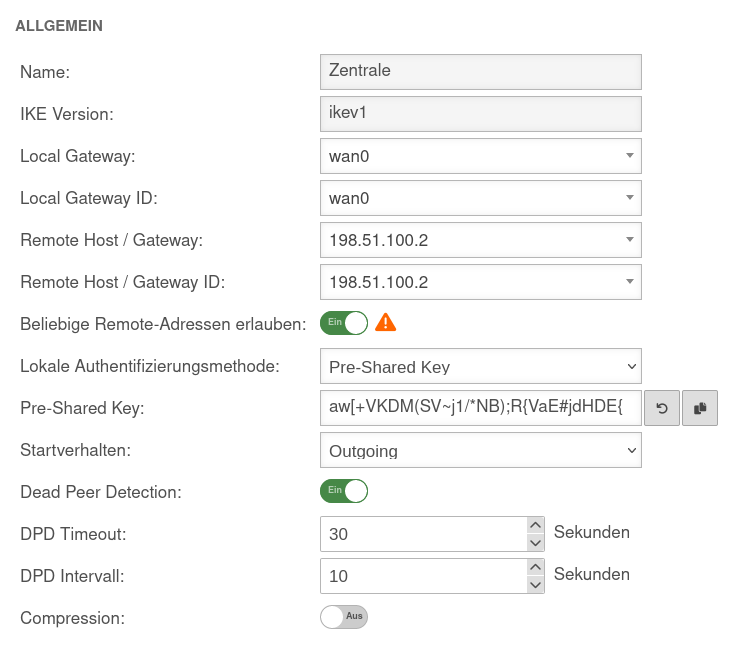

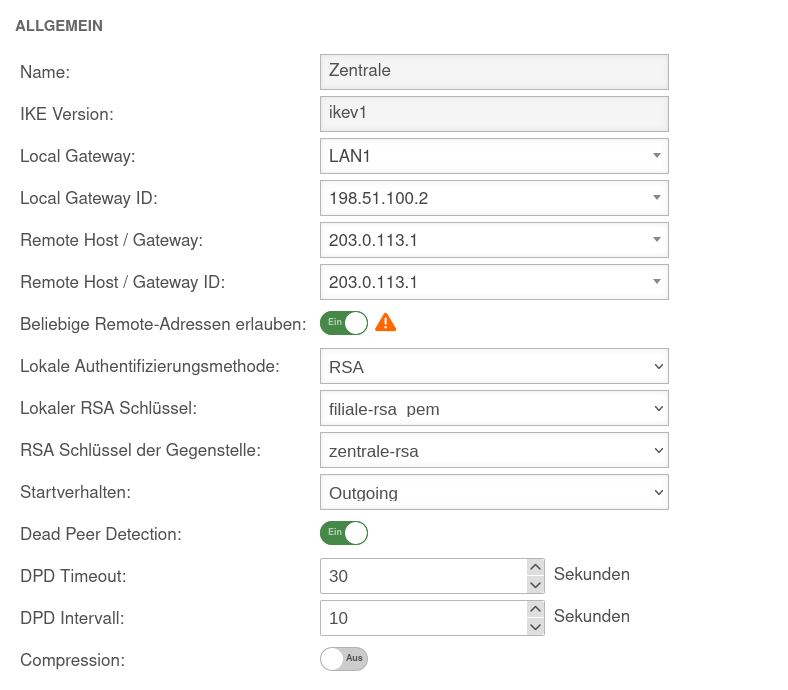

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Filiale

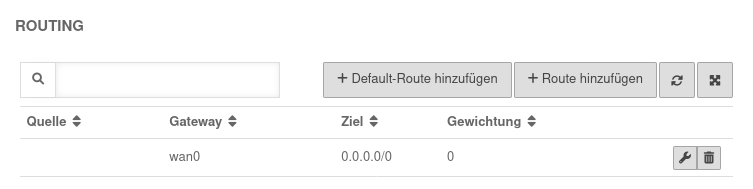

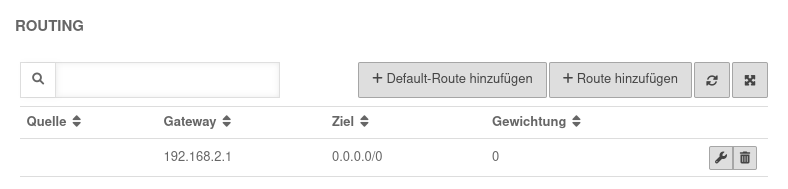

Netzwerkvorgaben

UTMbenutzer@firewall.name.fqdnNetzwerk  Für den Anschluss eines Modems an der UTM wird eine PPPoE-Schnittstelle und eine Default-Route über diese Schnittstelle eingerichtet.

Für den Anschluss eines Modems an der UTM wird eine PPPoE-Schnittstelle und eine Default-Route über diese Schnittstelle eingerichtet.

In unserem Fall ist es die erste PPPoE-Schnittstelle, die dann die Bezeichnung wan0 erhält.

Die Default-Route kann mit Klick auf Bereich Routing Schaltfläche angelegt werden, wobei die zuvor angelegte PPPoE-Schnittstelle als Gateway ausgewählt wird.

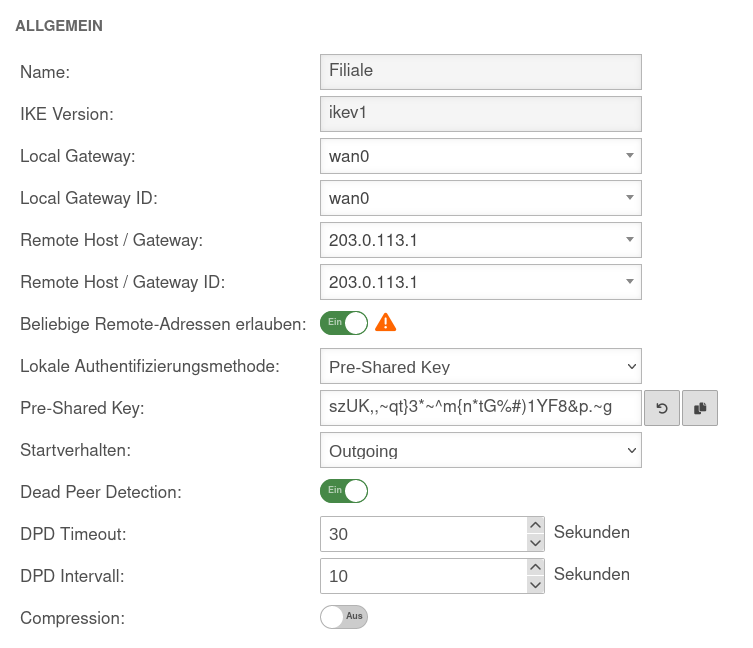

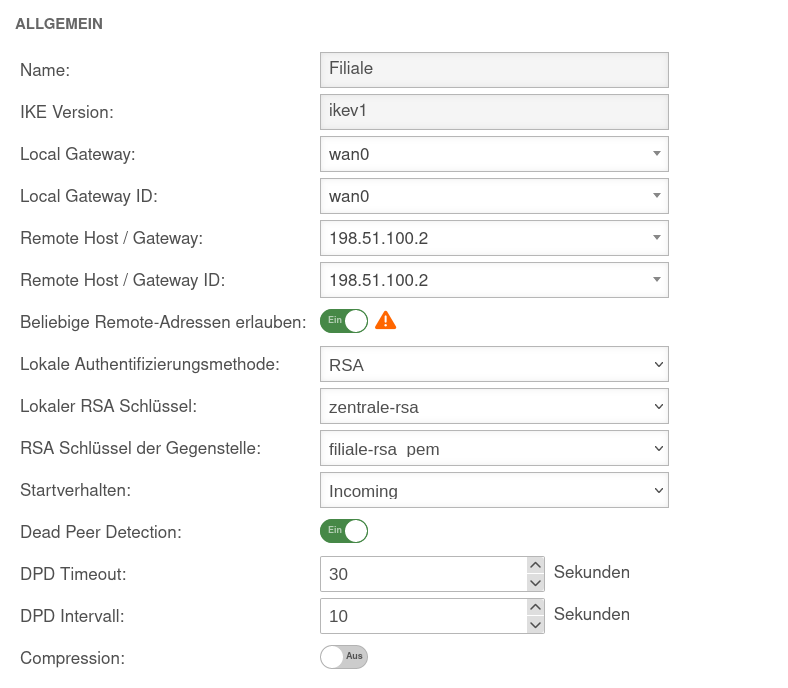

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Single-Path mit einer genatteten Seite

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn an beiden Seiten der Verbindung jeweils nur eine Internetleitung vorhanden ist, aber nur auf einer Seite eine öffentliche IP-Adresse direkt an den UTM anliegt. Die andere steht hinter einem Router, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Zentrale

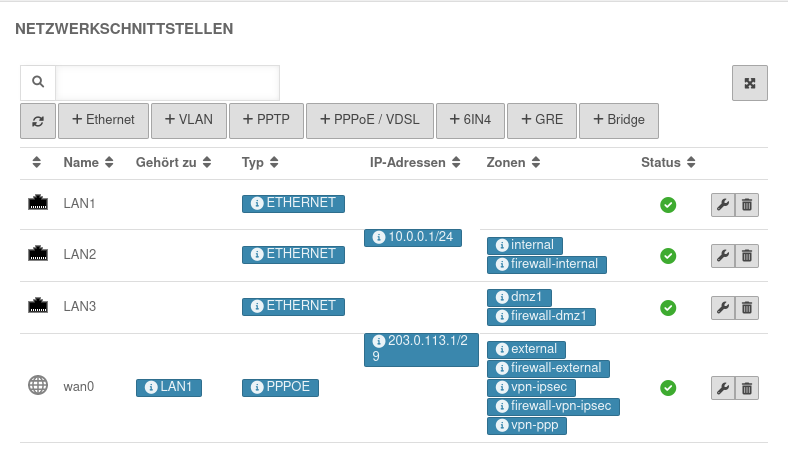

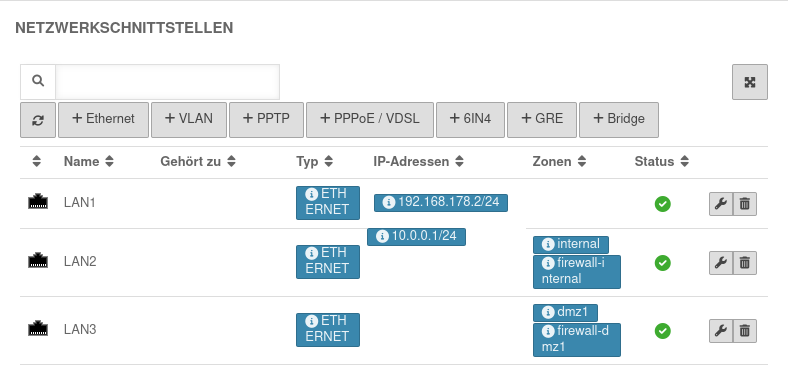

Netzwerkvorgaben

UTMbenutzer@firewall.name.fqdnNetzwerk  Für den Anschluss eines Modems an der UTM wird eine PPPoE-Schnittstelle und eine Default-Route über diese Schnittstelle eingerichtet.

Für den Anschluss eines Modems an der UTM wird eine PPPoE-Schnittstelle und eine Default-Route über diese Schnittstelle eingerichtet.

In unserem Fall ist es die erste PPPoE-Schnittstelle, die dann die Bezeichnung wan0 erhält.

Die Default-Route kann mit Klick auf Bereich Routing Schaltfläche angelegt werden, wobei die zuvor angelegte PPPoE-Schnittstelle als Gateway ausgewählt wird.

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

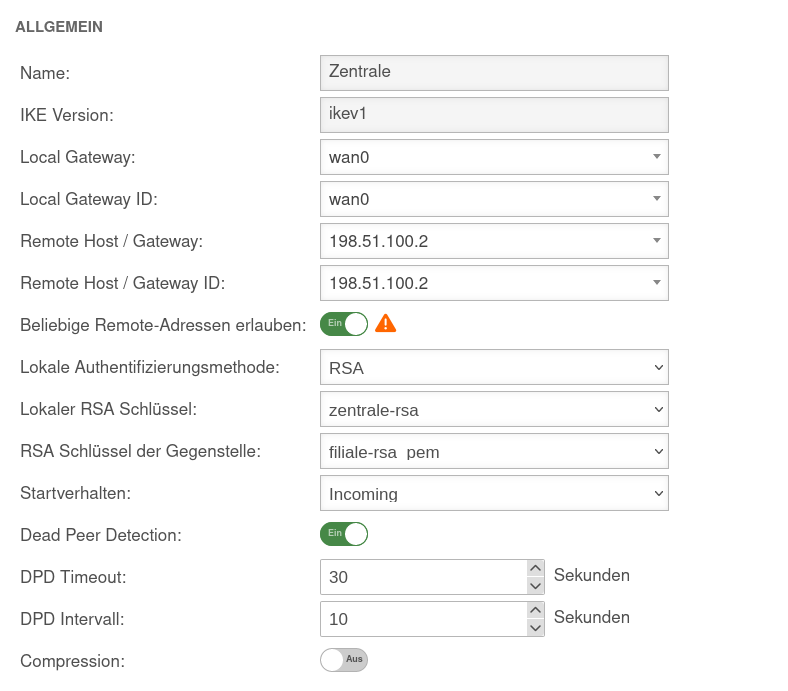

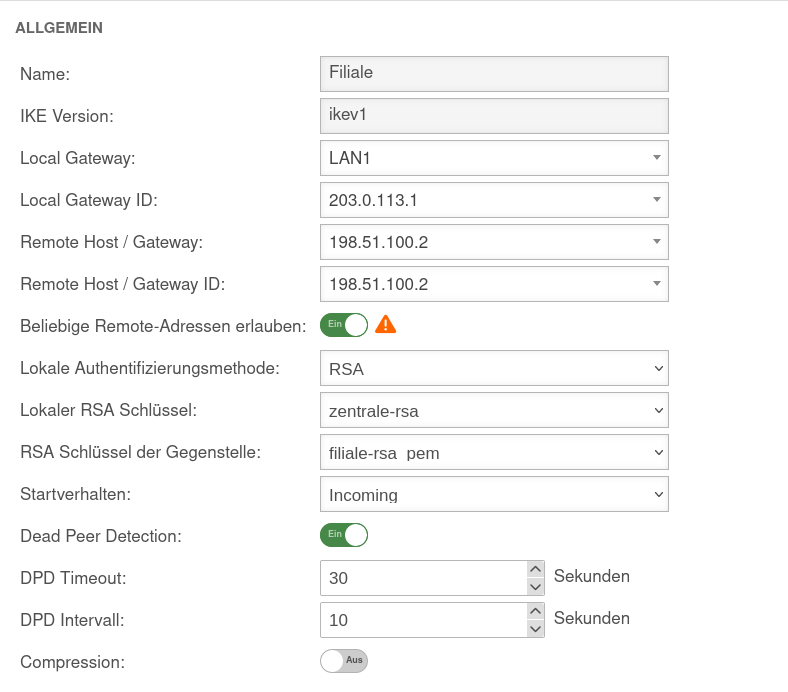

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Filiale

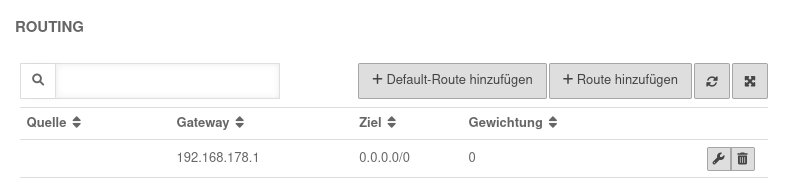

Netzwerkvorgaben

Die Öffentliche IP-Adresse liegt also nicht direkt auf der externen Schnittstelle der UTM.

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

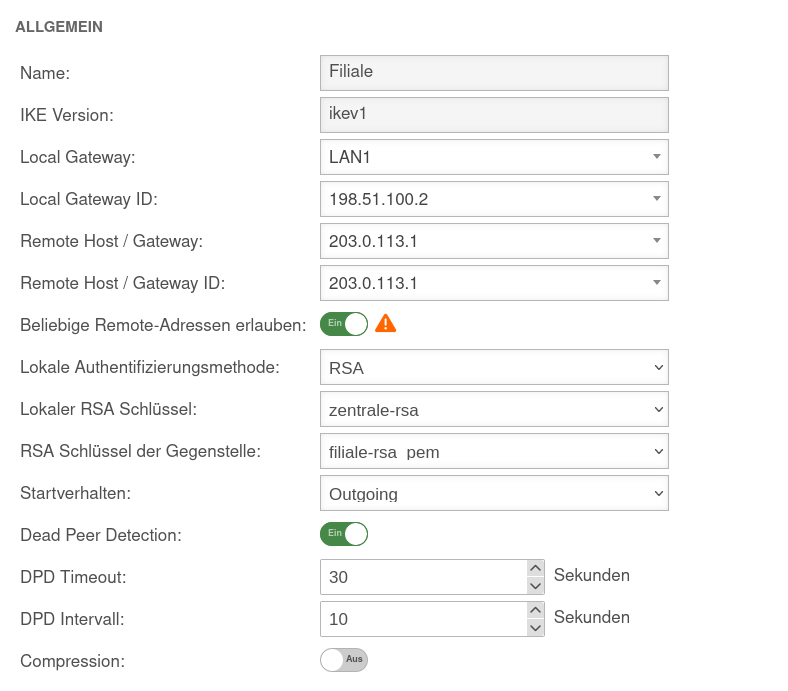

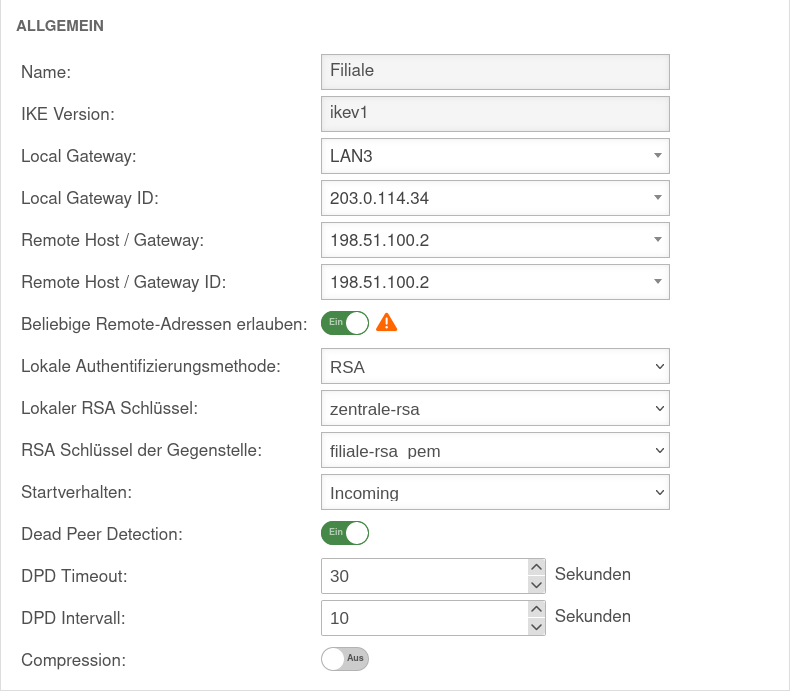

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Single-Path beidseitig genattet

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn an beiden Seiten der Verbindung jeweils nur eine Internetleitung vorhanden ist und beide Seiten der Verbindung hinter einem Router stehen, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dies ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Diese Konfiguration wird von Securepoint nicht empfohlen, da sie in der Regel instabil ist, wenn sie denn überhaupt aufgebaut wird. Empfohlen wird für dieses Szenario eine OpenVPN Site to Site Verbindung.

Zentrale

Netzwerkvorgaben

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

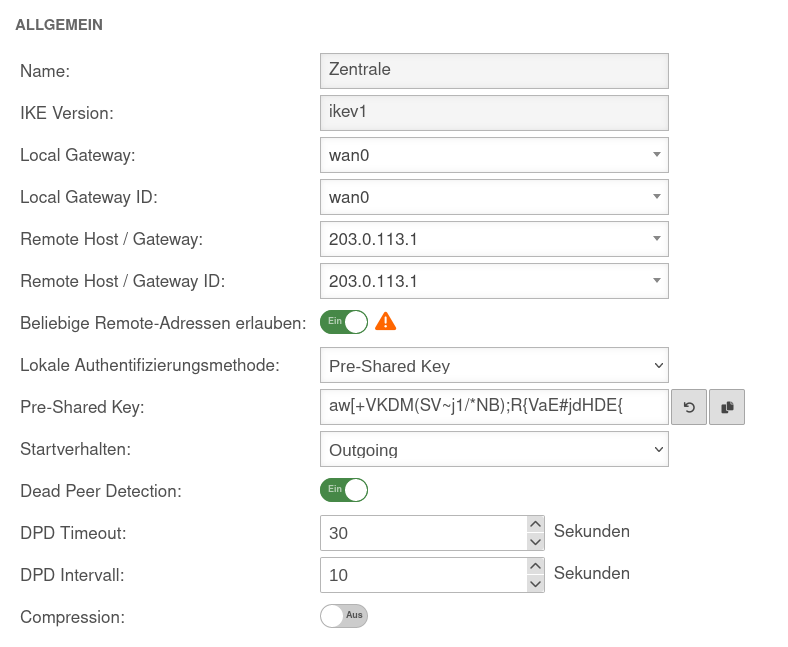

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Filiale

Netzwerkvorgaben

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Multipath mit öffentlichen IP-Adressen

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn auf einer Seite mehrere Internetleitungen vorhanden sind und auf beiden Seiten öffentliche IP-Adressen direkt an den UTM anliegen. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle ein ADSL-Modem angeschlossen ist.

Zentrale

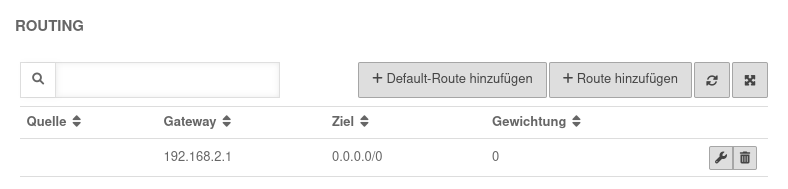

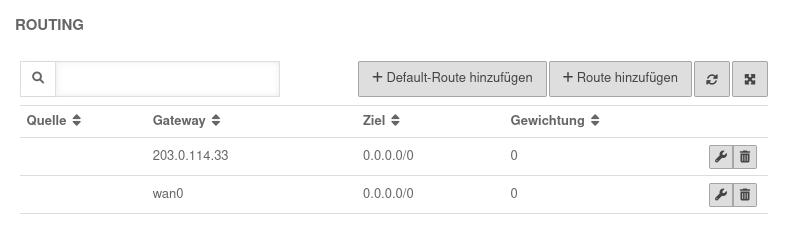

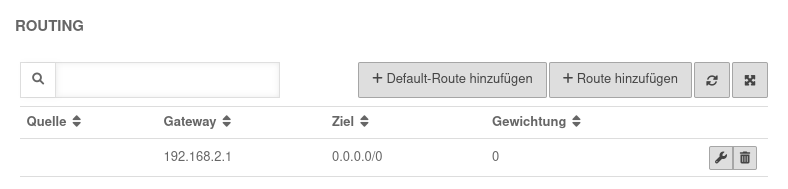

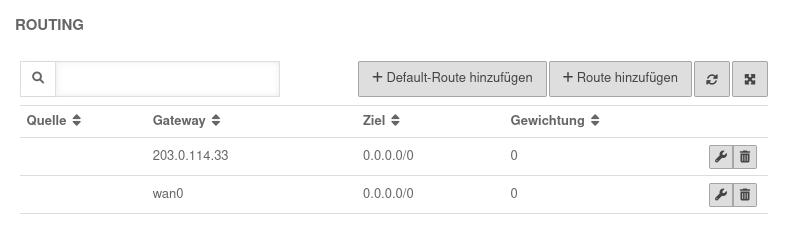

Netzwerkvorgaben

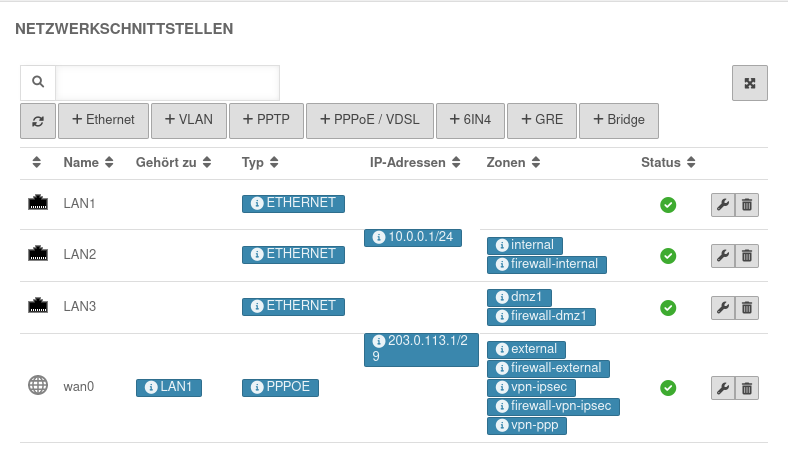

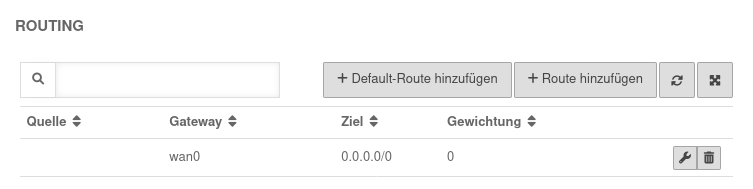

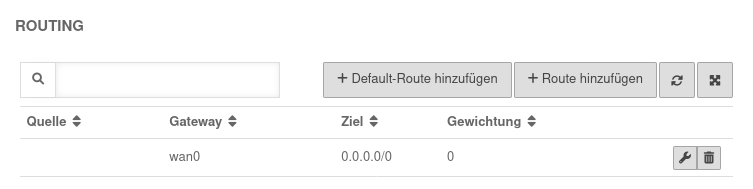

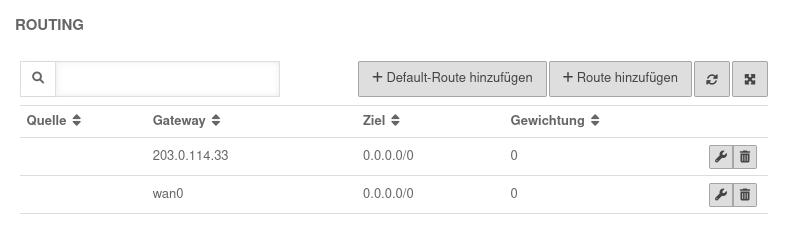

UTMbenutzer@firewall.name.fqdnNetzwerk  In diesem Szenario hat die Zentrale mehrere Anschlüsse zum Internet.

In diesem Szenario hat die Zentrale mehrere Anschlüsse zum Internet.

Hier soll die IPSec-VPN Verbindung über einen Internetzugang mit direkt angeschlossenem DSL-Modem aufgebaut werden. In diesem Fall ist es die erste PPPoE Schnittstelle, die dann die Bezeichnung wan0 erhält.

Wichtig ist an dieser Stelle auch, dass die VPN Zonen vpn-ipsec und firewall-vpn-ipsec auf der Schnittstelle liegen, über die die VPN-Verbindung erstellt werden soll.

Da hier mehrere Internetverbindungen gleichzeitig genutzt werden, bestehen auch mehrere Standard Routen (Multipath-Routing), da es ansonsten Probleme mit den Paketfilterregeln geben wird.

Sollen unterschiedliche VPN-Verbindungen über unterschiedliche Internetverbindungen aufgebaut werden, müssen weitere VPN Zonen angelegt werden.

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Filiale

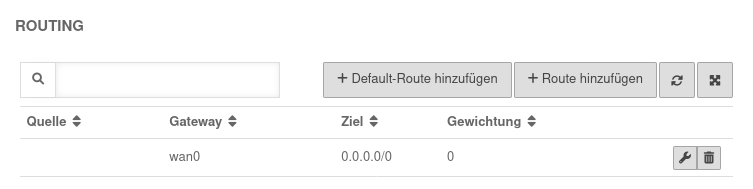

Netzwerkvorgaben

Auch in diesem Fall ist es die erste PPPoE Schnittstelle, die dann die Bezeichnung wan0 erhält.

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Multipath mit einer genatteten Seite

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn auf einer Seite mehrere Internetleitungen vorhanden sind und dort öffentliche IP-Adressen direkt an den UTM anliegen. Die andere Seite steht hinter einem Router, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dieses ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Zentrale

Netzwerkvorgaben

UTMbenutzer@firewall.name.fqdnNetzwerk  In diesem Szenario hat die Zentrale mehrere Anschlüsse zum Internet.

In diesem Szenario hat die Zentrale mehrere Anschlüsse zum Internet.

Hier soll die IPSec-VPN Verbindung über einen Internetzugang mit direkt angeschlossenem DSL-Modem aufgebaut werden. In diesem Fall ist es die erste PPPoE Schnittstelle, die dann die Bezeichnung wan0 erhält.

Wichtig ist an dieser Stelle auch, dass die VPN Zonen vpn-ipsec und firewall-vpn-ipsec auf der Schnittstelle liegen, über die die VPN-Verbindung erstellt werden soll.

Da hier mehrere Internetverbindungen gleichzeitig genutzt werden, bestehen auch mehrere Standard Routen (Multipath-Routing), da es ansonsten Probleme mit den Paketfilterregeln geben wird.

Sollen unterschiedliche VPN-Verbindungen über unterschiedliche Internetverbindungen aufgebaut werden, müssen weitere VPN Zonen angelegt werden.

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

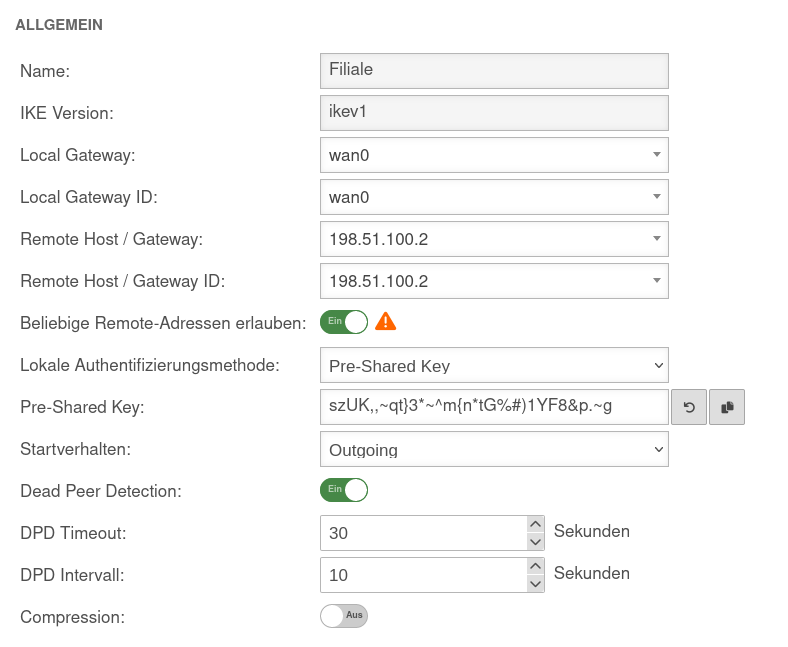

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Filiale

Netzwerkvorgaben

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Multipath beidseitig genattet

Im folgenden wird erklärt, wie eine IPSec-VPN Konfiguration aussieht, wenn auf einer Seite mehrere Internetleitungen vorhanden sind und beide Seiten der Verbindung hinter einem Router stehen, welcher der UTM über ein Transfernetz den Internetzugang ermöglicht. Dies ist zum Beispiel der Fall, wenn an der externen Schnittstelle der UTM der ADSL-Router eines Internet-Providers angeschlossen ist.

Diese Konfiguration wird von Securepoint nicht empfohlen, da diese in der Regel instabil ist, wenn sie denn überhaupt aufgebaut wird. Empfohlen wir für dieses Szenario eine OpenVPN Site to Site Verbindung.

Zentrale

Netzwerkvorgaben

Hier soll die Zentrale die IPSec-Verbindung über eine Internetleitung aufbauen, die durch einen ADSL Router über das Transfernetz zusätzlich "genattet" werden muss. Die öffentliche IP-Adresse liegt also nicht direkt auf der externen Schnittstelle der UTM.

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus:

Filiale

Netzwerkvorgaben

RSA-Schlüssel

UTMbenutzer@firewall.name.fqdnAuthentifizierung

Sobald eine IPSec-VPN-Verbindung auf mindestens einer Seite, zum Beispiel durch einen Router "genattet" wird, empfehlen wir, statt eines Pre-Shared Key die Verwendung von RSA-Schlüsseln.

Dadurch kann bei jeder weiteren VPN-Verbindung ein eigener Schlüssel und auch wieder die Gateway ID als zweites Authentifizierungsmerkmal verwendet werden.

Das Erstellen eines RSA-Schlüsselpaares erfolgt unter Schaltfläche (siehe auch RSA-Keys).

Dann muss noch der öffentliche Schlüssel der Zentrale im PEM, HEX oder Base64 Format exportiert und in die UTM der Filiale importiert werden. Der Öffentliche Schlüssel der Filiale wird ebenfalls exportiert und in die UTM der Zentrale importiert.

IPSec Phase 1

Mit Klick auf Bereich Verbindungen Schaltfläche kann eine IPSec-Verbindung hinzugefügt werden. Eine genau Anleitung dazu findet sich hier.

Wenn anschließend auf geklickt wird, sieht der Dialog wie folgt aus: