In dieser Seite werden die Variablen für unterschiedliche Sprachen definiert.

Diese Seite wird auf folgenden Seiten eingebunden

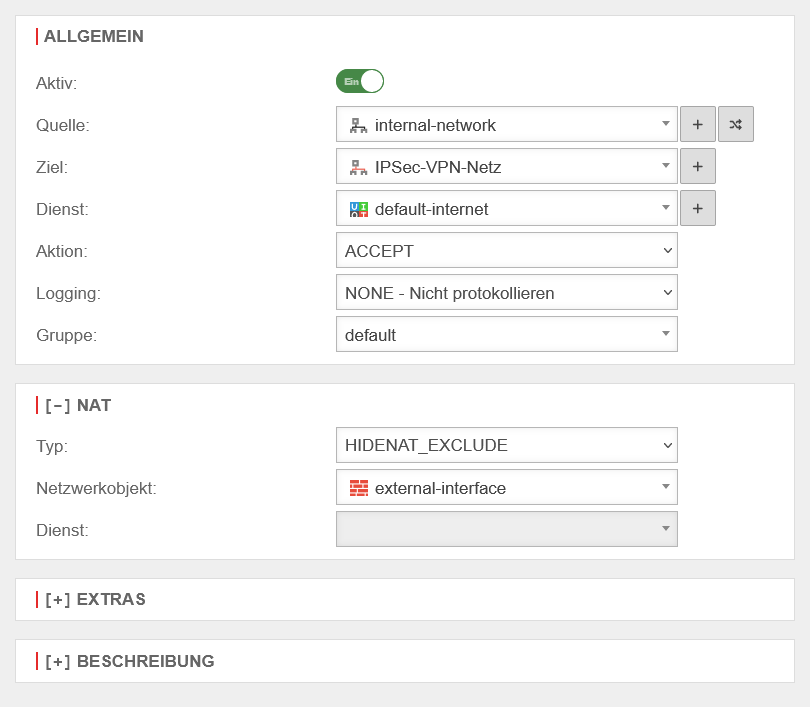

Hidenat-Exclude Regeln

Letzte Anpassung zur Version: 12.6.0

Neu:

- Aktualisierung zum Redesign des Webinterfaces

notemptyDieser Artikel bezieht sich auf eine Beta-Version

HideNat Exclude

Wenn bestimmte Datenverbindungen mit der Original Quell IP hergestellt werden müssen, für diese Quelle über die Netzwerk-Schnittstelle zum Ziel aber schon ein HIDENAT existiert, können Ausnahmen über den NAT Typ HIDENAT EXCLUDE eingerichtet werden. In der Regel kommt der HIDENAT EXCLUDE in Verbindung mit IPSec-VPN Verbindungen zum Einsatz. Damit wird erreicht, dass Datenpakete für die VPN Gegenstelle mit der privaten IP-Adresse durch den VPN Tunnel geleitet werden.

Andernfalls würden diese, wie alle anderen Pakte in Richtung Internet, mit der öffentlichen WAN IP-Adresse maskiert werden und, da diese mit einer privaten Zieladresse versendet werden, am nächsten Internet Router verworfen.

Die entsprechende Regel sieht dann folgendermaßen aus:

|

|

| Beschriftung |

Wert

|

| Quelle: |

internal-network internal-network

|

| Ziel: |

internal-network internal-network

|

| Dienst: |

default-internet default-internet

|

| Aktion: |

ACCEPT

|

|

|

|

| Typ: |

HIDENAT EXCLUDE

|

| Netzwerkobjekt: |

external-interface

|

|

|

|