Letzte Anpassung zur Version: 14.1.0 (08.2025)

- Die Konfiguration von OAuth2-Verbindungen erfolgt in einem eigenen Menü

notemptyDieser Artikel bezieht sich auf eine Beta-Version

Einleitung

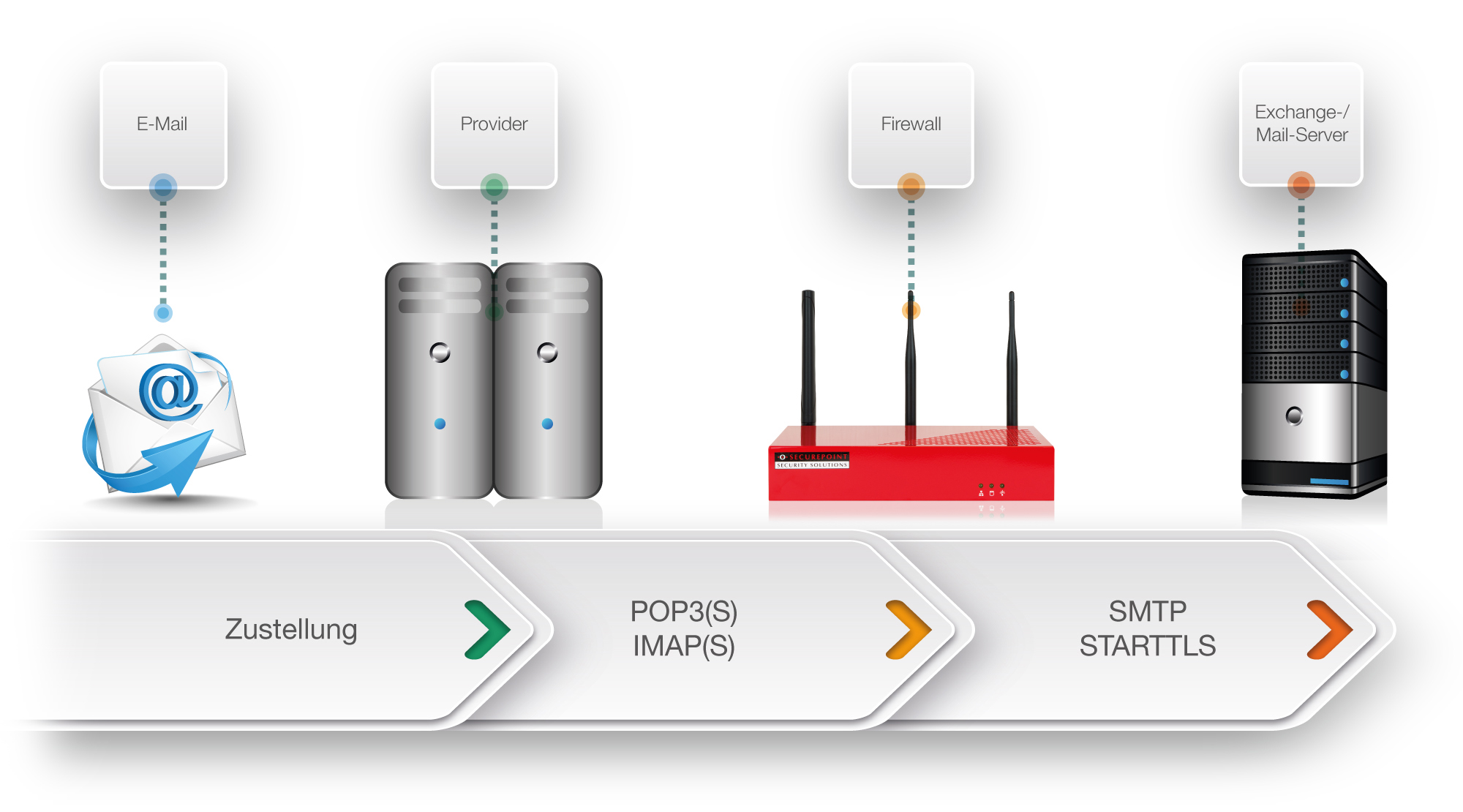

Der Mail-Connector bietet die Möglichkeit E-Mails von verschiedenen Mailservern über die Protokolle POP3 und POP3S sowie IMAP und IMAPS einzusammeln und an einen internen Mailserver weiterzuleiten. Die Weiterleitung an den internen Mailserver erfolgt über das Protokoll SMTP.

Einrichtung zum Abholen von einzelner Konten

- Wenn für jeden Benutzer ein eigenes E-Mail Konto auf dem externen Mailserver konfiguriert ist, muss für jedes Konto ein eigener Mail-Connector-Dienst angelegt werden

- Catch-all-Postfächer können mit der Option Multidrop abgeholt werden

- Im Bereich OAuth2 können Google und Microsoft-Dienste konfiguriert werden

- Im Bereich Allgemein kann eingestellt werden, wie oft die externen E-Mailkonten überprüft werden

Konfigurationen

Dienste

| Unter Bereich Dienste wird auf die Schaltfläche geklickt, um einen neuen Mail-Connector-Dienst anzulegen. | |||

| Beschriftung | Wert | Beschreibung | UTMbenutzer@firewall.name.fqdnAnwendungenMail-Connector

|

|---|---|---|---|

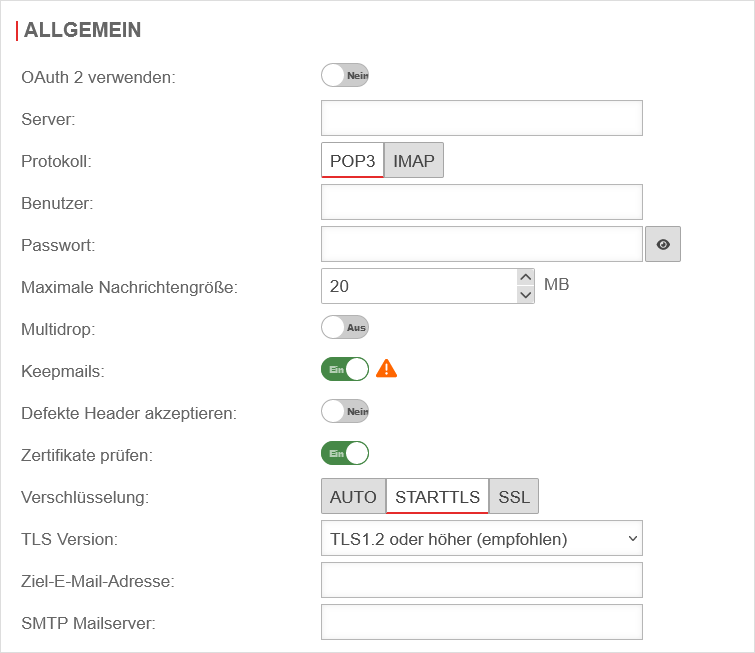

| OAuth 2 verwenden: | Nein Default |

Bei Aktivierung Ja wird OAuth 2 verwendet. Der Punkt OAuth 2 Verbindung wird eingeblendet. | |

| OAuth 2 Verbindung: |

Eine vorhandene OAuth 2 Verbindung wird ausgewählt. Mit wird eine neue Verbindung erstellt. | ||

| Server: | Der externe Mailserver, von dem die E-Mails abgeholt werden | ||

| Protokoll: | Hier wird das Protokoll angegeben, das zur Verbindung mit dem externen Server verwendet wird | ||

| Benutzer: | Benutzername des externen Postfachs. Ist OAuth 2 verwenden Ja aktiv, können Benutzer aus der OAuth-Quelle ausgewählt werden | ||

| Passwort: Wird ausgeblendet, wenn OAuth 2 verwenden Ja aktiv ist |

Passwort des externen Postfachs | ||

| Das Passwort wird angezeigt | |||

| Maximale Nachrichtengröße: | 20 MB | Maximale Nachrichtengröße für den Mail-Connector | |

| Multidrop: | Aus | Bei deaktiviertem Multidrop werden die E-Mails eines Postfachs an eine interne E-Mail Adresse weitergeleitet. Um E-Mails für mehrere Empfänger einzusammeln, muss Multidrop aktiviert werden. Bei Aktivierung Ein wird der Bereich Multidrop Optionen aktiviert | |

| Keepmails | Ein | Für gewöhnlich werden E-Mails gelöscht, nachdem sie abgeholt worden sind. Die Aktivierung von Keepmails verhindert dieses Löschen. Keepmails sollte nur vorübergehend für Testzwecke verwendet werden, oder wenn anderweitig sichergestellt ist, daß das externe Postfach seine Kapazitätsgrenze nicht erreicht. | |

| Defekter Header akzeptieren: | Aus | E-Mails mit defektem Header werden in den Mail-Connector aufgenommen | |

| Zertifikate prüfen notemptyNeu ab: v12.5 | Ein | Bei Aktivierung Ein werden die SSL-Zertifikate überprüft. notemptyBei neuen Verbindungen ist dies per Default aktivert, bei vorhandenen Verbindungen per Default deaktiviert. notemptyWird das SSL-Zertifikat bei der Prüfung abgelehnt, weil es nicht mehr gültig oder vertrauenswürdig ist, so wird keine Verbindung aufgebaut. | |

| Verschlüsselung: | Gibt die Art der Verschlüsselung an | ||

| TLS Version: Nicht bei Verschlüsselung: Auto notempty Neu ab v12.5.1 |

Gewünschte TLS Version kann gewählt werden. | ||

| Ziel-E-Mail-Adresse: Bei deaktivierten Multidrop |

| ||

| Ziel-Domain: Bei aktivierten Multidrop |

Gibt die Ziel-Domain an | ||

| SMTP Mailserver: |

| ||

Multidrop (Abholen von einem Sammelkonto)Multidrop (Abholen von einem Sammelkonto)

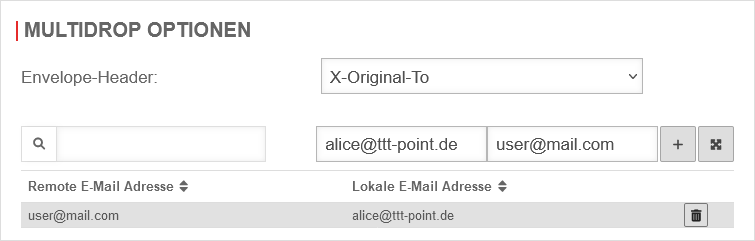

Sollten alle E-Mails auf dem externen Mailserver in einem Sammelpostfach abgelegt und erst beim Abholen den lokalen User-Postfächern zugeordnet werden, können diese mit der Option Multidrop eingerichtet werden. Dazu wird bei einem neuem Dienst, oder bei einem bestehenden die Option Multidrop aktiviert. Im Bereich Multidrop Optionen werden folgende Einstellungen vorgenommen: Das Prinzip des Multidrop im Mail-Connector besteht darin, Mails aus einem CatchAll Sammelpostfach eines externen Providers abzuholen und auf dem eigenen Mailserver den einzelnen Postfächern zuzustellen. Die Unterscheidung der einzelnen Postfächer über den Mail-Connector erfolgt über einen Envelope-Header Eintrag in den E-Mails des Sammelpostfaches. Dieser kann allerdings je nach Provider und bei diesem eingesetztem Mailserver unterschiedlich ausfallen. notemptyEs muss darauf geachtet werden, bei Nutzung von Multidrop unter "Remote User" auch die einzelnen Postfächer anzugeben. |

| ||

| Envelope-Header: | Der Eintrag des Envelope-Headers wird ausgewählt. Dieser bestimmt, welche E-Mails vom ursprünglichem Empfänger mit diesem Envelope-Header-Eintrag, an einem lokalem Mailkonto auf dem internen Mailserver zugeordnet werden. | ||

| Remote E-Mail Adresse: | user@mail.com | E-Mail Adresse des ursprünglichen Empfängers | |

| Lokale E-Mail Adresse: | alice@tttpoint.de | E-Mail Adresse des internen Empfängers | |

| Auf klicken, um die Zuordnung hinzuzufügen. | |||

notemptyDie Konfiguration von OAuth2-Verbindungen erfolgt ab v14.1.0 in einem eigenen Menü